Windows 2012 R2 IPSEC over GPO nur MD5 und SHA1?

Hallo zusammen,

ich möchte über die IPSEC Funktionalität den Netzwerktraffic zwischen den Workstations und den Servern innerhalb unserer Domain verschlüsseln.

Klingt soweit eigentlich ganz einfach.

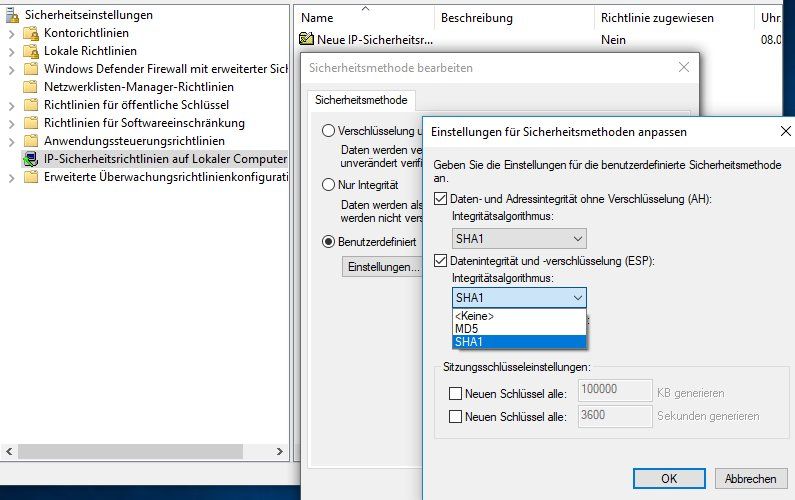

Jedoch ist mir aufgefallen, dass ich über die GPO´s auf unserem Windows 2012R2 Server bei IPSEC für den Bereich Integrity Algorithm nur MD5 oder SHA 1 auswählen kann. Wenn ich allerdings direkt über die Firewall Eigenschaften gehe, dann habe ich dort auch SHA-384 zur Auswahl.

Was muss ich machen, damit ich in den GPO Einstellungen für IPSEC auch SHA-384 auswählen kann um die Integrität von Daten sicherzustellen?

Danke und Grüße

René

ich möchte über die IPSEC Funktionalität den Netzwerktraffic zwischen den Workstations und den Servern innerhalb unserer Domain verschlüsseln.

Klingt soweit eigentlich ganz einfach.

Jedoch ist mir aufgefallen, dass ich über die GPO´s auf unserem Windows 2012R2 Server bei IPSEC für den Bereich Integrity Algorithm nur MD5 oder SHA 1 auswählen kann. Wenn ich allerdings direkt über die Firewall Eigenschaften gehe, dann habe ich dort auch SHA-384 zur Auswahl.

Was muss ich machen, damit ich in den GPO Einstellungen für IPSEC auch SHA-384 auswählen kann um die Integrität von Daten sicherzustellen?

Danke und Grüße

René

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 370498

Url: https://administrator.de/forum/windows-2012-r2-ipsec-over-gpo-nur-md5-und-sha1-370498.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

4 Kommentare

Neuester Kommentar

Wenn ich allerdings direkt über die Firewall Eigenschaften gehe, dann habe ich dort auch SHA-384 zur Auswahl.

Du schaust an der falschen Stelle! Das sind die unter secpol.msc => IP-Sicherheitsrichtlinien auf lokaler Computer und dort kannst du auch nur MD5 und SHA1 wählen, also alles im Lot ...

Gruß Schnuffi

1. was @135799 Sagt ist nicht mehr aktuell. Das ist das Legacy interface. IP-Sec tunnel werden ab windows Vista über die Windows Firewall als "Connection security rule" eingerichtet.

2. Weil das Legacy ist sind dort auch nur die entsprechend älteren Protokolle.

3. Du musst die IP-Sec Einstellung mittels GPO als Firewall Konfiguration pushen.

Links:

- docs.microsoft.com/en-us/windows/security/identity-protection/wi ...

- docs.microsoft.com/en-us/windows/security/identity-protection/wi ...

- it.cornell.edu/managed-servers/secure-windows-traffic-ipsec

2. Weil das Legacy ist sind dort auch nur die entsprechend älteren Protokolle.

3. Du musst die IP-Sec Einstellung mittels GPO als Firewall Konfiguration pushen.

Links:

- docs.microsoft.com/en-us/windows/security/identity-protection/wi ...

- docs.microsoft.com/en-us/windows/security/identity-protection/wi ...

- it.cornell.edu/managed-servers/secure-windows-traffic-ipsec

Zitat von @agowa338:

1. was @135799 Sagt ist nicht mehr aktuell. Das ist das Legacy interface. IP-Sec tunnel werden ab windows Vista über die Windows Firewall als "Connection security rule" eingerichtet.

Eben, deswegen der mein Hinweis das er an der falschen Stelle in den GPOs schaut 1. was @135799 Sagt ist nicht mehr aktuell. Das ist das Legacy interface. IP-Sec tunnel werden ab windows Vista über die Windows Firewall als "Connection security rule" eingerichtet.