Netzwerk - VLan - Subnetz - Integration von Industriemaschinen

Servus und Hallo hier bei Administrator,

als Service Techniker bin ich für den Aufbau eines Firmen Netzwerkes mit zuständig.

Da sich diese Firma noch ein Start Up ist kann ich nach eigenem Ermessen dieses Netzwerk erweitern.

Aktueller Hardware stand:

- EdgeRouter Pro 8,

- Synology RackStation RS1219+ mit Docker Unifi Controller,

- Netgear Mainswitch unmanaged plus 5 weitere Bereich Switche unmanaged,

- Access Points 13 x Unifi AC AP Pro

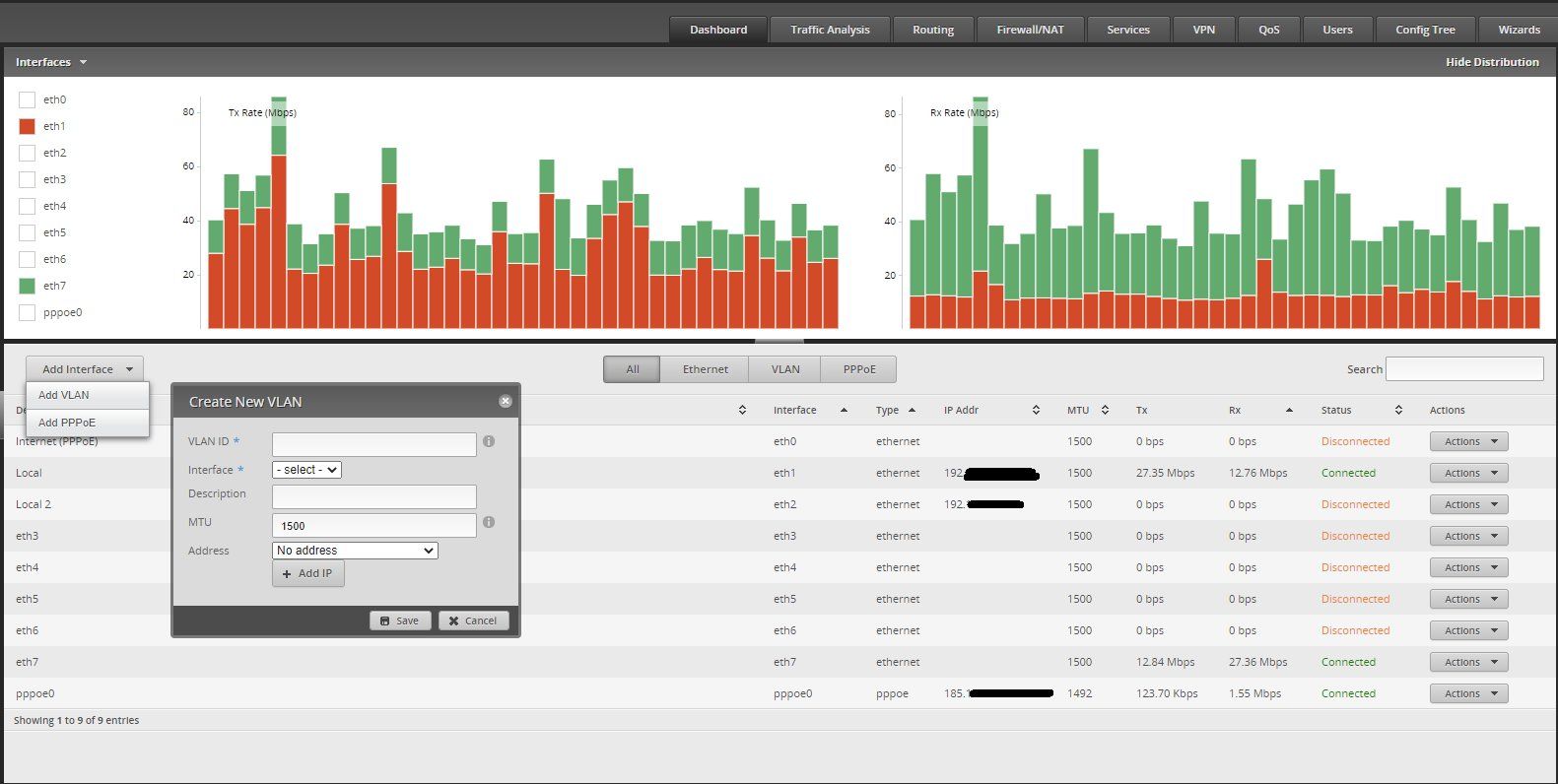

Der EdgeRouter Pro ist mit einem (PPPoE)-Glasfaser-Sfp- im eth7-Eingang konfiguriert.

Das Ganze ist ein recht gut funktionierendes DHCP-Netzwerk "DHCP_LAN1".

Die Größe des DHCP-Pools ist auf 240 festgelegt, im Allgemeinen sind 150 bis 200 Clients leased.

Ich möchte zusätzlich zum laufenden DHCP - PPoE-Netzwerk ein Subnetz oder VLan erstellen.

Bis zu 20 - 30 industrielle Maschinen & Drucker mit einer statischen IP sollten dem VLan-Netzwerk zugeführt werden und sollen nicht im Hauptpool sein.

Wichtig ist der Fernzugriff auf die Geräte mit statischer IP.

Ich möchte nun hier fragen, wie ich dies am besten und sichersten implementieren kann.

Mit freundlichen Grüßen aus München

David

als Service Techniker bin ich für den Aufbau eines Firmen Netzwerkes mit zuständig.

Da sich diese Firma noch ein Start Up ist kann ich nach eigenem Ermessen dieses Netzwerk erweitern.

Aktueller Hardware stand:

- EdgeRouter Pro 8,

- Synology RackStation RS1219+ mit Docker Unifi Controller,

- Netgear Mainswitch unmanaged plus 5 weitere Bereich Switche unmanaged,

- Access Points 13 x Unifi AC AP Pro

Der EdgeRouter Pro ist mit einem (PPPoE)-Glasfaser-Sfp- im eth7-Eingang konfiguriert.

Das Ganze ist ein recht gut funktionierendes DHCP-Netzwerk "DHCP_LAN1".

Die Größe des DHCP-Pools ist auf 240 festgelegt, im Allgemeinen sind 150 bis 200 Clients leased.

Ich möchte zusätzlich zum laufenden DHCP - PPoE-Netzwerk ein Subnetz oder VLan erstellen.

Bis zu 20 - 30 industrielle Maschinen & Drucker mit einer statischen IP sollten dem VLan-Netzwerk zugeführt werden und sollen nicht im Hauptpool sein.

Wichtig ist der Fernzugriff auf die Geräte mit statischer IP.

Ich möchte nun hier fragen, wie ich dies am besten und sichersten implementieren kann.

Mit freundlichen Grüßen aus München

David

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 623435

Url: https://administrator.de/imho/netzwerk-vlan-subnetz-integration-von-industriemaschinen-623435.html

Ausgedruckt am: 18.07.2025 um 09:07 Uhr

10 Kommentare

Neuester Kommentar

VLAN und Unmanaged Switche geht schon mal nicht - maximal als Switch an einen Untagged Port... aber las das mal lieber sein.

Wenn dort schon großteils Ubiquiti (Edge Serie und UniFi Serie) eingesetzt wird könnt ihr ja auch auf denen ihre Switches gehen. Wir setzen diese auch produktiv ein.

Es wird hier natürlich gleich wieder deswegen Negativkommentare geben (Gruß geht an aqui ;) )

Grundsätzlich könnt ihr aber jeden Managed Switch nutzen.

Für die sichere Remote Verbindung benötigt ihr eine Firewall mit VPN Funktion (*sense, Sophos... alle möglichen)

Wenn dort schon großteils Ubiquiti (Edge Serie und UniFi Serie) eingesetzt wird könnt ihr ja auch auf denen ihre Switches gehen. Wir setzen diese auch produktiv ein.

Es wird hier natürlich gleich wieder deswegen Negativkommentare geben (Gruß geht an aqui ;) )

Grundsätzlich könnt ihr aber jeden Managed Switch nutzen.

Für die sichere Remote Verbindung benötigt ihr eine Firewall mit VPN Funktion (*sense, Sophos... alle möglichen)

Moin,

wie die Kollegen schon sagten: Wenn Du VLANs einsetzen willst, brauchst Du auch Switche, die das können. Und das geht nur mit managebaren Switchen.

Du kannst natürlich auch einfach einen Router oder eine Firewall zwischen Dein Maschinennetz und dem Rest hängen und so die Netze getrennt halten. Dann kannst Du natürlich auch Deinen nicht gemanageten Switche weiterverwenden.

lks

wie die Kollegen schon sagten: Wenn Du VLANs einsetzen willst, brauchst Du auch Switche, die das können. Und das geht nur mit managebaren Switchen.

Du kannst natürlich auch einfach einen Router oder eine Firewall zwischen Dein Maschinennetz und dem Rest hängen und so die Netze getrennt halten. Dann kannst Du natürlich auch Deinen nicht gemanageten Switche weiterverwenden.

lks

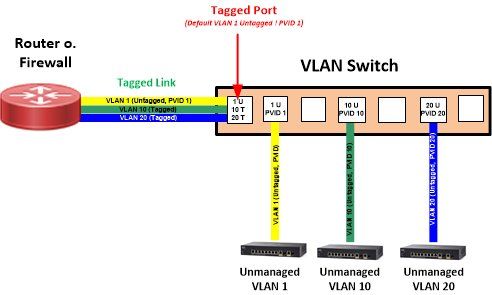

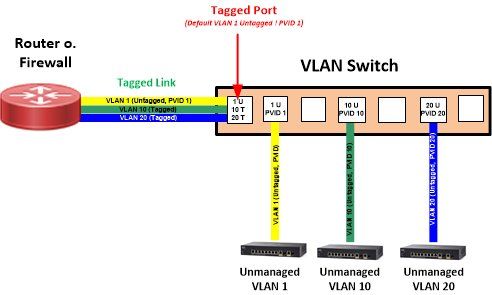

Dieses Tutorial gibt dir einen genauen Überblick über die ToDos für diese recht einfache VLAN Umsetzung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder hier z.B. mit einem Mitbewerbs Routerprodukt zu deinem:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Die ToDos sind aber immer gleich.

Einfache Layer 2 VLAN Switches wie sie im o.a. Tutorial beschrieben sind, sind dafür minimale Voraussetzungen wie die Kollegen oben schon gesagt haben.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder hier z.B. mit einem Mitbewerbs Routerprodukt zu deinem:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Die ToDos sind aber immer gleich.

Einfache Layer 2 VLAN Switches wie sie im o.a. Tutorial beschrieben sind, sind dafür minimale Voraussetzungen wie die Kollegen oben schon gesagt haben.

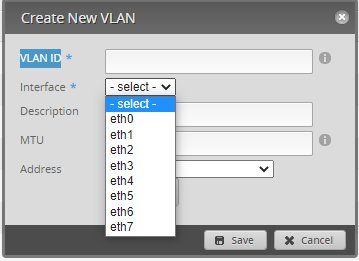

Wenn du bei eingefügten Bilder einmal das "+" an der richtigen Textstelle klickst erscheinen die Bilder auch im richtigen Kontext deines Threads und nicht verwirrend alle zusammen am Ende des Textes.

FAQs lesen hilft wirklich !

Der "Bearbeiten" Knopf rechts unter "Mehr" ist dein bester Freund und lässt dich das nachträglich zur besseren Übersicht aller hier immer korrigieren. Auch nachträglich !

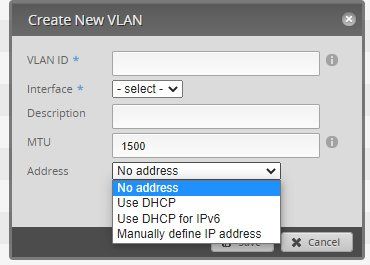

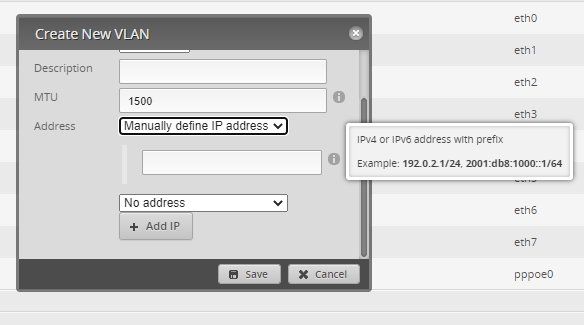

Wenn es ein LAN Ethernet ist dann die klassischen 1500.

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

(Wenn du später planst mit VPNs zu arbeiten sollte man dümmliche 192.168er Adressen vermeiden !)

FAQs lesen hilft wirklich !

Der "Bearbeiten" Knopf rechts unter "Mehr" ist dein bester Freund und lässt dich das nachträglich zur besseren Übersicht aller hier immer korrigieren. Auch nachträglich !

Was für ein Interface muss ich denn jetzt wählen?

Deine VLANs sollen ja auf dem lokalen Netz stattfimnden, oder ? Folglich nimmst du dann auch ein lokales Interface.Bei MTU am besten den die Paket Grüße vom Provider nehmen

Grüße vom Provider ??? Welcher Provider grüßt denn hier seine Kunden ?Wenn es ein LAN Ethernet ist dann die klassischen 1500.

Adress Bereich kann man doch nach Gutdünken festlegen.

Ja, wenn es ein lokales LAN/VLAN ist. Der gesamte Bereich der privaten RFC 1918 IP Adressen liegt dir frei zu Füssen:de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

(Wenn du später planst mit VPNs zu arbeiten sollte man dümmliche 192.168er Adressen vermeiden !)

Besser hätte man es nicht sagen können...

Vielleicht hilft ja noch ein buntes Bildchen zum finalen Verständnis...?!

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Vielleicht hilft ja noch ein buntes Bildchen zum finalen Verständnis...?!

Wenn's das denn nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Ja, das geht natürlich auch, macht aber logischerweise nur Sinn wenn man nur ein singuläres VLAN hat. Bei mehreren müsste man ja sonst für jedes VLAN jeweils immer eine Einzelstrippe ziehen was bei mehreren VLANs dann natürlich Quatsch wäre. Da ist dann ein 802.1q tagged Trunk sinnvoller wie im Tutorial beschrieben.

Eine "Einzelstrippen Lösung" kannst du z.B. hier sehen:

VLANs für Gast-WiFi mit Layer2-Switches, welcher Router?

Wie gesagt, das geht davon aus das du keinen separaten VLAN Switch hast. Du kannst deinen VLANs natürlich auch direkt einen der 5 Ports untagged zuweisen und dann direkt von da auf die unmanaged Switches gehen. Das ist technisch das gleiche.

Eine "Einzelstrippen Lösung" kannst du z.B. hier sehen:

VLANs für Gast-WiFi mit Layer2-Switches, welcher Router?

Wie gesagt, das geht davon aus das du keinen separaten VLAN Switch hast. Du kannst deinen VLANs natürlich auch direkt einen der 5 Ports untagged zuweisen und dann direkt von da auf die unmanaged Switches gehen. Das ist technisch das gleiche.