VLANs für Gast-WiFi mit Layer2-Switches, welcher Router?

Hallo zusammen,

bin neu hier, und stelle mich erstmal kurz vor:

Ich bin 33 Jahre alt, Ingenieur von Beruf, und habe professionell erstmal nichts mit Netzwerken zu tun. Die ganze Technik interessiert mich aber schon seit jeher, sodass ich einiges an Basiswissen mitbringe. Ich habe nun eine Frage bezüglich VLANs auf Layer-2-Switches, und hoffe auf eine Antwort. Meine Hausaufgaben habe ich geamcht, würde mich aber über eine Bestätigung meines Plans freuen. Es geht darum möglichst Low-Cost mit vorhandenem Equipment ein Gäste-VLAN in einem Kulturraum aufzuziehen.

Vorhandene Hardware:

- 2x TP-Link TL-SG1005P 5 Port Switch mit 4x PoE

- 6x Cisco AIR-LAP1142N-E-K9 Access Points (bereits auf Autonomous geflasht)

- 1x miese alte FritzBox, soll ersetzt werden

Ziel (& Einschränkungen):

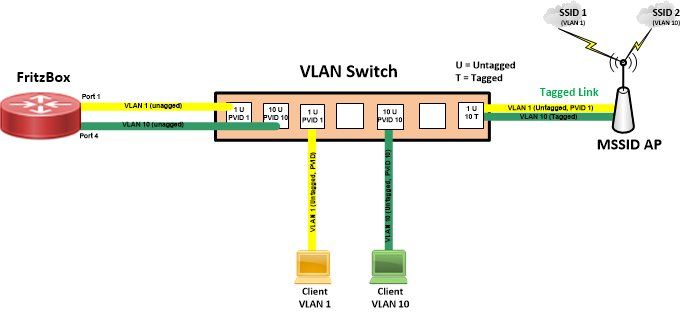

- Zwei VLANs & SSIDs um Gästenetz (VLAN2) und Usernetz (native VLAN1) über alle APs verteilen zu können

- Einzelne Endgeräte die per Kabel eingesteckt werden, sollen automatisch ins native VLAN1

- Access Points benötigen PoE und müssen daher auf beide Switches verteilt werden

Plan:

- VLAN-Fahigen Router besorgen

- Beide Switches mit je einem Kabel an den Router anschliessen (PoE-Ports sparen ;))

- Im Router beide Ports als Tagged VLAN2, untagged VLAN1 trunken

Frage:

- Klappt das dann mit zwei SSIDs?

- Wenn ich einen Rechner an einen Switchport anschliesse, landert der dann automatisch im VLAN1?

- Welcher Router ist zu empfehlen? Im Idealfall integriertes DSL-Modem, mindestens Zwei Gb-Ports, Wifi nicht nötig, Soll Fritz!Box 7430 ersetzen

- Falls es so einen Router nicht gibt: Macht es Sinn, die Fritzbox weiter zu verwenden? Die Fritzbox kann dummes Gastnetz auf Port 4 ausgeben. Mit einem L3-Switch könnte ich dann alles aus Port4 als VLAN2 Taggen, und einen anderen Port der Firtzbox als VLAN1 taggen, richtig? Aber das fühlt sich umständlich an (und ich brauche einen L3-Switch...)

Lieben Dank für's Lesen, ich freue mich auf Input.

Grüße

bin neu hier, und stelle mich erstmal kurz vor:

Ich bin 33 Jahre alt, Ingenieur von Beruf, und habe professionell erstmal nichts mit Netzwerken zu tun. Die ganze Technik interessiert mich aber schon seit jeher, sodass ich einiges an Basiswissen mitbringe. Ich habe nun eine Frage bezüglich VLANs auf Layer-2-Switches, und hoffe auf eine Antwort. Meine Hausaufgaben habe ich geamcht, würde mich aber über eine Bestätigung meines Plans freuen. Es geht darum möglichst Low-Cost mit vorhandenem Equipment ein Gäste-VLAN in einem Kulturraum aufzuziehen.

Vorhandene Hardware:

- 2x TP-Link TL-SG1005P 5 Port Switch mit 4x PoE

- 6x Cisco AIR-LAP1142N-E-K9 Access Points (bereits auf Autonomous geflasht)

- 1x miese alte FritzBox, soll ersetzt werden

Ziel (& Einschränkungen):

- Zwei VLANs & SSIDs um Gästenetz (VLAN2) und Usernetz (native VLAN1) über alle APs verteilen zu können

- Einzelne Endgeräte die per Kabel eingesteckt werden, sollen automatisch ins native VLAN1

- Access Points benötigen PoE und müssen daher auf beide Switches verteilt werden

Plan:

- VLAN-Fahigen Router besorgen

- Beide Switches mit je einem Kabel an den Router anschliessen (PoE-Ports sparen ;))

- Im Router beide Ports als Tagged VLAN2, untagged VLAN1 trunken

Frage:

- Klappt das dann mit zwei SSIDs?

- Wenn ich einen Rechner an einen Switchport anschliesse, landert der dann automatisch im VLAN1?

- Welcher Router ist zu empfehlen? Im Idealfall integriertes DSL-Modem, mindestens Zwei Gb-Ports, Wifi nicht nötig, Soll Fritz!Box 7430 ersetzen

- Falls es so einen Router nicht gibt: Macht es Sinn, die Fritzbox weiter zu verwenden? Die Fritzbox kann dummes Gastnetz auf Port 4 ausgeben. Mit einem L3-Switch könnte ich dann alles aus Port4 als VLAN2 Taggen, und einen anderen Port der Firtzbox als VLAN1 taggen, richtig? Aber das fühlt sich umständlich an (und ich brauche einen L3-Switch...)

Lieben Dank für's Lesen, ich freue mich auf Input.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 623443

Url: https://administrator.de/forum/vlans-fuer-gast-wifi-mit-layer2-switches-welcher-router-623443.html

Ausgedruckt am: 16.07.2025 um 11:07 Uhr

16 Kommentare

Neuester Kommentar

Eine für einen Inschinör realtiv einfach zu lösende Aufgabe und du hast alles richtig gemacht...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du es aber dynamisch und automatisch je nach Endgerät haben willst musst du 802.1x oder Mac Bypath verwenden. Guckst du dazu hier:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Alle anderen besseren Router oder Firewalls können das aber auch.

Du musst dann halt statt 802.1q VLAN Trunk 2 separate Einzelstrippen von der FB zuzm Anschluss Switch ziehen. Wie so eine einfache FritzBox Lösung aussieht erklärt dir dieser Thread:

Getrenntes (Gast) Wlan mir Zyxcel AP und Fritzbox

Klappt das dann mit zwei SSIDs?

Ja, problemlos. Dieses Tutorial erklärt die genauen ToDos inkl. Praxisbeispiel was genau deine Anforderung abbildet:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn ich einen Rechner an einen Switchport anschliesse, landert der dann automatisch im VLAN1?

Kommt drauf an wie du den Port konfiguriert hast. Normal hat man immer sog. Port Based VLANs am Switch wo du das Port VLAN in der Konfig immer statisch zuweist.Wenn du es aber dynamisch und automatisch je nach Endgerät haben willst musst du 802.1x oder Mac Bypath verwenden. Guckst du dazu hier:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Welcher Router ist zu empfehlen?

z.B. Mikrotik:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Alle anderen besseren Router oder Firewalls können das aber auch.

Falls es so einen Router nicht gibt:

Es gibt Hunderte....Macht es Sinn, die Fritzbox weiter zu verwenden?

Nicht wenn du mehr als die 2 VLANs benötigst. Bei nicht mehr als diese 2 VLANs geht es aber problemlos auch mit der FritzBüx. Ein einfacher Layer 2 VLAN Switch ist dann aber Pflicht.Du musst dann halt statt 802.1q VLAN Trunk 2 separate Einzelstrippen von der FB zuzm Anschluss Switch ziehen. Wie so eine einfache FritzBox Lösung aussieht erklärt dir dieser Thread:

Getrenntes (Gast) Wlan mir Zyxcel AP und Fritzbox

OK, wenn die TP-Link Gurken dumme, ungemanagte Switches sind dann arbeiten sie immer in dem VLAN das an ihrem Anschlussport am VLAN Switch definiert ist.

Hast du da also z.B. 3 Ports und die sind in VLAN 10, 20 und 30 konfiguriert, dann arbeitet ein Switch im VLAN 10 der andere im VLAN 20 und der Dritte im VLAN 30.

Mit dem Ports am VLAN Switch wo du die TP-Links anschliesst bestimmst du also in welchem VLAN dieser Switch arbeiten soll. Eigentlich doch eine simple Logik für einen jungen Inschinör ?!

Einfach mal die Suchfunktion benutzen hier !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hast du da also z.B. 3 Ports und die sind in VLAN 10, 20 und 30 konfiguriert, dann arbeitet ein Switch im VLAN 10 der andere im VLAN 20 und der Dritte im VLAN 30.

Mit dem Ports am VLAN Switch wo du die TP-Links anschliesst bestimmst du also in welchem VLAN dieser Switch arbeiten soll. Eigentlich doch eine simple Logik für einen jungen Inschinör ?!

Bezüglich 802.1x: Ist glaube ich erstmal etwas overpowered für den Anwendungsfall.

Du fragtest nach einer VLAN Automatik, deshalb die Antwort... den ich auf DD-WRT geflasht habe. Ich habe allerdings noch nicht so ganz rausfinden können, ob der VLANs unterstützt.

Tut er !Einfach mal die Suchfunktion benutzen hier !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

keinen VLAN-Switch hab und auch keinen kaufen will

Dann hast du keinerlei Chance einen MSSID fähigen Accesspoint zum Laufen zu bringen !MikroTik hEX RB750Gr3 anschaffen, und dann schauen ob die L2-Switches dahinter das geregelt bekommen.

Das ginge natürlich auch. Ist ja letztlich auch ein Layer 3 VLAN Switch. Guckst du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

...und weiterführende Links dort.

Ich habe auch den DD-WRT TP-Link mal angesteckt grade eben, aber das Ding ist schon mit GUI anzeigen überfordert

Wenns ein billiger 841n ist kann das sehr gut sein. Der ist etwas schwachbrüstig vom SoC her und in der Tat keine gute Wahl.Jetzt stellt sich halt die Frage:

Ist letztlich vollkommen Wumpe und eher eine kosmetische Frage. Erstere Option ist etwas preiswerter. Wenn dich die gruselige VLAN Konfig bei den NetGear Gurken nicht stört...go for it.

Nur nebenbei...

Im Datenblatt ist mit keinem Wort erwähnt das das ein L3 Routing Switch ist. Sieht eher nach L2 aus. Also besser nochmal genau nachlesen ob er das auch wirklich kann !!

sollte man nicht nutzen. Im Endeffekt habe ich am Gerät konfiguriert,

Wie es ja auch jeder "richtige" Netzwerker immer macht ! Das von der Fritze erstellte Gastnetz, was vom Netgear Switch auf VLAN10 geroutet wird, kommt leider nicht durch.

Dann kann der GC510P wohl vermutlich nicht mit VLANs umgehen oder du hast es falsch konfiguriert. Andere Möglichkeiten bleiben dann ja nicht wenn es vorher sauber geklappt hat. Siehe dazu auch hier:VLAN einrichten an Zyxel Switch

Ich hoffe ihr könnt mir nochmal helfen!

Aber immer doch wenn du uns dann die entsprechenden Infos zum Setup mal hier zukommen lässt. Ohne die müssen wir an unsere Kristallkugel ! Weisst du auch selber....Habe den Switch jetzt in eine Insight Cloud gepackt

Bahnhof, Ägypten ?? Du sprichst in Rätseln...Du meinst ja wohl hoffentlich NICHT das du deine Konfig in einer Cloud hast und wohlmöglich noch auf US Servern, das wäre ja mehr als gruselig und machen ja heutzutage nichtmal mehr Dummies...aber egal, andere Baustelle....

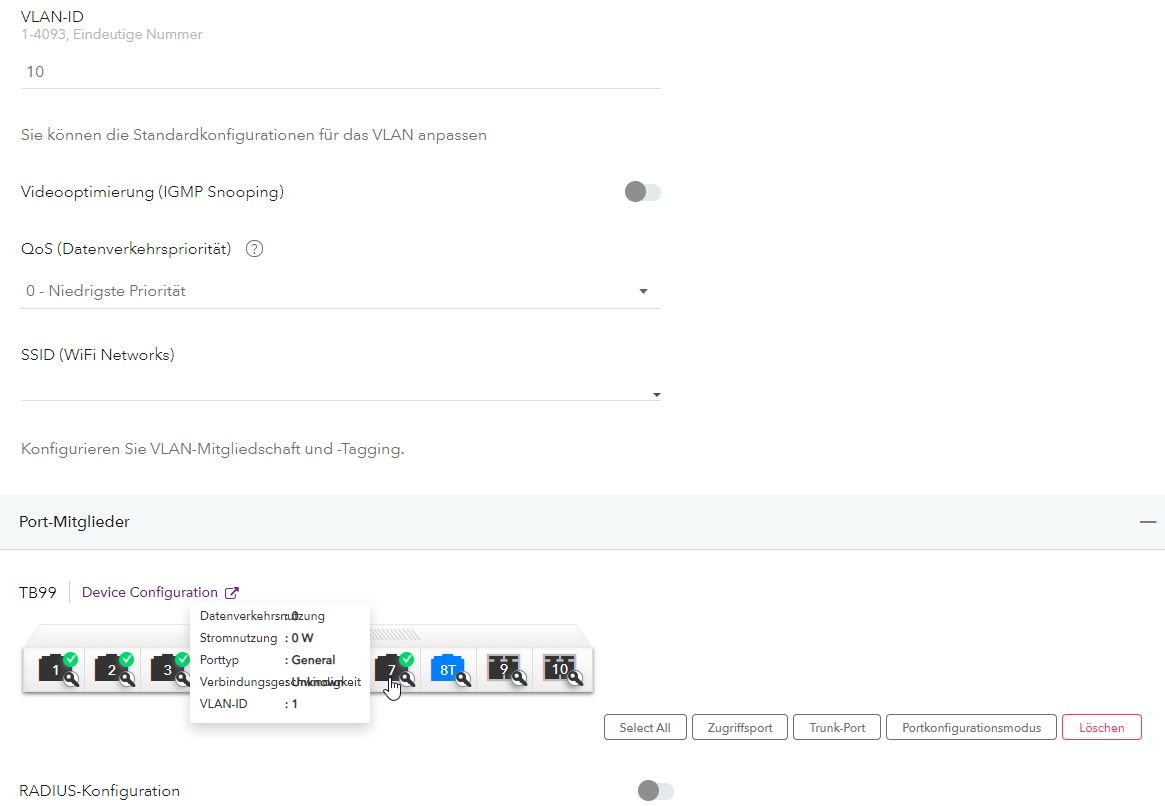

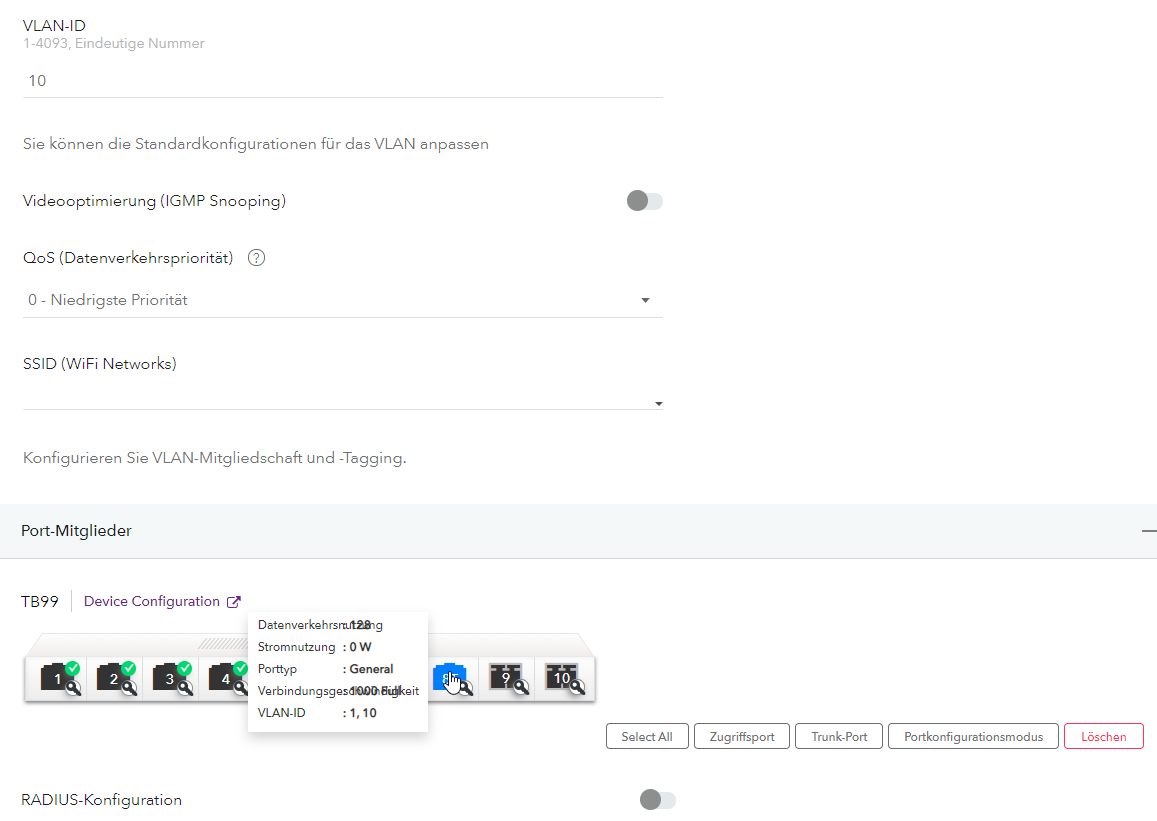

Habe jetzt mal den Uplink Port (8) als Trunk port definiert.

Das ist richtig wenn das der Port ist an dem der MSSID AP angeschlossen ist.Die anderen dann PVID 1 und Member von 10?

Nein !Der Tagged Uplink Port ist folgendermaßen zu konfigurieren:

- PVID 1

- Memberport von VLAN 10

- Tagged in VLAN 10

Alle VLAN 10 Ports setzt du die PVID 10 und setzt die Ports als Memberports im VLAN 10.

Fertisch !

IGMP Snooping sollte man übrigens immer global aktivieren.

Und....damit du diese einfache und banale VLAN Logik verstehst bitte nochmals die "VLAN Schnellschulung" durchlesen und verstehen !!

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

(Etwas nach unten scrollen)

aber per VPN ließ sich der Switch nicht bedienen.

Vermutlich wieder mal das Default Gateway vergessen zu setzen am Management Port, oder ? Ich hatte gedacht, im Idealfall sei keine Config am GC510P Switch nötig.

Ja, die ist natürlich auch nicht nötig wenn du mit der Default Konfig: "Alle Ports UNtagged im VLAN 1" leben kannst. Dann musst du natürlich nix verändern im Setup, klar !alle Tags und nicht-Tags ungefragt zu allen Ports routet.

Richtig. Das funktioniert aber nur auf billigen ungemanagten Chinesenswitches und ist auch nur reiner Zufall, denn manche forwarten Tags ander droppen sie ganz einfach. Es gibt da keinen Standard bei unmanaged Switches und jeder macht da was er will.Bei managebaren VLAN Switches klappt sowas logischerweise nicht, weil die dediziert auf Tags sehen und alle Getaggte droppen an Ports wo keine Tags sein dürfen. Simple Logik die jeder Netzwerker aber auch kennt.

Zusammengefasst:

Für was ?? Einen ungemangten Switch ??Wenn du deinem meinst musst du deine NetGear Gurke so einstellen:

- VLANs 10 und 20 anlegen

- Jeden Port: PVID 1, Member Port Tagged in VLAN 10 (und 20 wenn der auch rüber soll)

- Fertisch

Wird das default Vlan 1 auch mit Tag versehen

Nein ! Das PVID VLAN ist immer das VLAN in das der Switch UNgetaggten Traffic sendet und forwardet ! Dieser Traffic ist also immer untagged.Der steht derzeit auf 1 Untagged, 10 Tagged, PVID1

Bedeutet dann:UNgetaggter Traffic wird ins VLAN 1 geschoben und VLAN 10 getaggter Traffic kommt ins VLAN 10. Jeglicher anderer getaggter Traffic wird gedroppt (entsorgt).