Der gute alte utilman-Hack funktioniert fortan nur noch im abgesicherten Modus

An alle, die diesen Trick kennen und in ihrem Arsenal haben: Microsoft hat den Defender nun mit einer Erkennung für diesen Trick ausgestattet und er funktioniert nicht mehr (klickt man auf das Icon, passiert nichts) Aber im abgesicherten Modus geht es nach wie vor, [edit] jedoch hat man nur begrenzt Zeit, sein Kommando einzutippen, bis auch dort der Defender dazwischenhaut, aber es genügt für eine Zeile allemal.

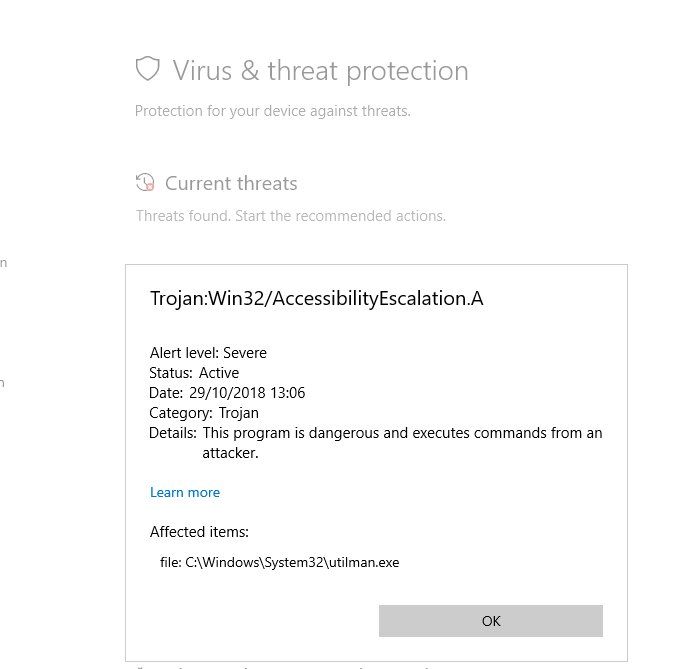

Ich habe zum Test dann in Windows mal auf die präparierte Utilman.exe geklickt und es kam

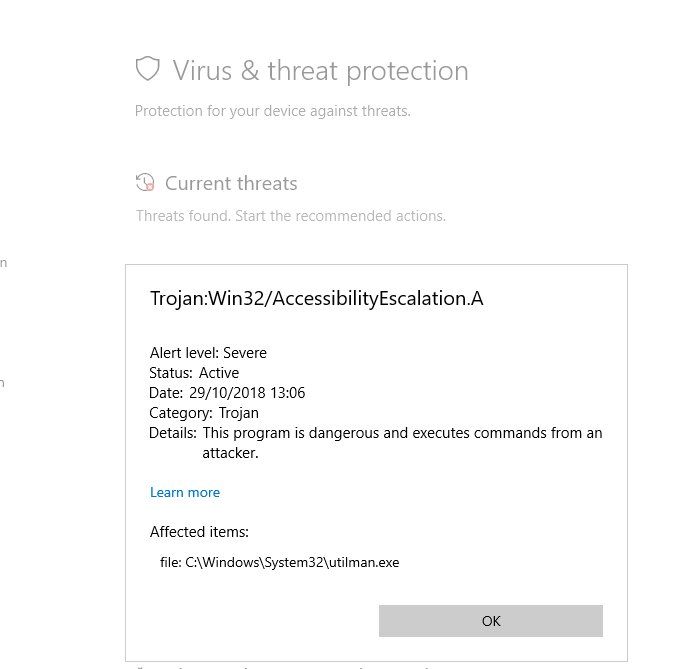

Die Erkennung als Win32/AccessibilityEscalation.A scheint seit September in den Signaturen drin zu sein, wenn man dem Datum in der Microsoft-Malwareenzyklopädie folgt.

Die Erkennung als Win32/AccessibilityEscalation.A scheint seit September in den Signaturen drin zu sein, wenn man dem Datum in der Microsoft-Malwareenzyklopädie folgt.

Witzigerweise verstehen es einige auch falsch und denken, Microsoft würde nun Systemdateien als Viren erkennen

borncity.com/blog/2018/09/07/windows-defender-meldet-osk-exe-als ...

Ich habe zum Test dann in Windows mal auf die präparierte Utilman.exe geklickt und es kam

Witzigerweise verstehen es einige auch falsch und denken, Microsoft würde nun Systemdateien als Viren erkennen

borncity.com/blog/2018/09/07/windows-defender-meldet-osk-exe-als ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 391076

Url: https://administrator.de/knowledge/der-gute-alte-utilman-hack-funktioniert-fortan-nur-noch-im-abgesicherten-modus-391076.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

14 Kommentare

Neuester Kommentar

Zitat von @DerWoWusste:

An alle, die diesen Trick kennen und in ihrem Arsenal haben: Microsoft hat den Defender nun mit einer Erkennung für diesen Trick ausgestattet und er funktioniert nicht mehr (klickt man auf das Icon, passiert nichts) Aber im abgesicherten Modus geht es nach wie vor.

An alle, die diesen Trick kennen und in ihrem Arsenal haben: Microsoft hat den Defender nun mit einer Erkennung für diesen Trick ausgestattet und er funktioniert nicht mehr (klickt man auf das Icon, passiert nichts) Aber im abgesicherten Modus geht es nach wie vor.

Schade

aber es gibt ja sehr viele Wege nach Rom. Notfalls vom Südpazifik aus (-41.90276041395235, -167.54786961341517) direkt durch den Erdkern, sprich den passenden linux-Tools.

lks

Zitat von @DerWoWusste:

Was ist denn Schade? Du kannst es ja wie beschrieben im abgesicherten Modus weiterhin so machen.

Was ist denn Schade? Du kannst es ja wie beschrieben im abgesicherten Modus weiterhin so machen.

So wie ich mich kenne, werde ich die Systeme meist erstmal nomal booten, um festzustellen, daß ich abgesichert hätte booten müssen. Ist zwar kein Beinbruch, aber immer ein zusätzlicher Zeitverlust.

Die Linuxtools versagen ja bei Verschlüsselung.

Dafür gibt es dann Tools für WinPE

lks

Bin in anderem Zusammenhang mal wieder zu diesem Beitrag gespült worden (in Win 10 19H1 wird das wohl ausgeweitet werden). Was bisher noch zu funktionieren scheint, ist die Freigabe des Build-In-Administrators über die SAM-Registry-Einträge (siehe).

Mir war da ein Tweet unter die Augen gekommen - der auf weitere .exe verwies, die in Windows 10 19H1 wohl auch geblockt werden. Leider finde ich den Tweet nicht mehr. Mal nicht zu hoch hängen - ich denke, dein initialer Beitrag hat das Thema ja aufgewischt. Ich werde es auch mal separat im Blog aufbereiten, da es Viele nicht wissen. Mir ist erst jetzt dein initialer Hinweis auf meinen Blog-Beitrag wieder unter die Augen gekommen und der Groschen ist gefallen  .

.

Guten Abend Zusammen

Nach 21H1 ist die Prozedur etwas schwieriger aber Machbar.

ich habe dies in einem Video Detailliert nachgebildet.

Das Video findet ihr unter: youtube.com/watch?v=0DGzBrBkBfE

Im Prinzip braucht ihr einen USB-Stick, da der Defender beim Starten des Abgesicherten Modus

mit vorangegangenem "Deaktiviere die Schadsoftwareerkennung" die CMD nach ein paar Sekunden

wieder schließt.

Dennoch könnt ihr über System32 eine CMD-Datei mit den Befehlen net user und Net localgroup erstellen

und dort hinterlegen welche ihr dann über die CMD mit admin-rechten aufruft.

Schaut euch einfach das Video an

Grüße

Nach 21H1 ist die Prozedur etwas schwieriger aber Machbar.

ich habe dies in einem Video Detailliert nachgebildet.

Das Video findet ihr unter: youtube.com/watch?v=0DGzBrBkBfE

Im Prinzip braucht ihr einen USB-Stick, da der Defender beim Starten des Abgesicherten Modus

mit vorangegangenem "Deaktiviere die Schadsoftwareerkennung" die CMD nach ein paar Sekunden

wieder schließt.

Dennoch könnt ihr über System32 eine CMD-Datei mit den Befehlen net user und Net localgroup erstellen

und dort hinterlegen welche ihr dann über die CMD mit admin-rechten aufruft.

Schaut euch einfach das Video an

Grüße