Sicherheits-GAU: Primärkey von Azure Cosmos DB exfiltiriert

Keine Ahnung, ob jemand von euch für eine Cosmos DB auf Microsoft Azure verantwortlich zeichnet. Falls ihr noch nicht von Microsoft kontaktiert wurdet, Sicherheitsforscher konnten über eine Schwachstelle einen Primärkey für die Datenbank exfiltieren. Mit diesem Primärschlüssel hatten sie Zugriff auf Tausende an Cosmos DB-Instanzen. Das Ganze hat den Namen ChaosDB erhalten, wobei Microsoft die Schwachstelle nach einer Meldung der Sicherheitsforscher durch Deaktivierung der betreffenden Funktion geschlossen haben will.

Azure: Tausende Kunden von ChaosDB-Schwachstelle in Azure Cosmos DB bedroht

Bleibt die Frage, ob betroffene Unternehmen eine DSGVO-Meldung an die Datenschutzaufsicht absetzen müssen - laut Microsoft gibt es keine Hinweise, dass Dritte das schon ausgenutzt hätten - aber wer weiß. Administratoren der Datenbank sollten vorsorglich den Primärkey wechseln, heißt es.

Azure: Tausende Kunden von ChaosDB-Schwachstelle in Azure Cosmos DB bedroht

Bleibt die Frage, ob betroffene Unternehmen eine DSGVO-Meldung an die Datenschutzaufsicht absetzen müssen - laut Microsoft gibt es keine Hinweise, dass Dritte das schon ausgenutzt hätten - aber wer weiß. Administratoren der Datenbank sollten vorsorglich den Primärkey wechseln, heißt es.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1201028062

Url: https://administrator.de/knowledge/sicherheits-gau-primaerkey-von-azure-cosmos-db-exfiltiriert-1201028062.html

Ausgedruckt am: 02.08.2025 um 00:08 Uhr

4 Kommentare

Neuester Kommentar

Tipp: Auch wenn man sich entscheidet keine Meldung abzugeben sollte man seine Entscheidung (also die Folgeabschätzung) gut dokumentieren um im Zweifelsfall darlegen zu können warum eine Meldung nicht nötig war. So habe ich es mit Hafnium gemacht...

@kgborn

Interessehalber, warst du denn betroffen?

@kgborn

Interessehalber, warst du denn betroffen?

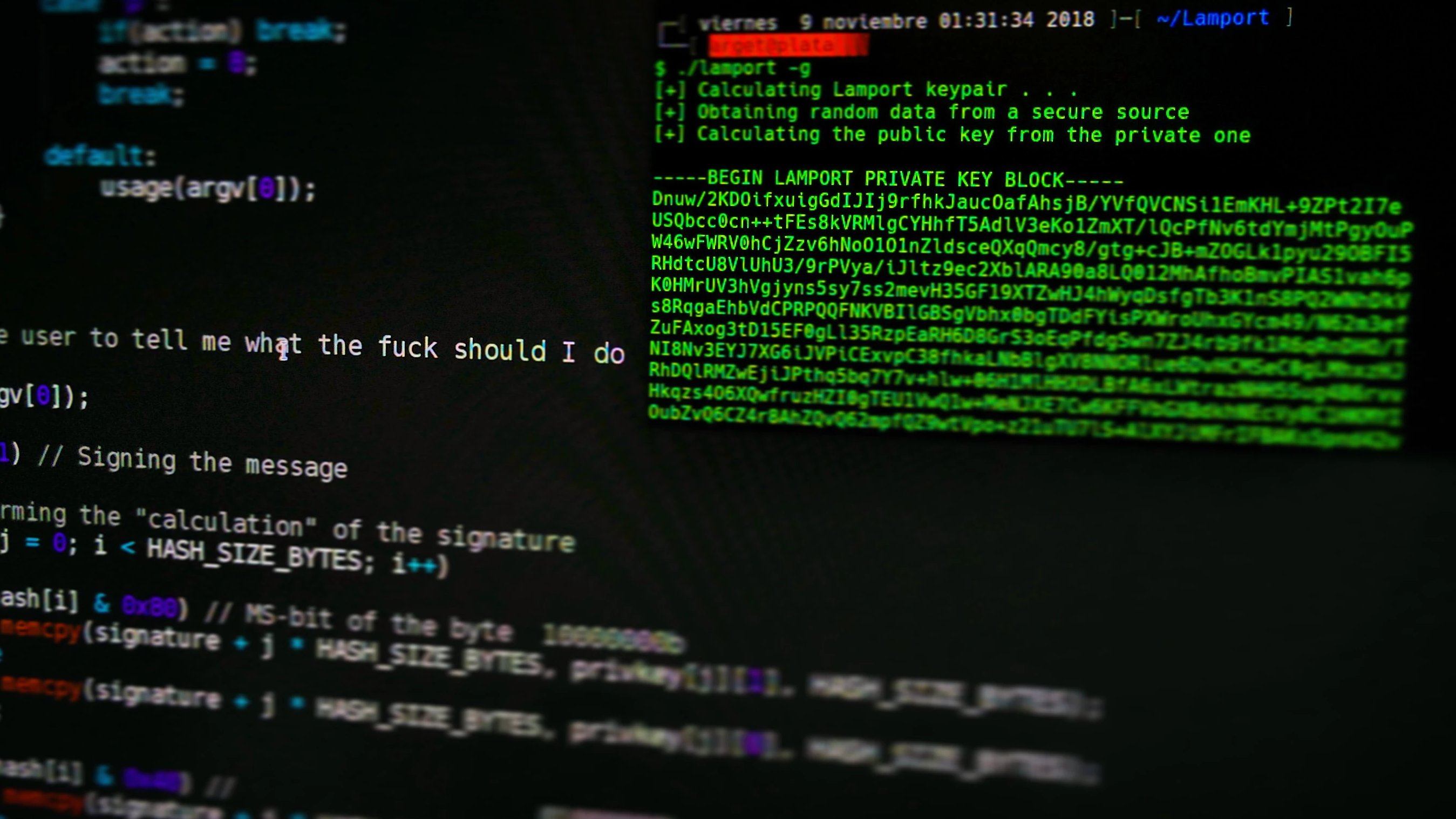

Hier gibt es weitere Infos zu der ChaosDB genannten Schwachstelle:

Hier ein Video dazu:

![YouTube Video Thumbnail]()

- Critical Vulnerability in Microsoft Azure Cosmos DB

- ChaosDB: How we hacked thousands of Azure customers’ databases

Hier ein Video dazu:

Microsoft only emailed customers that were affected during our short (approximately weeklong) research period. However, we believe many more Cosmos DB customers may be at risk.

Das möchte ich unterstreichen. Die Kundenkommunikation und Erhebung im Vorfeld bezüglich dieser Schwachstelle wird von Microsoft äußerst unbefriedigend gehandhabt. Man könnte meinen, dass ein Cloudanbieter mit Kenntnis von einer Schwachstelle dieser Tragweite die potenziell betroffenen Konfigurationen automatisiert daraufhin überprüft, ob die Schwachstelle ausnutzbar ist bzw. war. Das passierte allerdings nicht.