WSUS unter 2012R2 in einer SBS2011-Domäne installieren

Nach langen erfolglosen Versuchen, einen WSUS auf einem 2012R2 DC in einer SBS2011 Domäne zu installieren möchte ich nun kundtun, wie es doch funktioniert und wo das Problem lag.

Ursprünglich gab es eine SBS2011 Domäne mit einem Windows 2008 DC und einem Windows 2008 Memberserver. Im Zuge einer Modernisierungsmaßnahme ist nun ein Windows 2012R2 DC und auch ein 2012R2 Memberserver dazugekommen. Alles war bislang problemlos möglich. Auf dem neuen 2012R2 DC sollte nun auch die Rolle WSUS genutzt werden, die vorher auf dem 2008er DC lief. Diese hatte ich bereits vorab dort deinstalliert.

Da ich schon häufiger die WSUS Rolle auf Windows 2012R2 aktiviert habe und es NIE Schwierigkeiten gegeben hat, habe ich auch hier nicht daran gedacht, dass es welche geben könnte. Auch der Betrieb der WSUS-Rolle auf einem DC ist ja prinzipiell unterstützt also warum sollte es Probleme geben.

Aber es kam anders: Rolle WSUS ausgewählt, abhängige Features auch im Standard belassen und so sollte automatisch der IIS und auch die WID Datenbank installiert werden. Kurz vor dem Ende der Installation kam dann aber die Abschlussmeldung, dass die Features nicht installiert werden könnten, da ein Neustart des Servers nötig wäre. OK, Server neu gestartet und nochmals versucht. Das gleiche Problem. Auch die IIS Rolle vorab installieren und dann WSUS ergab nichts anderes. IIS ging, WSUS wieder mit der selben Fehlermeldung ohne Erfolg. Nach verschiedenen Hinweisen im Internet habe ich dann auch versucht, nicht die GUI zu verwenden sondern die Powershell. Aber auch hier das gleiche Ergebnis. Kein WSUS, da ein Neustart vorher nötig gewesen wäre ;-(

Zufällig habe ich dann gestern Abend einen Hinweis gefunden, der zielführend war. Unter SBS2003 - SBS2011 gibt / gab es eine GPO, die nur bestimmten Konten erlaubte, sich als Dienst anzumelden. Bei Installation des 2012R2 DC und somit dem aktualisieren des Schemas werden diese Berechtigungen aber nicht automatisch angehoben / erweitert. Wenn man nun in der passenden GPO (im Beispiel aus dem Bericht gestern für DEFAULT DOMAIN POLICY und in meinem Fall, da es sich um den DC handelt die DEFAULT DOMAIN CONTROLLERS POLICY) die entsprechenden Einträge macht war auch über die GUI eine Installation der Rolle WSUS problemlos machbar.

Die Einträge waren wie folgt:

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten > Anmelden als Dienst >> IIS_WPG, NETZWERK, NETZWERKDIENST, DIENST hinzufügen.

In meinem Fall gab es aber IIS_WPG nicht aber mit IIS_IUSRS ging dies auch.

Hoffe, dass es jemandem hilft.

Wenn jemand Anmerkungen hat, freue ich mich natürlich auch darüber!

Ursprünglich gab es eine SBS2011 Domäne mit einem Windows 2008 DC und einem Windows 2008 Memberserver. Im Zuge einer Modernisierungsmaßnahme ist nun ein Windows 2012R2 DC und auch ein 2012R2 Memberserver dazugekommen. Alles war bislang problemlos möglich. Auf dem neuen 2012R2 DC sollte nun auch die Rolle WSUS genutzt werden, die vorher auf dem 2008er DC lief. Diese hatte ich bereits vorab dort deinstalliert.

Da ich schon häufiger die WSUS Rolle auf Windows 2012R2 aktiviert habe und es NIE Schwierigkeiten gegeben hat, habe ich auch hier nicht daran gedacht, dass es welche geben könnte. Auch der Betrieb der WSUS-Rolle auf einem DC ist ja prinzipiell unterstützt also warum sollte es Probleme geben.

Aber es kam anders: Rolle WSUS ausgewählt, abhängige Features auch im Standard belassen und so sollte automatisch der IIS und auch die WID Datenbank installiert werden. Kurz vor dem Ende der Installation kam dann aber die Abschlussmeldung, dass die Features nicht installiert werden könnten, da ein Neustart des Servers nötig wäre. OK, Server neu gestartet und nochmals versucht. Das gleiche Problem. Auch die IIS Rolle vorab installieren und dann WSUS ergab nichts anderes. IIS ging, WSUS wieder mit der selben Fehlermeldung ohne Erfolg. Nach verschiedenen Hinweisen im Internet habe ich dann auch versucht, nicht die GUI zu verwenden sondern die Powershell. Aber auch hier das gleiche Ergebnis. Kein WSUS, da ein Neustart vorher nötig gewesen wäre ;-(

Zufällig habe ich dann gestern Abend einen Hinweis gefunden, der zielführend war. Unter SBS2003 - SBS2011 gibt / gab es eine GPO, die nur bestimmten Konten erlaubte, sich als Dienst anzumelden. Bei Installation des 2012R2 DC und somit dem aktualisieren des Schemas werden diese Berechtigungen aber nicht automatisch angehoben / erweitert. Wenn man nun in der passenden GPO (im Beispiel aus dem Bericht gestern für DEFAULT DOMAIN POLICY und in meinem Fall, da es sich um den DC handelt die DEFAULT DOMAIN CONTROLLERS POLICY) die entsprechenden Einträge macht war auch über die GUI eine Installation der Rolle WSUS problemlos machbar.

Die Einträge waren wie folgt:

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten > Anmelden als Dienst >> IIS_WPG, NETZWERK, NETZWERKDIENST, DIENST hinzufügen.

In meinem Fall gab es aber IIS_WPG nicht aber mit IIS_IUSRS ging dies auch.

Hoffe, dass es jemandem hilft.

Wenn jemand Anmerkungen hat, freue ich mich natürlich auch darüber!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 240811

Url: https://administrator.de/knowledge/wsus-unter-2012r2-in-einer-sbs2011-domaene-installieren-240811.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo Manfred,

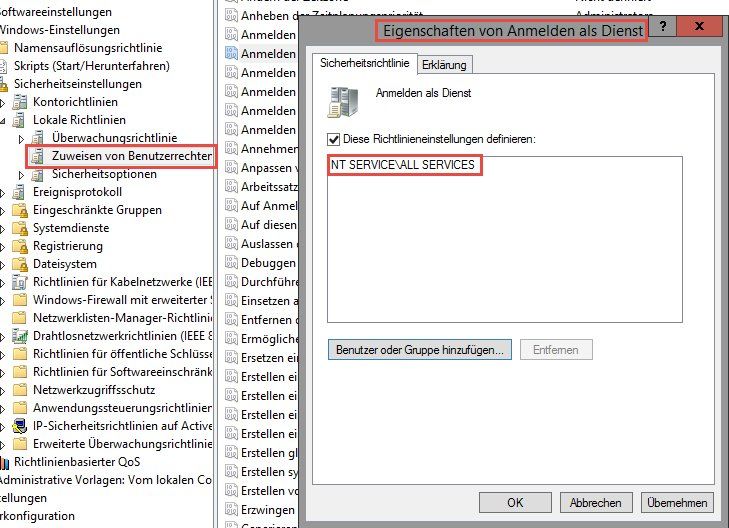

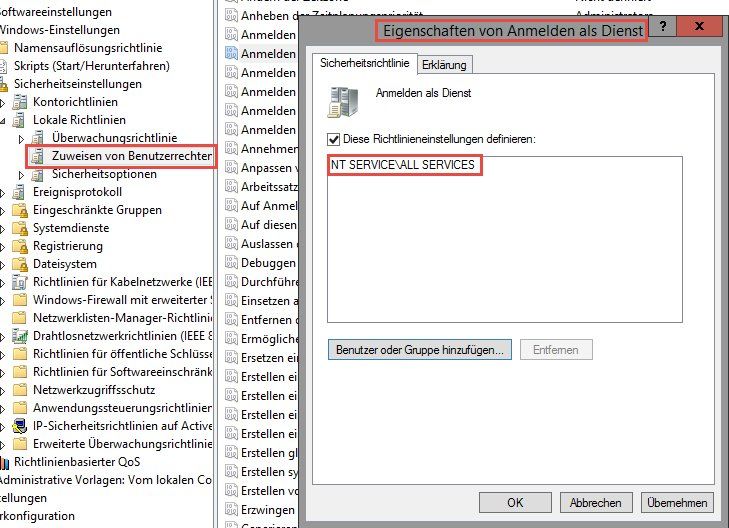

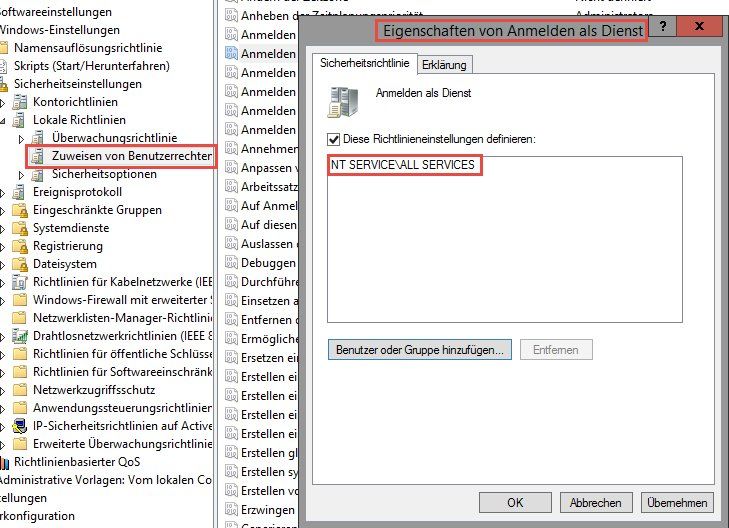

danke erst mal für deinen Beitrag. Nur eine Anmerkung: Das Hinzufügen der IIS_IUSRS halte ich sicherheitstechnisch für eine nicht so gute Idee, besser wäre es hier das integrierte Service-Principal "NT SERVICE\ALL SERVICES" hinzuzufügen wie es hier beschrieben wird: jniesen.de/?p=1831

Falls das Hinzufügen dieser SID über den Dialog Probleme bereiten sollte, gibt es hier dafür die Lösung:cipherex.com/blogcipherex/entry/you-have-the-right-to

Grüße Uwe

danke erst mal für deinen Beitrag. Nur eine Anmerkung: Das Hinzufügen der IIS_IUSRS halte ich sicherheitstechnisch für eine nicht so gute Idee, besser wäre es hier das integrierte Service-Principal "NT SERVICE\ALL SERVICES" hinzuzufügen wie es hier beschrieben wird: jniesen.de/?p=1831

Falls das Hinzufügen dieser SID über den Dialog Probleme bereiten sollte, gibt es hier dafür die Lösung:cipherex.com/blogcipherex/entry/you-have-the-right-to

Grüße Uwe

Hallo,

es wird bei allen dieser Lösungen immer wieder darauf verwiesen, "das integrierte Service-Principal "NT SERVICE\ALL SERVICES" hinzuzufügen". Schön wenn das die Lösung sein sollte, aber dieses Konto/Gruppe wie auch immer gibt es nicht und man kann es nicht in diese Policy einfügen! Wie also soll das funktionieren?

frustrierte Grüße

es wird bei allen dieser Lösungen immer wieder darauf verwiesen, "das integrierte Service-Principal "NT SERVICE\ALL SERVICES" hinzuzufügen". Schön wenn das die Lösung sein sollte, aber dieses Konto/Gruppe wie auch immer gibt es nicht und man kann es nicht in diese Policy einfügen! Wie also soll das funktionieren?

frustrierte Grüße

Zitat von @AsciWhite:

es wird bei allen dieser Lösungen immer wieder darauf verwiesen, "das integrierte Service-Principal "NT SERVICE\ALL

SERVICES" hinzuzufügen". Schön wenn das die Lösung sein sollte, aber dieses Konto/Gruppe wie auch immer

gibt es nicht und man kann es nicht in diese Policy einfügen! Wie also soll das funktionieren?

Doch das gibt es, es wird nur nicht im Dialog gelistet, du musst es dort manuell eintragen.es wird bei allen dieser Lösungen immer wieder darauf verwiesen, "das integrierte Service-Principal "NT SERVICE\ALL

SERVICES" hinzuzufügen". Schön wenn das die Lösung sein sollte, aber dieses Konto/Gruppe wie auch immer

gibt es nicht und man kann es nicht in diese Policy einfügen! Wie also soll das funktionieren?

Bitte lese die Links ganz genau.

Grüße @colinardo

Les doch mal bitte den oben verlinkten Link:

cipherex.com/blogcipherex/entry/you-have-the-right-to

Also navigiere in den Sysvol-Ordner finde die Policy in der du es eintragen möchtest, und dann das *.inf-Template und füge die obige SID hinzu hinzu feddich...

cipherex.com/blogcipherex/entry/you-have-the-right-to

Fortunately there are no other users or groups the guide requires to add to any of the user rights. However, it is much easier to remove some users or groups than to add them back in. One example includes ‘NT SERVICE\ALL SERVICES’. There are a few ways to such accounts, however, I think the best way is to use the security template discussed earlier.

First, you’ll need to know the ‘constant name’ associate with the particular user right. Here is a good reference: Microsoft Technet: User Rights. Next, you want to determine the ‘well-known security identifier’ associated with the user or group. I found this reference to be most helpful: Well-known security identifiers in Windows operating systems. Once you have the right SID, edit the security template inf file and find the constant name. Add or replace the SID to the end of the line as shown below:

SeServiceLogonRight = *S-1-5-80-0

Save the file, load it into the security database, and then apply the settings. This may take a bit to get used to, but once you’ve done it once or twice, it is pretty easy.

Also navigiere in den Sysvol-Ordner finde die Policy in der du es eintragen möchtest, und dann das *.inf-Template und füge die obige SID hinzu hinzu feddich...

Hallo,

und VIIIIEEELEN Dank nachdem ich die Zeile in BEIDE inf Dateien eingefügt/angepasst habe startet der WSUS-Dienst auch wieder. Den Link hatte ich schon gelesen, aber ich war mir unsicher, einfach an so einer wichtigen Stellschraube so "brutal" einzugreifen.

nachdem ich die Zeile in BEIDE inf Dateien eingefügt/angepasst habe startet der WSUS-Dienst auch wieder. Den Link hatte ich schon gelesen, aber ich war mir unsicher, einfach an so einer wichtigen Stellschraube so "brutal" einzugreifen.

Es zeigt jedoch wieder einmal, wie unvollständig M$ Server OS ist, traurig

dankbare Grüße

und VIIIIEEELEN Dank

Es zeigt jedoch wieder einmal, wie unvollständig M$ Server OS ist, traurig

dankbare Grüße

Zitat von @colinardo:

Nachtrag: Und es geht sehr wohl auch über den Dialog wenn du es in einer GPO und nicht über

"secpol.msc" machst, dort wird NT SERVICE\ALL SERVICES anstandslos akzeptiert, gerade nochmal gestestet !!:

Nachtrag: Und es geht sehr wohl auch über den Dialog wenn du es in einer GPO und nicht über

"secpol.msc" machst, dort wird NT SERVICE\ALL SERVICES anstandslos akzeptiert, gerade nochmal gestestet !!:

Hallo,

Tut mir leid, aber bei mir das hier nicht aktzeptiert. Wenn ich über Verwaltung / Gruppenrichtlinienverwaltung / ... / Gruppenrichtlinienobjekte auf die Default Domain Controllers Policy bzw. Default Domain Poliy bearbeite und dann auf diesen Zweig "Anmelden als Dienst" erweitere kann ich über "Benutzer oder Gruppe hinzufügen" den NT SERVICE\ALL SERVICES nicht aus wählen.

Einfach eintragen und Bestätigen klappt auch nicht, weil eine Fehlermeldung kommt: "Ein Objekt .... konnte nicht gefunden werden".

Gruß

PS: nach dem Einfügen in die inf Datei siehts bei mir jetzt auch so aus ... und funktioniert

Zitat von @AsciWhite:

Tut mir leid, aber bei mir das hier nicht aktzeptiert. Wenn ich über Verwaltung / Gruppenrichtlinienverwaltung / ... /

Geht hier auf einem Server 2012R2 einwandfrei...Tut mir leid, aber bei mir das hier nicht aktzeptiert. Wenn ich über Verwaltung / Gruppenrichtlinienverwaltung / ... /

Guckst du hier

add_service_account_240811.mp4