Windows 11 - Update von 22H2 auf 23H2 - trotz "inkompatibler" Hardware

Offensichtlich verfolgt Microsoft das Ziel Geräte ohne die geforderten Hardwarevoraussetzungen von dieser neuen Version fernzuhalten.

Wer also 22H2 installiert hat und nicht die Hardwarevoraussetzungen erfüllt, der soll offensichtlich leer ausgehen (zumindest Stand jetzt).

Der Hintergrund dürfte klar sein, es sollen die Nutzer zum Kauf neuer Hardware und damit neuer Lizenzen (am Liebsten wäre denen sicherlich Windows365) gezwungen werden, da ab Mitte/Ende 2024 ja der Support ausläuft.

Meine persönliche Meinung dazu: dieses Geschäftsgebaren wird sicherlich einige dazu bewegen, sich nach Alternativen umzusehen und Windows den Rücken zu kehren, was die Marktanteile wohl noch weiter in den Keller drücken würde.

Auch wenn sonst alle aktuellen Updates für 22H2 aufgespielt sind, bekomme ich das notwendige KB 5027397 (Enablement Package) weder angeboten, noch ist es im Katalog zur manuellen Installation verfügbar (ob sich das noch ändern wird, wage ich zu bezweifeln).

Um dennoch in die neuen Funktionen nutzen zu können, gibt es mehrere Wege.

Zum Einen bietet Deskmodder den benötigten Patch zum Download an (das wird wohl einer aus den Beta-Channels sein?):

deskmodder.de/blog/2023/09/26/kb5027397-funktionsupdate-als-down ...

Zum Anderen besteht die Möglichkeit (mit einem kleinen Trick) ein Upgrade über das 23H2-Image zu bewerkstelligen, indem man mit die Prüfmechanismen umgeht, wie in diesem Video beschrieben:

![YouTube Video Thumbnail]()

Man beachte jedoch, dass auch hier Microsoft (wie schon in vorherigen Versionen) versucht, den Download eines Images von der Microsoft-Seite zu unterbinden, was man umgehen kann, wenn man bspw. über WSL diese Seite in Linux aufruft, oder mit einer VPN-Lösung die IP verbirgt. Wem das zu umständlich ist, der kann ein Image auch bei WinFuture erhalten (sind identisch), ohne Restriktionen: winfuture.de/news,139144.html

Außerdem dauert der Upgrade-Vorgang sehr lange und klappt meist erst beim 2. Anlauf (beim 1. verabschiedet sich der Vorgang nach gewisser Zeit einfach ohne Fehlermeldung, danach funktioniert es aber problemlos) und das Setup zeigt eine Server-Installation an, was aber nur ein Upgrade installiert (funktioniert mit allen Windows 11 Editionen).

Sicherlich ist dieser Weg zeitraubender und umständlicher wie der erste Weg, den Vorteil sehe ich persönlich jedoch darin, dass es sich um eine Original-Installation handelt, welches unter Umständen sogar vorher vorenthaltene Features aktiviert, und diese nicht von inoffiziellen Quellen (ohne jetzt Deskmodder irgendetwas unterstellen zu wollen), bzw. aus Beta-Channels handelt.

Nun habe ich mit meinem Testrechner (HP EliteBook 8470p, mit Win 11 Enterprise) den 2 Weg gewählt und das Resultat ist, dass alles zwar sehr lange gedauert hat und nach dem Upgrade gleich noch 3 CUs nachinstalliert werden mussten, ich aber jetzt über 23H2 auf diesem Rechner verfüge.

Edition Windows 11 Enterprise

Version 23H2

Installiert am 15.11.2023

Betriebssystembuild 22631.2715

Leistung Windows Feature Experience Pack 1000.22677.1000.0

Einzig das Problem welches ich bereits vorher mehrfach nach einzelnen CUs beobachtet hatte, dass sfc /verifyonly mir Integritätsverletzungen anzeigt (das hatte bei mir unter Windows 10 schon fast undefinierbare Probleme beschert und wurde nicht durch Malware ausgelöst, war hier auch wieder festzustellen (auch wenn MS auf DISM verweist, welches aber keine Fehler feststellt und es immer mal andere Komponenten betrifft), welches sich aber mit sfc /scannow beheben lässt.

In diesem Punkt habe ich stark den Eindruck, es könnte auch Strategie von MS sein, wenn es nicht direkt an dem Update-Prozess liegen sollte, aber das ist spekulativ.

Vielleicht hilft diese Anleitung ja jemandem, der vor dem gleichen Problem steht.

Grüße

Tom

Wer also 22H2 installiert hat und nicht die Hardwarevoraussetzungen erfüllt, der soll offensichtlich leer ausgehen (zumindest Stand jetzt).

Der Hintergrund dürfte klar sein, es sollen die Nutzer zum Kauf neuer Hardware und damit neuer Lizenzen (am Liebsten wäre denen sicherlich Windows365) gezwungen werden, da ab Mitte/Ende 2024 ja der Support ausläuft.

Meine persönliche Meinung dazu: dieses Geschäftsgebaren wird sicherlich einige dazu bewegen, sich nach Alternativen umzusehen und Windows den Rücken zu kehren, was die Marktanteile wohl noch weiter in den Keller drücken würde.

Auch wenn sonst alle aktuellen Updates für 22H2 aufgespielt sind, bekomme ich das notwendige KB 5027397 (Enablement Package) weder angeboten, noch ist es im Katalog zur manuellen Installation verfügbar (ob sich das noch ändern wird, wage ich zu bezweifeln).

Um dennoch in die neuen Funktionen nutzen zu können, gibt es mehrere Wege.

Zum Einen bietet Deskmodder den benötigten Patch zum Download an (das wird wohl einer aus den Beta-Channels sein?):

deskmodder.de/blog/2023/09/26/kb5027397-funktionsupdate-als-down ...

Zum Anderen besteht die Möglichkeit (mit einem kleinen Trick) ein Upgrade über das 23H2-Image zu bewerkstelligen, indem man mit

setup.exe /product serverMan beachte jedoch, dass auch hier Microsoft (wie schon in vorherigen Versionen) versucht, den Download eines Images von der Microsoft-Seite zu unterbinden, was man umgehen kann, wenn man bspw. über WSL diese Seite in Linux aufruft, oder mit einer VPN-Lösung die IP verbirgt. Wem das zu umständlich ist, der kann ein Image auch bei WinFuture erhalten (sind identisch), ohne Restriktionen: winfuture.de/news,139144.html

Außerdem dauert der Upgrade-Vorgang sehr lange und klappt meist erst beim 2. Anlauf (beim 1. verabschiedet sich der Vorgang nach gewisser Zeit einfach ohne Fehlermeldung, danach funktioniert es aber problemlos) und das Setup zeigt eine Server-Installation an, was aber nur ein Upgrade installiert (funktioniert mit allen Windows 11 Editionen).

Sicherlich ist dieser Weg zeitraubender und umständlicher wie der erste Weg, den Vorteil sehe ich persönlich jedoch darin, dass es sich um eine Original-Installation handelt, welches unter Umständen sogar vorher vorenthaltene Features aktiviert, und diese nicht von inoffiziellen Quellen (ohne jetzt Deskmodder irgendetwas unterstellen zu wollen), bzw. aus Beta-Channels handelt.

Nun habe ich mit meinem Testrechner (HP EliteBook 8470p, mit Win 11 Enterprise) den 2 Weg gewählt und das Resultat ist, dass alles zwar sehr lange gedauert hat und nach dem Upgrade gleich noch 3 CUs nachinstalliert werden mussten, ich aber jetzt über 23H2 auf diesem Rechner verfüge.

Edition Windows 11 Enterprise

Version 23H2

Installiert am 15.11.2023

Betriebssystembuild 22631.2715

Leistung Windows Feature Experience Pack 1000.22677.1000.0

Einzig das Problem welches ich bereits vorher mehrfach nach einzelnen CUs beobachtet hatte, dass sfc /verifyonly mir Integritätsverletzungen anzeigt (das hatte bei mir unter Windows 10 schon fast undefinierbare Probleme beschert und wurde nicht durch Malware ausgelöst, war hier auch wieder festzustellen (auch wenn MS auf DISM verweist, welches aber keine Fehler feststellt und es immer mal andere Komponenten betrifft), welches sich aber mit sfc /scannow beheben lässt.

In diesem Punkt habe ich stark den Eindruck, es könnte auch Strategie von MS sein, wenn es nicht direkt an dem Update-Prozess liegen sollte, aber das ist spekulativ.

Vielleicht hilft diese Anleitung ja jemandem, der vor dem gleichen Problem steht.

Grüße

Tom

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 32573571033

Url: https://administrator.de/tutorial/windows-11-update-von-22h2-auf-23h2-trotz-inkompatibler-hardware-32573571033.html

Ausgedruckt am: 05.08.2025 um 02:08 Uhr

19 Kommentare

Neuester Kommentar

Und beim nächsten Windows Update geht dann das dann vorne los.

Für private Bastler mag das praktisch sein, in einem Betrieb hat so ein Gefrickel meiner Meinung nach nichts zu suchen.

PCs auf denen Windows 11 nicht läuft sind, mit Stand des Ablaufdatums 14.10.2025, mindestens 8 Jahre alt (Intel Generation < 8xxx, von 2018).

Bis dahin sind diese längst abgeschrieben und werden in der Regel schon vorher ausgetauscht.

Schau dich mal im Apple Lager um, da bekommen die MacBooks und Macs auch nicht mehr als 8 Jahre Updates, an der Stelle schreit aber nicht jeder rum das er sich alle 8 Jahre ein neues Gerät kaufen muss.

Für private Bastler mag das praktisch sein, in einem Betrieb hat so ein Gefrickel meiner Meinung nach nichts zu suchen.

PCs auf denen Windows 11 nicht läuft sind, mit Stand des Ablaufdatums 14.10.2025, mindestens 8 Jahre alt (Intel Generation < 8xxx, von 2018).

Bis dahin sind diese längst abgeschrieben und werden in der Regel schon vorher ausgetauscht.

Schau dich mal im Apple Lager um, da bekommen die MacBooks und Macs auch nicht mehr als 8 Jahre Updates, an der Stelle schreit aber nicht jeder rum das er sich alle 8 Jahre ein neues Gerät kaufen muss.

Das typische Hase & Igel - Spiel.

Übrigens muss das alles nichts heißen, ich hatte letzte Woche ein Kundensystem unter der Nase.

Notebook, auch schon ein paar Jahre alt, taugt aber noch problemlos.

Wunsch war eine Neuinstallation mit Windows 11.

Die Kompatibilitätsliste zur CPU: learn.microsoft.com/de-de/windows-hardware/design/minimum/suppor ...

sagte AMD Ryzen 5 2500U geht nicht, da die Notebookprozessoren in der Zen-Generation hinterher hinken.

Das nicht modifizierte Windows-Setup hatte allerdings keine Einwände und hat mich die 23H2 einfach installieren lassen.

Grüße

ToWa

Übrigens muss das alles nichts heißen, ich hatte letzte Woche ein Kundensystem unter der Nase.

Notebook, auch schon ein paar Jahre alt, taugt aber noch problemlos.

Wunsch war eine Neuinstallation mit Windows 11.

Die Kompatibilitätsliste zur CPU: learn.microsoft.com/de-de/windows-hardware/design/minimum/suppor ...

sagte AMD Ryzen 5 2500U geht nicht, da die Notebookprozessoren in der Zen-Generation hinterher hinken.

Das nicht modifizierte Windows-Setup hatte allerdings keine Einwände und hat mich die 23H2 einfach installieren lassen.

Grüße

ToWa

wie war das noch vom Startmedium booten (Windows 11 direkt installieren), beim Inplace Update (Win10 auf Win11) setup starten

bei beiden noch im ersten SEtup-Bildschirm

Shift F10 und rein in die Konsole...

HKEY_LOCAL_MACHINE\SYSTEM\Setup, right-click on the Setup key and select New > Key.

When prompted to name the key, enter LabConfig and press enter.

Now right-click on the LabConfig key and select New > DWORD (32-bit) value and create a value named BypassTPMCheck, and set its data to 1. Now create the BypassRAMCheck and BypassSecureBootCheck values

Wer einmal das SEtup oder das Update so ausgetrickst hat, müßte die Registrykeys nur am Bestandssystem kontrollieren ...wenn da, sich selber Vollzugriff geben und sperren für den Benutzer "SYSTEM" damit im Updateprozeß diese Keys nämlich nicht zurückgesett werden,

bei beiden noch im ersten SEtup-Bildschirm

Shift F10 und rein in die Konsole...

HKEY_LOCAL_MACHINE\SYSTEM\Setup, right-click on the Setup key and select New > Key.

When prompted to name the key, enter LabConfig and press enter.

Now right-click on the LabConfig key and select New > DWORD (32-bit) value and create a value named BypassTPMCheck, and set its data to 1. Now create the BypassRAMCheck and BypassSecureBootCheck values

Wer einmal das SEtup oder das Update so ausgetrickst hat, müßte die Registrykeys nur am Bestandssystem kontrollieren ...wenn da, sich selber Vollzugriff geben und sperren für den Benutzer "SYSTEM" damit im Updateprozeß diese Keys nämlich nicht zurückgesett werden,

Moin @Tomtom33,

kann das bestätigen, die oberen Key's bringen bei einem Upgrade von 22H2 auf 23H2, leider nichts mehr. 😔😭

Gruss Alex

Du meinst sicherlich diesen Patch dafür (Upgrade bei bestehendem Win 10/11):

HKEY_LOCAL_MACHINE\SYSTEM\Setup\MoSetup

dort „AllowUpgradesWithUnsupportedTPMOrCPU“ (DWORD) erstellen und den Wert „1“ zuweisen.

Der funktionierte bisher und wurde bei mir auch nicht durch Updates (seit der Erstausgabe) überschrieben.

Die von dir genannten Reg-Einträge wären diese hier:

HKEY_LOCAL_MACHINE\SYSTEM\Setup\MoSetup

dort „AllowUpgradesWithUnsupportedTPMOrCPU“ (DWORD) erstellen und den Wert „1“ zuweisen.

Der funktionierte bisher und wurde bei mir auch nicht durch Updates (seit der Erstausgabe) überschrieben.

Die von dir genannten Reg-Einträge wären diese hier:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\PCHC]

"UpgradeEligibility"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\Setup\LabConfig]

"BypassTPMCheck"=dword:00000001

"BypassSecureBootCheck"=dword:00000001

"BypassRAMCheck"=dword:00000001

"BypassStorageCheck"=dword:00000001

"BypassCPUCheck"=dword:00000001

"BypassDiskCheck"=dword:00000001 kann das bestätigen, die oberen Key's bringen bei einem Upgrade von 22H2 auf 23H2, leider nichts mehr. 😔😭

Gruss Alex

Moin Tom,

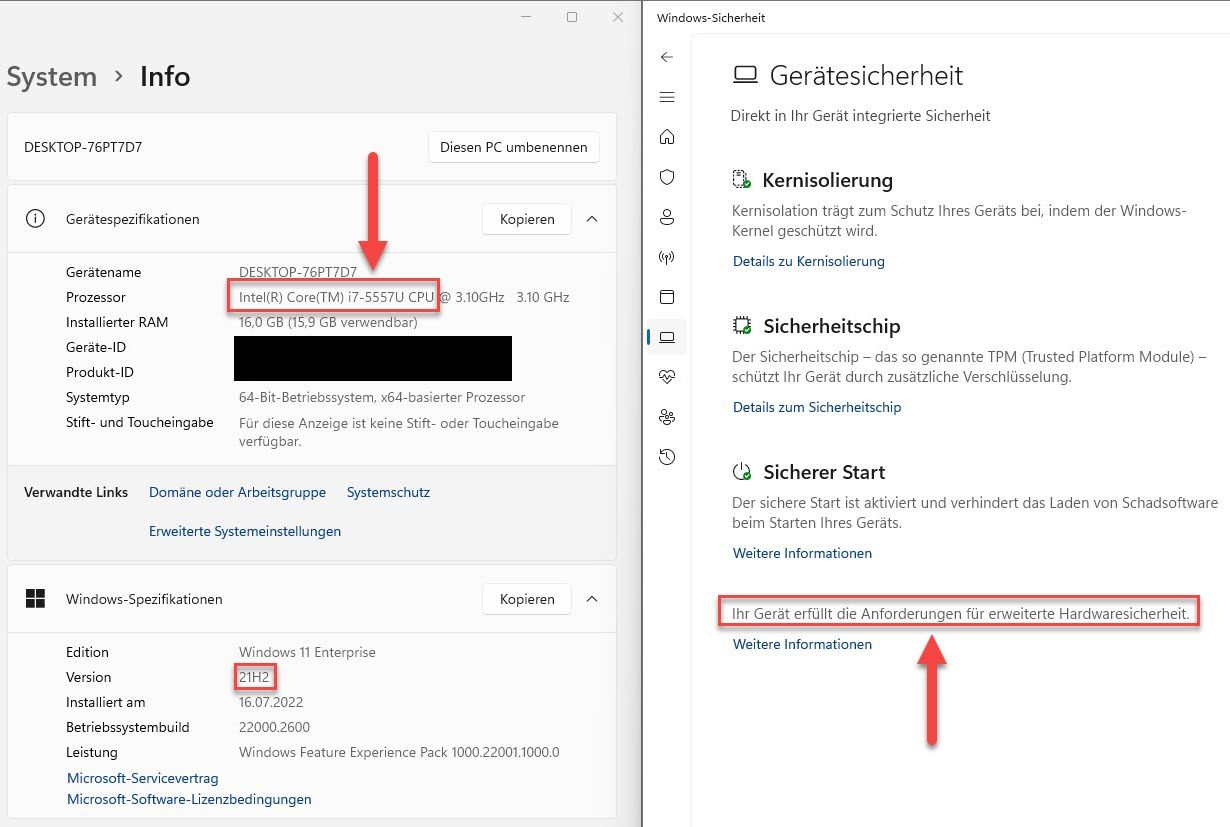

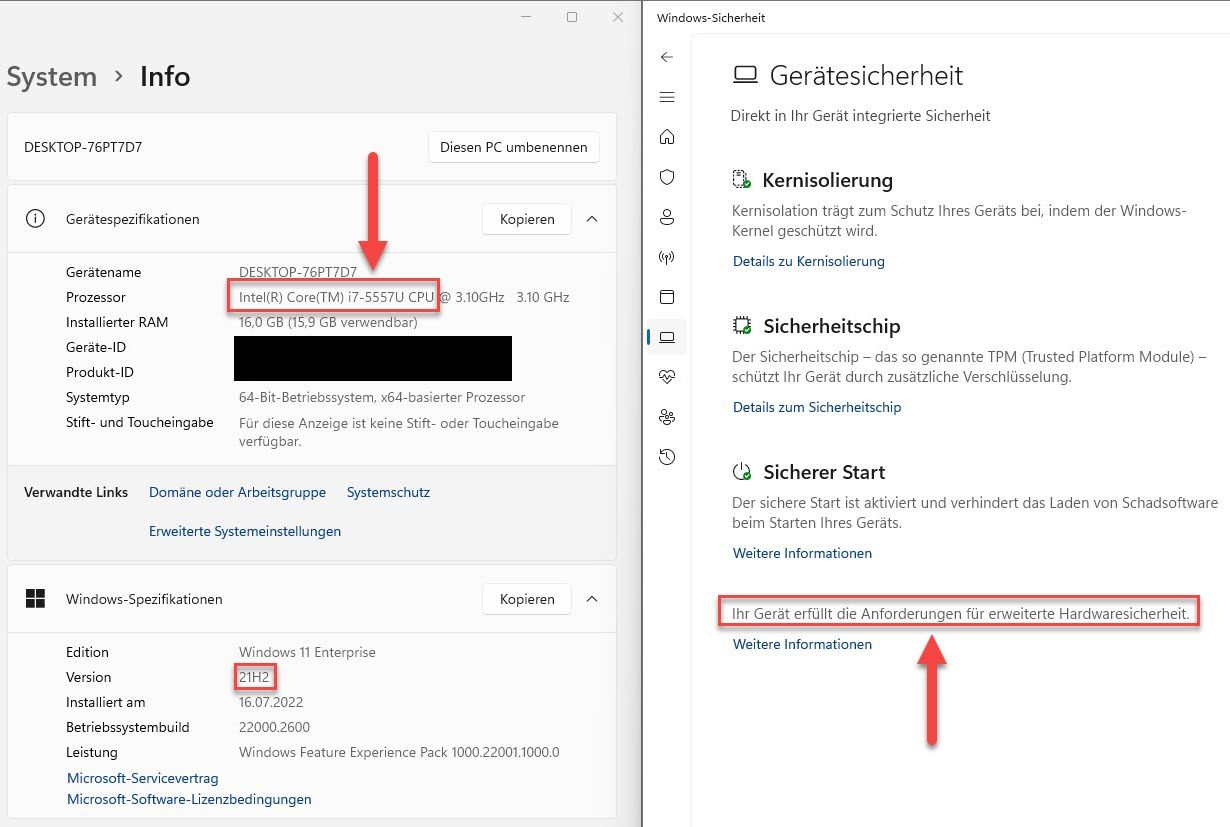

Wie du im folgende Screenshot erkennen kannst, funktioniert das Upgrade auf einen neuere Windows Version mit der von MS nicht gemochten Hardware, auch schon bei 21H2 nicht wirklich.

Den auf diesem Rechner kann ich auch schon kein Upgrade einspielen.

Achte bei dem oberen Screenshot bitte auch insbesondere auf die in diesem Rechner verbaute CPU und auf die Aussage von Windows, betreffend unter anderem auch deren Hardwaresicherheit. 🙃

So viel zum Thema reale und begründete Hardwareanforderungen von einem aktuellen Windows. 😔

Gruss Alex

Bei 24H2, bzw. Win12 dürfte dann vermutlich auch das nicht mehr funktionieren, aber das ist ja erst in schätzungsweise 1 Jahr der Fall.

Wie du im folgende Screenshot erkennen kannst, funktioniert das Upgrade auf einen neuere Windows Version mit der von MS nicht gemochten Hardware, auch schon bei 21H2 nicht wirklich.

Den auf diesem Rechner kann ich auch schon kein Upgrade einspielen.

nur es zeigt sehr deutlich die Bestrebungen von Microsoft, denn dabei geht es offensichtlich nur um monetäre Aspekte, nicht um wirklich notwendige Hardware-Voraussetzungen 🤬

Achte bei dem oberen Screenshot bitte auch insbesondere auf die in diesem Rechner verbaute CPU und auf die Aussage von Windows, betreffend unter anderem auch deren Hardwaresicherheit. 🙃

So viel zum Thema reale und begründete Hardwareanforderungen von einem aktuellen Windows. 😔

Gruss Alex

Moin @Tomtom33,

mach dir da keine Sorgen. Wenn ich wirklich gewollt hätte, dass dieser Rechner auf 23H2 läuft, dann wäre das auch schon so. Ich habe diesen lediglich als Beispiel genommen um zu belegen, dass auch schon das 22H2 Upgrade, sich auf den laut Microsoft inkompatiblen Rechnern, leider nicht ohne weiteres installieren lässt. 😔

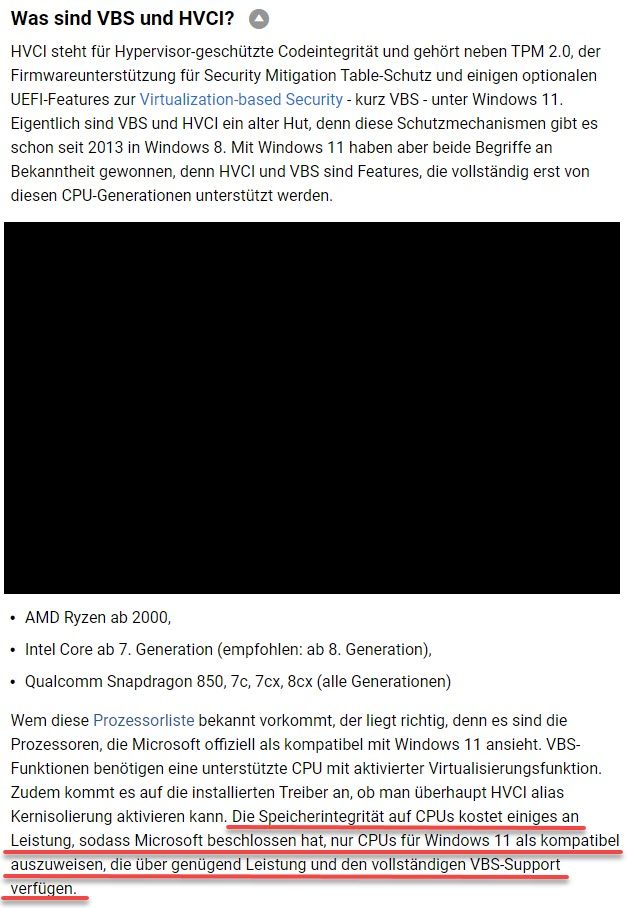

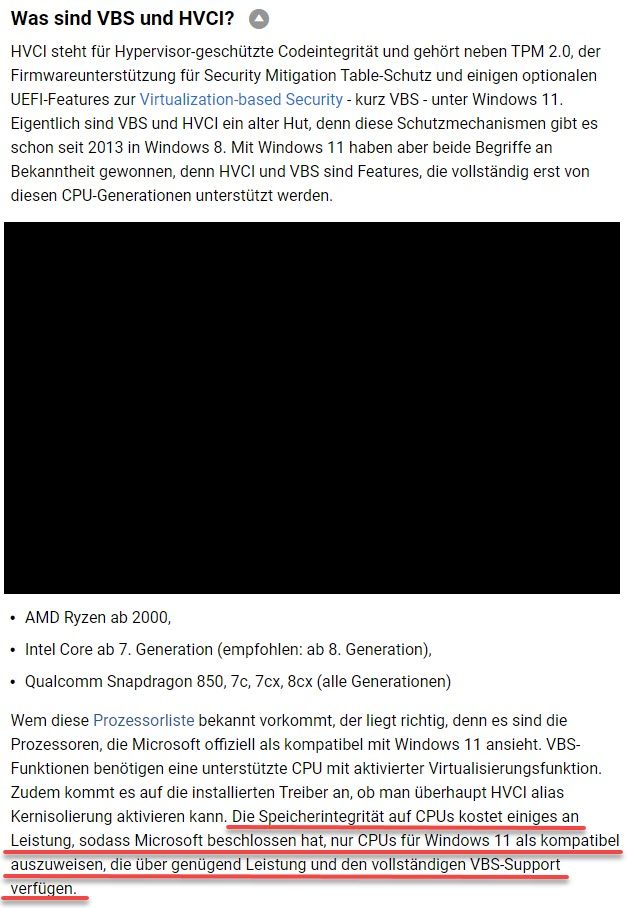

Hier geht es eher um VBS und HVCI, siehe folgenden Artikel.

pcgameshardware.de/Windows-11-Software-277633/News/VBS-HVCI-Deak ...

Ähm, wie sage ich das jetzt "am Verdaulichsten". 🤔

Die Unternehmen die ich kennen, setzen für den Schutz ihrer IT, meist auf andere Produkte, auf denen bewusst nicht "Microsoft" drauf steht. 🙃

Die sperren mit solchem Murks sogar zahlende Kunden aus, weil die so sehr von dem Nutzen derer Sicherheitsfeatures überzeugt sind, ohne überhaupt zu merken, dass ein sehr grosser Teil der Anwender, an diesen überhaupt nicht interessiert ist, weil diese wiederum z.B. zu sehr an deren Anwendungsperformance herumknabbern.

Der Witz ist, dass viele dieser Sicherheits-Features von denen Microsoft selbst so sehr überzeugt ist, genau 0 Nutzen bringen, im Gegenteil, durch das nutzlose ausbremsen von Anwendungen, sind viele davon, meiner Ansicht nach sogar schadhaft.

@microsoft

Ja, ich weis, ist mal wieder absolut unmöglich was das Füchsle da für ein Schnuh von sich lässt.

Aber, bevor ihr euch zu sehr über das Obere aufregt, solltet ihr mal über das Folgende genauer nachdenken.

Die meisten der Sicherheitsfeatures kommen ja auch auf euren Serverbetriebssystemen zum Einsatz und auf diesen laufen ja auch z.B. so Dinge wie Exchange, die aufgrund von so Dingen wie BUG's, sprich, unter anderem schlampiger Programmierung, ja des Öfteren leider Opfer von Angriffen werden. 😔😭

Und welche dieser sagenhaften Sicherheitsfeatures wie z.B. VBS und HVCI haben nun genau welchen dieser Angriffe effektiv verhindert?

Gruss Alex

MS schreibt dazu: "Vor dem Aktualisieren auf Windows 11 Version 23H2 mithilfe eines Aktivierungspakets müssen Sie Windows 11 Version 22H2 ausführen."

^^Bezogen auf KB5027397, vlt. liegt das Problem im Upgrade-Prozess die 22H2 voraussetzt?

TPM2 und SecureBoot scheint ja kein Problem zu sein, nur der Prozessor wird offiziell nicht unterstützt.

Die Methode mit dem Server-Install hatte bei mir (und auch bei anderen) erst beim 2. Anlauf funktioniert, hast Du es ein 2. Mal versucht (beim ersten Mal funktionierten erst nur die Einstellungen vor der eigentlichen Installation und das setup hatte sich dann Verzögerung aufgehängt)?

Ansonsten soll der Patch mit der AppraiserRes.dll (auf 0 Byte, nicht löschen) wohl auch funktionieren.

^^Bezogen auf KB5027397, vlt. liegt das Problem im Upgrade-Prozess die 22H2 voraussetzt?

TPM2 und SecureBoot scheint ja kein Problem zu sein, nur der Prozessor wird offiziell nicht unterstützt.

Die Methode mit dem Server-Install hatte bei mir (und auch bei anderen) erst beim 2. Anlauf funktioniert, hast Du es ein 2. Mal versucht (beim ersten Mal funktionierten erst nur die Einstellungen vor der eigentlichen Installation und das setup hatte sich dann Verzögerung aufgehängt)?

Ansonsten soll der Patch mit der AppraiserRes.dll (auf 0 Byte, nicht löschen) wohl auch funktionieren.

mach dir da keine Sorgen. Wenn ich wirklich gewollt hätte, dass dieser Rechner auf 23H2 läuft, dann wäre das auch schon so. Ich habe diesen lediglich als Beispiel genommen um zu belegen, dass auch schon das 22H2 Upgrade, sich auf den laut Microsoft inkompatiblen Rechnern, leider nicht ohne weiteres installieren lässt. 😔

Ja, das ist ein gutes Beispiel dafür, dass das ganze nicht wirklich stimmig sein kann und ob man nun zwingend TPM 2.0 und SecureBoot, sowie Kernel-Isolation zwingend benötigt, ist ja letztendlich von der Nutzung abhängig, sowie dem gewünschtem Sicherheitslevel.

Hier geht es eher um VBS und HVCI, siehe folgenden Artikel.

pcgameshardware.de/Windows-11-Software-277633/News/VBS-HVCI-Deak ...

Sicherlich ist das in einem größeren Firmennetzwerk anders zu bewerten, wie im privaten Bereich, oder im Bereich anderweitiger Nutzung,

Ähm, wie sage ich das jetzt "am Verdaulichsten". 🤔

Die Unternehmen die ich kennen, setzen für den Schutz ihrer IT, meist auf andere Produkte, auf denen bewusst nicht "Microsoft" drauf steht. 🙃

nur über solche Methoden viele Nutzer auszusperren zu wollen, wird m.E.n. Windows noch mehr Marktanteile kosten und ich glaube kaum, dass sich das Abo-Modell in diesem Nutzer-Segment durchsetzen wird.

Die sperren mit solchem Murks sogar zahlende Kunden aus, weil die so sehr von dem Nutzen derer Sicherheitsfeatures überzeugt sind, ohne überhaupt zu merken, dass ein sehr grosser Teil der Anwender, an diesen überhaupt nicht interessiert ist, weil diese wiederum z.B. zu sehr an deren Anwendungsperformance herumknabbern.

Ich möchte nicht wissen, wie viele Win7-Rechner weltweit mittlerweile Bot-Netzen angehören, demnächst kommen dann wohl noch einige hinzu, die Win10, oder Win11 21H2 installiert haben und dann einfach keine Sicherheitspatches mehr bekommen - ob das sinnvoll ist?

Der Witz ist, dass viele dieser Sicherheits-Features von denen Microsoft selbst so sehr überzeugt ist, genau 0 Nutzen bringen, im Gegenteil, durch das nutzlose ausbremsen von Anwendungen, sind viele davon, meiner Ansicht nach sogar schadhaft.

@microsoft

Ja, ich weis, ist mal wieder absolut unmöglich was das Füchsle da für ein Schnuh von sich lässt.

Aber, bevor ihr euch zu sehr über das Obere aufregt, solltet ihr mal über das Folgende genauer nachdenken.

Die meisten der Sicherheitsfeatures kommen ja auch auf euren Serverbetriebssystemen zum Einsatz und auf diesen laufen ja auch z.B. so Dinge wie Exchange, die aufgrund von so Dingen wie BUG's, sprich, unter anderem schlampiger Programmierung, ja des Öfteren leider Opfer von Angriffen werden. 😔😭

Und welche dieser sagenhaften Sicherheitsfeatures wie z.B. VBS und HVCI haben nun genau welchen dieser Angriffe effektiv verhindert?

Gruss Alex

Zitat von @Tomtom33,

Damit bringst du die Sache ziemlich gut auf den Punkt. 👍👍👍

Die meisten Sicherheitsfeatures, die MS in den aktuellen Windows verbaut, halten meiner Ansicht nach höchstens einen unerfahrenen Script kiddie eine Zeitlang hin. ein erfahrener Hacker schmunzelt höchstens über diese, weil er sie mit den richtigen Rechten und wenigen Zeilen code, komplett zahnlos machen kann. 😔

Was jedoch auf jeden Fall durch diese ganzen Sicherheitsfeatures garantiert ist, ist die immer beschissener werdende Anwendungsperformance. 🤢🤮

Übrigens, die ab 22H2 im Windows eingebaute Phishing-Protection, kann je nach Anwendungsfall auch ordentlich verzögern und frisst zudem auch eine Menge zusätzlicher CPU Leistung. 😭

Gruss Alex

... nenne es doch beim Namen, viele davon dürften in kürzester Zeit ausgehebelt sein und damit zu neuen Problemen führen, wobei ich hierbei noch nicht einmal die teils schlampige Programmierung erwähnen möchte.

Damit bringst du die Sache ziemlich gut auf den Punkt. 👍👍👍

Die meisten Sicherheitsfeatures, die MS in den aktuellen Windows verbaut, halten meiner Ansicht nach höchstens einen unerfahrenen Script kiddie eine Zeitlang hin. ein erfahrener Hacker schmunzelt höchstens über diese, weil er sie mit den richtigen Rechten und wenigen Zeilen code, komplett zahnlos machen kann. 😔

Was jedoch auf jeden Fall durch diese ganzen Sicherheitsfeatures garantiert ist, ist die immer beschissener werdende Anwendungsperformance. 🤢🤮

Übrigens, die ab 22H2 im Windows eingebaute Phishing-Protection, kann je nach Anwendungsfall auch ordentlich verzögern und frisst zudem auch eine Menge zusätzlicher CPU Leistung. 😭

Gruss Alex