192.168.10.0 aus dem Internet erreichbar

Hallo zusammen,

als ich heute mein VPN einrichten wollte, bin ich auf ein merkwürdiges Problem gestoßen, welches ich euch hier kurz schildern möchte, vielleicht kann mir ja der ein oder andere sagen was hier "abgeht".

Folgendes ist die Situation bzw. meine Annahmen:

1. 192.168.XXX.XXX ist eine private IP-Range, kann also für private Netzwerke genutzt werden. (Das schließt meiner Annahme nach auch 192.168.10.XXX ein.)

2. Ich habe im Büro das interne Netzwerk 192.168.10.0, Provider Kabel Deutschland.

3. Ich habe zuhause das Private Netzwerk 192.168.178.0 FritzBox / Provider: lokale Stadtwerke

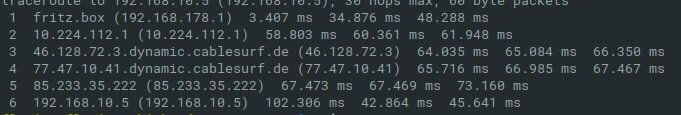

Ich hatte heute mein VPN am MikroTik Router eingerichtet, (danke nochmal für die Hilfe in meinem anderen Thread). Anschließen habe ich die Verbindung von zuhause unter Windows 10 getestet, konnte ich aufbauen. Zum testen habe ich die 192.168.10.1 (Router im Büro) gepingt, der Router ist erreichbar. Ich habe die Verbindung wieder abgebaut und wollte die Gegenprobe machen, also wieder 192.168.10.1 gepingt -> ich bekomme immernoch eine Antwort!?! Das hat mich stuzig gemacht, da mein VPN definitv getrennt war. Also an einen anderen PC, der noch nie im VPN war und wieder 192.168.10.1 gepingt, mit dem Ergebnis dass ich wieder eine Antwort bekommen habe.

In meinem Netzwerk gibt es nur die FritzBox, mit dem Netz 192.168.178.0, diese ist direkt via Kabelmodem an die "Aussenwelt" angeschlossen.

Als Gegenprobe, habe ich einen anderen Internetanschluss eines Kunden benutzt und dort die 192.168.10.1 angepingt, wie man erwarten würde -> keine Antwort. Auch wenn ich mich per mobile Hotspot einwähle und dann dort die 192.168.10.1 pinge, keine Antwort. Schlussfolgerung: Die IP-Adresse ist nur erreichbar wenn ich den Zugang meines lokalen Provider benutze.

Also habe ich einen IP-Scan gemacht und mich im Netz mal umgesehen. Das Ergebnis, in diesem Netz sind 112 Hosts alive. Jetzt bin ich mir sicher dass es sich hierbei nicht um mein Heim- und auch nicht um mein Büronetz handelt. (Siehe Screenshot 1).

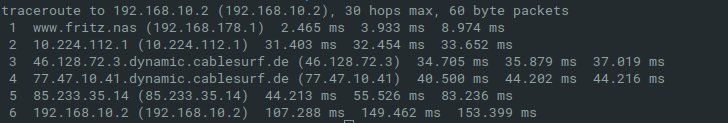

Ich habe dann auf eine dieser IPs mal einen NMAP gefahren um zu schauen was da offen ist, mit dem Ergebnis dass auf allen Hosts, Telnet, SSH, FTP, SMB offen ist (siehe Screenshot 2). Desweiteren läuft ein Postgree SQL.

Eine SSH Verbindung habe ich nicht aufgebaut, auch weitere Versuche einzudringen habe ich nicht unternommen (lediglich geschaut ob der FTP anonymous Verbindungen zulässt, was er nicht tut). Ich habe ja nicht die Intention hier etwas kaputt zu machen, oder irgendwo eunzudringen.

Daher wollte ich euch Fragen, was ist hier los? Was habe ich hier gefunden? Ist das normal?

als ich heute mein VPN einrichten wollte, bin ich auf ein merkwürdiges Problem gestoßen, welches ich euch hier kurz schildern möchte, vielleicht kann mir ja der ein oder andere sagen was hier "abgeht".

Folgendes ist die Situation bzw. meine Annahmen:

1. 192.168.XXX.XXX ist eine private IP-Range, kann also für private Netzwerke genutzt werden. (Das schließt meiner Annahme nach auch 192.168.10.XXX ein.)

2. Ich habe im Büro das interne Netzwerk 192.168.10.0, Provider Kabel Deutschland.

3. Ich habe zuhause das Private Netzwerk 192.168.178.0 FritzBox / Provider: lokale Stadtwerke

Ich hatte heute mein VPN am MikroTik Router eingerichtet, (danke nochmal für die Hilfe in meinem anderen Thread). Anschließen habe ich die Verbindung von zuhause unter Windows 10 getestet, konnte ich aufbauen. Zum testen habe ich die 192.168.10.1 (Router im Büro) gepingt, der Router ist erreichbar. Ich habe die Verbindung wieder abgebaut und wollte die Gegenprobe machen, also wieder 192.168.10.1 gepingt -> ich bekomme immernoch eine Antwort!?! Das hat mich stuzig gemacht, da mein VPN definitv getrennt war. Also an einen anderen PC, der noch nie im VPN war und wieder 192.168.10.1 gepingt, mit dem Ergebnis dass ich wieder eine Antwort bekommen habe.

In meinem Netzwerk gibt es nur die FritzBox, mit dem Netz 192.168.178.0, diese ist direkt via Kabelmodem an die "Aussenwelt" angeschlossen.

Als Gegenprobe, habe ich einen anderen Internetanschluss eines Kunden benutzt und dort die 192.168.10.1 angepingt, wie man erwarten würde -> keine Antwort. Auch wenn ich mich per mobile Hotspot einwähle und dann dort die 192.168.10.1 pinge, keine Antwort. Schlussfolgerung: Die IP-Adresse ist nur erreichbar wenn ich den Zugang meines lokalen Provider benutze.

Also habe ich einen IP-Scan gemacht und mich im Netz mal umgesehen. Das Ergebnis, in diesem Netz sind 112 Hosts alive. Jetzt bin ich mir sicher dass es sich hierbei nicht um mein Heim- und auch nicht um mein Büronetz handelt. (Siehe Screenshot 1).

Ich habe dann auf eine dieser IPs mal einen NMAP gefahren um zu schauen was da offen ist, mit dem Ergebnis dass auf allen Hosts, Telnet, SSH, FTP, SMB offen ist (siehe Screenshot 2). Desweiteren läuft ein Postgree SQL.

Eine SSH Verbindung habe ich nicht aufgebaut, auch weitere Versuche einzudringen habe ich nicht unternommen (lediglich geschaut ob der FTP anonymous Verbindungen zulässt, was er nicht tut). Ich habe ja nicht die Intention hier etwas kaputt zu machen, oder irgendwo eunzudringen.

Daher wollte ich euch Fragen, was ist hier los? Was habe ich hier gefunden? Ist das normal?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 499918

Url: https://administrator.de/forum/192-168-10-0-aus-dem-internet-erreichbar-499918.html

Ausgedruckt am: 22.07.2025 um 05:07 Uhr

44 Kommentare

Neuester Kommentar

Halo,

Gruß,

Peter

Zitat von @Poddeldunkt:

1. 192.168.XXX.XXX ist eine private IP-Range, kann also für private Netzwerke genutzt werden. (Das schließt meiner Annahme nach auch 192.168.10.XXX ein.)

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche1. 192.168.XXX.XXX ist eine private IP-Range, kann also für private Netzwerke genutzt werden. (Das schließt meiner Annahme nach auch 192.168.10.XXX ein.)

und wollte die Gegenprobe machen, also wieder 192.168.10.1 gepingt -> ich bekomme immernoch eine Antwort!?!

Und wie sieht dein Ping und dessen Antwort aus, da gibt es ja so schane wie Millisekunde usw. Da sollten beide doch (VPN Aufgebaut, VPN abgebaut) jeweils andere Informationen liefern. Und dann schaut man wenn VPN Aufgebaut ist seine MAC Tabbelle an. Z.B. mit ARP -a und dann noch tracert 192.168.0.1 usw. Die Werte sagen dir dann schon mal genauso wie dein IP SCAN ob es ein und das gleiche selbe IP Netz ist. Vermutlich hat dein ISP (Stadtwerke?) mist konfiguriert.Daher wollte ich euch Fragen, was ist hier los? Was habe ich hier gefunden? Ist das normal?

Vermutlich war ein Azubi am Konfigurieren beim ISP (Stadtwerke?).Gruß,

Peter

WENN der Besitzer von 85.233.35.14 es tatsächlich fertig bringt, irgendwie IP-Routen für dieses Netz zu sich zu routen zu können, sollte Tele Columbus sich in Tele Dilettanti umbenennen. Denn das würde implizieren, dass jeder Kunde per RIP, OSPF oder anderen Protokollen autonom und ungefiltert IP-Routen in das Netz injizieren kann. Nicht nur Netze aus RFC1918 sondern so ganz allgemein alles.

Da ich aber Tele Columbus zutraue, ihr Netz dahingehend im Griff zu haben, bleibt als Erklärung nur übrig, dass diese Route von TC selbst so angelegt wurde. Ob sie sich im Klaren sind, dass jeder innerhalb des TC-Netzwerks darauf zugreifen kann, ist eine andere Sache.

Woher dein Ärger auf "Open Source Router" kommt, ist mir unklar (ich lege auch keinen Wert drauf, diese Wissenslücke zu schließen), sei dir aber versichert, dass er hier vollkomen deplatziert ist

Da ich aber Tele Columbus zutraue, ihr Netz dahingehend im Griff zu haben, bleibt als Erklärung nur übrig, dass diese Route von TC selbst so angelegt wurde. Ob sie sich im Klaren sind, dass jeder innerhalb des TC-Netzwerks darauf zugreifen kann, ist eine andere Sache.

Woher dein Ärger auf "Open Source Router" kommt, ist mir unklar (ich lege auch keinen Wert drauf, diese Wissenslücke zu schließen), sei dir aber versichert, dass er hier vollkomen deplatziert ist

3> Zitat von @NordicMike:

Der Besitzer von 85.233.35.14 hat sein Router falsch konfiguriert, bestimmt bastelt jemand mit Open Source Routern herum.

Das hat garantiert nichts mit Open Source-Routern zu tun, sondern Diletanten beim Provider.

@to

Einfach Deinem diletantischen Provider melden und an der Fritzbox einstellen, daß alles an RFC1918-Netzen nicht raus darf

lks

Der Besitzer von 85.233.35.14 hat sein Router falsch konfiguriert, bestimmt bastelt jemand mit Open Source Routern herum.

Das hat garantiert nichts mit Open Source-Routern zu tun, sondern Diletanten beim Provider.

@to

Einfach Deinem diletantischen Provider melden und an der Fritzbox einstellen, daß alles an RFC1918-Netzen nicht raus darf

lks

Das hat garantiert nichts mit Open Source-Routern zu tun, sondern Diletanten beim Provider

Beide müssen es zusammen verursachen. Wenn der Provider einen Fehler gemacht hat, sollten es die Router noch blockieren und umgekehrt.Woher dein Ärger auf "Open Source Router" kommt

Kein Ärger. Bei Open Source Routern (und Software) kann man NAT und IP Filter einfach abschalten, wobei es bei Kaufroutern, wie der Fritzbox, fest implementiert ist. Natürlich gibt es noch andere Kaufrouter, bei denen es auch möglich ist z.B. um es Netzwerkintern zu betreiben. So weit wollte ich jedoch nicht ausholen. Es spielt einfach jemand mit falschem Werkzeug herum, der keine Ahnung hat.Zitat von @NordicMike:

Das hat garantiert nichts mit Open Source-Routern zu tun, sondern Diletanten beim Provider

Beide müssen es zusammen verursachen. Wenn der Provider einen Fehler gemacht hat, sollten es die Router noch blockieren und umgekehrt.Das kannst Du genauso mit Junipers, Huaweis, Ciscos & Co. auch hinbekommen. Da passiert das eher, weil da manche gar keine Ahnung haben, was sie tun und irgendwelche skripten blind ausführen.

Es spielt einfach jemand mit falschem Werkzeug herum, der keine Ahnung hat.

Das ist das Problem und nicht Open Source.

lks

Natürlich gibt es alle Router in allen Varianten. Das müsste man genauer definieren.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

Das passiert ihm mit einer Fritzbox z.B. nicht. Deswegen kann man nicht verallgemeinern, dass es mit Closed Source Routern nicht möglich wäre. Es gibt genug Router, bei denen man es abschalten kann, wenn man will.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

Das passiert ihm mit einer Fritzbox z.B. nicht. Deswegen kann man nicht verallgemeinern, dass es mit Closed Source Routern nicht möglich wäre. Es gibt genug Router, bei denen man es abschalten kann, wenn man will.

Zitat von @NordicMike:

Natürlich gibt es alle Router in allen Varianten. Das müsste man genauer definieren.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

Natürlich gibt es alle Router in allen Varianten. Das müsste man genauer definieren.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

opnsense und pfsense sind 2 hervorragende OpenSource Firewall Systeme und nicht nur für Bastel-Nerds geeignet

Zitat von @NordicMike:

Natürlich gibt es alle Router in allen Varianten. Das müsste man genauer definieren.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

Natürlich gibt es alle Router in allen Varianten. Das müsste man genauer definieren.

Mit Open Source Routern meine ich Software, wie pfSence, OPNsence oder sogar nur iptables, bei dem ein falscher Buchstabe schon solche Folgen haben kann. Das, was Bastel-Nerds halt gerne verwenden.

Das verwenden nicht nur "BastelNerds". Das wird sehr gerne vorwiegend von Profis verwendet. Und falsche Buchstaben haben auch bei Profiroutern manchmal fatale Folgen.

Das passiert ihm mit einer Fritzbox z.B. nicht. Deswegen kann man nicht verallgemeinern, dass es mit Closed Source Routern nicht möglich wäre. Es gibt genug Router, bei denen man es abschalten kann, wenn man will.

Was hat eine Fritzbox bei einem Provider zu suchen?

Du verwechselst Inkompetenz bei Providern mit OS-bashing.

lks

Zitat von @erikro:

Moin,

nett. Der erste Hop ist auch ein privates Netz. Ich bin gespannt, was der Provider dazu sagt.

Moin,

nett. Der erste Hop ist auch ein privates Netz. Ich bin gespannt, was der Provider dazu sagt.

Die Probider nehmen intern auch gerne pricatee Netze, um Adress-Resozrcen zu schonen und auch um zu vermeiden, daß die internen Systeme von außen erreichbar sind. Allerdings werden die normalerweise i.d.R. nach außen rausgefiltert odet genatted.

Da liegt also definitiv ein Problem bei TC vor.

lks

Hallo,

das einzige was hier Sinn machen würde, wenn der Provider die RFC 1918 Adressen intern einsetzt... also sowas wie Carrier Grade NAT.

Allerdings sollten dann die IP Adressen im tracert besser nicht zu sehen sein.

Aus deinem Tracert geh für mich auch nicht hervor ob die 192.168. er Adresse der letzt Hop ist.

brammer

das einzige was hier Sinn machen würde, wenn der Provider die RFC 1918 Adressen intern einsetzt... also sowas wie Carrier Grade NAT.

Allerdings sollten dann die IP Adressen im tracert besser nicht zu sehen sein.

Aus deinem Tracert geh für mich auch nicht hervor ob die 192.168. er Adresse der letzt Hop ist.

brammer

Hallo,

@aqui

"dürfte nicht möglich sein" und "ist aber möglich" sind ja auch 2 paar Schuhe...

Bei den Providern ist es ja auch immer noch so das man fast eine Strafanzeige riskiert wenn man einen tracert (Hackertools) macht ... man hat ja versucht in das Netzwerk einzubrechen... (ist mir so bei einem Reseller aus der Koblenzer Gegend angedroht worden.. ).

brammer

@aqui

"dürfte nicht möglich sein" und "ist aber möglich" sind ja auch 2 paar Schuhe...

Bei den Providern ist es ja auch immer noch so das man fast eine Strafanzeige riskiert wenn man einen tracert (Hackertools) macht ... man hat ja versucht in das Netzwerk einzubrechen... (ist mir so bei einem Reseller aus der Koblenzer Gegend angedroht worden.. ).

brammer

Hallo,

Gruß,

Peter

Zitat von @Poddeldunkt:

Außerdem wundert es mich seitwann selbst Windows PCs mit vorinstallieren Hackertools ausgeliefert werden

Du bist also auch ein Mörder, oder? Du hast sicherlich große Messer in deinen Küchenschubladen, oder? Es kommt immer auf den Blickwinkel und so an. Ein SystemAdmin der Netzwerke betreut ist froh das diese Werkzeuge dabei sind. Ein Admin der nur Standalone Rechner macht weiß vermutlich gar nichts von diesen Werkzeugen. Dann kommen noch die Gesetzte des jeweiligen Landes hinzu usw. Nicht in jedem Land begehst du damit eine evl Strafbare Handlung. Das Vertuschen von Fakten löst keine falsche Konfiguration, so wie bei dir vorzufinden.Außerdem wundert es mich seitwann selbst Windows PCs mit vorinstallieren Hackertools ausgeliefert werden

Gruß,

Peter

Zitat von @brammer:

Bei den Providern ist es ja auch immer noch so das man fast eine Strafanzeige riskiert wenn man einen tracert (Hackertools) macht ... man hat ja versucht in das Netzwerk einzubrechen... (ist mir so bei einem Reseller aus der Koblenzer Gegend angedroht worden.. ).

Bei den Providern ist es ja auch immer noch so das man fast eine Strafanzeige riskiert wenn man einen tracert (Hackertools) macht ... man hat ja versucht in das Netzwerk einzubrechen... (ist mir so bei einem Reseller aus der Koblenzer Gegend angedroht worden.. ).

Ich hätte den mal ausgelacht und an die aktuelle Rechtslage verwiesen. Das Benutzen von Messern um ein Schwein zu zerlegen ist erlaubt, allerdings nur dann, wenn das Schwein kein Mensch ist.

lks

Zitat von @Poddeldunkt:

"Das Vertuschen von Fakten löst keine falsche Konfiguration, so wie bei dir vorzufinden." - Ich weiß nicht ob wir über die selbe Sache reden. Die fehlerhafte Konfiguration liegt ja nicht bei mir vor, sondern bei meinem Provider, welchen ich gerne darauf hinweisen möchte (bzw. hingewiesen habe).

"Das Vertuschen von Fakten löst keine falsche Konfiguration, so wie bei dir vorzufinden." - Ich weiß nicht ob wir über die selbe Sache reden. Die fehlerhafte Konfiguration liegt ja nicht bei mir vor, sondern bei meinem Provider, welchen ich gerne darauf hinweisen möchte (bzw. hingewiesen habe).

Die falsche Konfiguration bei Dir liegt insoweit vor, als das Du Deinen Router nicht angewiesen hast, alle Pakete mit RFC1918-Ziel oder -Quelle am WAN-Port zu droppen, sofern sie nciht über einen VPN-Tunnel gehen.

lks

Hallo

@Lochkartenstanzer,

so etwas in der Art ist auch passiert.

Anscheinend gibt es für meine Kundennummer inzwischen sowas wie einen "Sicherheitshinweis", nachdem ich irgendwann mal im Rahmen einer technischen Diskussion darauf hingewiesen habe das ich selber im Netzwerksupport tätig bin.

brammer

@Lochkartenstanzer,

so etwas in der Art ist auch passiert.

Anscheinend gibt es für meine Kundennummer inzwischen sowas wie einen "Sicherheitshinweis", nachdem ich irgendwann mal im Rahmen einer technischen Diskussion darauf hingewiesen habe das ich selber im Netzwerksupport tätig bin.

brammer

dass das RFC1918 Netz 192.168.10.0 wahrscheinlich noch von anderen Haushalten mit einem Anschluss des selben Providers erreichbar ist.

Was ja das eigentlich Fatale ist.Du solltest das mal öffentlich machen mit einem Hinweis an die ct' oder ein anderes Fachmagazin was sowas entsprechend publiziert oder den Verursacher entsprechend richtig informiert.

Meist raffen solche relativ ahnungslosen Provider nur wenn sie irgendwo mal am Pranger stehen. Also auf die harte Tour.

Genau rechtlich fragwürdig ist es nämlich auch wenn du nichts unternimmst und damit diesen gefährlichen Missstand quasi mit deckst.

In der Konsequenz heißt dass doch, dass man seine Firewallregeln auch in Hinblick auf RFC1918 Netze überprüfen muss.

Eine Regel: RFC1918 eingehend über die WAN-Schnittstelle blocken, wäre damit vielleicht in der einen oder anderen Firewall-Konfiguration erforderlich (zumindest wenn man Accept-Regeln für interne IPs verwendet)

Grüße

lcer

Eine Regel: RFC1918 eingehend über die WAN-Schnittstelle blocken, wäre damit vielleicht in der einen oder anderen Firewall-Konfiguration erforderlich (zumindest wenn man Accept-Regeln für interne IPs verwendet)

Grüße

lcer

Zitat von @lcer00:

In der Konsequenz heißt dass doch, dass man seine Firewallregeln auch in Hinblick auf RFC1918 Netze überprüfen muss.

In der Konsequenz heißt dass doch, dass man seine Firewallregeln auch in Hinblick auf RFC1918 Netze überprüfen muss.

Genau.

Eine Regel: RFC1918 eingehend über die WAN-Schnittstelle blocken, wäre damit vielleicht in der einen oder anderen Firewall-Konfiguration erforderlich (zumindest wenn man Accept-Regeln für interne IPs verwendet)

Bei mir ist i.d.R 192.168.0.0/16, 172.16.0.0/12 und 10.0.0.0/8 auf den WAN-Schnittstellen immer gesperrt. Denn es besteht kein Grund, daß ich mit dem Provider über RFC1918-Adressen kommunizieren muß. Und es gibt auch kaum einen Provider, der das sauber umgesetzt hat.

lks

Zitat von @Poddeldunkt:

@aqui

Ich kann im Moment wirklich nicht abschätzen wie viel Ironie in deinem Beitrag steckt

@aqui

Ich kann im Moment wirklich nicht abschätzen wie viel Ironie in deinem Beitrag steckt

Aqui meint solche Sachen immer ernst. Bei Netzwerkpfusch kennt er keine Gnade.

lks

Hallo,

ich sehe hier auch gar keine Grund zur Ironie.

Vielleicht sollte man dem Provider mal die RFC's zuschicken...

brammer

Zitat von @Poddeldunkt:

@aqui

Ich kann im Moment wirklich nicht abschätzen wie viel Ironie in deinem Beitrag steckt

@aqui

Ich kann im Moment wirklich nicht abschätzen wie viel Ironie in deinem Beitrag steckt

ich sehe hier auch gar keine Grund zur Ironie.

Vielleicht sollte man dem Provider mal die RFC's zuschicken...

brammer

Zitat von @aqui:

Du solltest das mal öffentlich machen mit einem Hinweis an die ct' oder ein anderes Fachmagazin was sowas entsprechend publiziert oder den Verursacher entsprechend richtig informiert.

Meist raffen solche relativ ahnungslosen Provider nur wenn sie irgendwo mal am Pranger stehen. Also auf die harte Tour.

Genau rechtlich fragwürdig ist es nämlich auch wenn du nichts unternimmst und damit diesen gefährlichen Missstand quasi mit deckst.

Du solltest das mal öffentlich machen mit einem Hinweis an die ct' oder ein anderes Fachmagazin was sowas entsprechend publiziert oder den Verursacher entsprechend richtig informiert.

Meist raffen solche relativ ahnungslosen Provider nur wenn sie irgendwo mal am Pranger stehen. Also auf die harte Tour.

Genau rechtlich fragwürdig ist es nämlich auch wenn du nichts unternimmst und damit diesen gefährlichen Missstand quasi mit deckst.

Ich habe es aufgegeben, mich mit sowas rumzuärgern und melde das immer an CERT-Bund. Dann hat man moralisch seine Schuldigkeit getan und das BSI geht dem jeweiligen Provider dann als Behörde auf die Nerven

Umso mehr, wenn anzunehmen ist, dass da etwas "öffentlich" innerhalb des AS erreichbar ist, was nicht erreichbar sein soll.

und das BSI geht dem jeweiligen Provider dann als Behörde auf die Nerven

Was ja auch ein guter Weg ist. Jedenfalls sollte man so einen Provider Fauxpas ja nicht einfach so schulterzuckend hinnehmen. Es betrifft einen als User dieses Providers indirekt ja auch wenn die so schluderig mit der Security umgehen.Das Internet und Magazine sind voll von Dramen bei Pyür/Tele Columbus

heise.de/select/ct/2018/19/1536975440241439

Das ist ja noch übler...die machen das noch nichtmal selber. Vermutlich aus mangelndem eigenen KnowHow und kaufen sich dann völlig blind bei einem externen Dienstleister ein...traurig !

Auf alle Fälle hartnäckig bleiben und zyklisch immer nachhaken bis du eine Antwort hast !

Bis jetzt habe ich übrigens noch keine Antwort erhalten!

Wundert einen dann wohl auch nicht bei der Konstellation !Auf alle Fälle hartnäckig bleiben und zyklisch immer nachhaken bis du eine Antwort hast !