2 Router hintereinander - Zugriff auf erstes Heimnetzwerk

Hallo,

ich habe eine Fritzbox 7530 als "Haupt"-Router und Internetmodem (192.168.178.1). Dort sind sämtliche LAN- und WLAN-Geräte angeschlossen, wie z.B. auch eine Synology Diskstation (192.168.178.39):

Jetzt habe ich mir einen kleinen VPN-Router, GL-iNet AR300m (192.168.178.43 im Fritzbox-Heimnetz bzw. erstellt dieser ein eigenes Heimnetz in dem er mit 192.168.8.1 adressiert wird) gekauft, der per LAN-Kabel an der Fritzbox und danach per LAN direkt vor meinem Fernseher hängt.

Leider hab ich es allerdings bisher noch nicht geschafft, weiterhin mit dem Fernseher auf meine Synology im Fritzbox-Heimnetz zuzugreifen. Durch googeln habe ich herausgefunden, dass man dem VPN-Router eine statische IP-Adresse zuweisen muss. Das habe ich getan und ich habe den Router auch auf Static und nicht mehr auf DHCP laufen.

In der Fritzbox habe ich eine Route erstellt, welche wie folgt aussieht:

Netzwerk

192.168.8.0

Subnetzmaske

255.255.255.0

Gateway

192.168.178.43

Da ich keine Ahnung von der Materie habe, weiß ich nicht ob das schonmal richtig war. Ich sehe nur, dass ich nichts sehe :D also die Internetverbindung auf dem TV läuft weiterhin, allerdings sehe ich keine Synology. Man kann den VPN-Router zwar anstatt als "Router" als "Access Point" konfigurieren, allerdings funktioniert dann die VPN-Funktion nicht mehr, um die es mir ja eigentlich geht. Also muss er wohl weiterhin als eigener Router fungieren.

Ich habe mich auch mit meinem Handy auf den VPN-Router eingewählt und sehe von dort auch keine Geräte in dem Fritzbox Netzwerk.

Ich würde gerne die beiden Netzwerke irgendwie miteinander verbinden, dass jedes Gerät des einen Routers auf jedes Gerät des anderen Routers zugreifen kann.

Vielen Dank für Eure Hilfe

ich habe eine Fritzbox 7530 als "Haupt"-Router und Internetmodem (192.168.178.1). Dort sind sämtliche LAN- und WLAN-Geräte angeschlossen, wie z.B. auch eine Synology Diskstation (192.168.178.39):

Jetzt habe ich mir einen kleinen VPN-Router, GL-iNet AR300m (192.168.178.43 im Fritzbox-Heimnetz bzw. erstellt dieser ein eigenes Heimnetz in dem er mit 192.168.8.1 adressiert wird) gekauft, der per LAN-Kabel an der Fritzbox und danach per LAN direkt vor meinem Fernseher hängt.

Leider hab ich es allerdings bisher noch nicht geschafft, weiterhin mit dem Fernseher auf meine Synology im Fritzbox-Heimnetz zuzugreifen. Durch googeln habe ich herausgefunden, dass man dem VPN-Router eine statische IP-Adresse zuweisen muss. Das habe ich getan und ich habe den Router auch auf Static und nicht mehr auf DHCP laufen.

In der Fritzbox habe ich eine Route erstellt, welche wie folgt aussieht:

Netzwerk

192.168.8.0

Subnetzmaske

255.255.255.0

Gateway

192.168.178.43

Da ich keine Ahnung von der Materie habe, weiß ich nicht ob das schonmal richtig war. Ich sehe nur, dass ich nichts sehe :D also die Internetverbindung auf dem TV läuft weiterhin, allerdings sehe ich keine Synology. Man kann den VPN-Router zwar anstatt als "Router" als "Access Point" konfigurieren, allerdings funktioniert dann die VPN-Funktion nicht mehr, um die es mir ja eigentlich geht. Also muss er wohl weiterhin als eigener Router fungieren.

Ich habe mich auch mit meinem Handy auf den VPN-Router eingewählt und sehe von dort auch keine Geräte in dem Fritzbox Netzwerk.

Ich würde gerne die beiden Netzwerke irgendwie miteinander verbinden, dass jedes Gerät des einen Routers auf jedes Gerät des anderen Routers zugreifen kann.

Vielen Dank für Eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 521257

Url: https://administrator.de/forum/2-router-hintereinander-zugriff-auf-erstes-heimnetzwerk-521257.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

zwei Punkte solltest Du prüfen:

Oder häbg einfach alles hinter Deinen VPN-Router.

Oder such Dir jemanden der Dir sas einrichtet.

lks

PS: Kollege @aqui hat in seiner Anleitung Variante 2 ist Dein Anwendungsfall.

zwei Punkte solltest Du prüfen:

- NAT abschalten

- VPN so einstellen, daß nicht alles aus dem 192.168.8.0/24-er Netz ins VPN geht, sonder nur "öffentliche" Ziele.

Oder häbg einfach alles hinter Deinen VPN-Router.

Oder such Dir jemanden der Dir sas einrichtet.

lks

PS: Kollege @aqui hat in seiner Anleitung Variante 2 ist Dein Anwendungsfall.

Hi tofuh91,

abgesehen davon, das ich die Anordung Deiner Geräte, etwas "sinnfrei" finde, hier ein Tutorial von @ aqui, das Thema betreffend. Bevor Du lange herum suchst, im Forum.....

Tutorial Router-Kaskade

Sinnfrei deshalb, weil Du NAS, alle LAN und WLAN Geräte ins Netz der Fritte und damit hinter eine "Firewall von der Stange" hängst und für die "größte Plaudertasche", den TV, eine extra Routerkaskade mit einem weiteren Netz schaffst.

Genau umgekehrt wäre das wohl sinnvoller.

Aber "Des Menschen Wille ist sein Himmelreich".

Gruß orcape

abgesehen davon, das ich die Anordung Deiner Geräte, etwas "sinnfrei" finde, hier ein Tutorial von @ aqui, das Thema betreffend. Bevor Du lange herum suchst, im Forum.....

Tutorial Router-Kaskade

Sinnfrei deshalb, weil Du NAS, alle LAN und WLAN Geräte ins Netz der Fritte und damit hinter eine "Firewall von der Stange" hängst und für die "größte Plaudertasche", den TV, eine extra Routerkaskade mit einem weiteren Netz schaffst.

Genau umgekehrt wäre das wohl sinnvoller.

Aber "Des Menschen Wille ist sein Himmelreich".

Gruß orcape

Zitat von @orcape:

Hi tofuh91,

abgesehen davon, das ich die Anordung Deiner Geräte, etwas "sinnfrei" finde, hier ein Tutorial von @ aqui, das Thema betreffend. Bevor Du lange herum suchst, im Forum.....

Tutorial Router-Kaskade

Sinnfrei deshalb, weil Du NAS, alle LAN und WLAN Geräte ins Netz der Fritte und damit hinter eine "Firewall von der Stange" hängst und für die "größte Plaudertasche", den TV, eine extra Routerkaskade mit einem weiteren Netz schaffst.

Genau umgekehrt wäre das wohl sinnvoller.

Aber "Des Menschen Wille ist sein Himmelreich".

Gruß orcape

Hi tofuh91,

abgesehen davon, das ich die Anordung Deiner Geräte, etwas "sinnfrei" finde, hier ein Tutorial von @ aqui, das Thema betreffend. Bevor Du lange herum suchst, im Forum.....

Tutorial Router-Kaskade

Sinnfrei deshalb, weil Du NAS, alle LAN und WLAN Geräte ins Netz der Fritte und damit hinter eine "Firewall von der Stange" hängst und für die "größte Plaudertasche", den TV, eine extra Routerkaskade mit einem weiteren Netz schaffst.

Genau umgekehrt wäre das wohl sinnvoller.

Aber "Des Menschen Wille ist sein Himmelreich".

Gruß orcape

Ich habe seinen Aufbau so interpretiert, daß er mit dem VPN-Router such mit einem VPN-Anbieter verbindet, um nationale Beschränkungen von streamingdiensten für seinen Ferseher zu umgehen. Von daher ist das imho nicht sinnfrei, auch wenn schlecht umgesetzt.

lks

Ich habe seinen Aufbau so interpretiert, daß er mit dem VPN-Router such mit einem VPN-Anbieter verbindet, um nationale Beschränkungen von streamingdiensten für seinen Ferseher zu umgehen.

Wenn dem so ist, hast Du natürlich recht.Nur würde ich mir in dem Fall dann als Router nach der Fritte etwas anderes einbauen.

Um bei einem ähnlichen Preis-Leistungsverhältnis, wie dem "GL-iNet AR300m" zu bleiben, von mir aus einen Mikrotic.

Dann kannst Du den TV in ein weiteres Netz legen und hast Deine anderen Geräte in einem separaten Netz, unabhängig vom TV.

Gruß orcape

Zitat von @orcape:

Nur würde ich mir in dem Fall dann als Router nach der Fritte etwas anderes einbauen.

Ich habe seinen Aufbau so interpretiert, daß er mit dem VPN-Router such mit einem VPN-Anbieter verbindet, um nationale Beschränkungen von streamingdiensten für seinen Ferseher zu umgehen.

Wenn dem so ist, hast Du natürlich recht.Nur würde ich mir in dem Fall dann als Router nach der Fritte etwas anderes einbauen.

Eben. Sag ja, daß es schlecht umgesetzt ist.

... Mikrotik.

Wäre auch meine Wahl gewesen.

lks

Durch googeln habe ich herausgefunden, dass man dem VPN-Router eine statische IP-Adresse zuweisen muss.

Nein, das ist falsch ! Müssen tut man es nicht es geht auch via DHCP.Er kann auch eine WAN Port IP via DHCP von der FritzBox ziehen. Man muss dann nur mit dem Port Forwarding auf der FB aufpassen, da das dann auf eine dynamische IP die sich mal ändern kann zeigt.

Es gibt aber einen Trick das wasserdicht zu machen !!

Du kannst auf der FB quasi "feste" IP Adressen über die Client Mac Adresse vergeben.

Konfiguriere also den DHCP Server der FB so das er dem GL.inet WAN Port auf Basis seiner Mac Adresse immer eine feste IP zuweisst, dann hast du quasi eine "statische" IP Adresse auch via DHCP

Alles was man zu solchen Router Kaskaden wissen muss kannst du hier nachlesen:

Kopplung von 2 Routern am DSL Port

und

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Die Kardinalsfrage ist WAS du mit diesem kaskadierten Router machen willst. Vermutlich ein VPN, richtig ?

Bedenke dann das du die VPN Protokollports an der davor kaskadierten FritzBox auf den GL.inet weiterleiten musst andernfalls können diese protokolle den WAN Port des GL.inet nicht erreichen.

Alle Details dazu hat das 2te Tutorial oben. !

Der GL.inet funktioniert in einer Kaskade schon fehlerlos mit seiner Default Konfig sofern der GL.inet WAN Port ans LAN der FB angeschlossen ist !

Informationen zur OVPN Installation sonst auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die aktuelle Firmware zu flashen auf das System sollte auch selbstredend sein !

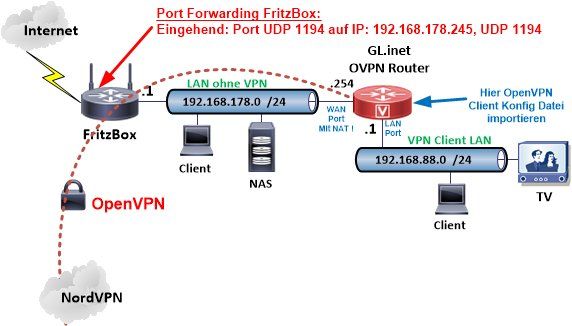

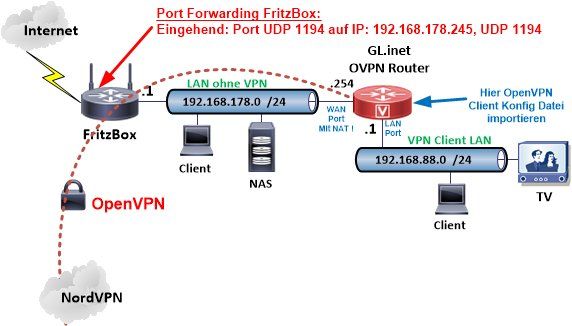

So sähe dein Netzwerk aus wenn du alles richtig gemacht hast:

Deine ToDos damit es klappt:

Noch ein Tip:

Du solltest dir noch den SSH Terminal Klassiker PuTTY auf deinem Rechner installieren:

chiark.greenend.org.uk/~sgtatham/putty/latest.html

Damit kannst du dann mit einem Terminal auf den GL.inet zugreifen und bei Bedarf noch Finetuning machen !

Es gibt zudem noch einen fast identischen Thread zu dem Thema:

Problem: Wireguard - FritzBox 7590 - GL.iNet GL-MT300N-V2

Deine ToDos damit es klappt:

- In der FritzBox im DHCP Setup einen feste IP auf Basis der WAN Port Mac Adresse (Hardware Adresse) des GL.inet Routers vergeben, damit dieser immer eine feste IP am WAN Port von der FritzBox bekommt. Das ist wichtig für das Port Forwarding.

- Alternativ auf dem GL.inet eine statische IP z.B. 192.168.178.254 mit der Maske 255.255.255.0 eintragen und dort das Gateway auf die FritzBox 192.168.178.1 legen enbenso den DNS auf die FritzBox IP eintragen.

- Port Forwarding von UDP Port 1194 auf der FritzBox eintragen auf die GL.inet WAN Port Adresse 192.168.178.x oder eben die statische .254

- GL.inet Router mit dem WAN Port ans FritzBox LAN klemmen und checken das er die richtige IP Adresse bekommen hat und die FritzBox vom GL.inet pingbar ist. Damit ist sichergestellt das die IP Adressierung sauber funktioniert. Ein Ping vom GL.inet auf eine Internet IP Adresse z.B. 8.8.8.8 sollte ebenso möglich sein.

- Test von einem TestPC im LAN des GL.inet das aus diesem LAN auch vollständiger Internet Zugriff möglich ist. Das verifiziert das alles am GL.inet und der FritzBox richtig eingestellt ist.

- Erst wenn das sauber funktioniert mit dem VPN Setup weitermachen !!!

- Port Forwarding auf der FritzBox mit Eingehend UDP Port 1194 auf die lokale IP 192.168.178.x oder .254 (WAN Port IP des GL.inet) eintragen !

- In den GL.inet Router die OpenVPN Konfig Datei des VPN Providers über das WebUI importieren !

- Klick auf VPN aktivieren im GUI und den Tunnel zu NordVPN aufbauen. Das GUI meldet dann "Success" wenn das sauber funktioniert.

- Mit dem TestPC im LAN des GL.inet jetzt mal auf myexternalip.com oder wieistmeineip.de surfen und checken das du jetzt im Internet eine Absender IP von NordVPN hast

- Fertisch !

- Jetzt kannst du alle Geräte die über das VPN sprich NordVPN ins Internet sollen an den LAN Port des GL.inet anschliessen.

- Der Smart TV in diesem Segment sollte dann auch fehlerfrei aud dein Synology NAS zugreifen können. Achtung hier !! Durch die Routertrennung "sieht" der Smart TV das NAS nicht mehr automatisch weil die Naming Broadcasts am Smart TV nicht mehr ankommen (Broadcasts gehen prinzipienbedingt nicht über Router !). Aber keine Sorge auf dem SmartTV trägst du dann als Ziel immer statisch die IP des NAS ein, dann kann er fehlerlos zugreifen !

Noch ein Tip:

Du solltest dir noch den SSH Terminal Klassiker PuTTY auf deinem Rechner installieren:

chiark.greenend.org.uk/~sgtatham/putty/latest.html

Damit kannst du dann mit einem Terminal auf den GL.inet zugreifen und bei Bedarf noch Finetuning machen !

Es gibt zudem noch einen fast identischen Thread zu dem Thema:

Problem: Wireguard - FritzBox 7590 - GL.iNet GL-MT300N-V2

Zitat von @tofuh91:

Auch wenn ich auf nem PC, der im GL.inet-Netz ist, nach der Synology-IP (192.168.178.10) oder anderen Geräten im FritzBox-Netz suche, bekomme ich zu diesen keine Verbindung.

Irgendetwas mache ich noch falsch...

Nochmal die Frage: Was meinst du mit „suchen“?Auch wenn ich auf nem PC, der im GL.inet-Netz ist, nach der Synology-IP (192.168.178.10) oder anderen Geräten im FritzBox-Netz suche, bekomme ich zu diesen keine Verbindung.

Irgendetwas mache ich noch falsch...

Hast du mal einen einfachen Ping auf die IP-Adresse ausprobiert?

völlig ohne Port Forwarding und funktioniert auch

Du hast Recht. Da du ja selber die VPN Verbindung outgoing aufbaust ist ein Port Forwarding in dem Falle nicht erforderlich ! Das ist richtig.Auf dem SmartTV sehe ich die Synology nicht.

Das ist aber auch klar. Erklärung hast du ja oben schon gelesen. Alle Naming Broadcast Protokolle die über Broadcast oder Multicast kommunizieren können prinzipienbedingt Router Grenzen nicht überwinden.Hier musst du immer mit den direkten IP Adressen arbeiten und diese eintragen, dann geht das.

Wird hier alles im Detail erklärt:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Zudem hast du noch die NAT Firewall im GL.inet. Sessions aus dem FB Netz Richtung lokales LAN geht so oder so nie. Es sei den du richtest dort ein Port Forwarding ein. Es geht nur aus Richtung GL.inet LAN zu FB LAN. Auch das erklärt das o.a. Tutorial im Detail im Kapitel "NAT".