802.1x Cisco Port config für Voip Telefone

Hallo,

vielleicht hat ja jemand die Config...

Und zwar setzen wir Cisco Switche ein.

Wir haben Mitel Voip Telefone welche per LAN Kabel am Switch angeklemmt sind, aber am Telefon gibts noch nen PC Port wo dann auch teilweise eine PC dran hängt.

Telefone sind Tagged VLAN 10

PCs sind untagged VLAN 20

Am CISCO aktuelle Port Konfig als Beispiel, ohne 802.1x:

So haben wir es ohne 802.1x aktuell am laufen.

Hab verschiedene neue settings probiert, aber das klappt nicht, vor allem weil die telefone tagged sind scheint der switch die auth anforderung nicht an den radius server weiter zu leiten, da kommt nix an.

Bedeutet am Radius Server versucht sich das Telefon nicht zu authentifizieren, Telefon hat Login + Passwort konfiguriert welches mit ner Regel am Radius es ins VLAN 10 setzen soll.

Die Telefone sind wohl so konfiguriert das wenn man das tagged wegmacht, das telefon beim boot bemerkt das die lokale konfig nicht mit der zentralen telefon konfig zusammen passen, daher lädt es die wieder runter welches wieder VLAN 10 tagged am telefon setzt und volla nix geht mehr

Da ich die telefone nicht verbiegen will, die zentrale config, hat jemand vielleicht eine Portconfig als Beispiel an der ich mich orientieren könnte, danke.

vielleicht hat ja jemand die Config...

Und zwar setzen wir Cisco Switche ein.

Wir haben Mitel Voip Telefone welche per LAN Kabel am Switch angeklemmt sind, aber am Telefon gibts noch nen PC Port wo dann auch teilweise eine PC dran hängt.

Telefone sind Tagged VLAN 10

PCs sind untagged VLAN 20

Am CISCO aktuelle Port Konfig als Beispiel, ohne 802.1x:

interface GigabitEthernet1/0/1

switchport access vlan 20

switchport mode access

switchport voice vlan 10

spanning-tree portfast edge

!So haben wir es ohne 802.1x aktuell am laufen.

Hab verschiedene neue settings probiert, aber das klappt nicht, vor allem weil die telefone tagged sind scheint der switch die auth anforderung nicht an den radius server weiter zu leiten, da kommt nix an.

Bedeutet am Radius Server versucht sich das Telefon nicht zu authentifizieren, Telefon hat Login + Passwort konfiguriert welches mit ner Regel am Radius es ins VLAN 10 setzen soll.

Die Telefone sind wohl so konfiguriert das wenn man das tagged wegmacht, das telefon beim boot bemerkt das die lokale konfig nicht mit der zentralen telefon konfig zusammen passen, daher lädt es die wieder runter welches wieder VLAN 10 tagged am telefon setzt und volla nix geht mehr

Da ich die telefone nicht verbiegen will, die zentrale config, hat jemand vielleicht eine Portconfig als Beispiel an der ich mich orientieren könnte, danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2760714353

Url: https://administrator.de/forum/802-1x-cisco-port-config-fuer-voip-telefone-2760714353.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

18 Kommentare

Neuester Kommentar

Letzteres kann nicht funktionieren, denn die Voice VLAN Funktion ist auf Trunk Port nicht supportet.

cisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ... (Seite 1)

Du hättest in dem Falle mit einer Trunk Konfig ohne Voice VLAN arbeiten müssen und da das Telefon ja den Voice Traffic (10) tagged sendet und PC Traffic untagged ist (29) müsste der Port im Trunk Mode dann so aussehen:

switchport mode trunk

switchport trunk allowed vlan 10,20

switchport trunk native vlan 20

portfast

Damit sollte sich dann das Telefon zumindestens genau so verhalten wie an einem Access Port mit Voice VLAN Konfig. Es sendet den Voice Traffic tagged mit VLAN 10 ID und PC Traffic wird untagged ins VLAN 20 geforwardet (PVID VLAN).

Bei Cisco gibt es einen entsprechenden .1x Guide für Telefonie:

cisco.com/c/en/us/td/docs/solutions/Enterprise/Security/TrustSec ...

Weitere Infos zur Port Authentisierung am Switch findest du u.a. hier.

cisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ... (Seite 1)

Du hättest in dem Falle mit einer Trunk Konfig ohne Voice VLAN arbeiten müssen und da das Telefon ja den Voice Traffic (10) tagged sendet und PC Traffic untagged ist (29) müsste der Port im Trunk Mode dann so aussehen:

switchport mode trunk

switchport trunk allowed vlan 10,20

switchport trunk native vlan 20

portfast

Damit sollte sich dann das Telefon zumindestens genau so verhalten wie an einem Access Port mit Voice VLAN Konfig. Es sendet den Voice Traffic tagged mit VLAN 10 ID und PC Traffic wird untagged ins VLAN 20 geforwardet (PVID VLAN).

Die Telefone sind wohl so konfiguriert

Nein, das voice vlan Kommando bestimmt dies über das CDP Protokoll. Deine Telefone müssen dafür CDP sprechen oder verstehen. Siehe Cisco Voice VLAN Doku oben!Bei Cisco gibt es einen entsprechenden .1x Guide für Telefonie:

cisco.com/c/en/us/td/docs/solutions/Enterprise/Security/TrustSec ...

Weitere Infos zur Port Authentisierung am Switch findest du u.a. hier.

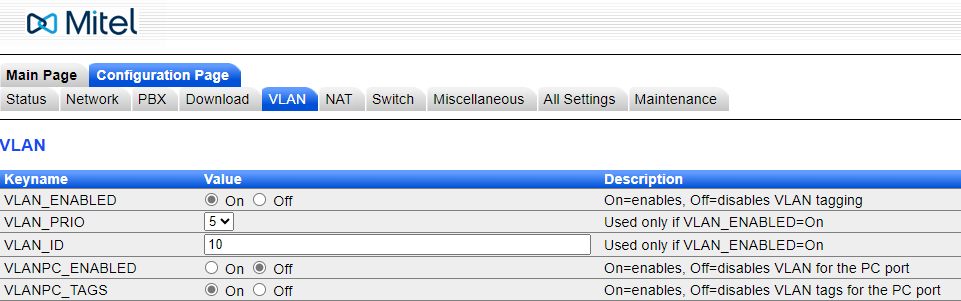

Aber Telefone sind bei uns Tagged eingestellt am Telefon siehe screenshot.

Gut, ihr erzwingt das dann statisch am Telefon weil die Mitel Telefone vermutlich kein CDP sprechen.Sinnvollerweise würde man das bei nicht-CDP Endgeräten dann mit dem Standard LLDP an den Switchports machen wenn man das dynamisiert machen möchte.

Da ihr es aber eh statisch fest vorgebt, weil ihr sehr wahrscheinlich Voice im Layer 2 mit 802.1p priorisiert, ist das voice vlan Kommando dann natürlich eh obsolet und funktionslos.

.1p ist immer ein Teilderivat von .1q deshalb erzwingt die L2 QoS Priorisierung den .1q VLAN Tag.

PCP Feld: de.wikipedia.org/wiki/IEEE_802.1Q#Funktionsweise_nach_IEEE_802.1 ...

Ergo gehts nicht weiter als bis zum Port und dort hängts

Oder dein Telefon hat gar keinen .1x Client an Bord und kann deshalb gar kein 802.1x sondern nur MAB?! Im Screenshot oben ist ja nix zu sehen von .1x. Kann ja viele Ursachen haben....Den Switch kannst du zu 99,9% ausschliessen, denn das ist eine simple Standard Funktion die die Catalysten mit Links beherrschen in allen Formen und Farben. Thema FlexAuth.

Wie sieht denn deine Radius Konfig auf dem Switch aus?? Ggf. ist auch da der Fehler so das der Switch gar nicht erst Radius Requests senden kann obwohl er EAPoL Pakete vom Telefon bekommt?! 🤔

Eine funktionierende Catalyst Konfig kannst du dir HIER ansehen.

Hast du hier auch mal den Debugger laufen lassen um das zu verifizieren? (debug dot1x) Der Cisco bietet dir doch alle Optionen dazu und sagt dir imemr genau was schief läuft und warum. Die debug Funktion ist ein bester Freund! 😉

und schmeisst wieder alles über bord.

Wurde dir oben auch mehrfach schon gesagt. Ist von Cisco so nicht supportet! Aber scheinbar interessieren dich die Cisco Dokus mit diesen Hinweisen wohl nicht und dann lernt man bekanntlich nur durch Schmerzen. Das Voice VLAN ist so oder so überflüssig und ohne Funktion bei dir wenn du das Tagging eh im Setup der Telefone erzwingst. Auch wenn die Telefone gar kein CDP supporten was dafür zwingend ist.

Das gepostete Log kommt woher?? Debug, welcher?? Switch ist Catalyst oder Billo?? 🤔

Nur nochmal nachgefragt der Sicherheit halber:

Ist das so gewollt das du eine duale Authentisierung machst?? Der Port so wie er oben konfiguriert ist erzwingt eine duale Authentisierung, also Mac Adresse und .1x.

Wenn das Telefon rein nur .1x authentisieren soll wird das immer scheitern.

Lies dazu die Cisco Doku zum Thema "Flexible Authentication"! Und...wirklich mal lesen..

cisco.com/c/dam/en/us/support/docs/ios-nx-os-software/identity-b ...

Switch labbert es aber vermutlich auf VLAN 1 an und will ne authentifizierung...

duden.de/rechtschreibung/labernVLAN 1 ist doch nirgendwo an dem Port konfiguriert?? Wie sollte das also gehen?

Solange Port Authentisierung aktiv ist reagiert der Switch einzig nur auf EAPoL Frames vom Telefon und ist sonst stumm und blockt alles inbound.

de.wikipedia.org/wiki/IEEE_802.1X

Die grundsätzliche Frage ist ob duale Authentisierung gewollt ist oder nicht?

Zweite Unstimmigkeit ist das der Radius scheinbar (wenn der Trace stimmt) ein dynamisches VLAN mitgibt (20). Leider hast du bis dato keine Angaben gemacht ob das der Fall ist für den .1x User Account. Wenn ja, wäre die Port Konfig grundsätzlich falsch, weil das ganze VLAN Setup des Ports oben ja statisch ist. Das dürfte es bei dynamischen VLANs aber logischerweise nicht sein.

ja das mit der MAC auth hab ich rein weil normale 802.1x funktionierte nicht...

Mit anderen Worten kann dein Telefon gar keine .1x Authentisierung und hat also keinen .1x Client an Bord.und er authentifiziert sich ja auch über mab auth, siehe log.

Ja, das ist klar aber der Port zumindestens ind er letzten Konfig ist für beide Konfiguriert und dann verlangt der Switch auch beides. Wenn das Telefon also nur MAB kann aber kein Dot1x und der Port erzwingt beides scheitert die Authentisierung weil .1x immer scheitert.ja ist bissl statisch der port mit dem VLAN 20 aber die Telefone sind ja auch ein wenig statisch.

Ääähhh.. bisserl und wenig was soll das heissen. Es geht nur entweder oder. Bzw. statisch tötet die dynamische VLAN Zuweisung.wenn sich das gerät nicht korrekt authentfiziert kommts ja nicht ans netz.

Ääähh, ja...das ist ja aber auch gewollt an Switches mit Netzwerk Security! Wasch mich aber mach mich nicht naß klappt bekanntlich nicht.Wie gesagt, normal ist das eine Lachnummer und in 5 Minuten erledigt. Leider hast du aber nicht geschafft zu klären ob nun eine dynamische VLAN Zuweisung erfolgen soll (Radius Konfig) oder nicht, oder wirklich duale Authentisierung erforderlich ist. Das ein wilder Mischmasch nicht funktionieren kann schon gar nicht wenn die Voice VLAN Funktion gar nicht supportet ist von den Endgeräten usw. usw.

Das sind einfach zu viele Unbekannte die du erstmal klären solltest.

Normalerweise öffnet bei MAB der erste untagged Frame mit seiner Mac den Port und dann greifen die statischen VLAN Settings. Ne simple Nummer...

P.S.: Etwas bessere Rechtschreibung insbesondere Groß- Kleinschreibung hilft hier allen und gehört zu Foren Netiquette.

es ist sogar zwingend notwendig

Das stimmt so nicht, denn die o.a. Cisco Dokumentation ist da ja eindeutig. Das Voice VLAN basiert rein auf CDP was in heterogenen Voice Umgebungen wie bei dir schon einmal grundsätzlich der falsche Ansatz ist denn dort machen es verantwortungsvolle Netzwerker immer mit dem Standard LLDP. Zumal du bis dato keinerlei Aussage gemacht hast ob deine Mitel Telefone CDP können. LLDP können sie ganz sicher!Aber gut lassen wir das wenn du meinst das es anders und entgegen der Doku rennt oder rennen sollte oder was auch immer. Es sollte keinesfalls arrogant rüberkommen und sorry wenn es so geklungen hat. Hier rennt es zumindestens an einem Cat2960 mit latest Firmware sowohl mit einem Cisco 88er Phone (was aber kein Wunder ist) als auch mit einem Swyx ohne jegliche Probleme und das ganz ohne Voice VLAN. Wenn es grundsäzlich nicht klappen würde hätte Cisco sicherlich weltweit ein Problem. Folglich kann es also nur an deiner falschen Konfiguration liegen. Aber nundenn... Case closed...