802.1x mehrere Computer über einen Port authentifizieren

Hallo meine lieben Admins,

Ich habe in unserer Firma erfolgreich 802.1x mit Zertifikaten implementiert.

In einem unserer Standorte treffe ich auf das Problem das wir auf unseren Switchen keinen Platz mehr haben.

Klar könnte man neue HP Procurve Switche kaufen, das steht aber erstmal außer Frage.

Nun zu dem eigentlich Problem :

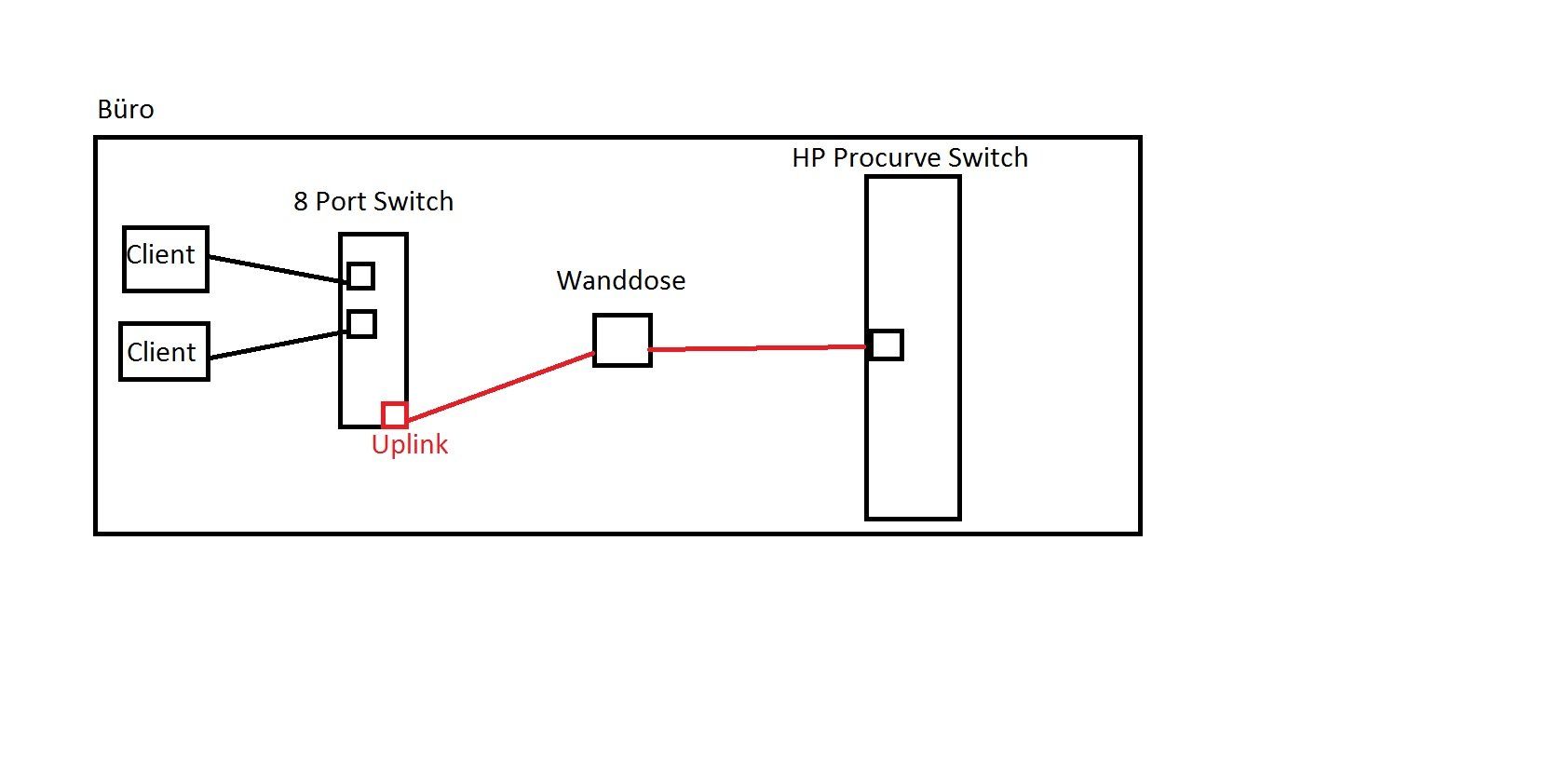

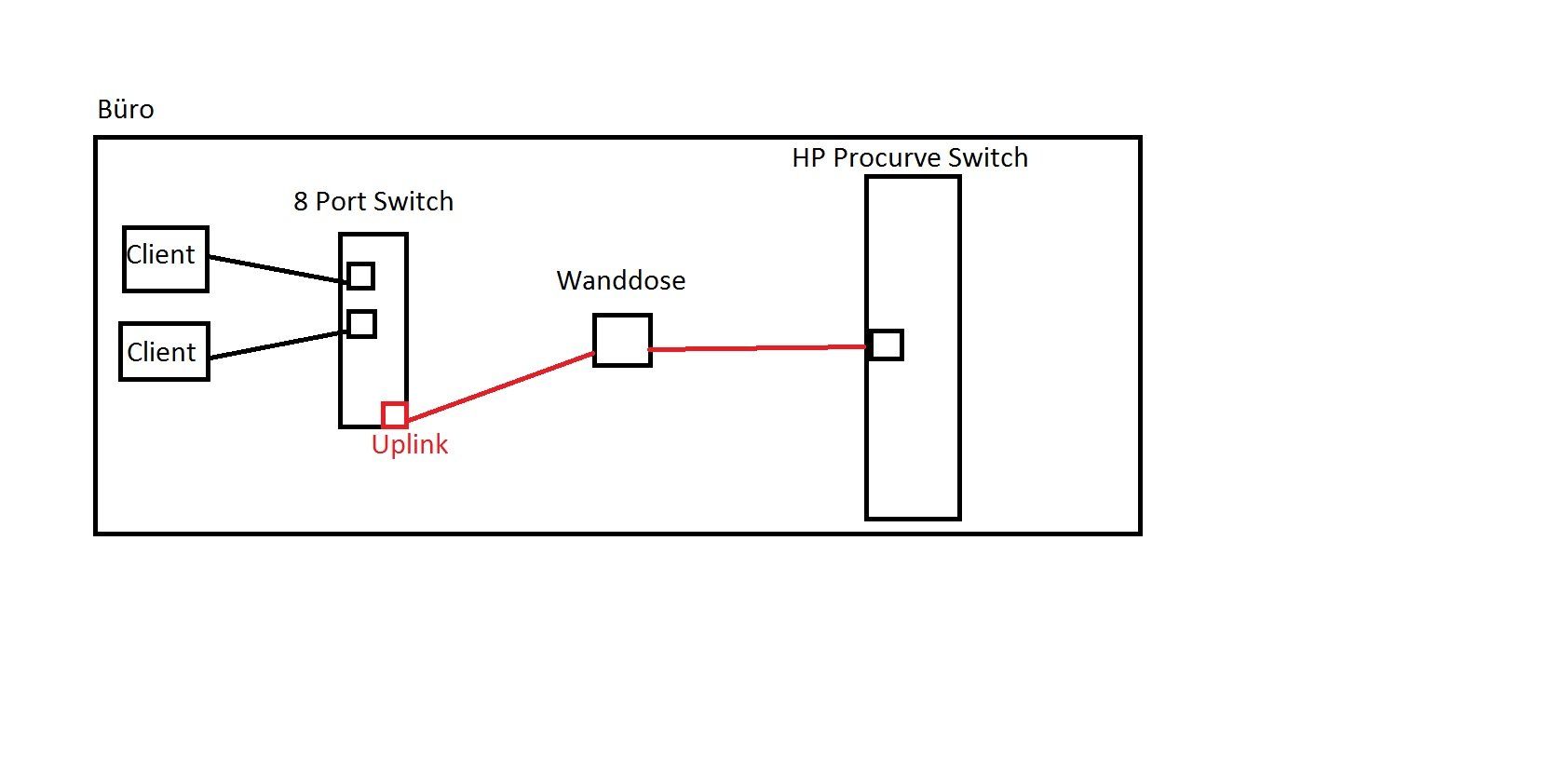

In den Büros sitzen 5 Mitarbeiter, in dem Büro selber haben wir nur eine Patchdose die zu einem HP Procurve (2650) geht.

Die 5 Mitarbeiter sind in Moment mit einem Layer 2 Switch (8Port) über einen Uplink mit einem Procurve Switch verbunden. Funktioniert auch alles wunderbar.

Problem ist jetzt wie implementiere ich hier 802.1x ?

Aktiviere ich auf dem HP Procurve Switch 802.1x Authentifizierung kriege ich bei dem jeweiligen Client Authentifizierung fehlgeschlagen.

Folgende Szenarien habe ich mir überlegt :

- Einen fähigen Layer 2 Switch kaufen auf den einzelnen Ports wo die Mitarbeiter drauf sind 802.1x aktivieren || keine vollständige Sicherheit, da ein Mitarbeiter auf die Idee kommen kann sein Kabel einfach in die Wanddose zu stecken da dort kein 802.1x aktiviert ist. || hier habe ich auch probiert auf alles Ports der jeweiligen Switche 802.1x zu aktivieren, hier kriege ich auch Authentifizierung fehlgeschlagen

- Ich war auf der Suche nach einem Switch der über einen Port mehrere Authentifizierung entgegen nehmen kann, leider erfolglos

- Ein MAC Limit auf dem HP Switch ist ausgeschlossen, es muss eine 802.1x Authentifizierung stattfinden

Wenn etwas gekauft werden soll dann sind es Desktop Switche (z.b Zyxel GS2200)

Danke für eure Unterstützung!

Gruß,

Flo

Ich habe in unserer Firma erfolgreich 802.1x mit Zertifikaten implementiert.

In einem unserer Standorte treffe ich auf das Problem das wir auf unseren Switchen keinen Platz mehr haben.

Klar könnte man neue HP Procurve Switche kaufen, das steht aber erstmal außer Frage.

Nun zu dem eigentlich Problem :

In den Büros sitzen 5 Mitarbeiter, in dem Büro selber haben wir nur eine Patchdose die zu einem HP Procurve (2650) geht.

Die 5 Mitarbeiter sind in Moment mit einem Layer 2 Switch (8Port) über einen Uplink mit einem Procurve Switch verbunden. Funktioniert auch alles wunderbar.

Problem ist jetzt wie implementiere ich hier 802.1x ?

Aktiviere ich auf dem HP Procurve Switch 802.1x Authentifizierung kriege ich bei dem jeweiligen Client Authentifizierung fehlgeschlagen.

Folgende Szenarien habe ich mir überlegt :

- Einen fähigen Layer 2 Switch kaufen auf den einzelnen Ports wo die Mitarbeiter drauf sind 802.1x aktivieren || keine vollständige Sicherheit, da ein Mitarbeiter auf die Idee kommen kann sein Kabel einfach in die Wanddose zu stecken da dort kein 802.1x aktiviert ist. || hier habe ich auch probiert auf alles Ports der jeweiligen Switche 802.1x zu aktivieren, hier kriege ich auch Authentifizierung fehlgeschlagen

- Ich war auf der Suche nach einem Switch der über einen Port mehrere Authentifizierung entgegen nehmen kann, leider erfolglos

- Ein MAC Limit auf dem HP Switch ist ausgeschlossen, es muss eine 802.1x Authentifizierung stattfinden

Wenn etwas gekauft werden soll dann sind es Desktop Switche (z.b Zyxel GS2200)

Danke für eure Unterstützung!

Gruß,

Flo

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 303027

Url: https://administrator.de/forum/802-1x-mehrere-computer-ueber-einen-port-authentifizieren-303027.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

5 Kommentare

Neuester Kommentar

Klar könnte man neue HP Procurve Switche kaufen

Igitt !! Besser nicht...! Das war schon das "eigentliche" Problem !Zum anderen Problem...

Ich war auf der Suche nach einem Switch der über einen Port mehrere Authentifizierung entgegen nehmen kann, leider erfolglos

Sorry, aber das ist Unsinn oder du hast nicht richtig gesucht. Alles Switches von Premium Herstellern können das.Cisco Catalyst xy, Brocade ICX 7xxx, Extreme, Juniper...etc.

Dort muss sich jeder Port User authentisieren bevor seine Mac Adresse in die L2 Forwarding Table des Switches übernommen wird.

Der Switch lässt auch nur den User in die L2 Forwarding Database der sich authentisiert hat. Niemal öffnet er den gesamten Port wenn nur ein einziger User sich dort authentisiert hat für den ganzen Rest. Das passiert nur bei Hardware aus dem Billigsegement mit einfachst implementierten .1x Feature.

Kein Problem also einen 5 oder 8 Port Dummswitch an diesen Port anzuschliessen bei solchen Switches.

Das ist heute ein Allerweltsfeature bei besseren Switches.

Was du ggf. als Workaround machen kannst verbirgt sich hinter dem Terminus "Mac based VLANs". Der Switch checkt hier per .1x den User oder die Mac und entscheidet dann in welches VLAN dieser geforwardet wird.

Auch das würde dein problem lösen.

Ob deine HP Billiggurken das Feature supporten siehst du im Datenblatt. Wie gesagt mit der Entscheidung für HP hast du schon einen Fehler begangen. Andere bieten fürs gleiche Geld mehr Features und Performance.

Hinter den Procurves ist Billigware vom Massenhersteller Accton in Taiwan. HP bäppelt da nur sein Logo drauf. Da drin werkelt das gleiche wie bei NetGear, D-Link, Longshine und Co.

Wie immer...wer billig kauft kauft 2mal...

Hallo zusammen,

Hier ist ein heise artikel aus der c´t dazu (1,50 €)

Das Problem ist nicht der Switch im Büro das Problem ist der HP Switch!!!! Der muss das unterstützen

was Du brauchst und zwar Radius multi auth. over single port, jeder nennt es ein wenig anders, aber in

der Regel ist immer das selbe gemeint.

Also wenn man den HP Switch austauschen muss kann man da sicherlich mehrere Switche mit ins

Boot holen und/oder anschauen. Ich würde da folgende Modelle vorschlagen wollen.

Ich würde aber auch einmal darüber nachdenken wollen, ob man nicht sogar wenn ein AD/DC

vorhanden sein sollte die LDAP Rolle mitinstalliert und damit dann die Kabel gebundenen Benutzer

authentifiziert und über den Radius Server sollten dann nur noch die Kabel losen Klienten versorgen.

Gäste dann eventuell in ihrem eigenen VLAN und mittels Captive Portal absichern und gut ist es.

Wäre zumindest eine Möglichkeit keinen neuen Switch anschaffen zu müssen.

Gruß

Dobby

Hier ist ein heise artikel aus der c´t dazu (1,50 €)

Das Problem ist nicht der Switch im Büro das Problem ist der HP Switch!!!! Der muss das unterstützen

was Du brauchst und zwar Radius multi auth. over single port, jeder nennt es ein wenig anders, aber in

der Regel ist immer das selbe gemeint.

Also wenn man den HP Switch austauschen muss kann man da sicherlich mehrere Switche mit ins

Boot holen und/oder anschauen. Ich würde da folgende Modelle vorschlagen wollen.

- Cisco SG500x Serie, (Layer3) die kann auch später einmal gestapelt werden

- Zyxel XGS1910 (Layer2) der kann das auf jeden Fall und ist auch potent

- Netgear M4300 (GSM4328S-100NES) (Layer3) der kann das auch und noch mehr

Ich würde aber auch einmal darüber nachdenken wollen, ob man nicht sogar wenn ein AD/DC

vorhanden sein sollte die LDAP Rolle mitinstalliert und damit dann die Kabel gebundenen Benutzer

authentifiziert und über den Radius Server sollten dann nur noch die Kabel losen Klienten versorgen.

Gäste dann eventuell in ihrem eigenen VLAN und mittels Captive Portal absichern und gut ist es.

Wäre zumindest eine Möglichkeit keinen neuen Switch anschaffen zu müssen.

Gruß

Dobby

Hallo nochmal,

Bei Netgear dem Netgear von oben kann man die Reihenfolge vorgeben die der Switch

danach immer abklappert und er hat drei Modi zur Verfügung. Single-Modus (Single Host),

Multi-Modus (Multiple-Hosts), kein Auth. und Auto da werden dann alle gezwungen sich zu

auth. egal wie viele dran sind also wäre dort ein WLAN AP mit vielen Klienten dran, bei Auto

kann man dann am Switch vorgeben im welcher Reihenfolge, der Radius, das Captive Portal

oder MAB für Geräte ohne Zertifikate wie Drucker oder Scanner versucht wird zu auth.

Gruß

Dobby

Werde wohl nicht drumrum kommen einen "ordentlichen" Switch zu kaufen.

Oder so wie @aqui es vorgeschlagen hat versuchen.Bei Netgear dem Netgear von oben kann man die Reihenfolge vorgeben die der Switch

danach immer abklappert und er hat drei Modi zur Verfügung. Single-Modus (Single Host),

Multi-Modus (Multiple-Hosts), kein Auth. und Auto da werden dann alle gezwungen sich zu

auth. egal wie viele dran sind also wäre dort ein WLAN AP mit vielen Klienten dran, bei Auto

kann man dann am Switch vorgeben im welcher Reihenfolge, der Radius, das Captive Portal

oder MAB für Geräte ohne Zertifikate wie Drucker oder Scanner versucht wird zu auth.

Gruß

Dobby