ADMT - Migration Benutzer + Gruppen

Moin,

Szenario:

Alte Domäne = olddomain.local mit einem DC1 (Domaincontroller) - Windows 2016

Neue Domäne = newdomain.local mit einem DC2 (Domaincontroller) - Windows 2022

Benutzer und Gruppen mit Shares in der alten Domäne vorhanden.

- Domänenvertrauensstellung hergestellt und nochmal überprüft -> alles i. O.

- Auf dem DC1 habe ich ADMT + PES installiert

- Benutzer und Gruppen via ADMT migriert (Erfolgreich)

- SID's passen soweit, sprich SID History

- Mit Benutzerdaten an der neuen Domäne angemeldet

Ich bekomme einfach keinen Zugriff auf die Shares in der alten Domäne mit den migrierten Benutzer aus der alten Domäne. Ich weiss hier einfach nicht mehr weiter. Jemand einen Tipp für mich? Ich weiss einfach nicht wo der Wurm ist.

Erforderliche Befehle soweit ausgeführt:

Netdom trust newdomain.local /D:olddomain.local /quarantine:No /userD:newdomain.local\administrator /passwordD:*

netdom trust olddomain.local /D:newdomain.local /enablesidhistory:yes /userD: olddomain.local\administrator /passwordD:*

Szenario:

Alte Domäne = olddomain.local mit einem DC1 (Domaincontroller) - Windows 2016

Neue Domäne = newdomain.local mit einem DC2 (Domaincontroller) - Windows 2022

Benutzer und Gruppen mit Shares in der alten Domäne vorhanden.

- Domänenvertrauensstellung hergestellt und nochmal überprüft -> alles i. O.

- Auf dem DC1 habe ich ADMT + PES installiert

- Benutzer und Gruppen via ADMT migriert (Erfolgreich)

- SID's passen soweit, sprich SID History

- Mit Benutzerdaten an der neuen Domäne angemeldet

Ich bekomme einfach keinen Zugriff auf die Shares in der alten Domäne mit den migrierten Benutzer aus der alten Domäne. Ich weiss hier einfach nicht mehr weiter. Jemand einen Tipp für mich? Ich weiss einfach nicht wo der Wurm ist.

Erforderliche Befehle soweit ausgeführt:

Netdom trust newdomain.local /D:olddomain.local /quarantine:No /userD:newdomain.local\administrator /passwordD:*

netdom trust olddomain.local /D:newdomain.local /enablesidhistory:yes /userD: olddomain.local\administrator /passwordD:*

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668518

Url: https://administrator.de/forum/admt-migration-benutzer-gruppen-668518.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

15 Kommentare

Neuester Kommentar

Hi,

rein netzwerktechnisch funktioniert aber alles?

Der Client kann den Server mit der Freigabe tatsächlich erreichen?

Server mit Freigabe hat welche Windows Version?

Angemeldet an Client welcher Domäne?

DFS im Spiel?

Der Trust ist bi- oder unidirektional?

Test

E.

rein netzwerktechnisch funktioniert aber alles?

Der Client kann den Server mit der Freigabe tatsächlich erreichen?

Server mit Freigabe hat welche Windows Version?

Angemeldet an Client welcher Domäne?

DFS im Spiel?

Der Trust ist bi- oder unidirektional?

Test

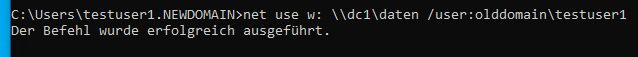

- Client aus neuer Domäne

- mit Benutzer aus neuer Domäne anmelden

- Verbinden zur Freigabe auf Server in alter Domäne mit Anmeldedaten aus der alten Domäne herstellen (z.B. mit net use ...)

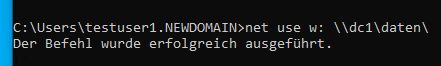

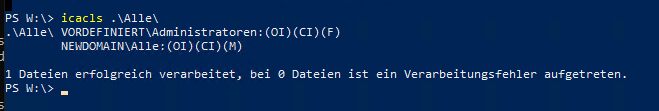

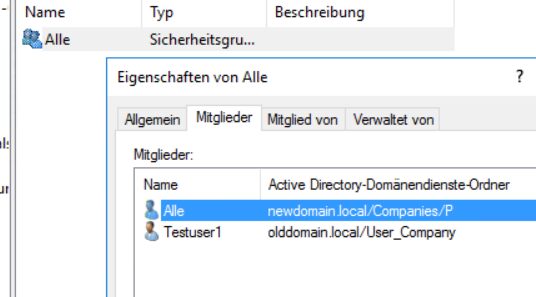

- Mit Explorer die NTFS-Rechte eines Ordner aus dieser Freigabe anzeigen lassen

- Die ACL sollte die migrierten Gruppen aus der neuen Domäne anzeigen, sofern diese Gruppen tatsächlich inkl. sidHistory in der neuen Domäne vorhanden sind.

E.

Zitat von @Penny.Cilin:

Es sollte mittlerweile jedem klar sein, das .local nicht mehr genutzt werden sollte

Das hat aber jetzt nichts mit der Problemstellung zu tun.Es sollte mittlerweile jedem klar sein, das .local nicht mehr genutzt werden sollte

Zitat von @emeriks:

Zitat von @Penny.Cilin:

Es sollte mittlerweile jedem klar sein, das .local nicht mehr genutzt werden sollte

Das hat aber jetzt nichts mit der Problemstellung zu tun.Es sollte mittlerweile jedem klar sein, das .local nicht mehr genutzt werden sollte

Indirekt schon. Es sei denn, es sind Platzhalter. Hatte gestern erst eine Diskussion bzgl. .local Domainverwendung. Musste die Person aufklären bzgl. MDNS.

Gruss Penny.

@Penny.Cilin

Inwiefern soll denn die Tatsache der Verwendung der TLD "local" in einem Umfeld, in welchem sie bereits erfolgreich verwendet wird, den Zugriff auf über Domänenvertrauensstellung angebundene Ressourcen bei Verwendung der sidHistory beeinflussen?

Wir haben keinerlei Aussage, welche Art von Clients zum Einsatz kommen. Ich für mich gehe deshalb von Windows Clients aus, weil TO von Windows Server schreibt.

Inwiefern soll denn die Tatsache der Verwendung der TLD "local" in einem Umfeld, in welchem sie bereits erfolgreich verwendet wird, den Zugriff auf über Domänenvertrauensstellung angebundene Ressourcen bei Verwendung der sidHistory beeinflussen?

Wir haben keinerlei Aussage, welche Art von Clients zum Einsatz kommen. Ich für mich gehe deshalb von Windows Clients aus, weil TO von Windows Server schreibt.

Ist das ein Domain- oder ein Forest-Trust?

Deine beiden genannten netdom-Kommandos benutzen ja Schalter für beide Verfahren.

Meines Wissens gilt für

Domain Trust

Netdom trust SOURCE /domain:TARGET /quarantine:No

Forest-Trust

Netdom trust SOURCE /domain:TARGET /enablesidhistory:yes

Beachte Unterschied yes/no

Deine beiden genannten netdom-Kommandos benutzen ja Schalter für beide Verfahren.

Meines Wissens gilt für

Domain Trust

Netdom trust SOURCE /domain:TARGET /quarantine:No

Forest-Trust

Netdom trust SOURCE /domain:TARGET /enablesidhistory:yes

Beachte Unterschied yes/no