Android Zertifikatsproblem

Hey Leute,

folgende Ausgangslage:

Handy: Samsung S22

Netzbetreiber: Telekom

Nach Handy-Wechsel (S22 auf S22) folgendes Phänomen:

Im WLAN (mit nativer IPv4 hinter NAT) ist ein Zugriff per Browser auf alle Seiten möglich.

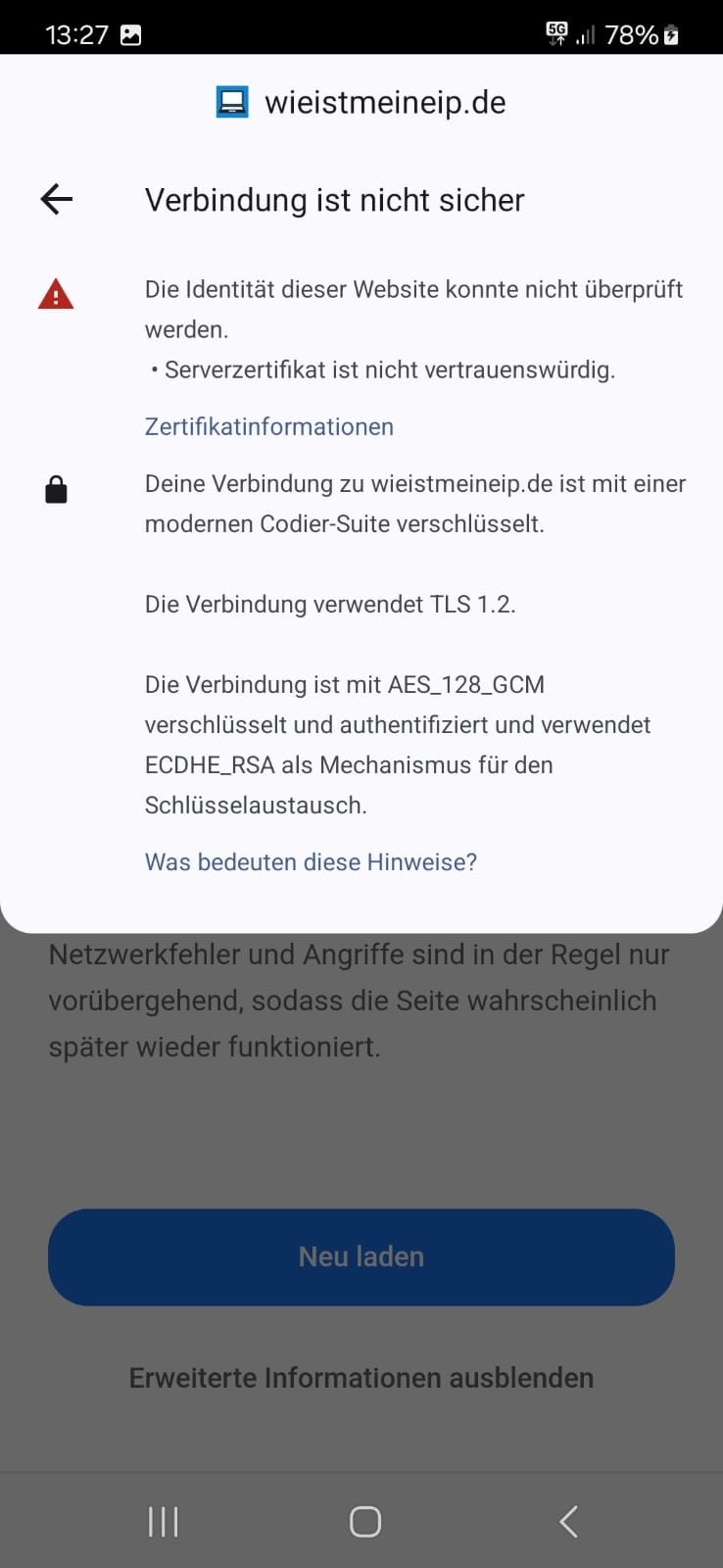

Per Mobilfunknetz (DS-Lite vermutlich): Fehlermeldung CA Invalid oder Cert-Error.

Jemand eine Idee?

folgende Ausgangslage:

Handy: Samsung S22

Netzbetreiber: Telekom

Nach Handy-Wechsel (S22 auf S22) folgendes Phänomen:

Im WLAN (mit nativer IPv4 hinter NAT) ist ein Zugriff per Browser auf alle Seiten möglich.

Per Mobilfunknetz (DS-Lite vermutlich): Fehlermeldung CA Invalid oder Cert-Error.

Jemand eine Idee?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 13391697749

Url: https://administrator.de/forum/android-zertifikatsproblem-13391697749.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

30 Kommentare

Neuester Kommentar

Moin,

schau mal in Chrome nach, der zeigt auch die Zertifikatsketten und weitere Details, wenn eine Verbindung als nicht sicher ausgegeben wird. Sonst notfalls auch son eine App als Hilfskrücke: play.google.com/store/apps/details?id=de.guenthers.certcheck& .... Die kenne ich allerdings nicht, nur auf die Schnelle gesucht.

Schließe mit @Harald99 an, da kann eigentlich nur lokal auf dem Handy etwas dazwischen hängen, die Telekom hat da keinen allgemeinen SSL-Proxy (dann wäre das Forum ja auch voll davon). Hast Du da irgendwelche Antivirensoftware oder "Firewall" oder so auf dem S22?

Gruß

DivideByZero

schau mal in Chrome nach, der zeigt auch die Zertifikatsketten und weitere Details, wenn eine Verbindung als nicht sicher ausgegeben wird. Sonst notfalls auch son eine App als Hilfskrücke: play.google.com/store/apps/details?id=de.guenthers.certcheck& .... Die kenne ich allerdings nicht, nur auf die Schnelle gesucht.

Schließe mit @Harald99 an, da kann eigentlich nur lokal auf dem Handy etwas dazwischen hängen, die Telekom hat da keinen allgemeinen SSL-Proxy (dann wäre das Forum ja auch voll davon). Hast Du da irgendwelche Antivirensoftware oder "Firewall" oder so auf dem S22?

Gruß

DivideByZero

Moin,

Scheint mir eher so, dass du über dein Mobilfunknetz die Zertifikate nicht verifizieren kannst.

Kannst du einen Hotspot starten und ein anderes Gerät per WLAN Anmeldung am Hotspot testen lassen, ob es geht?

Dann wäre zumindest das device ausgeschlossen und Telekom für den Fehler verantwortlich 👌

Vg

Scheint mir eher so, dass du über dein Mobilfunknetz die Zertifikate nicht verifizieren kannst.

Kannst du einen Hotspot starten und ein anderes Gerät per WLAN Anmeldung am Hotspot testen lassen, ob es geht?

Dann wäre zumindest das device ausgeschlossen und Telekom für den Fehler verantwortlich 👌

Vg

Wie sollte das mit ipv6 technisch zu erklären sein?

Aber Du kannst das ja ganz einfach testen, deaktiviere mal ipv6.

Hier die Anleitung für ein S23, Screenshot in Beitrag 12: android-hilfe.de/forum/samsung-galaxy-s23-ultra.4146/probleme-mi ....

Für ein S22 sollte es den Punkt "Zugangspunkt bearbeiten" und dann "APN-Protokoll" an ähnlicher Stelle geben, dort dann das APN-Protokoll auf IPv4 stellen.

Es dürfte wohl eher an Überresten von Norton oder so liegen. Wie hast Du denn das neue durch das alte Handy ersetzt? Datensicherung und Restore?

Aber Du kannst das ja ganz einfach testen, deaktiviere mal ipv6.

Hier die Anleitung für ein S23, Screenshot in Beitrag 12: android-hilfe.de/forum/samsung-galaxy-s23-ultra.4146/probleme-mi ....

Für ein S22 sollte es den Punkt "Zugangspunkt bearbeiten" und dann "APN-Protokoll" an ähnlicher Stelle geben, dort dann das APN-Protokoll auf IPv4 stellen.

Es dürfte wohl eher an Überresten von Norton oder so liegen. Wie hast Du denn das neue durch das alte Handy ersetzt? Datensicherung und Restore?

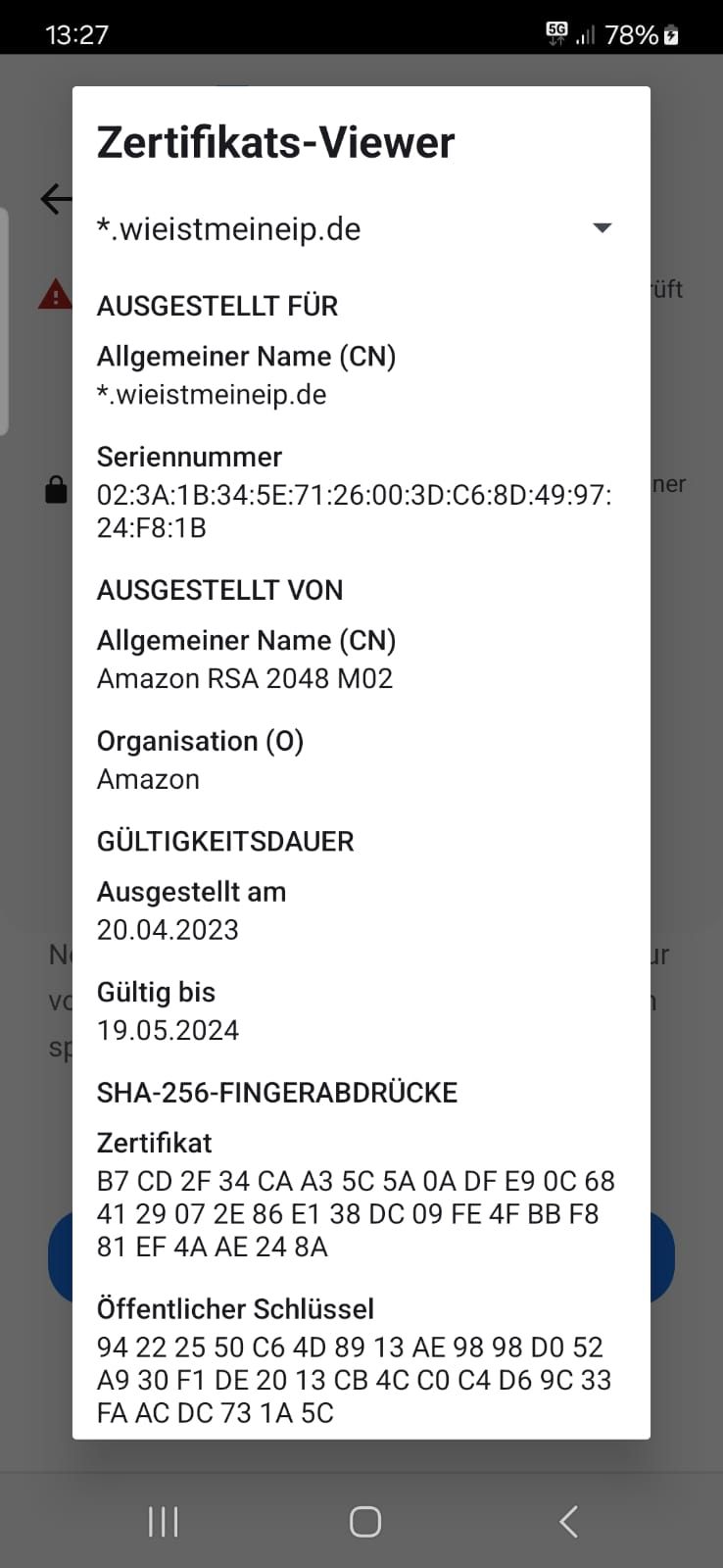

Da stimmt was nicht, sieht doch eher nach Interception aus. Denn der SHA256 Fingerabdruck des Zertifikats von wieistmeineip.de beginnt mit 1F 67 91 89 E5, der des Public Key mit B2 55 C8 27 36. Die Werte aus Deinem Screenshot sind andere. Prüf das mal mit wieistmeineip.de über eine WLAN Verbindung, ob da das richtige Zertifikat ankommt.

Da schiebt sich bei Dir wohl doch ein Proxy dazwischen.

Da schiebt sich bei Dir wohl doch ein Proxy dazwischen.

Die Seite wird von Amazon-Reverse-Proxies (Cluster) geschützt.

Für ipv6 könnte ein anderer Proxy mit einem anderen Zertifikat antworten...

Für ipv6 könnte ein anderer Proxy mit einem anderen Zertifikat antworten...

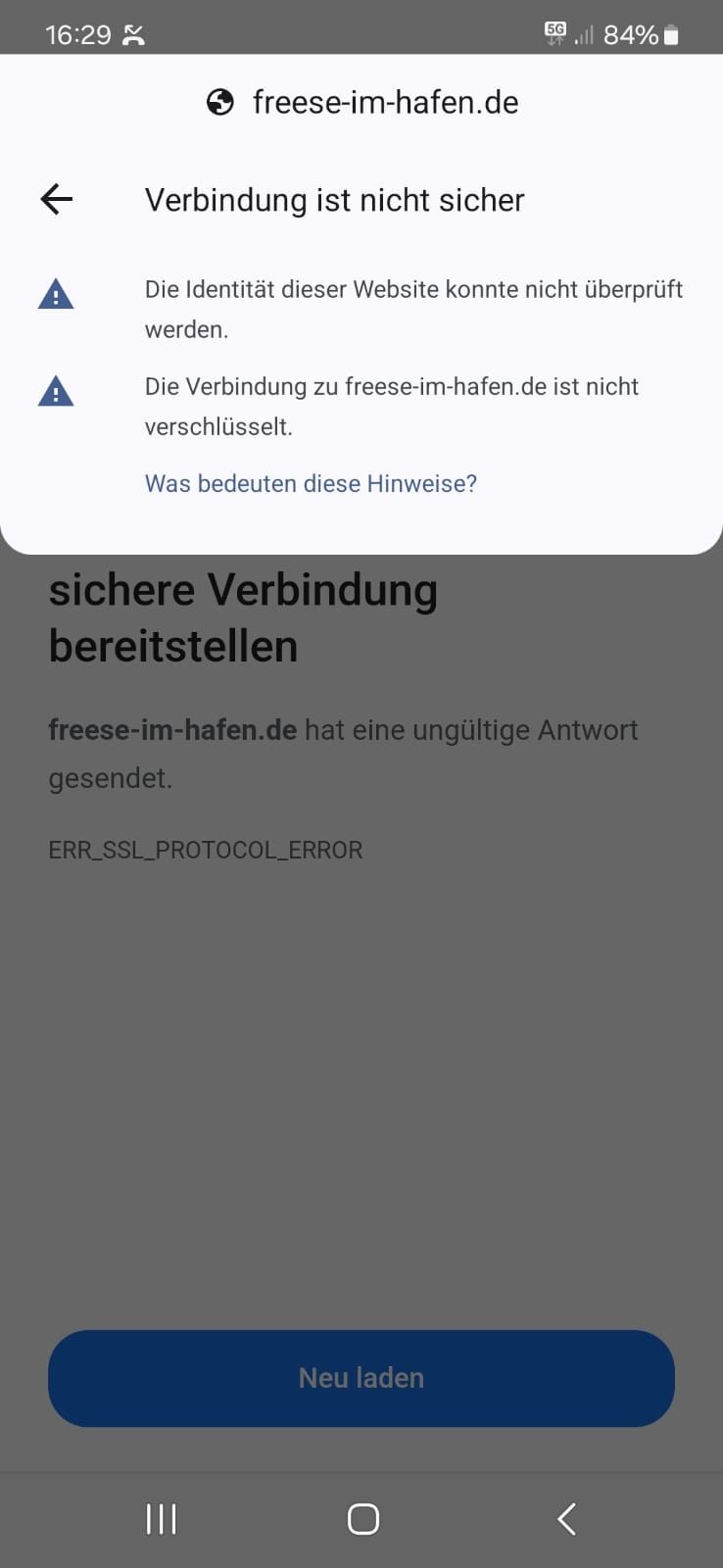

Versuch mal freese-im-hafen.de/ oder irgendeine andere kleine Website, bei der die Gefahr von CDNs gering ist. Fingerabdruck des Zertifikats SHA256 ist 42:82:7C:FB:4C:7D:DF:8A:B9:67:FA:C4:F6:32:2C:88:C1:33:56:66:B9:D9:34:2C:DA:7C:F2:EF:FD:22:D6:E2.

Du kannst auch mal diesen Browsertest machen:

clienttest.ssllabs.com:8443/ssltest/viewMyClient.html

SSL-Labs spuckt übrigens 6 Proxyhost aus, die für wieismeineip.de im Cluster laufen.

clienttest.ssllabs.com:8443/ssltest/viewMyClient.html

SSL-Labs spuckt übrigens 6 Proxyhost aus, die für wieismeineip.de im Cluster laufen.

Moin,

Telekom unterbindet dann wohl die Verbindung zu dem OSCP vom Zertifikatsaussteller.

Das ist die Stelle, wo die Zertifizierungsstelle das Zertifikat als valid oder revoked deklariert. (vergleichbar mit CRL)

Wenn diese Verbindung nicht funktioniert sind automatisch die Zertifikate ungültig.

Liest du hier, wie OSCP im Browser für SSL Certs abläuft:

Hab ich von hier (Comodo ist ein bekannter Zertifiaktsaussteller):

comodosslstore.com/resources/ocsp-ssl-certificates-all-you-need- ...

VG

Telekom unterbindet dann wohl die Verbindung zu dem OSCP vom Zertifikatsaussteller.

Das ist die Stelle, wo die Zertifizierungsstelle das Zertifikat als valid oder revoked deklariert. (vergleichbar mit CRL)

Wenn diese Verbindung nicht funktioniert sind automatisch die Zertifikate ungültig.

Liest du hier, wie OSCP im Browser für SSL Certs abläuft:

This is what happens when a browser visits an SSL-enabled website:

1: The web server responds by sharing the SSL certificate installed on it.

2: Now that the browser has certificate details, it requests the corresponding certificate authority’s OCSP responder.

3: Now, the OCSP responder gives the response to the browser about whether the certificate is in a valid state or has been revoked.

4: The browser goes ahead with the website if the certificate is found to be valid and displays an error in case if the certificate has been revoked.comodosslstore.com/resources/ocsp-ssl-certificates-all-you-need- ...

VG

Na, dann bleibt es lokal als Problem auf dem Smartphone. Da hängt entweder etwas dazwischen, oder der root certificate Speicher ist defekt oder veraltet oder so etwas in der Richtung.

Ich hatte ja schon gefragt, wie hast Du die Daten übernommen. Wenn das mit einem Backup gut geklappt hat, würde ich jetzt:

Dann testen.

Ich hatte ja schon gefragt, wie hast Du die Daten übernommen. Wenn das mit einem Backup gut geklappt hat, würde ich jetzt:

- aktuelles Backup erstellen

- Gerät auf Werkseinstellungen zurücksetzen

- ggf. vorsorglich auch die aktuelle Firmware von Samsung über den PC aufspielen

Dann testen.

Moin,

bin jetzt verwirrt, warum das mit der O2 SIM ebenfalls nicht funktioniert...

Inwiefern schränkt denn das lokale Gerät den HotSpot Client ein.

Wenn der HotSpot Client ebenfalls ein ungültiges Zertifikat Meldung erhält müsste es vom Netzwerk ausgehend sein...

Funktioniert denn die Telekom Karte auf dem Anderen Gerät? Müsste ja dann funktionieren!

Wenn das jemand aufdröseln kann bin ich mal auf die Ursache gespannt.

VG

bin jetzt verwirrt, warum das mit der O2 SIM ebenfalls nicht funktioniert...

Inwiefern schränkt denn das lokale Gerät den HotSpot Client ein.

Wenn der HotSpot Client ebenfalls ein ungültiges Zertifikat Meldung erhält müsste es vom Netzwerk ausgehend sein...

Funktioniert denn die Telekom Karte auf dem Anderen Gerät? Müsste ja dann funktionieren!

Wenn das jemand aufdröseln kann bin ich mal auf die Ursache gespannt.

VG

Zitat von @Matzewo:

Aso, sorry, das habe ich vergessen (im Kopf schon beantwortet): Per Smart-Switch.

Aso, sorry, das habe ich vergessen (im Kopf schon beantwortet): Per Smart-Switch.

Dann prüfe zunächst, ob ein Firmwareupdate fällig ist (mit Smart Switch). ggf. aktualisieren.

Dann erstelle mit Smart Switch ein aktuelles Backup:

Was kann Smart Switch?

Übertragung von Daten zwischen Android-Smartphones

Übertragung von Daten von iOS- zu Android-Smartphones

Erstellen/Wiederherstellen von Daten-Backups auf PC/Mac und Aktualisierung der Smartphone Software/Firmware via PC/Mac

Erstellen/Wiederherstellen von Daten-Backups auf microSD-Karte

Und dann zurücksetzen auf Werkseinstellungen, dann erneut testen.

Falls das nichts bringt, kannst Du ja mit Smart Switch aus dem Backup wiederherstellen.

Ich gehe davon aus, dass das OS auf dem Smartphone das Problem ist.

Hier gibt es mit Telekom mobil auf Samsung Galaxy S23 keine Probleme.

Gruß

DivideByZero

Warum nicht. Ich würde aber das gesamte OS einmal zurücksetzen, idealerweise eine frische Firmware aufspielen (kennst Du Dich mit Odin aus?), so dass nichts Altes mehr verbleibt. Denn wenn das auf dem alten Gerät lief, auf dem neuen nicht, dann klingt das danach, dass das OS auf dem neuen Gerät das Problem ist. Ist das ein Gebrauchtgerät? Ggf. hat ja auch der Vorbesitzer da etwas aufgespielt, was Du gar nicht haben willst...

Das muss daran liegen dass das root Zertifikat fehlt. Alternativ benutzt der Browser einen eigenen Zertifikatspeicher in dem das root CA fehlt.

Angeblich kann man das per GoogleUpdatefixen..

Angeblich kann man das per GoogleUpdatefixen..