Auditing von account enumeration zickt auf Server 2022

Moin.

Laut learn.microsoft.com/en-us/windows/security/threat-protection/aud ...

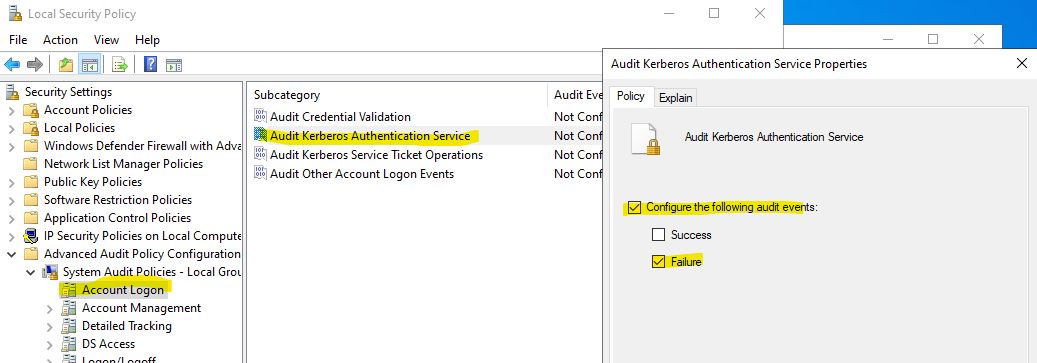

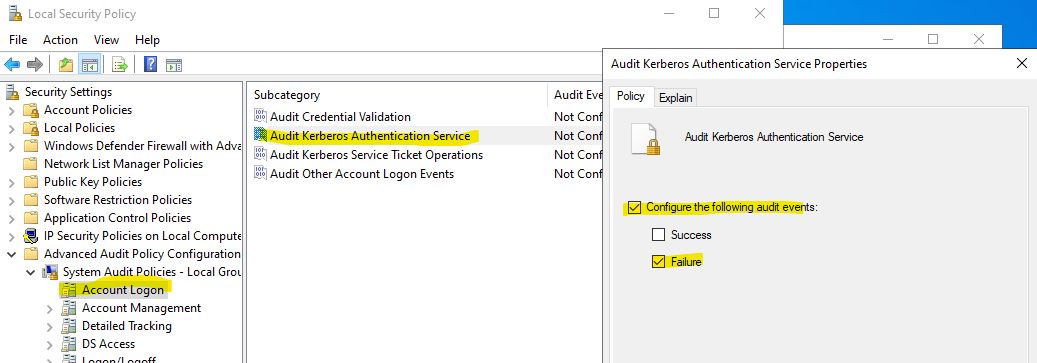

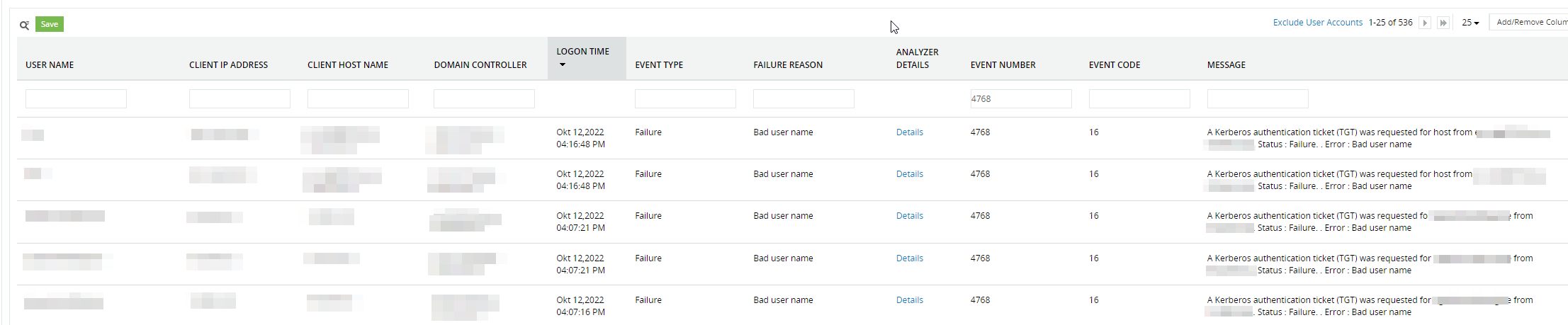

kann man mittels der advanced auditing policy "Audit Kerberos Authentication Service" auch erkennen, wenn ein Angreifer Nutzernamen durchtestet:

Ist das ein Bug?

Funktioniert das bei einem Eurer 2022 DCs (für den Fall, dass Ihr's nicht aktiv habt, kann man es so testen):

Edit

Edit

Zu betonen ist, dass es z.B. auf Server 2016 problemlos so funktioniert.

Laut learn.microsoft.com/en-us/windows/security/threat-protection/aud ...

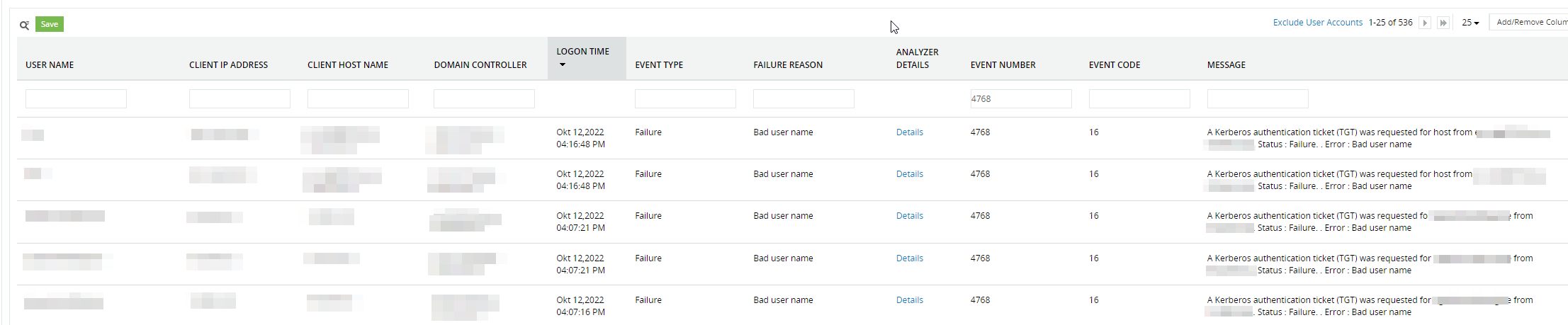

kann man mittels der advanced auditing policy "Audit Kerberos Authentication Service" auch erkennen, wenn ein Angreifer Nutzernamen durchtestet:

Result Code 0x6 (The username doesn't exist), if you see, for example N events in last N minutes. This can be an indicator of account enumeration attack, especially for highly critical accounts.

Stelle ich das nun auf einem DC (Server 2022 22H1) auf die Probe, dann wird jedoch nichts dergleichen im Sicherheitslog geloggt. Stattdessen tritt zeitlich parallel im Sicherheitslog jedoch dieses Event auf:Event ID 521: Unable to log events to security log.

Dafür gibt es leider keine erkennbare Ursache und an der Performance wird's nicht liegen, der Server idlet.Ist das ein Bug?

Funktioniert das bei einem Eurer 2022 DCs (für den Fall, dass Ihr's nicht aktiv habt, kann man es so testen):

Zu betonen ist, dass es z.B. auf Server 2016 problemlos so funktioniert.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4241316244

Url: https://administrator.de/forum/auditing-von-account-enumeration-zickt-auf-server-2022-4241316244.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

7 Kommentare

Neuester Kommentar

Schonmal versucht das Eventlog umzubenennen? Eventuell ist es korrupt.

%SystemRoot%\System32\Winevt\Logs\Security.evtx

%SystemRoot%\System32\Winevt\Logs\Security.evtx

Hi

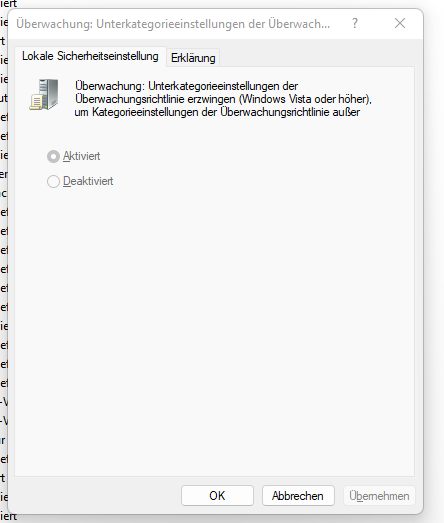

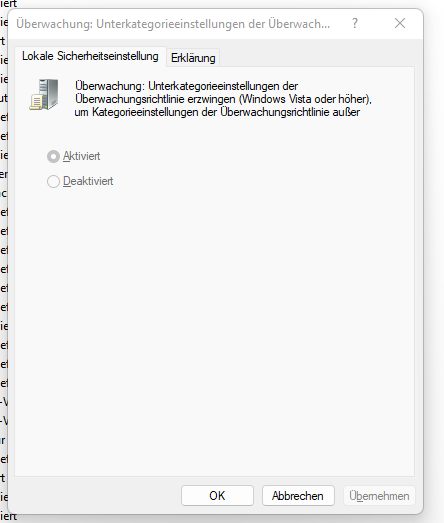

hast du auf dem Gerät die Settings aktiviert, dass er die dargestellten Einstellungen beachtet?

Computer Konfiguration\Windows Einstellung\Sicherheitseinstellungen\Lokale Richtlinine\Sicherheitsoption\"Überwachung: Unterkategorieeinstellung der Überwachungsrichtlinie erzwingen"

Ansonste ignoriert das System die Einstellungen einfach, da du gpedit.msc aufgerufen hast, steht es wohl nicht in einer GPO

Das hat bei uns auch erst nicht funktioniert, erst nachdem wir das aktiviert hatten, scheinbar ist es bis Server 2016 egal, ab 2019 will er die Einstellung explizit gesetzt haben damit die Einstellungen beachtet werden.

Wir setzen zur Analyse AD-AUDIT ein um die Logs besser durchsuchen zu können.

Edit/Add:

wir setzen 2019 - 2022 als DC ein, haben vor rund 3 Monaten alle DCs hochgezogen, soweit es Lizenztechnisch möglich war.

hast du auf dem Gerät die Settings aktiviert, dass er die dargestellten Einstellungen beachtet?

Computer Konfiguration\Windows Einstellung\Sicherheitseinstellungen\Lokale Richtlinine\Sicherheitsoption\"Überwachung: Unterkategorieeinstellung der Überwachungsrichtlinie erzwingen"

Ansonste ignoriert das System die Einstellungen einfach, da du gpedit.msc aufgerufen hast, steht es wohl nicht in einer GPO

Das hat bei uns auch erst nicht funktioniert, erst nachdem wir das aktiviert hatten, scheinbar ist es bis Server 2016 egal, ab 2019 will er die Einstellung explizit gesetzt haben damit die Einstellungen beachtet werden.

Wir setzen zur Analyse AD-AUDIT ein um die Logs besser durchsuchen zu können.

Edit/Add:

wir setzen 2019 - 2022 als DC ein, haben vor rund 3 Monaten alle DCs hochgezogen, soweit es Lizenztechnisch möglich war.