Authentifizierung mit Zertifikat für Remote-Access-VPN

Hallo liebe Community,

ich bräuchte eine Einschätzung zu folgendem Sachverhalt:

Interne Sicherheitsrichtlinien schreiben korrekterweise eine 2-Faktor-Authentifizierung an unseren Remote-Access-VPN-Zugängen vor. Wir realisieren diese Vorgabe bisher mittels TOTP-App und verwenden eine Sophos XGS als VPN-Gateway.

Der Prozess sieht so aus, dass sich Mitarbeiterinnen und Mitarbeiter intern am VPN-Portal anmelden und eine TOTP-App mit dem QR-Code "beglücken" müssen. Die dienstlichen Geräte haben Sophos Connect installiert und das VPN-Profil wird über die Provierungs-Funktion der XGS auf den Clients importiert. Wenn sich die Geräte also außerhalb der Firma befinden, starten die Endanwender Sophos Connect und verbinden sich mit Benutzername + Passwort + TOTP aus der App mit dem VPN der XGS (Wir verwenden SSL-VPN). So sieht die Konfig im Bereich der Windows-& Mac-Endpoints aus und hier möchten wir erstmal nichts ändern.

Im mobilen Bereich (wir setzen ausschließlich auf iOS-Geräte) sieht die Verwendung ähnlich aus, wobei wir hier die OpenVPN-App verwenden. Leider ist der Komfort in der genannten Konfiguration bzw. Kombination mit OpenVPN + SSL-VPN und TOTP etwas verbesserungswürdig. Wir haben einige MAs die damit nicht klar kommen und sich beschweren. Die iOS-Devices sind allesamt in einem MDM und vollständig/supervised verwaltet.

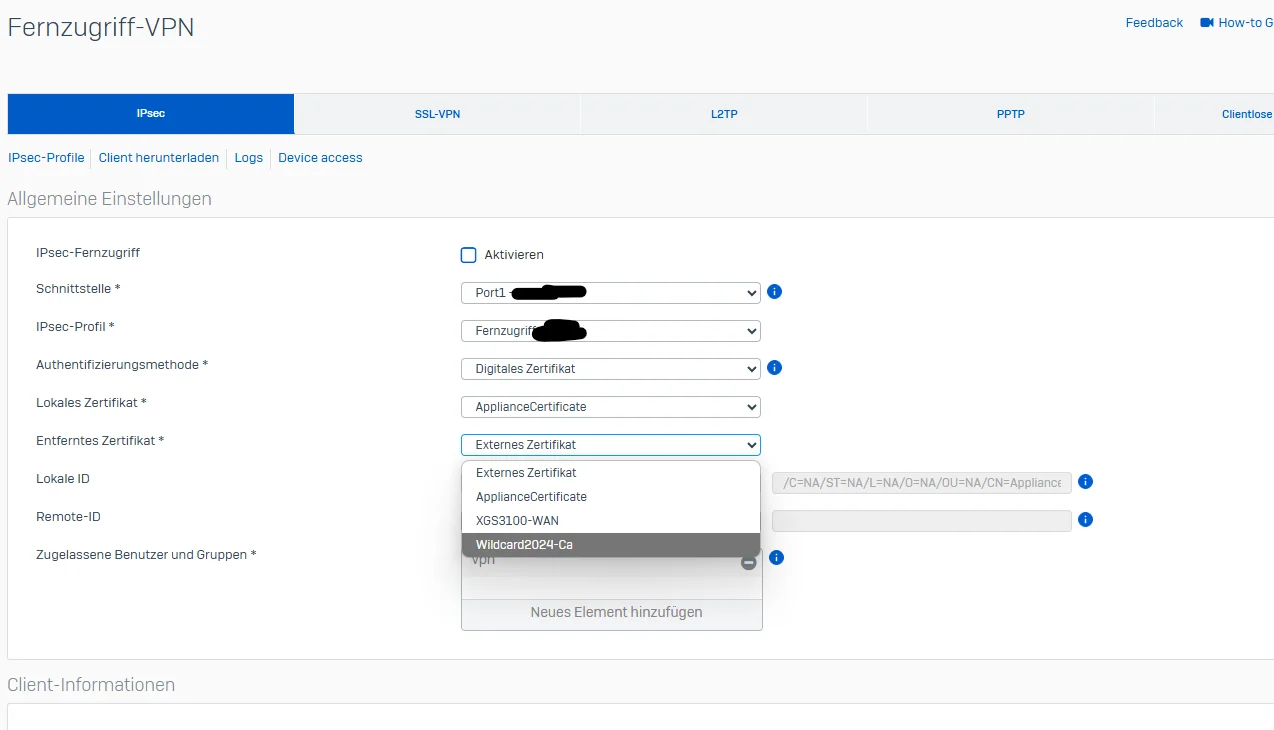

Die Sophos XGS bietet im Bereich des iPSec-VPN als Authentifizierungsverfahren auch "Zertifikat" an. Allerdings kann hier nur ein einziges "zentrales" Zertifikat verwendet werden. Zusätzlich zum Zertifikat werden natürlich auch Benutzername + Passwort abgefragt. Ich könnte mir vorstellen, ein solches Zertifikat per MDM-Policy auf den Geräten zu verteilen und ein IPSec-VPN-Profil zu verteilen (somit wäre OpenVPN/SSL-VPN auf den iOS-Geräten nicht mehr nötig). Das Zertifikat kann vom User nicht entfernt, eingesehen oder exportiert werden.

Ich frage mich aber gerade wie das aus Sicherheitssicht zu bewerten ist.

1) Wie kritisch ist es, dass nur ein Zertifikat auf X Geräten verwendet werden kann?

2) Formal sind die Anforderung an 2-FA die Komponenten "Wissen" und "Haben" - die Kolleginnen/Kollegen müssen ihr Passwort >wissen< und das Zertifikat auf dem dienstlichen Gerät installiert >haben<. Formell ist also 2FA meines Erachtens eingehalten - wie ist das zu bewerten?

Danke!

ich bräuchte eine Einschätzung zu folgendem Sachverhalt:

Interne Sicherheitsrichtlinien schreiben korrekterweise eine 2-Faktor-Authentifizierung an unseren Remote-Access-VPN-Zugängen vor. Wir realisieren diese Vorgabe bisher mittels TOTP-App und verwenden eine Sophos XGS als VPN-Gateway.

Der Prozess sieht so aus, dass sich Mitarbeiterinnen und Mitarbeiter intern am VPN-Portal anmelden und eine TOTP-App mit dem QR-Code "beglücken" müssen. Die dienstlichen Geräte haben Sophos Connect installiert und das VPN-Profil wird über die Provierungs-Funktion der XGS auf den Clients importiert. Wenn sich die Geräte also außerhalb der Firma befinden, starten die Endanwender Sophos Connect und verbinden sich mit Benutzername + Passwort + TOTP aus der App mit dem VPN der XGS (Wir verwenden SSL-VPN). So sieht die Konfig im Bereich der Windows-& Mac-Endpoints aus und hier möchten wir erstmal nichts ändern.

Im mobilen Bereich (wir setzen ausschließlich auf iOS-Geräte) sieht die Verwendung ähnlich aus, wobei wir hier die OpenVPN-App verwenden. Leider ist der Komfort in der genannten Konfiguration bzw. Kombination mit OpenVPN + SSL-VPN und TOTP etwas verbesserungswürdig. Wir haben einige MAs die damit nicht klar kommen und sich beschweren. Die iOS-Devices sind allesamt in einem MDM und vollständig/supervised verwaltet.

Die Sophos XGS bietet im Bereich des iPSec-VPN als Authentifizierungsverfahren auch "Zertifikat" an. Allerdings kann hier nur ein einziges "zentrales" Zertifikat verwendet werden. Zusätzlich zum Zertifikat werden natürlich auch Benutzername + Passwort abgefragt. Ich könnte mir vorstellen, ein solches Zertifikat per MDM-Policy auf den Geräten zu verteilen und ein IPSec-VPN-Profil zu verteilen (somit wäre OpenVPN/SSL-VPN auf den iOS-Geräten nicht mehr nötig). Das Zertifikat kann vom User nicht entfernt, eingesehen oder exportiert werden.

Ich frage mich aber gerade wie das aus Sicherheitssicht zu bewerten ist.

1) Wie kritisch ist es, dass nur ein Zertifikat auf X Geräten verwendet werden kann?

2) Formal sind die Anforderung an 2-FA die Komponenten "Wissen" und "Haben" - die Kolleginnen/Kollegen müssen ihr Passwort >wissen< und das Zertifikat auf dem dienstlichen Gerät installiert >haben<. Formell ist also 2FA meines Erachtens eingehalten - wie ist das zu bewerten?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672538

Url: https://administrator.de/forum/authentifizierung-mit-zertifikat-fuer-remote-access-vpn-672538.html

Ausgedruckt am: 18.07.2025 um 23:07 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

wenn ich dich richtig verstanden habe, ist das Zertifikat das was die Sophos benutzt bei allen moblien Geräten gleich.

Damit ist das "Haben" nicht individuell, Benutzer B kann sich auf seinem Gerät als Benutzer A ausgeben sofern er dessen Kennwort kennt, damit ist "dein" zweiter Faktor innerhalb der Organisation ausgehebelt, aber da sollte er doch bestimmt auch gelten, oder?

VG

Derek

wenn ich dich richtig verstanden habe, ist das Zertifikat das was die Sophos benutzt bei allen moblien Geräten gleich.

Damit ist das "Haben" nicht individuell, Benutzer B kann sich auf seinem Gerät als Benutzer A ausgeben sofern er dessen Kennwort kennt, damit ist "dein" zweiter Faktor innerhalb der Organisation ausgehebelt, aber da sollte er doch bestimmt auch gelten, oder?

VG

Derek

ist das Zertifikat das was die Sophos benutzt bei allen moblien Geräten gleich.

Im üblichen Zertifikatsumfeld ist das auch völlig außerhalb jeglicher Norm. Zertifikate können entweder User- oder Gerätespezifisch benutzt werden und sind erwartungsgemäß damit immer einzigartig um User und/oder Hardware eindeutig zu identifizieren.Kann man z.B. bei allen Endgeräten mit den üblichen kommerziellen Firewalls und auch Open Source Firewalls wie pfSense oder OPNsense mit den bordeigenen VPN Clients und einem Radius Server (Windows NPS, FreeRadius etc.) problemlos implementieren.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Oder auch mit jedem beliebigen unixoiden Server:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Es wäre schon sehr ungewöhnlich wenn eine Security Firma wie Sophos von so einem anerkannt sicheren Zertifikatsverhalten abweicht. Ein einziges Zertifikat was z.B. zwischen 100 Usern und mehr geshared wird würde so ein sinnvolles und sicheres Konzept völlig aushebeln.

Moin,

Gruß,

Dani

Muss jetzt einfach mal so blöd fragen...wäre euch das Risiko zu hoch?!

als ich das erste Mal Sophos gelesen habe, war ich raus. Weil was der Hersteller sich in den letzten Jahren geleistet hat, ist sehr grenzwürdig. Sowohl was die Produktentwicklung angeht als auch Security Themen. Günstiger Preis hin oder her...Ich kenn das so, dass eine Zertifizierungsstelle o.ä. ausgewählt werden muss, von welcher das Zertifikat abgeleitet ist, aber hier scheint es wirklich ein einziges Zertifikat zu sein.

Case bei Sophos aufmachen und explizit dein Vorhaben beschreiben und auf die gängige Praxis wie es Kollege @aqui beschrieben hat, verweisen.Weiterhin wird ja auch zusätzlich noch der Benutzername und das Passwort abgefragt...ist nicht so 100% "geil" aus Sicherheitssicht...

Ist das bei euch dann MFA? Muss jetzt einfach mal so blöd fragen...wäre euch das Risiko zu hoch?!

Ja.Gruß,

Dani