Sophos UTM Mail Security - Empfängerverifizierung im Profilmodus

Hallo liebe Community,

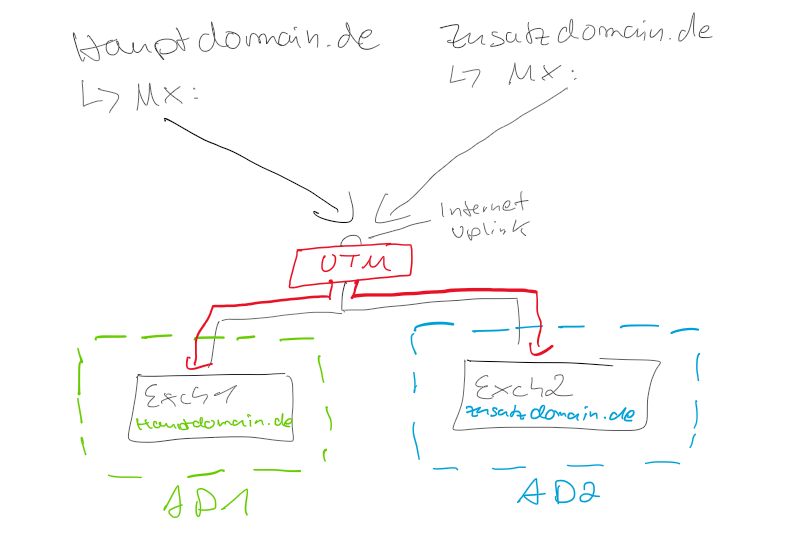

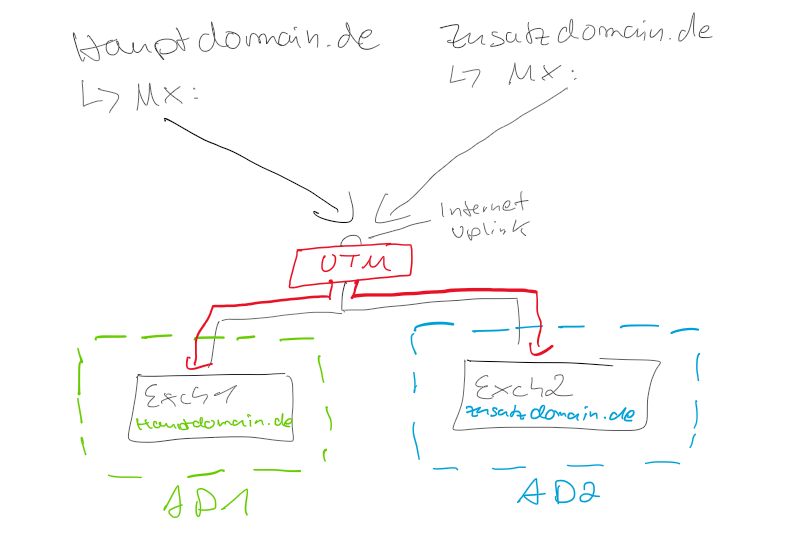

ich habe ein kleines Problem bei der Konfiguration der E-Mail Protection einer Sophos UTM im Profilmodus (Der Austausch gegen eine XGS ist für 2025 geplant). Die UTM soll neuerdings als SMTP-Gateway für mehrere Domänen bzw. mehrere on Prem Mailserver (Exchange 2019) fungieren. Ich habe versucht es hier kurz aufzuzeichnen:

Zusammengefasst:

Es gibt mehrere Domains deren MX auf die öffentliche IP unserer UTM "zeigen" - im Beispiel nennen wir Sie Hauptdomain.de und Zusatzdomain.de. Durch den Profilmodus ist die UTM angewiesen, je nach Maildomain die Mail entweder an Exchange 1 in der Active Directory 1 oder an den Exchange in der Active Directory 2 zu versenden.

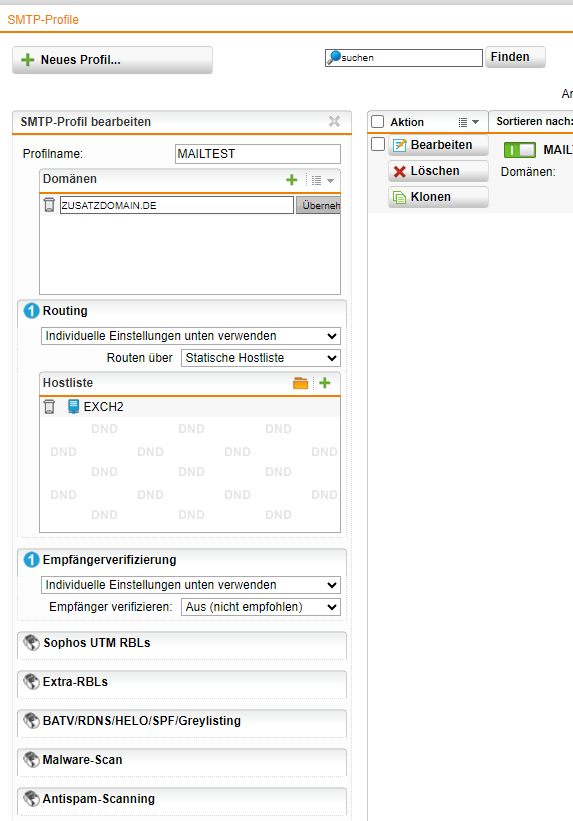

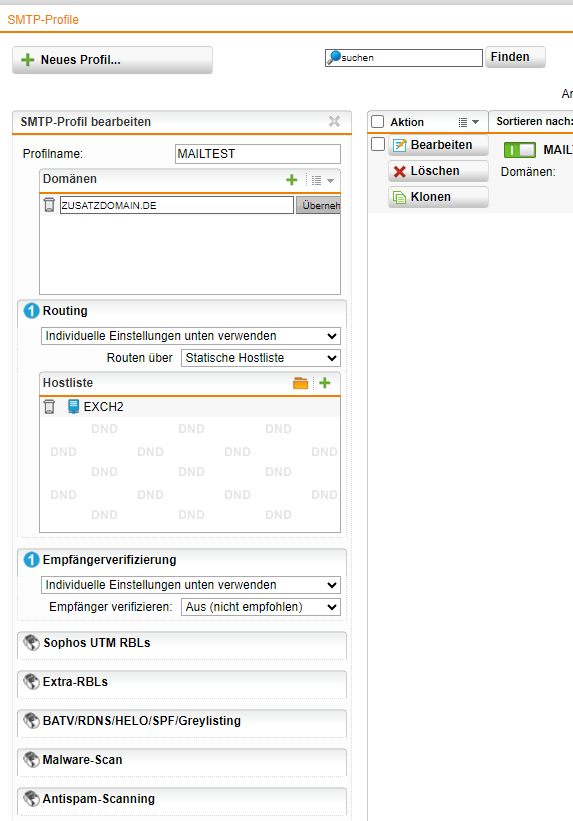

Bisher "lief" die UTM im Einfachen Modus. Durch den "Zuwachs" eines weiteren on Prem Exchange musste die UTM im Profilmodus konfiguriert werden. Nach der Aktivierung des Profilmodus haben wir an sich nichts mehr an der Konfiguration geändert. Allein unter "SMTP_Profile" wurde ein einziges weiteres Profil hinzugefügt, um die Mails einer bestimmten Domäne an den "neuen" Exchange weiterzuleiten (siehe Screenshot).

Leider funktioniert diese Konfiguration nur, wenn wir in dem neuen Profil die Empfängerverifizierung deaktivieren - mit aktivierter Empfängerverifizierung funktioniert der "Spaß" leider nicht. Das Log meldet bei aktivierter Verifizierung nur "Address unkown". Mit deaktivierter Verifizierung geht die Mail durch - d.h. das Postfach ist grundsätzlich verfügbar. Mir scheint es so, also ob die UTM bei aktivierter Empfängerverifizierung bei Mails für die Zusatzdomain auf dem falschen bzw. dem Haupt-Exchange "nachschaut".

Könnt ihr mir einen kurzen Denkanstoß geben? Ich würde ungern die Emfpängerverifizierung für diese Domains deaktivieren.

Vielen Dank!

ich habe ein kleines Problem bei der Konfiguration der E-Mail Protection einer Sophos UTM im Profilmodus (Der Austausch gegen eine XGS ist für 2025 geplant). Die UTM soll neuerdings als SMTP-Gateway für mehrere Domänen bzw. mehrere on Prem Mailserver (Exchange 2019) fungieren. Ich habe versucht es hier kurz aufzuzeichnen:

Zusammengefasst:

Es gibt mehrere Domains deren MX auf die öffentliche IP unserer UTM "zeigen" - im Beispiel nennen wir Sie Hauptdomain.de und Zusatzdomain.de. Durch den Profilmodus ist die UTM angewiesen, je nach Maildomain die Mail entweder an Exchange 1 in der Active Directory 1 oder an den Exchange in der Active Directory 2 zu versenden.

Bisher "lief" die UTM im Einfachen Modus. Durch den "Zuwachs" eines weiteren on Prem Exchange musste die UTM im Profilmodus konfiguriert werden. Nach der Aktivierung des Profilmodus haben wir an sich nichts mehr an der Konfiguration geändert. Allein unter "SMTP_Profile" wurde ein einziges weiteres Profil hinzugefügt, um die Mails einer bestimmten Domäne an den "neuen" Exchange weiterzuleiten (siehe Screenshot).

Leider funktioniert diese Konfiguration nur, wenn wir in dem neuen Profil die Empfängerverifizierung deaktivieren - mit aktivierter Empfängerverifizierung funktioniert der "Spaß" leider nicht. Das Log meldet bei aktivierter Verifizierung nur "Address unkown". Mit deaktivierter Verifizierung geht die Mail durch - d.h. das Postfach ist grundsätzlich verfügbar. Mir scheint es so, also ob die UTM bei aktivierter Empfängerverifizierung bei Mails für die Zusatzdomain auf dem falschen bzw. dem Haupt-Exchange "nachschaut".

Könnt ihr mir einen kurzen Denkanstoß geben? Ich würde ungern die Emfpängerverifizierung für diese Domains deaktivieren.

Vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4399480243

Url: https://administrator.de/forum/sophos-utm-mail-security-empfaengerverifizierung-im-profilmodus-4399480243.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

6 Kommentare

Neuester Kommentar

mal ne ernst gemeinte frage, was bringt dir empfänger verifizierung?

Bring mal ein argument das dafür spricht.

Was ich damit sagen will >>

entweder gibts den empfänger, dann wird die email durchgestellt (wenns nicht wegen was anderem geblockt wurde),

oder es gibt ihn nicht, dann gibt der Exchange dann halt response "unknown recipient".

Einzigstes szenario wo es sinn macht wäre wenn du einen mega angriff mit zig tausend emails bekommst der versucht deinen exchange DDOS attacke mässig down zu bekommen, indem er eben zigtausendmal unknown recipient answers provuziert..

diese wahrscheinlichkeit, das das überhaupt klappt liegt bei ziemlich null.

Dann aktivier lieber graylisting, SPF, RDNS usw... als mechanismus aktivieren...

Wenn ihr wenig mit gewissen anderen kontinenten zu tun habt, empfehl ich auch SMTP Traffic im Country Blocking Bereich zu blocken. dann wird der traffic erst garnicht angenommen. So hab ich z.B chinesischen und asiatischen spam auf Null runter gebracht... und da wir dort keine Geschäftsbeziehungen hatten ging das problemlos. Gleiches für Russland und Südamerikanischen Karibik raum... das reduziert auch nochmal den angriffsvektor...

Bring mal ein argument das dafür spricht.

Was ich damit sagen will >>

entweder gibts den empfänger, dann wird die email durchgestellt (wenns nicht wegen was anderem geblockt wurde),

oder es gibt ihn nicht, dann gibt der Exchange dann halt response "unknown recipient".

Einzigstes szenario wo es sinn macht wäre wenn du einen mega angriff mit zig tausend emails bekommst der versucht deinen exchange DDOS attacke mässig down zu bekommen, indem er eben zigtausendmal unknown recipient answers provuziert..

diese wahrscheinlichkeit, das das überhaupt klappt liegt bei ziemlich null.

Dann aktivier lieber graylisting, SPF, RDNS usw... als mechanismus aktivieren...

Wenn ihr wenig mit gewissen anderen kontinenten zu tun habt, empfehl ich auch SMTP Traffic im Country Blocking Bereich zu blocken. dann wird der traffic erst garnicht angenommen. So hab ich z.B chinesischen und asiatischen spam auf Null runter gebracht... und da wir dort keine Geschäftsbeziehungen hatten ging das problemlos. Gleiches für Russland und Südamerikanischen Karibik raum... das reduziert auch nochmal den angriffsvektor...

Zitat von @Philipp711:

Mir scheint es so, also ob die UTM bei aktivierter Empfängerverifizierung bei Mails für die Zusatzdomain auf dem falschen bzw. dem Haupt-Exchange "nachschaut".

Bestätigen die Logdateien der UTM dies?

Hat die Prüfung ergeben, dass das Exchange Zielsystem unbekannte Empfänger sofort ablehnt und die E-Mail nicht erst angenommen wird?

Viel.

U. a. kein unnötiger Traffic, kein Übergang der E-Mail in den eigenen Hoheitsbereich, kein Backscatter.

Backscatter

Backscatter (ursprünglich ein Begriff aus der Physik, siehe Rückstreuung) bei E-Mails ist Rückstreuung durch Delivery Status Notifications, wenn diese auf gefälschte Absenderadressen antworten. Die Funktionsweise von E-Mail-Backscatter ist vergleichbar mit Distributed Reflected Denial of Service Angriffen (kurz DRDoS-Angriff) auf Netzwerkebene. Hab ich ja oben gesagt...

Ich hatte noch nie auf dem Mail System in den letzten Jahren sowas, bedeutet maximal paar verirrte Emails von Mitarbeitern die nicht mehr existierten, was ja einigermassen erträglich ist... davon raucht kein Email Server ab.

Daher wenn es sich nicht beheben lässt, und ich behaupte man kann das vergessen zu versuchen zu fixen, ich hatte ne UTM mit ca. 10 Email Domains am laufen, die sogar über ein und den selben Exchange liefen, selbst da hats nicht geklappt...

hab es dann aufgegeben gehabt und nie nen negativen aspekt diesbezüglich gehabt.

Wie gesagt dann lieber ne Country Protection reinhauen, bringt mehr, vor allem wenn man mit dem teil der welt keine geschäftsbeziehungen hat.

Und ja natürlich kommts auf die Grösse des Unernehmens an, aber ich sag mal 50-500 Mann Bude seh ich da kein grosses Problem. wenn man Greylisting aktiviert hat kann es so in dem sinne auch kaum ne DDOS attacke geben die den email server irgendwie beeinflussen könnten kapazitätstechnisch. Weil da ist die sophos ziemlich penetrant, bedeutet mit greylisting kanns schon mal 15-120 Minuten verzögerung geben, teilweise wird bis zu 5 mal gesagt >>> schicks mir später... das ging dann so weit das wir unsere hauptgeschäftspartner in einer exeptionlist vom greylisting dann ausgenommen haben...

Zitat von @ThePinky777:

Backscatter (ursprünglich ein Begriff aus der Physik, siehe Rückstreuung) bei E-Mails ist Rückstreuung durch Delivery Status Notifications, wenn diese auf gefälschte Absenderadressen antworten. Die Funktionsweise von E-Mail-Backscatter ist vergleichbar mit Distributed Reflected Denial of Service Angriffen (kurz DRDoS-Angriff) auf Netzwerkebene. Hab ich ja oben gesagt...

Backscatter (ursprünglich ein Begriff aus der Physik, siehe Rückstreuung) bei E-Mails ist Rückstreuung durch Delivery Status Notifications, wenn diese auf gefälschte Absenderadressen antworten. Die Funktionsweise von E-Mail-Backscatter ist vergleichbar mit Distributed Reflected Denial of Service Angriffen (kurz DRDoS-Angriff) auf Netzwerkebene. Hab ich ja oben gesagt...

Es geht beim Backscatter weniger darum ob dein Server überlastet wird, sondern dass du durch den Backscatter auf Blacklisten landest und dort auch so lange bleibst, bis du keinen Backscatter mehr schickst.

Denn Backscatter wird - unter anderem - auch für Mailbombing verwendet um einzelne Postfächer zuzumüllen damit irgendwelche wichtigen Mails untergehen. Das ist dann vergleichbar wie UDP-Reflection, nur halt mit E-Mail.

Dagegen hilft auch Greylisting oder SPF oder wasauchimmer nicht zwingend, da hierfür durchaus von legitimen Mailservern gesendet wird. Die Reflection ist nur notwendig, um durch ein eventuelles IP- oder Domainbasiertes Rate-Limiting auf der Empfängerseite durchzubrechen - denn durch den Backscatter kommen zigtausend E-Mails von zigtausend verschiedenen Mailservern statt nur von einem.

Es ist ja schön dass dein Mailserver damit klar kommt, aber auf der anderen Seite wird dann ein Postfach zugebombt. Und wer sich an sowas wissentlich mittelbar beteiligt, sollte keinen Mailserver ins Internet halten.

also Wenn dann hat ja der Empfänger des Backscatters selbst ein Sicherheitsproblem, und verwendet weder SPF noch DKIM um die echtheit seiner versendeten EMails zu garantieren.

Ansonsten könnte ja keiner im Namen eines Empfängers schicken und bei "mir" reinkommen, da ich ja SPF Checks + RDNS Check mache... und da es bei mir gleich geblockt wird deswegen, ist das ein block weils ein block ist.

Ergo ist dein szenario weit hergeholt, und wenn dann nur von nicht secure verwaltenen email konten möglich... und das ist dann irgendwie der ihr problem dann sollten sie backscatter abbekommen.

Meine Meinung dazu

Ansonsten könnte ja keiner im Namen eines Empfängers schicken und bei "mir" reinkommen, da ich ja SPF Checks + RDNS Check mache... und da es bei mir gleich geblockt wird deswegen, ist das ein block weils ein block ist.

Ergo ist dein szenario weit hergeholt, und wenn dann nur von nicht secure verwaltenen email konten möglich... und das ist dann irgendwie der ihr problem dann sollten sie backscatter abbekommen.

Meine Meinung dazu