CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs

Tag die Runde,

bin neu hier und lese mich gerade in die MikroTik-Welt rein.

Meine Erfahrungen mit WLANs sind eher Bescheiden und liegen bei BSD und beim Entwickeln (Python, Django, PostgreSQL).

Inspiriert von dem ct-Artikel "Funkkutscher in Heft 7/2020) habe ich 4 cAPs ac beschafft, um mein WLAN zu aktualisieren und um die Sicherheitsstandards zu heben und die Versorgung zu verbessern, vor allem mit sauberem Roaming zwischen den APs.

Zur Trennung der Nutzergruppen (4-10 Personen, IoT-Gadgets) möchte ich 6 VLANs aufspannen und die Zuweisung zu einem VLAN bei der Anmeldung durch einen Radiusserver vornehmen.

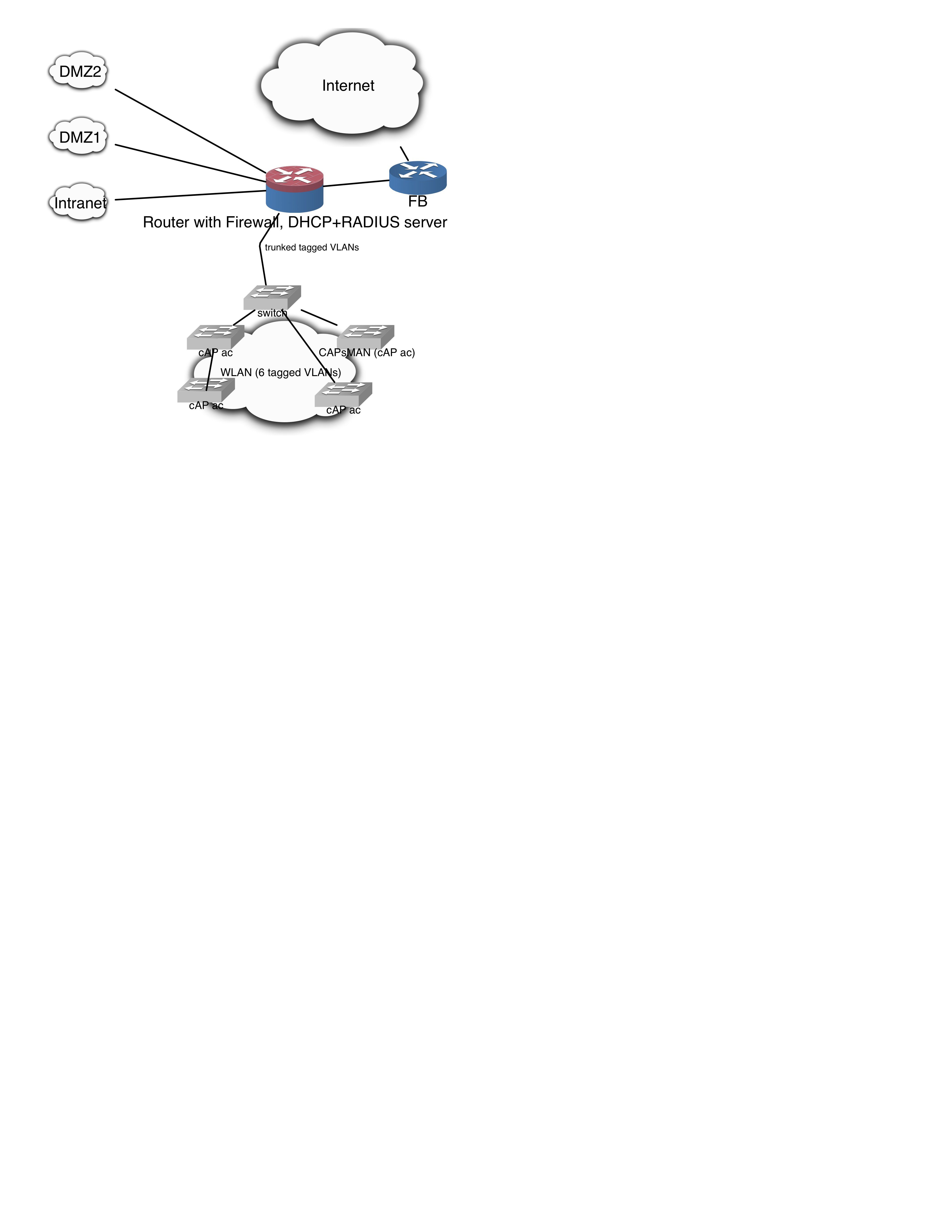

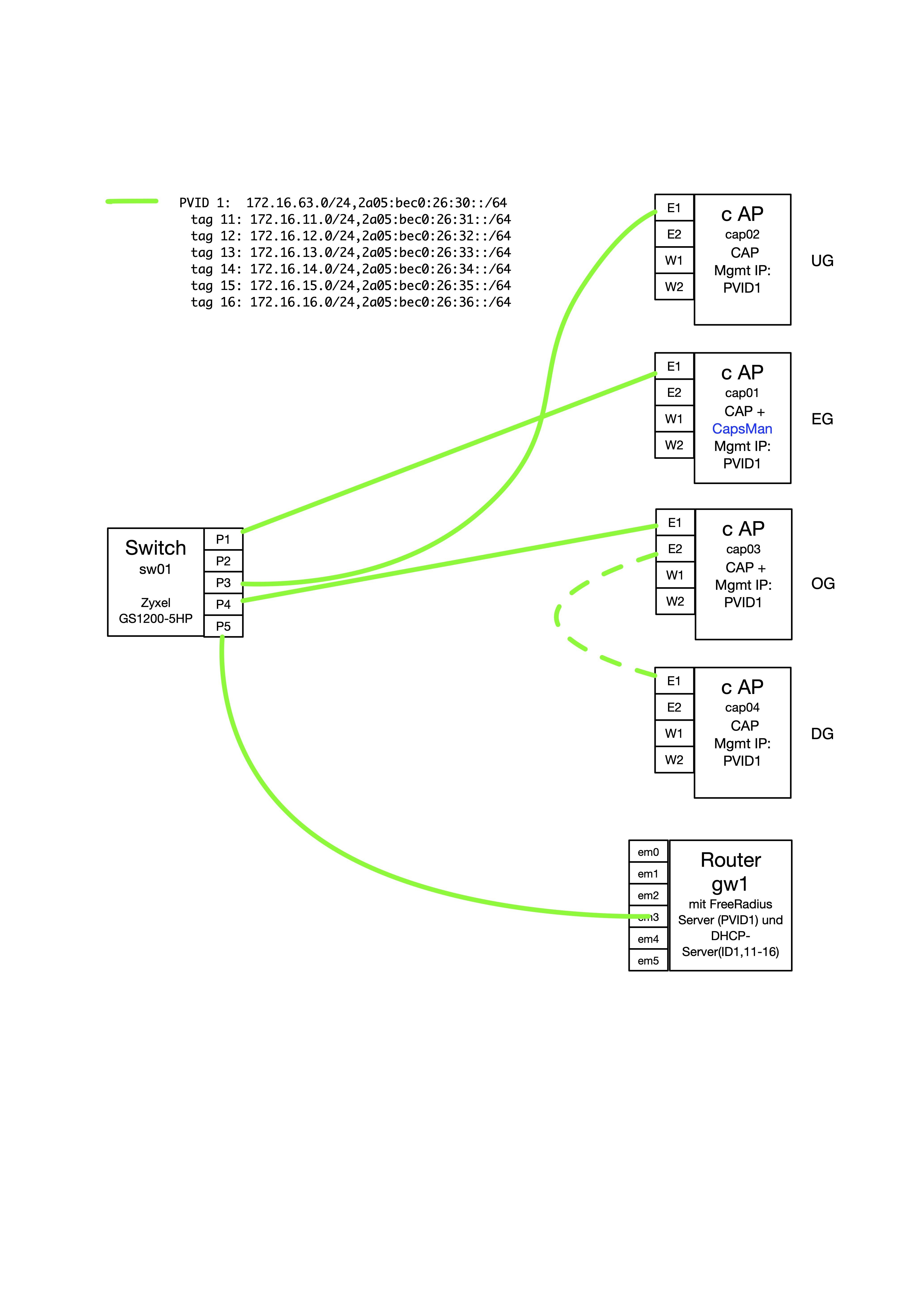

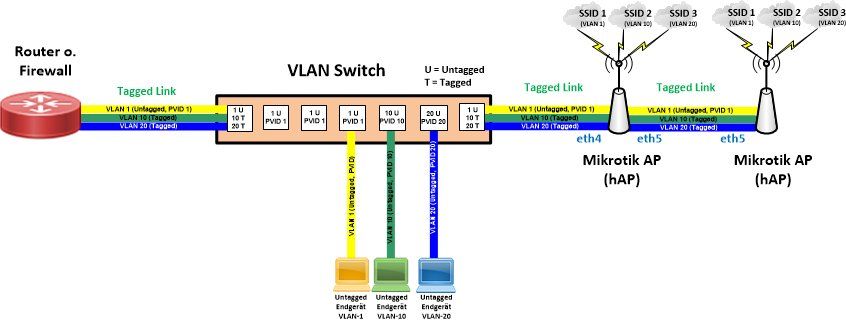

Derzeitiges Netz:

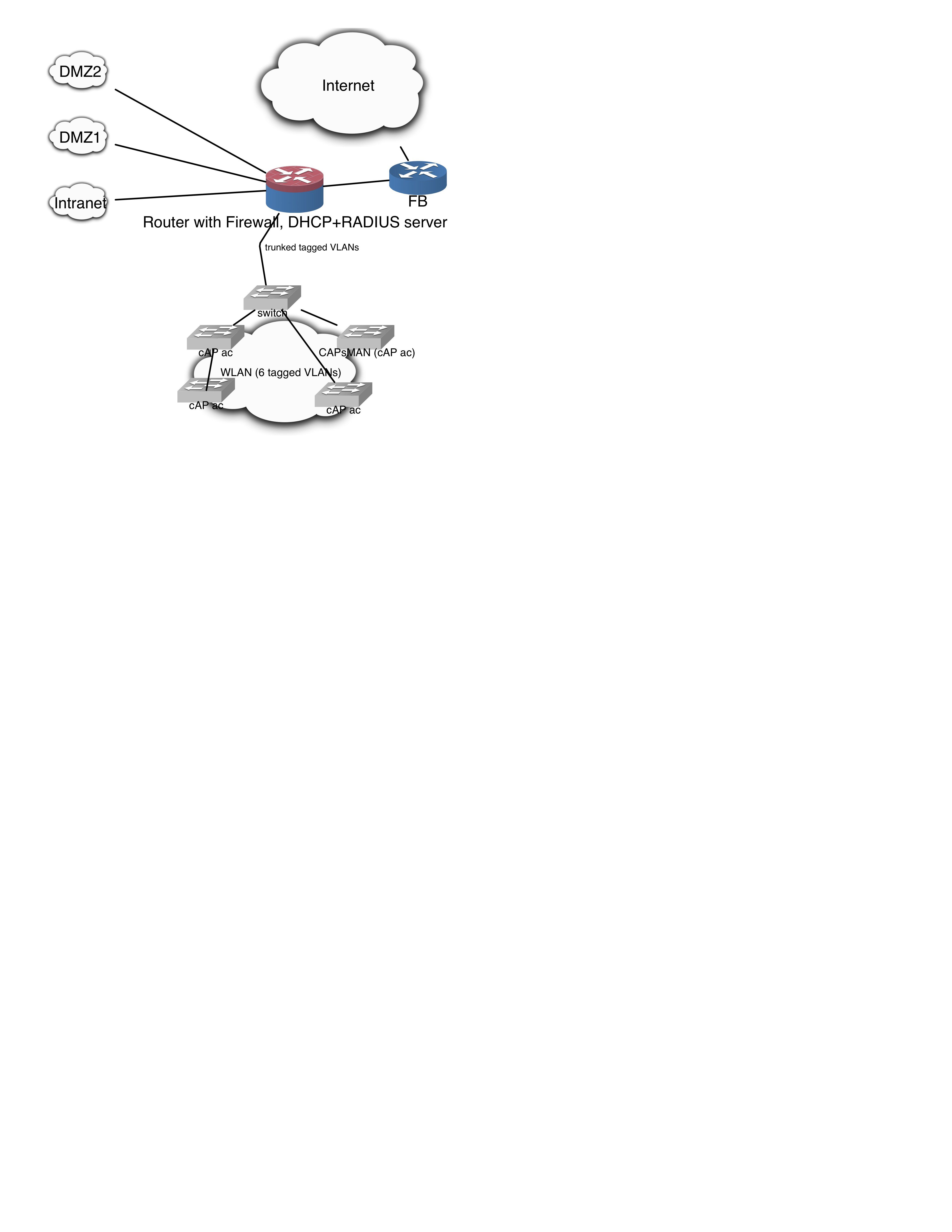

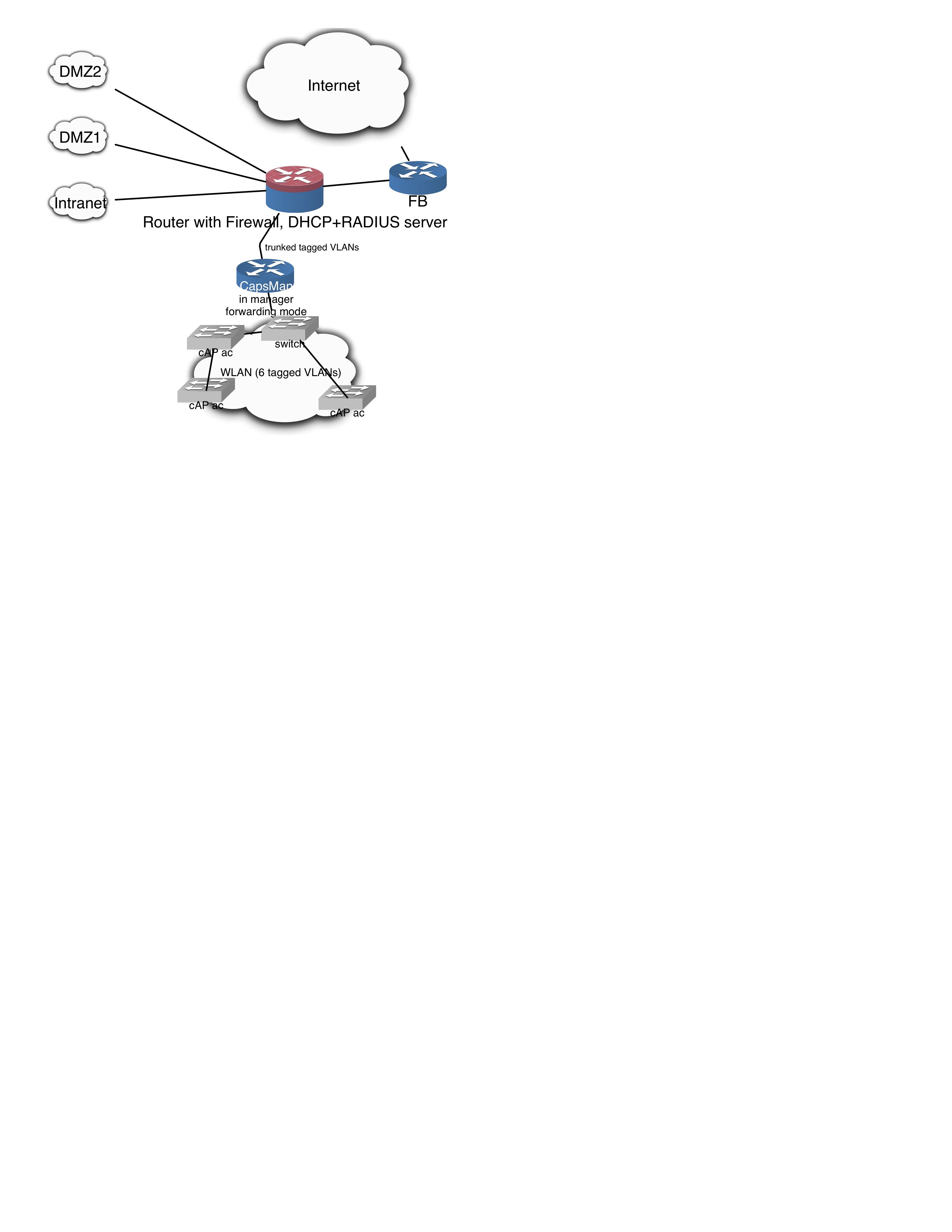

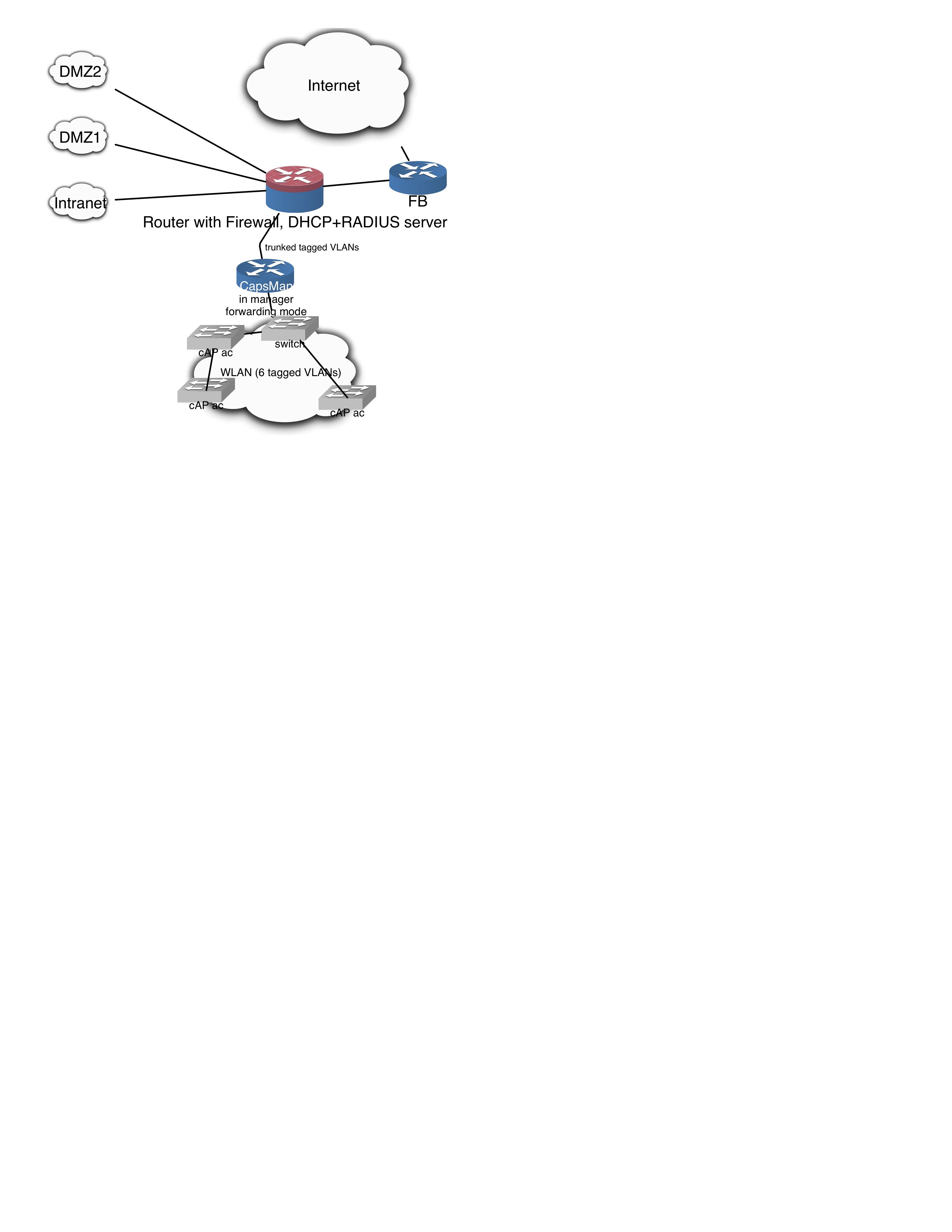

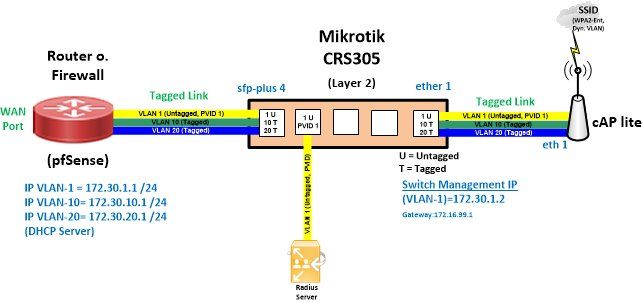

Geplantes Netz:

Viele Fragen (-: :

0. Stimmt es, dass zum sauberen Roaming beim Ortswechsel des clients der CAPsMAN als Router (= "manager forward mode" betrieben werden muss?

1. Kann ich tatsächlich den Verkehr zu/von den VLANS in meiner Firewall regeln, oder will der CAPsMAN das selbst übernehmen?

2. Can CAPsMAN damit leben, dass er nicht den eigenen DHCP-Server verwendet?

3. Ich verstehe noch nicht, wie das mit der dynamischen VLAN-Zuweisung funktioniert. Um seine Authentifizierung zu machen, braucht der client bereits eine IP. Wird die dann gewechselt?

4. In welchem Netz müssen die Management-Adressen der 3 APs und des CAPsMAN liegen (untagged oder VLAN 1)?

5. Meine Kenntnisse der Linux-Firewall ist begrenzt. Ich sehe aber, die Standardregeln stehen meiner Konfiguration im Wege. Wie setzt man den CAPsMAN und die 3 APS am besten auf, ausgehend von der Standardkonfiguration oder von einer leeren Konfiguration?

6. Ist ein cAP ac mit dem Routen des WLAN-Verkehrs total überfordert, oder kann man damit mal anfangen und eventuell später upgraden?

Ich habe nach Konfigurationsanleitungen mit ähnlicher Aufgabenstellung hier im Forum gesucht und

diese gefunden: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Jeder Tipp ist willkommen, am liebsten natürlich ein Script oder eine Anleitung.

Jetzt schon mal Danke,

Rabaxabel

bin neu hier und lese mich gerade in die MikroTik-Welt rein.

Meine Erfahrungen mit WLANs sind eher Bescheiden und liegen bei BSD und beim Entwickeln (Python, Django, PostgreSQL).

Inspiriert von dem ct-Artikel "Funkkutscher in Heft 7/2020) habe ich 4 cAPs ac beschafft, um mein WLAN zu aktualisieren und um die Sicherheitsstandards zu heben und die Versorgung zu verbessern, vor allem mit sauberem Roaming zwischen den APs.

Zur Trennung der Nutzergruppen (4-10 Personen, IoT-Gadgets) möchte ich 6 VLANs aufspannen und die Zuweisung zu einem VLAN bei der Anmeldung durch einen Radiusserver vornehmen.

Derzeitiges Netz:

Geplantes Netz:

Viele Fragen (-: :

0. Stimmt es, dass zum sauberen Roaming beim Ortswechsel des clients der CAPsMAN als Router (= "manager forward mode" betrieben werden muss?

1. Kann ich tatsächlich den Verkehr zu/von den VLANS in meiner Firewall regeln, oder will der CAPsMAN das selbst übernehmen?

2. Can CAPsMAN damit leben, dass er nicht den eigenen DHCP-Server verwendet?

3. Ich verstehe noch nicht, wie das mit der dynamischen VLAN-Zuweisung funktioniert. Um seine Authentifizierung zu machen, braucht der client bereits eine IP. Wird die dann gewechselt?

4. In welchem Netz müssen die Management-Adressen der 3 APs und des CAPsMAN liegen (untagged oder VLAN 1)?

5. Meine Kenntnisse der Linux-Firewall ist begrenzt. Ich sehe aber, die Standardregeln stehen meiner Konfiguration im Wege. Wie setzt man den CAPsMAN und die 3 APS am besten auf, ausgehend von der Standardkonfiguration oder von einer leeren Konfiguration?

6. Ist ein cAP ac mit dem Routen des WLAN-Verkehrs total überfordert, oder kann man damit mal anfangen und eventuell später upgraden?

Ich habe nach Konfigurationsanleitungen mit ähnlicher Aufgabenstellung hier im Forum gesucht und

diese gefunden: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Jeder Tipp ist willkommen, am liebsten natürlich ein Script oder eine Anleitung.

Jetzt schon mal Danke,

Rabaxabel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 605422

Url: https://administrator.de/forum/capsman-an-openbsd-router-und-firewall-mit-dynamischen-vlans-605422.html

Ausgedruckt am: 05.07.2025 um 12:07 Uhr

114 Kommentare

Neuester Kommentar

Moin und herzlich Willkommen

0. Stimmt es, dass zum sauberen Roaming beim Ortswechsel des clients der CAPsMAN als Router (= "manager forward mode" betrieben werden muss?

Nö

1. Kann ich tatsächlich den Verkehr zu/von den VLANS in meiner Firewall regeln, oder will der CAPsMAN das selbst übernehmen?

Das kannst du mit deiner Firewall regeln. Da het der AP nix mit zu tun.

Viele Grüße

0. Stimmt es, dass zum sauberen Roaming beim Ortswechsel des clients der CAPsMAN als Router (= "manager forward mode" betrieben werden muss?

1. Kann ich tatsächlich den Verkehr zu/von den VLANS in meiner Firewall regeln, oder will der CAPsMAN das selbst übernehmen?

2. Can CAPsMAN damit leben, dass er nicht den eigenen DHCP-Server verwendet?

Sehr gut sogar...3. Ich verstehe noch nicht, wie das mit der dynamischen VLAN-Zuweisung funktioniert. Um seine Authentifizierung zu machen, braucht der client bereits eine IP. Wird die dann gewechselt?

Nö, braucht der Client erstmal nicht.4. In welchem Netz müssen die Management-Adressen der 3 APs und des CAPsMAN liegen (untagged oder VLAN 1)?

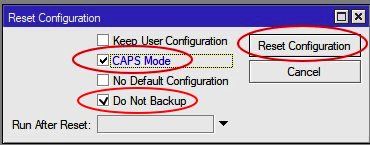

So, wie du es haben möchtest... Müssen muss da garnix. APs und CAPSMAN müssen sich halt sehen. In welchem Netz das passiert ist egal.5. Meine Kenntnisse der Linux-Firewall ist begrenzt. Ich sehe aber, die Standardregeln stehen meiner Konfiguration im Wege. Wie setzt man den CAPsMAN und die 3 APS am besten auf, ausgehend von der Standardkonfiguration oder von einer leeren Konfiguration?

Leere Konfiguration nehmen und dann in den CAP-Modus schalten.6. Ist ein cAP ac mit dem Routen des WLAN-Verkehrs total überfordert, oder kann man damit mal anfangen und eventuell später upgraden?

Warum sollte der cAP ac denn routen? Dafür hast du doch einen Router / Firewall... Aber ja, das Ding kann auch routen...Ich habe nach Konfigurationsanleitungen mit ähnlicher Aufgabenstellung hier im Forum gesucht und

diese gefunden:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Anleitung ist primadiese gefunden:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Jeder Tipp ist willkommen, am liebsten natürlich ein Script oder eine Anleitung.

Die Anleitung hast du ja schon gefunden... ansonsten hier: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV RouternViele Grüße

Heisser Tip für den Neuling:

Wenn du bei Bildern die "+" Taste an der richtigen Stelle klickst nachdem du ein Bild eingefügt hast, dann erscheint es auch an der richtigen Stelle im Kontext und nicht so wirr aus dem Zusammenhang gerissen am Schluß wie oben bei dir.

Kann man übrigens über den "Berbeiten" Knopf rechts unter "Mehr" immer noch nachträglich wieder gerade rücken.

Sowas hilft ungemein bei der Übersicht und dem Verständnis um was es geht !

Zurück zum Thema...

Einen Großteil deiner Fragen beantwortet umfassend das oben von dir schon gefundene Forentutorial.

Zu den Fragen:

Grundlagen zur Mikrotik VLAN Konfiguration findest du wie immer hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Damit hast du alles Rüstzeug an der Hand und kannst das in 1 Stunde fehlerfrei aufsetzen.

Zum Rest hat Kollege @BirdyB oben ja auch schon alles gesagt.

Wenn du bei Bildern die "+" Taste an der richtigen Stelle klickst nachdem du ein Bild eingefügt hast, dann erscheint es auch an der richtigen Stelle im Kontext und nicht so wirr aus dem Zusammenhang gerissen am Schluß wie oben bei dir.

Kann man übrigens über den "Berbeiten" Knopf rechts unter "Mehr" immer noch nachträglich wieder gerade rücken.

Sowas hilft ungemein bei der Übersicht und dem Verständnis um was es geht !

Zurück zum Thema...

Einen Großteil deiner Fragen beantwortet umfassend das oben von dir schon gefundene Forentutorial.

Zu den Fragen:

- 1.) Damit hat CapsMan nichts zu tun, es regelt lediglich die Verwaltung der angeschlossenen Accesspoints. Es ist also nicht anderes als ein embeddeter WLAN Controller. Mit dem Forwarding in die VLANs hat er nichts zu tun, das macht die 802.1x Funktion (Tutorial lesen !)

- 2.) Ja natürlich. Auch hier hat CapsMan mit der DHCP Funktion nicht das geringste zu tun. 2 verschiedene Baustellen und ob du DHCP über den MT machst oder z.B. mit einem zentralen_DHCP_Server ist allein eine Frage deiner persönlichen Konfiguration !

- 3.) Nein, das hast du komplett falsch verstanden. die VLAN Zuweisung macht der Radius Server, denn dort ist die VLAN zu Client Zuordnung zentral konfiguriert. Eine Client IP ist dafür nicht erforderlich ! Du solltest dazu dringenst etwas 802.1x Grundlagen lesen. Z.B. hier.

- 4.) VLAN 1 ist das default VLAN und ist generell untagged. Die Frage ist also etwas wirr. VLAN 1 ist aber richtig. Obwohl es dort nicht liegen MUSS. Du kannst das Management VLAN immer selber festlegen. Der Einfachheit halber macht es aber Sinn das VLAN 1 zu nehmen.

- 5.) Was haben Linux FW Regeln mit einer WLAN Installation zu tun ?! Bitte lies dir das oben genannte Tutorial durch. Dort findest du auch einfachste FW Regeln um die VLANs gegeneinander abzuschotten sollte das bei dir erforderlich sein !

- 6.) Upgraden ?? Routen ? Was hat das eine mit dem anderen zu tun. Generell solltest du die APs immer als Bridges laufen lassen also im layer 2 Mode. Zentral zwischen den VLANs routen macht immer ein Layer 3 Switch (siehe HIER ). Man kann das auch mit dem AP machen ist aber suboptimal und sehr aufwendig von der Konfig. Man lässt das also besser ! Auch hier wieder: lesen und verstehen !

am liebsten natürlich ein Script oder eine Anleitung.

Diese hast du ja mit dem o.a. Tutorial nun schon auf dem Silbertablett bekommen ?! Da musst du ja nur noch abtippen !Grundlagen zur Mikrotik VLAN Konfiguration findest du wie immer hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Damit hast du alles Rüstzeug an der Hand und kannst das in 1 Stunde fehlerfrei aufsetzen.

Zum Rest hat Kollege @BirdyB oben ja auch schon alles gesagt.

Mir ging es eigentlich um meinen Administrationszugang. Zusatzfrage: Kann ich den auch per DHCP regeln?

Warum sollte man das deiner Meinung denn NICHT mit DHCP regeln können ??In welchem VLAN du DHCP haben möchtest oder nicht bestimmst doch nur DU ganz allein mit deiner Konfig.

sind bei meiner Konfiguration DHCP-client und DHCP-server auf dem CAPsMAN abgedreht. Stimmt das?

Tja, wenn du uns denn überhaupt mal DEINE Konfig hier gepostet hättest, dann hätten wir auch eine faire Chance gehabt die Frage zielführend beantworten können. (geht mit "export" im Telnet/SSH CLI (PuTTY) oder WinBox Screenshot)OHNE deine Konfig zu kennen bleibt uns ja dann auch nur die bekannte Kristallkugel. Wenn dir das reicht ??

Nur so viel. CapsMan hat mit DHCP Server und Client rein gar nix zu tun. Ganz andere Baustelle. CapsMan managed nur zentral die APs nicht mehr und nicht weniger. (Siehe Tutorial !)

Ich muss jetzt erst mal einen DHCP-Server bauen

Wie gesagt musst du nicht zwingend, denn der MT kann das ja auch machen. Allerdings mit dem Nachteil das du dann in jedem VLAN einen separaten DHCP Server konfigurieren musst. Obwohl 6 IP Segmente ja noch einigermaßen so handlebar sind wenns nicht viel mehr wird. Wenn du aber gerne einen zentralen haben willst dann kommst du um einen externen DHCP Server natürlich nicht drum rum, klar.1 Stunde ist seht optimistisch.

Bei mir reichen dafür 15 Minuten. Danke für das Feuerwerk an Hinweisen.

Immer gerne ! Die APs reichen die DHCP-Pakete durch und deshalb dürfen angeblich DHCP-Server und -Client auf den APs nicht aktiviert werden

Ja, das ist richtig und da hast du Recht. Du hättest dann ja auch 2 DHCPs was zu einem Adress Chaos führen würde.Wenn du einen zentralen DHCP betreibst dann macht einzig nur dieser DHCP, das ist richtig !

Wichtig ist dann nur das du auf dem Router der zwischen den IP Netzen / VLANs routet ein DHCP Relay / Helper aktivierst auf die IP des DHCP Servers.

Ich habe noch keine, sammle noch die Bausteine für eine.

Aahhhsoo... Aus welchen Bereichen (/ip, /system ...) muss man denn export aufrufen?

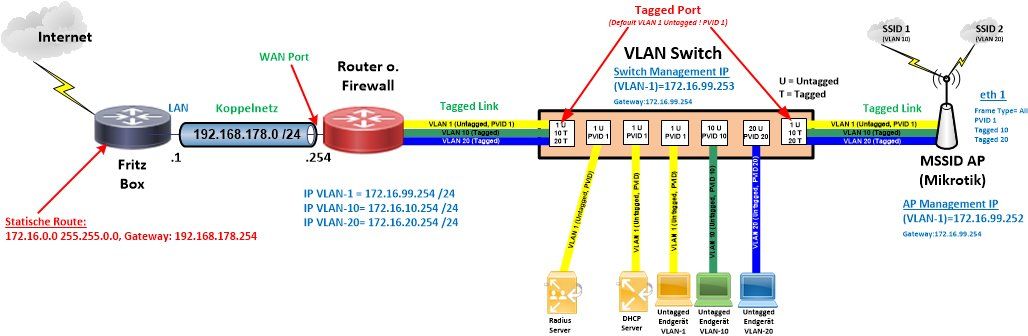

Aus dem Hauptbereich. Gleich wenn du per Telnet oder SSH drauf bist gibst du "export" ein, das erstellt dir dann eine simple Textdatei mit der Konfig.Dein o.a. Bild ist so absolut korrekt zu deinem angestrebten Design.

Wenn man es etwas genauer darstellt aus Layer 3 Sicht sähe es so aus:

(Hier einmal nur mit 3 VLANs und einem AP dargestellt der Übersicht halber.)

Der Radius Server (und auch DHCP) kann natürlich auch auf Router oder Firewall sein sofern die verwendete Hardware das supportet (z.B. pfSense FW).

Jetzt nochmal die Frage: Darf auf den cAPs auf dem ether1 ein DHCP-client laufen

Ja natürlich darf er das ! Das ist bei einer CapsMan Installation auch der ideale und richtige Weg und sollte man auch immer so machen. Nebenbei kommen die APs auch immer so als DHCP Clients im Default hoch wenn du sie in den CapsMan Mode bootest ! (Siehe Tutorial !)dass ich einen unmanaged switch nutze

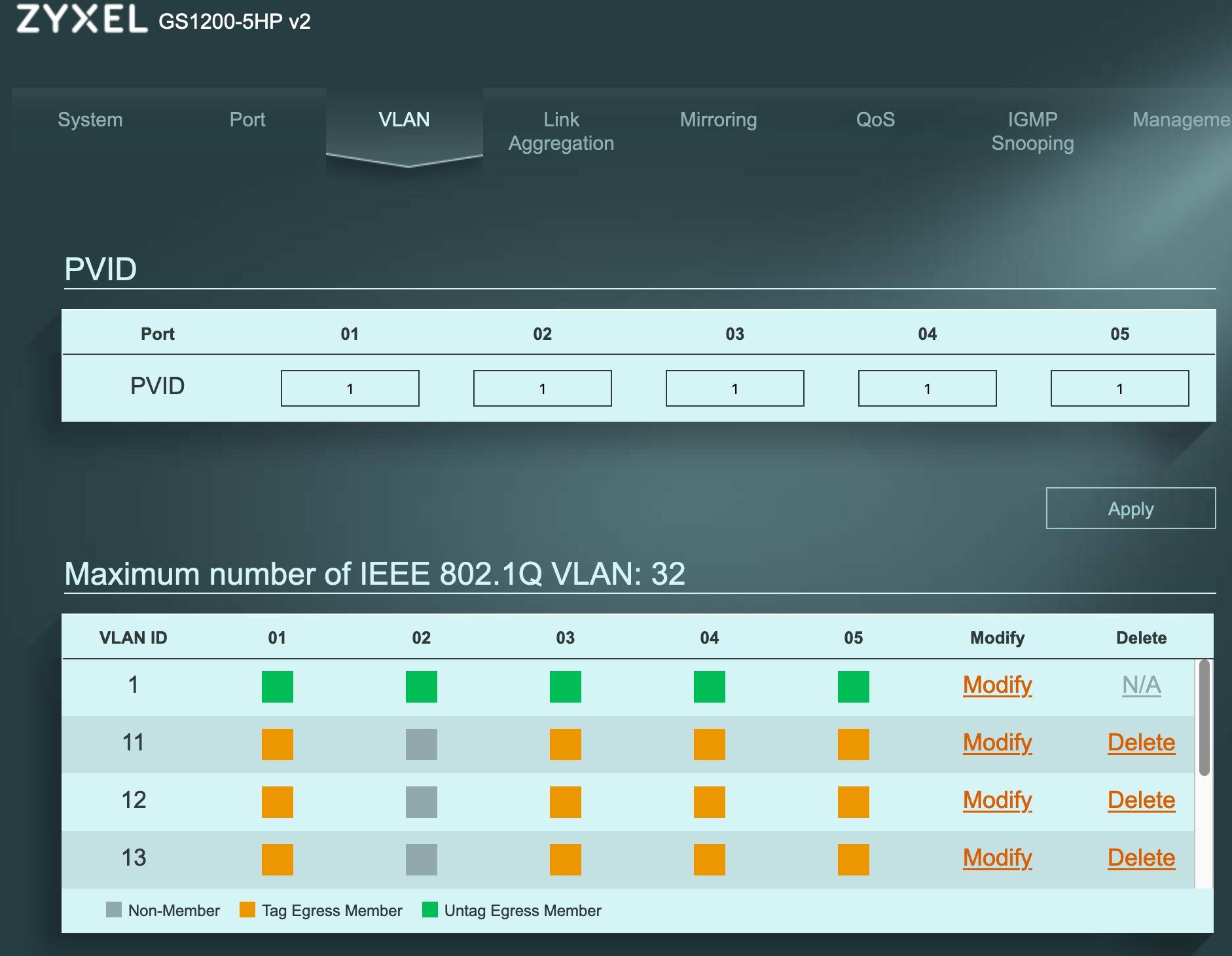

Damit sind dann keinerlei strukturierte VLANs möglich. Weder im MSSID Mode noch mit dynamischen VLANs. Ist ja auch klar, denn unmanaged Switches supporten keinerlei VLANs. Wie sollte das also gehen ??Die APs taggen ja je nach Benutzer die VLAN ID in das Paket. Dein Switch kann aber die VLAN ID nicht lesen weil er nicht VLAN fähig ist. Dein Switch ist also nicht in der Lage das Paket wieder dem richtigen User VLAN zuzuordenen.

Mit deinem aktuellen Switch ist also dein Vorhaben sofort zum Scheitern verurteilt.

Du solltest dringenst noch einmal etwas über VLAN Grundlagen lesen. Z.B. die VLAN Schnellschulung:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Fazit:

Besorge dir einen kleinen, preiswerten VLAN Switch. VLAN Switches sind Prinzipien bedingt immer managed:

amazon.de/TP-Link-TL-SG108E-Unmanaged-Metallgehäuse-Managem ...

amazon.de/8-Port-Gigabit-Managed-Switch-GS1200-8/dp/B0798PKGFQ/r ...

Ein unmanaged Switch kann keine VLANs... Schlimmstenfalls wirft er die Pakete weg...

Bei einem managed Switch stellst du ein, welche VLANs an welchen Ports tagged und welches VLAN untagged zur Verfügung steht.

Also genau das, was du brauchst für dein Vorhaben.

Siehe auch hier: thomas-krenn.com/de/wiki/VLAN_Grundlagen

Bei einem managed Switch stellst du ein, welche VLANs an welchen Ports tagged und welches VLAN untagged zur Verfügung steht.

Also genau das, was du brauchst für dein Vorhaben.

Siehe auch hier: thomas-krenn.com/de/wiki/VLAN_Grundlagen

Ich bin davon ausgegangen, dass ein managed switch das getagte Paket von dem Tag befreit

Ein Managed Switch ja ! Der macht alles mit dem VLAN Tag was du ihm in der Konfig sagst.Ein unmanaged Switch aber den du, wie du selber oben sagst, besitzt, kann das aber nicht. Der droppt (verwirft) alle getaggeten Pakete weil er VLAN IDs nicht versteht und es als Paket Fehler intepretiert.

Wenn du großes Glück hast schiebt er einen tagged Frame eins zu eins durch ändert aber nichts am Paket. Einige wenige billige unmanaged China Switches machen das. Das ist aber Zufall. Normalerweise konnen unmanaged Switches NICHT mit Tagged Frames umgehen !

Fazit:

Dein Design ist ohne einen managed Switch NICHT umsetzbar ! Kollege @BirdyB hat oben schon alles zu dem Thema gesagt.

Sorry, ich bin halt ein L3-Mensch

Es gibt auch L3 Switches also solche die Routen können. Sind dann logischerweise auch auch immer managed !!

Wurde dir ja mehrfach oben schon gepostet:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Cisco SG 350x Grundkonfiguration

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Hilfreich ist dafür auch das (Windows) Tool NTRadPing: community.microfocus.com/dcvta86296/attachments/dcvta86296/OES_T ...

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Cisco SG 350x Grundkonfiguration

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Hilfreich ist dafür auch das (Windows) Tool NTRadPing: community.microfocus.com/dcvta86296/attachments/dcvta86296/OES_T ...

Wenn ich jetzt im cAP ein VLAN-device mit VLAN ID 1 anlege, ist das dann in dem Netz ohne VLAN?

Diese Frage kann keiner richtig beantworten. Du sagst ja nicht an welchem Switch Port der cAP angeschlossen ist und speziell was dieser Port für eine VLAN Konfiguration hat

Folglich ist das für die Community hier also Raten im freien Fall....

Nur so viel...

Wenn der cAP im CAPS Mode arbeitet sendet der als allererstes einen untagged DHCP Request aus um eine gültige IP zu bekommen. Daher ist es entscheident in welchem Default bzw. Native VLAN (PVID) dieser cAP Port arbeitet ?!

Dann discovert der cAP seinen CapsMan Manager ! Deshalb ist es essentiell das der CapsMan am Switch in diesem VLAN aktiviert ist um den cAP überhaupt mit einer gültigen Konfig zu versorgen.

Zu all dem sagst du nichts und wir haben dann nur unsere Kristallkugel.

Oder wolltest du den cAP jetzt testweise erstmal statisch ohne CapsMan laufen lassen ? Das ist leider nicht ganz klar und dann würde das_HIER als Leitlinie für ein richtiges Setup gelten.

Etwas mehr Input also bitte für eine zielführende Antwort.

Als Neuling mit VLANs habe ich bei allen Ports VLAN 1 auf untagged gesetzt

Das ist auch absolut OK so und richtig.Ja, genau das.

OK, dann gilt für dich alles was im Tutorial unter "das_hier" steht.Dem musst du nur folgen und dann kommt das auch sofort zum Fliegen.

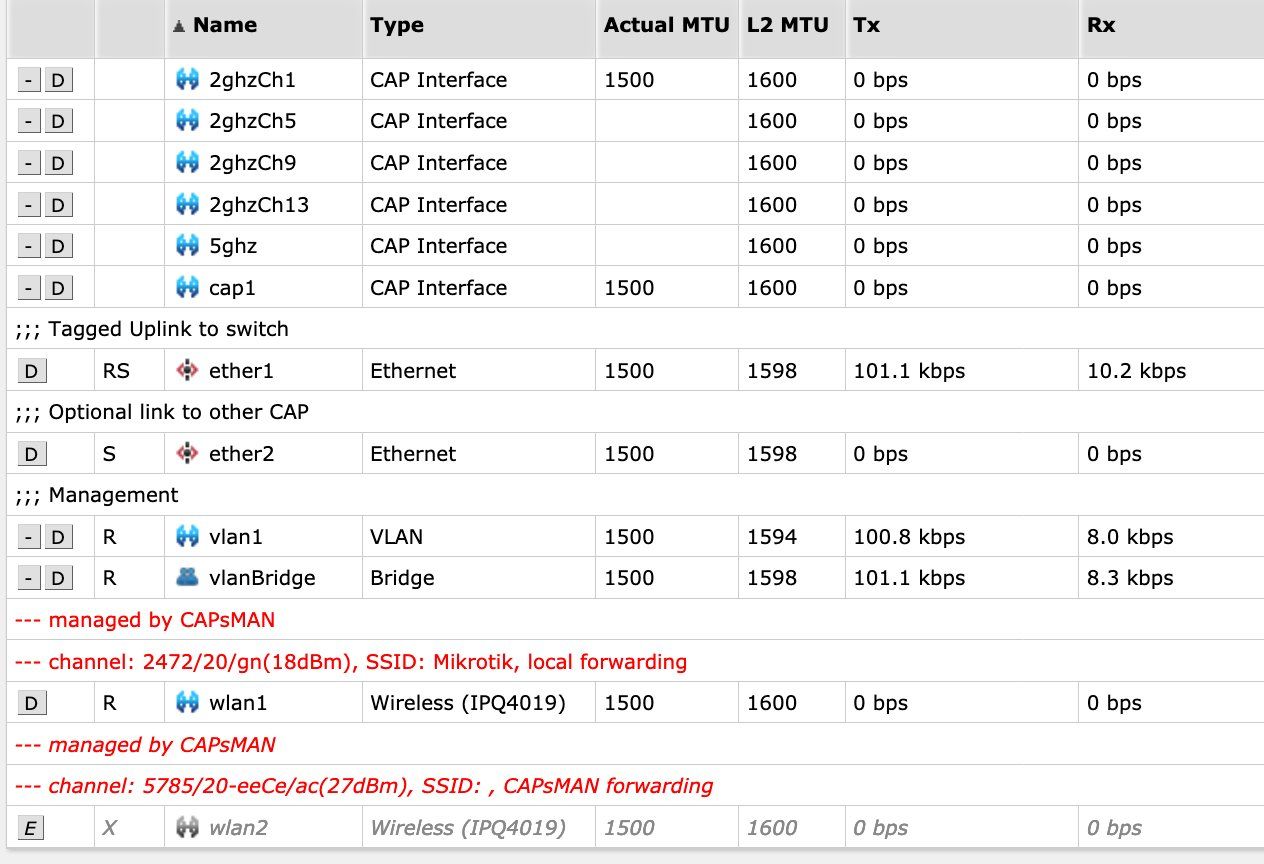

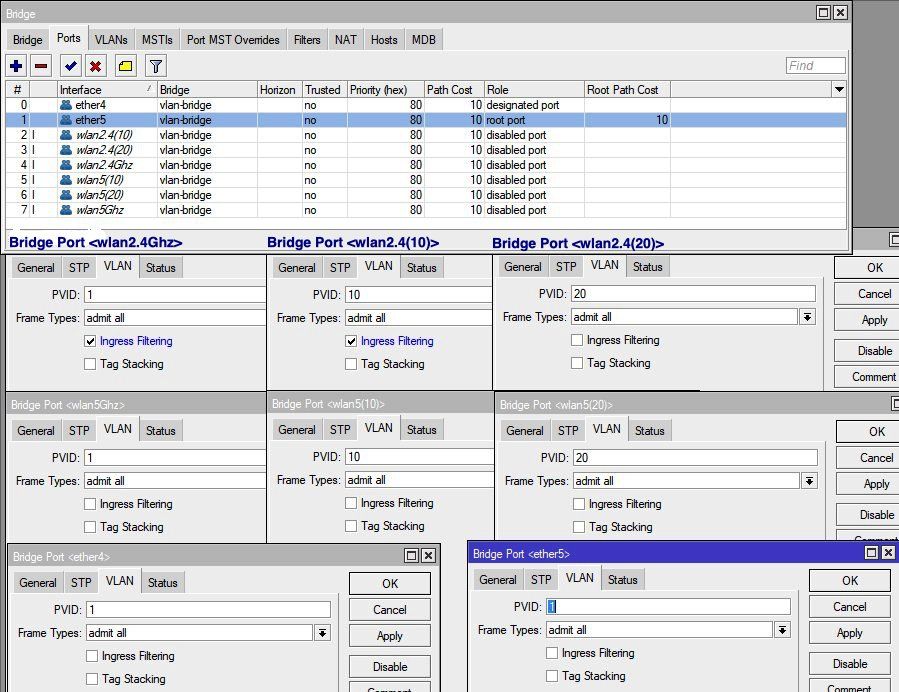

Siehst ja schon mal recht vielversprechend aus...

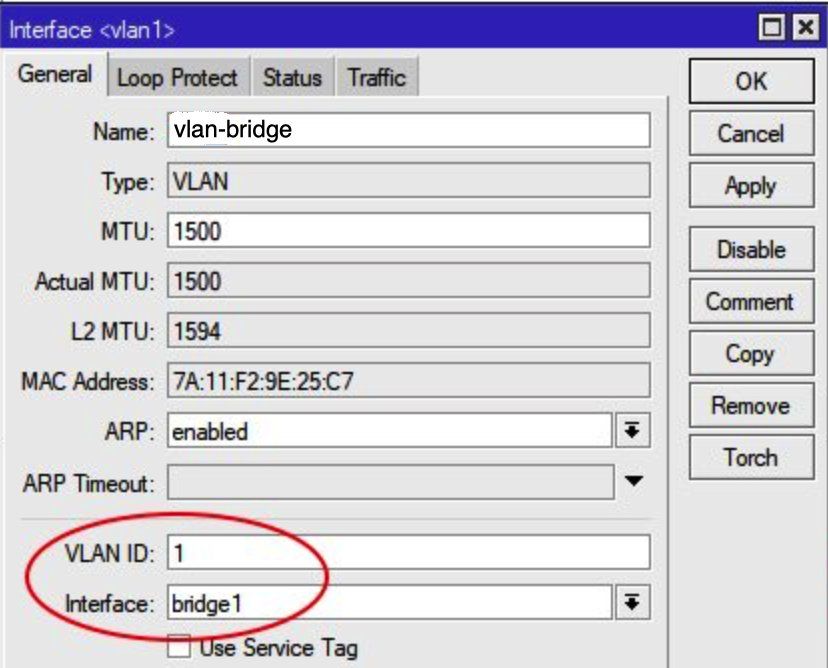

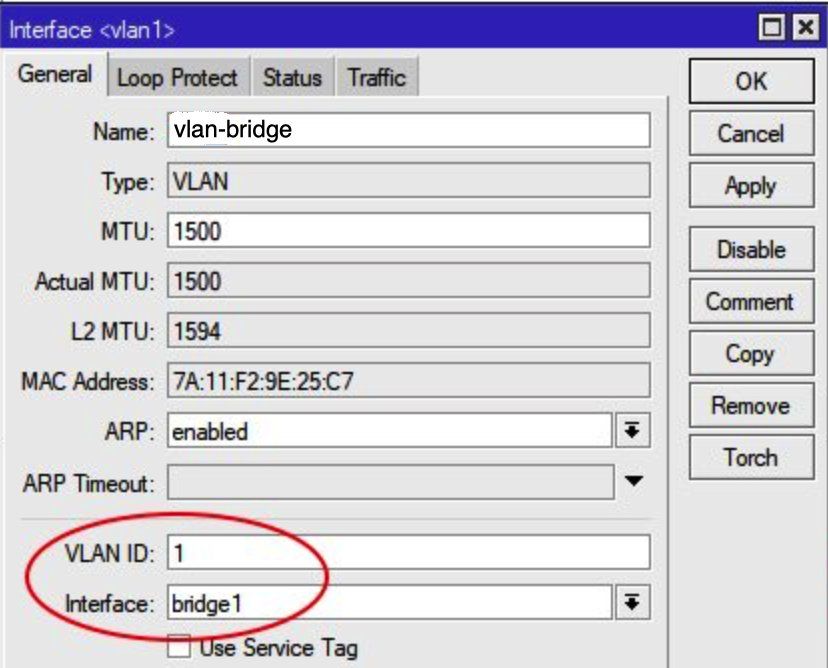

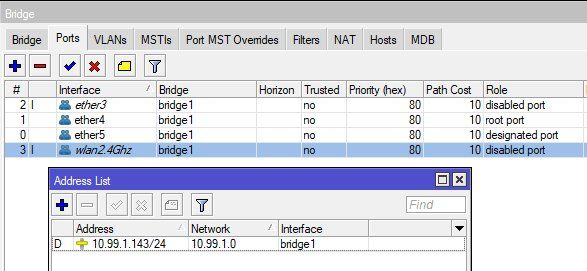

Einen Kardinalsfehler in der o.a. Konfig hast du aber wieder begangen !

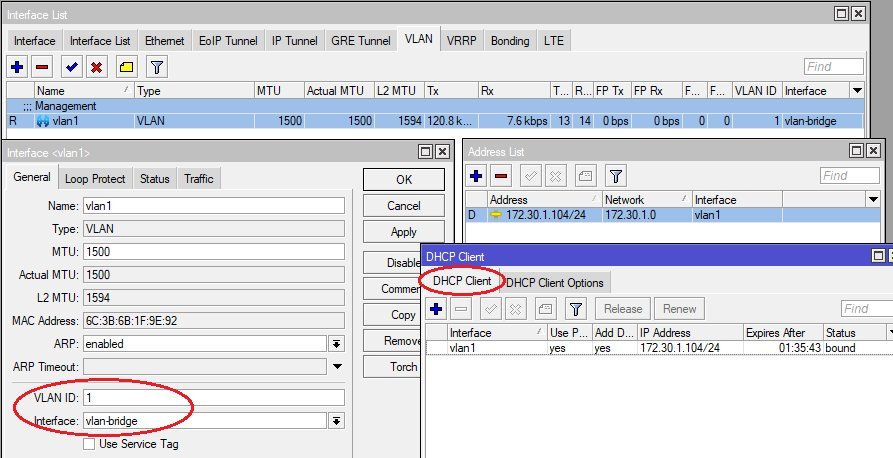

Niemals darfst du das Bridge Interface selber als DHCP Client setzen. Das Bridge Interface darf niemals direkt eine IP Adresse haben ! Das ist ein Fehler.

Den DHCP Client solltest du also dringenst wieder entfernen von der Bridge.

Wenn dann macht man das immer über ein VLAN IP Interface.

Leider weiss man jetzt nicht in welchem VLAN du dein Management hast. Aber du gehst so vor das du ein VLAN Interface anlegst unter //Interface -> VLAN/, das entsprechend der VLAN ID tagst und an das Bridge Interface anhängst.

Dann konfigurierst du den DHCP Client auf diesem VLAN IP Interface.

Am Anschlussport musst du dann auch entsprechend sicherstellen das entweder über die PVID (UNtagged) oder Tagged eine Verbindung in dein Management VLAN besteht.

Über welchen Port und von wem bekommt der cAP seine Management IP ? Leider kennen wir ja nur mit Switch und AP immer nur einen Bruchteil deines Netzes.

Einen Kardinalsfehler in der o.a. Konfig hast du aber wieder begangen !

Niemals darfst du das Bridge Interface selber als DHCP Client setzen. Das Bridge Interface darf niemals direkt eine IP Adresse haben ! Das ist ein Fehler.

Den DHCP Client solltest du also dringenst wieder entfernen von der Bridge.

Wenn dann macht man das immer über ein VLAN IP Interface.

Leider weiss man jetzt nicht in welchem VLAN du dein Management hast. Aber du gehst so vor das du ein VLAN Interface anlegst unter //Interface -> VLAN/, das entsprechend der VLAN ID tagst und an das Bridge Interface anhängst.

Dann konfigurierst du den DHCP Client auf diesem VLAN IP Interface.

Am Anschlussport musst du dann auch entsprechend sicherstellen das entweder über die PVID (UNtagged) oder Tagged eine Verbindung in dein Management VLAN besteht.

Über welchen Port und von wem bekommt der cAP seine Management IP ? Leider kennen wir ja nur mit Switch und AP immer nur einen Bruchteil deines Netzes.

OK, perfekt. Alle Klarheiten beseitigt !

Der Router an Port 5 vergibt dann in allen VLANs entsprechend IP, Gateway und DNS, richtig ?

Management VLAN ist dann 1.

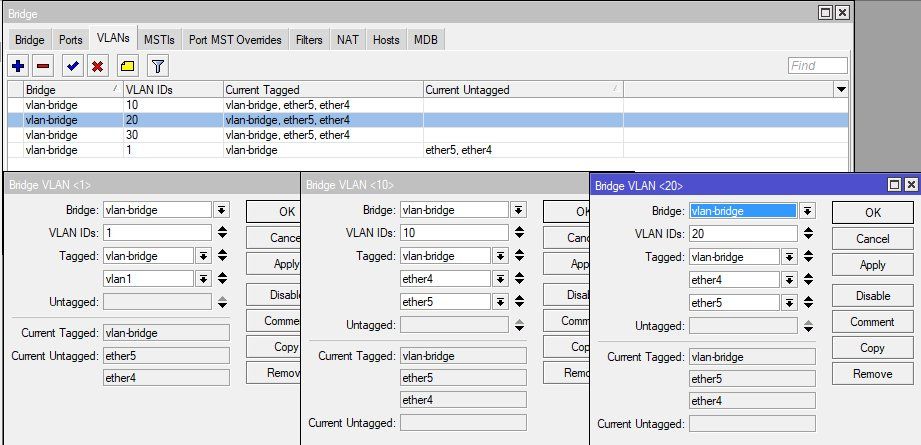

Du musst dann in jedem Falle von allen APs die IP von der Bridge wegnehmen. Das ist wichtig.

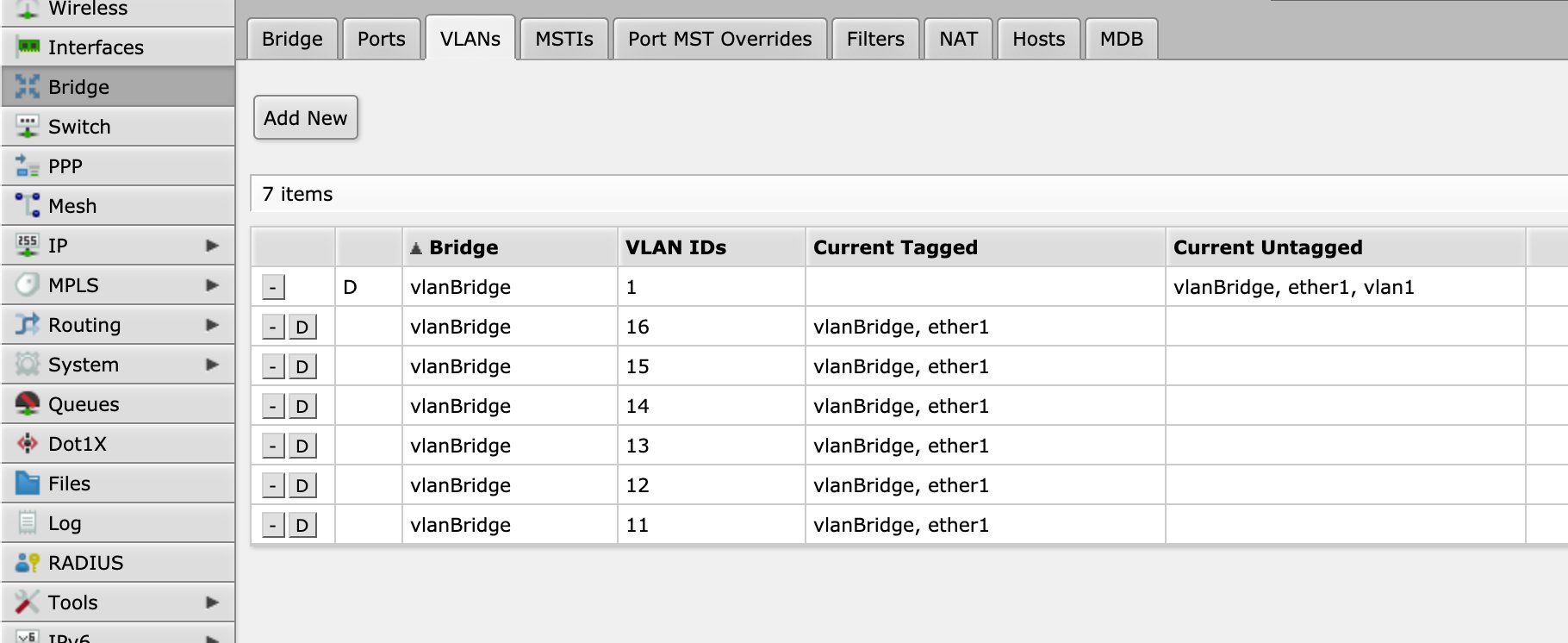

Du richtest dann unter Interface ein VLAN 1 Interface ein mit der ID 1 (und nur dies eine) und bindest das an die Bridge.

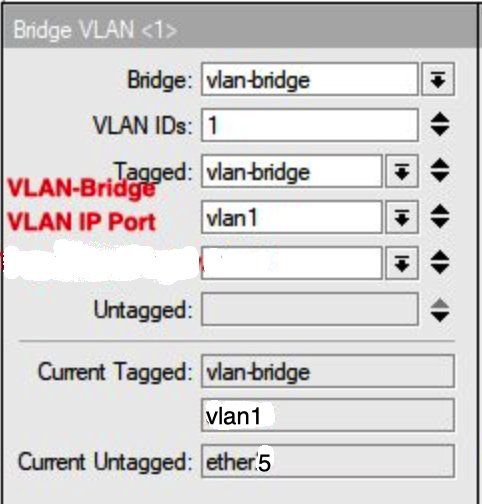

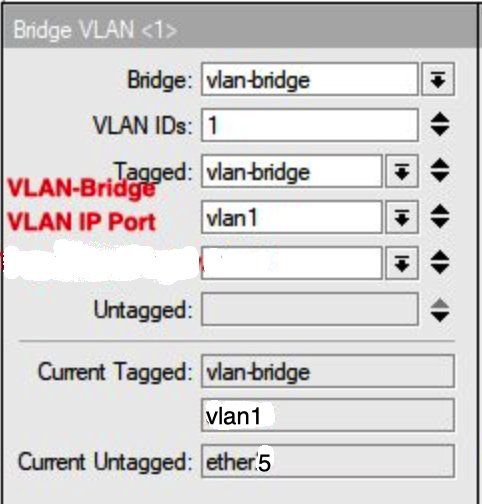

Ebenso trägst du es dann in der Bridge Konfig unter "VLAN" mit der ID 1 als Tagged Member dort ein.

Ebenso trägst du es dann in der Bridge Konfig unter "VLAN" mit der ID 1 als Tagged Member dort ein.

Die Konfig geht davon aus das das VLAN 1 untagged zum Switch und Router anliegt (Default bzw. Native VLAN, cAP Port PVID=1) !

Die Konfig geht davon aus das das VLAN 1 untagged zum Switch und Router anliegt (Default bzw. Native VLAN, cAP Port PVID=1) !

Den DHCP Client mappst du dann final statt auf die Bridge auf das VLAN 1 Interface. Damit liegt dann nur das Management und CapsMan usw. am VLAN 1 IP technisch.

Checke danach unter IP -> Adresses das die APs alle eine IP im VLAN 1 Netz bekommen haben und der CapsMan AP pingbar ist (Ping unter Tools).

Ansonsten bis dato alles richtig gemacht !

Der Router an Port 5 vergibt dann in allen VLANs entsprechend IP, Gateway und DNS, richtig ?

Management VLAN ist dann 1.

Du musst dann in jedem Falle von allen APs die IP von der Bridge wegnehmen. Das ist wichtig.

Du richtest dann unter Interface ein VLAN 1 Interface ein mit der ID 1 (und nur dies eine) und bindest das an die Bridge.

Den DHCP Client mappst du dann final statt auf die Bridge auf das VLAN 1 Interface. Damit liegt dann nur das Management und CapsMan usw. am VLAN 1 IP technisch.

Checke danach unter IP -> Adresses das die APs alle eine IP im VLAN 1 Netz bekommen haben und der CapsMan AP pingbar ist (Ping unter Tools).

Ansonsten bis dato alles richtig gemacht !

Mit "Tagged Member" meinst Du vermutlich Bridge Port?

Ja richtig. Bridgeport und der eingerichtete VLAN 1 Port müssen da eingetragen sein !Hier nochmals das genaue Setup...

[admin@hAP] > export

# oct/14/2020 14:11:21 by RouterOS 6.47.4

# software id = V9FH-7I1W

#

# model = RouterBOARD 952Ui-5ac2nD

# serial number = 6CBA12346EF0

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface ethernet

set [ find default-name=ether4 ] comment="Tagged Uplink"

set [ find default-name=ether5 ] comment="Tagged Uplink"

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-g/n comment="2.4Ghz VLAN1" country=germany \

disabled=no frequency=2422 installation=indoor mode=ap-bridge multicast-helper=full \

name=wlan2.4Ghz ssid=MikroTik wireless-protocol=802.11 wmm-support=enabled wps-mode=\

disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40mhz-Ce comment=\

"5Ghz VLAN1" country=germany disabled=no frequency=5200 mode=ap-bridge \

multicast-helper=full name=wlan5Ghz ssid=MikroTik wireless-protocol=802.11 wmm-support=\

enabled wps-mode=disabled

/interface wireless manual-tx-power-table

set wlan2.4Ghz comment="2.4Ghz VLAN1"

set wlan5Ghz comment="5Ghz VLAN1"

/interface wireless nstreme

set wlan2.4Ghz comment="2.4Ghz VLAN1"

set wlan5Ghz comment="5Ghz VLAN1"

/interface vlan

add comment=Management interface=vlan-bridge name=vlan1 vlan-id=1

/interface wireless

add comment="2.4Ghz VLAN10" disabled=no keepalive-frames=disabled mac-address=\

6E:3B:6B:1F:9E:92 master-interface=wlan2.4Ghz multicast-buffering=disabled name=\

"wlan2.4(10)" ssid=VLAN10 vlan-id=10 wds-cost-range=0 wds-default-cost=0 wps-mode=\

disabled

add comment="2.4Ghz VLAN20" disabled=no keepalive-frames=disabled mac-address=\

6E:3B:6B:1F:9E:93 master-interface=wlan2.4Ghz multicast-buffering=disabled name=\

"wlan2.4(20)" ssid=VLAN20 vlan-id=20 wds-cost-range=0 wds-default-cost=0 wps-mode=\

disabled

add comment="5Ghz VLAN10" disabled=no keepalive-frames=disabled mac-address=\

6E:3B:6B:1F:9E:91 master-interface=wlan5Ghz multicast-buffering=disabled name=\

"wlan5(10)" ssid=VLAN10 vlan-id=10 wds-cost-range=0 wds-default-cost=0 wps-mode=\

disabled

add comment="5Ghz VLAN20" disabled=no keepalive-frames=disabled mac-address=\

6E:3B:6B:1F:9E:94 master-interface=wlan5Ghz multicast-buffering=disabled name=\

"wlan5(20)" ssid=VLAN20 vlan-id=20 wds-cost-range=0 wds-default-cost=0 wps-mode=\

disabled

/interface wireless manual-tx-power-table

set "wlan2.4(10)" comment="2.4Ghz VLAN10"

set "wlan2.4(20)" comment="2.4Ghz VLAN20"

set "wlan5(10)" comment="5Ghz VLAN10"

set "wlan5(20)" comment="5Ghz VLAN20"

/interface wireless nstreme

set *B comment="2.4Ghz VLAN10"

set *D comment="2.4Ghz VLAN20"

set *C comment="5Ghz VLAN10"

set *E comment="5Ghz VLAN20"

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys \

supplicant-identity=MikroTik wpa2-pre-shared-key=12345678

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/interface bridge port

add bridge=vlan-bridge interface=ether4

add bridge=vlan-bridge interface=ether5

add bridge=vlan-bridge interface="wlan2.4(10)" pvid=10

add bridge=vlan-bridge interface="wlan2.4(20)" pvid=20

add bridge=vlan-bridge interface=wlan2.4Ghz

add bridge=vlan-bridge interface="wlan5(10)" pvid=10

add bridge=vlan-bridge interface="wlan5(20)" pvid=20

add bridge=vlan-bridge interface=wlan5Ghz

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan1 vlan-ids=1

add bridge=vlan-bridge tagged=vlan-bridge,ether4,ether5 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,ether4,ether5 vlan-ids=20

add bridge=vlan-bridge tagged=vlan-bridge,ether4,ether5 vlan-ids=30

/ip dhcp-client

add disabled=no interface=vlan1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=hAP

/system ntp client

set enabled=yes primary-ntp=131.188.3.221

[admin@hAP] > Fazit:

Works as designed !!

DHCP-client (und statische Adresse) am interface vlan1 funktioniert nicht.

Bitte nutze die Code Tags für die Konfig, das ist dann übersichtlicher und erheblich besser zu lesen !!Wenn das schon nicht klappt hast du ein grundsätzliches Problem mit der VLAN Bridge.

Den ersten Kardinalsfehler sieht man schon gleich !

- Du hast fälschlicherweise die WLAN Interfaces als "Tagged" in den VLAN Settings der Bridge konfiguriert. Das kann nicht klappen, denn diese sind nicht Tagged in der Interface Konfig ! Vergleiche es immer mit den WinBox Screenshots und auch der geposteten Konfig von oben !!

- Zweiter Fehler: Das VLAN Interface 1 muss NICHT in die Bridge Member Port Liste eingetragen sein. Es muss einzig nur in die Bridge VLAN Konfig unter Tagged. In den Bridge Member Ports stehen nur die Kupfer und WLAN Interfaces. Siehe wiederum Screenshot und Konfig oben !

Ggf. machst du vorher einen wasserdichen Check indem du einen Port am Switch als Access Port einmal im VLAN 1, dann 10 und 20 konfigurierst und du dort einen Rechner mit Kupferport anschliesst.

Du solltest dann in allen diesen 3 VLANs eine entsprechende IP am Rechner bekommen vom Router. Das MUSS klappen !

Auch solltest du den Rechner testweise an einem Trunk Port anschliessen. Das Native (Default) VLAN ist ja 1. Auch an einem Trunk Port sollte dann der Rechner eine VLAN 1 IP vom Router bekommen.

Das stellt dann sicher das auch der AP eine gültige VLAN 1 IP bekommt !

Was noch auffällig ist, ist die vorhandene /interface list member Konfig. Die lässt stark vermuten das du es unterlassen hast die Default Konfig des APs zu löschen ! Ein "WAN" Interface gibt es dann normal gar nicht mehr. Es ist kontraproduktiv und hinderlich diese Liste zu behalten weil dein AP nicht mehr als Router arbeitet.

Ggf. solltest du also wirklich noch einmal alles löschen und ganz sicher gehen das die Default Konfig wirklich entfernt wurde und dann alles neu aufsetzen !!

Checke also deine Konfig und vergleiche sie mit der oben geposteten. Die funktioniert getestet und fehlerlos in deinem Design.

wobei ich über nstreme nichts gefunden habe

Niemals verwenden !! Das ist ein Mikrotik proprietäres (Bridging) Protokoll und nicht WiFi konform !eine feste MAC-Adresse für das vlan1-Interface zu vergeben.

Ist eigenlich eine simple Lachnummer:wiki.mikrotik.com/wiki/Change_MAC_address_of_VLAN_interface

Wichtig ist das du die Auto Mac Funktion abschaltest !

Wenn ich mit einem WLAN-Client versuche, mich zu authentifizieren, fragt er ja nach user+passwort

Aber nur wenn du am Client die 802.1x Funktion aktivierst. Bei einer reinen Mac Authentisierung via Radius macht er das logischerweise nicht.Fragt sich jetzt WAS du erreichen willst. 802.1x Authentidierung oder Mac Authentisierung der WLAN Clients ?

2 verschiedene Paar Schuhe...

Die Art der Doku in RouterOS und freeradius macht mir Schwierigkeiten

Mikrotik verhölt sich da nicht anders als der gesamte Rest der Netzwerk Welt. Essentiell ist beim testen immer den FreeRadius im Debug Mode laufen zu lassen mit -X.Da ist er dann immer unbestechlich und zeigt alles was was von den Geräten bei ihm ankommt.

Hier findest du einmal solch einen Live Mitschnitt im Detail:

Cisco SG 350x Grundkonfiguration

Ich dachte in meiner Konfig hätte ich 802.1x aktiv:

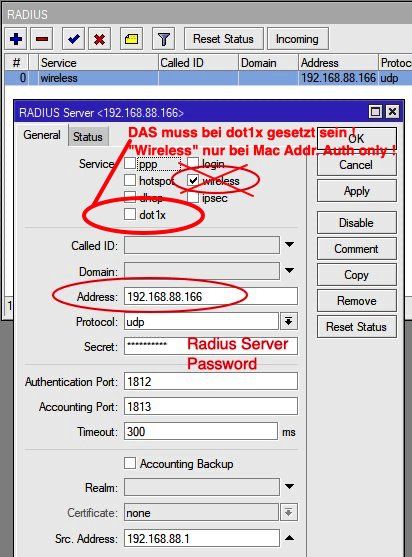

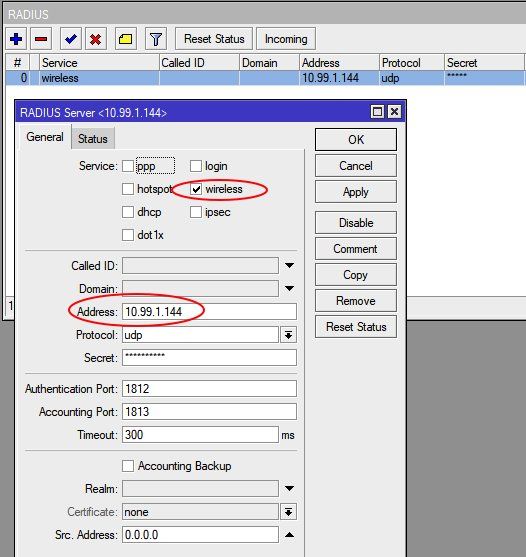

Da ist dann aber kein dot1x aktiviert ! Dann kann das nicht klappen.

Ich vermute mal, dass es aus der Sicht des AP dabei um einen externen RADIUS-Server geht

Ja, das ist richtig !Der interne Mikrotik onboard Radius Server kann kein 802.1x und auch keine Mac Authentisierung !! Den kannst du mit den aktuellen Firmware Versionen dafür nicht benutzen ! Das Tutorial (und auch das Mikrotik Datenblatt) weist explizit darauf hin.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Mikrotik wird das erst in kommenden Versionen (7.x) supporten. Derzeit ist das nur Beta.

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Habe den radius service auf dot1x geändert.

Sieht ja so aus als ob du einen FreeRadius da am werkeln hast ist das richtig ?Dein VLAN 1 ist das em3 Interface mit der 172.16.63.1 /24 ? Auch richtig ?

Ich checke das hier ebenfalls nocheinmal...

Es gibt noch ein paar MT Dokumente dazu:

wiki.mikrotik.com/wiki/Manual:Wireless_PEAP_client_with_FreeRADI ...

wiki.mikrotik.com/wiki/Manual:Wireless_EAP-TLS_using_RouterOS_wi ...

So, schneller Quick and Dirty Test mit einem simplen WLAN AP Setup klappt auf Anhieb.

Getestet mit einem Windows 10 Client (2004) und einem MacBook (10.15, Catalina).

Keine Ahnung was du da falsch gemacht hast ?!?

Fazit:

Works as designed !!

Getestet mit einem Windows 10 Client (2004) und einem MacBook (10.15, Catalina).

(58) Received Access-Request Id 98 from 10.99.1.143:55313 to 10.99.1.144:1812 length 202

(58) Service-Type = Framed-User

(58) Framed-MTU = 1400

(58) User-Name = "bob"

(58) State = 0x58025ee150084742c57d5bc3d7791a0d

(58) NAS-Port-Id = "wlan2.4Ghz"

(58) NAS-Port-Type = Wireless-802.11

(58) Calling-Station-Id = "00-52-FA-7B-D8-A6"

(58) Called-Station-Id = "6C-3B-6B-1F-9E-92:MikroTik"

(58) EAP-Message = 0x020a002e190017030300230000000000000004d8190d83bc8861ded39f47a696fb9dfbceef9d9bd5d2a38b180561

(58) Message-Authenticator = 0x29a58a2a743a20d8c0b3f522efa674d6

(58) NAS-Identifier = "MikroTik"

(58) NAS-IP-Address = 10.99.1.143

(58) session-state: No cached attributes

(58) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(58) authorize {

(58) policy filter_username {

----- gekürzt ----

(58) [preprocess] = ok

(58) [chap] = noop

(58) [mschap] = noop

(58) [digest] = noop

(58) suffix: Checking for suffix after "@"

(58) suffix: No '@' in User-Name = "bob", looking up realm NULL

(58) suffix: No such realm "NULL"

(58) [suffix] = noop

(58) eap: Peer sent EAP Response (code 2) ID 10 length 46

(58) eap: Continuing tunnel setup

(58) [eap] = ok

(58) } # authorize = ok

(58) Found Auth-Type = eap

(58) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(58) authenticate {

(58) eap: Expiring EAP session with state 0x58025ee150084742

(58) eap: Finished EAP session with state 0x58025ee150084742

(58) eap: Previous EAP request found for state 0x58025ee150084742, released from the list

(58) eap: Peer sent packet with method EAP PEAP (25)

(58) eap: Calling submodule eap_peap to process data

(58) eap_peap: Continuing EAP-TLS

(58) eap_peap: [eaptls verify] = ok

(58) eap_peap: Done initial handshake

(58) eap_peap: [eaptls process] = ok

(58) eap_peap: Session established. Decoding tunneled attributes

(58) eap_peap: PEAP state send tlv success

(58) eap_peap: Received EAP-TLV response

(58) eap_peap: Success

(58) eap: Sending EAP Success (code 3) ID 10 length 4

(58) eap: Freeing handler

(58) [eap] = ok

(58) } # authenticate = ok

(58) # Executing section post-auth from file /etc/freeradius/3.0/sites-enabled/default

==>>(58) Sent Access-Accept Id 98 from 10.99.1.144:1812 to 10.99.1.143:55313 length 0

(58) MS-MPPE-Recv-Key = 0xd6666dfcda92abe56aea619c997da8ede91e2ae711d3b813e70eb61549dd2ae4

(58) MS-MPPE-Send-Key = 0xce51f8a51dcff929a85f9ce97c62ded1404f10b8858b349fe29147c4c428dae5

(58) EAP-Message = 0x030a0004

(58) Message-Authenticator = 0x00000000000000000000000000000000

(58) User-Name = "bob"

(58) Finished request Keine Ahnung was du da falsch gemacht hast ?!?

Fazit:

Works as designed !!

aqui Du bist der Held des Tages! Danke!

Eigentlich auch nur ein kleiner, einfacher Anwender... Was nicht geklappt hat: Ich bin nicht im VLAN12 gelandet, sondern weiterhin im VLAN1.

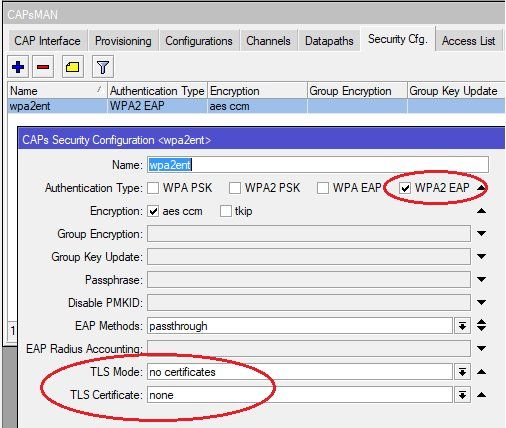

OK, das sieht die "quick and dirty" Konfig oben auch erstmal so nicht vor. Du hattest ja nur geschrieben das du erstmal die ganz einfache WPA-2 Enterprise Konfig zum laufen bringen willst.. Für dyn. VLANs musst du eine VLAN Bridge und VLAN Filtering einrichten.

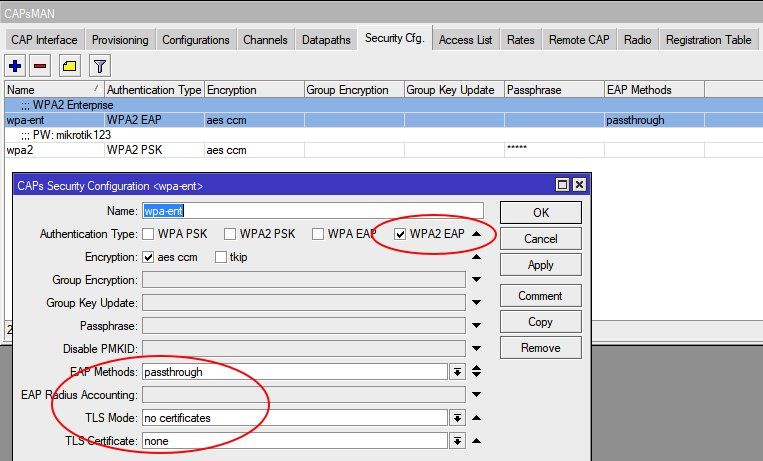

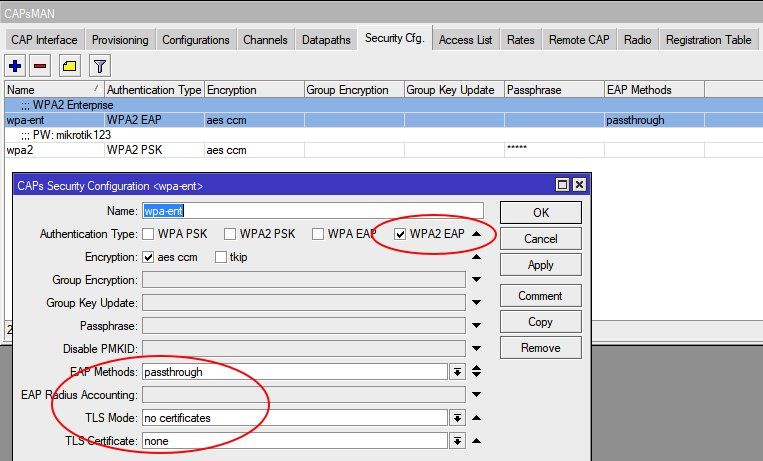

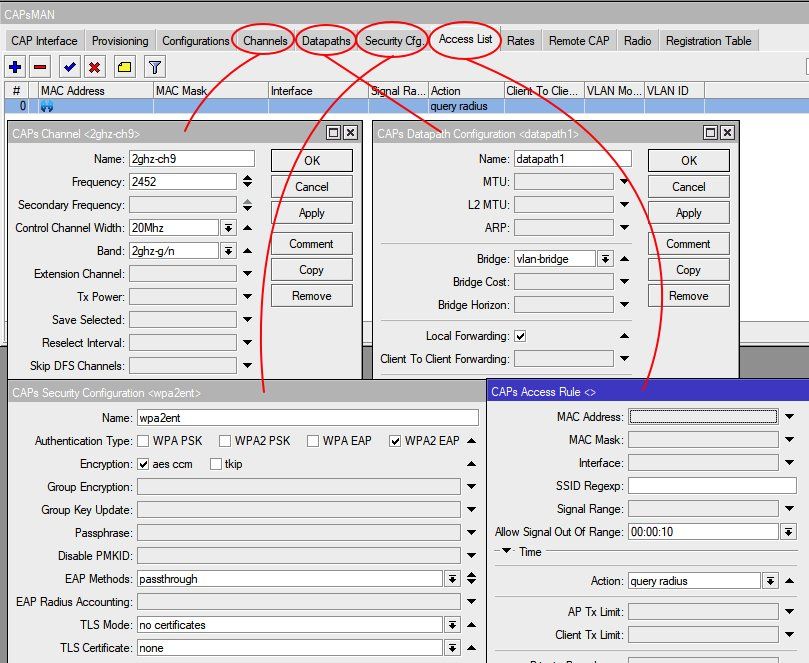

Gut, dynamische VLANs mit Username Passwort folgen dann hier im 2ten Teil....

Das dann muss der Bridge Port Tagged sein. VLAN Filtering an usw. Screenshots folgen...

Mmmhhh, es sieht so aus als ob in der Standalone Konfig die dynamische Zuweisung nicht supportet ist. Ich habe alles durchgesehen und obwohl der Radius Server definitv die VLAN Attribute sendet werden die nicht umgesetzt.

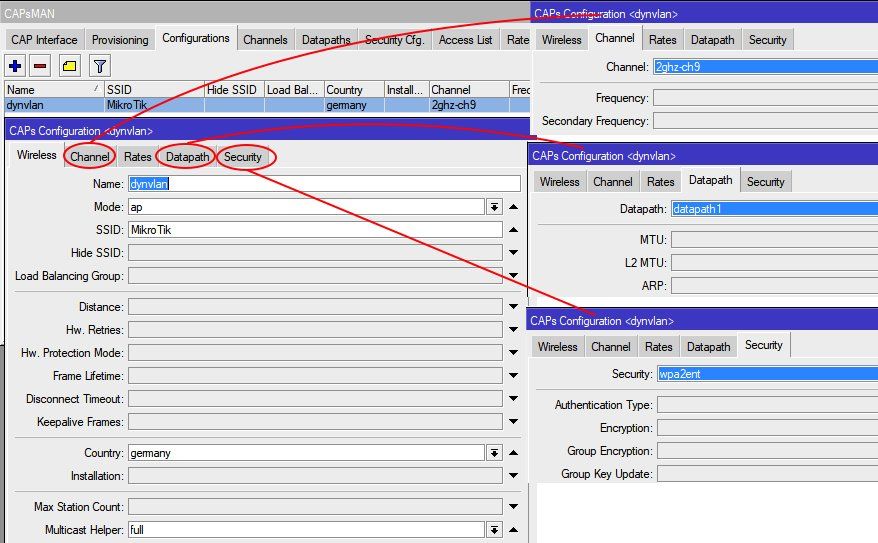

Setzt man das allerdings mit einer CapsMan Konfig um funktioniert es sofort und fehlerlos !

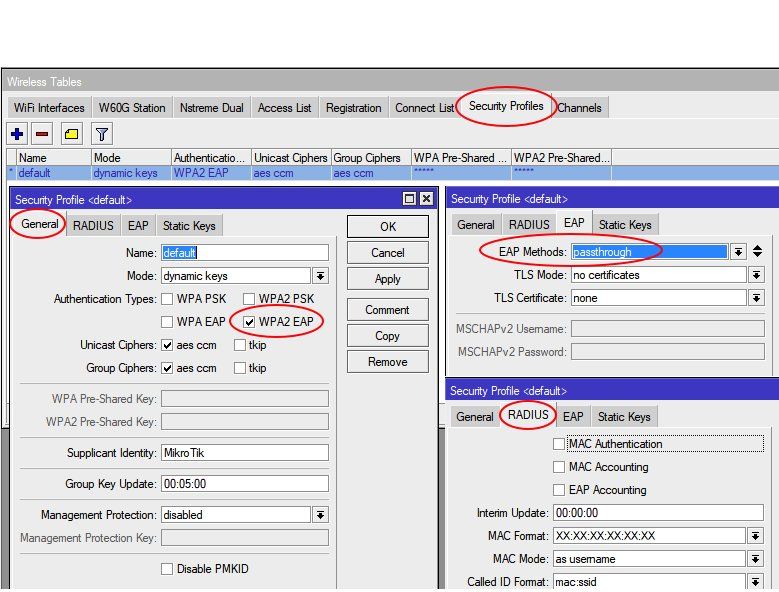

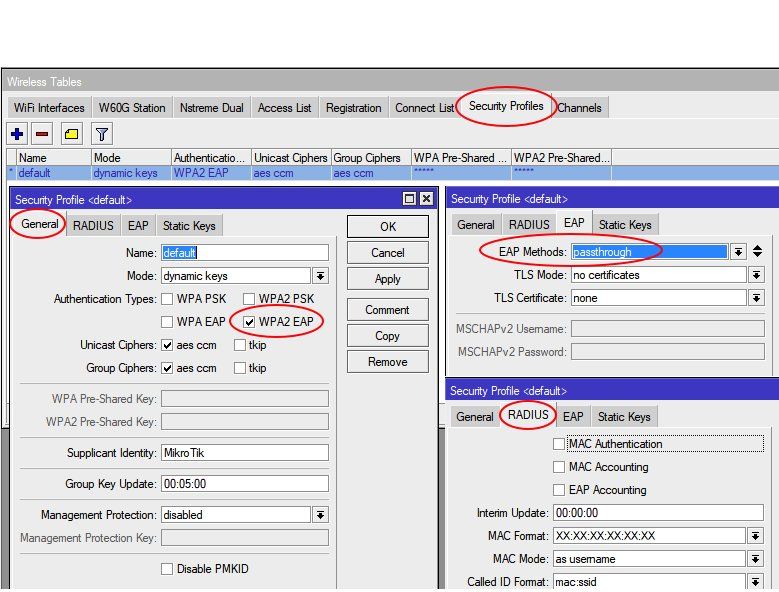

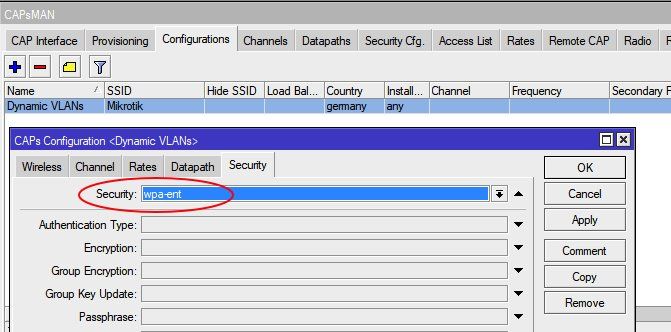

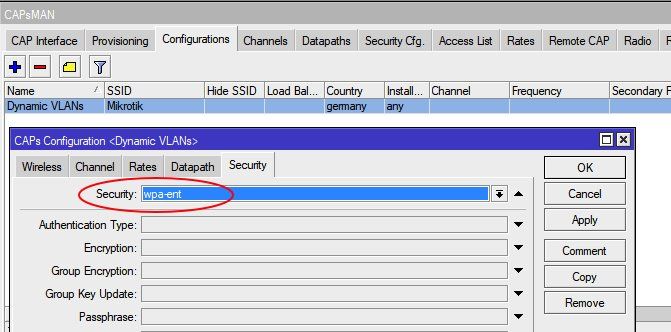

Du kannst die Konfig aus dem hiesigen_Dynamischen_VLAN_Tutorial 1:1 übernehmen und musst einzig nur das Security Profil umstellen und dort statt WPA2-PSK einfach WPA2 Enterprise (WPA2-EAP) als Modus wählen und fertig ist der Lack !

Neues WPA2 Enterprise Profil einrichten:

Im Security Profil aktivieren:

Fertig !

Die Userkonfig im Radius sieht dann so aus:

Das VLAN 99 ist das Captive Portal WLAN aus dem Tutorial was eine extra Authentisierung erfordert. Hier kann man statt der Default Konfig auch einen User gast/gast setzen so das alle die sich mit diesen Credentials einloggen im CP VLAN landen.

Ist eigene Geschmackssache wie man das umsetzt.

Der gekürzte FreeRadius Debug Output sieht dann so aus:

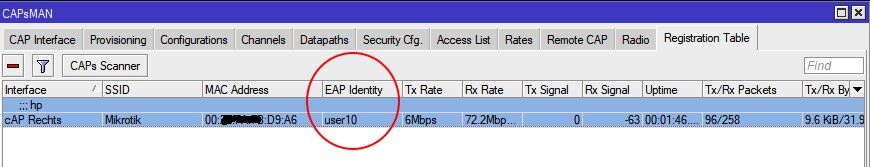

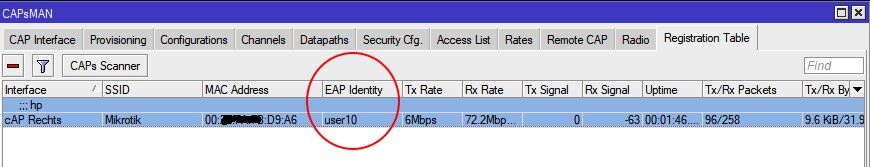

Der WLAN Clkient Check zeigt den User "user10" als erfolgreich authentisiert:

Et voila.... auch der Client (Windows 10 (2004)) bekommt eine DHCP IP aus VLAN 10

Achtung: Wichtig ist unbedingt das:

/caps-man access-list

add mac-address=00:00:00:00:00:00 action=accept

zu konfigurieren !

(Siehe Threads am Ende diese Threads !)

Fazit:

Mit der zentralisierten Konfig über den CapsMan Controller rennt es fehlerlos !

Setzt man das allerdings mit einer CapsMan Konfig um funktioniert es sofort und fehlerlos !

Du kannst die Konfig aus dem hiesigen_Dynamischen_VLAN_Tutorial 1:1 übernehmen und musst einzig nur das Security Profil umstellen und dort statt WPA2-PSK einfach WPA2 Enterprise (WPA2-EAP) als Modus wählen und fertig ist der Lack !

Neues WPA2 Enterprise Profil einrichten:

Im Security Profil aktivieren:

Fertig !

Die Userkonfig im Radius sieht dann so aus:

user10 Cleartext-Password := "test"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 10,

Mikrotik-Wireless-Comment = "user10",

#

user20 Cleartext-Password := "test"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 20,

Mikrotik-Wireless-Comment = "user20"

#

#

#DEFAULT Cleartext-Password := "%{User-Name}", Login-Time := "Al0800-1800"

# Tunnel-Type = VLAN,

# Tunnel-Medium-Type = IEEE-802,

# Mikrotik-Wireless-VLANID := 99,

# Mikrotik-Wireless-Comment = "unknown" Das VLAN 99 ist das Captive Portal WLAN aus dem Tutorial was eine extra Authentisierung erfordert. Hier kann man statt der Default Konfig auch einen User gast/gast setzen so das alle die sich mit diesen Credentials einloggen im CP VLAN landen.

Ist eigene Geschmackssache wie man das umsetzt.

Der gekürzte FreeRadius Debug Output sieht dann so aus:

(21) Received Access-Request Id 32 from 192.168.88.1:41222 to 192.168.88.148:1812 length 209

(21) Service-Type = Framed-User

(21) Framed-MTU = 1400

(21) User-Name = "user10"

(21) State = 0x7c92e7e17498fe671b45e628c970caa9

(21) NAS-Port-Id = "cAP Rechts"

(21) NAS-Port-Type = Wireless-802.11

(21) Acct-Session-Id = "82800003"

(21) Calling-Station-Id = "00-52-F1-7B-D9-A6"

(21) Called-Station-Id = "64-D1-54-F6-39-C2"

(21) EAP-Message = 0x020a002e1900170303002300000000000000045f97e7f1406ebf2a48ba788c8f47efb8ab44d56fd943faf56c2990

(21) eap_peap: Got tunneled reply RADIUS code 2

(21) eap_peap: Tunnel-Type = VLAN

(21) eap_peap: Tunnel-Medium-Type = IEEE-802

(21) eap_peap: Mikrotik-Wireless-VLANID = 10

(21) eap_peap: Mikrotik-Wireless-Comment = "user10"

(21) eap_peap: Mikrotik-Wireless-Forward = 1

(21) eap_peap: Mikrotik-Wireless-VLANID-Type = 0

(21) Message-Authenticator = 0x23daff06b649c6f2fa14b935ceac4c14

(21) NAS-Identifier = "RB2011-Test"

(21) NAS-IP-Address = 192.168.88.1

(21) session-state: No cached attributes

(21) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(21) authorize {

==>> (21) Sent Access-Accept Id 32 from 192.168.88.148:1812 to 192.168.88.1:41222 length 0

(21) MS-MPPE-Recv-Key = 0xb26f9b49ccd2a3663f25d4d9b8f63e077a0512a2b67f87cbb75340f160c91d44

(21) MS-MPPE-Send-Key = 0x441cf5923e121186fa205d272c9b1cb981a1c57dbce83ff85baa2702d51893bf

(21) EAP-Message = 0x030a0004

(21) Message-Authenticator = 0x00000000000000000000000000000000

(21) User-Name = "user10"

(21) Finished request Der WLAN Clkient Check zeigt den User "user10" als erfolgreich authentisiert:

Et voila.... auch der Client (Windows 10 (2004)) bekommt eine DHCP IP aus VLAN 10

Drahtlos-LAN-Adapter Drahtlosnetzwerkverbindung:

Verbindungsspezifisches DNS-Suffix: vlan10.mt-net.intern

Verbindungslokale IPv6-Adresse . : fe80::ccf1:6334:a47f:f5dc%9

IPv4-Adresse . . . . . . . . . . : 10.0.10.100

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 10.0.10.1 Achtung: Wichtig ist unbedingt das:

/caps-man access-list

add mac-address=00:00:00:00:00:00 action=accept

zu konfigurieren !

(Siehe Threads am Ende diese Threads !)

Fazit:

Mit der zentralisierten Konfig über den CapsMan Controller rennt es fehlerlos !

Bis auf die Tatsache, dass ich ja keine router, sondern eine switching Konfiguration habe.

OK, aber das ist ja nur kosmetisch. Du hast dann eben nur keine VLAN IP Adressen und DHCPs dazu definiert. Die Grundkonfig ist ja vollkommen identisch.Bei dir beziehen die Clients die IPs dann vom Router.

Fakt ist aber das man wohl CapsMan zwingend braucht damit das fehlerfrei rennt.

Ich kann dir aber gerne auch noch einmal eine simple nur Switch Konfig hier posten obwohl du die als MT Profi ja eigentlich auch so hinbekommst, oder ?!

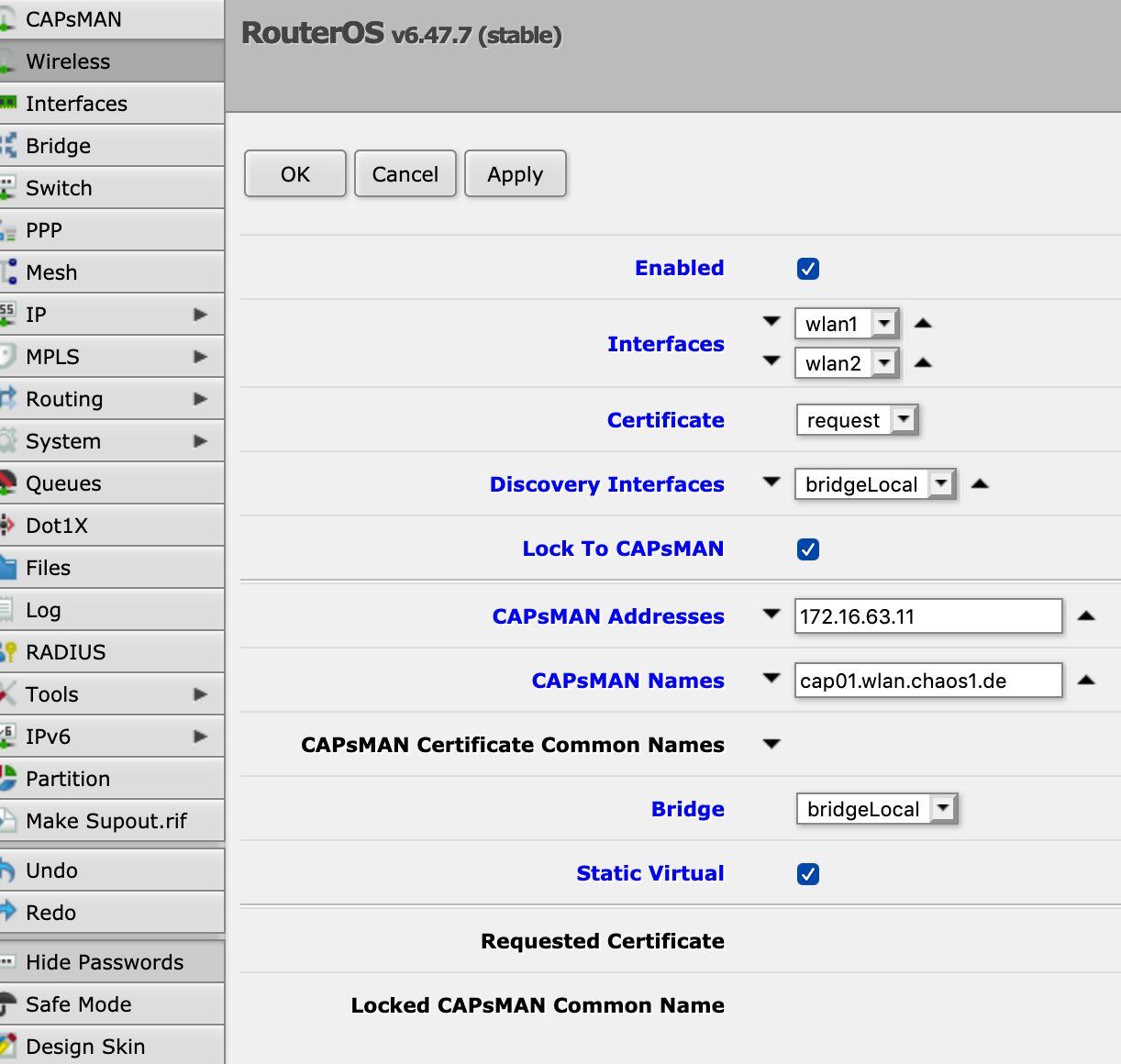

Soll ich beide Funktionen (CapsMan und CAP) auf cap01 implementieren

Ich würde den CapsMan zentral dann auf dem Switch arbeiten lassen und die cAPs nur alle als Caps Clients.Dann kannst du die Konfig zentral auf dem Switch machen und optimieren und die cAPs sind dann nur "dumme" Caps Clients die sich alles vom CapsMan Server ziehen.

Das ist ja auch die Intention eines zentralen CapsMan Managements.

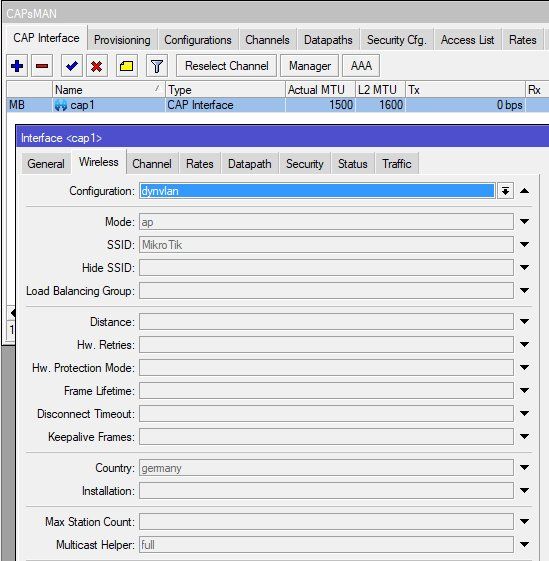

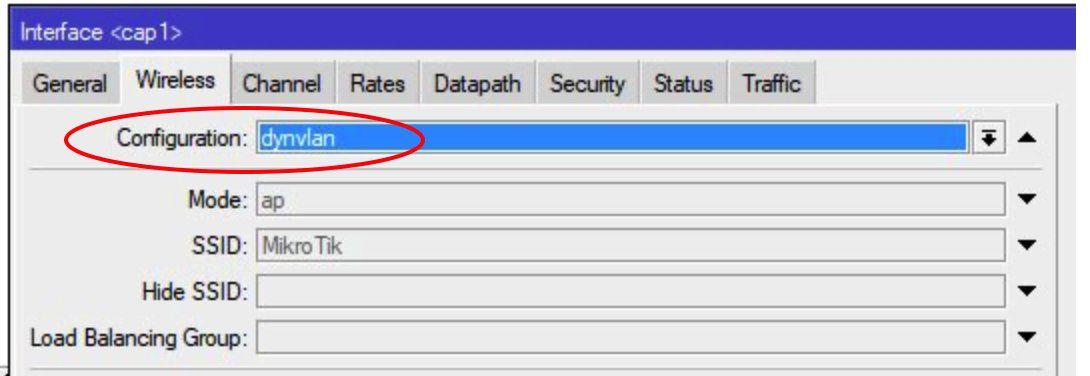

dann benötige ich auch eine wireles configuration

Das ist die Frage WIE du das jetzt genau meinst ??Ja, du brauchst eine Wireless Konfig wenn du mit CapsMan stst statisch arbeitest.

Nein, sie wird NICHT unter dem Interface gemacht sondern komplett im CapsMan Setup. Guckst du hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Wird diese /interface wireless witerhin in der Grundconfig für caps und CapsMan benötigt?

Nein !Wie oben schon gesagt, die Wireless Konfig wird dann nicht mehr auf dem Interface gemacht sondern vollständig in der CapsMan Konfig.

youtube.com/watch?v=jUW4DDwWBP4

youtube.com/watch?v=KhW2BerB-Jo

youtube.com/watch?v=RJGp03g1xS8

youtube.com/watch?v=HxWE4NfrSv8

Keine Ahnung, wie ich WLAN-Attribute, wie wireless-protocol, wmm-support, wps-mode in CapsMan im configuration submenu setze.

Aber das ist doch hier alles haarklein erklärt:Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Wo ganz genau kneift es dann da bei dir ??

Das ist nicht mein Fall (router statt switch und keine klar definierte Startsituation).

Es ist völlig egal ob Router oder Switch ! Spielt keinerlei Rolle weil die Basis Router OS doch bei beiden immer identisch ist.Die Startsituation ist gena DA wo du den CapsMan aktivierst mit Klick auf den "Manager" Button und dann Haken bei "enable".

Eigentlich doch ganz logisch. Folge der Anleitung einfach Schritt für Schritt !

Da schläft man ein, während man das hört, was man schon weiß.

He he he Es ist eine einfache Hierarchie:

- Alles was im CapsMan selber (Grundeinstellung) definiert ist ist die Basis

- Wenn du in den Settings der nächsten Hierarchie etwas setz "überstimmt" das quasi das was in den Grundsettings definiert wurde

Normalerweise reicht aber immer fest das was man in der Grundkonfig einstellt. Das einzige was man anpassen sollte ist die Kanalwahl der einzelnen APs, das diese einen 4 oder 5 kanaligen Abstand haben. Ist auch im Tutorial so gemacht. 1, 6, 11 Regel (oder 1, 5, 9, 13 Regel). Passt man das nicht an senden alle APs immer auf der gleichen Frequenz und stören sich bei Überlappung der Bereiche.

Auf der Tutorialseite find ich die Begriffe wmm wps und Protocol nicht.

Kannst du erstmal ignorieren. Das ist einmal die Medien Traffic Priorisierung und einmal die Passwort Autoconfig per PIN oder Knopfdruck. Beides ist für die Funktion hier irrelevant.Die channels gelten jeweils nur für einen AP, den könnte ich per identity-regexp matchen.

Du kannst wie im Tutorial zu sehen im Channel Profil weitere Channels definieren und diese dann den einzelnen APs (Caps Interfaces) zuweisen. So kannst du jedem AP einen dedizierten Kanal setzen.Authentifizierung schickt er nichts zum Radiusserver.

Hier ist die Radius Konfig identisch zum Tutorial mit der einzigen Ausnahme das die Authentisierung nicht Mac bezogen sein darf. (WPA2-EAP Mode) Siehe die geposteten und kommentierten Änderungen oben.

Das kann ich dir nicht sagen...  Ich verstehe auch nicht wirklich was du mit Master / Slave meinst ??

Ich verstehe auch nicht wirklich was du mit Master / Slave meinst ??

Das ist bei dynamsichen WLANs völlig irrelevant und muss (..und darf !!) man nicht konfigurieren !

Logisch, denn die VLAN Zuweisung geschieht nur auf Basis der Benutzer Authentisierung und nicht über mehrere virtuelle Accesspoints (MSSID Konfig).

In einer WLAN Konfig mit dynamischer VLAN Zuordnung gibt es nur ein einziges WLAN und keine MSSID Konfig !!

Kann es sein das du hier grundsätzlich einen Denkfehler machst ?! Im Tutorial ist auch nirgendwo die Rede davon das da irgendetwas im Master / Slave konfiguriert werden muss ! Woher hast du das ?

Ich kann dir sonst vom RB2011 Setup nochmal die komplette fehlerfreie export CapsMan Konfig hier posten wenn es dir hilft.

Wie gesagt... 10Minuten im WinBox Setup dann rennt das fehlerlos. Das sollte es eigentlich bei dir auch ?!

Das ist bei dynamsichen WLANs völlig irrelevant und muss (..und darf !!) man nicht konfigurieren !

Logisch, denn die VLAN Zuweisung geschieht nur auf Basis der Benutzer Authentisierung und nicht über mehrere virtuelle Accesspoints (MSSID Konfig).

In einer WLAN Konfig mit dynamischer VLAN Zuordnung gibt es nur ein einziges WLAN und keine MSSID Konfig !!

Kann es sein das du hier grundsätzlich einen Denkfehler machst ?! Im Tutorial ist auch nirgendwo die Rede davon das da irgendetwas im Master / Slave konfiguriert werden muss ! Woher hast du das ?

Ich kann dir sonst vom RB2011 Setup nochmal die komplette fehlerfreie export CapsMan Konfig hier posten wenn es dir hilft.

Wie gesagt... 10Minuten im WinBox Setup dann rennt das fehlerlos. Das sollte es eigentlich bei dir auch ?!

Ich meine master-configuration und slave-configurations.

Trotzdem unverständlich und kryptisch... Was meinst du damit ??:Master = CapsMan Server

Slave = APs im Caps Mode

Wenn ja dann ist das natürlich richtig und ich habe das missverstanden.

Wenn sich das Teil aufhängt, muss ich es an meinen Arbeitsplatz schafeen und per WinBox wieder aufsetzen.

Nicht zwingend. Du solltest immer einen Port haben der Layer 3 Zugang hat wenn du nur das GUI benutzt. An dem solltestd u dann nichts konfigurieren.Also einen isolierten Port außerhalb der Bridge der eine statische IP hat. Dann hast du immer Sicherheit.

Das ist der Nachteil des WebGUIs das geht nur bei laufender IP Connectivity. Der WinBox reicht auch die normale Mac Adresse ohne IP

die Konfig oben "So sieht der jetzige Stand aus" ist ok?

Nein, sie hat leider noch 2 gravierende Fehler...- Bridge Port "vlan1" frame-types=admit-only-untagged ist falsch da muss "admit-all" oder "only tagged" rein weil der VLAN1 IP Interface Traffic immer tagged ist.

- VLAN 1 wird auf den physischen Uplinks bzw. cAP Ports immer untagged (PVID=1) übertragen und nicht tagged ! Folglich hat also das VLAN 1 in der Bridge Konfig nur 2 tagged Ports = add bridge=vlanBridge tagged=vlanBridge,vlan1 vlan-ids=1

Moin,

Dementsprechend brauchst du auch nicht für jede Kombination das Konfigurationsprofil.

VG

Wo liegt mein Fehler???

Du brauchst nicht für jedes VLAN einen eigenen Datapath. Der Datapath stellt die Verbindung zu deiner Bridge her und der VLAN-Tag kommt ja vom Radius-Server. Du machst also viel zu viel.Dementsprechend brauchst du auch nicht für jede Kombination das Konfigurationsprofil.

VG

Eine fehlerfrei laufende WPA2-Enterprise Konfig mit Username/Passwort Authentisierung (Dot1x) auf einem RB2011 mit 2 mal cAP lite im CapsMan Mode sieht so aus:

Anmerkung zur o.a. Konfig:

Der RB2011 rennt hier als vollständiger Layer 3 Switch und vergibt auch DHCP IPs usw. Wenn das bei dir ein externens Gerät macht kannst du die ganzen IP Settings mit DHCP usw. ignorieren. Allerings nicht die des Mangement VLANs 1 hier mit der Default IP 192.168.88.0 /24 ! Die muss natürlich in jedem Falle bleiben wegen der CapsMan Steuerung und für den Radius Server.

[admin@RB2011-Test] > export

# nov/05/2020 13:51:05 by RouterOS 6.47.7

#

/caps-man channel

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled frequency=2432 \

name=2ghz-Ch5

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled frequency=2452 \

name=2ghz-Ch9

add band=5ghz-n/ac extension-channel=eCee name=5Ghz-Ch

/interface bridge

add igmp-snooping=yes name=vlan-bridge protocol-mode=mstp region-name=Mikrotik \

region-revision=3 vlan-filtering=yes

/interface ethernet

set [ find default-name=ether5 ] comment="Switch Uplink"

set [ find default-name=ether9 ] comment="cAP Links"

set [ find default-name=ether10 ] comment="cAP Rechts"

set [ find default-name=sfp1 ] auto-negotiation=no

/interface vlan

add comment=Management interface=vlan-bridge name=vlan1 vlan-id=1

add interface=vlan-bridge name=vlan10 vlan-id=10

add interface=vlan-bridge name=vlan20 vlan-id=20

add interface=vlan-bridge name=vlan30 vlan-id=30

add comment="Guest VLAN (unauthorized)" interface=vlan-bridge name=vlan99 vlan-id=99

/caps-man datapath

add bridge=vlan-bridge local-forwarding=yes name=datapath1

/caps-man security

add authentication-types=wpa2-psk comment="PW: mikrotik123" encryption=aes-ccm name=wpa2 \

passphrase=mikrotik123

add authentication-types=wpa2-eap comment="WPA2 Enterprise" eap-methods=passthrough \

encryption=aes-ccm name=wpa-ent tls-certificate=none tls-mode=no-certificates

/caps-man configuration

add country=germany datapath=datapath1 installation=any mode=ap multicast-helper=full name=\

"Dynamic VLANs" security=wpa-ent ssid=Mikrotik

/caps-man interface

add channel=2ghz-Ch5 configuration="Dynamic VLANs" disabled=no l2mtu=1600 mac-address=\

B8:69:F4:2E:20:C9 master-interface=none name="cAP Links" radio-mac=B8:69:F4:2E:20:C1 \

radio-name=B869F42E20C9

add channel=2ghz-Ch9 configuration="Dynamic VLANs" disabled=no l2mtu=1600 mac-address=\

64:D1:54:F6:39:C2 master-interface=none name="cAP Rechts" radio-mac=B8:69:F4:2E:20:C2 \

radio-name=B869F42E20C2

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip dhcp-server option

add code=42 name=NTP-Server value="'130.149.17.21'"

/ip pool

add name=dhcp_pool10 ranges=10.0.10.100-10.0.10.150

add name=dhcp_pool20 ranges=10.0.20.100-10.0.20.150

add name=dhcp_pool30 ranges=10.0.30.100-10.0.30.150

add name=dhcp_pool1 ranges=192.168.88.100-192.168.88.150

add name=dhcp_pool99 ranges=10.0.99.100-10.0.99.150

/ip dhcp-server

add address-pool=dhcp_pool10 disabled=no interface=vlan10 name=dhcp10

add address-pool=dhcp_pool20 disabled=no interface=vlan20 name=dhcp20

add address-pool=dhcp_pool30 disabled=no interface=vlan30 name=dhcp30

add address-pool=dhcp_pool1 disabled=no interface=vlan1 name=dhcp1

add address-pool=dhcp_pool99 disabled=no interface=vlan99 name=dhcp99

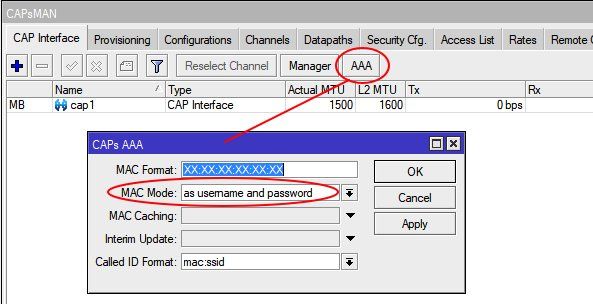

/caps-man aaa

set called-format=mac mac-format=XXXX:XXXX:XXXX mac-mode=as-username-and-password

/caps-man access-list

add action=query-radius allow-signal-out-of-range=10s disabled=no ssid-regexp=""

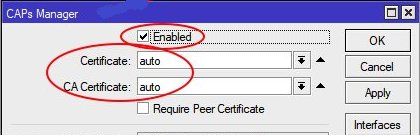

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes

/interface bridge port

add bridge=vlan-bridge comment="cAP Rechts" interface=ether10

add bridge=vlan-bridge comment="cAP Links" interface=ether9

add bridge=vlan-bridge comment="Switch Uplink" interface=ether5

add bridge=vlan-bridge comment="Radius Server" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether6

add bridge=vlan-bridge comment="Konfig PC (VLAN1)" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether7

add bridge=vlan-bridge comment="Untagged VLAN-10" frame-types=\

admit-only-untagged-and-priority-tagged interface=ether3 pvid=10

/ip neighbor discovery-settings

set discover-interface-list=!dynamic

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan10,ether5,ether9,ether10 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,vlan20,ether5,ether9,ether10 vlan-ids=20

add bridge=vlan-bridge tagged=vlan-bridge,vlan30,ether5,ether9,ether10 vlan-ids=30

add bridge=vlan-bridge tagged=vlan-bridge,vlan1 vlan-ids=1

add bridge=vlan-bridge tagged=vlan-bridge,vlan99,ether5,ether9,ether10 vlan-ids=99

/ip address

add address=10.0.10.1/24 interface=vlan10 network=10.0.10.0

add address=10.0.20.1/24 interface=vlan20 network=10.0.20.0

add address=10.0.30.1/24 interface=vlan30 network=10.0.30.0

add address=192.168.88.1/24 comment=Management interface=vlan1 network=192.168.88.0

add address=10.0.99.1/24 comment="Guest (unauthorized)" interface=vlan99 network=10.0.99.0

/ip dhcp-client

add disabled=no interface=ether1

/ip dhcp-server network

add address=10.0.10.0/24 dhcp-option=NTP-Server dns-server=10.0.10.1 domain=\

vlan10.mt-net.intern gateway=10.0.10.1 netmask=24

add address=10.0.20.0/24 dhcp-option=NTP-Server dns-server=10.0.20.1 domain=\

vlan20.mt-net.intern gateway=10.0.20.1 netmask=24

add address=10.0.30.0/24 dhcp-option=NTP-Server dns-server=10.0.30.1 domain=\

vlan30.mt-net.intern gateway=10.0.30.1 netmask=24

add address=10.0.99.0/24 dhcp-option=NTP-Server dns-server=10.0.99.1 domain=\

guest.mt-net.intern gateway=10.0.99.1 netmask=24

add address=192.168.88.0/24 dhcp-option=NTP-Server dns-server=192.168.88.1 domain=\

vlan1.mt-net.intern gateway=192.168.88.1 netmask=24

/ip dns

set allow-remote-requests=yes

/radius

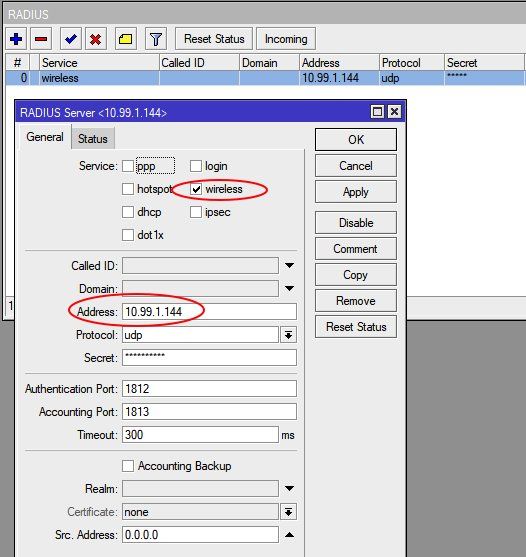

add address=192.168.88.148 secret=testing123 service=wireless src-address=192.168.88.1

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=RB2011-Test

/system ntp client

set enabled=yes Der RB2011 rennt hier als vollständiger Layer 3 Switch und vergibt auch DHCP IPs usw. Wenn das bei dir ein externens Gerät macht kannst du die ganzen IP Settings mit DHCP usw. ignorieren. Allerings nicht die des Mangement VLANs 1 hier mit der Default IP 192.168.88.0 /24 ! Die muss natürlich in jedem Falle bleiben wegen der CapsMan Steuerung und für den Radius Server.

Während in meiner von Dir abgesegneten Grundkonfig Grundkonfig nur vlan1 gesetzt wird.

Man beachte das Kleingedruckte oben.... ! Da hatte ich schon geschrieben das hier der RB2011 nicht als reiner, flacher Layer 2 Switch arbeitet wie bei dir sondern als Layer 3 Switch/Router mit der kompletten IP Funktion in den VLANs.

Die VLAN und DHCP IP Setups musst du dir also einfach wegdenken. Deine Grundkonfig ist also OK. Es ist also in der Tat nur dem L3 Setup geschuldet.

Mir war es etwas zu aufwending den ganzen RB2011 als L2 Switch umzukonfigurieren.

Solltest du es bei dir aber partout nicht hinbekommen mache ich natürlich auch das, keine Frage !

Die radios erzeugen kein Signal.

Aktiviert (blauer Haken im WinBox) hast du die Interfaces ?Wenn sie nicht senden gibt es immer nur 2 Möglichkeiten dafür:

- Falsches oder fehlendes Länder Setup

- Interface ist nicht aktiviert

Dann melden sie sich neu an am CapsMan Manager und ziehen nochmals die Konfig.

Ansonsten setze ich das nochmals auf ein reines Switch Setup wie bei dir und poste die davon nochmals die Konfig.

IP Adressen für alle VLANs auch das Default VLAN 1 kommen bei dir vom Router/Firewall, richtig ?

Sprich der MT Switch ist als einfacher L2 Switch mit einem tagged Uplink am Router/Firewall, oder ?

Ich denke ich stehe unmittelbar vor dem Durchbruch.

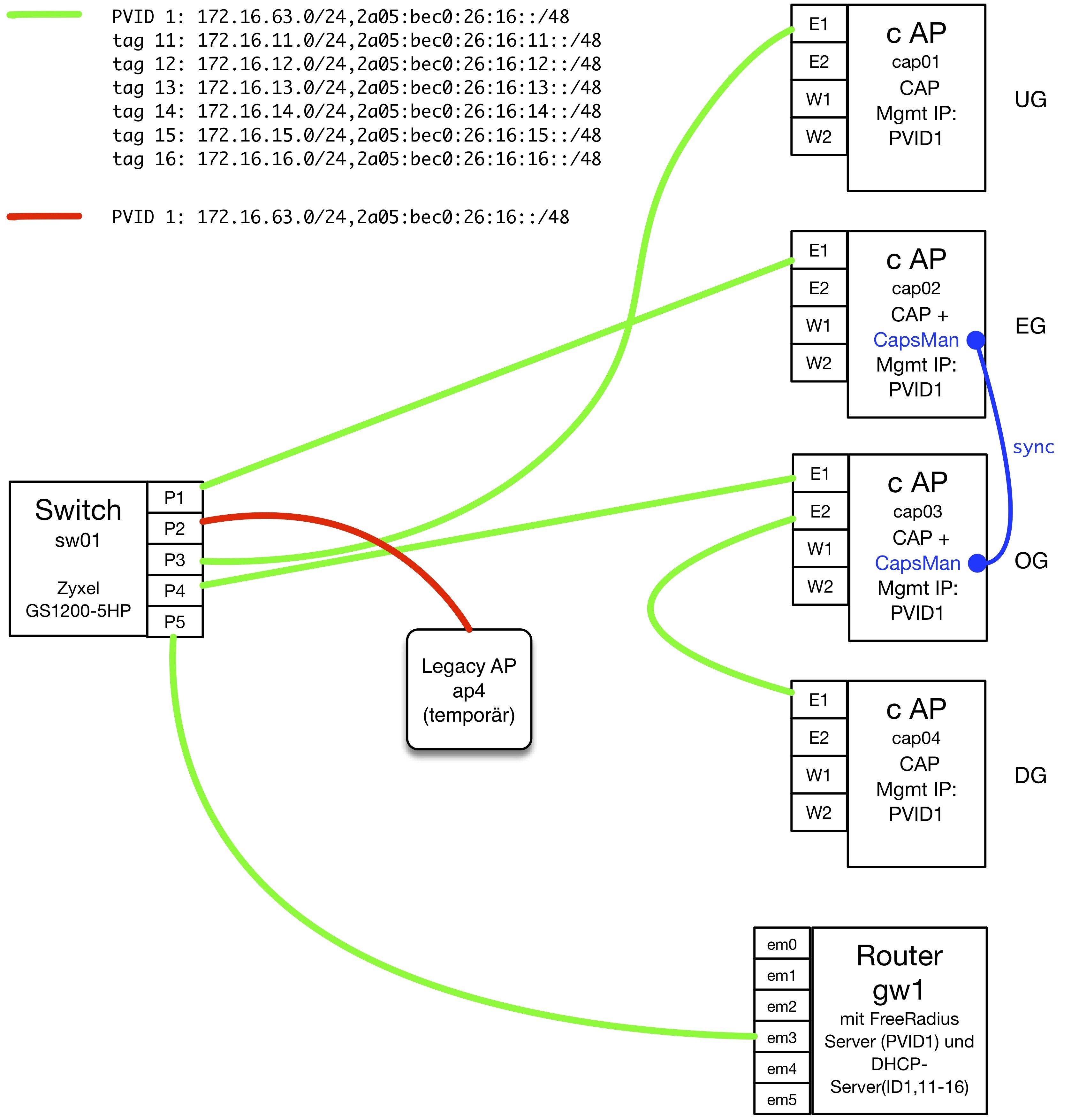

Deshalb kommt hier jetzt auch nochmals die finale Lösung. Jetzt mit einem CRS-305 im Layer 2 Switchmode genau wie bei dir und angeschlossener Firewall mit 4 VLANs die gleichzeitig DHCP Server für alle VLANs ist.Das Setup sieht dann so aus:

Sieht man sich nach der CapsMan Discovery das cAP Interface an erkennt man das das Profil richtig übernommen wurde auf dem cAP.

Jetzt kann man mit einem WLAN Scanner und auch in der WLAN Übersicht das WLAN sehen. Und ein Verbindungsklick öffnet dann sofort die Username / Passwort Abfrage des WPA2-Enterprise WLANs.

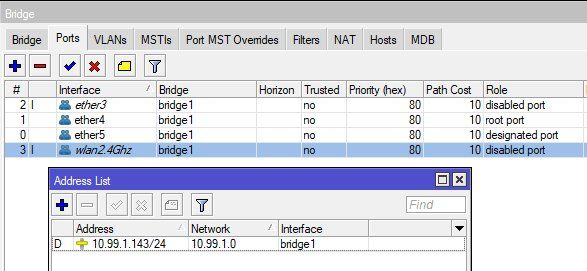

Das entsprechende Setup auf dem Switch sieht dann so aus:

[admin@CRS305] > export

# nov/07/2020 08:59:44 by RouterOS 6.47.7

#

#

# model = CRS305-1G-4S+

#

/caps-man channel

add band=2ghz-g/n control-channel-width=20mhz frequency=2452 name=2ghz-ch9

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] comment="cAP Port"

set [ find default-name=sfp-sfpplus4 ] comment="Uplink Router/Firewall"

/interface vlan

add comment=Management interface=vlan-bridge name=vlan1 vlan-id=1

/caps-man datapath

add bridge=vlan-bridge local-forwarding=yes name=datapath1

/caps-man security

add authentication-types=wpa2-eap eap-methods=passthrough encryption=aes-ccm name=wpa2ent \

tls-certificate=none tls-mode=no-certificates

/caps-man configuration

add channel=2ghz-ch9 country=germany datapath=datapath1 mode=ap multicast-helper=full name=\

dynvlan security=wpa2ent ssid=MikroTik

/caps-man interface

add configuration=dynvlan disabled=no l2mtu=1600 mac-address=B8:69:F4:2E:20:C9 \

master-interface=none name=cap1 radio-mac=B8:69:F4:2E:20:C9 radio-name=B869F42E20C9

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/caps-man aaa

set called-format=ssid mac-mode=as-username-and-password

/caps-man access-list

add action=query-radius allow-signal-out-of-range=10s disabled=no ssid-regexp=""

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes

/interface bridge port

add bridge=vlan-bridge interface=sfp-sfpplus4

add bridge=vlan-bridge interface=ether1

add bridge=vlan-bridge interface=sfp-sfpplus1

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan1 vlan-ids=1

add bridge=vlan-bridge tagged=vlan-bridge,ether1,sfp-sfpplus4 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,ether1,sfp-sfpplus4 vlan-ids=20

add bridge=vlan-bridge tagged=vlan-bridge,ether1,sfp-sfpplus4 vlan-ids=30

/ip address

add address=172.30.1.2/24 comment="IP Mgmt. Adresse" interface=vlan1 network=172.30.1.0

/ip route

add comment="Default Gateway" distance=1 gateway=172.30.1.1

/radius

add address=172.30.1.106 comment="Radius Server" secret=testing123 service=wireless \

src-address=172.30.1.2

/system identity

set name=CRS305

/system ntp client

set enabled=yes primary-ntp=194.25.134.196 secondary-ntp=131.188.3.221

/system routerboard settings

set boot-os=router-os Works as designed !

Viel mehr Silbertablet geht aber jetzt nicht mehr...

Könntest Du bitte die Konfig Deines CAP posten?

Der hat (und darf auch) niemals eine Konfig haben !! Eine Konfig wäre ja auch völlig absurd, da die zentrale Konfig ja vom CapsMan Manager kommt bzw. er sich diese zentral davon zieht !!Den RESETET man natürlich immer vorher logischerweise und versetze ihn in den CAPS Mode !

Nach dem Reboot und dem automatischen Anmelden im CapsMan erscheint der AP ja automatisch im CapsMan Interface Fenster. Dort weist man dann das o.a. Profil zu und gut iss.

Ich habe da Identity,Adressen und Webzertifikate gesetzt. Wegen wechselnder mac-Adresse wechselt ja auch die IP.

Bahnhof, Ägypten... ???Keine Ahnung was du damit meinst. Alles eigentlich nicht erforderlich und auch kontraproduktiv. Es reicht wenn du im CapsMan die Zertifikatsgenerierung auf "Auto" setzt wenn du das CapsMan Management verschlüsseln willst.

Gut, ich habe das bis dato nur mit einem MacBook und mit einem Windows 10 (2004) getestet und noch nicht mit einem iPhone. Hole ich nach...

Du solltest dann ggf. ganz ohne Zertifikate arbeiten wenn das ein Problem auf dem iPhone sein sollte oder du importierst dann dieses Zertifikat als vertrauenswürdig ins iPhone (unter Profile). Komisch ist nur das Windows 10 und MacBook (Catalina OS) diese völlig ohne Anmeckern des Zertifikats akzeptieren ?!?

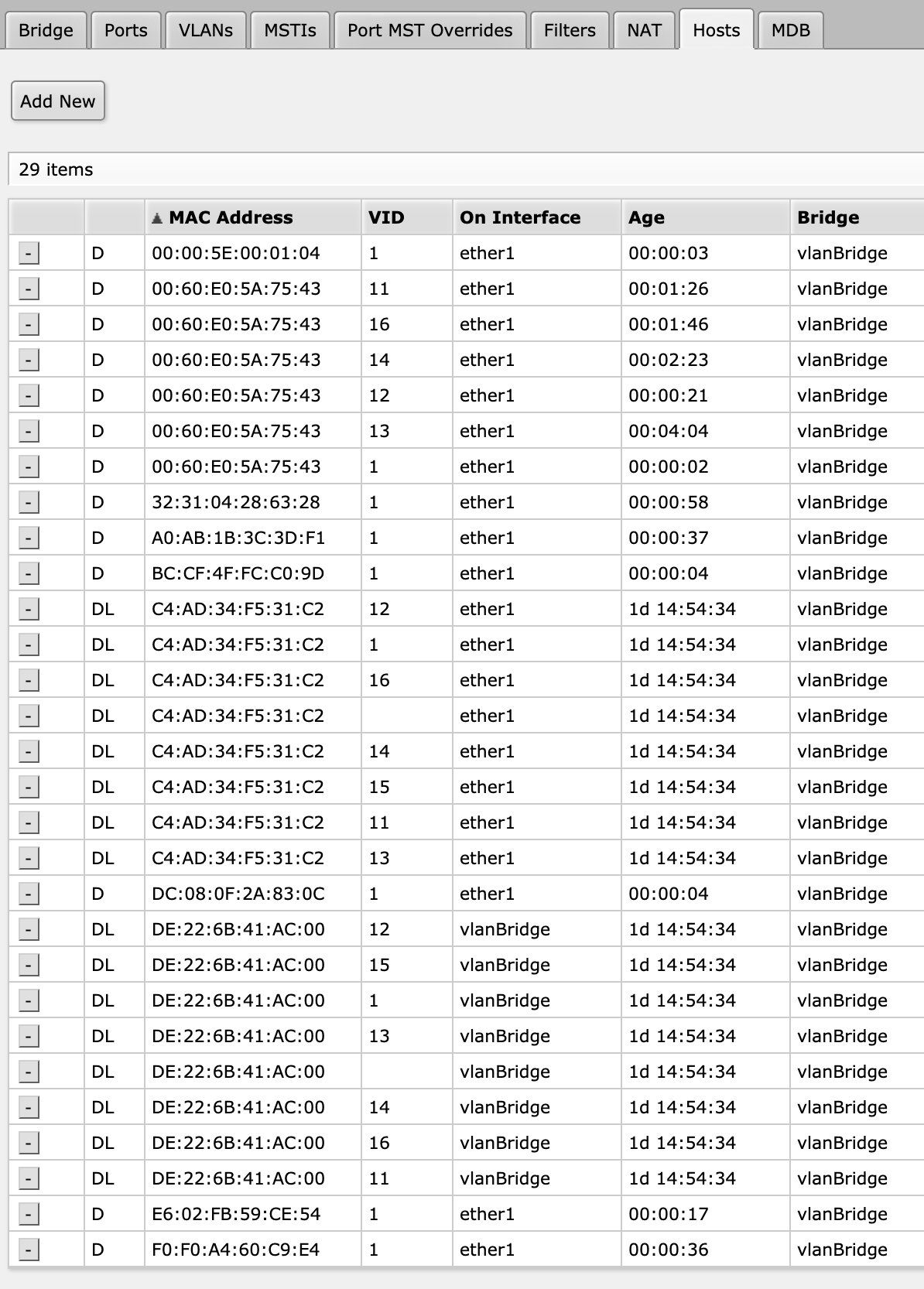

Da erscheint nix. Ich sehe noch nicht mal einen Eintrag in DHCP Leases mit der mac-Adresses dieses cap.

Das zeigt dann das dein CapsMan Manager generell keinerlei Layer 2 Connectivity mit diesem Accesspoints hat. Wenn der sich schon nicht einmal eine IP Adresse vom DHCP Server zieht, hast du zuallererst mal ein generell Netzwerk Problem mit dem AP Port.Ohne IP Adresse der APs scheitert dann natürlich auch sofort generell die CapsMan Verbindung, denn dann können die APs keinerlei Konfig Daten ziehen und sind vollkommen ohne Funktion was ja dann genau deinem Erscheinungsbild mit diesem AP entspricht.

Du hast also ein generelles Netzwerk Problem an diesem AP Port ! Mit an Sicherheit grenzender Wahrscheinlichkeit stimmt dort deine PVID Einstellung nicht !

Sprich dein Management VLAN am Router hat keinerlei Layer 2 Verbindung mit diesem Accesspoint Port.

Das musst du logischerweise erstmal fixen damit es überhaupt funktionieren kann.

Die Accesspoints müssen sich eine IP ziehen !! Du musst also in den Leases entsprechende Einträge für die APs sehen. Ohne das deine unterliegende Netz Infrastruktur sauber funktioniert musst du mit dem Rest erstmal gar nicht weitermachen das ist doch klar.

Webzertifikate sind für das https der WebFig-Seite.

OK, du meinst jetzt die Captive Portal Webseite und NICHT die CapsMan Verschlüsselung, richtig ?Das hatte ich jetzt missverstanden, denn mit der CapsMan Verschlüsselung kann das ja nichts zu tun haben.

Normal schaltet man aber die Zertifikatsabfrage ja ab im WPA2 Enterprise Setup:

Ich teste das aber nochmal mit dem iPhone.

aber ich weiß nicht wie ich Text als Anhang hier einfüge.

Entweder per Cut and Paste einfach rein oder in Code Tags: Formatierungen in den Beiträgendass ich den channel im caps-man interface habe und Du in der caps-man configuration:

Ja, das ist eine (gewollte) quick and dirty config bei mir, da ich nur einen einzigen AP zum Testen dran habe. Richtiges Frequenzmanagement ist bei mir also überflüssig. Deshalb NICHT nachmachen !! Du hast es natürlich richtig gemacht und weisst dann den Interfaces auch richtigerweise Frequenzen im korrekten 4 Kanal Raster zu wie es sein soll.

Mir ist heute noch etwas aufgefallen...

Wenn man die Mac Authentisierung komplett weglässt dann kann sich ein WPA2 Enterprise WLAN Client nicht mehr einloggen.

Es sieht so aus als ob bei der WLAN Authentisierung mit WPA2 Enterprise und EAP Passthrough bei Mikrotik immer auch die Hardware Adresse mit authentisiert werden muss. Ohne das bekommt er bei mir weder in der Layer 2 Konfig (CRS 305) als auch in der Layer 3 Konfig (RB 2011) eine korrekte IP und richtige VLAN ID.

Es muss also immer sowas im Radius stehen:

#

0022:FA7B:1234 Cleartext-Password := "0022:FA7B:1234"

#

"testuser" Cleartext-Password := "geheim123"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 10,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "Laptop"

# Ich habe keine Option gefunden die Mac Prüfung zu deaktivieren, da dies mit dem AAA Setup im CapsMan zu tun hat, welches man nicht deaktivieren kann.

Vermutlich kann man bei Mikrotik die beiden Parameter Tunnel-Type = VLAN und Tunnel-Medium-Type = IEEE-802 auch komplett weglassen, weil Mikrotik diese Attribute nicht lesen kann und sie ignoriert. Macht die Konfig noch schlanker...

Das teste ich nochmal.

Bei WPA2 Enterprise solltest du zudem zwingend die eap Konfig Datei unter /etc/freeradius/3.0/mods-available editieren und dort im Abschnitt peap unbedingt den Parameter use_tunneled_reply auf yes setzen ! Ansonsten kann er die PEAP Attribute (VLAN ID usw.) nicht richtig lesen bei Enterprise und AP VLAN Traffic ist dann blockiert.

Mit dem Setup funktioniert es jetzt (getestet) absolut sauber und fehlerlos auf Windows 10 (2004), Mac OS 10.15.7, iOS 13 und 14.2.

nach dem reset in Capsmode erscheint mein cap02 nicht im caps mode.

Kein gutes Zeichen.... Was die Fehlermeldung betrifft: Nicht gut

wiki.mikrotik.com/wiki/Manual:License

Sieht ja irgendwie danach aus als ob dir der richtige License Level fehlt ?!

Der cAP ac ist ein Routerboard device , sollte level 4 haben.

Das ist in der Tat richtig. Ich habs hier mit einem cAP lite und cAP ac am laufen und alles fehlerlos.Wenn der Lite es schon kann sollten das deine cAPs allemal können. Ggf. ist da was an der Hardware fehlerhaft. Ist ja auch eindeutig wenn einer sich sauber anmeldet und ein baugleicher mit identischer Firmware nicht. Da stimmt dann was nicht....

Supportcall oder RMA ist da sicher der richtige Weg.

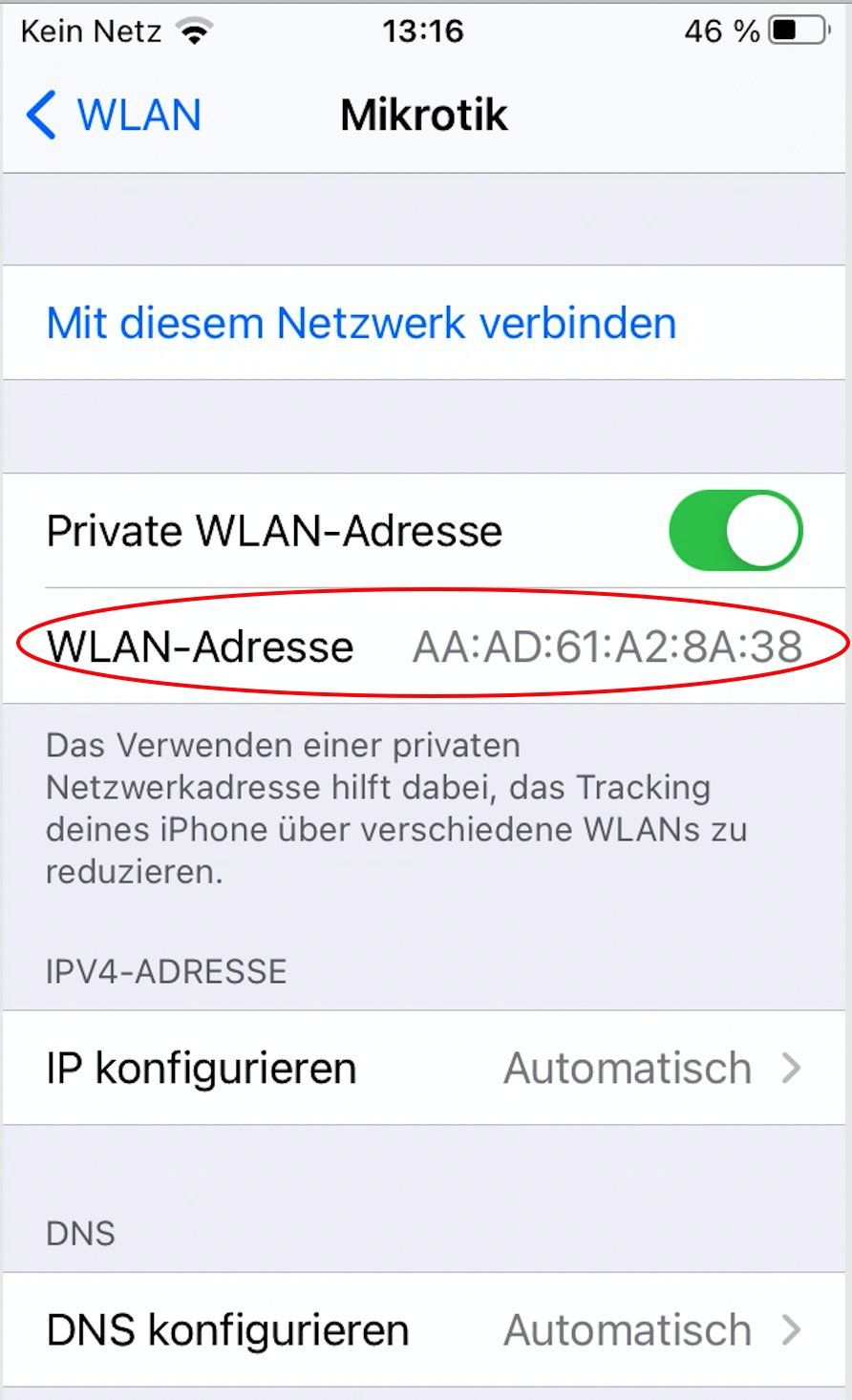

Übrigens hier der Test mit dem iPhone. Du hast Recht mit dem Radius Zertifikat, denn das ist ein selbst erstelltes im Default (Snakeoil

Mit einem Klick auf "Vertrauen" akzeptierst du das aber dauerhaft während der Gültigkeit sofern du kein Offizielles hast.

Eine Besonderheit gibt es beim neunen iOS14 noch. Dort ist die Option "Private WLAN Adresse" jetzt konfigurierbar.

Damit reduziert man ein Tracking in WLANs indem für jede WLAN SSID eine individuelle Mac Adresse genutzt wird.

(4) Received Access-Request Id 16 from 192.168.88.1:58742 to 192.168.88.148:1812 length 178

(4) Service-Type = Framed-User

(4) Framed-MTU = 1400

(4) User-Name = "user10"

(4) State = 0x43bf2d6141bc34df16bd14c8ba767d49

(4) NAS-Port-Id = "cAP Rechts"

(4) NAS-Port-Type = Wireless-802.11

(4) Acct-Session-Id = "82b00004"

(4) Calling-Station-Id = "AA-AD-61-A2-8A-38"

(4) Called-Station-Id = "64-D1-54-F6-39-C2:Mikrotik"

(4) EAP-Message = 0x020300061900

(4) Message-Authenticator = 0xa14f21e9d9c714ce4e759560552100ba

(4) NAS-Identifier = "RB2011-Test"

(4) NAS-IP-Address = 192.168.88.1

(4) session-state: No cached attributes

(4) Sent Access-Challenge Id 16 from 192.168.88.148:1812 to 192.168.88.1:58742 length 0 Rennt auch mit dem iPhone alles wie es soll !

Nach dem reset in den Caps-Mode ist da nur eine nackte bridge ohne VLAN-Definitionen, das kann doch nicht funktionieren?

Doch, keine Sorge das klappt schon wenn die VLAN Bridge auf dem Manager Device richtig konfiguriert ist. Die APs im Caps Mode fasst du auch nicht mehr an nach dem Reset. Das ist ja gerade der tiefere Sinn das die zentral auf dem CapsMan Manager konfiguriert werden. Eine zentrale Konfig die sich die APs automatisch ziehen. Die APs fasst du nicht mehr an !! Nur resetten in den Caps Mode und das wars...nicht mehr drauf rumfummeln und Konfig ausschliesslicht auf dem Manager ! dass nur der CAP auf der CapsMan hardware vlan-mäßig funktioniert.

Wenn du den Haken "local forwarding" im Datapath gesetzt hast, dann verlassen die Pakete den AP direkt auf den Switch.Ohne local Forwarding würde er auf den Caps Manager getunnelt werden und geht da raus. Ist aber nicht toll, denn Tunneling kostet Performance und bei n APs deren Traffic die Bandbreite von 1 Gig überschreitet nicht so dolle. Deshalb macht man heutzutage immer Local Forwarding.

Interessant ist das das scheinbar auch der Fall ist wenn der Mikrotik als EAP Client arbeitet. Guckst du hier:

Mikrotik mAP2 als WLAN Client

Vermutlich macht MT dann immer Mac before Dot1x als Standard Policy.

Ich habe wie gesagt bis dato keine Option gefunden die Mac Abfrage zu deaktivieren. Möglich aber das das geht...?!

Mikrotik mAP2 als WLAN Client

Vermutlich macht MT dann immer Mac before Dot1x als Standard Policy.

Ich habe wie gesagt bis dato keine Option gefunden die Mac Abfrage zu deaktivieren. Möglich aber das das geht...?!

dass der Supplicat sich eine öffentliche IPv6-Adresse vom Advertizing daemon /rad) holt?

DHCPv6 oder SLAAC aktivieren ohne Nutzername und ohne Captive Portal

Das geht dann in der Tat nur über Userzertifikate.Wie ist es denn mit dem DEFAULT Eintrag? Die MAC-Adressen von Gästen kennt man ja nicht.

Dafür nimmst du dann in der Tat den Default Eintrag: DEFAULT Cleartext-Password := "%{User-Name}"

Mikrotik-Wireless-VLANID := 99,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "gast" Für die folgende 802.1x Authentisierung könnte man einen Gast Dummy Login mit z.B. Username: gast und Passwort: gast anlegen ebenso mit der zwangsweisen Zuweisung des VLAN 99.

Vermutlich ist das aber überflüssig, denn der o.a. Default Eintrag ersetzt ja generell automatisch unbekannte Usernamen mit "%{User-Name}" identisch zum Passwort.

Es sollte also einzig dieser Default Eintrag reichen, da er ja global für Mac und auch Dot1x gilt. Musst du mal testen.

Damit landen dann alle diese unbekannten Rechner im "Gummizellen" VLAN 99, was du dann mit einem Captive Portal versiehst oder Firewall Regeln oder beiden oder oder....

Gibts da keine bessere Lösung mit einem bestimmten pw?

Doch natürlich ! Dann gibst du dem Gastnetz einfach ein offenes Dummy Passwort ala

gast Cleartext-Password := "gast"

Mikrotik-Wireless-VLANID := 99,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "gast"

Was das Thema v6 beim iPhone angeht... Sieht dann so aus als ob das iPhone kein SLAAC kann oder macht. Dann musst du mit DHCPv6 arbeiten. Wäre etwas verwunderlich da v6 Standard aber möglich. Andere Optionen gibts dann nicht.

Das ist mein Problem: /80 geht nicht.

Ist ja auch nicht wirklich Standard konform und recht unüblich wenn die v6 Welt nur /64 spricht....Dann musst du zwangsweis emit DHCPv6 arbeiten.

ob ich mir noch 6 /64-Netze aus den Rippen leiern kann.

Sollte eigentlich möglich sein, denn du bekommst ja immer /52 oder /56 vom Provider per PD. Da sollte eigentlich immer genug überbleiben.

Mmmhhh, sieht so aus als ob der Port mit dem Supplicant eine falsche PVID Zuordnung (falsches VLAN) hat oder der Port nicht Member der VLAN Bridge ist.

Häng statt Supplicant mal einen Wireshark Rechner dran und check mal ob du auf DHCP Requests eine Antwort bekommst. Wenn nicht ist der DHCP Server Layer 2 seitig von dem Segment getrennt was dann sehr häufig auf einen Fehler in der Bridge Konfig oder VLAN Zuordnung weist.

Häng statt Supplicant mal einen Wireshark Rechner dran und check mal ob du auf DHCP Requests eine Antwort bekommst. Wenn nicht ist der DHCP Server Layer 2 seitig von dem Segment getrennt was dann sehr häufig auf einen Fehler in der Bridge Konfig oder VLAN Zuordnung weist.

Der Supplicant hängt am Radio des CapsMan und ist ein MacBook mit tcpdump.

OK, der muss aber ja auch der Bridge zugeordnet sein um Layer 2 verbindung zu haben.Das kannst du aber immer sehr einfach testen. Gib dem Supplicant (oder Testrechner) einfach eine statische IP Adresse und versuche andere Geräte oder das L3 Interface in dem VLAN zu pingen. Klappt das nicht hast du ein Layer 2 Problem.

Wie ist der blaue "Sync" Link zu verstehen und das 2mal ein Caps Manager aktiv zu sein scheint ? Solche Manager Redundanz ist nicht supportet oder was soll das ausdrücken ?

Arbeitest du im Datapath Setup mit Local Forwarding ?

Ich kann den Defaultrouter nicht anpingen.

Vermutlich dann andere Clients in dem IP Netz auch nicht, oder ?Zeigt das da irgendwas faul an der Bridge Konfig ist wenn diese L2 Frames nicht geforwardet werden...

Hängt der Client am CAPsMAN AP selber oder an einem der anderen APs ?

Deaktiviere doch temprär mal die Radios auf dem CapsMan AP und nutze mit dem Client nur einen der APs auf denen der CapsMan nicht rennt. Wenn dort das Bridging klappt kann es nur der Manager AP selber sein.

Mal sehen, ob die das Rätsel lösen können.

Ja, ein Feedback wäre da mal spannend. Es ist ja dann klar das es nur an dem AP liegt auf dem auch der Manager rennt. Hier hatte ich das nie gesehen, da der Manager hier auf dem CRS Switch rennt der natürlich keinen AP hat.Hoffen wir mal das es kein Bug ist..?!

Ich konnte damit erstmalig eine PEAP-Authentifizierun erreichen, ohne eine vorherge MAC-Authentifizierung:

Bist du dir da sicher ??Die beiden Auth Methoden kommen sehr schnell hintereinander so das man das oft nicht sieht.

Es macht Sinn den FreeRadius mal zu stoppen, den Schirm zu löschen und mit -X wieder zu starten.

Wenn dort als allererster Auth Request wirklich nix mit der Mac Adresse als User/Pass kommt, dann hast du Recht !

Wäre ja cool wenn das die Lösung ist.

"add mac-address=00:00:00:00:00:00 action=accept" würde dann von der Logik bedeuten das er nur die fiktive 00er Mac erlaubt und alles andere blockt als implicit deny.

Nachteile gibts da ja sicher nicht. Ohne einen gültigen .1x Account im Radius kommst du ja dann niemals ins Netz. Das passt also....

P.S.: Solltest ggf. den "Comment" Namen im Debug Output nochmal anonymisieren...

Ich dachte die 00er MAC steht für eine beliebige, was heißt, er lässt alle rein, ohne den RADIUS zu fragen.

Richtig. Je nachdem welche Grundregel die nehmen.Da man MAC-Adressen ja faken kann, sind die ja nicht wirklich eine Gewinn gegenüber EAP-TTLS.

Da hast du zweifelsohne Recht. Das ist immer der Pferdefuß einer reinen Mac Authentisierung. Allerdings muss beim Angreifer da auch entsprechendes KnowHow vorhanden sein, was man im Zweifel bei WLAN aber nie unter Kontrolle hat... 112 Threads bis zur Lösung... Das kann sich sehen lassen !