Mikrotik mAP2 als WLAN Client

Hallo,

ich möchte ein Gerät ohne WLAN Funktion aber mit LAN Schnittstelle über einen Miktotik mAP2 mit unserem Campus WLAN verbinden.

Nur hab ich jetzt das Problem das der mAP sich nicht am Campus WLAN Authentifizieren kann.

Das WLAN verwendet EAP-TTLS mit PAP.

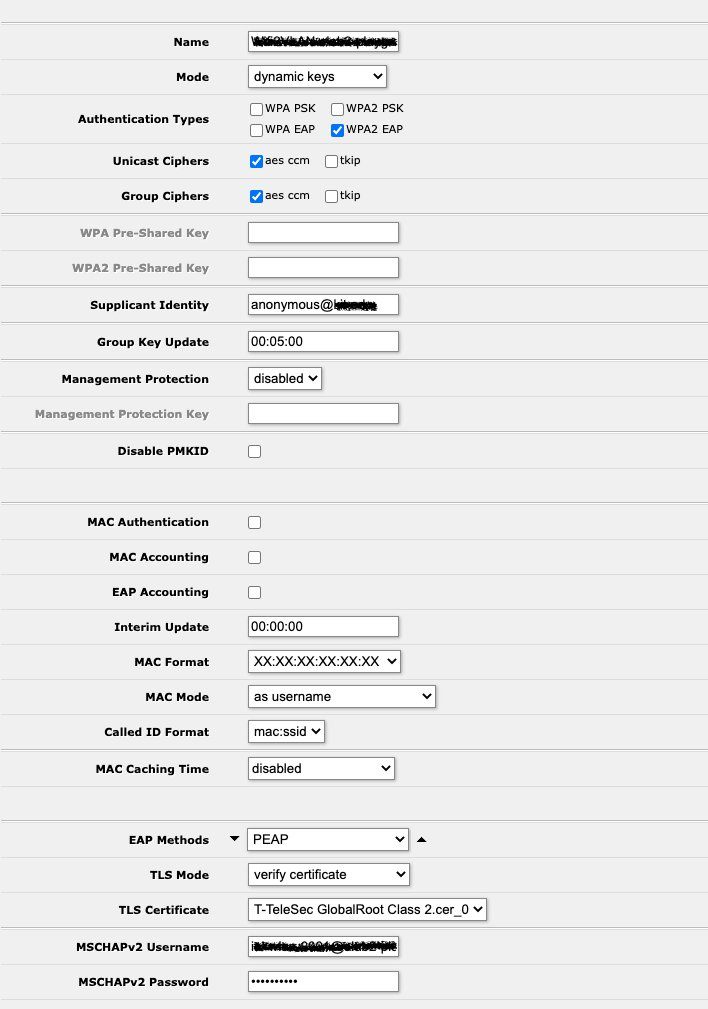

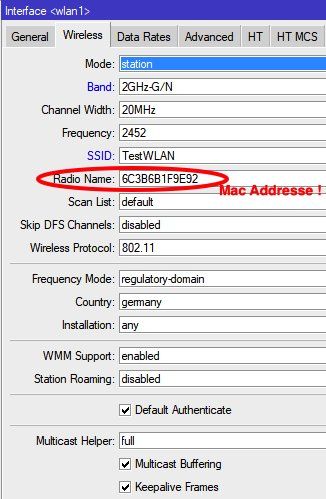

Die folgenden Einstellungen hab ich auf dem mAP gemacht:

Was hab ich falsch gemacht?

ich möchte ein Gerät ohne WLAN Funktion aber mit LAN Schnittstelle über einen Miktotik mAP2 mit unserem Campus WLAN verbinden.

Nur hab ich jetzt das Problem das der mAP sich nicht am Campus WLAN Authentifizieren kann.

Das WLAN verwendet EAP-TTLS mit PAP.

Die folgenden Einstellungen hab ich auf dem mAP gemacht:

Was hab ich falsch gemacht?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 622983

Url: https://administrator.de/forum/mikrotik-map2-als-wlan-client-622983.html

Ausgedruckt am: 18.07.2025 um 13:07 Uhr

15 Kommentare

Neuester Kommentar

Das WLAN verwendet EAP-TTLS mit PAP.

Was hab ich falsch gemacht?

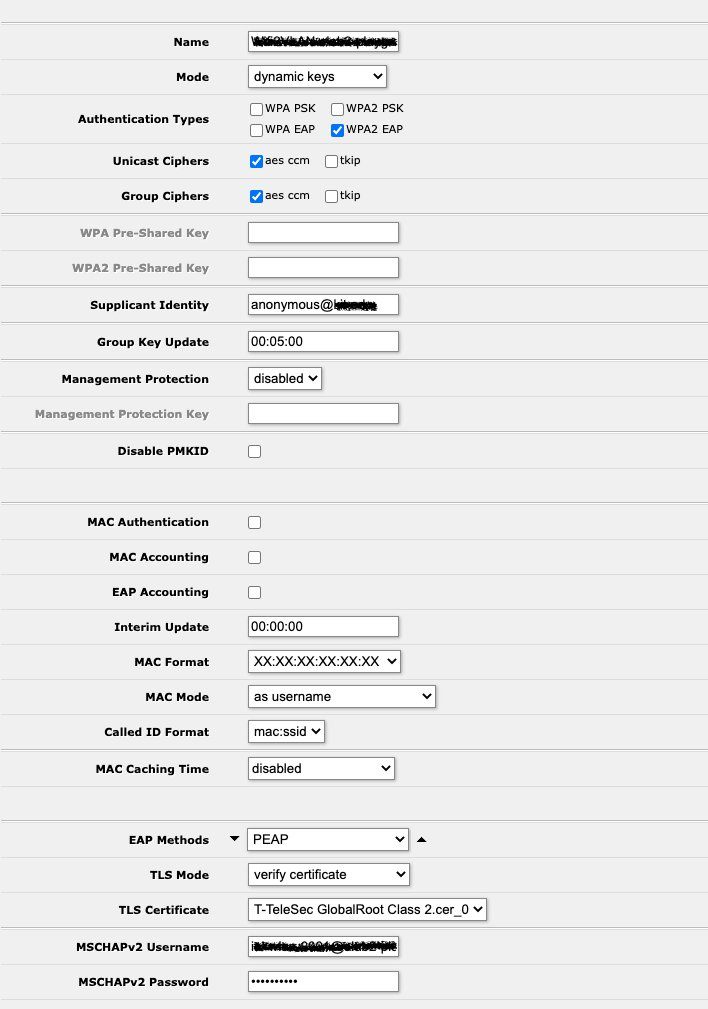

Wieso setzt du dann die EAP-Methode auf "PEAP" und nicht auf EAP-TTLS?? Das sind zwei verschiedene paar Schuhe ...Was hab ich falsch gemacht?

Erstmal hast du im Groben alles richtig gemacht.

Die Frage ist warum der authentisierende Radius Server den Zugriff des mAP2 auf das WLAN verweigert ?? Genau deshalb wäre ein Log Auszug des Radius Server sehr hilfreich für eine zielführende Hilfe. Leider hast du versäumt den und auch das Mikrotik Log hier zu posten

Im Log wird ganz sicher genau protokolliert sein warum der Radius Server den Zugriff ablehnt.

Mal blind geraten wird es vermutlich das Mac Adress Format XX:XX:XX:XX:XX:XX sein sofern ihr in eurem WLAN auf Mac Adressen authentisiert. Da wird der Radius sicher ein anderes Format ohne Doppelpunkte erwarten oder die Mikrotik Mac ist ohne Doppelpunkte dort registriert worden.

Wie gesagt nur ins Blaue geraten, da all diese Information wie Radius und Mikrotik Log leider fehlen...

Guckst du dazu auch hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Frage ist warum der authentisierende Radius Server den Zugriff des mAP2 auf das WLAN verweigert ?? Genau deshalb wäre ein Log Auszug des Radius Server sehr hilfreich für eine zielführende Hilfe. Leider hast du versäumt den und auch das Mikrotik Log hier zu posten

Im Log wird ganz sicher genau protokolliert sein warum der Radius Server den Zugriff ablehnt.

Mal blind geraten wird es vermutlich das Mac Adress Format XX:XX:XX:XX:XX:XX sein sofern ihr in eurem WLAN auf Mac Adressen authentisiert. Da wird der Radius sicher ein anderes Format ohne Doppelpunkte erwarten oder die Mikrotik Mac ist ohne Doppelpunkte dort registriert worden.

Wie gesagt nur ins Blaue geraten, da all diese Information wie Radius und Mikrotik Log leider fehlen...

Guckst du dazu auch hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

lost connection, 802.1x authentication failed

Der Mikrotik kann als Client mit EAP-TTLS nur MSCHAPv2 kein PAP, überhaupt ein Wunder warum man an einer UNI noch das vollkommen veraltetete PAP einsetzt. Mit der Verbindung wird das also nichts, denn der Radius der UNI macht wohl zwingend PAP und kein MSCHAPv2.sagte sie sieht keine Authentifizierungsversuche von dem Gerät.

Mmmhhh das kann eigentlich nicht sein.Ein kurzer Test brachte aber Interessantes zutage. Der Mikrotik WLAN Client verhält sich als WLAN EAP Client scheinbar genau so wie auch als 802.1x Supplicant. Sprich er will zwingend seine Mac Adresse zuerst authentisieren und erst danach authentisiert er PEAP mit MSChapv2.

Man kann das sehr gut am Debug Output des Radius Servers sehen. Die Mac Adresse 6C:3B:6B:1F:9E:92 ist die des Mikrotik WLAN Ports diese wird zuerst authentisiert (Debug Trace 0) und erst danach dann die 802.1x WLAN Username/Passwort Kombination (Debug Trace 1):

Ready to process requests

(0) Received Access-Request Id 8 from 192.168.88.1:58164 to 192.168.88.148:1812 length 154

(0) Service-Type = Framed-User

(0) NAS-Port-Id = "AccessPoint"

(0) NAS-Port-Type = Wireless-802.11

(0) User-Name = "6C3B:6B1F:9E92"

(0) User-Password = "6C3B:6B1F:9E92"

(0) Calling-Station-Id = "00-1D-2E-01-0A-0B"

(0) Called-Station-Id = "00-1D-2E-01-0A-0B:TestWLAN"

(0) NAS-Identifier = "Ruckus_R320"

(0) NAS-IP-Address = 192.168.88.100

(0) Sent Access-Accept Id 8 from 192.168.88.148:1812 to 192.168.88.100:58164 length 0

(0) Finished request

(1) Received Access-Request Id 18 from 192.168.88.1:35799 to 192.168.88.148:1812 length 253

(1) Service-Type = Framed-User

(1) Framed-MTU = 1400

(1) User-Name = "testing"

(1) State = 0xdbeebcf4d3e7a59603afc632821875d3

(1) NAS-Port-Id = "AccessPoint"

(1) NAS-Port-Type = Wireless-802.11

(1) Calling-Station-Id = "6C-3B-6B-1F-9E-92"

(1) Called-Station-Id = "00-1D-2E-01-0A-0B:TestWLAN"

(1) Sent Access-Accept Id 18 from 192.168.88.148:1812 to 192.168.88.1:35799 length 0

(1) User-Name = "testing"

(1) MS-MPPE-Recv-Key = 0x61a04de7ff51c15f697abb242e93e0704ec54caff16dc837668809c3efebe594

(1) MS-MPPE-Send-Key = 0x30484a56e1bb51755db33257b0910bfb73b5e1b125963f3cb03f1aa5919721f0

(1) EAP-Message = 0x03090004 Da im EduRoam auch FreeRadius zum Einsatz kommt ist der Trace also realistisch.

Passt man das so im Radius an funktioniert das absolut fehlerlos.

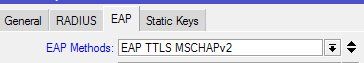

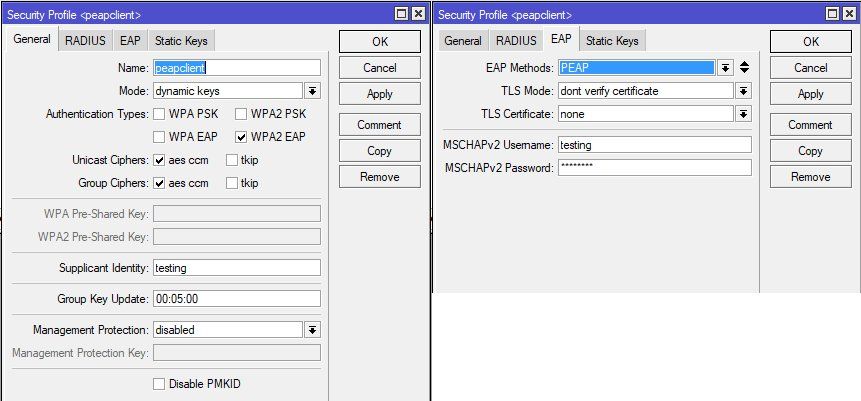

Die entsprechende Mikrotik WLAN Client Security Konfig sieht dann so aus:

Das WLAN Interface im Station Mode dann entsprechend:

Works as designed !

Zitat von @Phill93:

wir haben keine Mac Authentifizierung im WLAN nur Username Passwort. Deshalb kann ich dem WLAN Admin auch keine Mac mitteilen.

Schon klar, trotzdem den Hinweis lesen dann erkennst du wie der Mikrotik bei seiner Auth vorgeht.wir haben keine Mac Authentifizierung im WLAN nur Username Passwort. Deshalb kann ich dem WLAN Admin auch keine Mac mitteilen.

Und wie schon gesagt MSCHAPv2 ist nicht gleich PAP !! Wenn also der Radius an der UNI nur PAP und kein MSCHAPv2 in seinem Radius Profil aktiviert hat dann wird das niemals klappen, deswegen siehst du auch den Timeout.

lost connection, 802.1x authentication timeout