Cisco 2951 VPN Problem

Moin Moin,

ich habe folgendes Problem mit meinem Cisco:

Wir haben einen VPN-Tunnel via SVTI Config zu einem anderen Router (Bintec-elmeg) aufgebaut.

Der Tunnel steht auch siehe unten, ABER es geht keinerlei Traffic hindurch? Auf der Gegenseite wird auch alles normal ohne Fehler angezeigt aber wie gesagt keinerlei Traffic möglich?!

Für mich ist die SVTI-Konfig ziemliches Neuland und ich hoffe mir kann hier jemand den entscheidenden Tipp geben.

Hier erstmal die Router-Konfig:

Hier noch die ausgabe von sh interface tunnel0:

ich habe folgendes Problem mit meinem Cisco:

Wir haben einen VPN-Tunnel via SVTI Config zu einem anderen Router (Bintec-elmeg) aufgebaut.

Der Tunnel steht auch siehe unten, ABER es geht keinerlei Traffic hindurch? Auf der Gegenseite wird auch alles normal ohne Fehler angezeigt aber wie gesagt keinerlei Traffic möglich?!

Für mich ist die SVTI-Konfig ziemliches Neuland und ich hoffe mir kann hier jemand den entscheidenden Tipp geben.

Hier erstmal die Router-Konfig:

version 15.5

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname CISCO2951

!

boot-start-marker

boot-end-marker

!

!

enable secret 5 xyz

enable password 7 xyz

!

no aaa new-model

ethernet lmi ce

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

!

!

ip gratuitous-arps

!

!

!

!

!

!

!

!

!

!

!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 192.168.66.1

ip dhcp excluded-address 192.168.83.1

ip dhcp excluded-address 192.168.83.9

ip dhcp excluded-address 192.168.83.4

ip dhcp excluded-address 192.168.83.200

ip dhcp excluded-address 192.168.83.253

ip dhcp excluded-address 192.168.83.252

ip dhcp excluded-address 192.168.83.251

ip dhcp excluded-address 192.168.83.250

ip dhcp excluded-address 192.168.83.240

ip dhcp excluded-address 192.168.83.100

!

ip dhcp pool LAN-83.0

import all

network 192.168.83.0 255.255.255.0

default-router 192.168.83.254

dns-server 192.168.83.1

domain-name MK.com

!

!

!

ip domain name MK.com

ip inspect name myfw tcp

ip inspect name myfw udp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip ddns update method dyndns

HTTP

add http://@members.dyndns.org/nic/update?system=dyndns&ho

interval maximum 0 0 15 0

!

ip cef

no ipv6 cef

!

!

multilink bundle-name authenticated

!

!

!

!

!

!

voice-card 0

!

!

!

!

!

!

!

!

license udi pid CISCO2951/K9 sn FCZ15047E0Y

hw-module pvdm 0/0

!

!

!

username admin-mk password

!

redundancy

!

!

!

!

!

!

!

crypto isakmp policy 1

encr aes

hash md5

authentication pre-share

group 5

!

crypto isakmp policy 2

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp key cisco123 hostname Test.dyndns.org

crypto isakmp keepalive 10

!

crypto isakmp client configuration group VPNMK

key KEY

dns 192.168.83.1

domain media-kontor.com

pool VPNclients

save-password

max-users 5

banner ^C

Welcome to the VPN! ^C

crypto isakmp profile Chris

description Client-login for Chris

match identity group VPNMK

client authentication list clientauth

isakmp authorization list groupauth

client configuration address respond

virtual-template 1

!

!

crypto ipsec transform-set iPhone esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set MKHof esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile MK

set security-association lifetime seconds 86400

set transform-set MKHof

set pfs group5

!

!

crypto ipsec profile iPhone

set transform-set iPhone

!

!

!

!

!

!

interface Tunnel0

ip unnumbered GigabitEthernet0/1

tunnel source GigabitEthernet0/0

tunnel mode ipsec ipv4

tunnel destination 188.195.207.144

tunnel protection ipsec profile MK

!

interface Embedded-Service-Engine0/0

no ip address

shutdown

!

interface GigabitEthernet0/0

ip ddns update hostname blbs1-media-kontor.dyndns.org

ip ddns update dyndns

ip address dhcp

ip access-group 111 in

ip nat outside

ip inspect myfw out

no ip virtual-reassembly in

no ip route-cache

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 192.168.83.254 255.255.255.0

ip nat inside

ip virtual-reassembly in

duplex auto

speed auto

!

interface GigabitEthernet0/2

no ip address

shutdown

duplex auto

speed auto

!

interface Virtual-Template1 type tunnel

description Client-Login IPSEC

ip unnumbered GigabitEthernet0/1

no ip unreachables

ip flow ingress

ip nat inside

ip virtual-reassembly in

tunnel mode ipsec ipv4

tunnel protection ipsec profile iPhone

!

!

router ospf 1

!

ip local pool VPNclients 192.168.83.101 192.168.83.105

ip forward-protocol nd

!

no ip http server

no ip http secure-server

!

no ip nat service sip udp port 5060

ip nat inside source static tcp 192.168.83.9 22 interface GigabitEthernet0/0 22

ip nat inside source static tcp 192.168.83.9 50001 interface GigabitEthernet0/0 50001

ip nat inside source static tcp 192.168.83.9 50002 interface GigabitEthernet0/0 50002

ip nat inside source static tcp 192.168.83.9 50003 interface GigabitEthernet0/0 50003

ip nat inside source static tcp 192.168.83.9 50004 interface GigabitEthernet0/0 50004

ip nat inside source static tcp 192.168.83.9 50006 interface GigabitEthernet0/0 50006

ip nat inside source static tcp 192.168.83.9 50007 interface GigabitEthernet0/0 50007

ip nat inside source static tcp 192.168.83.9 50008 interface GigabitEthernet0/0 50008

ip nat inside source static tcp 192.168.83.9 50009 interface GigabitEthernet0/0 50009

ip nat inside source static tcp 192.168.83.9 21 interface GigabitEthernet0/0 21

ip nat inside source static tcp 192.168.83.9 50000 interface GigabitEthernet0/0 50000

ip nat inside source static tcp 192.168.83.200 554 interface GigabitEthernet0/0 554

ip nat inside source static udp 192.168.83.200 554 interface GigabitEthernet0/0 554

ip nat inside source static tcp 192.168.83.4 25 interface GigabitEthernet0/0 25

ip nat inside source static tcp 192.168.83.4 587 interface GigabitEthernet0/0 587

ip nat inside source static tcp 192.168.83.4 995 interface GigabitEthernet0/0 995

ip nat inside source static tcp 192.168.83.4 443 interface GigabitEthernet0/0 443

ip nat inside source static tcp 192.168.83.9 50005 interface GigabitEthernet0/0 50005

ip nat inside source route-map cable-nat interface GigabitEthernet0/0 overload

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/0 dhcp

!

!

nls resp-timeout 1

cpd cr-id 1

route-map cable-nat permit 10

match ip address 102

match interface GigabitEthernet0/0

!

!

access-list 102 permit ip 192.168.83.0 0.0.0.255 any

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit tcp any eq domain any

access-list 111 permit udp any any eq isakmp

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

access-list 111 permit udp any eq ntp any

access-list 111 permit ip host 204.13.248.111 any log-input DynDNS_perm

access-list 111 permit udp any eq bootpc any

access-list 111 permit udp any eq bootps any

access-list 111 permit icmp any any echo

access-list 111 permit tcp any any eq ftp

access-list 111 permit udp any eq 5060 any

access-list 111 permit tcp any any eq 50000

access-list 111 permit tcp any any eq 50001

access-list 111 permit tcp any any eq 50002

access-list 111 permit tcp any any eq 50003

access-list 111 permit tcp any any eq 50004

access-list 111 permit tcp any any eq 50005

access-list 111 permit tcp any any eq 50006

access-list 111 permit tcp any any eq 50007

access-list 111 permit tcp any any eq 50008

access-list 111 permit tcp any any eq 50009

access-list 111 permit udp any eq 554 any

access-list 111 permit tcp any eq 554 any

access-list 111 permit tcp any any eq smtp

access-list 111 permit tcp any any eq 995

access-list 111 permit tcp any any eq 443

access-list 111 permit gre any any

!

control-plane

!

!

!

!

!

!

mgcp behavior rsip-range tgcp-only

mgcp behavior comedia-role none

mgcp behavior comedia-check-media-src disable

mgcp behavior comedia-sdp-force disable

!

mgcp profile default

!

!

!

!

!

!

!

gatekeeper

shutdown

!

!

!

line con 0

line aux 0

line 2

no activation-character

no exec

transport preferred none

transport output lat pad telnet rlogin lapb-ta mop udptn v120 ssh

stopbits 1

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input ssh

!

scheduler allocate 20000 1000

!

endHier noch die ausgabe von sh interface tunnel0:

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Interface is unnumbered. Using address of GigabitEthernet0/1 (192.168.83.254)

MTU 17878 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 5/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel linestate evaluation up

Tunnel source 146.52.214.43 (GigabitEthernet0/0), destination 188.195.207.152

Tunnel Subblocks:

src-track:

Tunnel0 source tracking subblock associated with GigabitEthernet0/0

Set of tunnels with source GigabitEthernet0/0, 1 member (includes iterators), on interface <OK>

Tunnel protocol/transport IPSEC/IP

Tunnel TTL 255

Tunnel transport MTU 1438 bytes

Tunnel transmit bandwidth 8000 (kbps)

Tunnel receive bandwidth 8000 (kbps)

Tunnel protection via IPSec (profile "MK")

Last input never, output never, output hang never

Last clearing of "show interface" counters 05:40:16

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/0 (size/max)

5 minute input rate 2000 bits/sec, 2 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

43097 packets input, 6181699 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

0 packets output, 0 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 unknown protocol drops

0 output buffer failures, 0 output buffers swapped outBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator Dani am 26.02.2017 um 18:17:48 Uhr

a) Password Hashes entfernt

b) Formatierung der Konfiguration hinzugefügt

b) Formatierung der Konfiguration hinzugefügt

Content-ID: 330604

Url: https://administrator.de/forum/cisco-2951-vpn-problem-330604.html

Ausgedruckt am: 04.07.2025 um 23:07 Uhr

20 Kommentare

Neuester Kommentar

Die Frage die sich stellt ist warum du das mit einem Tunnel machst ? Das macht nur Sinn wenn du dynamische Routing Protokolle benutzt oder benutzen willst. Bei einer normalen statischen IPsec VPN Konfig ist das eigentlich überflüssiger Overhead.

Die Frage ist auch in heterogenen Umgebungen ob dein anderes Endgerät das versteht, was eher fraglich ist.

Besser ist da immer eine klassische, Standard basierte Site to Site IPsec Konfig, da die weniger proprietäre Gefahren birgt zu fremden VPN Systemen.

Das hiesige IPsec Tutorial hat eine kommentierte Cisco Beispielkonfig für sowas:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Da es da auch für 8 verschiedene IPsec Systeme rennt sollte das beim Bintec ebenfalls fehlerlos laufen.

Die Frage ist auch in heterogenen Umgebungen ob dein anderes Endgerät das versteht, was eher fraglich ist.

Besser ist da immer eine klassische, Standard basierte Site to Site IPsec Konfig, da die weniger proprietäre Gefahren birgt zu fremden VPN Systemen.

Das hiesige IPsec Tutorial hat eine kommentierte Cisco Beispielkonfig für sowas:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Da es da auch für 8 verschiedene IPsec Systeme rennt sollte das beim Bintec ebenfalls fehlerlos laufen.

no Proposal choosen?!

Das sieht nicht gut aus. Das bedeutet das die beiden Enden sich auf KEIN gemeinsames Schlüsselverfahren einigen konnten. Was wiederum bedeutet das die Verfahren an beiden Enden unterschiedlich konfiguriert sind.3DES und MD5 ist auch eher die Ausnahme. SHA ist da eher die Regel. Was verwendet denn der Bintec ??

Und WAS sagt der Cisco Debugger beim Verbindungsaufbau wenn du IPsec mal debuggst.

Im Cisco Debugger (debug isakmp usw.) kannst du haarklein sehen wo beim Verbindungsaufbau der Fehler liegt.

Genua dieser Output fehlt hier

Was sagt ein sh crypto isakmp sa ??

Da muss dann wenn der Tunnel steht sowas stehen:

So muss das aussehen wenn der Tunnel sauber aufgebaut ist !

Ist das bei dir der Fall ?

Da muss dann wenn der Tunnel steht sowas stehen:

CiscoRouter#sh crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

123.11.137.190 123.11.14.170 QM_IDLE 2812 ACTIVE

IPv6 Crypto ISAKMP SA

CiscoRouter# Ist das bei dir der Fall ?

OK, dann steht der Tunnel, dann kann es nur noch eine ACL sein die da nicht spurt.

Dann die Frage ob der Bintec von einer dynamischen oder festen IP Adresse auf den Cisco kommt.

3 Parameter und ACLs musst du checken:

ip access-list extended vpnbintec

permit ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255

Diese ACL bestimmt zu verschlüsselnden Traffic der beiden loakeln LANs Cisco Seite und Bintec Seite für VPN mit dem Bintec und referenziert auf die Crypto Map für den Bintec (Beispiel hier Einwahl von dyn. IP)

crypto dynamic-map dynmap 20

description Tunnel dyn.IP Bintec

set transform-set testset2

set isakmp-profile DynDialin

match address vpnbintec

!

Desweiteren MUSS der VPN Traffic zum Bintec vom NAT Prozess am Internet Port ausgenommen werden:

access-list 101 deny ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255

!

ip nat inside source list 101 interface <InternetIF> overload

!

Passt das alles bei dir ?

Was sagt das Bintec Log auf der anderen Seite ??

Dann die Frage ob der Bintec von einer dynamischen oder festen IP Adresse auf den Cisco kommt.

3 Parameter und ACLs musst du checken:

ip access-list extended vpnbintec

permit ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255

Diese ACL bestimmt zu verschlüsselnden Traffic der beiden loakeln LANs Cisco Seite und Bintec Seite für VPN mit dem Bintec und referenziert auf die Crypto Map für den Bintec (Beispiel hier Einwahl von dyn. IP)

crypto dynamic-map dynmap 20

description Tunnel dyn.IP Bintec

set transform-set testset2

set isakmp-profile DynDialin

match address vpnbintec

!

Desweiteren MUSS der VPN Traffic zum Bintec vom NAT Prozess am Internet Port ausgenommen werden:

access-list 101 deny ip 172.16.7.0 0.0.0.255 192.168.188.0 0.0.0.255

!

ip nat inside source list 101 interface <InternetIF> overload

!

Passt das alles bei dir ?

Was sagt das Bintec Log auf der anderen Seite ??

Ich habe die Lösung gefunden um den Cisco erfolgreich mit dem Bintec zu verbinden

Stimmt ! Da war ich zu spät Aber klasse wenns nun klappt wie es soll.

von Extern geht aber von keinerlei internem VPN mehr möglich ist?!

Das liegt dann daran das du den Host nicht vom NAT ausgenommen hast.In die NAT Overload ACL muss dann rein:

!

access-list 101 deny ip host 192.168.83.4 any

access-list 101 deny ip 192.168.83.0 0.0.0.255 x.y.z.0 0.0.0.255

!

Wobei x.y.z.0 alle remoten VPN Netze sind. Ggf. mehr Einträge wenn du mehrere VPN Netze hast.

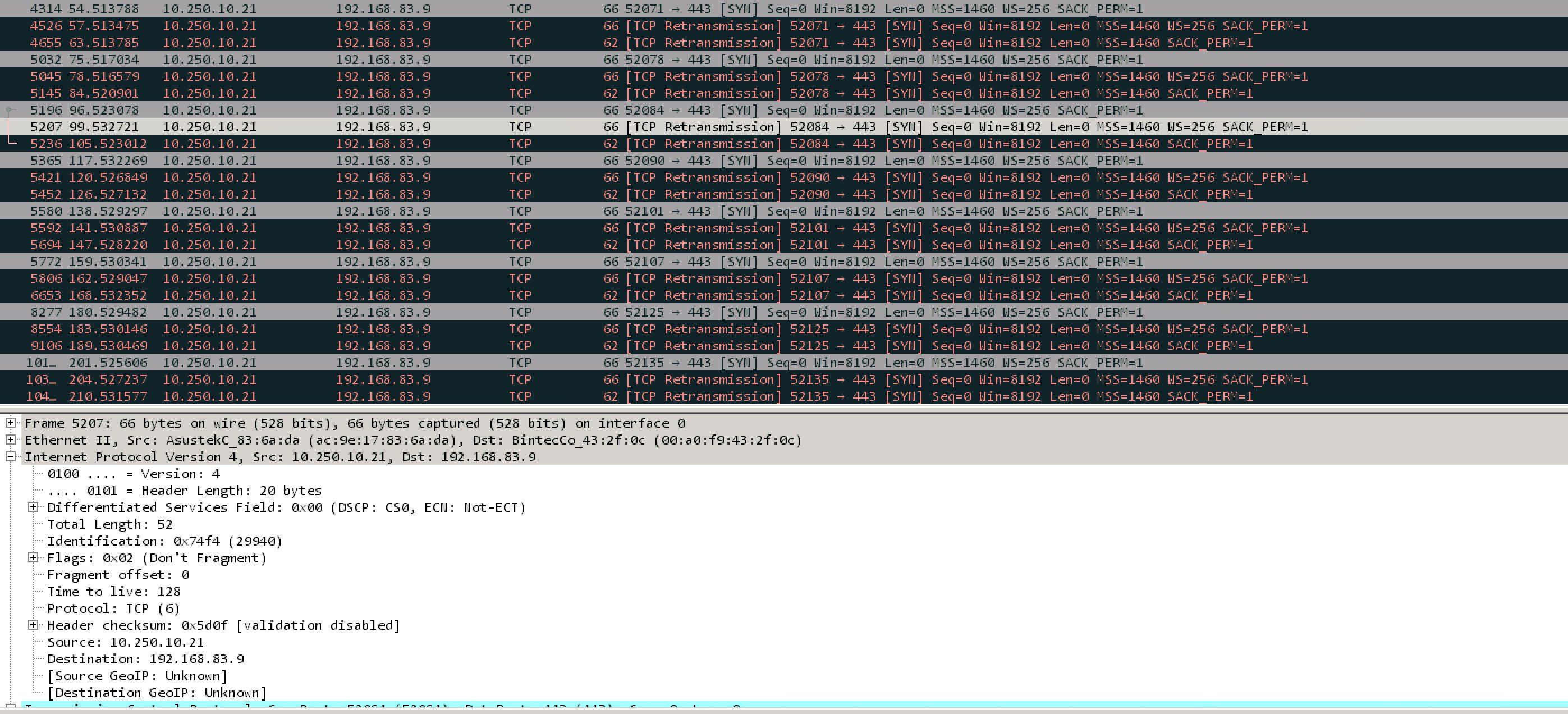

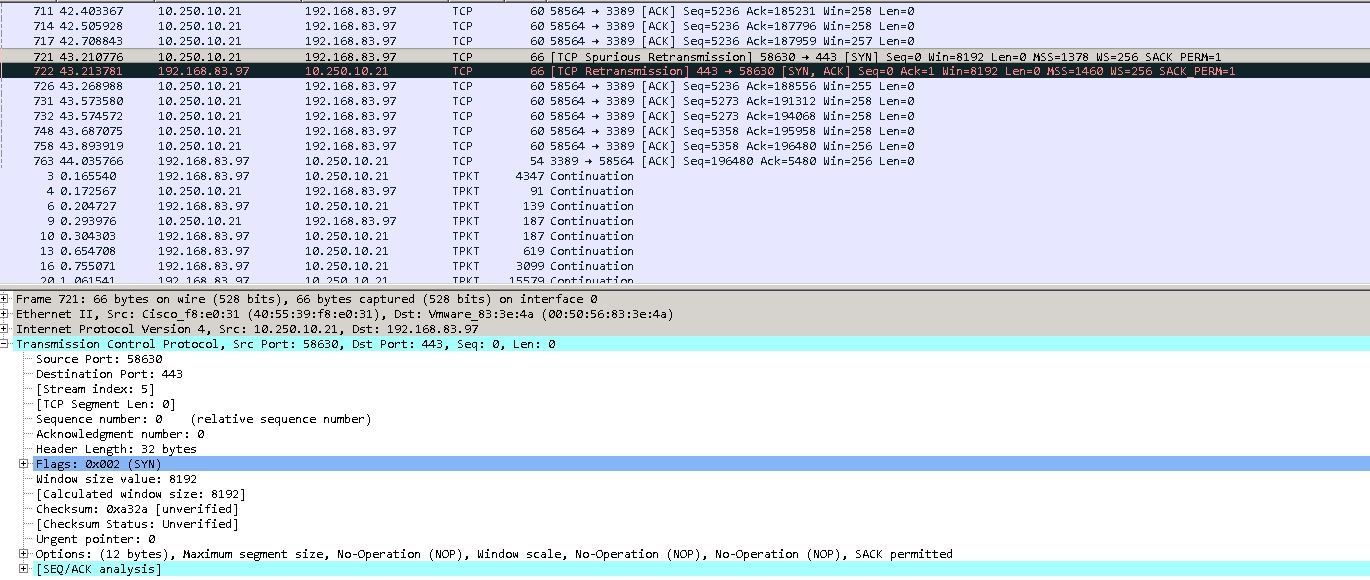

Der Trace ist ja eindeutig....

Die 10.250.10.21 versucht verzweifelt TCP Frames an die 192.168.83.9 zu senden aber es kommen niemals irgendwelche ACKs zurück.

Deshalb sendet sie immer und immer wieder Retransmissions und versucht den TCP Frame loszuwerden. So wie es eben sein soll bei TCP

Nun gilt es rauszufinden warum die 192.168.83.9 nicht mit ACKs antwortet...??

Fazit: Wireshark auf 192.168.83.9 anschmeissen und checken ob die TCP Retransmission Requests dort überhaupt ankommen

Die 10.250.10.21 versucht verzweifelt TCP Frames an die 192.168.83.9 zu senden aber es kommen niemals irgendwelche ACKs zurück.

Deshalb sendet sie immer und immer wieder Retransmissions und versucht den TCP Frame loszuwerden. So wie es eben sein soll bei TCP

Nun gilt es rauszufinden warum die 192.168.83.9 nicht mit ACKs antwortet...??

Fazit: Wireshark auf 192.168.83.9 anschmeissen und checken ob die TCP Retransmission Requests dort überhaupt ankommen

und zusätzlich einen IIS auf nem win7 pro installiert zum testen.

Sinnfrei und mit Kanonen auf Spatzen !Viel sinnvoller wäre ein kleiner Webserver zum Testen den du vom USB Stick oder direkt aus dem Verzeichnis starten kannst wie der HFS Webserver:

rejetto.com/hfs/

Aber egal...warum einfach machen wenn es umständlich mit Riesenaufwand auch geht

Hier käme es jetzt auf das "x" an !!

Die Hosts .4, .9 und .200 musst du auf alle Fälle von der ACL 102 excluden, denn für die hast du ja ein dediziertes NAT konfiguriert. Da darfst du mit dem Overload NAT das nicht überbügeln.

Wenn es jetzt ein Host ist für den kein statische NAT definiert ist darfst du den nicht excluden, sonst kommt der nicht mehr ins Internet. Klar wenn du das machst macht der gar kein NAT und da 192.168er IP geht das dann ins Nirwana.

Nur so komme ich zwar von extern auf die 83.97 aber nicht via VPN und von der 83.97 nicht

Das kann nicht ganz richtig sein !Die .83.97 ist durch die ACL 102 richtigerweise komplett vom NAT aus genommen, da es ja ein 1:1 NAT Statement gibt. Diese gilt aber nur für den Port TCP 443. Die .83.97 kommt also nur mit Port TCP 443 ins Internet. Alle anderen Ports werden durch die ACL 102 NICHT mehr geNATet. Soll sie mit weiteren Ports ins Internet, dann musst du diese logischerweise auch in deiner statischen NAT Definition eintragen, andernfalls ist es doch logisch das das nicht klappt.

Vermutlich liegt hier auch der Fehler das der VPN Zugang nicht möglich ist.

Diese NAT Fehler hast du übrigens auch mit den anderen NAT Sattements gemacht der Hosts. .4, .9 und .200 die allesamt auch statische 1:1 NAT Einträge haben und die du trotzdem nochmals mit einem PAT (Overload) Statement übermangelst. Auch das ist ein Konfig Fehler, denn auch diese Hosts müssten logischerweise vom PAT Translation ausgenommen sein über die ACL 102.

Du kannst ja logischerweise entweder nur 1:1 NAT oder PAT machen aber niemals beides zusammen. Das resultiert vermutlich alles in deinem Fehlerbild !

Dieses Cisco Dokument erklärt dein Szenario und das excluden der Encryption mit Route Maps realtiv genau:

cisco.com/c/en/us/support/docs/security-vpn/ipsec-negotiation-ik ...