Debain VPN mit Securepoint S2S SSL-Client - Traffic umleiten

Hallo allerseits.

Mit der Anleitung vom Andy:

andysblog.de/securepoint-utm-site-to-site-ssl-vpn-mit-debian-als ...

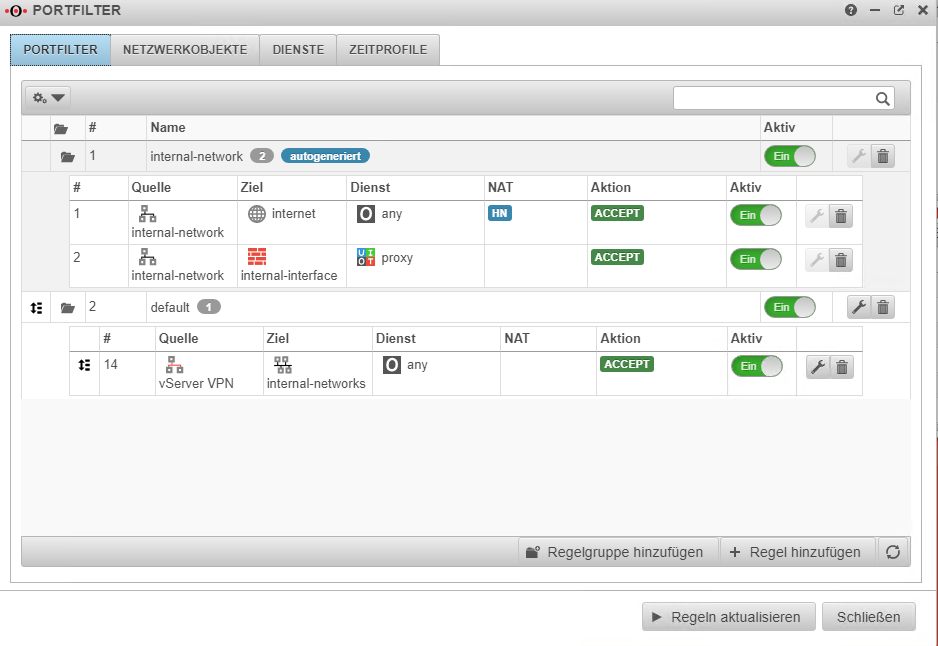

habe ich eine VPN Verbindung auf meinen vServer bei Ionos mit der RC100 von Securepoint herstellen können.

Die UTM verbindet sich als S2S-Client mit dem vServer auf dem openvpn installiert ist.

Die UTM läuft in einer HyperV Umgebung auf meinem Lokalen Rechner.

ETH0 von der UTM hat via DHCP eine Adresse von meiner Fritte bekommen.

192.168.178.24

Die UTM wurde in der FritzBox als Exposed-Host eingetragen.

Auserdem läuft noch eine Windows Server 2022 Instanz auf dem HyperV, die mit dem zweiten vSwitch(nur Intern)

verbunden ist. Als Server-Rolle ist der IIS installiert,

Die Server 2022 Instanz hat die IP: 192.168.175.254

Die VPN Verbindung wurde erfolgreich hergestellt und ein Ping vom vServer zum Win 2022 Server

funktioniert super.

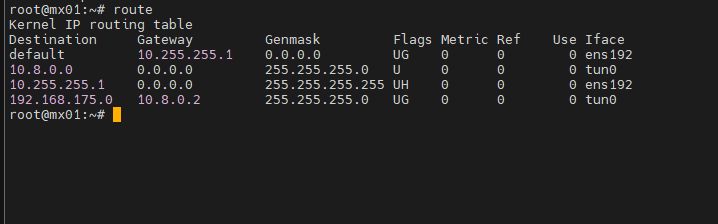

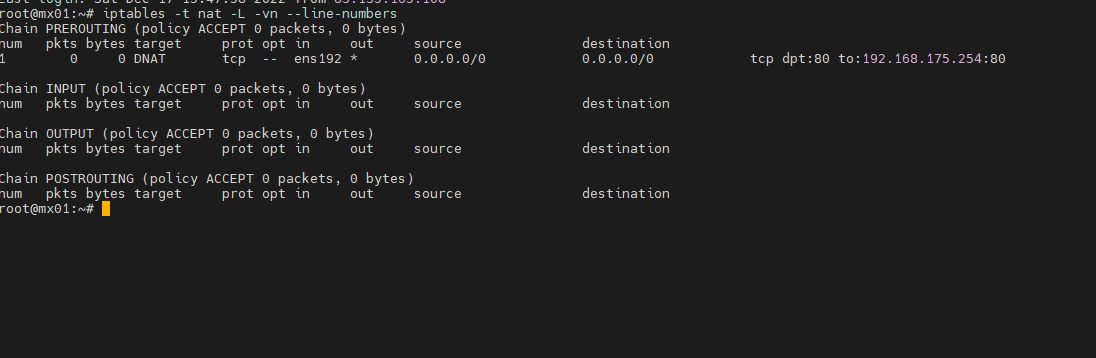

Jetzt möchte ich den Traffic, der am vServer an Port 80 ankommt durch den Tunnel zum Win 2022 Server umleiten.

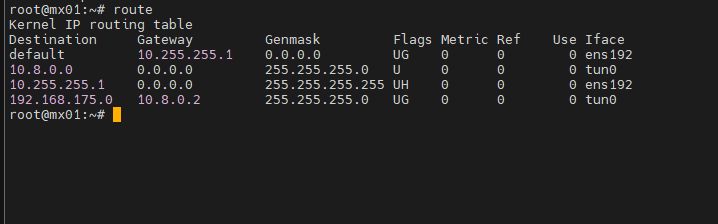

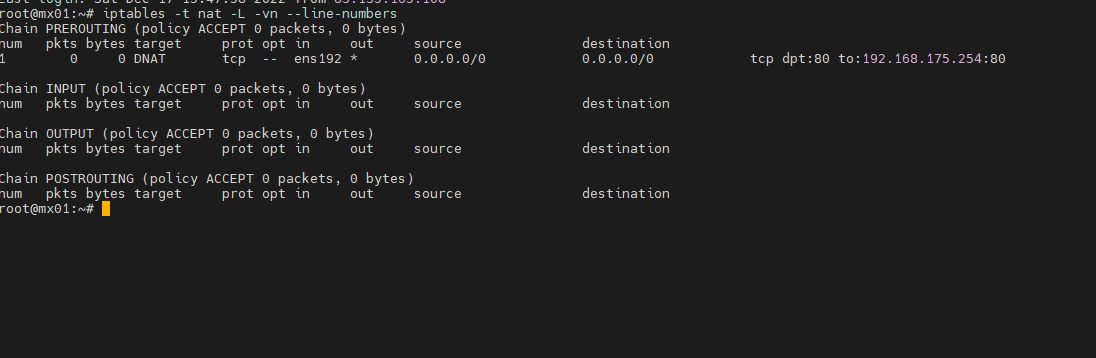

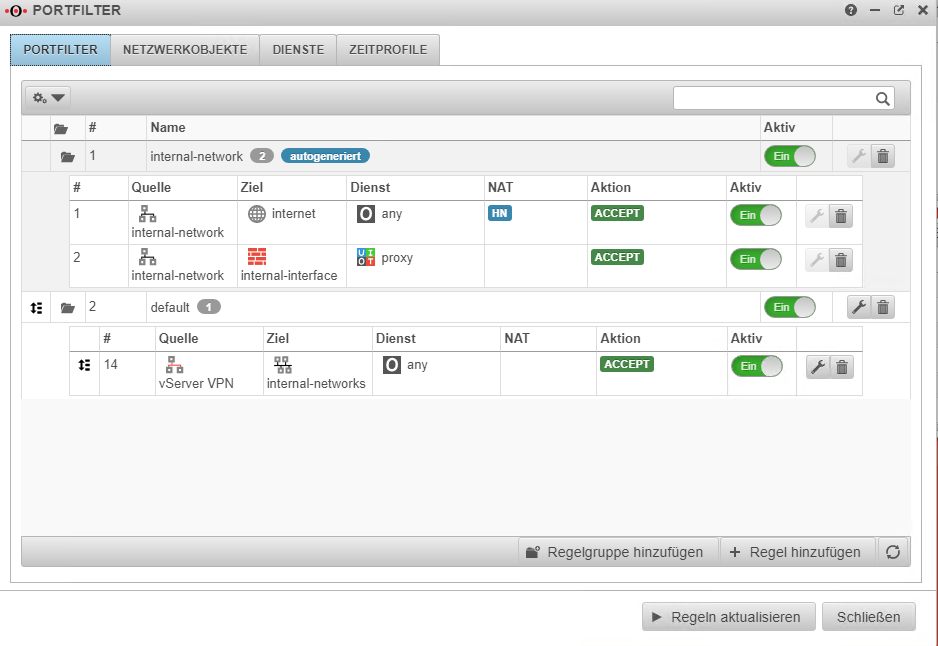

Habe ich am vServer so konfiguriert:

Rufe ich die IP des vServers im Browser ab, sollte sich eigentlich der IIS melden. Es passiert aber nichts.

Der vServer soll später alle SMTP Anfragen an ein Proxmox Mailgateway senden.

An alle VPN Profis: Habe ich etwas falsch gemacht oder etwas vergessen??

Mit der Anleitung vom Andy:

andysblog.de/securepoint-utm-site-to-site-ssl-vpn-mit-debian-als ...

habe ich eine VPN Verbindung auf meinen vServer bei Ionos mit der RC100 von Securepoint herstellen können.

Die UTM verbindet sich als S2S-Client mit dem vServer auf dem openvpn installiert ist.

Die UTM läuft in einer HyperV Umgebung auf meinem Lokalen Rechner.

ETH0 von der UTM hat via DHCP eine Adresse von meiner Fritte bekommen.

192.168.178.24

Die UTM wurde in der FritzBox als Exposed-Host eingetragen.

Auserdem läuft noch eine Windows Server 2022 Instanz auf dem HyperV, die mit dem zweiten vSwitch(nur Intern)

verbunden ist. Als Server-Rolle ist der IIS installiert,

Die Server 2022 Instanz hat die IP: 192.168.175.254

Die VPN Verbindung wurde erfolgreich hergestellt und ein Ping vom vServer zum Win 2022 Server

funktioniert super.

Jetzt möchte ich den Traffic, der am vServer an Port 80 ankommt durch den Tunnel zum Win 2022 Server umleiten.

Habe ich am vServer so konfiguriert:

iptables -t nat -A PREROUTING -i ens192 -p tcp --dport 80 -j DNAT --to-destination 192.168.175.254:80 Rufe ich die IP des vServers im Browser ab, sollte sich eigentlich der IIS melden. Es passiert aber nichts.

Der vServer soll später alle SMTP Anfragen an ein Proxmox Mailgateway senden.

An alle VPN Profis: Habe ich etwas falsch gemacht oder etwas vergessen??

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4998053098

Url: https://administrator.de/forum/debain-vpn-mit-securepoint-s2s-ssl-client-traffic-umleiten-4998053098.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

10 Kommentare

Neuester Kommentar

Das Problem wird sein das der IIs bzw. dessen VM als Default Gateway den lokalen Router eingetragen hat. Als Absender IPs kommen ja öffentliche IP Adressen via OVPN Tunnel bei ihm an und die Rückroute wird dann sehr wahrscheinlich nicht über den VPN Tunnel zurück zum vServer gesendet sondern über den lokalen Router ins Internet zum Absender. Der IIs "weiss" ja nicht das er diesen Traffic auch via VPN Tunnel zurück routen muss und forwardet ihn schlicht und einfach aufs lokale Gateway.

Der sendende TCP 80 Client dort "sieht" dann das sein TCP 80 Paket mit einer ganz anderen Absender IP zurückkommt (lokaler Internet Router statt vServer) und verwirft sofort diese Session mit dem Ergebnis was du siehst.

Diese Problematik und seine einfache Lösung ist in diesem Thread umfassend beschrieben worden!

Hier eine ähnliche Problematik mit Wireguard Tunnel.

Der sendende TCP 80 Client dort "sieht" dann das sein TCP 80 Paket mit einer ganz anderen Absender IP zurückkommt (lokaler Internet Router statt vServer) und verwirft sofort diese Session mit dem Ergebnis was du siehst.

Diese Problematik und seine einfache Lösung ist in diesem Thread umfassend beschrieben worden!

Hier eine ähnliche Problematik mit Wireguard Tunnel.

Wie immer sind tcpdump und/oder Wireshark hier deine besten Freunde. 😉

Hallo,

dann bitte doch den Thread als gelöst markierenn und schönen Urlaub.

Wie kann ich einen Beitrag als gelöst markieren?

Gruß

dann bitte doch den Thread als gelöst markierenn und schönen Urlaub.

Wie kann ich einen Beitrag als gelöst markieren?

Gruß

Feste IP mit vServer

Du meinst wenn man Opfer eines das hier?!Es wurde vom Provider über Nacht auf DS-Lite umgestellt ohne das ich etwas davon wusste.

Hört sich stark nach Vodkafön an. Das ist genau deren Taktik. Wenn man dort vehement protestiert gegen diese Umstellung (und damit einer einseitigen Änderung der Vetragsbedingungen) machen die das in der Regel sofort rückgängig.Die fahren da eine Salami Taktik. Einfach machen und nur bei Nörgelkunden die Rolle rückwärts.

Von 1000 Kunden merken 998 das eh nicht! Taktik geht also vermutlich auf.