DHCP-Antworten mittels vLAN blocken ?

Hallo alle zusammen,

ich stehe hier vor einem Problem. Ich schicke mal vorweg: Die Rahmenbedinungen habe ich mir nicht ausgesucht.

Bei uns im Unternehmen mussten zwei bisher getrennte Netze miteinander gekoppelt werden.

Im Grunde genommen war es bisher so, dass wir hatten:

Netz 1:

HP Switch(e)

Server

DHCP-Server

IP Bereich 192.168.77.x / 24

rund 170 Clients

und

Netz 2:

Linksys-Switch

DSL-Router mit aktiviertem DHCP Server

IP Bereich 192.168.0.x / 24

Server

rund 100 Clients

JETZT sollen einige Clients aus Netz 2 auch auf Netz 1 zugreifen. Dies wurde/würde realisiert, indem ein Kabel zwischen LinkSys-Switch (Netz 2) und einem der Switche in Netz 1 gesteckt wurde.

Problem: 2 DHCP Server

Den paar Clients, die auf Netz1 und auf Netz 2 zugrifen sollen, vergeben wir einfach eine manuelle IP aus Netz 2 und eine zusätzliche aus Netz 1.

Aber: Die DHCP Server "strahlen" jeweils auch ins andere Netz

Es kommt also vor, dass ein Rechner aus Netz 1 eine IP vom DHCP Server des Netz 2 bekommt und dann in Netz 1 nichts mehr findet (und umgekehrt)

(und umgekehrt)

Es ist derzeit KEINE akzeptable Lösung, die IP-Bereiche von Netz 1 und Netz 2 anzugleichen.

Aus logischer Sicht sollen es zwei Netze bleiben (aus physischer sind sie es dann ja nicht mehr).

In Netz 1 habe ich managebare HP 2510-G und HP 1910-G Switche.

Die Frage nun:

Kann ich ich das Problem mit VLANs auf einem HP Switch in Netz 1 lösen ?

Bisher habe ich es durchaus geschafft, auf einem Switch 2 VLANs einzurichten - 1 für die Clients, die sich im Netz 1 befinden - und eines für den "Uplink" zum Switch des Netz 2.

In der Konstellation habe ich zwar keine DHCP-Broadcasts im falsche Netz - aber auch überhaupt keine Verbindung zwischen den beiden Netzen

Viele Grüße,

Thorsten

ich stehe hier vor einem Problem. Ich schicke mal vorweg: Die Rahmenbedinungen habe ich mir nicht ausgesucht.

Bei uns im Unternehmen mussten zwei bisher getrennte Netze miteinander gekoppelt werden.

Im Grunde genommen war es bisher so, dass wir hatten:

Netz 1:

HP Switch(e)

Server

DHCP-Server

IP Bereich 192.168.77.x / 24

rund 170 Clients

und

Netz 2:

Linksys-Switch

DSL-Router mit aktiviertem DHCP Server

IP Bereich 192.168.0.x / 24

Server

rund 100 Clients

JETZT sollen einige Clients aus Netz 2 auch auf Netz 1 zugreifen. Dies wurde/würde realisiert, indem ein Kabel zwischen LinkSys-Switch (Netz 2) und einem der Switche in Netz 1 gesteckt wurde.

Problem: 2 DHCP Server

Den paar Clients, die auf Netz1 und auf Netz 2 zugrifen sollen, vergeben wir einfach eine manuelle IP aus Netz 2 und eine zusätzliche aus Netz 1.

Aber: Die DHCP Server "strahlen" jeweils auch ins andere Netz

Es kommt also vor, dass ein Rechner aus Netz 1 eine IP vom DHCP Server des Netz 2 bekommt und dann in Netz 1 nichts mehr findet

Es ist derzeit KEINE akzeptable Lösung, die IP-Bereiche von Netz 1 und Netz 2 anzugleichen.

Aus logischer Sicht sollen es zwei Netze bleiben (aus physischer sind sie es dann ja nicht mehr).

In Netz 1 habe ich managebare HP 2510-G und HP 1910-G Switche.

Die Frage nun:

Kann ich ich das Problem mit VLANs auf einem HP Switch in Netz 1 lösen ?

Bisher habe ich es durchaus geschafft, auf einem Switch 2 VLANs einzurichten - 1 für die Clients, die sich im Netz 1 befinden - und eines für den "Uplink" zum Switch des Netz 2.

In der Konstellation habe ich zwar keine DHCP-Broadcasts im falsche Netz - aber auch überhaupt keine Verbindung zwischen den beiden Netzen

Viele Grüße,

Thorsten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 204787

Url: https://administrator.de/forum/dhcp-antworten-mittels-vlan-blocken-204787.html

Ausgedruckt am: 02.08.2025 um 21:08 Uhr

8 Kommentare

Neuester Kommentar

Am Besten zu liest dich ein bisschen zum Thema VLANs und Taggen ein.

Ich habe glaub den 1910er mit dem 1810er verwechselt.

Wie sieht die Netzwerkstruktur aus? Alles in einem Gebäude oder vereilt? Ne grobe Skizze wäre gut.

Du brauchst ein gemeines Gateway. Muss natürlich für den aufkommenden Datenverkehr gerüstet sein!

Grüße,

Dani

Ich habe glaub den 1910er mit dem 1810er verwechselt.

Wie sieht die Netzwerkstruktur aus? Alles in einem Gebäude oder vereilt? Ne grobe Skizze wäre gut.

Du brauchst ein gemeines Gateway. Muss natürlich für den aufkommenden Datenverkehr gerüstet sein!

Grüße,

Dani

Der Layer 3 Switch ist dann der zentrale Routing Switch in dem Netz der beide verbindet.

Im Grunde ist die Lösung kinderleicht und in 10 Minuten erledigt.

Fertig ist dein Unternehmensnetz !

Mit ein paar IP Accesslisten regelst du den gegenseitigen Zugriff am Routing Switch, wer in welchem VLAN was darf.

DHCP Server:

Hier hast du 2 Optionen: 1.) Jedes VLAN Segment hat seinen eigenen DHCP Server 2.) Du betreibst einen zentralen DHCP Server mit 2 Scopes der beide IP Netze bedient. Der Layer 3 switch forwardet dann zentral die DHCP Requests and diesen Server.

So trennt man sauber den DHCP Zugriff. Wenn du natürlich so einen Blödsinn machst und beide IP Netze "auf einem Draht" nur durch L2 Zusammenstecken der Switches fährst ohne Routing ist das nicht nur nicht Standard Konform sondern auch noch ein fahrlässiges Anfänger Fehldesign was eher von erheblichen Netzwerk Defiziten zeugt als von Fachkenntnis, sorry.

Eigentlich ein simples und banales Standardszenario was jeder IT Azubi im 1. Lehrjahr dir in 15 Minuten sauber zum Fliegen bringt.

Eigentlich muss man dafür keinen Forums Thread eröffnen in einem Administrator Forum ?!

Dieses VLAN Tutorial erklärt dir die Grundlagen dazu:

schulnetz.info/vlan-teil3-ip-addressierung-routing-isa-server/

Dieses zeigt dir die Praxisanwendung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

...wobei du dir da den externen Router wegdenken kannst denn das macht ja deine 2610er Gurke oder der 1910er (wenn er es denn wirklich kann)

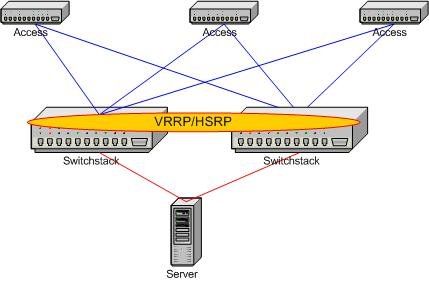

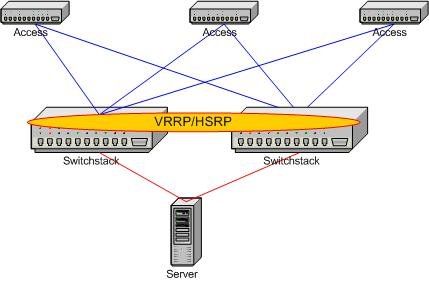

Ein sauber designtes Netzwerk mit L3 Routing Redundanz sieht dann so aus:

Im Grunde ist die Lösung kinderleicht und in 10 Minuten erledigt.

- Du verbindest die Switches und richtest dort 2 VLANs ein z.B. VLAN 10 und 20

- Auf den Uplinks die diese Switche verbinden überträgst du diese beiden VLANs tagged

- So hast du auf der gesamten Switch Infrastruktur beide Unternehmensnetze transparent vorhanden und kannst je nach Port Zuweisungen Ports bzw. Endgeräte ins eine oder andere Unternehmensnetz flexibel aufnehmen

- Eine zentrale Rolle kommt der Layer 3 HP Gurke zu dem 2610, denn dort "hängst du in jedes VLAN einen IP Adresse an dem Switch z.B. 192.168.77.254 bei Netz 1 in VLAN 10 und 192.168.0.254 bei Netz 2 in VLAN 20

- Fertig ist der Lack !

Fertig ist dein Unternehmensnetz !

Mit ein paar IP Accesslisten regelst du den gegenseitigen Zugriff am Routing Switch, wer in welchem VLAN was darf.

DHCP Server:

Hier hast du 2 Optionen: 1.) Jedes VLAN Segment hat seinen eigenen DHCP Server 2.) Du betreibst einen zentralen DHCP Server mit 2 Scopes der beide IP Netze bedient. Der Layer 3 switch forwardet dann zentral die DHCP Requests and diesen Server.

So trennt man sauber den DHCP Zugriff. Wenn du natürlich so einen Blödsinn machst und beide IP Netze "auf einem Draht" nur durch L2 Zusammenstecken der Switches fährst ohne Routing ist das nicht nur nicht Standard Konform sondern auch noch ein fahrlässiges Anfänger Fehldesign was eher von erheblichen Netzwerk Defiziten zeugt als von Fachkenntnis, sorry.

Eigentlich ein simples und banales Standardszenario was jeder IT Azubi im 1. Lehrjahr dir in 15 Minuten sauber zum Fliegen bringt.

Eigentlich muss man dafür keinen Forums Thread eröffnen in einem Administrator Forum ?!

Dieses VLAN Tutorial erklärt dir die Grundlagen dazu:

schulnetz.info/vlan-teil3-ip-addressierung-routing-isa-server/

Dieses zeigt dir die Praxisanwendung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

...wobei du dir da den externen Router wegdenken kannst denn das macht ja deine 2610er Gurke oder der 1910er (wenn er es denn wirklich kann)

Ein sauber designtes Netzwerk mit L3 Routing Redundanz sieht dann so aus:

Um mich auch mal einmischen zu dürfen^^

Hi euch allen...

Also die Anleitung von Aqui ist soweit schon korrekt und würde ich dir so ähnlich auch empfehlen...wobei das mit dem Azubi im 1. Lehrjahr in Verbindung mit Subnetting, Tagging gewagt ist...sei es drum...

Habt ihr denn gar keine Firewall im ganzen Netz, bei der "Größe"? Möglicherweise könnte eine solche, dort hilfreich sein, um zum Beispiel Regeln zu verwalten, die genau so etwas erledigen...

Aufjedenfall, wie meine Vorposter schon erwähnten, sind Layer 3 Switche hier sehr willkommen.

Ich würde dir die 2. Variante von aqui in Bezug auf den DHCP Server empfehlen. Es ist so wie ihr es habt kein sauberes und strukturiertes Netzwerk.

Bei uns ist es wie folgt gelöst:

Firewall - Routet

Jeder Switch ist mit den entsprechend benötigten VLANs bestückt (Entsprechend auch die Uplinks)

Die Switche laufen Tagged auf einen Core-Switch.

Der DHCP Server hat verschiedene IP-Bereiche

Die Firewall erlaubt oder verbietet clients, oder auch ganze Netze in andere zu sprechen (Das wäre die Lösung für deine zwei Clients)

Somit werden auch keine zwei DHCP Server benötigt, was so wie so wirklich unsinnig und auch ein µ gefährlich ist, wenn die beiden Netze in irgendeiner Weise miteinander Kommunizieren sollen.

Also wenn ne Firewall vorhanden ist mal drüber nachdenken...

Wenn nicht, ACL's, aber trotzdem nur 1 DHCP!!!

Hi euch allen...

Also die Anleitung von Aqui ist soweit schon korrekt und würde ich dir so ähnlich auch empfehlen...wobei das mit dem Azubi im 1. Lehrjahr in Verbindung mit Subnetting, Tagging gewagt ist...sei es drum...

Habt ihr denn gar keine Firewall im ganzen Netz, bei der "Größe"? Möglicherweise könnte eine solche, dort hilfreich sein, um zum Beispiel Regeln zu verwalten, die genau so etwas erledigen...

Aufjedenfall, wie meine Vorposter schon erwähnten, sind Layer 3 Switche hier sehr willkommen.

Ich würde dir die 2. Variante von aqui in Bezug auf den DHCP Server empfehlen. Es ist so wie ihr es habt kein sauberes und strukturiertes Netzwerk.

Bei uns ist es wie folgt gelöst:

Firewall - Routet

Jeder Switch ist mit den entsprechend benötigten VLANs bestückt (Entsprechend auch die Uplinks)

Die Switche laufen Tagged auf einen Core-Switch.

Der DHCP Server hat verschiedene IP-Bereiche

Die Firewall erlaubt oder verbietet clients, oder auch ganze Netze in andere zu sprechen (Das wäre die Lösung für deine zwei Clients)

Somit werden auch keine zwei DHCP Server benötigt, was so wie so wirklich unsinnig und auch ein µ gefährlich ist, wenn die beiden Netze in irgendeiner Weise miteinander Kommunizieren sollen.

Also wenn ne Firewall vorhanden ist mal drüber nachdenken...

Wenn nicht, ACL's, aber trotzdem nur 1 DHCP!!!

Hallo BOFHell,

nun mal Butter bei die Fische min Jung.

Was ist denn nun heraus gekommen bei der Geschichte?

Hat sich der Beitrag erledigt?

Sollte er sogar gelöst worden sein wäre eine Mitteilung hierüber auch für uns alle interessant,

denn so ein Forum lebt nun einmal davon das andere Mitglieder die Suchfunktion benutzen und Ergebnisse vorfinden.

Gruß

Dobby

nun mal Butter bei die Fische min Jung.

Was ist denn nun heraus gekommen bei der Geschichte?

Hat sich der Beitrag erledigt?

Sollte er sogar gelöst worden sein wäre eine Mitteilung hierüber auch für uns alle interessant,

denn so ein Forum lebt nun einmal davon das andere Mitglieder die Suchfunktion benutzen und Ergebnisse vorfinden.

Gruß

Dobby