DHCP Verhalten nach hinzufügen von statischen routen

Hallo Zusammen,

ich habe folgende Infrastruktur:

Netz1:

Cable Router (Fritzbox): 10.80.1.50 /24 (DHCP 10.80.1.100 - 200)

Switch1: 10.80.1.1

Switch2: 10.80.1.2

Netz2

DSL Router (Fritzbox): 10.80.5.50 /24 (DHCP 10.80.5.100 - 200)

Switch 2.1: 10.80.5.1

Zwischen Switch 1 (10.80.1.1) und Switch 2.1 (10.80.5.1) besteht eine Kabelverbindung.

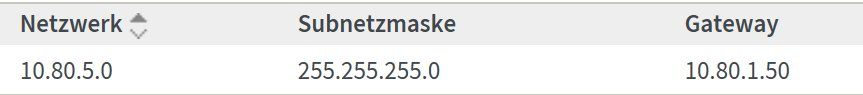

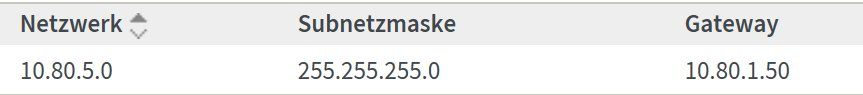

Auf der Fritzbox aus Netz 1 habe ich folgende statische Route hinterlegt:

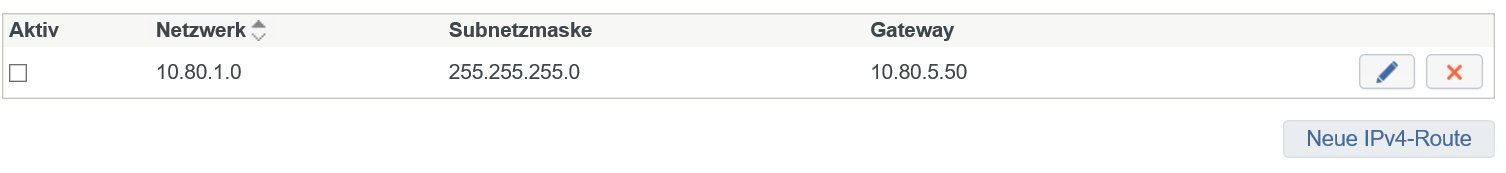

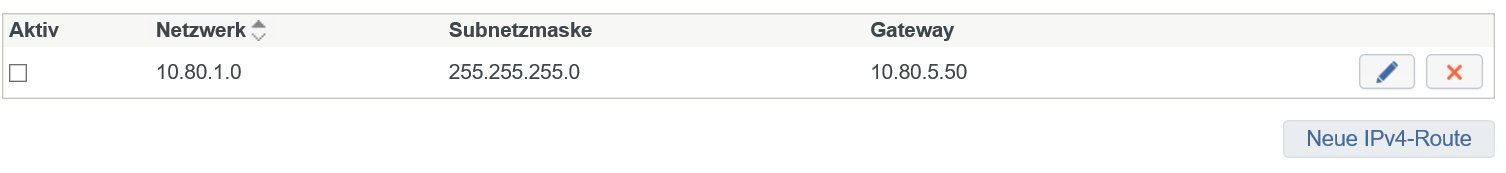

Auf der Fritzbox aus Netz 2 habe ich folgende statische Route hinterlegt:

Der von mir gewünschte Zugriff aus dem 1.0 auf das 5.0 (und andersrum) Netz funktionierte genauso wie ich das wollte, nur ist mir jetzt aufgefallen das in der vorstehenden Konfiguration nur der DHCP Server 10.80.5.50 auf alle Anfragen im Netz antwortet und fleißig IP's verteilt.

Warum macht er das ?

Mein Ziel / Vorstellung war das die Clients am Netz 10.80.1.0 die IP's vom DHCP 10.80.1.50 bekommen und im Umkehrschluss die Clients aus dem Netz 10.80.5.0 vom 10.80.5.50 versorgt werden.

Hab ihr eine Idee oder Redesign Tipp ?

Gruß

Björn

ich habe folgende Infrastruktur:

Netz1:

Cable Router (Fritzbox): 10.80.1.50 /24 (DHCP 10.80.1.100 - 200)

Switch1: 10.80.1.1

Switch2: 10.80.1.2

Netz2

DSL Router (Fritzbox): 10.80.5.50 /24 (DHCP 10.80.5.100 - 200)

Switch 2.1: 10.80.5.1

Zwischen Switch 1 (10.80.1.1) und Switch 2.1 (10.80.5.1) besteht eine Kabelverbindung.

Auf der Fritzbox aus Netz 1 habe ich folgende statische Route hinterlegt:

Auf der Fritzbox aus Netz 2 habe ich folgende statische Route hinterlegt:

Der von mir gewünschte Zugriff aus dem 1.0 auf das 5.0 (und andersrum) Netz funktionierte genauso wie ich das wollte, nur ist mir jetzt aufgefallen das in der vorstehenden Konfiguration nur der DHCP Server 10.80.5.50 auf alle Anfragen im Netz antwortet und fleißig IP's verteilt.

Warum macht er das ?

Mein Ziel / Vorstellung war das die Clients am Netz 10.80.1.0 die IP's vom DHCP 10.80.1.50 bekommen und im Umkehrschluss die Clients aus dem Netz 10.80.5.0 vom 10.80.5.50 versorgt werden.

Hab ihr eine Idee oder Redesign Tipp ?

Gruß

Björn

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 372587

Url: https://administrator.de/forum/dhcp-verhalten-nach-hinzufuegen-von-statischen-routen-372587.html

Ausgedruckt am: 18.07.2025 um 15:07 Uhr

16 Kommentare

Neuester Kommentar

Moin,

da meine Glaskugel heute einen Brückentag eingelegt hat, rate ich mal:

Du hast KEINEN VLAN-Faähigen Switch im Einsatz und auch keinen Router, der zwischen beiden Netzen routet, richtig?

Sprich:

Du hast einen popeligen Switch (welchen eigentlich?). Dort dann munter alle Geräte angeschlossen und gehofft, dass das alles gemäß deinenTräumen Wünschen funktionieren wird!?

Das wäre so, als wenn du in einer riesen Lagerhalle mit Golfs und Porsches stehst, eine Horde Menschen in die vielen Türen rein lässt und sagst "Nehmt euch mal ein Auto aus der zu euch passenden Fahrzeugklasse". Keinem hast du aber gesagt, wem denn welche Fahrzeugklasse zusteht

Beim Anfragen von IP-Adressen seitens der Clients brüllen die erstmal in das gesamte ihm zur Verfügung stehende Layer2 Netz lapidar gesprochen "Hey, ich suche eine IP-Adresse. Wo ist der DHCP-Server und gib mir mal eine". Und der DHCP-Server, der als erster/ schnellster reagiert, hat gewonnen.

elektronik-kompendium.de/sites/net/0812221.htm

Fazit:

Gruß

em-pie

da meine Glaskugel heute einen Brückentag eingelegt hat, rate ich mal:

Du hast KEINEN VLAN-Faähigen Switch im Einsatz und auch keinen Router, der zwischen beiden Netzen routet, richtig?

Sprich:

Du hast einen popeligen Switch (welchen eigentlich?). Dort dann munter alle Geräte angeschlossen und gehofft, dass das alles gemäß deinen

Das wäre so, als wenn du in einer riesen Lagerhalle mit Golfs und Porsches stehst, eine Horde Menschen in die vielen Türen rein lässt und sagst "Nehmt euch mal ein Auto aus der zu euch passenden Fahrzeugklasse". Keinem hast du aber gesagt, wem denn welche Fahrzeugklasse zusteht

Beim Anfragen von IP-Adressen seitens der Clients brüllen die erstmal in das gesamte ihm zur Verfügung stehende Layer2 Netz lapidar gesprochen "Hey, ich suche eine IP-Adresse. Wo ist der DHCP-Server und gib mir mal eine". Und der DHCP-Server, der als erster/ schnellster reagiert, hat gewonnen.

elektronik-kompendium.de/sites/net/0812221.htm

Fazit:

- Teile das Netz in zwei virtuelle (Stichwort: VLAN)

- Verwende der Einfachkeit wegen einen Switch, der auch Routen kann (z.B. Ciscos SG3x0er Serie)

- setze den Switch mit je einem Bein in jedes VLAN

- setze an beiden eigentlichen Router (FritzBoxen) eine statische Route, mit Ziel zum Switch (den Rest macht der)

- und alles ist gegessen

- ergänzen solltest du dann, wenn bis hierher alles läuft noch entsprechende ACLs am Switch, sofern erforderlich. Also dass tatsächlich nur die Netze 10.80.1.0/24 bzw 10.80.5.0/24 in das jeweils andere Netz dürfen...

Gruß

em-pie

Hallo,

Weil die Fritte dort schneller Antwortet auf den DHCP Request. Es gewinnt immer der DHCP Server welcher schneller Antwortet. Nutze mal Wireshark um dein Netz dort auf DHCP zu untersuchen, und ob du erkennen kannst was deinen DHCP dort behindert (ausser der CPU deiner dortigen Fritte).

Oder halt auf der Problemfritte den Paket Capture einschalten.

wehavemorefun.de/fritzbox/Paketmitschnitt#Funktionsweise

Und was sagen deine IPConfig /all aus über das wie du deine Netzwerkkarten eingerichtet hst?

Gruß,

Peter

Weil die Fritte dort schneller Antwortet auf den DHCP Request. Es gewinnt immer der DHCP Server welcher schneller Antwortet. Nutze mal Wireshark um dein Netz dort auf DHCP zu untersuchen, und ob du erkennen kannst was deinen DHCP dort behindert (ausser der CPU deiner dortigen Fritte).

Hab ihr eine Idee oder Redesign Tipp ?

Sind das zwei unterschiedliche Fritten bzw. Hardwaretypen?Oder halt auf der Problemfritte den Paket Capture einschalten.

wehavemorefun.de/fritzbox/Paketmitschnitt#Funktionsweise

Und was sagen deine IPConfig /all aus über das wie du deine Netzwerkkarten eingerichtet hst?

Gruß,

Peter

Hallo,

Brauchst du nicht

avm.de/service/fritzbox/fritzbox-7390/wissensdatenbank/publicati ...

avm.de/service/vpn/praxis-tipps/vpn-verbindung-zwischen-zwei-fri ...

thinkpad-forum.de/threads/187482-Standorte-Verbinden-VPN-Fritzbo ...

computerbase.de/forum/showthread.php?t=1220218

Gruß,

Peter

Brauchst du nicht

Sprich: Mir war nicht bewusst das die Clients bei ihrer DHCP Anfrage auch in das andere Netz rufen.

Tun sie normal auch nicht. Deshalb nutze die Packetauzeichnung der Fritten um dir anzuschauen warum deine DHCP Anfragen geroutet werden wenn du nichts dazu eingerichtet hast, wie z.B. DHCP Relay oder so. Eine Wireshark auswertung wird dir zeigen wo evtl. dein Fehler liegt. Daher auch die Frage nach deinen IPConfig /all ausgaben....Netz 1 ist eine 6490

Die schon eine schnellere CPU hat. Aber bleibt trotzdem die Frage warum das Routing eben die DHCP Anfrage zu dein anderes Netz schaufelt, oder hast du ein Bridging ausgebaut?avm.de/service/fritzbox/fritzbox-7390/wissensdatenbank/publicati ...

avm.de/service/vpn/praxis-tipps/vpn-verbindung-zwischen-zwei-fri ...

thinkpad-forum.de/threads/187482-Standorte-Verbinden-VPN-Fritzbo ...

computerbase.de/forum/showthread.php?t=1220218

Gruß,

Peter

Moin,

Das sind keine zwei Netze, sondern nur eins, denn zwischen den Switches ist ein Kabel. Damit gehen alle Broadcasts an 255.255.255.255 an alle in diesem Ethernet angeschlossenen Stationen raus. Da ist eben kein Router dazwischen, der das verhindern könnte. Deshalb der Vorschlag, VLAN einzurichten. Man könnte auch einfach das Kabel zwischen den Switches entfernen und eins zwischen den Routern ziehen, das Routing richtig einrichten und alles ist gut.

Liebe Grüße

Erik

Zitat von @Pjordorf:

Hallo,

Brauchst du nicht

Hallo,

Brauchst du nicht

Sprich: Mir war nicht bewusst das die Clients bei ihrer DHCP Anfrage auch in das andere Netz rufen.

Tun sie normal auch nicht. Deshalb nutze die Packetauzeichnung der Fritten um dir anzuschauen warum deine DHCP Anfragen geroutet werden wenn du nichts dazu eingerichtet hast, wie z.B. DHCP Relay oder so. Eine Wireshark auswertung wird dir zeigen wo evtl. dein Fehler liegt. Daher auch die Frage nach deinen IPConfig /all ausgaben....Das sind keine zwei Netze, sondern nur eins, denn zwischen den Switches ist ein Kabel. Damit gehen alle Broadcasts an 255.255.255.255 an alle in diesem Ethernet angeschlossenen Stationen raus. Da ist eben kein Router dazwischen, der das verhindern könnte. Deshalb der Vorschlag, VLAN einzurichten. Man könnte auch einfach das Kabel zwischen den Switches entfernen und eins zwischen den Routern ziehen, das Routing richtig einrichten und alles ist gut.

Liebe Grüße

Erik

Hallo,

Gruß,

Peter

Zitat von @erikro:

Das sind keine zwei Netze, sondern nur eins, denn zwischen den Switches ist ein Kabel.

Ich war von VPN und zwei Standorten ausgegangen.Das sind keine zwei Netze, sondern nur eins, denn zwischen den Switches ist ein Kabel.

Da ist eben kein Router dazwischen,

Ich hatte VPN im Kopf.VLAN einzurichten.

Fritzboxen können kein VLAN im LAN.Gruß,

Peter

Nein ich habe kein Router der zwischen den Netzen routet.

Das ist Mistbeide Switche sind VLAN fähig:

10.80.1.1 = CISCO SGE200P

10.80.5.1 = LANCOM ES-2126+

schon mal gut10.80.1.1 = CISCO SGE200P

10.80.5.1 = LANCOM ES-2126+

aber warum benötige ich denn VLAN's ?

Ich dachte (bin ja kein Experte) das es ausreicht wenn sich die Switche in anderen Netzen (hier 10.80.1.0 und 10.80.5.0) befinden ?!

Nun, da du kein Experte bist (nicht dramatisch, ich kann ja auch keine Flugzeuge bauen Ich dachte (bin ja kein Experte) das es ausreicht wenn sich die Switche in anderen Netzen (hier 10.80.1.0 und 10.80.5.0) befinden ?!

Netzwerke sind immer nach dem sog. ISO/OSI-Referenzmodell aufgebaut. Je weiter unten man im Referenzmodell ist (1 = niedrig, 7 = hoch), desto "dümmer" ist die Ebene. Eine untere Ebene schert sich zu dem per se einen Teufel darum, was auf der Ebene höher "abgeht".

IP-Adresse agieren auf dem Layer 3, davor hängt noch ETHERNET auf Layer 2.

Mit deinem Konstrukt arbeitest du derzeit auf Layer2. Mit IP-Adressen kann man da nichts anfangen.

Alles, was also an Netzwerkgeräten "mitspielt", sieht sich also direkt erstmal, egal ob Device A eine IP aus dem Netzbereich 172.16.0.0/16er Adresse hat und Device B eine 192.168.253.128/25 oder beide im gleichen IP-Netz hängen. Willst du beide Netze trennen, verwendet man getrennte Hardware (physische LANs) oder man setzt virtuelle LANs ein. Bei letzterem "gaugelt" man dem Netz vor, es gäbe tatsächlich x-physische Netze. Trennst du auf Layer2 die Netze in virtuelle LANs, willst aber dennoch zwischen diesen kommunizieren, musst du einen Router dazwischen pappen, der beide Netze kennt und Pakete von A nach B hieft.

Folgene Analogie, aufbauend auf obiger:

Nehmen wir mal ein, die vier Grundmauern der obigen Halle repräsentieren dein LAN auf Layer 2 (z.B. ein Switch).

In dieser Halle schwirren jetzt die beiden Klassen "Sportwagen" (IP-Netz 1) und "Mittelklassewagen" (IP-Netz 2) nicht getrennt voneinander herum. Zusätzlich hat deine Halle zwei Eingänge. Eingang A (CableRouter) und Eingang B (DSL-Router). Der Halle ist es egal, was in ihr passiert. Du hast zwar alle Sportwagen links und alle Mittelklassewagen rechts stehen, aber trotzdem sehen die einkehrenden Personengruppen beide Klassen, obwohl sie nur ihren eigenen Eingang benutzt haben.

Jetzt fängst du an, eine Mauer hochzuziehen, die beide Klassen trennt (vLAN). Du hängst zwar immer noch im selben Layer 2 (Switch), hast aber schonmal beide Klassen (Netze) getrennt, sodass die Soortwagen-Leute nur noch die Sportwagen sehen und die normale Familie die Mittelklassewagen. Dein Problem jetzt ist, dass Dieter, der leidenschaftlicher Porschefahrer ist, nun einen kleinen Golf für seine Frau sucht. Eigentlich stehen diese nebenan, sieht den aber aufgrund der Mauer nicht. Gut, du könntest ihn mit seiner Frau wieder durch dein Eingang schicken, einmal ums Firmengelände laufen lassen und ihn den anderen Eingang benutzen lassen. Kostet aber zuviel/ dauert zu lange. Also baust du in die Wand noch eine Tür ein (der Router). An den Eingangstüren kommt noch ein Schild hin "Zu den anderen Fahrzeugen, benutze die Tür in der Mitte" (der Routing-Eintrag in den FritzBoxen).

Denke, damit solltest du ein wenig das Verständnis für Routing bekommen haben

€dit: Typo

korrekt.

Aber: Du kannst dann nicht mehr zwischen den Netzen Kommunizieren, da dir ein Router fehlt, der die Pakete VLAN-Übergreifend weitersendet.

Das kannst du aber lösen, in dem du z.B, einen mikrotik-Router einsetzt:

oder du pappst da nen kleinen Ubiquiti EdgeRouter X - ER-X hin:

€dit:

Links ergänzt

Aber: Du kannst dann nicht mehr zwischen den Netzen Kommunizieren, da dir ein Router fehlt, der die Pakete VLAN-Übergreifend weitersendet.

Das kannst du aber lösen, in dem du z.B, einen mikrotik-Router einsetzt:

- kostet nicht viel,

- Bedarf zu beginn etwas Übung/ Verständnis,

- die Lernkurve ist optimal/ steil...

- Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

- VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

- Tipps und Links zum Start mit dem MikroTik RouterBoard und RouterOS

oder du pappst da nen kleinen Ubiquiti EdgeRouter X - ER-X hin:

- shop.omg.de/ubiquiti-networks/edgemax/edgerouter/ubiquiti-edgero ...

- ubnt.com/edgemax/edgerouter-x/

- help.ubnt.com/hc/en-us/articles/115012700967-EdgeRouter-VLAN-Awa ...

€dit:

Links ergänzt

Hallo,

Bedenke, deine Fritten können kein VLAN auf der LAN Seite und dein Cisco SGE 2xx kann nicht Routen das kann aber evtl. dein Lancom.

Gruß,

Peter

Bedenke, deine Fritten können kein VLAN auf der LAN Seite und dein Cisco SGE 2xx kann nicht Routen das kann aber evtl. dein Lancom.

Gruß,

Peter

Nein ich habe kein Router der zwischen den Netzen routet.

Das kann dann nicht gehen ! Du bräuchtest dann ja einen L3 fähigen Switch sprich also einen der routen kann zw. 2 IP Netzen !Wie man es macht erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Grundlagen zum Routing zwischen 2 (und mehr) IP netzwerken findest du hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Fazit:

Lesen, verstehen und dann machen. Und zwar richtig !

Moin,

KISS!

VLAN wäre hier mit Kanonen auf Spatzen geschossen. VLAN ist dafür da, zwei getrennte Netze auf derselben Verkabelung laufen zu lassen. Aber das haben wir hier gar nicht. Wir haben schon zwei physisch (fast) getrennte Netze. Das Problem ist lediglich das Kabel zwischen den beiden Switchen. Das muss weg, da das die beiden Netze auf OSI2 verbindet. Ist das weg, dann habe ich zwei physisch getrennte Netze.

Diese beiden Netze müssen nun wieder auf OSI3 verbunden werden. Also kommt zwischen die beiden Switches ein L3-Switch und alles ist gut. Jetzt müssen nur noch die Routing-Tabellen so angepasst werden, dass die Clients wissen, dass sie in das jeweils andere Netz nicht via Standardrouter, sondern via L3-Switch kommen.

LG

Erik

KISS!

VLAN wäre hier mit Kanonen auf Spatzen geschossen. VLAN ist dafür da, zwei getrennte Netze auf derselben Verkabelung laufen zu lassen. Aber das haben wir hier gar nicht. Wir haben schon zwei physisch (fast) getrennte Netze. Das Problem ist lediglich das Kabel zwischen den beiden Switchen. Das muss weg, da das die beiden Netze auf OSI2 verbindet. Ist das weg, dann habe ich zwei physisch getrennte Netze.

Diese beiden Netze müssen nun wieder auf OSI3 verbunden werden. Also kommt zwischen die beiden Switches ein L3-Switch und alles ist gut. Jetzt müssen nur noch die Routing-Tabellen so angepasst werden, dass die Clients wissen, dass sie in das jeweils andere Netz nicht via Standardrouter, sondern via L3-Switch kommen.

LG

Erik

Hallo,

Ja, und die können noch viel mehr. Z.B. eine Sophos SG oder XG Firewall für Heimbetrieb. Max. 50 Interne IPs und fast alle Funktionen der grossen in Blech ohne zusätzliche Kosten für Home Use...

sophos.com/en-us/products/free-tools/sophos-xg-firewall-home-edi ...

sophos.com/en/products/free-tools/sophos-utm-home-edition.aspx

community.sophos.com/products/community-chat/f/community-feedbac ...

UTM bzw. SG ist schon älter und aktuell, die XG ist das neue.

Gruß,

Peter

Ja, und die können noch viel mehr. Z.B. eine Sophos SG oder XG Firewall für Heimbetrieb. Max. 50 Interne IPs und fast alle Funktionen der grossen in Blech ohne zusätzliche Kosten für Home Use...

sophos.com/en-us/products/free-tools/sophos-xg-firewall-home-edi ...

sophos.com/en/products/free-tools/sophos-utm-home-edition.aspx

community.sophos.com/products/community-chat/f/community-feedbac ...

UTM bzw. SG ist schon älter und aktuell, die XG ist das neue.

Gruß,

Peter