Die vorgeschobene Freitagsfrage : Unterschied Portweiterleitung -und Triggering und statisches Routing für NAS ? protokolle?

Hallo zusammen,

es ist heute nicht Freitag!

aber die Frage brennt mir unter den Nägeln

Folgendes Szenario :

SYNOLOGY NAS wurde installiert.

Feste IP vergeben 192.168.0.66. im NetgearHomeRouter (192.168.0.1) gibt es "grundsätzlich" 1 Option, um das NAS von aussen zugreifbar zu machen

(getestet mit Handy und Tablet, funktioniert) und nennt sich hier "Portweiterleitung/Triggering"

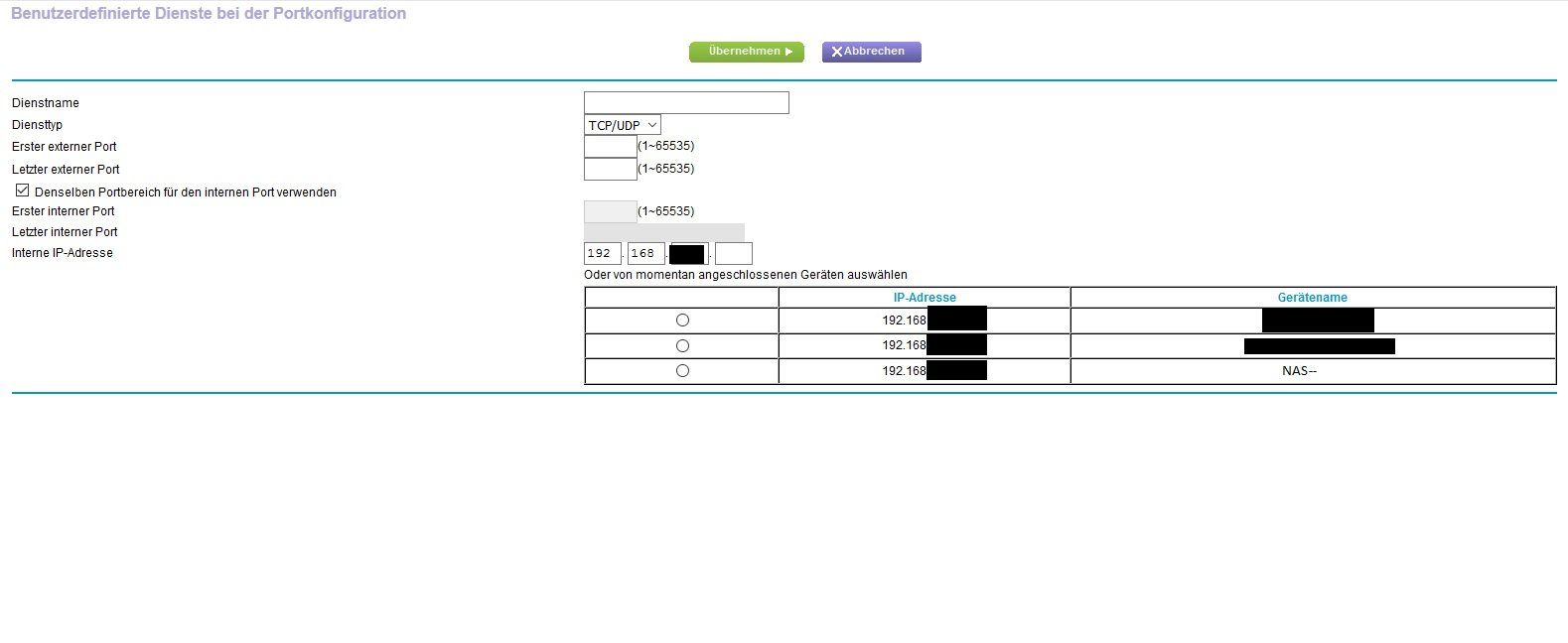

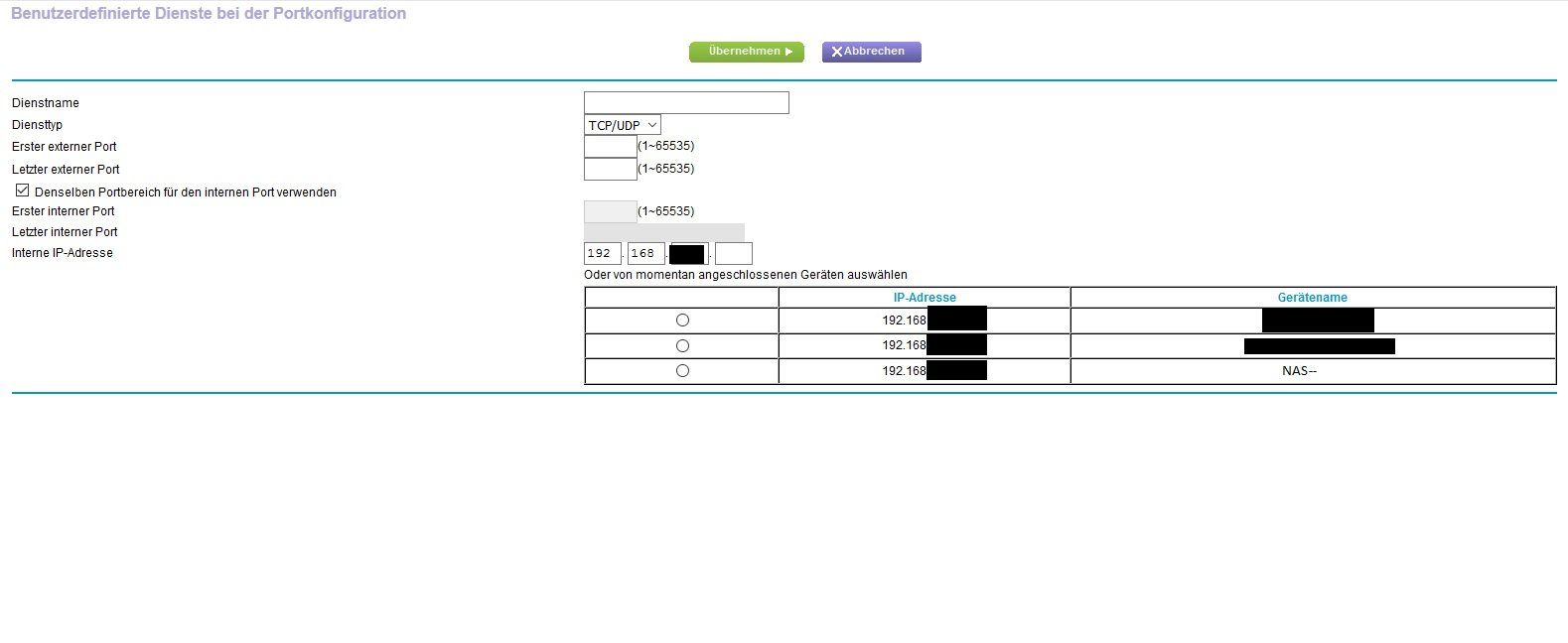

siehe dazu foto:

eingerichtet wurde : ("Trigger externen PORT 6666 auf interne NAS IP , PORT 5555")

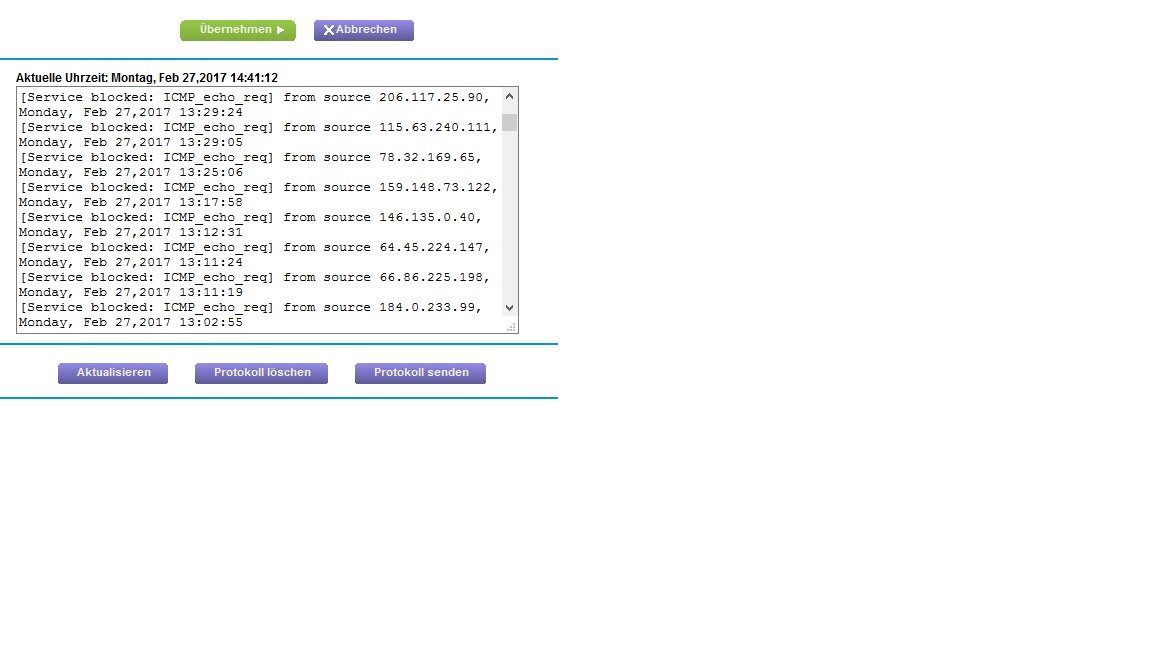

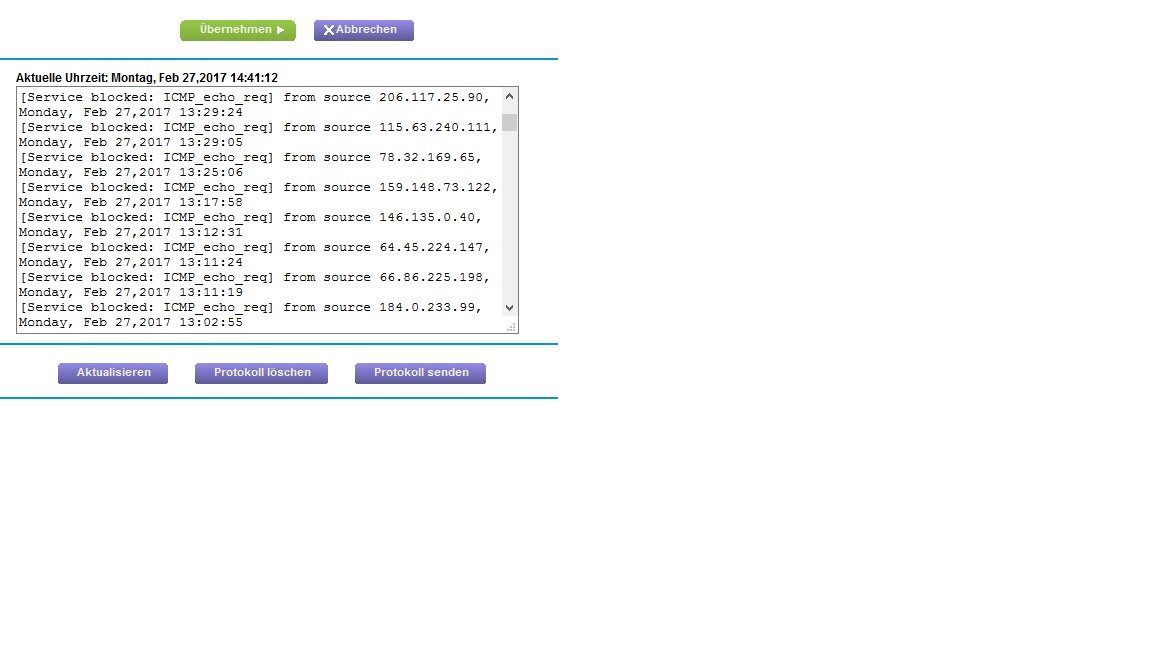

Wenn ich diese Option nutze, gibt es folgendes Problem : Warum auch immer, woher auch immer, habe ich im Routerlog nun alle 10-30 sekunden ICMP RECHO REQ_ from all over the world. China, Bangladesh, Russland, Ukraine...?

Wie kann das sein? (im Router ist eingestellt : "Antworte nicht auf PING ICMP") bisher gab es auch wirklich nie logeinträge diesbzgl. Aber eben seit dem Triggering für port 6666

FRAGEN DAZU :

A.)- Was sind das für ECHO REQ ? Sind das permanent laufende Portscans from all over the world ? Botnetze ? Suchmaschinen ?

B.)- kann ich diese Anfragen als "Sicherheitskritisch" beurteilen , oder sind die nicht schlimm ?

C.)- Könnte also jeder, der den triggerport kennt zb durch portscan sofort zur login seite des NAS zugreifen ?

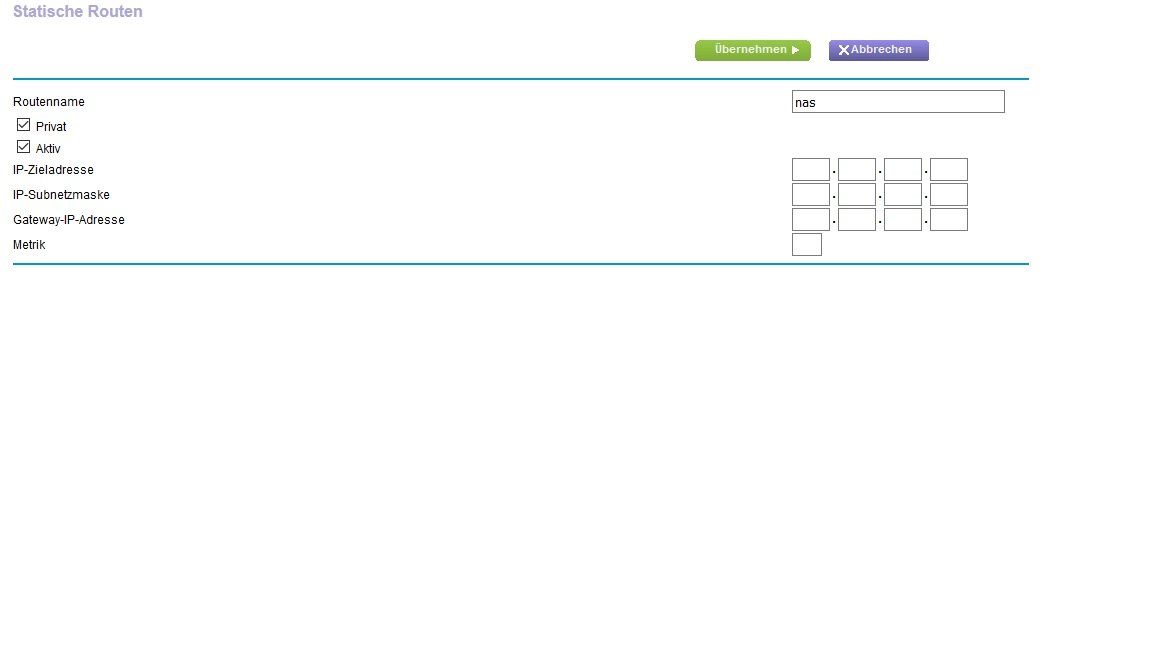

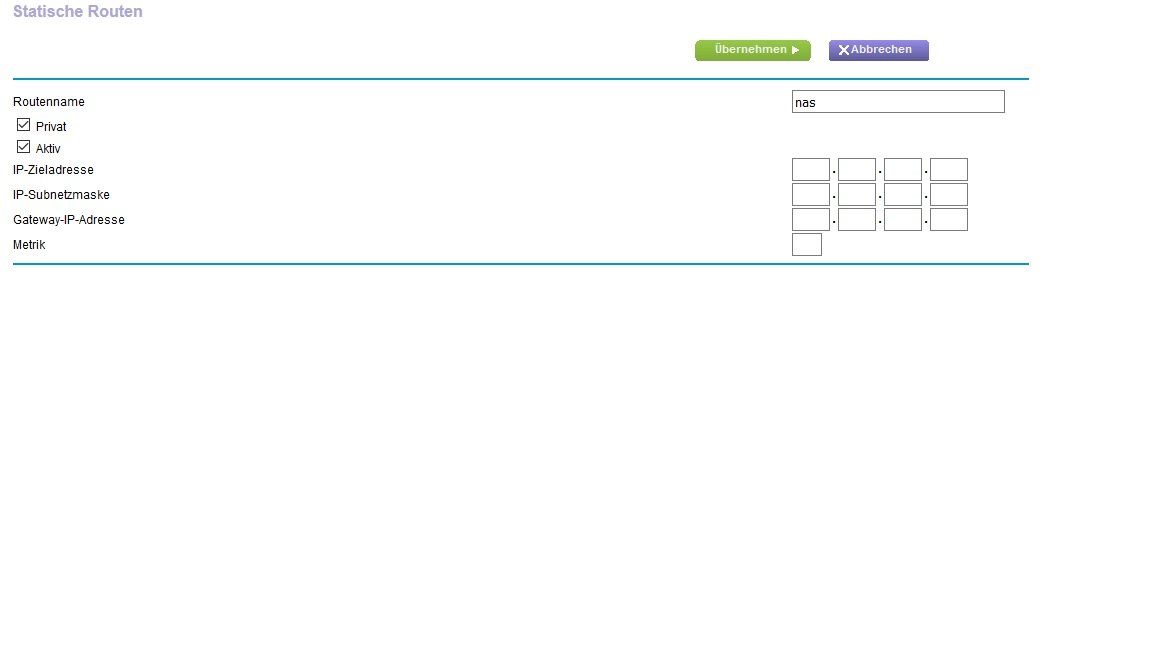

D.)- Der Router bietet eine Option "STATISCHES ROUTING", würde dies denselben Zwecke wie das Triggering erfüllen oder spielen da andere Protokolle mit ?

E.)- kann ich anstelle des PortTriggering eine statische Route einrichten oder funktioniert diese dann auch nur mit externer statischer IP ? (weil es dort eben eine PRIVAT Option gibt.. was auch immer??)

siehe foto :

Ich danke euch für alle Tips!

.. und ja, die meistbenutzte Antwort wird wohl wieder sein : Kauf ne pfSense ?

ps : so sieht das log aus, WENN TRIGGERING Aktiv : (wenn ich es deaktiviere, kein einziger echo req mehr) ?

grüße

KoN

es ist heute nicht Freitag!

aber die Frage brennt mir unter den Nägeln

Folgendes Szenario :

SYNOLOGY NAS wurde installiert.

Feste IP vergeben 192.168.0.66. im NetgearHomeRouter (192.168.0.1) gibt es "grundsätzlich" 1 Option, um das NAS von aussen zugreifbar zu machen

(getestet mit Handy und Tablet, funktioniert) und nennt sich hier "Portweiterleitung/Triggering"

siehe dazu foto:

eingerichtet wurde : ("Trigger externen PORT 6666 auf interne NAS IP , PORT 5555")

Wenn ich diese Option nutze, gibt es folgendes Problem : Warum auch immer, woher auch immer, habe ich im Routerlog nun alle 10-30 sekunden ICMP RECHO REQ_ from all over the world. China, Bangladesh, Russland, Ukraine...?

Wie kann das sein? (im Router ist eingestellt : "Antworte nicht auf PING ICMP") bisher gab es auch wirklich nie logeinträge diesbzgl. Aber eben seit dem Triggering für port 6666

FRAGEN DAZU :

A.)- Was sind das für ECHO REQ ? Sind das permanent laufende Portscans from all over the world ? Botnetze ? Suchmaschinen ?

B.)- kann ich diese Anfragen als "Sicherheitskritisch" beurteilen , oder sind die nicht schlimm ?

C.)- Könnte also jeder, der den triggerport kennt zb durch portscan sofort zur login seite des NAS zugreifen ?

D.)- Der Router bietet eine Option "STATISCHES ROUTING", würde dies denselben Zwecke wie das Triggering erfüllen oder spielen da andere Protokolle mit ?

E.)- kann ich anstelle des PortTriggering eine statische Route einrichten oder funktioniert diese dann auch nur mit externer statischer IP ? (weil es dort eben eine PRIVAT Option gibt.. was auch immer??)

siehe foto :

Ich danke euch für alle Tips!

.. und ja, die meistbenutzte Antwort wird wohl wieder sein : Kauf ne pfSense ?

ps : so sieht das log aus, WENN TRIGGERING Aktiv : (wenn ich es deaktiviere, kein einziger echo req mehr) ?

grüße

KoN

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 330661

Url: https://administrator.de/forum/die-vorgeschobene-freitagsfrage-unterschied-portweiterleitung-und-triggering-und-statisches-routing-fuer-nas-330661.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

4 Kommentare

Neuester Kommentar

Oha...so ein Freitagshammer am Montag ! Ausnahmsweise weil du es bist !

Mal ganz abgesehen davon das der Zugriff vollkommen unverschlüsselt passiert also die Daten für jedermann sichtbar über das Internet gehen. Nur noch Dummies machen sowas heutzutage noch....

Mit etwas Intelligenz (und wie s hier gefühlte 10mal pro Tag gepredigt wird) nutzt du ein VPN.

Auf deinem Synology hast du mit 3 schnellen Mausklicks ein VPN Server installiert und logst dich da von außen per VPN ein.

Verschlüsselt, sicher, wasserdicht und ohne Schnüffelangriffe aus der Ukraine.

Kannst du dir ja mit etwas Intelligenz auch selber erschliessen. Denn VPN Verbindungen sollte man tunlichst an der Peripherie terminieren und NICHT erst einmal durch sein lokale Netzwerk jagen.

Gut bei simplem ungesicherten Port Forwarding ist das eh tödlich aber bei VPN tolerabel, da die Sicherheitsfeatures bei VPN überwiegen.

Ideal wäre es wenn du das VPN am Router terminieren würdest dann musst du keine Löcher bohren in die Firewall und alles wäre bestens.

Dein billiger NetGear vom Blödmarkt supportet das aber vermutlich nicht. Wenn doch wäre das deine erste Adresse.

Wenn nicht dein VPN Server auf dem Synology !

Das wäre der richtige Weg aber ganz sicher nicht das dümmliche und fahrlässige Port Forwarding.

Deine Fragen im Einzelnen:

A:

de.wikipedia.org/wiki/Internet_Control_Message_Protocol#Die_ICMP ...

Typ 8 kommt von Botnetzen und allem möglichen weltweit im Sekundentakt auf jedem Internet Anschluss. Weis auch jeder netzwerker, da Tagesgeschäft.

B.:

Alles was von außen dich angreift oder kompomitiert ist erstmal schlimm, denn damit ist eine Absicht verbunden an dein netzwerk ranzukommen...logisch. So weltfremd kann man doch gar nicht sein.

C.:

Nicht nur das sondern noch mehr wenn einer die Synology Bugs des dem NAS zugrundeliegenden Linux ausnutzt

D.:

Hat damit soviel zu tun wie ein Fisch mit einem Fahrrad ! Du kannst gar nicht routen weil du ja nur ein simples IP Netz hast.

E.:

Nein ! VPN ist der richtige Weg für dich ! Siehe oben !

synology.com/de-de/knowledgebase/DSM/tutorial/Application/How_to ...

synology.com/de-de/knowledgebase/DSM/help/VPNCenter/vpn_setup

Handy und Tablet haben alle Clients dafür gleich an Bord.

Grundlagen dazu auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPNs einrichten mit PPTP

Details dazu aber erst wieder am Freitag !

und nennt sich hier "Portweiterleitung/Triggering"

Tödlich, denn damit bohrst du ein Loch in deine Firewall und lässt externen Traffic auf den NAS.Mal ganz abgesehen davon das der Zugriff vollkommen unverschlüsselt passiert also die Daten für jedermann sichtbar über das Internet gehen. Nur noch Dummies machen sowas heutzutage noch....

im Routerlog nun alle 10-30 sekunden ICMP RECHO REQ_ from all over the world. China, Bangladesh, Russland, Ukraine...?

Wundert dich das groß ?? Siehe oben !Mit etwas Intelligenz (und wie s hier gefühlte 10mal pro Tag gepredigt wird) nutzt du ein VPN.

Auf deinem Synology hast du mit 3 schnellen Mausklicks ein VPN Server installiert und logst dich da von außen per VPN ein.

Verschlüsselt, sicher, wasserdicht und ohne Schnüffelangriffe aus der Ukraine.

und ja, die meistbenutzte Antwort wird wohl wieder sein : Kauf ne pfSense ?

Das ist Quatsch obwohl da aber aus gutem Grund was dran ist.Kannst du dir ja mit etwas Intelligenz auch selber erschliessen. Denn VPN Verbindungen sollte man tunlichst an der Peripherie terminieren und NICHT erst einmal durch sein lokale Netzwerk jagen.

Gut bei simplem ungesicherten Port Forwarding ist das eh tödlich aber bei VPN tolerabel, da die Sicherheitsfeatures bei VPN überwiegen.

Ideal wäre es wenn du das VPN am Router terminieren würdest dann musst du keine Löcher bohren in die Firewall und alles wäre bestens.

Dein billiger NetGear vom Blödmarkt supportet das aber vermutlich nicht. Wenn doch wäre das deine erste Adresse.

Wenn nicht dein VPN Server auf dem Synology !

Das wäre der richtige Weg aber ganz sicher nicht das dümmliche und fahrlässige Port Forwarding.

Deine Fragen im Einzelnen:

A:

de.wikipedia.org/wiki/Internet_Control_Message_Protocol#Die_ICMP ...

Typ 8 kommt von Botnetzen und allem möglichen weltweit im Sekundentakt auf jedem Internet Anschluss. Weis auch jeder netzwerker, da Tagesgeschäft.

B.:

Alles was von außen dich angreift oder kompomitiert ist erstmal schlimm, denn damit ist eine Absicht verbunden an dein netzwerk ranzukommen...logisch. So weltfremd kann man doch gar nicht sein.

C.:

Nicht nur das sondern noch mehr wenn einer die Synology Bugs des dem NAS zugrundeliegenden Linux ausnutzt

D.:

Hat damit soviel zu tun wie ein Fisch mit einem Fahrrad ! Du kannst gar nicht routen weil du ja nur ein simples IP Netz hast.

E.:

Nein ! VPN ist der richtige Weg für dich ! Siehe oben !

synology.com/de-de/knowledgebase/DSM/tutorial/Application/How_to ...

synology.com/de-de/knowledgebase/DSM/help/VPNCenter/vpn_setup

Handy und Tablet haben alle Clients dafür gleich an Bord.

Grundlagen dazu auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPNs einrichten mit PPTP

Details dazu aber erst wieder am Freitag !

Moin,

Der Bereich 49152 - 65535 ist für dynamische / private Angelegenheiten angedacht. Leider pfeifen da auch immer mehr Hersteller drauf.

Ansonsten bleibt noch zu sagen: Höre auf aqui. VPN ist pflicht.

Gruß Krämer

Zitat von @konstrukt777:

eingerichtet wurde : ("Trigger externen PORT 6666 auf interne NAS IP , PORT 5555")

sowas passiert, wenn man einfach irgendwelche Portsbenutzt...eingerichtet wurde : ("Trigger externen PORT 6666 auf interne NAS IP , PORT 5555")

Der Bereich 49152 - 65535 ist für dynamische / private Angelegenheiten angedacht. Leider pfeifen da auch immer mehr Hersteller drauf.

Ansonsten bleibt noch zu sagen: Höre auf aqui. VPN ist pflicht.

Gruß Krämer

Der Bereich 49152 - 65535 ist für dynamische / private Angelegenheiten angedacht.

Richtiger Hinweis !Der Netzwerker bezeichent diese auch als Ephemeral Ports damit der TO auch noch etwas lernt und nicht immer IANA registrierte Ports verwendet wo man sich dann nicht wundern muss über Angriffe. Zumal die von der Ziffern Struktur auch noch sehr intelligent gewählt wurden, so das natürlich nie einer drauf kommt....