DMZ mit Astaro Security Gateway realisieren

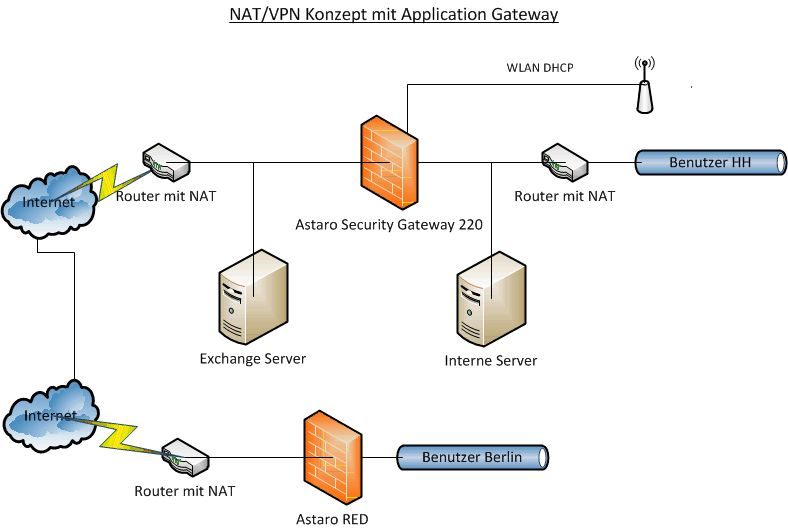

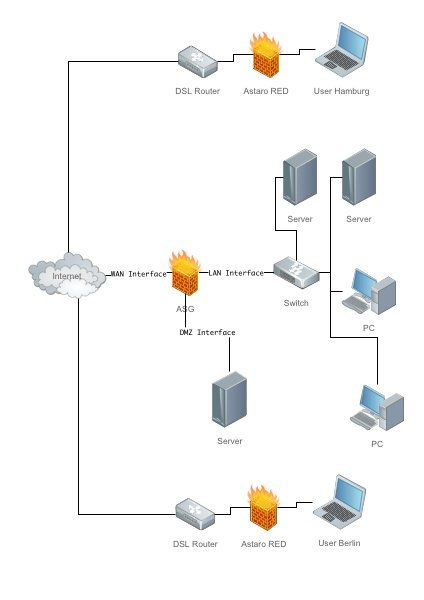

Ich würde gerne eine DMZ realisieren, die Vorstellung ist eine SDSL Verbindung nach draußen mit statischer IP am Router, dieser soll NAT bekommen. Da nach kommt der MailServer (Exchange) welcher über den Astaro Securtiy Gateway 220 läuft. Damit wäre der Server nach draußen abgesichert. Das interne Netz, bez. die Server sollen dann wieder von der Astaro geschützt werden. Zwischen Benutzer und Server steht wieder ein Router mit NAT.

Wie müssen die IP-Adressen aufgebaut sein?

Kriegen der Server und die Benutzer die gleiche Subnetzmaske und können dann kommunizieren? Wenn ich NAT einsetze funktioniert das ganze ja nicht mehr, dann müsste ich für den Server ein neues IP-Netz erstellen oder? Der Webserver bekommt dann wieder eine weiteres anderes IP-Netz und der Router übersetzt es dann auf die feste IP vom ISP oder?

Dann habe ich auch noch eine Frage zur Astaro 220:

Die Astaro hat 8 Lan anschlüsse und einen WAN, wie verbinde ich die beiden Router oder ist der Gateway schon ein Router und ich benötige den ersten Router überhaupt nicht? Habe mir das mit der Verkabelung folgender maßen gedacht, der Mailserver wird in Lan1 gesteckt und die Firewall geht dann über WAN zum Router der nach draußen routet, der interne Server wird in Lan2 gesteckt, über Lan 3 wird dann der interne Router angesprochen, welcher mit einem Switch verbunden ist und somit auf die Benutzer zugreifen kann.

IP-Adressen Von Bis Host Abteilung

vergeben 172.16.0.1 172.16.0.17 17 EDV

172.16.0.65 172.16.0.85 20 WLAN

172.16.0.129 172.16.0.133 4 Sekretariat

172.16.0.193 172.16.0.197 4 Buchhaltung

172.16.1.1 172.16.1.5 4 Personal

172.16.1.65 172.16.1.81 16 F+E

172.16.1.129 172.16.1.133 4 Verkauf

Submaske 255.255.255.192

Standardgateway 172.16.0.1

DNS 172.16.0.2

DNS Alternativ 172.16.0.6

Wie müssen die IP-Adressen aufgebaut sein?

Kriegen der Server und die Benutzer die gleiche Subnetzmaske und können dann kommunizieren? Wenn ich NAT einsetze funktioniert das ganze ja nicht mehr, dann müsste ich für den Server ein neues IP-Netz erstellen oder? Der Webserver bekommt dann wieder eine weiteres anderes IP-Netz und der Router übersetzt es dann auf die feste IP vom ISP oder?

Dann habe ich auch noch eine Frage zur Astaro 220:

Die Astaro hat 8 Lan anschlüsse und einen WAN, wie verbinde ich die beiden Router oder ist der Gateway schon ein Router und ich benötige den ersten Router überhaupt nicht? Habe mir das mit der Verkabelung folgender maßen gedacht, der Mailserver wird in Lan1 gesteckt und die Firewall geht dann über WAN zum Router der nach draußen routet, der interne Server wird in Lan2 gesteckt, über Lan 3 wird dann der interne Router angesprochen, welcher mit einem Switch verbunden ist und somit auf die Benutzer zugreifen kann.

IP-Adressen Von Bis Host Abteilung

vergeben 172.16.0.1 172.16.0.17 17 EDV

172.16.0.65 172.16.0.85 20 WLAN

172.16.0.129 172.16.0.133 4 Sekretariat

172.16.0.193 172.16.0.197 4 Buchhaltung

172.16.1.1 172.16.1.5 4 Personal

172.16.1.65 172.16.1.81 16 F+E

172.16.1.129 172.16.1.133 4 Verkauf

Submaske 255.255.255.192

Standardgateway 172.16.0.1

DNS 172.16.0.2

DNS Alternativ 172.16.0.6

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 165735

Url: https://administrator.de/forum/dmz-mit-astaro-security-gateway-realisieren-165735.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

9 Kommentare

Neuester Kommentar

Hi,

Also folgendes:

1) Du brauchst keinen zusätzlichen Router, das kann die ASG220 ganz wunderbar selber. (Neues Interface -> PPOE)

2) Wenn ich das richtig sehe, dann willst du ausgerechnet den Exchange Server VOR die Firewall stellen? halte ich für keine gute Idee.

Die ASG220 hat eine SMTP-Proxy Funktion die du nutzen solltest. Also Exchange hinter die FW, SMTP-Proxy an und alle E-Mails von und an die Adresse der ASG schicken.

Grüße

Bastian

Also folgendes:

1) Du brauchst keinen zusätzlichen Router, das kann die ASG220 ganz wunderbar selber. (Neues Interface -> PPOE)

2) Wenn ich das richtig sehe, dann willst du ausgerechnet den Exchange Server VOR die Firewall stellen? halte ich für keine gute Idee.

Die ASG220 hat eine SMTP-Proxy Funktion die du nutzen solltest. Also Exchange hinter die FW, SMTP-Proxy an und alle E-Mails von und an die Adresse der ASG schicken.

Grüße

Bastian

Olá und hallo,

ich weiss garnicht warum du dir das so kompliziert machen willst...

Wenn du eine SDSL Leitung bekommst dann hast du auch eine fixe IP.

Das kabel kommt an WAN bei deiner ASG

Das was in der DMZ Stehen soll kommt an den Ausgang DMZ und das was Ihr intern machen wollt an LAN.

Der Exchange sollte in die DMZ oder das LAN auf jeden Fall nicht aussen.

Dann kannst du den gleich an die Bots und die Hacker verschenken...

Für die RED Devices benötigst du nur auf "HomeOffice" Seite einen DSL Router. Die können das leider nicht selbst.

Laut Astaro ist das auch aktuell nicht geplant. Das finde ich persönlich wirklich schade...

ich weiss garnicht warum du dir das so kompliziert machen willst...

Wenn du eine SDSL Leitung bekommst dann hast du auch eine fixe IP.

Das kabel kommt an WAN bei deiner ASG

Das was in der DMZ Stehen soll kommt an den Ausgang DMZ und das was Ihr intern machen wollt an LAN.

Der Exchange sollte in die DMZ oder das LAN auf jeden Fall nicht aussen.

Dann kannst du den gleich an die Bots und die Hacker verschenken...

Für die RED Devices benötigst du nur auf "HomeOffice" Seite einen DSL Router. Die können das leider nicht selbst.

Laut Astaro ist das auch aktuell nicht geplant. Das finde ich persönlich wirklich schade...

Die hier gezeigten "Wir packen alles auf die Astaro"-Lösungen entsprechen nicht dem Gedanken einer DMZ!

Sowas kann immer nur einen kleinen Teil der gewollten Sicherheitsfunktionen abbilden.

Eine DMZ soll aber genauso vor Fehlkonfiguration und Softwarebugs schützen - das geht nur mit 2 Geräten unterschiedlicher Hersteller.

Wozu aber der 3. Router noch gut sein Soll entzieht sich mir.

Der macht es nur unnötig kompliziert und Fehler schwerer nachverfolgbar.

Sowas kann immer nur einen kleinen Teil der gewollten Sicherheitsfunktionen abbilden.

Eine DMZ soll aber genauso vor Fehlkonfiguration und Softwarebugs schützen - das geht nur mit 2 Geräten unterschiedlicher Hersteller.

Wozu aber der 3. Router noch gut sein Soll entzieht sich mir.

Der macht es nur unnötig kompliziert und Fehler schwerer nachverfolgbar.

Olá,

die Zeichnung wurde an einem Mac mit ConzeptDraw gemacht.

Wenn du die ASG nicht "gefunden" hast dann wende dich wegen einer Doku an deinen Reseller oder direkt an Astaro.

Anleitungen zu den Versionen findest du hier

die Zeichnung wurde an einem Mac mit ConzeptDraw gemacht.

Wenn du die ASG nicht "gefunden" hast dann wende dich wegen einer Doku an deinen Reseller oder direkt an Astaro.

Anleitungen zu den Versionen findest du hier

Zitat von @christo-p:

Ich habe gelesen, dass eine DMZ laut BSI mit zwei Firewalls realisiert werden soll. Jedoch handelt es sich hier um ein kleines

Unternehmen, was in den nächsten Jahren wachsen wird. Es wird also wert gelegt auf eine einfache, günstige aber trotzdem

sicher Lösung. Die Router zwischen dem ASG sollten als Paketfilter dienen und so für zusätzliche Sicherheit sorgen.

Ich habe gelesen, dass eine DMZ laut BSI mit zwei Firewalls realisiert werden soll. Jedoch handelt es sich hier um ein kleines

Unternehmen, was in den nächsten Jahren wachsen wird. Es wird also wert gelegt auf eine einfache, günstige aber trotzdem

sicher Lösung. Die Router zwischen dem ASG sollten als Paketfilter dienen und so für zusätzliche Sicherheit sorgen.

Jaja, das BSI.

Klar, es ist immer eine Frage von (betrieblichem und wirtschaftlichem) Aufwand, und man sollte stets das VERHÄLTNIS zwischen diesen Aufwänden und dem ECHTEN Sicherheitsgewinn sehen.

Wir betreiben weltweit ca. 100 Astaros seit Jahren und Sicherheitsprobleme gabs da nie.

Es gibt hier kein "es MUSS", es ist vieles Geschmackssache und eine Abwägung, sowie Empfehlungen.

JAAA, es ´KANN passieren dass eine FW mal ein Problem hat und eine FW eines anderen Herstellers dahinter DIESES Problem lindern kann. Ähh WIE OFT ist das in den letzten 30 Jahren passiert dass aufgrund dessen jemandes Netz gekapert wurde? Die REALEN Probleme kommen doch ganz wo anders her...

Man kann auch 5 FWs hintereinanderlegen und bei allen Port 80 öffnen - wenn der WEBSERVER den man da drüber dann erreicht nicht gepatcht ist kann er trotzdem gekapert werden.

Also nicht auf EINE Sache den Fokus legen sondern den Blick aufs GROSSE GANZE richten und da ist Einfachheit die halbe Miete.

Je komplexer und verzwackter, desto beschäftiger ist die (meist sehr knappe) Admin-Belegschaft, und desto weniger Zeit hat sie, es RICHTIG zu konfigurieren.

Wer in Hast und Hetze arbeiten muss weil alles viel zu kompliziert ist macht eher Fehler - und erreicht genau das Gegenteil von dem was er eigentlich soll.