DNS -Konfig an 2. Firmenstandort

Hallo zusammen,

wir werden zukünftig einen kleinen weiteren Standort anschließen, welcher ausschließlich eine kleine Firewall in den Räumlichkeiten zur Verfügung stellen soll. (Kleine Fortigate mit einem Switch -> 5 MA)

Aufgrund von Platzgründen und Firmengröße wird es keine weiteren Server geben ( AD/DNS/File)

Nun würde mich interessieren, wie dort DNS zu konfigurieren wäre. Wird dann per DHCP als first DNS Server, der DNS Server aus dem Hauptstandort verwendet und als second ( FallBack) bspw. Provider DNS oder Google DNS?

Somit würden aber grundsätzlich alle DNS Anfragen zunächst in den Hauptstandort gehen.

Hat vielleicht jemand eine Idee, wie man das besser lösen könnte?

Vielen Dank!

wir werden zukünftig einen kleinen weiteren Standort anschließen, welcher ausschließlich eine kleine Firewall in den Räumlichkeiten zur Verfügung stellen soll. (Kleine Fortigate mit einem Switch -> 5 MA)

Aufgrund von Platzgründen und Firmengröße wird es keine weiteren Server geben ( AD/DNS/File)

Nun würde mich interessieren, wie dort DNS zu konfigurieren wäre. Wird dann per DHCP als first DNS Server, der DNS Server aus dem Hauptstandort verwendet und als second ( FallBack) bspw. Provider DNS oder Google DNS?

Somit würden aber grundsätzlich alle DNS Anfragen zunächst in den Hauptstandort gehen.

Hat vielleicht jemand eine Idee, wie man das besser lösen könnte?

Vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1346725538

Url: https://administrator.de/forum/dns-konfig-an-2-firmenstandort-1346725538.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

11 Kommentare

Neuester Kommentar

Ich würde es spontan so machen:

DNS für Client = netgate DNS Resolver

netgate = 1. DNS = Hauptstandort, 2. DNS = Hauptstandort Backup DNS, 3. DNS = Google .. Quad9 etc.

Somit gibt es noch einen Cache vom netgate und du fragst nicht alles direkt an.

Oder du richtest eine Domain override im DNS Resolver ein dann fragt er nur eure Domain im Hauptstandort an.

Natürlich hängt es auch davon ab ob du den kompletten traffic tunnelst oder nur den internen verkehr und was bei Ausfall der site2site bei kompletten tunneln passieren soll.

DNS für Client = netgate DNS Resolver

netgate = 1. DNS = Hauptstandort, 2. DNS = Hauptstandort Backup DNS, 3. DNS = Google .. Quad9 etc.

Somit gibt es noch einen Cache vom netgate und du fragst nicht alles direkt an.

Oder du richtest eine Domain override im DNS Resolver ein dann fragt er nur eure Domain im Hauptstandort an.

Natürlich hängt es auch davon ab ob du den kompletten traffic tunnelst oder nur den internen verkehr und was bei Ausfall der site2site bei kompletten tunneln passieren soll.

oder Google DNS?

Niemals wenn dir deine Datensicherheit etwas wert ist. Jeder Dummie weiss ja mitlerweile das sie mit den DNS Daten ein Profil von dir erstellen und das weltweit vermarkten. Das ist im Firmenumfeld also absolut Tabu. Abgesehen davon gibt es immer Datenschutz freundlichere Alternativen wenn man meint unbedingt andere DNS Server als die seines lokalen Providers verwenden zu müssen.heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Richtig (und auch üblich) ist die Option den DNS der Firewall als DNS an die Clients per DHCP zu geben. Die Firewall sorgt dafür das lokale DNS Anfragen über den Tunnel zum DNS des Hauptstandortes zu gehen und alles was nicht lokal ist fackelt sie über die Provider DNS IP ab.

Klassisches und simples Standard Setup bei VPN Routern und Firewalls mit einer Sito to Site Kopplung.

Kollege @Razer1 hat es schon beschrieben. Wie er bei einer Fortinet Firewall allerdings auf Netgate kommt bleibt schleierhaft ?!

Hallo,

du verrätst ja leider keine Details.

Wenn die Clients Active-Directory Domänenmitglieder sind, sollte ausschließlich ein Domänencontroller der Domäne als DNS-Server eingetragen werden. Keine Google, quad9 , kein Router mit Domänen-override. Sonst werden die Clients hin und wieder den falschen DNS-Server befragen können das Active Directory nicht fehlerfrei nutzen.

Grüße

lcer

du verrätst ja leider keine Details.

Wenn die Clients Active-Directory Domänenmitglieder sind, sollte ausschließlich ein Domänencontroller der Domäne als DNS-Server eingetragen werden. Keine Google, quad9 , kein Router mit Domänen-override. Sonst werden die Clients hin und wieder den falschen DNS-Server befragen können das Active Directory nicht fehlerfrei nutzen.

Grüße

lcer

Hallo,

Grüße

lcer

Zitat von @Leo-le:

Also heißt, die FW kann gern über die Fortinet DNS Server laufen, welche sogar verschlüsseltes DNS unterstützen.

Nützt dir bloß wenig, da diese DNS-Informationen nicht zu den Clients gelangen. Im Grunde kannst Du den DNS-Server der Fortinet auch abschalten.Also heißt, die FW kann gern über die Fortinet DNS Server laufen, welche sogar verschlüsseltes DNS unterstützen.

Was ist aber, wenn der VPN ausfällt, dann würden die User kein Internet mehr zur Verfügung haben, da ja DNS durch den VPN geht.

Deshalb würde ich am Nebenstandort immer einen (RO)DC hinstellen. Du hast wie immer die Wahl: Ausfallsicherheit oder Kostenminimierung.Grüße

lcer

Zitat von @Leo-le:

Es wird dort keine weitere IT geben, da dies leider die Räumlichkeiten nicht hergeben.

Letztendlich soll, wenn der VPN ausfällt, zumindest das Internet noch sauber weiter laufen.

Dafür braucht es ja keinen RO DC.

Wenn es nur ums Internet-browsen geht, kannst Du für die meisten Browser heute einen DNS-Dienst konfigurieren.Es wird dort keine weitere IT geben, da dies leider die Räumlichkeiten nicht hergeben.

Letztendlich soll, wenn der VPN ausfällt, zumindest das Internet noch sauber weiter laufen.

Dafür braucht es ja keinen RO DC.

Okay, wenn aber der DNS-Server der Fortigate abgeschaltet ist, welche DNS Server bekommen dann die Clients?

na den des HauptstandortsNur die aus dem Hauptstandort funktioniert ja nicht, da wenn der VPN weg ist, können die User nicht einmal mehr in Internet.

genau.Das ist der Knackpunkt meiner Frage, es wäre super, wenn ihr mir das noch einmal kurz erklären könntet.

Also nochmal zum mitmeisseln:Wenn Du nur den Firmen-DNS einträgst, gibt es keinen Ärger, solange das VPN läuft. Wenn es aus ist, geht nichts mehr.

Wenn Du einen zusätzlichen fremden DNS einträgst, wird es sporadisch "unerklärliche" Probleme geben, und Dein Nebenstandort wird Dich ständig nerven.

Kompromissvorschlag fürs Internetbrowsen: Stelle einen eigenen DNS-Dienst (deine Firewall) in den Einstellungen des Browsers ein.

Grüße

lcer

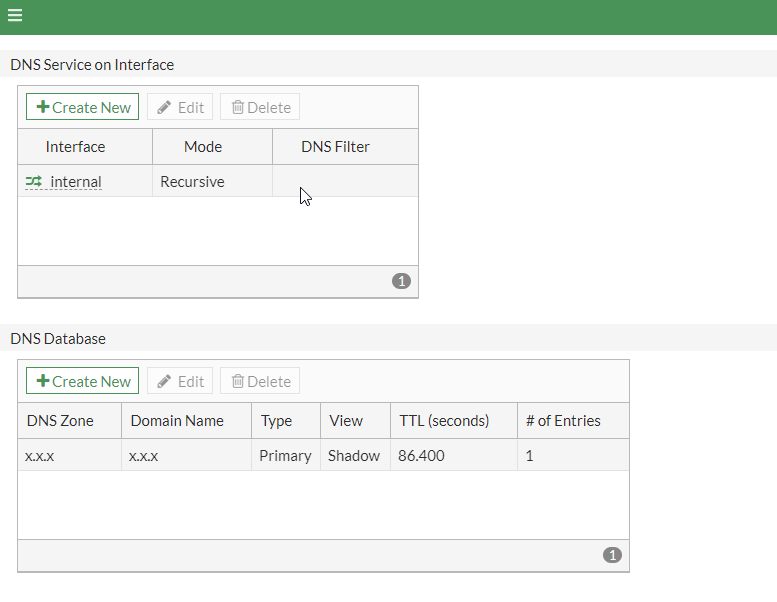

Caching Resolver am Standort, mit bedingter Weiterleitung der internen AD DNS-Zone an den DNS des Hauptstandortes dann gehen unrelevante DNS-Anfragen die nicht die Domäne betreffen an den von dir konfigurierten externen Forwarder.

Fortinet - Technical Tip: DNS conditional forwarding

Fortinet - Technical Tip: DNS conditional forwarding

Zitat von @lcer00:

Wenn Du nur den Firmen-DNS einträgst, gibt es keinen Ärger, solange das VPN läuft. Wenn es aus ist, geht nichts mehr.

Wenn Du einen zusätzlichen fremden DNS einträgst, wird es sporadisch "unerklärliche" Probleme geben, und Dein Nebenstandort wird Dich ständig nerven.

Kompromissvorschlag fürs Internetbrowsen: Stelle einen eigenen DNS-Dienst (deine Firewall) in den Einstellungen des Browsers ein.

Grüße

lcer

Zitat von @Leo-le:

Es wird dort keine weitere IT geben, da dies leider die Räumlichkeiten nicht hergeben.

Letztendlich soll, wenn der VPN ausfällt, zumindest das Internet noch sauber weiter laufen.

Dafür braucht es ja keinen RO DC.

Wenn es nur ums Internet-browsen geht, kannst Du für die meisten Browser heute einen DNS-Dienst konfigurieren.Es wird dort keine weitere IT geben, da dies leider die Räumlichkeiten nicht hergeben.

Letztendlich soll, wenn der VPN ausfällt, zumindest das Internet noch sauber weiter laufen.

Dafür braucht es ja keinen RO DC.

Okay, wenn aber der DNS-Server der Fortigate abgeschaltet ist, welche DNS Server bekommen dann die Clients?

na den des HauptstandortsNur die aus dem Hauptstandort funktioniert ja nicht, da wenn der VPN weg ist, können die User nicht einmal mehr in Internet.

genau.Das ist der Knackpunkt meiner Frage, es wäre super, wenn ihr mir das noch einmal kurz erklären könntet.

Also nochmal zum mitmeisseln:Wenn Du nur den Firmen-DNS einträgst, gibt es keinen Ärger, solange das VPN läuft. Wenn es aus ist, geht nichts mehr.

Wenn Du einen zusätzlichen fremden DNS einträgst, wird es sporadisch "unerklärliche" Probleme geben, und Dein Nebenstandort wird Dich ständig nerven.

Kompromissvorschlag fürs Internetbrowsen: Stelle einen eigenen DNS-Dienst (deine Firewall) in den Einstellungen des Browsers ein.

Grüße

lcer

Habe ich noch nie Probleme mit gehabt, solange alles richtig konfiguriert ist wird es da auch keine geben. Natürlich sollte es im Hinterkopf haben aber Probleme sind oft dann die Latenz oder Timeouts vom Fremden DNS - tun temporär durch Cache aber auch nicht weh.

Eine Konfiguration im Browser halte ich für mehr als Fragwürdig. DNS anfragen würde ich nur von der FW zulassen. Ansonsten ist das ding nach außen zu. Bis auf HTTP / HTTPS und sonstig benötigtes, somit behalte ich die Kontrolle.