EAP-TLS Auth mit 2012R2 NPS

Hallo Zusammen

Vielleicht kann mir jemand helfen. Ich habe Probleme mit der Authentifizierung von non-domain joined devices in einem Corporate WLAN.

Ich habe folgende Umgebung:

- Cisco AP's und Cisco WLC

- NPS auf W2012R Server

- AD und CA vorhanden

Was möchte ich?

- WLAN für BYOD Geräte (Vornehmlich Apple iPhones, iPads, etc) mit 802.1x

- Authentifizierung der Geräte über Zertifikate, damit ich kontrollieren kann, welches Gerät sich mit dem Netzwerk verbindet. Verwendung von AD Credentials ist deshalb nicht gewünscht.

Was habe ich eingerichtet?

- WLAN ist eingerichtet und funktioniert.

- NAP ist folgendermassen konfiguriert:

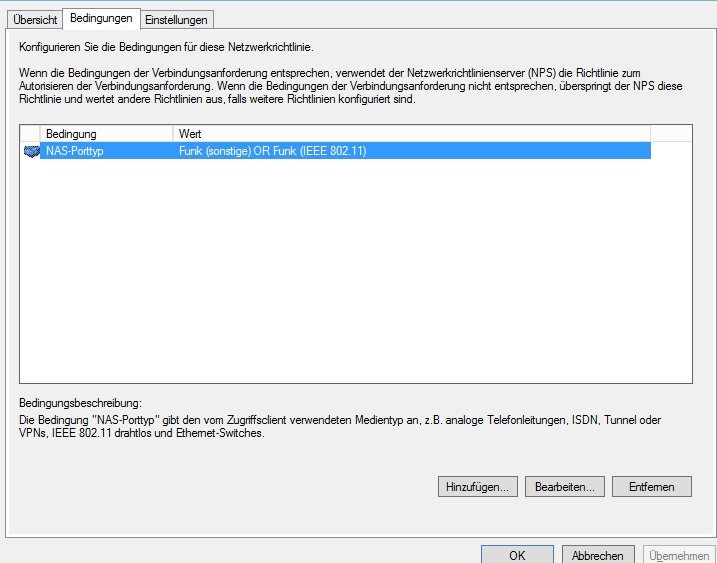

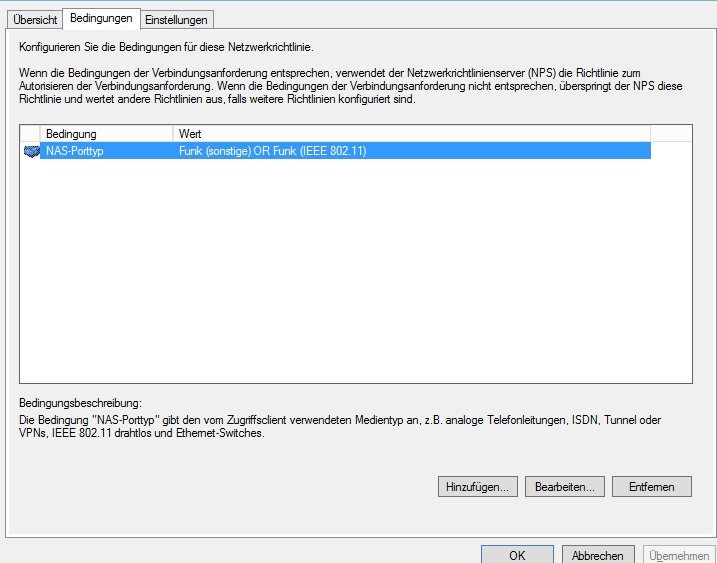

Verbindungsanforderungsrichtlinie:

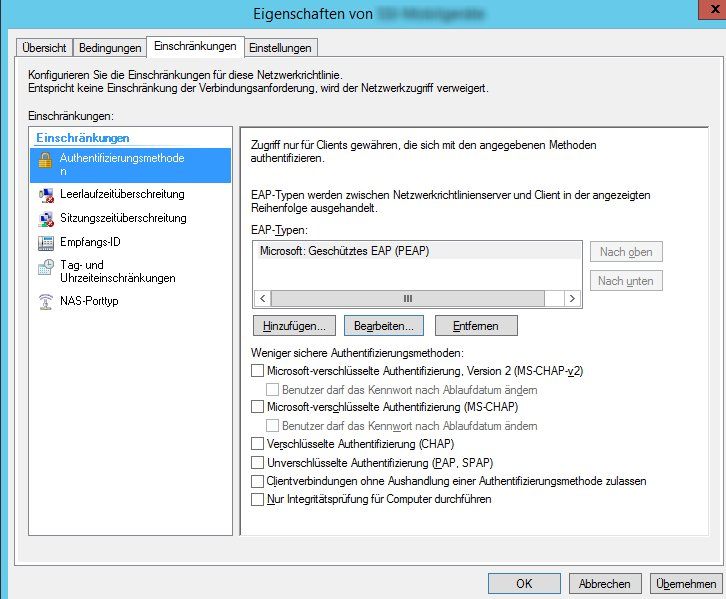

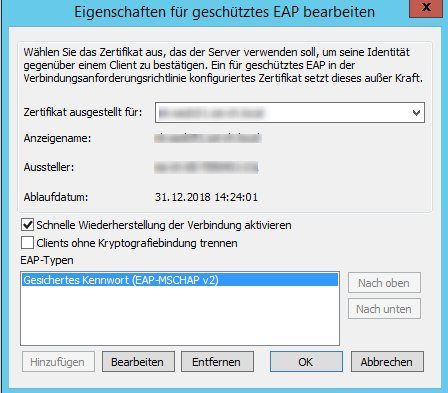

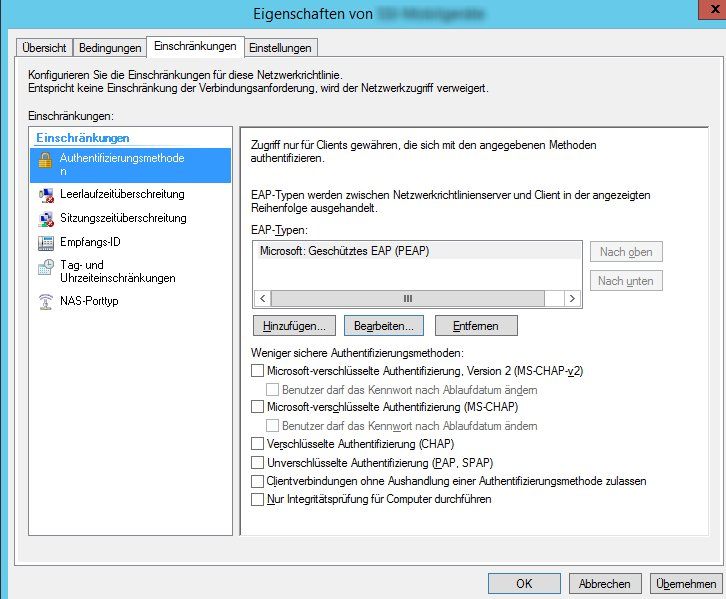

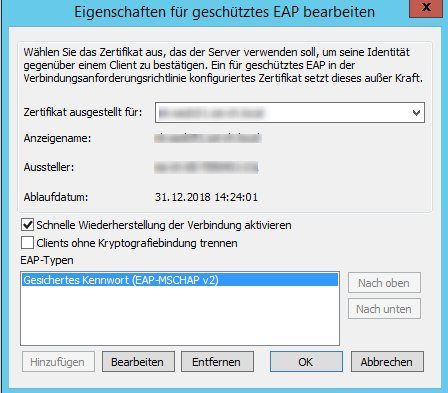

Netzwerkrichtlinie:

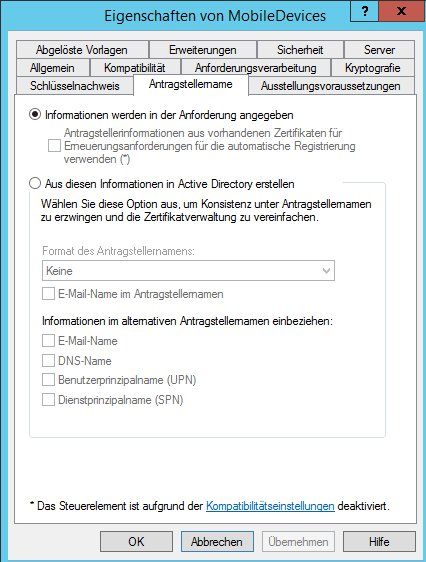

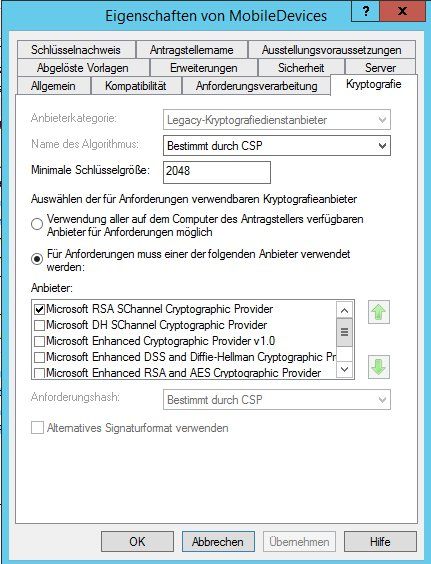

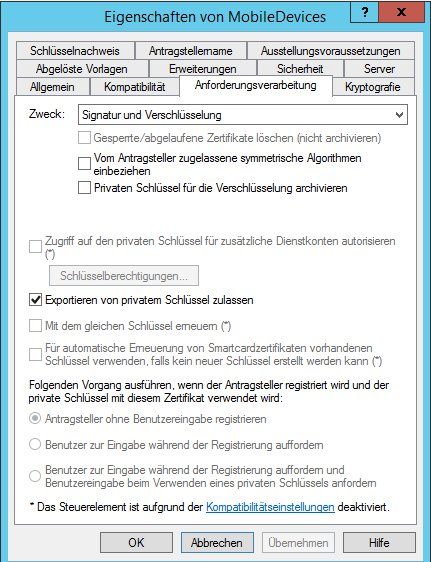

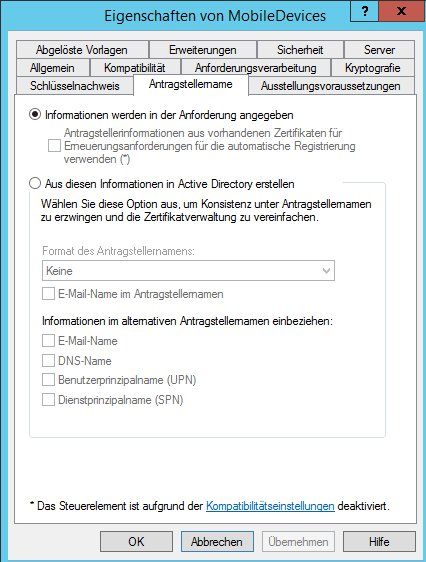

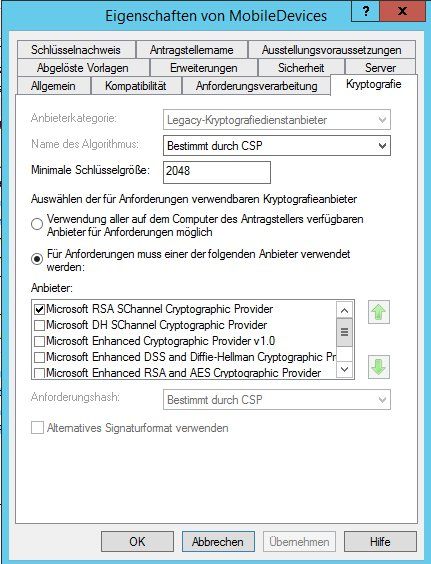

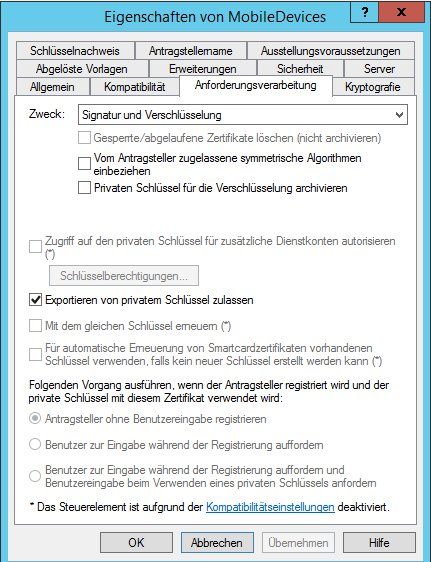

Die Zertifikate für die Mobilgeräte erzeuge ich auf Basis einer duplizierten Computer Zertifikatvorlage und habe sie wie folgt angepasst:

Anschliessend habe ich für das Mobilgerät im AD einen Benutzer angelegt.

Daraufhin habe ich ein Zertifikat auf Basis des obigen Templates angefordert, in welchem der CN dem Benutzernamen des vorher erstellten Users entspricht.

Dann habe ich das Zertifikat 1x mit privatem Schlüssel und einmal ohne exportiert. Die Version mit privatem Schlüssel wurde auf dem Mobilgerät installiert. Die ohne wurde im AD auf den Benutzer gemappt. Auf dem Mobilgerät wurde zusätzlich noch das Zertifizierungsstellenzertifikat installiert und als Trusted markiert.

Aktuell ist es nun so, dass Domänencomputer sich anstandslos mit dem WLAN Verbinden können.

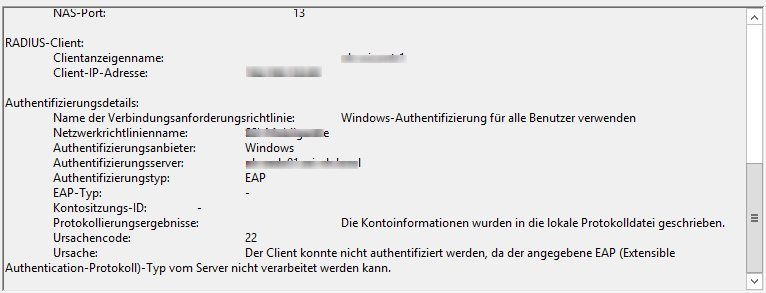

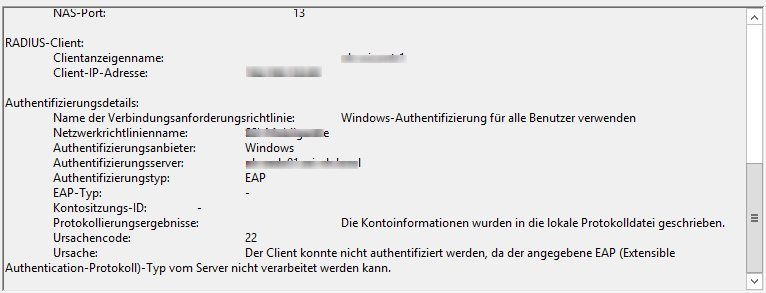

Versuche ich jedoch ein iPhone zu verbinden, schlägt dies Fehl und im Event Log wird folgende Meldung geloggt:

Ich bin bei der Einrichtung folgender Anleitung gefolgt:

adminadventure.wordpress.com/2015/09/29/wpa2-enterprise-eap-tls- ...

Hat hier jemand so ein ähnliches Setup am laufen und kann dazu etwas sagen?

Vielen Dank im Voraus!

Vielleicht kann mir jemand helfen. Ich habe Probleme mit der Authentifizierung von non-domain joined devices in einem Corporate WLAN.

Ich habe folgende Umgebung:

- Cisco AP's und Cisco WLC

- NPS auf W2012R Server

- AD und CA vorhanden

Was möchte ich?

- WLAN für BYOD Geräte (Vornehmlich Apple iPhones, iPads, etc) mit 802.1x

- Authentifizierung der Geräte über Zertifikate, damit ich kontrollieren kann, welches Gerät sich mit dem Netzwerk verbindet. Verwendung von AD Credentials ist deshalb nicht gewünscht.

Was habe ich eingerichtet?

- WLAN ist eingerichtet und funktioniert.

- NAP ist folgendermassen konfiguriert:

Verbindungsanforderungsrichtlinie:

Netzwerkrichtlinie:

Die Zertifikate für die Mobilgeräte erzeuge ich auf Basis einer duplizierten Computer Zertifikatvorlage und habe sie wie folgt angepasst:

Anschliessend habe ich für das Mobilgerät im AD einen Benutzer angelegt.

Daraufhin habe ich ein Zertifikat auf Basis des obigen Templates angefordert, in welchem der CN dem Benutzernamen des vorher erstellten Users entspricht.

Dann habe ich das Zertifikat 1x mit privatem Schlüssel und einmal ohne exportiert. Die Version mit privatem Schlüssel wurde auf dem Mobilgerät installiert. Die ohne wurde im AD auf den Benutzer gemappt. Auf dem Mobilgerät wurde zusätzlich noch das Zertifizierungsstellenzertifikat installiert und als Trusted markiert.

Aktuell ist es nun so, dass Domänencomputer sich anstandslos mit dem WLAN Verbinden können.

Versuche ich jedoch ein iPhone zu verbinden, schlägt dies Fehl und im Event Log wird folgende Meldung geloggt:

Ich bin bei der Einrichtung folgender Anleitung gefolgt:

adminadventure.wordpress.com/2015/09/29/wpa2-enterprise-eap-tls- ...

Hat hier jemand so ein ähnliches Setup am laufen und kann dazu etwas sagen?

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 376296

Url: https://administrator.de/forum/eap-tls-auth-mit-2012r2-nps-376296.html

Ausgedruckt am: 04.08.2025 um 05:08 Uhr

13 Kommentare

Neuester Kommentar

Wundert mich nicht wirklich wenn du im EAP im NAP nur MSCHAP als Authentifizierungsmethode angibst und keine Zertifikats-Auth... Wie soll sich der Client dann mit Zertifikaten authentifizieren wenn der Server mit MSCHAP nur Benutzername und Kennwort erwartet?!

also grundlegend würd ich mal sagen private Geräte haben im Firmennetz nicht zu suchen.

Jepp, die Zuordnung zum entsprechenden VLAN ginge aber auch direkt über den NPS so dass man hier nicht zwingend zwei SSIDs braucht.

Einen SPN für den SAN im Cert hast du am NPS angelegt? Ohne das lüppt das nicht.

Korrekt, oder habe ich etwas übersehen?

Nöp ...Lese

social.technet.microsoft.com/Forums/windowsserver/en-US/d51b56b1 ...

- Create an account in AD.

- Issue a certificate from a template that allows the private key to be exported.

- Using name mappings attach the certificate to the account.

- Create an SPN that matches the SAN on the certificate..i.e. if the SAN is computer.domain.com, you need to create a SPN on the account host/computer.domain.com.

- Install certificate on target workstation.

Einem Benutzerkonto oder einem Computerkonto.

Nun wozu hast du dein Testsystem wenn du es nicht zum testen nutzt Einfach nur mal lesen:

Devices such as iPads behave differently, where they treat all certificates installed as a user certificate, hence when passing the subject name to the NPS server, NPS will look for a user object in AD DS rather than a computer object, causing the authentication request to fail. When this occurs, you will see logs in the NPS server security event log. Keep in mind that devices from different vendors may behave differently, so watch out for this issue

Aktiviere das erweiterte Logging im NPS und ackere dich durch die Logs.

social.technet.microsoft.com/Forums/windows/en-US/45aa3000-c32b- ...

social.technet.microsoft.com/Forums/windows/en-US/45aa3000-c32b- ...

Ich habe mal das NPS Log mit angefügt. Der Computer names "ERFOLGREICHER-PC" wird über seinen Hostnamen am WLAN erfolgreich authentifiziert.

Das manuell angelegt Computerkonto "MANUELLES-COMPUTERKONTO" kann sich nicht authentifizieren.

Im Log sieht aber alles identisch aus

Das manuell angelegt Computerkonto "MANUELLES-COMPUTERKONTO" kann sich nicht authentifizieren.

Im Log sieht aber alles identisch aus

<Event><Timestamp data_type="4">07/08/2020 10:16:15.673</Timestamp><Computer-Name data_type="1">VM-SRV01</Computer-Name><Event-Source data_type="1">IAS</Event-Source><User-Name data_type="1">host/ERFOLGREICHER-PC.MEINE-DOMAIN.LOCAL</User-Name><NAS-IP-Address data_type="3">192.168.0.119</NAS-IP-Address><NAS-Port data_type="0">0</NAS-Port><NAS-Identifier data_type="1">192.168.0.119</NAS-Identifier><NAS-Port-Type data_type="0">19</NAS-Port-Type><Calling-Station-Id data_type="1">00e04c125b32</Calling-Station-Id><Called-Station-Id data_type="1">f05c19c06bd6</Called-Station-Id><Service-Type data_type="0">1</Service-Type><Framed-MTU data_type="0">1100</Framed-MTU><Vendor-Specific data_type="2">000039E705114D42574C414E2D436F6D7075746572</Vendor-Specific><Vendor-Specific data_type="2">000039E7061366303A35633A31393A63303A36623A6436</Vendor-Specific><Vendor-Specific data_type="2">000039E70A084941502D3031</Vendor-Specific><Client-IP-Address data_type="3">192.168.0.119</Client-IP-Address><Client-Vendor data_type="0">0</Client-Vendor><Client-Friendly-Name data_type="1">IAP-01</Client-Friendly-Name><Proxy-Policy-Name data_type="1">WLAN</Proxy-Policy-Name><Provider-Type data_type="0">1</Provider-Type><SAM-Account-Name data_type="1">MEINE-DOMAIN\ERFOLGREICHER-PC$</SAM-Account-Name><Fully-Qualifed-User-Name data_type="1">MEINE-DOMAIN\ERFOLGREICHER-PC$</Fully-Qualifed-User-Name><Class data_type="1">311 1 192.168.0.21 07/05/2020 19:10:35 1886</Class><Authentication-Type data_type="0">5</Authentication-Type><NP-Policy-Name data_type="1">WLAN Computer Auth EAP-TLS</NP-Policy-Name><Quarantine-Update-Non-Compliant data_type="0">1</Quarantine-Update-Non-Compliant><Packet-Type data_type="0">1</Packet-Type><Reason-Code data_type="0">0</Reason-Code></Event>

<Event><Timestamp data_type="4">07/08/2020 10:16:15.673</Timestamp><Computer-Name data_type="1">VM-SRV01</Computer-Name><Event-Source data_type="1">IAS</Event-Source><Class data_type="1">311 1 192.168.0.21 07/05/2020 19:10:35 1886</Class><Session-Timeout data_type="0">30</Session-Timeout><Quarantine-Update-Non-Compliant data_type="0">1</Quarantine-Update-Non-Compliant><Client-IP-Address data_type="3">192.168.0.119</Client-IP-Address><Client-Vendor data_type="0">0</Client-Vendor><Client-Friendly-Name data_type="1">IAP-01</Client-Friendly-Name><Proxy-Policy-Name data_type="1">WLAN</Proxy-Policy-Name><Provider-Type data_type="0">1</Provider-Type><SAM-Account-Name data_type="1">MEINE-DOMAIN\ERFOLGREICHER-PC$</SAM-Account-Name><Fully-Qualifed-User-Name data_type="1">MEINE-DOMAIN\ERFOLGREICHER-PC$</Fully-Qualifed-User-Name><Authentication-Type data_type="0">5</Authentication-Type><NP-Policy-Name data_type="1">WLAN Computer Auth EAP-TLS</NP-Policy-Name><Packet-Type data_type="0">11</Packet-Type><Reason-Code data_type="0">0</Reason-Code></Event>

<Event><Timestamp data_type="4">07/08/2020 10:31:15.263</Timestamp><Computer-Name data_type="1">VM-SRV01</Computer-Name><Event-Source data_type="1">IAS</Event-Source><User-Name data_type="1">host/MANUELLES-COMPUTERKONTO.MEINE-DOMAIN.LOCAL</User-Name><NAS-IP-Address data_type="3">192.168.0.119</NAS-IP-Address><NAS-Port data_type="0">0</NAS-Port><NAS-Identifier data_type="1">192.168.0.119</NAS-Identifier><NAS-Port-Type data_type="0">19</NAS-Port-Type><Calling-Station-Id data_type="1">d0c63770de06</Calling-Station-Id><Called-Station-Id data_type="1">f05c19c06bd6</Called-Station-Id><Service-Type data_type="0">1</Service-Type><Framed-MTU data_type="0">1100</Framed-MTU><Vendor-Specific data_type="2">000039E705114D42574C414E2D436F6D7075746572</Vendor-Specific><Vendor-Specific data_type="2">000039E7061366303A35633A31393A63303A36623A6436</Vendor-Specific><Vendor-Specific data_type="2">000039E70A084941502D3031</Vendor-Specific><Client-IP-Address data_type="3">192.168.0.119</Client-IP-Address><Client-Vendor data_type="0">0</Client-Vendor><Client-Friendly-Name data_type="1">IAP-01</Client-Friendly-Name><Proxy-Policy-Name data_type="1">WLAN</Proxy-Policy-Name><Provider-Type data_type="0">1</Provider-Type><SAM-Account-Name data_type="1">MEINE-DOMAIN\MANUELLES-COMPUTERKONTO$</SAM-Account-Name><Fully-Qualifed-User-Name data_type="1">MEINE-DOMAIN\MANUELLES-COMPUTERKONTO$</Fully-Qualifed-User-Name><Class data_type="1">311 1 192.168.0.21 07/05/2020 19:10:35 1916</Class><Authentication-Type data_type="0">5</Authentication-Type><NP-Policy-Name data_type="1">WLAN Computer Auth EAP-TLS</NP-Policy-Name><Quarantine-Update-Non-Compliant data_type="0">1</Quarantine-Update-Non-Compliant><Packet-Type data_type="0">1</Packet-Type><Reason-Code data_type="0">0</Reason-Code></Event>

<Event><Timestamp data_type="4">07/08/2020 10:31:15.263</Timestamp><Computer-Name data_type="1">VM-SRV01</Computer-Name><Event-Source data_type="1">IAS</Event-Source><Class data_type="1">311 1 192.168.0.21 07/05/2020 19:10:35 1916</Class><Session-Timeout data_type="0">30</Session-Timeout><Quarantine-Update-Non-Compliant data_type="0">1</Quarantine-Update-Non-Compliant><Client-IP-Address data_type="3">192.168.0.119</Client-IP-Address><Client-Vendor data_type="0">0</Client-Vendor><Client-Friendly-Name data_type="1">IAP-01</Client-Friendly-Name><Proxy-Policy-Name data_type="1">WLAN</Proxy-Policy-Name><Provider-Type data_type="0">1</Provider-Type><SAM-Account-Name data_type="1">MEINE-DOMAIN\MANUELLES-COMPUTERKONTO$</SAM-Account-Name><Fully-Qualifed-User-Name data_type="1">MEINE-DOMAIN\MANUELLES-COMPUTERKONTO$</Fully-Qualifed-User-Name><Authentication-Type data_type="0">5</Authentication-Type><NP-Policy-Name data_type="1">WLAN Computer Auth EAP-TLS</NP-Policy-Name><Packet-Type data_type="0">11</Packet-Type><Reason-Code data_type="0">0</Reason-Code></Event>