Eingehende Sitzungen zulassen für RRAS NAT Port-Regel

Hallo,

ich nutze RRAS als NAT zwischen dem Internet und einigen auf Hyper-V basierten Servern auf Windows Server 2012 R2. In den Eigenschaften der WAN-Verbindung habe ich dort unter "Dienste und Ports" einzelne Dienste auf die jeweiligen Server geleitet. Beispielsweise Port 80 auf einen Caching-Server oder Port 443 auf den Webserver.

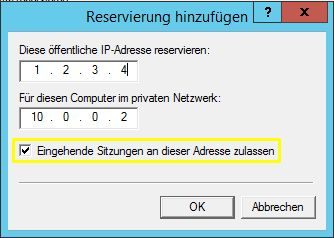

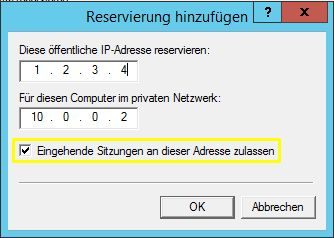

Nach einem Umzug funktionierten die NAT-Regeln nur noch auf der primären IP des Servers, auf den 2 zusätzlichen jedoch nicht mehr. Ich war ratlos da alles korrekt eingestellt war und die exakt gleiche Konfiguration auf dem vorherigen Server problemlos lief. Ich habe festgestellt, dass es über eine Adressreservierung funktioniert - aber NUR, wenn man unten einen Haken bei "Eingehende Sitzungen an diese Adresse zulassen" setzt. Laut MS-Dokumentation ist dies notwendig, damit Dienste wie Webserver aus dem öffentlichen Netz heraus erreichbar sind.

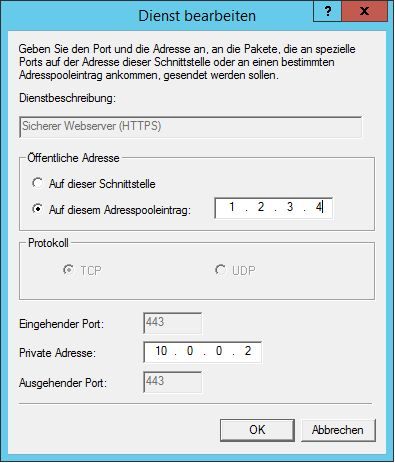

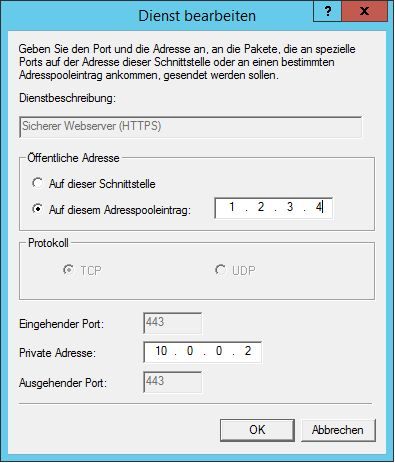

Ich vermute daher, dass diese Einstellung bei den einzelnen Portweiterleitungen nicht aktiv ist, denn dort funktioniert es ja nicht, wie wenn ich bei den Adressreservierungen die eingehenden Sitzungen nicht erlaube. Das Problem ist aber: Ich muss wie gesagt einzelne Ports an verschiedene IPs via NAT weiterleiten und nicht nur eine öffentliche IP einer privaten zuordnen, d.H. ich brauche eine Umleitung im Reiter "Dienste und Ports". Nur gibt es dort keinerlei Einstellungsmöglichkeit, um eingehende Sitzungen zulassen zu können:

Gibt es diese Einstellung für die einzelnen Portweiterleitungen etwa nicht?

Der Hoster gab den Hinweis, dass Zusatz-IPs über die Haupt-IP geroutet werden und scheint daraus entstehende Probleme mit virtuellen MACs zu umgehen. Man kann pro Zusatz-IP eine virtuelle MAC anfordern, die wiederum über Hyper-V einer VM zugeordnet werden kann: wiki.hetzner.de/index.php/Datei:Hyper-v-static-mac.png Das bringt mir aber nichts da ich wie gesagt keine vollständigen IP-Zuordnungen machen muss sondern Portweiterleitungen. Außerdem gefällt mir das von der Struktur her auch besser, dass aller externer Traffic über den Host und dessen Firewall nach außen geht.

ich nutze RRAS als NAT zwischen dem Internet und einigen auf Hyper-V basierten Servern auf Windows Server 2012 R2. In den Eigenschaften der WAN-Verbindung habe ich dort unter "Dienste und Ports" einzelne Dienste auf die jeweiligen Server geleitet. Beispielsweise Port 80 auf einen Caching-Server oder Port 443 auf den Webserver.

Nach einem Umzug funktionierten die NAT-Regeln nur noch auf der primären IP des Servers, auf den 2 zusätzlichen jedoch nicht mehr. Ich war ratlos da alles korrekt eingestellt war und die exakt gleiche Konfiguration auf dem vorherigen Server problemlos lief. Ich habe festgestellt, dass es über eine Adressreservierung funktioniert - aber NUR, wenn man unten einen Haken bei "Eingehende Sitzungen an diese Adresse zulassen" setzt. Laut MS-Dokumentation ist dies notwendig, damit Dienste wie Webserver aus dem öffentlichen Netz heraus erreichbar sind.

Ich vermute daher, dass diese Einstellung bei den einzelnen Portweiterleitungen nicht aktiv ist, denn dort funktioniert es ja nicht, wie wenn ich bei den Adressreservierungen die eingehenden Sitzungen nicht erlaube. Das Problem ist aber: Ich muss wie gesagt einzelne Ports an verschiedene IPs via NAT weiterleiten und nicht nur eine öffentliche IP einer privaten zuordnen, d.H. ich brauche eine Umleitung im Reiter "Dienste und Ports". Nur gibt es dort keinerlei Einstellungsmöglichkeit, um eingehende Sitzungen zulassen zu können:

Gibt es diese Einstellung für die einzelnen Portweiterleitungen etwa nicht?

Der Hoster gab den Hinweis, dass Zusatz-IPs über die Haupt-IP geroutet werden und scheint daraus entstehende Probleme mit virtuellen MACs zu umgehen. Man kann pro Zusatz-IP eine virtuelle MAC anfordern, die wiederum über Hyper-V einer VM zugeordnet werden kann: wiki.hetzner.de/index.php/Datei:Hyper-v-static-mac.png Das bringt mir aber nichts da ich wie gesagt keine vollständigen IP-Zuordnungen machen muss sondern Portweiterleitungen. Außerdem gefällt mir das von der Struktur her auch besser, dass aller externer Traffic über den Host und dessen Firewall nach außen geht.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 267365

Url: https://administrator.de/forum/eingehende-sitzungen-zulassen-fuer-rras-nat-port-regel-267365.html

Ausgedruckt am: 17.07.2025 um 21:07 Uhr

5 Kommentare

Neuester Kommentar

Moin,

schon mal probiert auf dem externen Netzwerkadapter in den TCP/IP Settings einfach die zusätzlichen IPs die du bekommen hast, mit anzugeben. dann sollte dein Vorhaben so funktionieren wenn der Hoster den Traffic sowieso anhand der MAC an deinen Server leitet.

Die Reservierungen die du oben genannt hast leiten ja den kompletten Traffic von dieser IP an eine deiner VMs weiter, d.h. In diesem Fall wäre dann die Firewall der VM zuständig.

Gruß jodel32

schon mal probiert auf dem externen Netzwerkadapter in den TCP/IP Settings einfach die zusätzlichen IPs die du bekommen hast, mit anzugeben. dann sollte dein Vorhaben so funktionieren wenn der Hoster den Traffic sowieso anhand der MAC an deinen Server leitet.

Die Reservierungen die du oben genannt hast leiten ja den kompletten Traffic von dieser IP an eine deiner VMs weiter, d.h. In diesem Fall wäre dann die Firewall der VM zuständig.

Gruß jodel32

Nein, denn der RRAS schaltet diese IP auf Durchzug wenn sie auf die VM gemappt wird, hier macht der RRAS nämlich ein 1:1 NAT (warum verwenden die MS-Seppels hier nicht einfach die richtigen Fachbegriffe...), ist dann also für die IP nicht mehr zuständig sondern die VM mit Ihrer Firewall. Simple Routing-Grundlagen.

Zitat von @GNULinux:

Also kann es doch nicht sein, dass es per Portweiterleitung nicht funktioniert (während die Reservierung deaktiviert ist).

Zitat aus der MS Hilfe:Also kann es doch nicht sein, dass es per Portweiterleitung nicht funktioniert (während die Reservierung deaktiviert ist).

In diesem Dialogfeld können Sie Adressen konfigurieren, die Bestandteil des von Ihrem Internetdienstanbieter (Internet Service Provider, ISP) zugewiesenen öffentlichen Adressbereichs sind, die jedoch anderen Hosts zugewiesen sind, auf die der Zugriff über die öffentliche Schnittstelle möglich sein muss, und die nicht für die Adressübersetzung verwendet werden dürfen.Firewall-Log und Wireshark sagen mehr als 1000 Worte