Email Fehler: SSL verify error: certificate name mismatch: DN CN H

Hallo zusammen,

in unserem Email-Log sehen wir folgende Einträge:

Fehler: 2024-08-26 19:18:12 [<IP>] SSL verify error: certificate name mismatch: DN="/CN=*.your-server.de"

Wir selbst hosten bei Hetzner und können ansonsten problemlos mit allen Kunden und Lieferanten per Email kommunizieren.

Kann es sein, dass das SSL-Problem eher beim Absender dieser Email liegt?

Die Webseite seiner Domain verwendet ein gültiges Let's Encrypt - Zertifikat und funktioniert tadellos. Wie kann es dann sein, dass angeblich sein SSL-Zertifikat nicht stimmen soll?

Inwiefern kann er sein SSL-Zertifikat überprüfen und korrigieren? Wenn ich ihm nur sage "... dein Zertifikat ist ungültig, erneuere es", dann versteht er nur Bahnhof. Es wäre gut, wenn ich das etwas genauer und technischer ausdrücken könnte, so dass er weiß, wo er schauen muss.

Danke für jeden hilfreichen Tipp!

in unserem Email-Log sehen wir folgende Einträge:

Fehler: 2024-08-26 19:18:12 [<IP>] SSL verify error: certificate name mismatch: DN="/CN=*.your-server.de"

Wir selbst hosten bei Hetzner und können ansonsten problemlos mit allen Kunden und Lieferanten per Email kommunizieren.

Kann es sein, dass das SSL-Problem eher beim Absender dieser Email liegt?

Die Webseite seiner Domain verwendet ein gültiges Let's Encrypt - Zertifikat und funktioniert tadellos. Wie kann es dann sein, dass angeblich sein SSL-Zertifikat nicht stimmen soll?

Inwiefern kann er sein SSL-Zertifikat überprüfen und korrigieren? Wenn ich ihm nur sage "... dein Zertifikat ist ungültig, erneuere es", dann versteht er nur Bahnhof. Es wäre gut, wenn ich das etwas genauer und technischer ausdrücken könnte, so dass er weiß, wo er schauen muss.

Danke für jeden hilfreichen Tipp!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667664

Url: https://administrator.de/forum/email-fehler-ssl-verify-error-certificate-name-mismatch-dn-cn-h-667664.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

24 Kommentare

Neuester Kommentar

Moin,

Wie @LordGurke schon schrieb: es fehlen Infos.

Was mir aber spontan einfällt:

Ferner: im Screenshot steht: your-Server.de

Die Domain gibt es zwar, aber etwas unbedarft würde ich behaupten, dass man beim erstellen des Zertifikats ein 1:1 Copy & Paste einer Anleitung gemacht hat, ohne die relevanten Stellen anzupassen.

Wie @LordGurke schon schrieb: es fehlen Infos.

Was mir aber spontan einfällt:

Die Webseite seiner Domain verwendet ein gültiges Let's Encrypt - Zertifikat

Das ist zwar schön, aber welches Zertifikat nutzt der Mail-Server?Ferner: im Screenshot steht: your-Server.de

Die Domain gibt es zwar, aber etwas unbedarft würde ich behaupten, dass man beim erstellen des Zertifikats ein 1:1 Copy & Paste einer Anleitung gemacht hat, ohne die relevanten Stellen anzupassen.

Ich würde mal behaupten im MX Record eurer Firma steht sowas wie mail.diefirma.de. Aber der SMTP-Server liefert ein Zertifikat auf *.your-server.de.

Das ist der Mismatch.

Einige MTAs ignorieren das. Andere halt nicht.

Hier gibt es einen sehr detailierten Test für Mail-Server mit Zertifikatsprüfung: checktls.com/

Aber Achtung: Diese Tests lösen normalerweise bei öfterem Gebrauch Fehlermeldungen auf dem Mailserver aus und diese führen dann zu einer IP-Sperre. Also nicht wundern, wenn nach einer Weile die Tests nicht mehr gehen. Ich muss für solche Tests jeweils Fail2Ban ausschalten.

Das ist der Mismatch.

Einige MTAs ignorieren das. Andere halt nicht.

Hier gibt es einen sehr detailierten Test für Mail-Server mit Zertifikatsprüfung: checktls.com/

Aber Achtung: Diese Tests lösen normalerweise bei öfterem Gebrauch Fehlermeldungen auf dem Mailserver aus und diese führen dann zu einer IP-Sperre. Also nicht wundern, wenn nach einer Weile die Tests nicht mehr gehen. Ich muss für solche Tests jeweils Fail2Ban ausschalten.

Moin,

Gruß,

Dani

Im Screenshot oben vom Maillog geht der blaue Pfeil von sslproxy04.your-server.de nach links, d.h. es wurde eine Email von uns rausgeschickt an unseren Lieferanten. Und dabei tritt immer der SSL verify - Fehler auf.

kann es sein, dass euere Mail-/SMTP Proxy nicht mit einem Wildcard SSL-Zertifikat klar kommt?!Gruß,

Dani

Im ersten Post hast du DN/CN mit *.your-server.de angegeben und H ist ausgegraut, trotzdem kann man es noch ein bisschen lesen. Das H hat ein Format mail.?????.de.

Beides passt aber nicht zusammen. Die ????? müssten your-server sein, das ist, soweit ich das erkenne, nicht der Fall.

Das ist der Mismatch Fehler = Es match/passt nicht zusammen.

Ist die ausgegraute H Domain diejenige des Lieferanten? Wenn der Lieferant auch bei Hetzner hostet hat er ev. was falsch eingestellt. Im allgemeinen ignorieren MTA aber solche Fehler, schlicht, weil falsch eingestellte Mail-Server und Zertifikate zu oft vorkommen ;) Man könnte aber von Warnung auf Fehler einstellen.

Nachtrag:

Wieso nicht den Test auf checktls.com/ machen? Es kommt aber schon drauf an, ob ihr eure Domain oder die Domain vom Lieferanten beim Test einsetzt, auch wenn beide bei Hetzner sind. Am besten mal beides prüfen. Das Resultat ist wirklich sehr detailliert.

Und noch ein Nachtrag:

support.cpanel.net/hc/en-us/articles/360050811693-Exim-logs-erro ...

Man kann es also ignorieren. Trotzdem denke ich, es ist unschön

Beides passt aber nicht zusammen. Die ????? müssten your-server sein, das ist, soweit ich das erkenne, nicht der Fall.

Das ist der Mismatch Fehler = Es match/passt nicht zusammen.

Ist die ausgegraute H Domain diejenige des Lieferanten? Wenn der Lieferant auch bei Hetzner hostet hat er ev. was falsch eingestellt. Im allgemeinen ignorieren MTA aber solche Fehler, schlicht, weil falsch eingestellte Mail-Server und Zertifikate zu oft vorkommen ;) Man könnte aber von Warnung auf Fehler einstellen.

Nachtrag:

Wieso nicht den Test auf checktls.com/ machen? Es kommt aber schon drauf an, ob ihr eure Domain oder die Domain vom Lieferanten beim Test einsetzt, auch wenn beide bei Hetzner sind. Am besten mal beides prüfen. Das Resultat ist wirklich sehr detailliert.

Und noch ein Nachtrag:

support.cpanel.net/hc/en-us/articles/360050811693-Exim-logs-erro ...

Man kann es also ignorieren. Trotzdem denke ich, es ist unschön

Bei checktls.com kannst du hier eine Mailserver-Domain prüfen: Check How You Get Email (Receiver Test)

Das ist das obere Eingabe Feld und dann Check it klicken. Ich würde mal <seine-domain>.de testen.

Und jetzt ist halt auch die Frage, ob es eine Warnung oder ein Fehler ist.

Das H sollte der Hostname des Mailserver sein. Ggf. sollte auch die HELO- Domain und die Reverse PTR Domain die gleiche sein. Dieser Domainname muss mit der Domain CN im Zertifikat übereinstimmen, sonst macht das Ganze ja gar keinen Sinn.

Aber ein Mailserver kann natürlich beliebig viele Domain-Postfächer hosten. Diese müssen nicht im Server-Zertifikat sein.

Ich bin nicht sicher, ob im MX Record von seine-domain.de explizit mail.seine-domain.de oder irgendwas.your-server.de stehen muss. Meine Meinung nach ist das unwichtig, wenn beides zur richtigen IP auflösen. Aber sicher bin ich mir nicht.

Ansonsten ist es halt doch nur eine Warnung, dass boss@seine-domain.de nicht mit dem Mailservernamen im Zertifikat von your-server.de übereinstimmt. Finde ich halt sehr seltsam, weil das ja meistens der Fall ist.

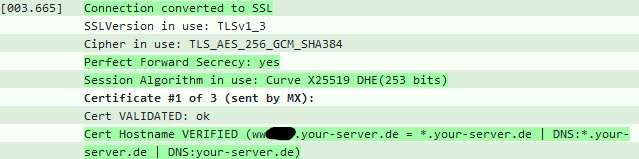

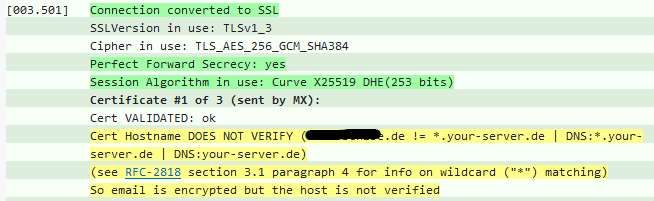

NACHTRAG:

Ok, habs grad getested. Wenn im MX Record nicht die Domain eingetragen ist, welche im Zertifikat angegeben ist, kommt es genau zu diesem Fehler.

-> Cert Hostname DOES NOT VERIFY

Eurer Lieferant muss im MX Record eine ???.your-server.de Domain eintragen und nicht mail.seine-domain.de, auch wenn beide auf die gleiche IP zeigen.

Wenn man ein bisschen länger darüber nachdenkt, macht das sogar Sinn

Noch ein Nachtrag:

Alternativ kann der Lieferant auch dafür sorgen, dass der Mailserver ein korrektes Zertifikat auf seine Firmendomain liefert. Mailserver können das passende Zertifikat über SNI auswählen (was ich bis heute auch nicht wusste).

medium.com/better-coder/postfix-multiple-domain-ssl-certificates ...

Das ist das obere Eingabe Feld und dann Check it klicken. Ich würde mal <seine-domain>.de testen.

Und jetzt ist halt auch die Frage, ob es eine Warnung oder ein Fehler ist.

Das H sollte der Hostname des Mailserver sein. Ggf. sollte auch die HELO- Domain und die Reverse PTR Domain die gleiche sein. Dieser Domainname muss mit der Domain CN im Zertifikat übereinstimmen, sonst macht das Ganze ja gar keinen Sinn.

Aber ein Mailserver kann natürlich beliebig viele Domain-Postfächer hosten. Diese müssen nicht im Server-Zertifikat sein.

Ich bin nicht sicher, ob im MX Record von seine-domain.de explizit mail.seine-domain.de oder irgendwas.your-server.de stehen muss. Meine Meinung nach ist das unwichtig, wenn beides zur richtigen IP auflösen. Aber sicher bin ich mir nicht.

Ansonsten ist es halt doch nur eine Warnung, dass boss@seine-domain.de nicht mit dem Mailservernamen im Zertifikat von your-server.de übereinstimmt. Finde ich halt sehr seltsam, weil das ja meistens der Fall ist.

NACHTRAG:

Ok, habs grad getested. Wenn im MX Record nicht die Domain eingetragen ist, welche im Zertifikat angegeben ist, kommt es genau zu diesem Fehler.

-> Cert Hostname DOES NOT VERIFY

Eurer Lieferant muss im MX Record eine ???.your-server.de Domain eintragen und nicht mail.seine-domain.de, auch wenn beide auf die gleiche IP zeigen.

Wenn man ein bisschen länger darüber nachdenkt, macht das sogar Sinn

Noch ein Nachtrag:

Alternativ kann der Lieferant auch dafür sorgen, dass der Mailserver ein korrektes Zertifikat auf seine Firmendomain liefert. Mailserver können das passende Zertifikat über SNI auswählen (was ich bis heute auch nicht wusste).

medium.com/better-coder/postfix-multiple-domain-ssl-certificates ...

Der Link zu Postfix war eigentlich mehr ein Beweis, dass es SNI auch für Mail-Server gibt und nicht nur für Webserver. Das war mir nicht bewusst. In der Zwischenzeit hab ich das aber auch ausprobiert und nun liefert mein Mailserver für jede Domain ein eigenes Let's encrypt Zertifikat aus

Aber das funktioniert natürlich nur, wenn man einen eigenen Server betreibt. Bei einem Hoster muss man nehmen, was angeboten wird. Ich würde mal den Suport von Hetzner ansprechen und danach fragen.

Im Prinzip hat man nun 3 Möglichkeiten:

1. Im MX Record vom DNS die Domain des Mailservers eintragen. Also hier etwas mit your-server.de.

2. Will man im MX eine eigene Domain lautend auf den Firmennamen, z.B. smtp.firma.de, muss der Mail Server ein passendes Zertifikat liefern. Wie das geht, muss der Anbieter/Admin des Mailserver mitteilen.

3. Man ignoriert diese Warnung einfach. Tatsächlich funktionieren die meisten MTAs auch bei Zertifikatsfehlern und versenden die Mail trotzdem. Der Grund ist simpel: Ich vermute, wenn die MTAs auf korrekte Zertifikate beharren würden, würde gefühlt die Hälfte der E-Mails nicht verschickt. Zertifikatsfehler gibt's doch recht häufig, als da wären: Selbstgezeichnete Zertifikate, abgelaufene Zertifikate oder eben Fehler im CN etc.

Aber das funktioniert natürlich nur, wenn man einen eigenen Server betreibt. Bei einem Hoster muss man nehmen, was angeboten wird. Ich würde mal den Suport von Hetzner ansprechen und danach fragen.

Im Prinzip hat man nun 3 Möglichkeiten:

1. Im MX Record vom DNS die Domain des Mailservers eintragen. Also hier etwas mit your-server.de.

2. Will man im MX eine eigene Domain lautend auf den Firmennamen, z.B. smtp.firma.de, muss der Mail Server ein passendes Zertifikat liefern. Wie das geht, muss der Anbieter/Admin des Mailserver mitteilen.

3. Man ignoriert diese Warnung einfach. Tatsächlich funktionieren die meisten MTAs auch bei Zertifikatsfehlern und versenden die Mail trotzdem. Der Grund ist simpel: Ich vermute, wenn die MTAs auf korrekte Zertifikate beharren würden, würde gefühlt die Hälfte der E-Mails nicht verschickt. Zertifikatsfehler gibt's doch recht häufig, als da wären: Selbstgezeichnete Zertifikate, abgelaufene Zertifikate oder eben Fehler im CN etc.

Dank des Schlüssels im Zertifikates wird aber die Mail trotzdem kryptografisch verschlüsselt übertragen. Der Empfänger ist lediglich nicht überprüfbar. (Steht da sogar in dem gelben Text, unterste Zeile.) Beziehungsweise in deinem Fall war er ja schon überprüfbar, nur hat er nicht übereingestimmt mit dem was im MX-Record stand.

Allerdings könntest du das auch ändern und deinen Mailserver so konfigurieren, dass eben ein Error und nicht eine Warnung ausgeworfen wird. Dann wird die Mail nicht weitergeleitet und du bekommt eine Fehlermeldung in deinem E-Mail Client. Bedingt natürlich ein konfigurierbarer MTA.

Allerdings könntest du das auch ändern und deinen Mailserver so konfigurieren, dass eben ein Error und nicht eine Warnung ausgeworfen wird. Dann wird die Mail nicht weitergeleitet und du bekommt eine Fehlermeldung in deinem E-Mail Client. Bedingt natürlich ein konfigurierbarer MTA.

Der Standard dürfte wohl sein -> ignorieren.

Oder willst du dieses Theater mit jedem Geschäftspartner haben, z.B. auch im Ausland? Das Problem ist doch, dass wohl die meisten deiner Mail-Empfänger nicht mal wissen, von was man spricht.

Aber es gibt Unternehmen, die arbeiten im sicherheitskritischen Bereich, z.B. Militär, Banken etc. Die sehen das dann vielleicht nicht mehr so locker.

Oder willst du dieses Theater mit jedem Geschäftspartner haben, z.B. auch im Ausland? Das Problem ist doch, dass wohl die meisten deiner Mail-Empfänger nicht mal wissen, von was man spricht.

Aber es gibt Unternehmen, die arbeiten im sicherheitskritischen Bereich, z.B. Militär, Banken etc. Die sehen das dann vielleicht nicht mehr so locker.

Moin,

Gruß,

Dani

st das tatsächlich so, dass in unseren ausgehenden Emails in den Mailheader die Adresse mail.xxx.de des Empfängers reingeschrieben wird?

ja. Ist doch anders herum genauso. Lass dir von dem Empfänger eine E-Mail zu schicken. Wenn diese da ist, schau in den Header. Da wirst du die Infos von eurer E-Mail Plattform finden.Gruß,

Dani

Ist das tatsächlich so, dass in unseren ausgehenden Emails in den Mailheader die Adresse mail.xxx.de des Empfängers reingeschrieben wird?

Wenn ich mir unsere versendeten Emails anschaue, steht da nur der minimale 9-zeilige Header drin ohne jegliche Informationen vom Empfänger. D.h. der nicht-zusammenpassende Mailheader mit dem SSL-Zertifikat passiert alles erst auf der Empfängerseite, was ich bei uns nicht mehr nachvollziehen kann?

Wenn ich mir unsere versendeten Emails anschaue, steht da nur der minimale 9-zeilige Header drin ohne jegliche Informationen vom Empfänger. D.h. der nicht-zusammenpassende Mailheader mit dem SSL-Zertifikat passiert alles erst auf der Empfängerseite, was ich bei uns nicht mehr nachvollziehen kann?

Nicht im E-Mail Header, aber wenn dein MTA die Mail versendet, schaut er erstmal nach dem MX Record des Empfängers, dann löst er diesen auf eine IP-Adresse auf, dann verbindet er sich mit dieser IP-Adresse und DANN übermittelt er beim Verbindungsaufbau (HELO/EHLO) die gewünschte Domain. Unterstützt der Empfänger-Mailserver SNI, kann er sich nun unter mehreren Zertifikaten das passende aussuchen (genau wie es ein Webserver auch macht).

Nachtrag:

War ich zu voreilig. Nicht im HELO/EHLO Handshake passiert das, sondern später im TLS-Handshake.

cloudflare.com/de-de/learning/ssl/what-is-sni/