ESXi im Netzwerk nicht erreichbar

Guten Morgen liebe Community,

ich habe ein kleines Problem in meiner Homeumgebung.

Der alte Zustand war folgender:

Internet <--> Watchguard XTM5 mit Opnsense <--> Switch Dachgeschoss <--> 1teSwitch 1 OG <-->2te Switch 1OG <-->VMWare Appliance

Der neue Zustand sieht so aus:

Internet <--> VMWare Appliance <--> Switch Dachgeschoss ....

Verwendete Netze:

192.168.1.0 /24 192.168.1.254 Opnsense // 192.168.1.253 VMWare

10.10.20.0 /24 VLAN TAG 20

Die VMWare Appliance ist eine HUNSN Firewall auf der halt VMWare läuft. Dort gibt es aktuell 2 Maschinen, einmal die Opnsense und ein Docker Server.

Beim alten Zustand war es so dass ich die VMWare Appliance Problemlos aus dem internen Netz erreichen konnte.

Nehme ich jetzt die Watchguard vom Netz und setze die VMWare Appliance an Ihre stelle funktioniert in soweit alles nach Plan dass die Clients entsprechende IP´s aus Ihren Netzen bekommen und darüber auch ins Internet kommen.

Problem ist aber dass ich die VMWare Maschine selbst nicht erreichen kann.

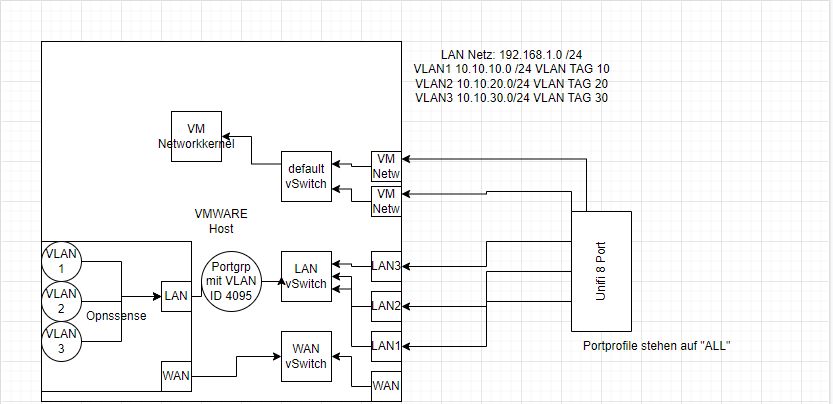

In der VMWare Umgebung sind folgende Switche und Portgruppen eingerichtet:

Standard VMNetwork Switch mit entsprechender Portgruppe und 2 Uplinks

WAN Switch mit dazugehöriger Portgruppe und einem Uplink

LAN Switch mit einer Portgruppe die als VLAN TAG 4095 hat und 3 Uplinks beinhaltet.

Klemme ich mich mit einem Laptop an einen der VMNetwork Ports und geb mir ne statische IP aus dem 192.168.1.0 Netz kann ich mit der Kiste kommunzieren.

Bei dem Dachgeschoss Switch kann ich auf dem entsprechenden Port die MAC und IP Adresse der VMWare Maschine zwischendurch sehen bleibt aber trotzdem nicht ansprechbar aus dem internen Netz.

Bei den Switchen handelt es sich um Ubiquiti 8 Port Switche die keine gesonderten Einstellungen auf den Ports haben.

Über ein bisschen Input für eine Lösung von euch würde ich mich freuen.

Wünsche euch allen einen guten Start in den Tag und denkt dran es ist Bergfest :D

ich habe ein kleines Problem in meiner Homeumgebung.

Der alte Zustand war folgender:

Internet <--> Watchguard XTM5 mit Opnsense <--> Switch Dachgeschoss <--> 1teSwitch 1 OG <-->2te Switch 1OG <-->VMWare Appliance

Der neue Zustand sieht so aus:

Internet <--> VMWare Appliance <--> Switch Dachgeschoss ....

Verwendete Netze:

192.168.1.0 /24 192.168.1.254 Opnsense // 192.168.1.253 VMWare

10.10.20.0 /24 VLAN TAG 20

Die VMWare Appliance ist eine HUNSN Firewall auf der halt VMWare läuft. Dort gibt es aktuell 2 Maschinen, einmal die Opnsense und ein Docker Server.

Beim alten Zustand war es so dass ich die VMWare Appliance Problemlos aus dem internen Netz erreichen konnte.

Nehme ich jetzt die Watchguard vom Netz und setze die VMWare Appliance an Ihre stelle funktioniert in soweit alles nach Plan dass die Clients entsprechende IP´s aus Ihren Netzen bekommen und darüber auch ins Internet kommen.

Problem ist aber dass ich die VMWare Maschine selbst nicht erreichen kann.

In der VMWare Umgebung sind folgende Switche und Portgruppen eingerichtet:

Standard VMNetwork Switch mit entsprechender Portgruppe und 2 Uplinks

WAN Switch mit dazugehöriger Portgruppe und einem Uplink

LAN Switch mit einer Portgruppe die als VLAN TAG 4095 hat und 3 Uplinks beinhaltet.

Klemme ich mich mit einem Laptop an einen der VMNetwork Ports und geb mir ne statische IP aus dem 192.168.1.0 Netz kann ich mit der Kiste kommunzieren.

Bei dem Dachgeschoss Switch kann ich auf dem entsprechenden Port die MAC und IP Adresse der VMWare Maschine zwischendurch sehen bleibt aber trotzdem nicht ansprechbar aus dem internen Netz.

Bei den Switchen handelt es sich um Ubiquiti 8 Port Switche die keine gesonderten Einstellungen auf den Ports haben.

Über ein bisschen Input für eine Lösung von euch würde ich mich freuen.

Wünsche euch allen einen guten Start in den Tag und denkt dran es ist Bergfest :D

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4808592275

Url: https://administrator.de/forum/esxi-im-netzwerk-nicht-erreichbar-4808592275.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

12 Kommentare

Neuester Kommentar

Moin.

Wofür ist diese Portgruppe? Dieses VLAN muss ja auch auf den Switches konfiguriert sein.

Dur schreibst etwas von VLAN 20. Dieses muss die virtuelle OpnSense ja auch kennen und entsprechend auf den Switches müssen die Uplink Ports zur OpnSense auch getagged sein.

Konntest du die Konfig der Wachtguard OpnSense nicht exportieren und versuchsweise in die Virtuelle importieren?

Die Schnittstellen müssen natürlich angepasst werden, da jetzt andere Bezeichnungen vorliegen.

Gruß

Marc

Zitat von @Njord90:

LAN Switch mit einer Portgruppe die als VLAN TAG 4095 hat und 3 Uplinks beinhaltet.

LAN Switch mit einer Portgruppe die als VLAN TAG 4095 hat und 3 Uplinks beinhaltet.

Wofür ist diese Portgruppe? Dieses VLAN muss ja auch auf den Switches konfiguriert sein.

Dur schreibst etwas von VLAN 20. Dieses muss die virtuelle OpnSense ja auch kennen und entsprechend auf den Switches müssen die Uplink Ports zur OpnSense auch getagged sein.

Konntest du die Konfig der Wachtguard OpnSense nicht exportieren und versuchsweise in die Virtuelle importieren?

Die Schnittstellen müssen natürlich angepasst werden, da jetzt andere Bezeichnungen vorliegen.

Gruß

Marc

Zitat von @Njord90:

Wobei an sich ja eigentlich vom Ablauf her sich nichts verändert hat nur dass die physische Opnsense durch eine virtuelle ausgetauscht wurde.

Wobei an sich ja eigentlich vom Ablauf her sich nichts verändert hat nur dass die physische Opnsense durch eine virtuelle ausgetauscht wurde.

Und genau das ist eben der nicht triviale Teil des Konstrukts.

Die Portgruppe 4095 enthält alle VLANs von 1-4095, oder wie muss ich das verstehen?

Mach mal bitte einen Screenshot der vSwitches des ESX.

Die Uplinks der Unifi Switche sind auch entsprechend mit allen VLANs getagged bzw. stehen auf "All"? Die Ports der Switches, welche an den ESX gehen sind ebenfalls entsprechend getagged?

Gruß

Marc

discusscomputerx.blogspot.com/2021/05/vmware-esxi-host-and-virtu ...

Ggf. da ein Denkanstoß? 4095 TRUNK wurde auch beshrieben.

Ggf. da ein Denkanstoß? 4095 TRUNK wurde auch beshrieben.

du weist das 4095 in der Regel fast IMMER intern irgendwo genutzt genauso wie VLAN ID 0

Ich glaube bei VMWare bedeutet die 4095 das alle VLAN´s durchgelassen werden Richtung VM wenn ich das recht in erinnerung habe.

Warum legst du nicht für jedes VLAN eine Portgruppe mit VLAN ID an ? Ist dann doch deutlich übersichtlicher ?

Bzw zum testen wäre das durchaus mal ein Testcase

Ich glaube bei VMWare bedeutet die 4095 das alle VLAN´s durchgelassen werden Richtung VM wenn ich das recht in erinnerung habe.

Warum legst du nicht für jedes VLAN eine Portgruppe mit VLAN ID an ? Ist dann doch deutlich übersichtlicher ?

Bzw zum testen wäre das durchaus mal ein Testcase

Warum sind gem. deiner Zeichnung LAN1/LAN2/LAN3 zusammen auf einem vSwitch ? hat das spezielle gründe ?

Ich verstehe halt nicht warum du die 3 VLANs auf der NIC in der Firewall zusammen fasst und dann auf dem vSwitch mit 3 Nic´s nach außen willst.

Was passiert denn wenn du es erstmal nur mit einer externen NIC ( LAN 1 ) versuchst ?

Ich verstehe halt nicht warum du die 3 VLANs auf der NIC in der Firewall zusammen fasst und dann auf dem vSwitch mit 3 Nic´s nach außen willst.

Was passiert denn wenn du es erstmal nur mit einer externen NIC ( LAN 1 ) versuchst ?