FB und Archer 2 getrennte Netze mit einer WAN-Verbindung

Hallo,

ich habe eine Fritzbox 7490 und einen Archer C5 mit OpenWRT.

Die Fritzbox ist mein Hauptrouter. Ich würde daneben gerne ein komplett getrenntes Netzwerk aufbauen, welches nur die Internetverbindung der FB mitnutzt.

Die FB kann ja leider keine VLANs. Das Gast-WLAN ist auch keine Option, da ich kabelgebunden erst eine größere Strecke überwinden muss, die mit WLAN nicht abgedeckt werden kann.

Gibt es eine Möglichkeit den Archer C5 mit OpenWRT hinter der FB entsprechend anzubinden ?

ich habe eine Fritzbox 7490 und einen Archer C5 mit OpenWRT.

Die Fritzbox ist mein Hauptrouter. Ich würde daneben gerne ein komplett getrenntes Netzwerk aufbauen, welches nur die Internetverbindung der FB mitnutzt.

Die FB kann ja leider keine VLANs. Das Gast-WLAN ist auch keine Option, da ich kabelgebunden erst eine größere Strecke überwinden muss, die mit WLAN nicht abgedeckt werden kann.

Gibt es eine Möglichkeit den Archer C5 mit OpenWRT hinter der FB entsprechend anzubinden ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666756

Url: https://administrator.de/forum/fb-und-archer-2-getrennte-netze-mit-einer-wan-verbindung-666756.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

28 Kommentare

Neuester Kommentar

Moin,

Wenn der Archer doch ohnehin mit OpenWRT bestückt ist:

Ein Interface mit der IP aus dem Netz der FRITZ!Box, ein weiteres Interface mit einem anderen IP-Netz.

Solange du auf der Fritte keine statische Route auf den Archet packst, kann in die Richtung keiner kommunizieren.

Dann wäre lediglich das Problem, dass du aus dem Netz hinter dem Archer ins Netz der FRITZ!Box kommst. Aber hier kannst du mit dem Gastnetz (LAN-4) arbeiten.

Gruß

em-pie

Wenn der Archer doch ohnehin mit OpenWRT bestückt ist:

Ein Interface mit der IP aus dem Netz der FRITZ!Box, ein weiteres Interface mit einem anderen IP-Netz.

Solange du auf der Fritte keine statische Route auf den Archet packst, kann in die Richtung keiner kommunizieren.

Dann wäre lediglich das Problem, dass du aus dem Netz hinter dem Archer ins Netz der FRITZ!Box kommst. Aber hier kannst du mit dem Gastnetz (LAN-4) arbeiten.

Gruß

em-pie

DIESE_Anleitung beschreibt es noch etwas detailreicher wie man so etwas schnell und einfach löst.

VLAN Routing Details wie immer HIER.

VLAN Routing Details wie immer HIER.

Zitat von @em-pie:

Solange du auf der Fritte keine statische Route auf den Archet packst, kann in die Richtung keiner kommunizieren.

Solange du auf der Fritte keine statische Route auf den Archet packst, kann in die Richtung keiner kommunizieren.

Die Fritzbox muß die statische Routen haben, falls der Archer kein NAT macht!

Ich würde auf den Archer/openWRT noch eine Regel packen, daß nur die Fritzbox mit Netzen hinter dem Archen kommunizieren darf und keien Geräte im Fritzbox-Netz. Damit schiße tman die Kommunikation aus dem "Gastnetz" mit dem Frittennetz aus.

lks

Falls Ja, wie müsste das konfiguriert werden - die meisten Anleitungen beschreiben eine Kaskade ?

Ja, weil deine Voraussetzungen und Vorstellungen es nicht anders ermöglichenIch dachte der Archer bekommt dann eine feste IP aus dem Bereich der FB und stellt selbst ein eigenes Netzwerk mit DHCP-Server zur Verfügung ( also quasi ein Gast-WLAN ).

Und damit haben dann alle Gäste Zugriff auf dein internes Netzwerk, weil die über den Archer Mitglied des selbigen sind.Das Gast-LAN4 kann ich nicht nutzen, weil dort wo der Archer hin soll nur ein Kabel hinführt, welches ich im eigenen Netzwerk benötige.

Dann legt man halt ein zweites (das erste ist ja auch irgendwie dahin gekommen) oder man nutzt Cablesharing-Adapter oder zwei kleine VLAN-Switches.Lösungen gibt es genug.

das Gast-WLAN einer FB wird doch intern auch als VLAN konfiguriert oder liege ich da falsch

So funktioniert das mit dem Gastnetz einer FB und Switch ohne extra kaskadierten Router:VLAN einrichten an Zyxel Switch

Wenn du allerdings weiter segmentieren willst oder musst dann geht das mit der FB wegen ihres fehlenden VLAN Supports nicht. Dann musst du mit einer Router Kaskade arbeiten wie oben beschrieben.

Und...ja, der Archer kann mit OpenWRT sowas natürlich auch ohne VLAN Switch, keine Frage ! Er hat ja selber mit OpenWRT dann eine VLAN Switch Funktion an Bord.

Primär ist er aber immer ein Router und VLAN Switching nur eine Teilfunktion. Er kann das umsetzen, wäre aber für eine reine VLAN L2 Switch Funktion keine optimale Hardware Wahl.

In dem Falle wäre es daher einfacher das mit einem kleinen, simplen Layer 2 VLAN Switch umzusetzen wie z.B. einem TP-Link SG105E:

reichelt.de/de/de/switch-5-port-gigabit-ethernet-tplink-tlsg105e ...

Beide Lösungen führen zum Erfolg !

Da du ja, wenn man dich denn recht versteht, nur 2 VLANs verteilen willst lässt du den WAN Port links liegen, den brauchst du nicht. Du nutzt dann nur die Layer 2 Switch Funktion.

Der Rest ist dann einfach.

Der Rest ist dann einfach.

- 2 VLANs mit ihren IDs erstellen

- Ports untagged diesen VLANs via GUI zuweisen

- Fertisch.

Ich möchte den OpenWRT Router so konfiguriren, dass er den Internetzugang der FB nutzt und damit ein Gast-WLAN zur Verfügung stellt, welches ansonsten vollständig vom FB-Netz getrennt ist.

Das klappt so nicht, wie du es dir vorstellst. Du willst keine Leitungen legen, keine VLAN-Trennung aufbauen und nur deine Hardware nutzen. Damit bekommst du keine saubere Trennung hin, fertig.Egal wie lange du hier noch rumheulst, dass du es sauber getrennt haben willst, mit dem, was du lieferst und forderst: NEIN

Zitat von @neuhier14:

Zitat von @tikayevent:

Egal wie lange du hier noch rumheulst, dass du es sauber getrennt haben willst, mit dem, was du lieferst und forderst: NEIN

Komischerweise kann die FB genau das.Ich möchte den OpenWRT Router so konfiguriren, dass er den Internetzugang der FB nutzt und damit ein Gast-WLAN zur Verfügung stellt, welches ansonsten vollständig vom FB-Netz getrennt ist.

Das klappt so nicht, wie du es dir vorstellst. Du willst keine Leitungen legen, keine VLAN-Trennung aufbauen und nur deine Hardware nutzen. Damit bekommst du keine saubere Trennung hin, fertig.Egal wie lange du hier noch rumheulst, dass du es sauber getrennt haben willst, mit dem, was du lieferst und forderst: NEIN

Nein, die FB kann das nicht.

Dann wirst du bei AVM anrufen und fragen müssen, was für schwarze Magie die in deren Technik betreiben oder einfach komplett auf AVM setzen, dann kannst du auch das nutzen, was du willst. Es ist kein VLAN, weil das Mesh auch per WLAN aufgebaut werden kann und VLAN ist für WLAN nicht definiert.

Technisch kann man viel machen, mit Tunneltechniken wie L2TP, GRE und was auch immer, aber mit deiner Technik nicht. Dafür ist die näher am Plastikmüll dran als an profesioneller Technik.

Wenn du das nutzen willst, wie AVM es anbietet, bist du wohl gezwungen, vollständig auf AVM zu setzen.

Ich bin mir noch nicht mal sicher, ob das Gästenetz bei AVM ein gesamtes Netzwerk ist oder nur viele einzelne Netze mit identischen Parametern und nur einer alibimäßigen Trennung zum eigentlichen Netzwerk.

Technisch kann man viel machen, mit Tunneltechniken wie L2TP, GRE und was auch immer, aber mit deiner Technik nicht. Dafür ist die näher am Plastikmüll dran als an profesioneller Technik.

Wenn du das nutzen willst, wie AVM es anbietet, bist du wohl gezwungen, vollständig auf AVM zu setzen.

Ich bin mir noch nicht mal sicher, ob das Gästenetz bei AVM ein gesamtes Netzwerk ist oder nur viele einzelne Netze mit identischen Parametern und nur einer alibimäßigen Trennung zum eigentlichen Netzwerk.

Ich würde daneben gerne ein komplett getrenntes Netzwerk aufbauen

Das ist kein komplett getrenntes Netz, das ist einfach nur das Prinzip Hoffnung, dass es getrennt ist.Da der komplette Verkehr des Gästenetzes immer durch das interne Netz ist, ist es nicht getrennt.

Also was jetzt? Anforderungen runterschrauben und "scheiß aufs interne Netzwerk" oder ein komplett getrenntes Netz?

Im einfachsten Fall besorgst du dir noch eine Fritzbox und wirst glücklich damit.

Sorry, aber wer, außer AVM soll die genaue technische Realisierung kennen? Du willst eine Antwort haben, dann frag die Quelle.

Aber selbst AVM weist darauf hin, dass das technische Risiko nur minimiert wird

Mit OpenWRT geht es sicher, aber nicht unter deinen starren Voraussetzungen. Aber wer bin ich schon, ich habe keinen Sachverstand, um das aufzuklären.

Aber selbst AVM weist darauf hin, dass das technische Risiko nur minimiert wird

Die Kontroll-, Dokumentations-, und Einstellungsmöglichkeiten der FRITZ!Box können Ihnen helfen, dieses Risiko zu reduzieren, können jedoch keine vollständige technische Sicherheit vor Missbrauch Ihres WLAN-Gastzugangs sicherstellen.

Mit OpenWRT geht es sicher, aber nicht unter deinen starren Voraussetzungen. Aber wer bin ich schon, ich habe keinen Sachverstand, um das aufzuklären.

Moin,

Schon recht Lehrresistent.

Degradiere die FRITZ!Box, sodass die nur das WAN für beide Netze bereitstellt. Dann stellst du den OpenWRT daneben, schließt den per Kabel an und spannst zwei getrennte Netze auf. Eines für das LAN, eines als Gäste LAN. Beide können zusätzlich auch als WLAN bereitgestellt werden.

Das netzt zwischen Fritte und OpenWRT ist dann ein reines Transfernetz.

Fertig

Willst du das auch nicht, dann Kauf ne zweite FRITZ!Box und setz das so um, wie du glaubst, dass es funktioniert.

Schon recht Lehrresistent.

Degradiere die FRITZ!Box, sodass die nur das WAN für beide Netze bereitstellt. Dann stellst du den OpenWRT daneben, schließt den per Kabel an und spannst zwei getrennte Netze auf. Eines für das LAN, eines als Gäste LAN. Beide können zusätzlich auch als WLAN bereitgestellt werden.

Das netzt zwischen Fritte und OpenWRT ist dann ein reines Transfernetz.

Fertig

Willst du das auch nicht, dann Kauf ne zweite FRITZ!Box und setz das so um, wie du glaubst, dass es funktioniert.

Wie ist das mit dem OpenWRT Guest-WLAN : OpenWrt. ( "Guest Wi-Fi provides an isolated wireless network which is independent from your main WLAN."). Ist das dann genauso sicher/unsicher wie die AVM-Lösung ?

Und noch einfacher : OpenWrt DumbAP

Und noch einfacher : OpenWrt DumbAP

Scheinbar fehlt dir das Verständnis für die in den von dir verlinkten Sachen. Das was da erklärt wird, ist effektiv das, was die Fritzbox macht, zumindest das hinter dem ersten Link und jetzt kommt das große ABER: Das sieht vor, dass der Router auch der Router ist und nicht irgendwo hinter einem hängt. In der Einleitung steht geschrieben, was die Anleitung umsetzt.

Guest Wi-Fi provides an isolated wireless network which is independent from your main WLAN.

Guest clients have internet connectivity and restricted LAN connectivity.

Durch die Konfiguration wird ein zweites WLAN aufgemacht, welches isoliert zum ersten WLAN ist, dass der Zugang zum LAN beschränkt ist und dass die Clients nur Zugriff auf das Internet haben. Also das was du haben willst. Diese Anleitung impliziert aber, dass am WAN-Port das Internet hängt und nur das Internet. Bei dir wäre es das Fritzbox LAN. Damit hätten die Nutzer des Gäste-WLANs wie in der Anleitung beschrieben, nur Zugriff auf den WAN-Port des OpenWRT und keinen Zugriff auf das LAN des OpenWRT, aber durch den Zugriff auf das WAN auch eben zwingend den Zugriff auf das Fritzbox LAN, was für den OpenWRT eben das WAN ist.Guest clients have internet connectivity and restricted LAN connectivity.

Da kann man drehen, was man will, das ist nicht das, was du willst und haben solltest.

Es würde viele Möglichkeiten geben, die aber alle Veränderungen an deinem Netzwerk erfordern. Und seien es nur die VLAN-Switches. Oder irgendwelche Cable-Sharing-Adapter für ein paar Euros. Am Ende kannst du aber über die Gastnetz-Funktion an LAN-4 auch jeden beliebigen Access Point verwenden statt des Archer. Selbst die 20€-Access Points von TP-Link reichen da aus. Der begrenzende Faktor ist in deinem Fall einfach nur das Kabel.

und deren Gäste-WLAN ist getrennt vom Rest !

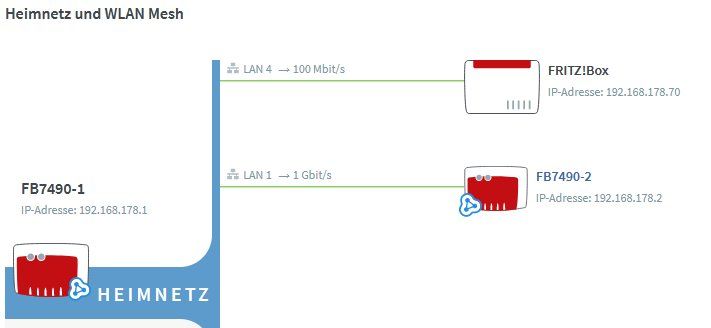

Der TO hat vermutlich den WAN Port (LAN 1) der beiden FritzBoxen in der Zeichnung oben genutzt um sie ans lokale Netz anzuschliessen. Genau dieses NAT (Adress Translation) Setup suggeriert Laien das die Netze angeblich "getrennt" sind weil die lokalen LAN/WLAN Ports der beiden anderen FBs dan andere IP Netze haben.Das ist nichts anderes als die HIER schon beschriebene "DMZ des kleinen Mannes" (Router Kaskade).

Getrennt im Sinne von sicher ist hier natürlich gar nichts, denn der Traffic der beiden angeschlossenen FBs muss ja immer durch das lokale Netz. Folglich haben diese Netze dann auch trotz vermeintlicher IP Trennung immer vollen Zugriff auf das lokale Netz. Von "Sicherheit" in dem Sinne also keine Rede.

Mit der FritzBox kann man maximal 2 sichere Netze realisieren, das lokale Netz und das Gastnetz. Beide sind durch AVM und die FritzBox Firmware fest vorgegeben und NICHT weiter konfigurierbar.

Will man eigene Netze weiter segmentieren, wie Haustechnik, Kinder usw. kommt man um eine Router Kaskade mit einem Mehrport oder VLAN Router (Mikrotik, OpenWRT usw.) nicht drumrum.

Das ist dem TO oben ja auch mehrfach schon explizit beschrieben worden mit den entsprechenden Lösungs Links dazu hier im Forum.

schreibst Du "Mit der Fritzbox kann maximal 2 sichere Netze realisieren".

Mit diesen "maximal 2 Netzen" sind einmal das lokale LAN und einmal das Gastnetz (via LAN4) gemeint !Mehr lokale IP Netze supportet die FritzBox nicht. Es ist also mit FritzBox Hardware wegen dieser Limitierung technisch unmöglich weitere IP Netz an sie anzubinden.

Das lokale LAN und das Gastnetz auf der FritzBox sind Layer 2 seitig vollkommen getrennt und eine Kommunikation zwischen diesen IP Netzen ist nicht möglich, deshalb "sicher". Eine Layer 3 Filterung mit IP Access Listen supportet die FritzBox ebenfalls nicht zwischen lokalen LAN Segmenten. Warum auch sie kann ja eh nur 2 und die sind schon vom Layer 2 getrennt.

Mehr ist mit der einfachen Consumer FritzBox nicht zu machen. Sie ist auch primär ein einfacher Consumer Router nicht mehr und nicht weniger.

Wenn du mehr sichere IP Netze als diese 2 haben an deinem Router betreiben willst benötigst du de facto andere Router oder Firewall Hardware.