121103

19.07.2017

Firewall in Subnetz - Firewall in anderem Standort

Hallo zusammen,

momentan fange ich an mich mit Netzwerksegmentierung zu beschäftigen und hätte diesbzgl eine Frage.

Option 1

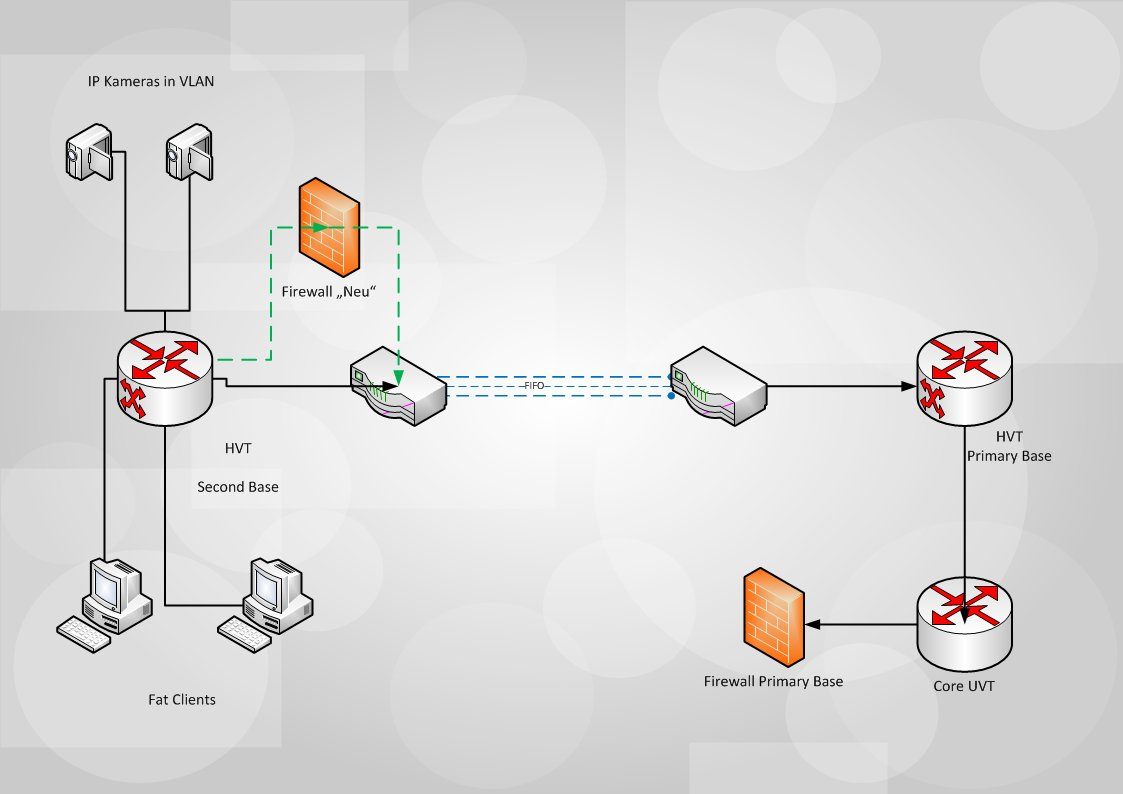

Ich würde gerne ( s. Bild ) mehrere Kameras in ein separates VLAN packen und nur zwei Fat PCs sollten als den Zugriff auf das das VLAN bekommen.

Die Firewall steht im Hauptstandort. Um den Zugriff von anderen PCs in das VLAN zu verbieten, müsste ich ( nach meinem Gedankengang ) das VLAN über die WAN Strecke gegen die Firewall laufen lassen. So würde dann der PC als Adress Obeject in der Firewall den Zugriff in das VLAN über Port X bekommen.

( Nebeninfo Sobald die Kameras im Default VLAN sind verlangsamt sich das komplette Subnetz )

Option 2

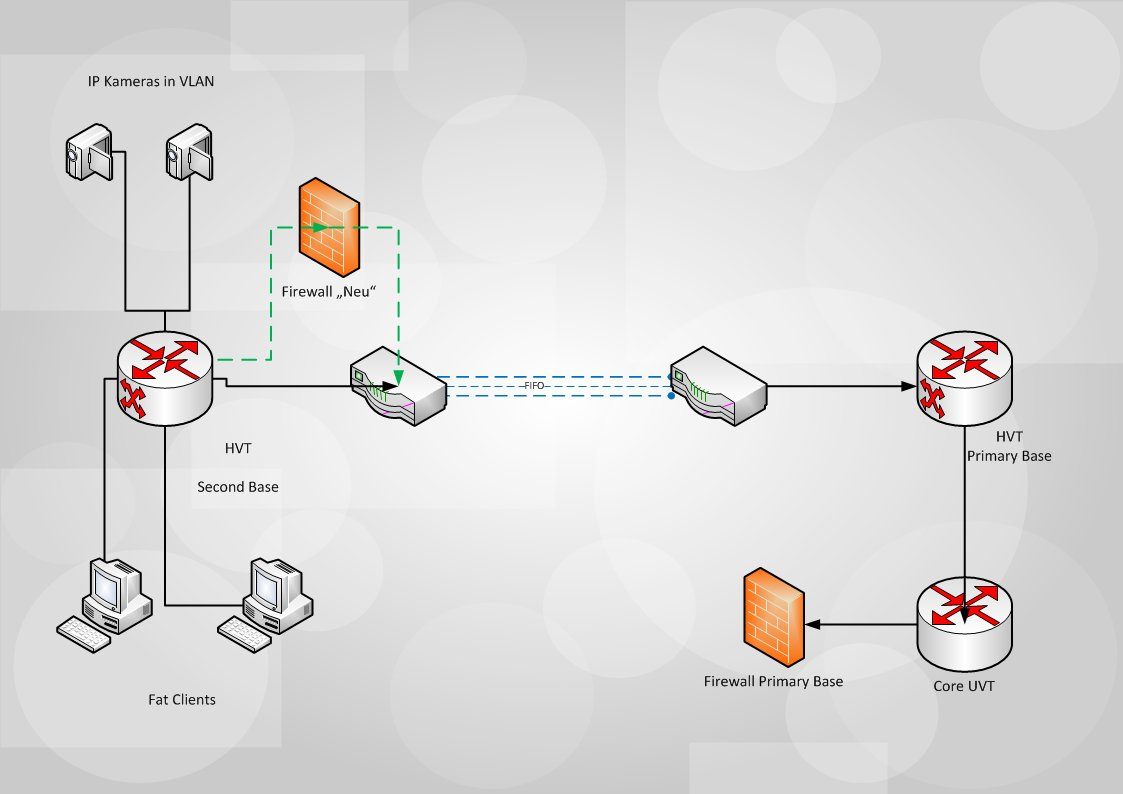

Eine andere Möglichkeit wäre, dass ich eine übrig gebliebene Sonicwall E5500 in den kleinen Standort packe und von dieser Firewall alle Zugriffe kontrolliere.

Ziel ist es das irgendwann dieser Standort nur noch Zugriffe auf die Server hat die er auch wirklich benötigt.

Meine Frage wäre also: Lasse ich den kleinen Standort auf die Firewall im Haupthaus über die WAN Strecke laufen oder ist es möglich die alte Firewall dort aufzustellen und so den Zugriff zu kontrollieren?

momentan fange ich an mich mit Netzwerksegmentierung zu beschäftigen und hätte diesbzgl eine Frage.

Option 1

Ich würde gerne ( s. Bild ) mehrere Kameras in ein separates VLAN packen und nur zwei Fat PCs sollten als den Zugriff auf das das VLAN bekommen.

Die Firewall steht im Hauptstandort. Um den Zugriff von anderen PCs in das VLAN zu verbieten, müsste ich ( nach meinem Gedankengang ) das VLAN über die WAN Strecke gegen die Firewall laufen lassen. So würde dann der PC als Adress Obeject in der Firewall den Zugriff in das VLAN über Port X bekommen.

( Nebeninfo Sobald die Kameras im Default VLAN sind verlangsamt sich das komplette Subnetz )

Option 2

Eine andere Möglichkeit wäre, dass ich eine übrig gebliebene Sonicwall E5500 in den kleinen Standort packe und von dieser Firewall alle Zugriffe kontrolliere.

Ziel ist es das irgendwann dieser Standort nur noch Zugriffe auf die Server hat die er auch wirklich benötigt.

Meine Frage wäre also: Lasse ich den kleinen Standort auf die Firewall im Haupthaus über die WAN Strecke laufen oder ist es möglich die alte Firewall dort aufzustellen und so den Zugriff zu kontrollieren?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 343901

Url: https://administrator.de/forum/firewall-in-subnetz-firewall-in-anderem-standort-343901.html

Ausgedruckt am: 24.07.2025 um 02:07 Uhr

5 Kommentare

Neuester Kommentar

Moin,

wie gefühlt jeder Post hier: es fehlt hier an detallierten Angaben:

Dann:

Du wirst ja gemäß deiner Zeichnung am Nebenstandort einen Router haben, der per se zwischen den VLANs und dem Hauptstandort routen kann.

Der Router wird dann ja sicherlich in der Lage sein, mit Firewall-Regeln/ ACLs umgehen zu können!?

Gruß

em-pie

wie gefühlt jeder Post hier: es fehlt hier an detallierten Angaben:

- Welcher VPN-Router wird am Nebenstandort eingesetzt (Ich hoffe zumindest, das beide Standorte via VPN verbunden sind!!!)

- Welche Switche (Hersteller und Modell) werden dort eingesetzt?

- Welche Kameras kommen zum Einsatz?

Dann:

Du wirst ja gemäß deiner Zeichnung am Nebenstandort einen Router haben, der per se zwischen den VLANs und dem Hauptstandort routen kann.

Der Router wird dann ja sicherlich in der Lage sein, mit Firewall-Regeln/ ACLs umgehen zu können!?

Gruß

em-pie

Hallo,

Gruß,

Peter

Zitat von @121103:

( Nebeninfo Sobald die Kameras im Default VLAN sind verlangsamt sich das komplette Subnetz )

Wenn deine Cams einen entsprechenden Bedarf an Bandbreite haben, wird es auch nicht besser wenn die andere VLANs sind. Wie ist die Verbindung zwischen den Standorten realisiert? Eine WebCam die dir 500 MBit/s an Daten liefert wird nicht wegen VLAN plötzlich 5 MBit/s liefern - und das bei gleiche Auflösung/Bildqualität/Kompression/Bilder/Sek. usw. Dein VLAN trennt nur die LANs, aber wenn dein Kabel insgesamt nur 1 GBit/s hat, ändert sich da dran nichts. Hast du DSL oder was auch immer dazwischen, zählen nur die Upload Bandbreiten. Der Download ist dann wurscht. Und mehrer WebCams in exzeleenter Qualität, hoher Bildauflösung, hoher Bildwiederholrate usw. ist mit 1 Mbit/s eher nicht möglich ohne nur noch Atefakte auf den 24" Monitoren zu sehen. Wenn dann noch das ganze für ein Gericht als beweis dienen soll ....( Nebeninfo Sobald die Kameras im Default VLAN sind verlangsamt sich das komplette Subnetz )

Meine Frage wäre also: Lasse ich den kleinen Standort auf die Firewall im Haupthaus über die WAN Strecke laufen oder ist es möglich die alte Firewall dort aufzustellen und so den Zugriff zu kontrollieren?

Sowohl als auch. Wie immer - es kommt drauf an - was du willst - was du hast - was du kannst - usw.Gruß,

Peter

momentan fange ich an mich mit Netzwerksegmentierung zu beschäftigen

Das sollte man als Netzwerker IMMER machen !!( nach meinem Gedankengang ) das VLAN über die WAN Strecke gegen die Firewall laufen lassen

Ja, das ist so richtig und deshalb ist Option 1 völliger Blödsinn !Wenn du am Standort der Kameras einen Layer 3 Switch hast (oder einen VLAN fähigen Router ?!) dann supporten die in der Regel auch immer IP Accesslisten !

Damit ist es dann ein Leichtes das Kamaera Netzwerk auch lokal zu segmentieren ohne großen Mehraufwand und die unsinnige Umleitung des VLANs über die WAN Leitung die diese ja nur sinnlos belastet.

Option 2 beschreibt ja diese Möglichkeit.

Ob du das mit einer zusätzlichen FW machst oder effizienter über ACLs bleibt dir überlassen.

Technisch ist die ACL Lösung besser und performanter und erfordert keine Extra Hardware !

ACLs sind aber nicht stateful. Wenn du also eine extrem hohe Sicherheit benötigst ist die lokale FW richtiger.