Frage zur Topologie bzw. NAT Problem bei DMZ mit 2 Firewalls

Liebe Administratoren,

ich bin Technik-NERD und Netzwerk Enthusiast und beschäftige mich seit einigen Jahren mit Netzwerken und Homelab.

Ich habe irgendwann den Schritt weg von Standard Topographie: Internet-Fritzbox-LAN zu Unifi UDM SE mit multiplen VLANs gemacht.

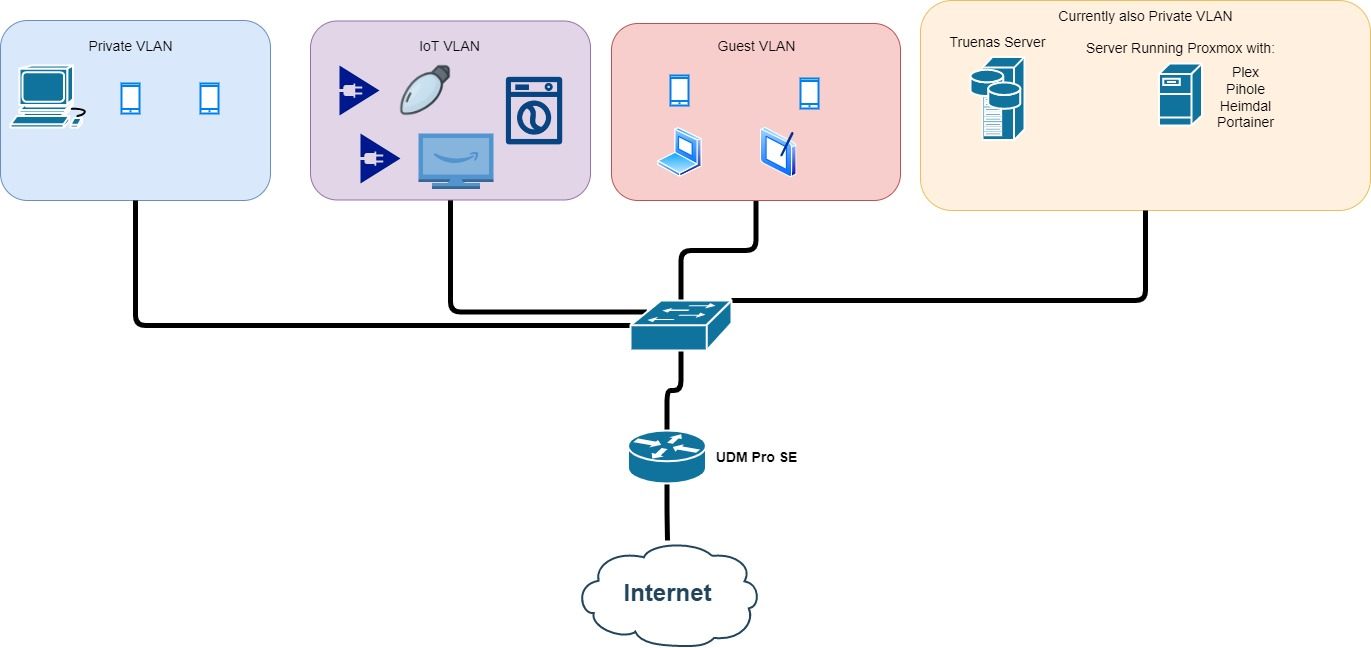

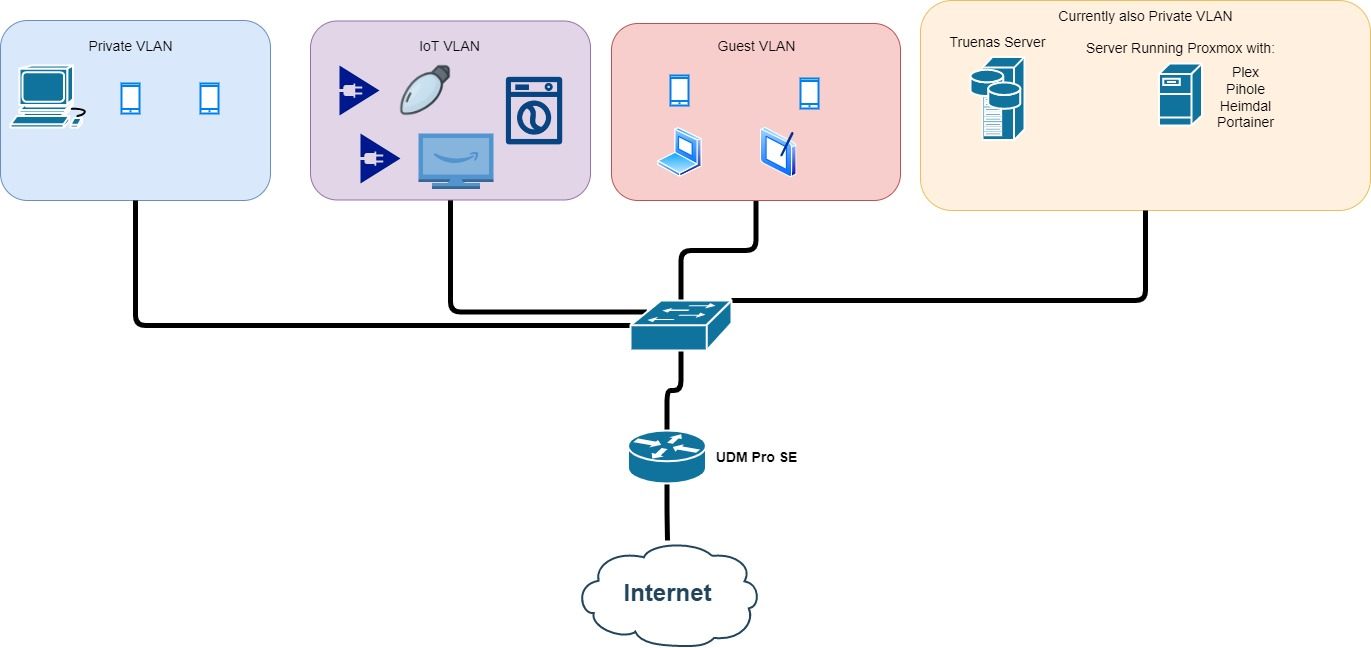

Anbei ein Bild meiner aktuellen Topographie: Ich betreibe in diesem Homelab aktuell auch einen Server mit Proxmox auf dem verschiedene VM's und Container laufen sowie ein TrueNAS Server

Ich betreibe in diesem Homelab aktuell auch einen Server mit Proxmox auf dem verschiedene VM's und Container laufen sowie ein TrueNAS Server

Wir werden bald einen Umzug machen und wechseln dort von DSL zu Kabel (vodafone 1000).

In diesem Zusammenhang plane ich für die bessere Netzwerk Sicherheit ein paar Änderungen, weiß aber nicht wie ich diese tatsächlich umsetzen soll.

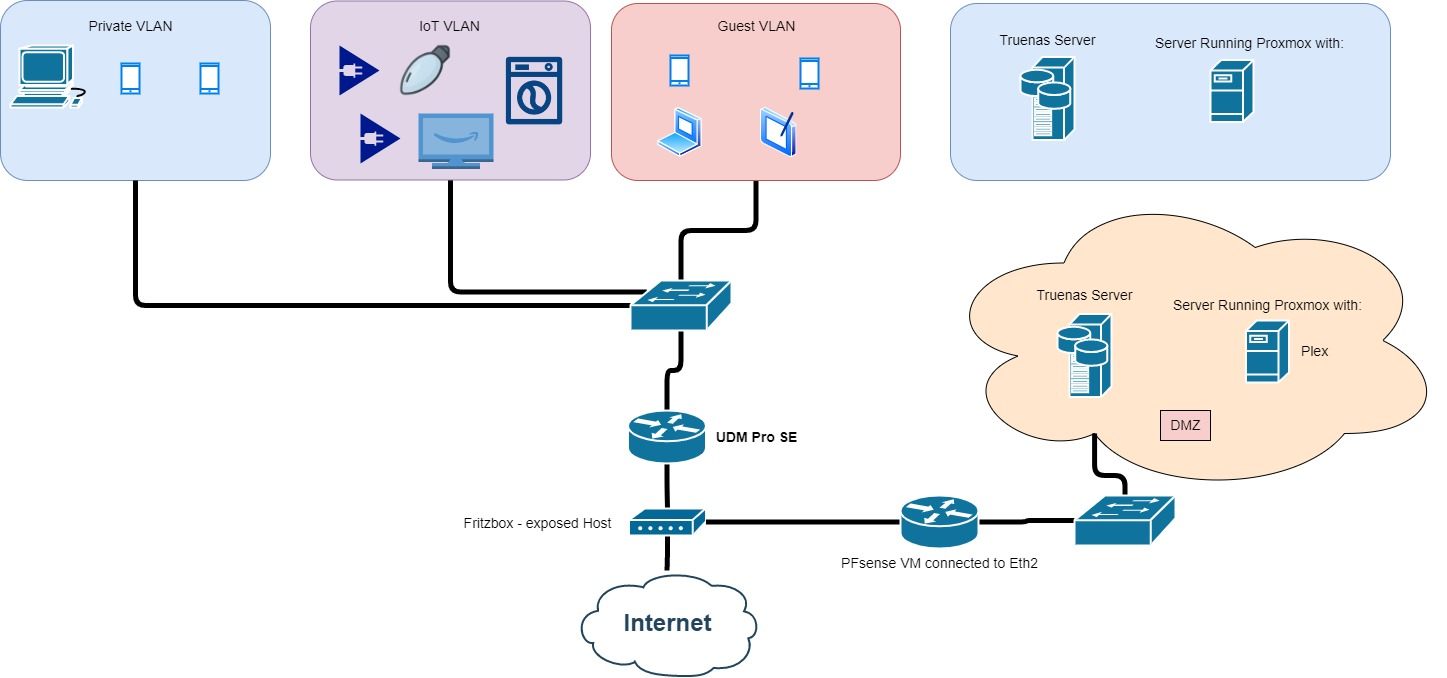

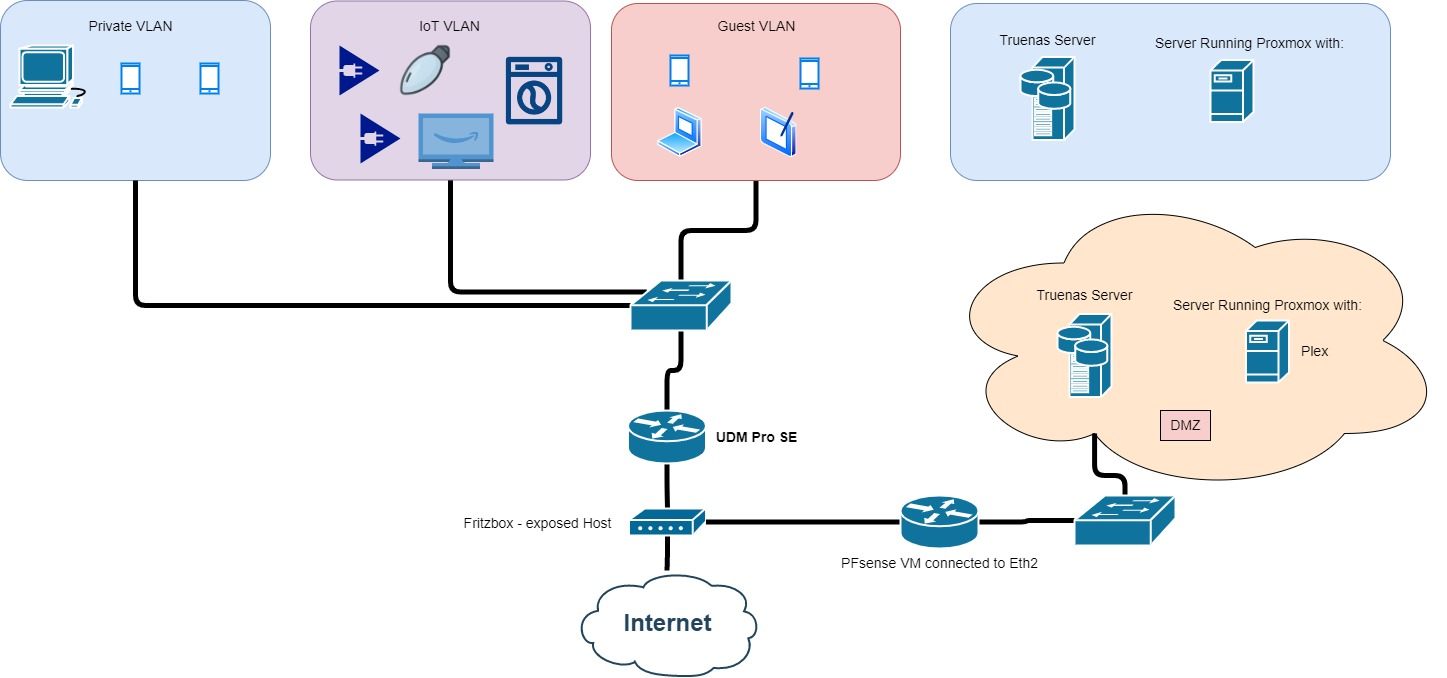

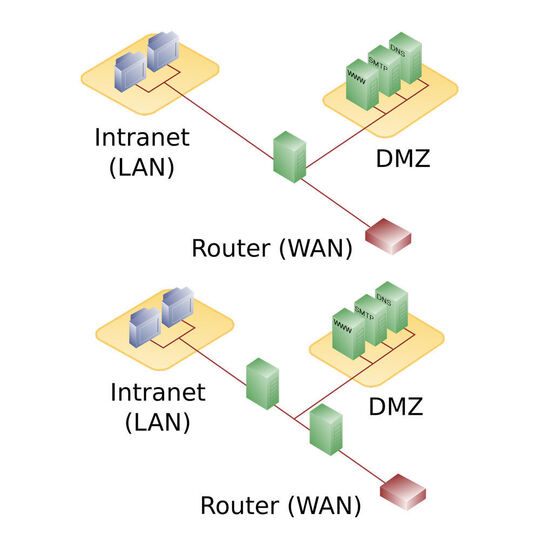

Hier meine Idee: Ich möchte eine DMZ hinter einem virtuellen pfsense Router erstellen. In diese DMZ sollen dann der Truenas Server, und die meisten VM's (aber eben auch nicht alle - ein pihole sollte ja z.B. im internen Netz stehen und nicht in der DMZ)

Ich möchte eine DMZ hinter einem virtuellen pfsense Router erstellen. In diese DMZ sollen dann der Truenas Server, und die meisten VM's (aber eben auch nicht alle - ein pihole sollte ja z.B. im internen Netz stehen und nicht in der DMZ)

Problem ist das der Server nur 2 physische Ethernet Ports hat. Wenn man die "Verkablung" so durchführen wollte wie in diesem Video:

pfsense+unifi udm pro brauch man ja zumindest 3 physische ports an der pfsense, nämlich WAN (zum Modem), LAN (zum LAN der UDM) und LAN (zum WAN der UDM)

zudem hätte man ja noch das NAT Problem, da die UDM ja hinter der PFsense liegt, was ja eigentlich nicht mein Ziel war.

Meine Idee wäre nun: die UDM Pro als "exposed host" im kabelmodem zu setzen - wobei ich nicht weiß ob das vodafone kabelmodem das kann oder ich TC4400 Kabelmodem besorgen müsste.

Ab hier wird es für mich zu kompliziert:

würde ich jetzt den physischen port des servers (in der PFsense als WAN port konfiguriert) an die UDM anschließen hätte ich ja schon das Problem mit doppeltem NAT und ich weiß nicht ob ich die gewünschte "DMZ" separierung erreichen würde.

zweites Problem schließe ich den zweiten physischen port (in der pfsense als LAN port konfiguriert) auch an die UDM an?

ich weiß garnicht ob es überhaupt so geht.

UDM kann NAT nicht ausschalten ist das nächste Problem.

Ich bin einfach am Ende mit meinem know-how und brauche Profi-Hilfe.

Hoffe ich konnte mich verständlich genug ausdrücken und jemand findet die Lösung - soll auch heißen physische verkabelungs-Lösung - für mein Problem bzw meine Zielsetzung.

MfG

der NerdDOC

ich bin Technik-NERD und Netzwerk Enthusiast und beschäftige mich seit einigen Jahren mit Netzwerken und Homelab.

Ich habe irgendwann den Schritt weg von Standard Topographie: Internet-Fritzbox-LAN zu Unifi UDM SE mit multiplen VLANs gemacht.

Anbei ein Bild meiner aktuellen Topographie:

Wir werden bald einen Umzug machen und wechseln dort von DSL zu Kabel (vodafone 1000).

In diesem Zusammenhang plane ich für die bessere Netzwerk Sicherheit ein paar Änderungen, weiß aber nicht wie ich diese tatsächlich umsetzen soll.

Hier meine Idee:

Problem ist das der Server nur 2 physische Ethernet Ports hat. Wenn man die "Verkablung" so durchführen wollte wie in diesem Video:

pfsense+unifi udm pro brauch man ja zumindest 3 physische ports an der pfsense, nämlich WAN (zum Modem), LAN (zum LAN der UDM) und LAN (zum WAN der UDM)

zudem hätte man ja noch das NAT Problem, da die UDM ja hinter der PFsense liegt, was ja eigentlich nicht mein Ziel war.

Meine Idee wäre nun: die UDM Pro als "exposed host" im kabelmodem zu setzen - wobei ich nicht weiß ob das vodafone kabelmodem das kann oder ich TC4400 Kabelmodem besorgen müsste.

Ab hier wird es für mich zu kompliziert:

würde ich jetzt den physischen port des servers (in der PFsense als WAN port konfiguriert) an die UDM anschließen hätte ich ja schon das Problem mit doppeltem NAT und ich weiß nicht ob ich die gewünschte "DMZ" separierung erreichen würde.

zweites Problem schließe ich den zweiten physischen port (in der pfsense als LAN port konfiguriert) auch an die UDM an?

ich weiß garnicht ob es überhaupt so geht.

UDM kann NAT nicht ausschalten ist das nächste Problem.

Ich bin einfach am Ende mit meinem know-how und brauche Profi-Hilfe.

Hoffe ich konnte mich verständlich genug ausdrücken und jemand findet die Lösung - soll auch heißen physische verkabelungs-Lösung - für mein Problem bzw meine Zielsetzung.

MfG

der NerdDOC

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4303319755

Url: https://administrator.de/forum/frage-zur-topologie-bzw-nat-problem-bei-dmz-mit-2-firewalls-4303319755.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

11 Kommentare

Neuester Kommentar

Vodafone ist gut überlegt?

IPv6 ist keine Option für dich?

IPv6 ist keine Option für dich?

Problem ist das der Server nur 2 physische Ethernet Ports hat.

Wieso ist das ein Problem. VLAN Tagging ist dein Freund. Hier kannst du es sehen wie es z.B. VmWare via vSwitch ganz einfach löst. Ein VLAN Switch ist natürlich Voraussetzung. VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Bei Proxmox rennt das analog. Mehr als 2 Ports braucht es also gar nicht...

Meine Idee wäre nun: die UDM Pro als "exposed host" im Kabelmodem zu setzen

Das ist Quatsch, denn ein reines NUR Modem ist ein Layer 1 Device was lediglich ein Format wandelt (hier DOCSIS (Kabel) auf Ethernet) niemals aber irgend eine Art von IP Forwarding ala Router macht. "Exposed Host" gibts da also prinzipbedingt gar nicht. IP kann ein Modem ausschliesslich nur für den Management Zugang.Sofern du vom Provider also kein öffentliches Subnetz mit mehreren IPs zur Verfügung hast und einen stinknormalen Consumer Account musst du dich entscheiden...

- Endweder FritzBox und Port Forwarding (Exposed Host) was dann aber doppeltes NAT und Firewalling zuf Folge hat. Andererseits kannst du aber 2 Endgeräte wie die UBQT Gurke und die Firewall gleichzeitig anschliessen.

- Oder das o.a. Nur Modem und dann die öffentliche Provider DHCP IP direkt auf einem der Endgeräte zu terminieren. Dann musst du dich aber entscheiden ob UBQT oder Firewall. 2 gleichzeitig an einem Anschluss geht nicht. Das 2te Gerät müsste in so einem Setup jeweils an dem einen oder anderen ganz normal über ein weiteres Subnetz kaskadiert werden.

Bedenke vor deinem Wechsel auch das diese Vodafone Anschlüsse meist nur noch DS-Lite Anschlüsse mit CGN sind. Remote Zugänge per IPv4 auf dein Netz sind damit dann technisch ausgeschlossen!

Zitat von @FaLLeNaNg3L82:

Bedenke vor deinem Wechsel auch das diese Vodafone Anschlüsse meist nur noch DS-Lite Anschlüsse mit CGN sind. Remote Zugänge per IPv4 auf dein Netz sind damit dann technisch ausgeschlossen!

Das verstehe ich nicht ganz, kannst du es bitte erklären? Noch könnte ich vom Vertrag zurück treten. Will mich da nicht in eine Einbahnstraße manövrieren!Moin,

CGN heißt Carrier Grade NAT und das bedeutet, daß Vodafone Dir nur eine IPv4-Adresse gibt, die sie dann nach außen maskieren und Du diese nicht erreichst, sei es für VPN oder für Dienste wie z.B. web oder Mailserver.

Ich habe leider immer noch keine Antwort auf meine eigentliche Fragestellung erhalten - wie setze ich topographisch, physisch die im oberen Bild geplante logische Netzwerktopologie mit DMZ über pfsense und UDM pro als router/firewall vor dem Privatnetz um?

Die nimmst einen vlanfähigen switch. Verpaßt jede. Portbis auf einen einen ein anderes vlan U d den einen Port machst Du tagged und verbi fest ihn mit dem Server, auf dem für auch die Vlans passend konfiguriert hast und schon hast Du ganz viele "physikalisch getrennte ports."

lks

moin...

also wenn ich die wahl hätte, welcher aussage ich glauben sollte, wäre das eher von einem Administrator, als dem BSI....

natürlich gibt es szenarien, wo es sinn macht zwei Router / Firewalls hintereinander zu nutzen- allerdings nicht bei deinem Setup.

Frank

Generell stellt sich die Frage was ein Design mit 2 Firewalls für einen Sinn hat? Eine ist ja immer nur ein überflüssiger Durchlauferhitzer.

Hier muss ich mal ganz klar widersprechen und zwar nicht nur ich sondern auch das BSI, welches genau dies für DMZ empfiehlt. Siehe auch folgendes Video hierzu von Schroeder,Dennis: DMZ erklärt

Hier muss ich mal ganz klar widersprechen und zwar nicht nur ich sondern auch das BSI, welches genau dies für DMZ empfiehlt. Siehe auch folgendes Video hierzu von Schroeder,Dennis: DMZ erklärt

natürlich gibt es szenarien, wo es sinn macht zwei Router / Firewalls hintereinander zu nutzen- allerdings nicht bei deinem Setup.

Frank

Soweit ich weiß ist Kabel-Internet über Dual Stack sowohl über IPv4 als auch IPv6 möglich.

Nein! Da bist du dann falsch informiert.Eine richtiges "Dual Stack" bieten nicht alle Provider. Die allermeisten, wie auch Vodkafön, bieten zumindestens bei einfachen Consumer Accounts so gut wie immer nur ein simples DS-Lite mit CGN bei dem du keine öffentlichen IPv4 Adressen mehr bekommst.

Wegen der IPv4 Adressknappheit vergeben die öffentliche IPv4s nur noch an den teureren Business Anschlüssen.

Ob du von Vodafone einen DS-Lite Anschluss aufgedrückt bekommst oder einen mit einem richtigen Dual Stack ist also kriegsentscheidend. Ersterer bedeutet das sofortige technische Aus für dein Vorhaben zumindestens für IPv4. Solltest du also besser klären...

Wie schon erklärt plane ich Services über das Internet zugänglich zu machen

Dann ist ein DS-Lite Anschluss für dich generell falsch. Zumindestens wenn du diese Dienste mit IPv4 Adressen zur Verfügung stellen willst. Das solltest du wasserdicht VORHER abklären bevor du den Providervertrag unterzeichnest!Wenn du sowas semiprofessionell machen willst benötigst du idealerweise so oder so ein kleines öffentliches Subnetz mit mehreren v4 IPs. Da ist ein billiger Consumer Anschluss eine Sackgasse. Ebenso wie die Verwendung einer billigen FritzBox als Router. Nur Modem, Bridge Mode und eine Firewall oder ein professioneller Router (Cisco 900 / 1100, Lancom etc.) ist da eher angebracht. Weisst du ja auch selber und hast du in deinem Konzept ja auch schon angeführt.

BSI hin oder her... Wieviel sinnvolle oder sinnlose Firewalls du dahinter kaskadierst oder nicht kaskadierst oder mit und ohne NAT betreibst ist dann eher dein persönlicher Geschmack. Vielleicht wäre ein Layer 3 Mikrotik VLAN Switch mit SPI Firewall da dann eh die bessere Wahl?! Kannst du alles halten wie ein Dachdecker. Für dein Konzept ist entscheidend ob das ein DS-Lite Anschluss ist oder nicht! Öffentliche v4 IP ja oder nein?!

Zitat von @FaLLeNaNg3L82:

wo es sinn macht zwei Router / Firewalls hintereinander zu nutzen- allerdings nicht bei deinem Setup.

Hast du denn überhaupt den threat anständig gelesen? Die Firewalls sind nicht hintereinander eine dmz ist doch nicht in Reihe geschaltet!Die Firewalls gehören aber hintereinander, deine Topologie ist ziemlicher Nonsens, weil dein geplantes Bridge Modem nicht seinen WAN Port gleichzeitig an zwei Geräte weiterleiten kann. In einem Privatanschluss kannst du froh sein, wenn du eine feste IPv4 bekommst, mit Sicherheit bekommst du keine zwei davon an zwei verschiedenen LAN Ports. Wenn du das dann noch mit der Fritz Box machst, hast du drei Router im Netz, das ist dann die totale Katastrophe. Und dann noch eine virtuelle pfSense gemeinsam mit anderen Vms auf einer halbgaren Proxmox Lösung, dann viel Glück damit, noch 10% der möglichen Kabel Bandbreite zu erreichen.

Entweder hast du eine Firewall Kaskade mit Dual NAT, oder du machst jedes interne Netzwerk auf beiden Firewalls bekannt, was für Firmennetzwerke evtl. Sinn macht, in deinem Fall macht das alles einfach nur unnötig kompliziert.

Firewall KANN man virtuell machen, aber wenn, dann als einzige VM auf einer dedizierten Hardware mit den Netzwerkports exklusiv an die Firewall durchgeschalten.

Viel mehr Sinn für dich macht ein einzelner Firewall Router, der alles verwaltet, mit angeschlossener DMZ und getrenntem internem Netzwerk. Die Trennung erfolgt ganz einfach per Firewall Regeln. Du blockierst jeglichen Zugriff von DMZ Hosts ins interne Netzwerk, das interne Netzwerk darf auf die DMZ Hosts drauf, und die einzelnen Services, die du in der DMZ anbietest, werden extern freigeschalten.

security-insider.de/was-ist-eine-dmz-demilitarized-zone-a-677267 ...

Zitat von @FaLLeNaNg3L82:

Danke erstmal für den ersten richtigen Lösungsvorschlag. Du sprichst dich deutlich gegen eine virtuelle Firewall aus weil du glaubst das die performance nicht ausreicht oder was ist der Grund dafür? Hier kommt es doch auf das Host-System an und wieviel recourcen ich meiner Pfsense in dem Fall zuordne oder nicht? Hiermit ist es ja auch möglich die ganzen VM's eben über virtuelle linux bridge "hinter" die firewall zu schalten.

Mein Plan wäre also jetzt so:

Internet-Kabelmodem-UDMPro-DMZ VLAN(und natürlich auch die anderen VLANs die uns jetzt nicht interessieren)-Pfsense-VM's mit "externen services"

Danke erstmal für den ersten richtigen Lösungsvorschlag. Du sprichst dich deutlich gegen eine virtuelle Firewall aus weil du glaubst das die performance nicht ausreicht oder was ist der Grund dafür? Hier kommt es doch auf das Host-System an und wieviel recourcen ich meiner Pfsense in dem Fall zuordne oder nicht? Hiermit ist es ja auch möglich die ganzen VM's eben über virtuelle linux bridge "hinter" die firewall zu schalten.

Mein Plan wäre also jetzt so:

Internet-Kabelmodem-UDMPro-DMZ VLAN(und natürlich auch die anderen VLANs die uns jetzt nicht interessieren)-Pfsense-VM's mit "externen services"

Man muss sich halt im klaren sein, das man die Sicherheit nicht durch eine Firewall erhöht, die auf dem gleichen System läuft, wie die restlichen VMs. Dann kannst du auch gleich die UDM als einzige Firewall benutzen, das ist auch nicht unsicherer oder sicherer als vorher. Man baut ja auch kein Tor an seinen Garten, wenn man gar keinen Zaun hat.

Und bezüglich Durchsatz, eine Kabelverbindung die so 200MBit theoretisch bringen würde, braucht schon einen ordentlichen Router, der das auch routen kann. Das wird oft unterschätzt, so ne billig Kiste kann da schon in die Knie gehen.

Ob deine Proxmox Hardware genügend Leistung für das Routing bringt, abzüglich des Overhead für die Virtualisierungsebene, VM Queues der virtuellen NICs und was da noch alles bei Proxmox zusätzlich arbeitet, halte ich zumindest für fragwürdig.

Du musst bedenken, jedes Anfragedatenpaket wird geprüft, IP Header ausgewertet, dahin weitergeleitet, wo es hin soll, auf die Antwort gewartet, Antwort geprüft, an den anfragenden Host zurückgeschickt, das braucht schon alles seine Zeit. Und da ist eine eventuelle Verschlüsselung, Proxy oder andere Services noch nicht berücksichtigt.