Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Moin Zusammen,

zu Testzwecken und rumprobieren hab ich mir einen ESX installiert mit 3 LAN Ports.

Auf dem ESX gibt es zwei VSwitches mit je einer Schnittstelle.

Auf dem ESX habe ich eine Sophos Software Appliance installiert und zwei Karten hinzugefügt.

Eine davon hängt am Switch in VLAN1

Die zweite hängt ebenfalls am Switch mit VLAN10.

Der Switch ist mit Dot1q konfiguriert.

Der entsprechende Port ist als Trunk konfiguriert und in VLAN10 auf Tagged gesetzt.

Auf der UTM habe ich beide Interfaces konfiguriert.

VLAN1 Interface: 192.168.0.100/24 gw: 192.168.0.1/24

VLAN10 Interface: 172.20.10.253/24 -> Ist als Interface VLAN konfiguriert mit VLAN Tag 10.

Dann habe ich einen DHCP Server auf der UTM eingerichtet (der andere DHCP läuft auf der Vodafonebüchse)

DHCP 1: VLAN10: 172.20.10.50 - 172.20.10.80 DNS: 172.20.10.253 GW: 172.20.10.254 (das ist der VLAN-Port am Switch)

DHCP Relay ist am Switch aktiviert und verweist auf die 172.20.10.253.

An einem zweiten Port am Switch der ebenfalls im VLAN10 als untagged konfiguriert ist hängt ein Client. Der bekommt keine IP.

Weise ich ihm fest eine zu kann er zwar die 172.20.10.254 erreichen, aber nicht die .253 (UTM)

Jemand eine Idee wo der Fehler liegen könnte?

Grüße

Das absurde ist, dass ich nicht mal vom Switch die UTM pingen kann. Stelle ich es auf Interface um statt interface vlan - klappts natürlich ohne Probleme.

zu Testzwecken und rumprobieren hab ich mir einen ESX installiert mit 3 LAN Ports.

Auf dem ESX gibt es zwei VSwitches mit je einer Schnittstelle.

Auf dem ESX habe ich eine Sophos Software Appliance installiert und zwei Karten hinzugefügt.

Eine davon hängt am Switch in VLAN1

Die zweite hängt ebenfalls am Switch mit VLAN10.

Der Switch ist mit Dot1q konfiguriert.

Der entsprechende Port ist als Trunk konfiguriert und in VLAN10 auf Tagged gesetzt.

Auf der UTM habe ich beide Interfaces konfiguriert.

VLAN1 Interface: 192.168.0.100/24 gw: 192.168.0.1/24

VLAN10 Interface: 172.20.10.253/24 -> Ist als Interface VLAN konfiguriert mit VLAN Tag 10.

Dann habe ich einen DHCP Server auf der UTM eingerichtet (der andere DHCP läuft auf der Vodafonebüchse)

DHCP 1: VLAN10: 172.20.10.50 - 172.20.10.80 DNS: 172.20.10.253 GW: 172.20.10.254 (das ist der VLAN-Port am Switch)

DHCP Relay ist am Switch aktiviert und verweist auf die 172.20.10.253.

An einem zweiten Port am Switch der ebenfalls im VLAN10 als untagged konfiguriert ist hängt ein Client. Der bekommt keine IP.

Weise ich ihm fest eine zu kann er zwar die 172.20.10.254 erreichen, aber nicht die .253 (UTM)

Jemand eine Idee wo der Fehler liegen könnte?

Grüße

Das absurde ist, dass ich nicht mal vom Switch die UTM pingen kann. Stelle ich es auf Interface um statt interface vlan - klappts natürlich ohne Probleme.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 607975

Url: https://administrator.de/forum/sophos-software-appliance-utm-vlan-cisco-sg-series-switches-607975.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

21 Kommentare

Neuester Kommentar

Also grundsätzlich würde es auch reichen,

Wenn der esxi Host und die appliance über den gleichen Port am Switch hängen - wichtige ist aber, dass du im esxi die Portgroup richtig konfigurierst.

Wenn du über die sophos die VLAN verwaltest, dann muss du die portgruppe im esxi, in der die vm hängt ein VLAN 4095 zuweisen. Dies bedeutet, dass alles Tagged VLAN als Trunk vom esxi host zur vm durchgereicht werden.

Wer routet bei dir? Der Switch oder die Sophos?

Wenn der esxi Host und die appliance über den gleichen Port am Switch hängen - wichtige ist aber, dass du im esxi die Portgroup richtig konfigurierst.

Wenn du über die sophos die VLAN verwaltest, dann muss du die portgruppe im esxi, in der die vm hängt ein VLAN 4095 zuweisen. Dies bedeutet, dass alles Tagged VLAN als Trunk vom esxi host zur vm durchgereicht werden.

Wer routet bei dir? Der Switch oder die Sophos?

Die Frage ist was genau du erreichen willst ? Vermutlich einfach nur die UTM testen mit einem LAN Port und einem WAN Port, richtig ?

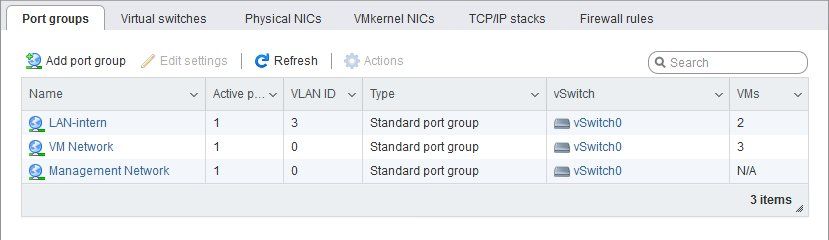

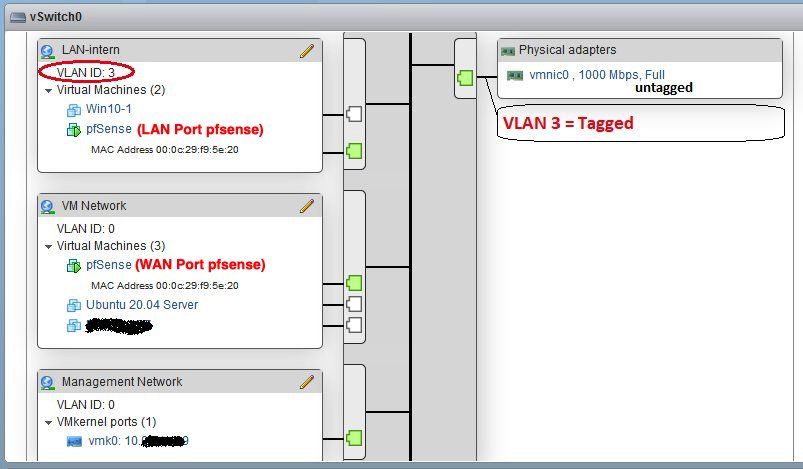

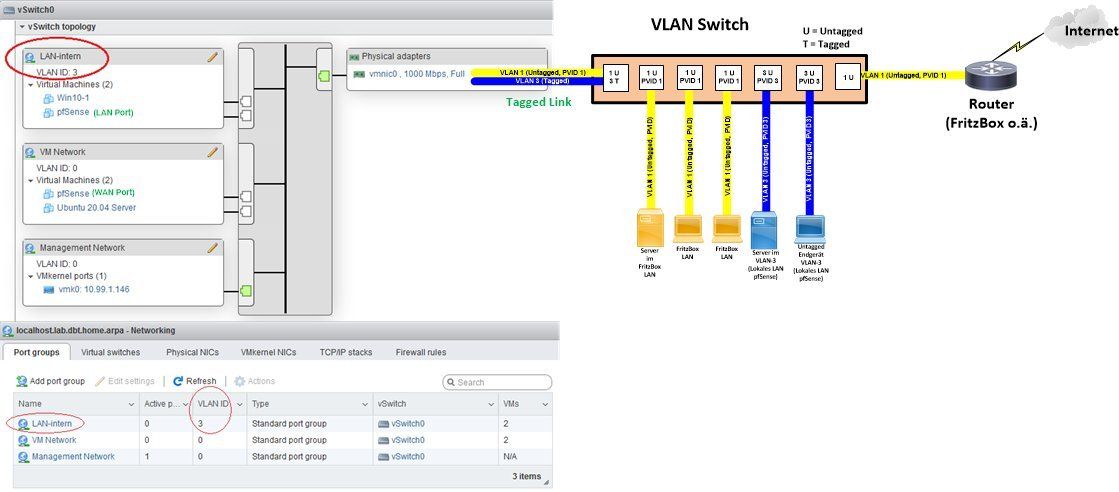

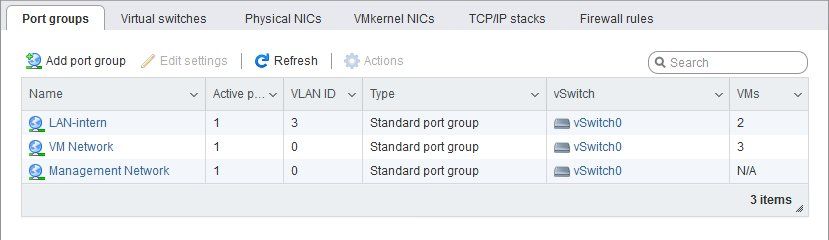

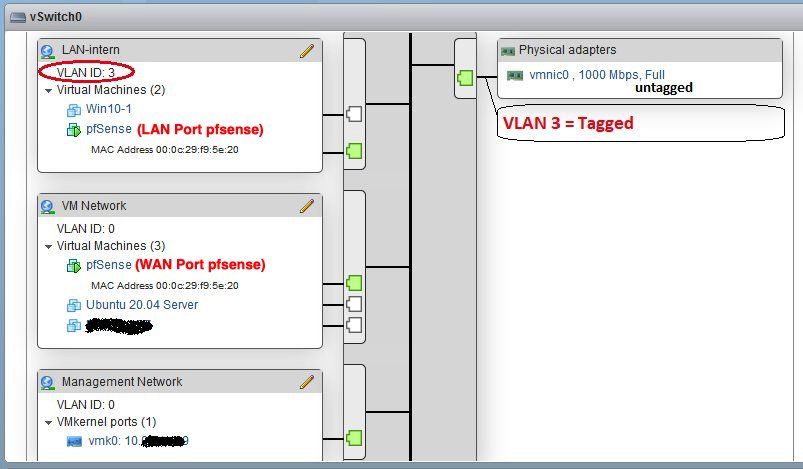

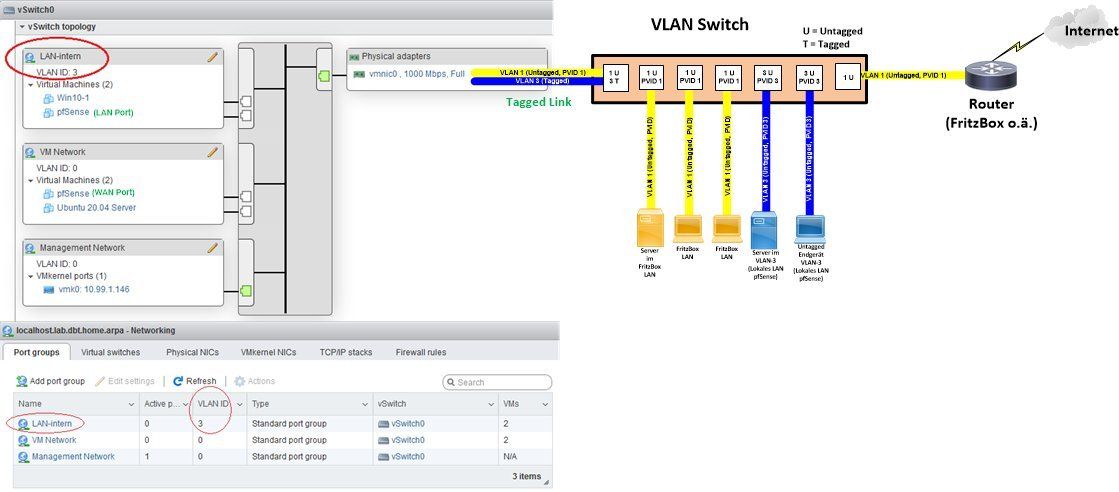

Hier mal als Beispiel mit einem ganz primitiven vSwitch Setup auf einem ESXi Intel NUC mit nur einem Netzwerk Port und VLAN Switch für eine pfSense Firewall:

So sieht das Ganze dann mit einer pfSense auf einem VLAN Switch aus:

Der WAN Port der pfSense kann dann raus via Default VLAN 1 (gelb) und zum Internet Router. Mit den Endgeräten dort kann man z.B. den externen VPN Zugriff auf die Firewall, Port Forwarding usw. usw. sauber testen.

Interner LAN Port geht Tagged ins VLAN 3, ESXi Intern hängt ein Win 10 als Test VM an der Portgruppe und extern via Hardware VLAN Switch 2 andere Testrechner, Server im internen LAN (VLAN 3). Damit lässt sich ein klassisches Firewall Setup wie auch mit deiner UTM einfach und schnell testen.

DHCP usw. funktioniert alles fehlerlos und wie es sein soll !

Hier mal als Beispiel mit einem ganz primitiven vSwitch Setup auf einem ESXi Intel NUC mit nur einem Netzwerk Port und VLAN Switch für eine pfSense Firewall:

So sieht das Ganze dann mit einer pfSense auf einem VLAN Switch aus:

Der WAN Port der pfSense kann dann raus via Default VLAN 1 (gelb) und zum Internet Router. Mit den Endgeräten dort kann man z.B. den externen VPN Zugriff auf die Firewall, Port Forwarding usw. usw. sauber testen.

Interner LAN Port geht Tagged ins VLAN 3, ESXi Intern hängt ein Win 10 als Test VM an der Portgruppe und extern via Hardware VLAN Switch 2 andere Testrechner, Server im internen LAN (VLAN 3). Damit lässt sich ein klassisches Firewall Setup wie auch mit deiner UTM einfach und schnell testen.

DHCP usw. funktioniert alles fehlerlos und wie es sein soll !

Mit der VLAN Id 4095 teste ich morgen. Für heute ist Schluss.

Wäre tödlich und macht man als Netzwerker nie !! Die VLAN IDs über 4090 (besser noch > 4000) solltest du strikt meiden weil diese sehr häufig Switch intern genutzt werden. Z.B. Single Span STP oder MSTP. Besser also Finger weg davon und diese IDs immer meiden wenn nicht zwingend erforderlich.Wenn die UTM routen soll dann ist es doch das simple, oben gezeigte Design des vSwitches. Bei dir müsstest du nichtmal taggen sondern könntest mit deinen separaten externen NICs einfach einen 2ten vSwitch nutzen.

So oder so...beides ist die klassiche Lösung.

Siehe auch hier:

docs.netgate.com/pfsense/en/latest/recipes/virtualize-esxi.html

medium.com/@glmdev/how-to-set-up-virtualized-pfsense-on-vmware-e ...

Zitat von @aqui:

Mit der VLAN Id 4095 teste ich morgen. Für heute ist Schluss.

Wäre tödlich und macht man als Netzwerker nie !! Die VLAN IDs über 4090 (besser noch > 4000) solltest du strikt meiden weil diese sehr häufig Switch intern genutzt werden. Z.B. Single Span STP oder MSTP. Besser also Finger weg davon und diese IDs immer meiden wenn nicht zwingend erforderlich.Falsch! Denn dies ist bei vmware Standard und hat sich seit Jahren etabliert und wird genauso bei vmware beschrieben. Und ich denke die Leute bei vmware wissen was sie tun ;)

Du kannst dies gern hier nachlesen:

VLAN-Konfiguration bei

im übrigens wurde dir das bereits 2017 mal erklärt VLAN an ESXi

Denn andernfalls müsstest du als Beispiel 20 Portgruppen auf dem VMHost anlegen, wenn du 20 VLAN mit der Sophos routen willst. Und noch schlimmer....du müsstest der Sophos vm 20 einzelne Netzwerkkarten zuweisen und wenn du dann noch eine Sohpos XG einsetzt und diese vorerst als VM mit 20 einzelnen Netzwerkkarten verwendet und dann auf eine physische Sophos mit 2 physischen NIC wechselst , hat es dich richtig ange***, weil man bei der XG derzeit das Backup nur importieren kann, wenn die Anzahl der NIC übereinstimmt, da ein manuelles nachträgliches zuordnen der Interfaces / Ports nicht möglich ist.

Übrigens gibts noch weitere Beispiele warum man das VLAN 4095 bei vmware verwenden sollte (dadurch wird ja nur trunking in der jeweiligen Portgruppe aktiviert):

Wenn du Packetfence als NAC einsetzt, muss Packetfence die VLAN selbst taggen können um alle Funktionen verwenden zu können.

Gruß

Da ich aber über kurz oder lang mehrere VLANs drauf laufen haben müsste und nicht für jedes eine separate Schnittstelle habe muss ich über Interface VLAN gehen.

musst du nicht, wenn du auf der VLAN Portgruppe im ESXI als VLAN 4095 einstellst. Vorausgesetzt der Port, an dem der ESXI hängt ist als Trunk Port konfiguriert.Nachzulesen hier

vmware VLAN Konfig

Genauso habe ich dies bereits mehrfach eingesetzt

Falsch! Denn dies ist bei vmware Standard und hat sich seit Jahren etabliert und wird genauso bei vmware beschrieben. Und ich denke die Leute bei vmware wissen was sie tun

Kolligiert dann aber mit Switches von Ruckus, Extreme und Cisco und auch anderen die diese VLAN IDs von 4090 und höher intern nutzen. Es wäre fatal die dann auch auf Endgeräten bzw. der externen Infrastruktur zu nutzen.Da VmWare keinerlei solcher administrativen VLANs kennt oder supportet wäre es einmal interessant zu erfahren WO das in deren Doku steht ?? Hast du da ggf. einen URL wo man das nachlesen kann ?

Generell weiss man als Netzwerker das man diese administrativen VLANs nie nutzen sollte. Falsch ist das keineswegs sondern eher weitsichtig.

@Xaero1982

Du musst natürlich auch darauf achten wenn du das UTM Interface auf 802.1q Tagging und VLANs umstellst das dessen Pendant auf der anderen Seite auch Tagging macht, sonst klappt es logischerweise nicht.

Zitat von @aqui:

Dies funktioniert hier aber genauso an einem Standort mit Cisco Switches (SG250) und mehreren VM HostFalsch! Denn dies ist bei vmware Standard und hat sich seit Jahren etabliert und wird genauso bei vmware beschrieben. Und ich denke die Leute bei vmware wissen was sie tun

Kolligiert dann aber mit Switches von Ruckus, Extreme und Cisco und auch anderen die diese VLAN IDs von 4090 und höher intern nutzen. Es wäre fatal die dann auch auf Endgeräten bzw. der externen Infrastruktur zu nutzen.Da VmWare keinerlei solcher administrativen VLANs kennt oder supportet wäre es einmal interessant zu erfahren WO das in deren Doku steht ?? Hast du da ggf. einen URL wo man das nachlesen kann ?

Oben in dem Link steht dies mit VLAN 4095 drin.Anbei nochmal der Link Trunk Port bei VMHost

Jetzt muss ich nur noch den Webzugriff ans Laufen bekommen aus dem jeweiligen VLAN.

Die Vodafonebüchse hängt in VLAN 1 mit 192.168.0.1

Das heißt ich muss ne Route aus dem jeweiligen VLAN über das GW in das 192.168.0.0/24 Netz einrichten, right?

Nein...wenn deine Sophos routen soll, ist das 192.168.0.0/24 das TransferNetz zwischen der Vodafone Büchse und der Sophos.Die Vodafonebüchse hängt in VLAN 1 mit 192.168.0.1

Das heißt ich muss ne Route aus dem jeweiligen VLAN über das GW in das 192.168.0.0/24 Netz einrichten, right?

VF ist 192.168.0.1

Sophos hat z.b 192.168.0.2 (das ist das WAN Interface der Sophos).

Die Vodafone Büchse ist somit "nur" das Modem für die Sophos um es mal einfach auszudrücken.

Alle Geräte hinter der Sophos gehen dann über die Sophos ins Internet, sofern es die Firewall Regeln in der Sophos erlauben.

Ps.: Setzt du die XG oder die UTM als Software Appliance ein?

ok. sehr gut.

Angenommen dein Client im VLAN10 (172.20.10.0/24) und das interface der Sophos ist 172.20.10.1, dann muss das GW im Client 172.20.10.1 sein

Angenommen dein Client im VLAN10 (172.20.10.0/24) und das interface der Sophos ist 172.20.10.1, dann muss das GW im Client 172.20.10.1 sein

korrekt