Freeradius mit mariadb verweigert Authentifizierung

Moin,

ich habe unter einem Hyper-V eine Debian 9 Installation mit freeradius, daloradius und mariadb. Soweit läuft das Ganze wie gewünscht. Dann steht im NAS plötzlich

"Die wiederholten Authentifizierungsversuche von User[MAC] beim Beitreten...schlugen fehl" und eine Anmeldung ist nicht mehr möglich. Im Radiuslog versucht im 30 Sekundenrythmus ein anderer Client sich zu verbinden, was laut Log auch klappt. Diese Client hatte sich auch schon morgens angemeldet, ohne Probleme. Auch andere Clients haben solche Authentifizierungsversuche alle 30 Sekunden fabriziert, aber eben auch nicht immer.

Mon Jul 22 09:52:37 2019 : Auth: (5130) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 0 via TLS tunnel)

Mon Jul 22 09:52:37 2019 : Auth: (5131) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 45 cli aa-bb-cc-dd-ee-ff)

...

...

Mon Jul 22 11:02:53 2019 : Auth: (6345) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 0 via TLS tunnel)

Mon Jul 22 11:02:53 2019 : Auth: (6346) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 96 cli aa-bb-cc-dd-ee-ff)

Zwischendrin reihen sich noch andere Nutzer in diesen 30 sekündigen Takt ein, nutzen dann scheinbar aber die alte WPA2 SSID.

Ich finde nichts aussagekräftiges im radius.log oder NAS. Ich hatte die Speicherverwaltung des Hyper-V in Verdacht, da hier dynamischer Speicher steht und dieser immer mehr fordert, als ich ihm zuweise. Im Debian TOP dann allerdings die kleinste Menge von 1G steht.

Ich vermute durch diese ständige Anmelderei wird der Radius oder etwas anderes belegt und es kommt zu einem Fehlschlag, nicht zu einem reject. Dieser steht aber nicht im radiuslog, nur im NAS. Das NAS gibt aber auch nicht an, dass es den RADIUS nicht erreicht.

Kann mir jemand einen Tip geben, was oder wo ich noch schauen soll?

Als Plan B werde ich den Radius aus der pfsense nutzen und nur die user.conf ohne sql nutzen. Mehr brauchen wir aktuell nicht, wollte mit dem sql nur aussagekräftiger sein bezüglich Bandbreitennutzung.

Danke!

ich habe unter einem Hyper-V eine Debian 9 Installation mit freeradius, daloradius und mariadb. Soweit läuft das Ganze wie gewünscht. Dann steht im NAS plötzlich

"Die wiederholten Authentifizierungsversuche von User[MAC] beim Beitreten...schlugen fehl" und eine Anmeldung ist nicht mehr möglich. Im Radiuslog versucht im 30 Sekundenrythmus ein anderer Client sich zu verbinden, was laut Log auch klappt. Diese Client hatte sich auch schon morgens angemeldet, ohne Probleme. Auch andere Clients haben solche Authentifizierungsversuche alle 30 Sekunden fabriziert, aber eben auch nicht immer.

Mon Jul 22 09:52:37 2019 : Auth: (5130) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 0 via TLS tunnel)

Mon Jul 22 09:52:37 2019 : Auth: (5131) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 45 cli aa-bb-cc-dd-ee-ff)

...

...

Mon Jul 22 11:02:53 2019 : Auth: (6345) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 0 via TLS tunnel)

Mon Jul 22 11:02:53 2019 : Auth: (6346) Login OK: [Bernd/<via Auth-Type = eap>] (from client NAS port 96 cli aa-bb-cc-dd-ee-ff)

Zwischendrin reihen sich noch andere Nutzer in diesen 30 sekündigen Takt ein, nutzen dann scheinbar aber die alte WPA2 SSID.

Ich finde nichts aussagekräftiges im radius.log oder NAS. Ich hatte die Speicherverwaltung des Hyper-V in Verdacht, da hier dynamischer Speicher steht und dieser immer mehr fordert, als ich ihm zuweise. Im Debian TOP dann allerdings die kleinste Menge von 1G steht.

Ich vermute durch diese ständige Anmelderei wird der Radius oder etwas anderes belegt und es kommt zu einem Fehlschlag, nicht zu einem reject. Dieser steht aber nicht im radiuslog, nur im NAS. Das NAS gibt aber auch nicht an, dass es den RADIUS nicht erreicht.

Kann mir jemand einen Tip geben, was oder wo ich noch schauen soll?

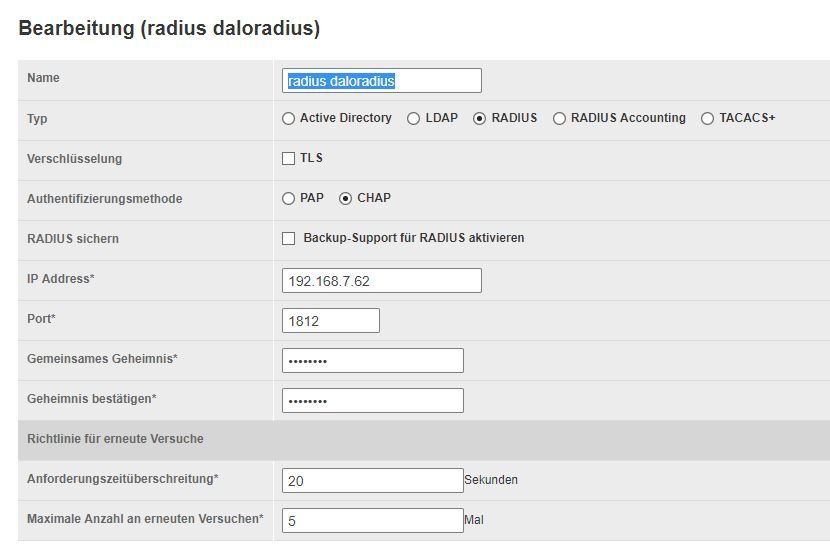

Als Plan B werde ich den Radius aus der pfsense nutzen und nur die user.conf ohne sql nutzen. Mehr brauchen wir aktuell nicht, wollte mit dem sql nur aussagekräftiger sein bezüglich Bandbreitennutzung.

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 476360

Url: https://administrator.de/forum/freeradius-mit-mariadb-verweigert-authentifizierung-476360.html

Ausgedruckt am: 22.07.2025 um 04:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

die Sache mit dem Dynamischen RAM bei Debian in hyperv funktioniert bei mir auch nicht immer. Für meine Elastic Stack VMs habe ich deshalb den Speicher fest zugewiesen.

Das Paket hyperv-daemons hast Du installiert? Außerdem ist ein ntp-Client hilfreich, der zur Not die Zeit nachkorrigiert. Jedenfalls würde ich die Systemzeit checken.

Grüße

lcer

die Sache mit dem Dynamischen RAM bei Debian in hyperv funktioniert bei mir auch nicht immer. Für meine Elastic Stack VMs habe ich deshalb den Speicher fest zugewiesen.

Das Paket hyperv-daemons hast Du installiert? Außerdem ist ein ntp-Client hilfreich, der zur Not die Zeit nachkorrigiert. Jedenfalls würde ich die Systemzeit checken.

Grüße

lcer

Am besten den FreeRadius mal mit -X im Debug Mode starten um präzisere Ursachenforschung zu betreiben.

Freeradius Management mit WebGUI

Freeradius Management mit WebGUI

Also ich sehe in der Ausgabe keinen Fehler, keine Ablehnung der Verbindung etc. Dafür 252x success

Das würde bedeuten, dass der Radius alles richtig macht und den Benutzer korrekt authentifiziert. Unter diesen Umständen würde ich mich anderweitig nach Fehlern umsehen.

Welches NAS? Was ist dort eingestellt.

Grüße

lcer

Das würde bedeuten, dass der Radius alles richtig macht und den Benutzer korrekt authentifiziert. Unter diesen Umständen würde ich mich anderweitig nach Fehlern umsehen.

Welches NAS? Was ist dort eingestellt.

Grüße

lcer

Erst der Haken bei dyn.Vlan raus gab Ruhe.

In Bezug auf FreeRadius ist das aber Blödsinn, denn dort gibt es so einen Haken gar nicht !Du meinst vermutlich den Switch, oder ?

Ich war der Meinung, dass ich das umgesetzt hatte.

Einfach nur der Meinung sein reicht in der IT wie immer nicht ! Man sollte es wenn schon dann "genau" wissen... Allerdings ist im aktuellen Freeradius diese Funktion scheinbar abgekündigt:

Auch das ist natürlich barer Unsinn und du solltest sowas nicht auch noch in einem Admin Forum verbreiten. Das ist ein schon seit jahren weltweit standartisiertes Verfahren auf jeglichen Radius Servern. Wenn beispielsweise im FreeRadius in der users.conf ein: Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = <VLAN ID>

unter dem betreffenden User steht, dann dann wird diesem bei der Port Authentisierung mit Dot 1x automatisch das VLAN mit der unter <VLAN ID> eingetragenen Nummer vergeben.

Natürlich funktioniert so ein grundelgendes Feature auch im aktuellen FreeRadius. Woher hast du diesen Unsinn das dem nicht so sein sollte ?!

Warum testest du es nicht erst einmal mit statischer Konfig ohne Datenbank aus bis es sauber funktioniert ! So weisst du doch das der Radius an sich dann NICHT mehr das Problem ist bevor du ihn an eine Datenbank flanschst.