Freifunk über vorhandene Access Points ausstrahlen

Hallo,

nachdem mir in der Vergangenheit auf dieser Plattform so hervorragend weitergeholfen wurde, möchte ich mich auch mit meinem neusten Plänen an euch wenden und später umsetzen.

Vorhaben (Planungsstadium):

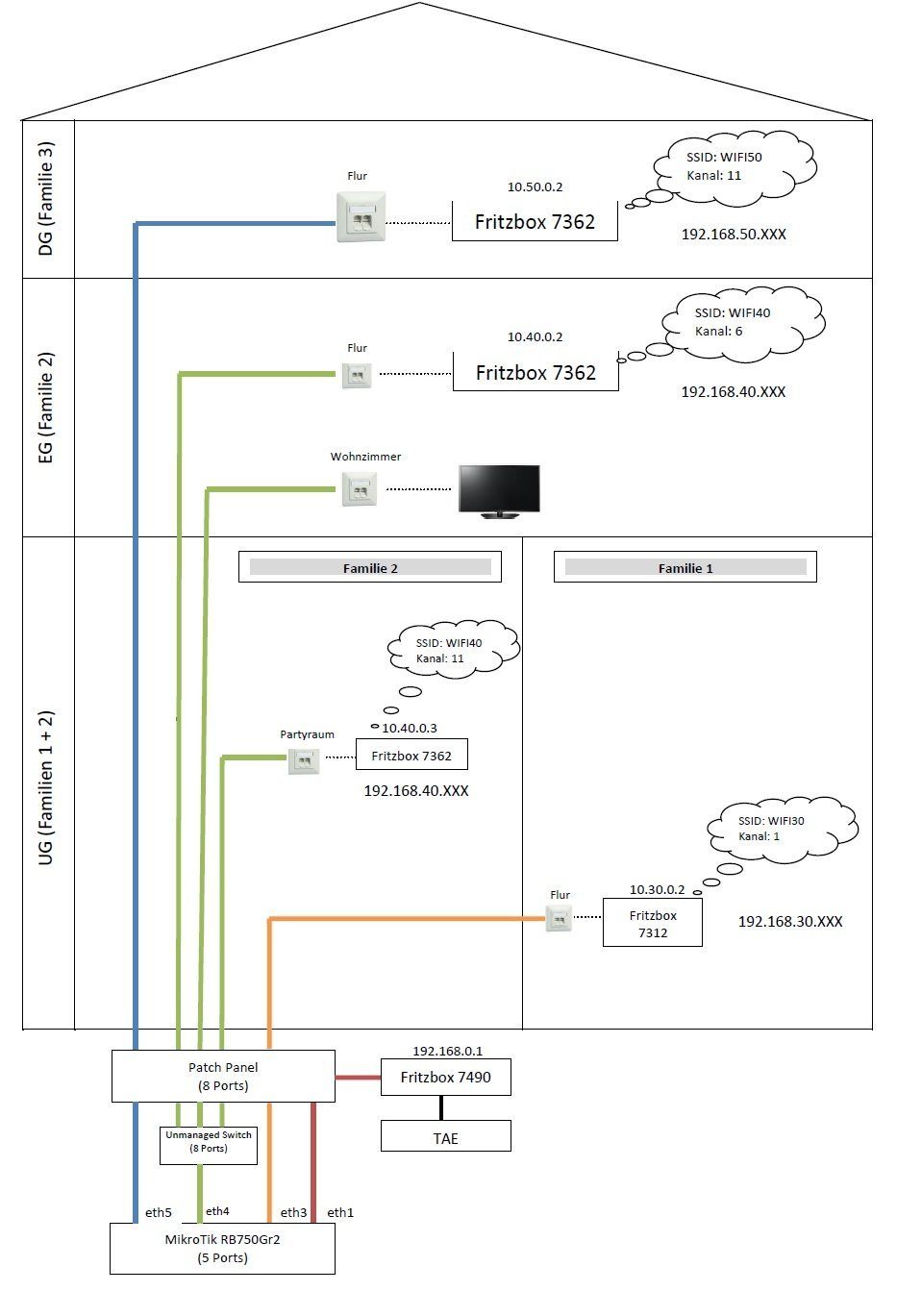

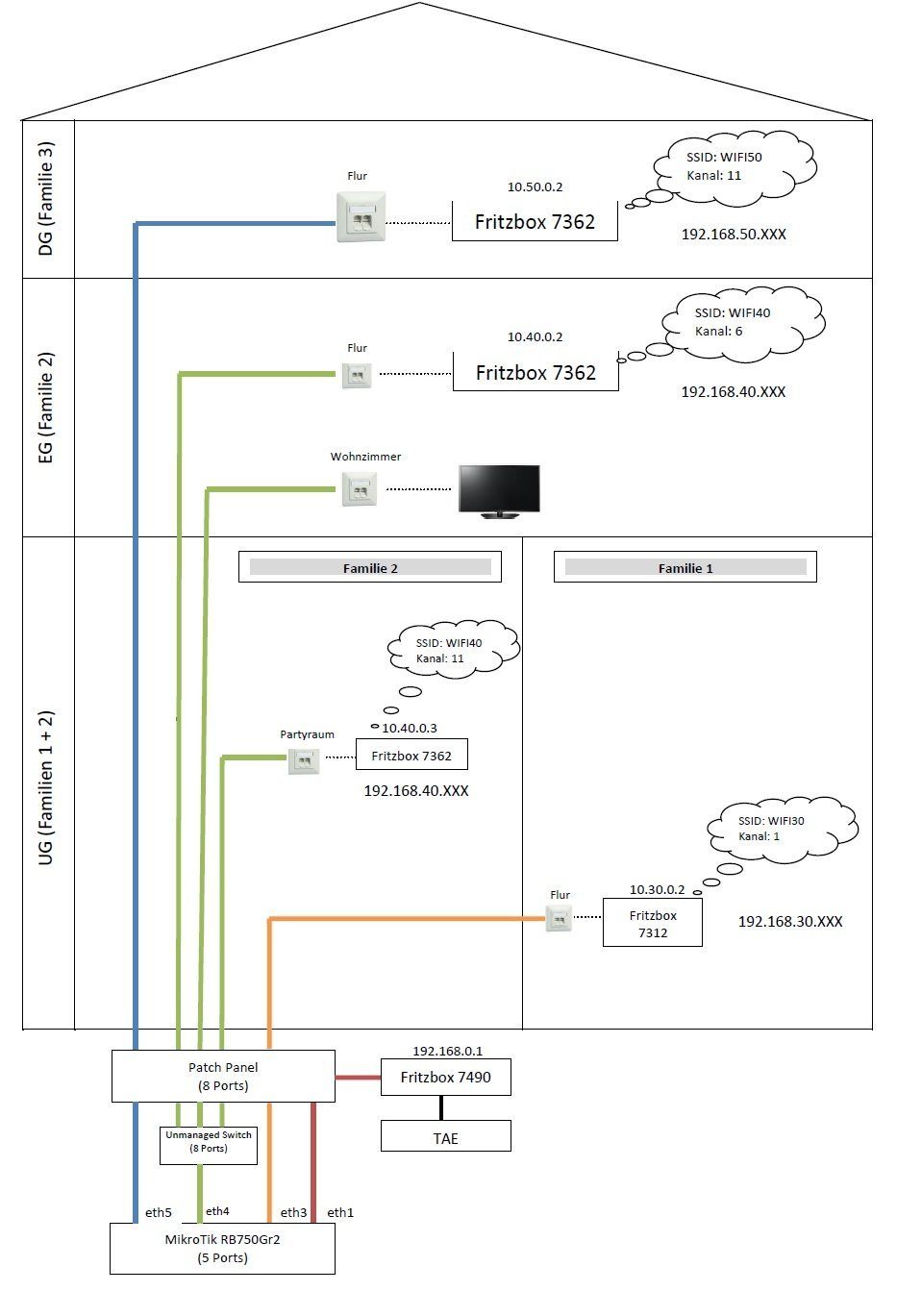

Ich möchte einen Freifunk-Router (TP-Link WR841N) auf dem Dachboden aufstellen und von dessen Lan-Port ein Kabel zum Patchfeld im Keller führen.

Dort möchte ich dann über die im Haus vorhandenen und verteilten Access Points das Freifunk-Netz über eine separate SSID ausstrahlen.

Auf diese Weise können sich Gäste mit dem Freifunk-Netz verbinden, ohne das auf jeder Etage ein zweiter Access Point herum stehen muss.

Den Gastzugang per Hotspot inkl. Captive Portal und Syslog Sever zu realisieren ist zwar eine hervorragende Idee. Freifunk bietet jedoch den Vorteil, das der Datenverkehr per VPN aus dem eigenem Netzwerk geschafft wird. Syslog und Voucher drucken wird auch nicht benötigt. Ferner habe ich so die Möglichkeit im Falle eines Internetausfalls über den per Mesh angebundenen Freifunk-Knoten meines Nachbarn ins Internet zu gelangen.

Derzeitige Situation:

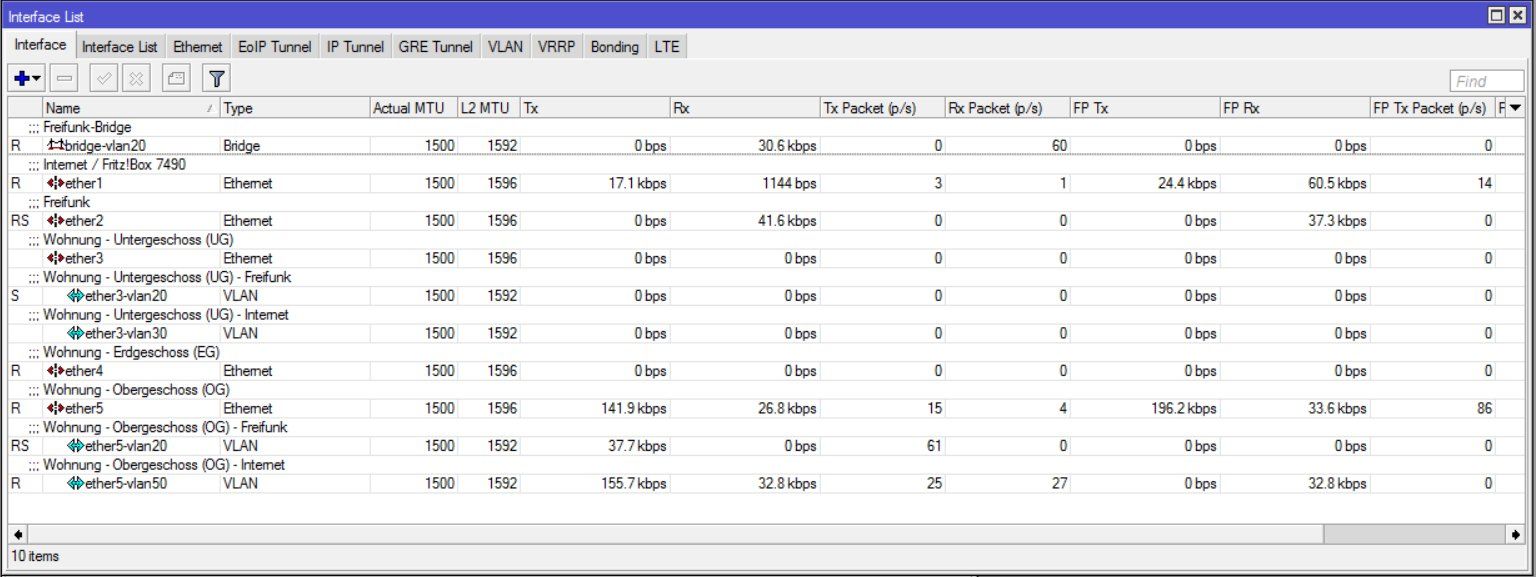

Im Mikrotik wurde für Ports 3, 4 und 5 ein eigener DHCP Server mit eigenem Adress Pool angelegt.

Über die Firewall wird der Zugriff der entsprechenden IP-Netze aufeinander verhindert (reject forwarding).

Wenn ich das richtig einschätze, muss das ganze per VLAN angegangen werden.

Erste Fragen:

1.) Access Points

Da die Fritzboxen nicht VLAN fähig sind, müssten neue Access Points angeschafft werden.

Eignen sich für meine Pläne bereits TP-Link WR841N (ca. 15€/Stück, inkl. OpenWRT) oder Mikrotik hap lite (ca. 20€/Stück - Vorteil: Capsman)?

Von den WR841N habe ich noch 2 Stück auf der Halde liegen.

Schöner wäre es natürlich direkt etwas mit Gigabit-Lan und 5Ghz zu haben. Ich bin mir allerdings noch nicht sicher, wie viel Budget ich beim Vermieter durchsetzen kann. Ich denke, dass in Zukunft die Preise für Dualband Access Points auch noch fallen werden, wenn mehr und mehr Geräte 5Ghz fähig werden.

Habt ihr andere AP - Empfehlungen, die Multi SSID und VLAN unterstützen und dabei noch halbwegs Laienfreundlich sind?

2.) Router + Switch + VLAN

Ich würde gerne das Kabel vom Freifunk-Netzwerk an den freien Port 2 des Mikrotik Routers anschließen und dann an die Ports der Familien leiten.

Ist das Möglich?

Den Vorteil dieser Methode sehe ich darin, dass die Familien 1+3 bei Bedarf einen Switch direkt in ihrem Stockwerk installieren können und so weniger Last auf den Router oder einen zentralen Switch gelangt, z.B. wenn Daten zwischen PC's kopiert werden. Ferner ist kein weiterer Platz am aktuellen Standort von Fritzbox und Mikrotik mehr vorhanden.

Den Unmanaged Switch von Familie 2 würde ich durch einen günstigen NETGEAR GS108E-300PES ProSAFE Plus ersetzen.

Viele Grüße

Uwoerl

nachdem mir in der Vergangenheit auf dieser Plattform so hervorragend weitergeholfen wurde, möchte ich mich auch mit meinem neusten Plänen an euch wenden und später umsetzen.

Vorhaben (Planungsstadium):

Ich möchte einen Freifunk-Router (TP-Link WR841N) auf dem Dachboden aufstellen und von dessen Lan-Port ein Kabel zum Patchfeld im Keller führen.

Dort möchte ich dann über die im Haus vorhandenen und verteilten Access Points das Freifunk-Netz über eine separate SSID ausstrahlen.

Auf diese Weise können sich Gäste mit dem Freifunk-Netz verbinden, ohne das auf jeder Etage ein zweiter Access Point herum stehen muss.

Den Gastzugang per Hotspot inkl. Captive Portal und Syslog Sever zu realisieren ist zwar eine hervorragende Idee. Freifunk bietet jedoch den Vorteil, das der Datenverkehr per VPN aus dem eigenem Netzwerk geschafft wird. Syslog und Voucher drucken wird auch nicht benötigt. Ferner habe ich so die Möglichkeit im Falle eines Internetausfalls über den per Mesh angebundenen Freifunk-Knoten meines Nachbarn ins Internet zu gelangen.

Derzeitige Situation:

Im Mikrotik wurde für Ports 3, 4 und 5 ein eigener DHCP Server mit eigenem Adress Pool angelegt.

Über die Firewall wird der Zugriff der entsprechenden IP-Netze aufeinander verhindert (reject forwarding).

Wenn ich das richtig einschätze, muss das ganze per VLAN angegangen werden.

Erste Fragen:

1.) Access Points

Da die Fritzboxen nicht VLAN fähig sind, müssten neue Access Points angeschafft werden.

Eignen sich für meine Pläne bereits TP-Link WR841N (ca. 15€/Stück, inkl. OpenWRT) oder Mikrotik hap lite (ca. 20€/Stück - Vorteil: Capsman)?

Von den WR841N habe ich noch 2 Stück auf der Halde liegen.

Schöner wäre es natürlich direkt etwas mit Gigabit-Lan und 5Ghz zu haben. Ich bin mir allerdings noch nicht sicher, wie viel Budget ich beim Vermieter durchsetzen kann. Ich denke, dass in Zukunft die Preise für Dualband Access Points auch noch fallen werden, wenn mehr und mehr Geräte 5Ghz fähig werden.

Habt ihr andere AP - Empfehlungen, die Multi SSID und VLAN unterstützen und dabei noch halbwegs Laienfreundlich sind?

2.) Router + Switch + VLAN

Ich würde gerne das Kabel vom Freifunk-Netzwerk an den freien Port 2 des Mikrotik Routers anschließen und dann an die Ports der Familien leiten.

Ist das Möglich?

Den Vorteil dieser Methode sehe ich darin, dass die Familien 1+3 bei Bedarf einen Switch direkt in ihrem Stockwerk installieren können und so weniger Last auf den Router oder einen zentralen Switch gelangt, z.B. wenn Daten zwischen PC's kopiert werden. Ferner ist kein weiterer Platz am aktuellen Standort von Fritzbox und Mikrotik mehr vorhanden.

Den Unmanaged Switch von Familie 2 würde ich durch einen günstigen NETGEAR GS108E-300PES ProSAFE Plus ersetzen.

Viele Grüße

Uwoerl

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 322742

Url: https://administrator.de/forum/freifunk-ueber-vorhandene-access-points-ausstrahlen-322742.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

23 Kommentare

Neuester Kommentar

Im Grunde ist es ganz einfach. Du schickst das Freifunk netz in ein VLAN, verteilst das VLAN über deine Infrastruktur.

Dafür brauchst du MSSID fähige APs, sprich als APs die mehrere SSIDs aufspannen können und diese auf ein VLAN Tag mappen.

Die Praxis wie das geht findest du in diesem Tutorial hier erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das beantwortet also schon vollständig deinen Frage 1.

Du brauchst MSSID fähige APs. Wenn du 5 Ghz mit abdecken willst dann natürlich Dual Radio MSSID APs.

So gut wie alle Dual Radio APs auch billige Consumer APs supporten das aber besser immer auf die Feature Liste sehen !!

Der 841N ist nicht MSSID fähig !! Jedenfalls nicht mit der Original Firmware. Man kann ihn aber mit OpenWRT flashen.

Besser ist aber du investierst in etwas bessere APs. Die 841N ist unterste Schublade, was bei dem Preis von 15 Euro auch kein Wunder ist.

Frage 2:

Ja, das kann man so machen und macht auch Sinn für Familien internen Traffic.

Ob man sich beim VLAN Switch allerdings einen NetGear antuen sollte musst du selber wissen. Die Konfig ist recht gewöhnungsbedürftig aber wenn dich das nicht stört ist das OK.

Cisco SG-200-8 hat ein besseres und logischeres GUI.

Außerdem gibt es den in einer PoE Variante um deine zufünftigen APs über das Datenkabel mit Strom zu versorgen. Das erspart dir die lästige Frickelei mit abgesetzen Netzteilen.

APs die MSSID supporten sind z.B. Ubiquity UniFi:

varia-store.com/Wireless-Systeme/UBIQUITI-UniFi/UniFi-Enterprise ...

Für nur sehr wenig Geld mehr bekommst du den als Dual Radio AP der dir dann beide WLAN Funkbänder 2,4 Ghz und 5 Ghz bedient:

varia-store.com/Wireless-Systeme/UBIQUITI-UniFi/Ubiquiti-UAP-AC- ...

Mit beiden APs kannst du bis zu 4 separate WLANs aufspannen !

Dafür brauchst du MSSID fähige APs, sprich als APs die mehrere SSIDs aufspannen können und diese auf ein VLAN Tag mappen.

Die Praxis wie das geht findest du in diesem Tutorial hier erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das beantwortet also schon vollständig deinen Frage 1.

Du brauchst MSSID fähige APs. Wenn du 5 Ghz mit abdecken willst dann natürlich Dual Radio MSSID APs.

So gut wie alle Dual Radio APs auch billige Consumer APs supporten das aber besser immer auf die Feature Liste sehen !!

Der 841N ist nicht MSSID fähig !! Jedenfalls nicht mit der Original Firmware. Man kann ihn aber mit OpenWRT flashen.

Besser ist aber du investierst in etwas bessere APs. Die 841N ist unterste Schublade, was bei dem Preis von 15 Euro auch kein Wunder ist.

Frage 2:

Ja, das kann man so machen und macht auch Sinn für Familien internen Traffic.

Ob man sich beim VLAN Switch allerdings einen NetGear antuen sollte musst du selber wissen. Die Konfig ist recht gewöhnungsbedürftig aber wenn dich das nicht stört ist das OK.

Cisco SG-200-8 hat ein besseres und logischeres GUI.

Außerdem gibt es den in einer PoE Variante um deine zufünftigen APs über das Datenkabel mit Strom zu versorgen. Das erspart dir die lästige Frickelei mit abgesetzen Netzteilen.

APs die MSSID supporten sind z.B. Ubiquity UniFi:

varia-store.com/Wireless-Systeme/UBIQUITI-UniFi/UniFi-Enterprise ...

Für nur sehr wenig Geld mehr bekommst du den als Dual Radio AP der dir dann beide WLAN Funkbänder 2,4 Ghz und 5 Ghz bedient:

varia-store.com/Wireless-Systeme/UBIQUITI-UniFi/Ubiquiti-UAP-AC- ...

Mit beiden APs kannst du bis zu 4 separate WLANs aufspannen !

Moin,

Prinzipiell geht der TP-Link WR841N(D ), aber wie dort steht:

Wie es mit Unterstützung des Geräts bzw. seiner unterschiedlichen Revisionen aussieht, musst du bei deiner Freifunk-Community nachschauen.

lks

Prinzipiell geht der TP-Link WR841N(D ), aber wie dort steht:

Wie es mit Unterstützung des Geräts bzw. seiner unterschiedlichen Revisionen aussieht, musst du bei deiner Freifunk-Community nachschauen.

lks

Mmmmhh, das ist eine simple VLAN Einrichtung auf einem managed Layer 2 Switch deiner Wahl. Das Freifunk VLAN strahlt man dann auf einem MSSID fähigen AP mit aus, der SSIDs in VLANs separieren kann.

Alle deine o.a. Fragen werden umfassend in diesem Forumstutorial beantwortet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das Kapitel Praxisbeispiel beschreibt genau dein Szenario was du dann lediglich abtippen musst.

Einfacher gehts nicht mehr

Alle deine o.a. Fragen werden umfassend in diesem Forumstutorial beantwortet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das Kapitel Praxisbeispiel beschreibt genau dein Szenario was du dann lediglich abtippen musst.

Einfacher gehts nicht mehr

Zitat von @Uwoerl:

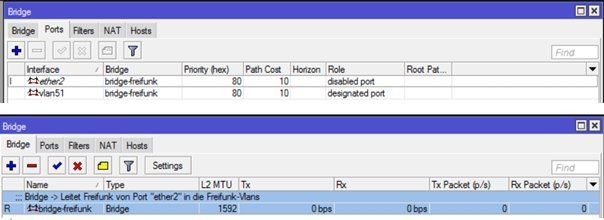

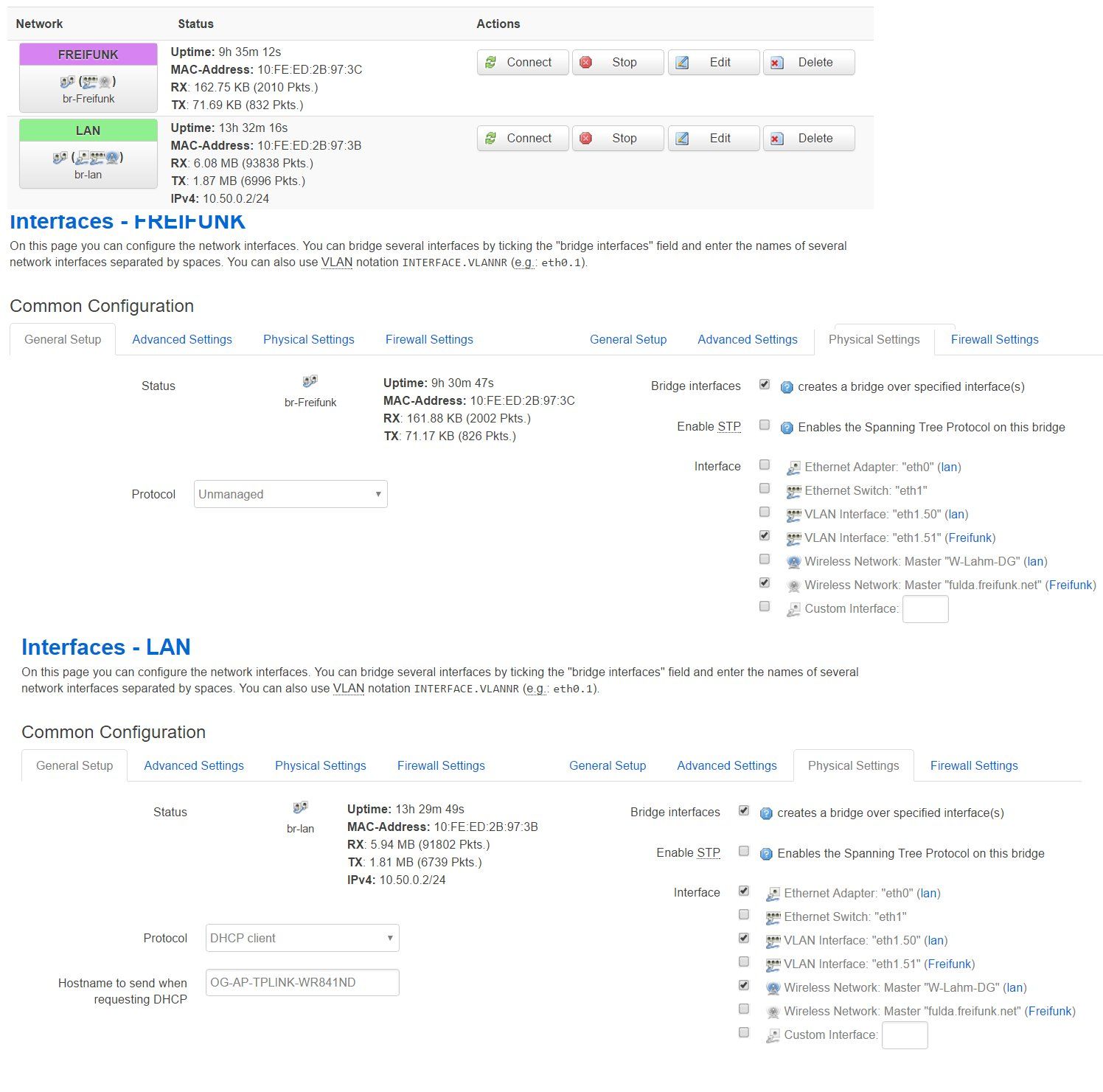

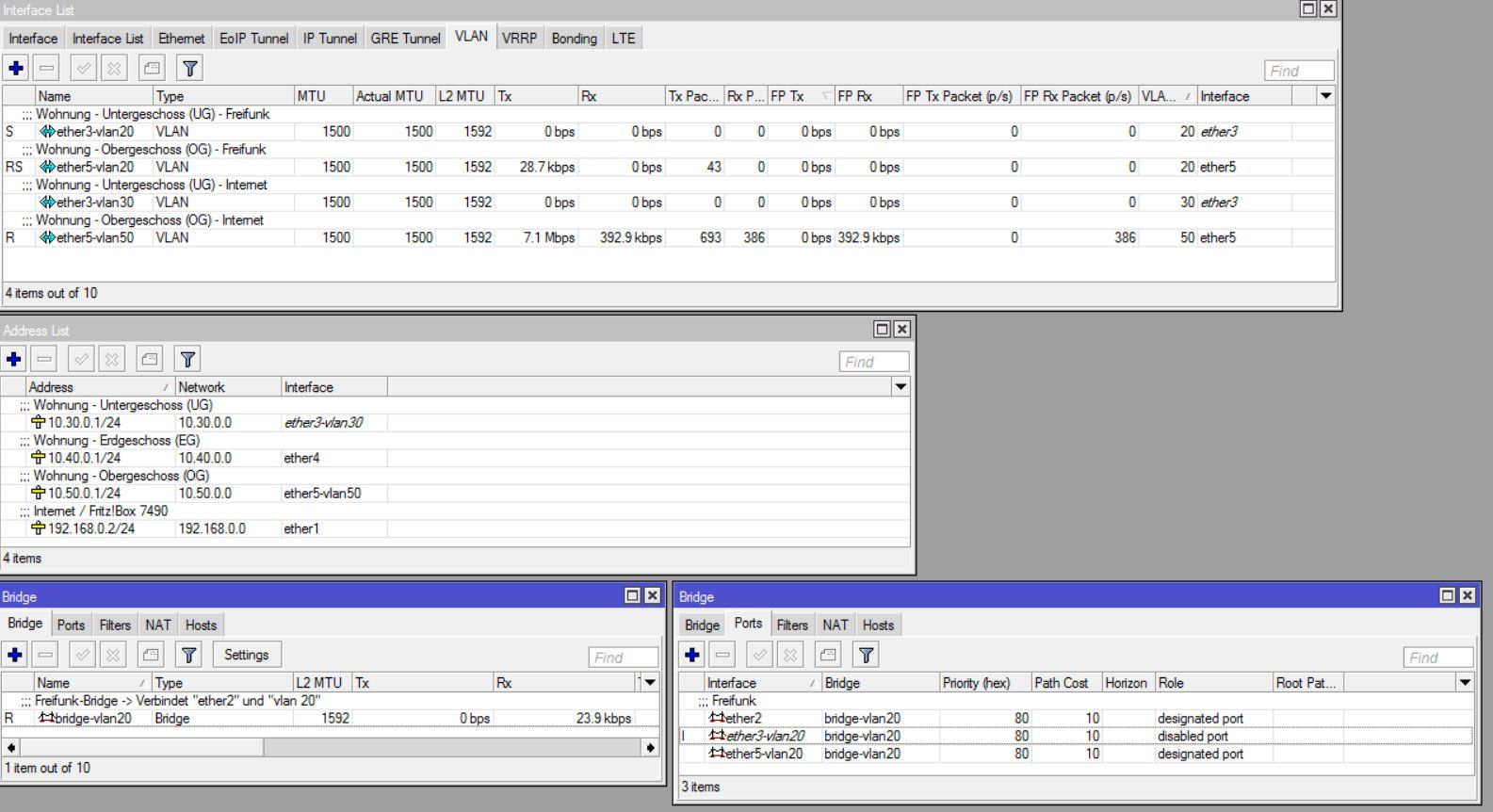

Ich habe für jeden Ethernet-Port der Familiennetze ein privates und ein Freifunk VLAN angelegt.

Anschließend habe ich eine Bridge erstellt und dieser dann die drei Freifunk-Vlans

Aber wieso 3 Freifunk-VLANs? Eines würde vollkommen ausreichen...Ich habe für jeden Ethernet-Port der Familiennetze ein privates und ein Freifunk VLAN angelegt.

Anschließend habe ich eine Bridge erstellt und dieser dann die drei Freifunk-Vlans

sowie den entsprechenden physischen Lan-Port zum FF-Netz zugeordnet. Ich hoffe, das ist alles so korrekt umgesetzt geworden. Die Details werde ich später sicherheitshalber noch einmal als Screenshot posten.

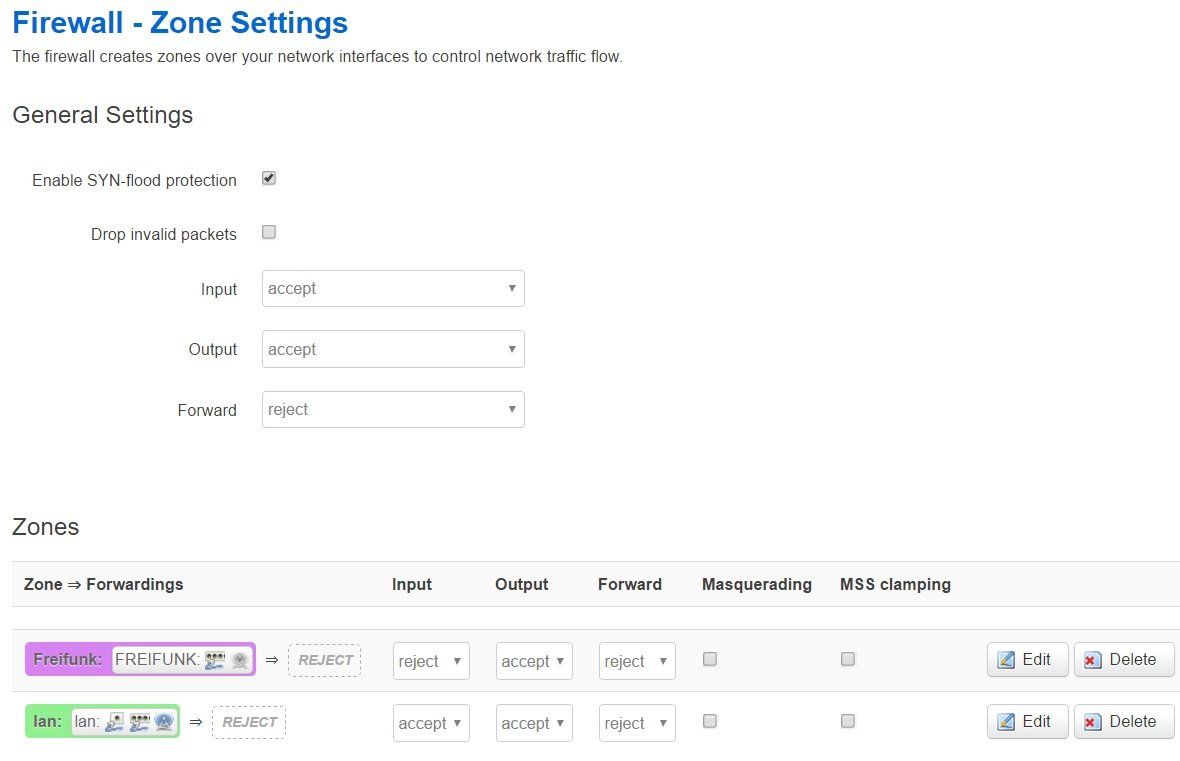

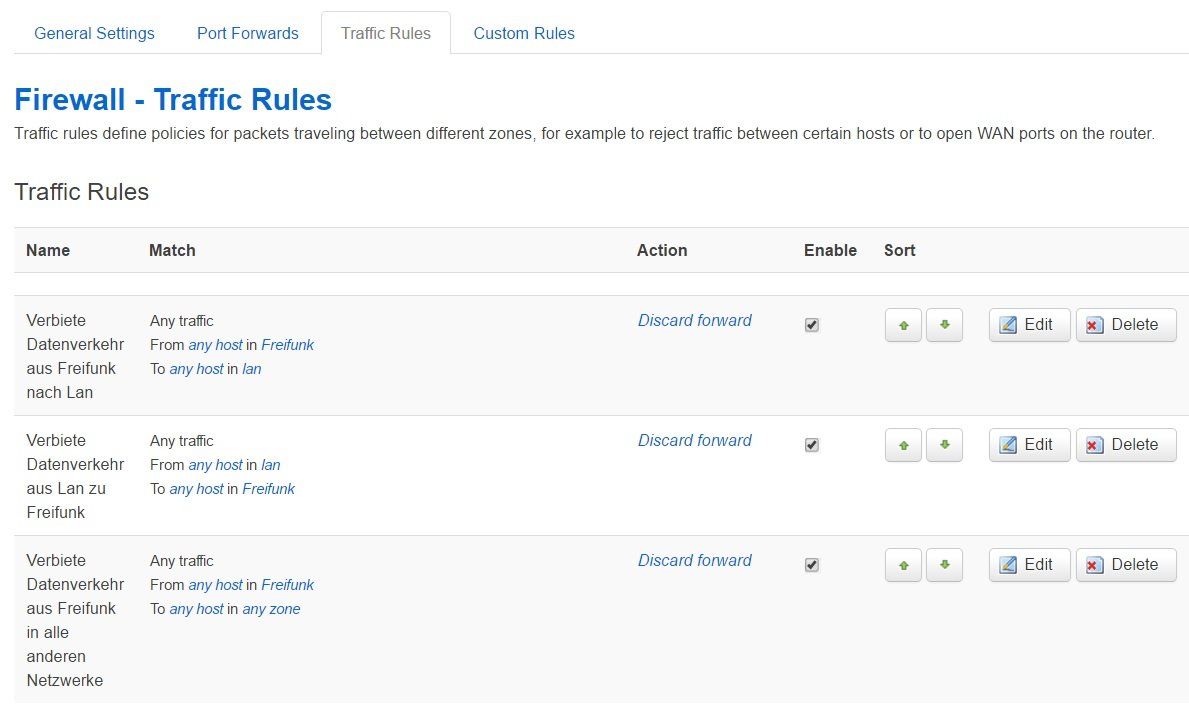

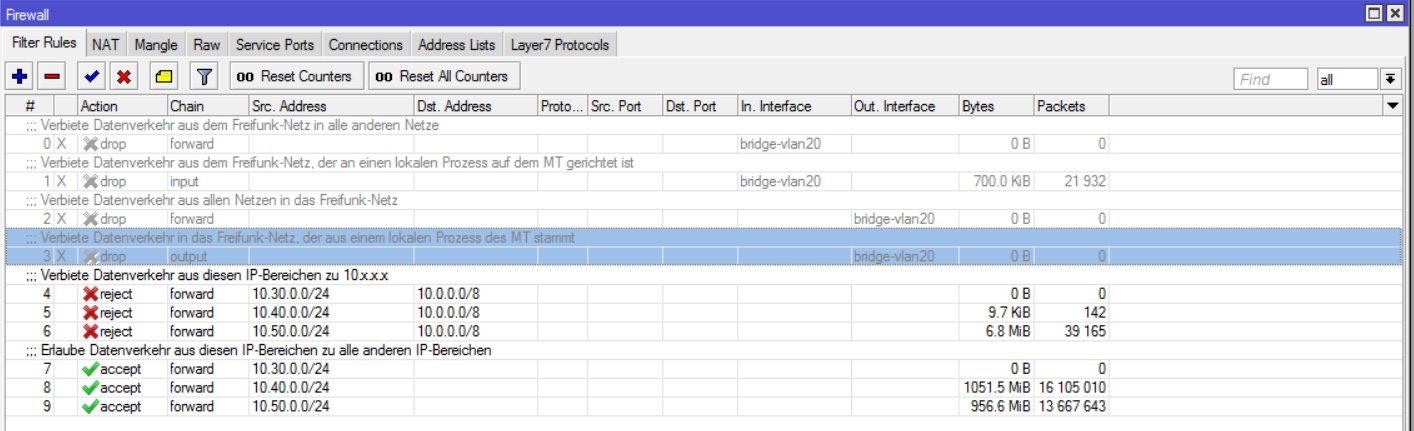

Besser wäre es, ich glaube, da ist etwas schiefgelaufen...Eine offene Wunde ist allerdings noch die Sicherheit:

(Freifunk SSID) AP <<-->> Mikrotik 750gr3 Router <<-->> Freifunk-Router <<-->> Fritzbox

Wie genau kann ich einfach und effizient verhindern, dass aus dem offenen Freifunk-Wlan auf den Mikrotik-Router (auch nicht über Winbox) und die anderen Netzbereiche zugegriffen werden kann.

Über Firewallregeln...(Freifunk SSID) AP <<-->> Mikrotik 750gr3 Router <<-->> Freifunk-Router <<-->> Fritzbox

Wie genau kann ich einfach und effizient verhindern, dass aus dem offenen Freifunk-Wlan auf den Mikrotik-Router (auch nicht über Winbox) und die anderen Netzbereiche zugegriffen werden kann.

Zitat von @Uwoerl:

Das war die einzige Art und Weise wie ich das ganze überhaupt ans laufen bekommen habe.

Wie genau kann man das sauberer lösen?

Sprich: Wie kann ich das Freifunk-Vlan zu mehreren physischen Ports "schicken"? (Man beachte, dass ether3 und ether5 direkt mit dem Mikrotik verbunden sind).

Ich benötige eine Step-by-Step Erklärung, die ich als Laie verstehe. Es wird ja nicht allzu schwer sein, bloß sehe ich gerade den Wald vor lauter Bäumen nicht.

Versuch es vielleicht mal damit: youtube.com/watch?v=ZMTZ2IGyXZM - Dort wird die ganze Geschichte recht gut erklärt. Ich bin nicht so der Mikrotik-Held, aber eine VLAN-ID reicht definitiv für FreifunkZitat von @BirdyB:

Zitat von @Uwoerl:

Ich habe für jeden Ethernet-Port der Familiennetze ein privates und ein Freifunk VLAN angelegt.

Anschließend habe ich eine Bridge erstellt und dieser dann die drei Freifunk-Vlans

Aber wieso 3 Freifunk-VLANs? Eines würde vollkommen ausreichen...Ich habe für jeden Ethernet-Port der Familiennetze ein privates und ein Freifunk VLAN angelegt.

Anschließend habe ich eine Bridge erstellt und dieser dann die drei Freifunk-Vlans

Das war die einzige Art und Weise wie ich das ganze überhaupt ans laufen bekommen habe.

Wie genau kann man das sauberer lösen?

Sprich: Wie kann ich das Freifunk-Vlan zu mehreren physischen Ports "schicken"? (Man beachte, dass ether3 und ether5 direkt mit dem Mikrotik verbunden sind).

Ich benötige eine Step-by-Step Erklärung, die ich als Laie verstehe. Es wird ja nicht allzu schwer sein, bloß sehe ich gerade den Wald vor lauter Bäumen nicht.

Sind Firewall Einstellungen auf dem Access Point überhaupt notwendig?

Nein, denn der routet ja nicht zw. beiden Segmenten !! Die sind dort völlig getrennt.In sofern ist die FW dort alos völlig irrelevant und auch überflüssig.

Wichtig ist am Layer 3 Device (Router) das dort beide Netze vollkommen getrennt sind !!

So oder so wirst du ja vermutlich für Freifunk und dein eigenes Netz vollkommen getrennte Router verwenden, oder ?

Ein paar Dinge sind etwas verwirrend...

Deine Frage nach der Absicherung des Freifunk VLANs lässt vermuten das du einen sehr grundsätzlichen Fehler im IP Adressdesign gemacht hast !!!

Das Freifunk VLAN bekommt natürlich KEINE IP Adresse auf dem Mikrotik in seinem VLAN !!

Das Freifunk VLAN wird hier einzig nur im Layer 2 "durchgeschleift" um es tagged übertragen zu können.

Da das freifunk VLAN niemals irgendwie gerputet wird und auch niemals geroutet werden darf, darf auch keinerlei IP Adressierung dafür auf dem Mikrotik vorhanden sein.

Das Freifunk VLAN wird nur im Layer 2 übertragen.

Die einzige IP Adressierung des Freifunk VLANs passiert auf dem Freifunk Router. Dessen IP, DHCP etc. werden einfach nur über die VLAN Infrastruktur des MT "durchgereicht"

Damit erübrigt sich dann auch jegliche Filterung oder Firewall Reglementierung des Freifunk VLANs.

Logisch, denn genau DAS willst du ja auch. die VLANs sind rein physisch schon vollkommen getrennt untereinander. Wenn du dem Freifunk VLAN also keine IP gibts wie es soll, ist eine VLAN übergreifende Kommunikation damit physisch schon vollkommen ausgeschlossen.

Es leuchtet dann ein das damit dann natürlich auch etwaige FW Regeln vollkommen obsolet sind. Genau das was du also willst, nämlich nur das Freifunk VLAN einfach nur auf der Infrastruktur durchschleifen im Layer 2.

Was dann die Familiennetze betrifft müssen die (und nur die !) eine IP auf dem MT haben. Die FW Regeln dort müssen eine Kommunikation der Familiennetze untereinander vollkommen unterbinden und einzig nur die Kommunikation jedes Familiennetzes ins Internet erlauben !

Keep it simple stupid !

- Wieso redest du beim Freifunk VLAN im Plural ?? Das Freifunk VLAN kann doch nur ein einzelnes VLAN sein ?? Freifunk ist Freifunk für alle also ein einziges VLAN.

- Du hast ja einen separaten Freifunk Router. Genau DAS war ja letztlich mit dem in der Skizze eingezeichneten Freifunk Router gemeint. Das der dann ans Gastnetz der FB geht ist eher nebensächlich fürs Design. Da beginnt ja für den das Internet.

- Nur nochmal nachgefragt... Wenn du sagst "Auf eth3, eth4 und eth5 werden das jeweils private Familiennetz sowie Freifunk jeweils per VLAN übetragen." dann verstehen wir darunter das die Ports eth3-5 dann alles tagged Ports sind wo jeweils das entsprechende Familien VLAN drübergeht mit dem (einzigen) Freifunk VLAN.

Deine Frage nach der Absicherung des Freifunk VLANs lässt vermuten das du einen sehr grundsätzlichen Fehler im IP Adressdesign gemacht hast !!!

Das Freifunk VLAN bekommt natürlich KEINE IP Adresse auf dem Mikrotik in seinem VLAN !!

Das Freifunk VLAN wird hier einzig nur im Layer 2 "durchgeschleift" um es tagged übertragen zu können.

Da das freifunk VLAN niemals irgendwie gerputet wird und auch niemals geroutet werden darf, darf auch keinerlei IP Adressierung dafür auf dem Mikrotik vorhanden sein.

Das Freifunk VLAN wird nur im Layer 2 übertragen.

Die einzige IP Adressierung des Freifunk VLANs passiert auf dem Freifunk Router. Dessen IP, DHCP etc. werden einfach nur über die VLAN Infrastruktur des MT "durchgereicht"

Damit erübrigt sich dann auch jegliche Filterung oder Firewall Reglementierung des Freifunk VLANs.

Logisch, denn genau DAS willst du ja auch. die VLANs sind rein physisch schon vollkommen getrennt untereinander. Wenn du dem Freifunk VLAN also keine IP gibts wie es soll, ist eine VLAN übergreifende Kommunikation damit physisch schon vollkommen ausgeschlossen.

Es leuchtet dann ein das damit dann natürlich auch etwaige FW Regeln vollkommen obsolet sind. Genau das was du also willst, nämlich nur das Freifunk VLAN einfach nur auf der Infrastruktur durchschleifen im Layer 2.

Was dann die Familiennetze betrifft müssen die (und nur die !) eine IP auf dem MT haben. Die FW Regeln dort müssen eine Kommunikation der Familiennetze untereinander vollkommen unterbinden und einzig nur die Kommunikation jedes Familiennetzes ins Internet erlauben !

Keep it simple stupid !

Da ich nicht herausgefunden habe, wie ich ein einziges Vlan mehreren physischen Lan-Ports des MT zuweisen kann

Da hilft ein Blick ins hiesige VLAN Tutorial, dort ist das nämlich haarklein beschrieben.VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Besonders die Links unter "Weiterführende Links" zeigen hier divers Praxisbeispiele.

Das zeigt dann auch das du vermutlich deine VLANs falsch auf dem MT konfiguriert hast

Überprüfe das zur Sicherheit nochmal...

Ok. Ich glaube ich habe es jetzt sauber hinbekommen, nachdem ich die gleiche Seite zum gefühlt zehnten mal betrachtet habe:

Entscheidend und wichtig wäre ein Screenshot der Konfig gewesen wo das Tagging des Freifunk WLANs sichtbar wäre aber genau die fehlte leider in der Sammlung Der Rest ist soweit OK.

Du kannst ein virtuelles Bier beamen...aber kein Krombacher Müll oder sowas !!