FRITZ!Box Routing via VPN Site-2-Site (mehrere Subnetze) zu Sophos UTM

Hallo zusammen,

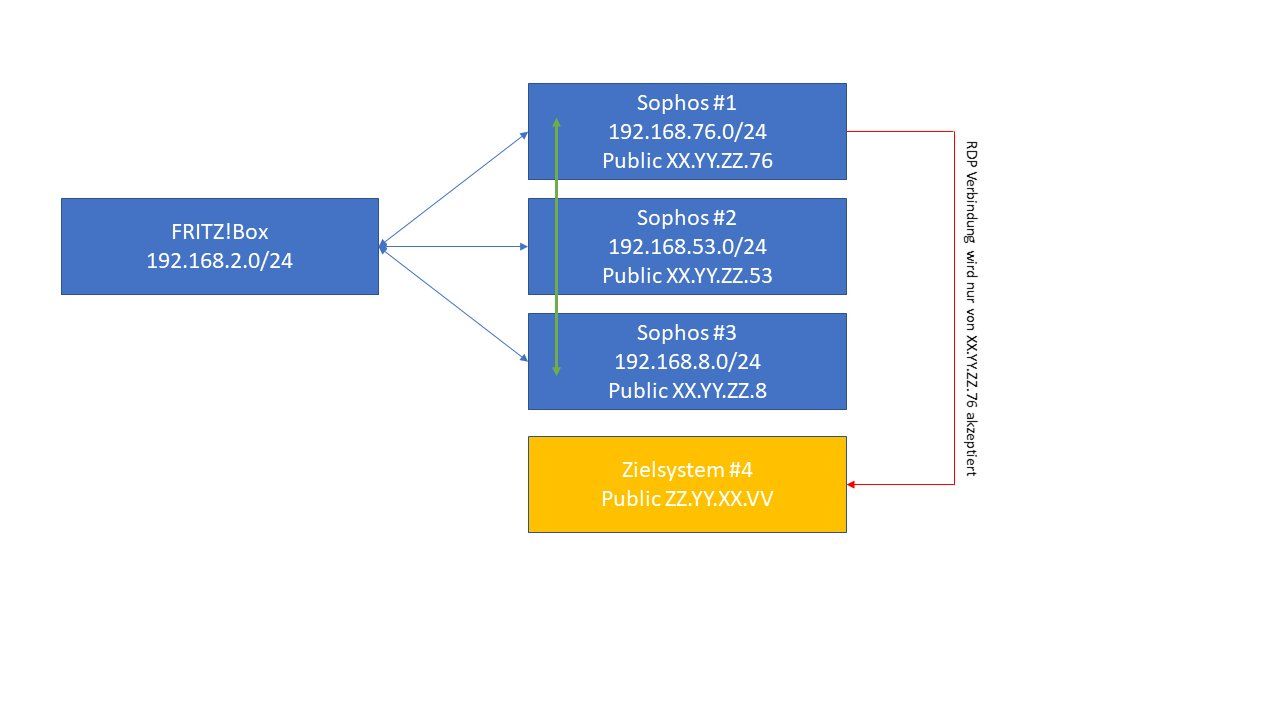

ich habe für ein gemeinnütziges Projekt an 3 Standorten jeweils eine Sophos UTM 110 Firewall mit der kostenfreien Sophos Home Lizenz. Per per VPN Client kann ich mich manuell in Sophos #1 (192.168.76.0/24) einwählen und erreiche darüber auch die internen Subnetze von Sophos #2 (192.168.8.0/24) und Sophos #3 (192.168.53.0/24) -> Anmerkung: hier muss ich in Windows jedoch per ROUTE ADD die Routen zu den einzelnen Subnetzen auf die eigene VPN-IP legen.

Aktueller Stand:

Aktuell habe ich auf meiner heimischen FRITZ!Box 3 einzelne LAN2LAN-VPN-Verbindungen zu Sophos #1, #2 und #3. D.h. ich kann Systeme hinter der jeweiligen Sophos erreichen

Wunsch #1:

Praktischer wäre es eigentlich nur eine LAN2LAN VPN-Verbindung zu nutzen und die FRITZ!Box leitet den Verkehr für die o.g. 3 Subnetze alles über die eine VPN-Verbindung, hat jemand eine Idee wie man das mit einer einzelnen VPN-Verbindung realisieren kann?

Wunsch #2:

Das Optimum wäre nun, wenn man auch noch einen bestimmten öffentlichen IP-Bereich über den Internetzugang der Sophos #1 via VPN erreichen kann. Die öffentliche IP der Sophos #1 ist bei einigen Kunden für den Fernzugang hinterlegt (damit wäre man über die VPN-Verbindung automatisch autorisiert)

Hat jemand eine Idee ob mein Wunsch #1 und ggf. Wunsch #2 mit einer FRITZ!Box realisierbar ist. Ich wollte schon die Routen für 192.168.53.0/24 und 192.168.8.0/24 als manuelle Route mit dem 192.168.76.1 als Gateway setzten, da lässt die FRITZ!Box allerdings nicht zu.

Viele Grüße und Danke

Patrick

ich habe für ein gemeinnütziges Projekt an 3 Standorten jeweils eine Sophos UTM 110 Firewall mit der kostenfreien Sophos Home Lizenz. Per per VPN Client kann ich mich manuell in Sophos #1 (192.168.76.0/24) einwählen und erreiche darüber auch die internen Subnetze von Sophos #2 (192.168.8.0/24) und Sophos #3 (192.168.53.0/24) -> Anmerkung: hier muss ich in Windows jedoch per ROUTE ADD die Routen zu den einzelnen Subnetzen auf die eigene VPN-IP legen.

Aktueller Stand:

Aktuell habe ich auf meiner heimischen FRITZ!Box 3 einzelne LAN2LAN-VPN-Verbindungen zu Sophos #1, #2 und #3. D.h. ich kann Systeme hinter der jeweiligen Sophos erreichen

Wunsch #1:

Praktischer wäre es eigentlich nur eine LAN2LAN VPN-Verbindung zu nutzen und die FRITZ!Box leitet den Verkehr für die o.g. 3 Subnetze alles über die eine VPN-Verbindung, hat jemand eine Idee wie man das mit einer einzelnen VPN-Verbindung realisieren kann?

Wunsch #2:

Das Optimum wäre nun, wenn man auch noch einen bestimmten öffentlichen IP-Bereich über den Internetzugang der Sophos #1 via VPN erreichen kann. Die öffentliche IP der Sophos #1 ist bei einigen Kunden für den Fernzugang hinterlegt (damit wäre man über die VPN-Verbindung automatisch autorisiert)

Hat jemand eine Idee ob mein Wunsch #1 und ggf. Wunsch #2 mit einer FRITZ!Box realisierbar ist. Ich wollte schon die Routen für 192.168.53.0/24 und 192.168.8.0/24 als manuelle Route mit dem 192.168.76.1 als Gateway setzten, da lässt die FRITZ!Box allerdings nicht zu.

Viele Grüße und Danke

Patrick

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 580512

Url: https://administrator.de/forum/fritzbox-routing-via-vpn-site-2-site-mehrere-subnetze-zu-sophos-utm-580512.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

5 Kommentare

Neuester Kommentar

Anmerkung: hier muss ich in Windows jedoch per ROUTE ADD die Routen zu den einzelnen Subnetzen auf die eigene VPN-IP legen.

Zeigt eindeutig das du eine falsche IPsec Konfig in der Phase 2 konfiguriert hast indem du die remoten lokalen IP Netze dort nicht inkludiert hast. Du musst für jedes remote Netz eine Phase 2 SA definieren !Normal ist sowas wie statische Routen bei richtig konfiguriertem Phase 2 natürlich überflüssig und völlig unnötig. Aber egal...

Diese Thread verdeutlichen dir das ggf.zur Info:

PfSense IPsec hub and spoke

PFSense mit Fritzboxen verbinden

hat jemand eine Idee wie man das mit einer einzelnen VPN-Verbindung realisieren kann?

Das klappt natürlich problemlos. Der zweite Link oben erklärt dir wie das einfach mit der FritzBox umzusetzen ist ! Für mehr Details dazu müsste man dein IP Adresskonzept kennen was leider fehlt.Der Wunsch2 ist etwas unverständlich und es ist nicht ganz klar was du damit erreichen willst. Versteht man es richtig schwebt dir da (vermutlich) ein Gateway Redirect vor das alles über den VPN Tunnel in Richtung Sophos geht und dann über die öffentliche IP der Sophos ins Internet geht. Ist das so richtig verstanden ?

allerdings ist mir die Anpassung im VPN Configfile für die FRITZ!Box noch nicht klar, wie ich dort mehrere Subnetze angebe.

Bitte lies den zweiten oben geposteten Link. Dort ist das genau erklärt mit einer entsprechenden Subnetzmaske in der Phase 2 löst man das auf der FritzBox. Bei dir dann mit einem 17 Bit Prefix (255.255.128.0) der dir dann alle IP Netze von 192.168.1.0 bis .127.0 in den Tunnel routet. Lesen und verstehen... die Verbindung zu ZZ.YY.XX.VV

Nur mal doof nachgefragt: Du connectest einen im öffentlichen Internet exponierten Rechner tatsächlich mit einer nackten und völlig ungeschützten RDP Verbindung ohne jegliche Sicherung über ein VPN ??Sowas ist heutzutage schon nicht mehr als fahrlässig zu betrachten sondern einfach nur dumm und gefährlich. Es sei denn die Daten die du da überträgst sind nix wert. Dann ist es natürlich Wumpe was man da macht. Sind da allerdings persönliche Daten involviert (Adressen reichen da schon) stehst du juristisch in einer gefährlichen Grauzone. Nur das du das auf dem Radar hast... Sowas ist für einen normalen Netzwerker ein absolutes NoGo.

Die Frage die sich hier stellt ist warum du den öffentlichen Host sich nicht per VPN in das Sophos Netz einwählen lässt ?

Damit hättest du gleich 2 Probleme eliminiert:

- eine wasserdicht geschützte Verbindung und

- gleichzeitig keinerlei Routing Probleme mehr im VPN mit dem Zugriff.