Häufige Port Scans - normal ?

Moin zusammen,

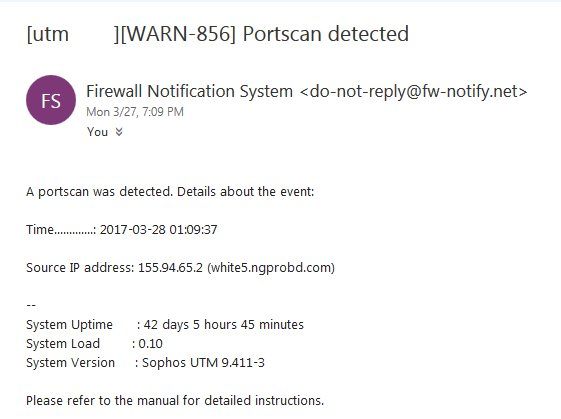

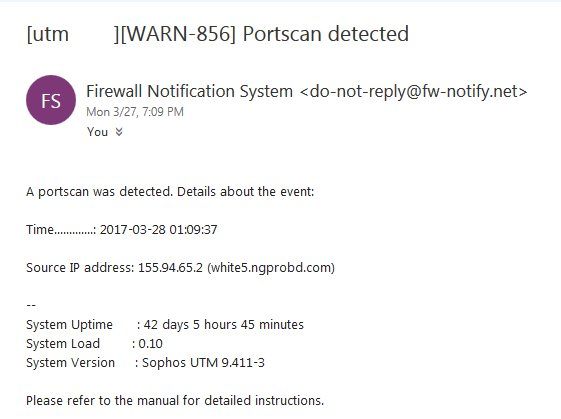

Zwecks VPN-Zugriff haben wir unser "Kabelmodem*)" quasi in einen Bridge Modus gesetzt so dass der Internetverkehr von außen jetzt ungefiltert bis zur dahintergeschalteten UTM (Sophos SG 105) vordringt. Somit erreichen auch alle Pings und PortScans die UTM und landen im Syslog und dazugehörige Warnungen via Mail bei mir.

In letzter Zeit gibt es vermehrt haufenweise Portscans mit Ursprung

89.163.146.72

89.163.242.118

89.163.242.169

und

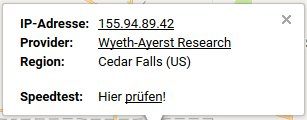

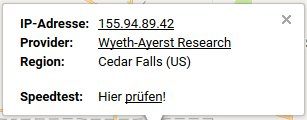

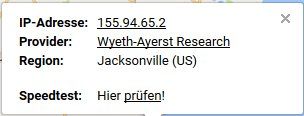

155.94.89.42

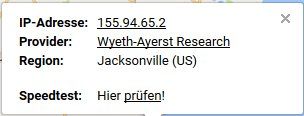

155.94.65.2

Laut utrace.de kommen die 155er von einem Wyeth-Ayerst Research Institut

der Andere ist deutschen Ursprungs. Ich bekomme da aber nicht nur eine Warnung, dass Portscans stattgefunden haben, sondern an manchen Tagen 10 bis 30 Warnmeldungen.

Außerdem haben wir neulich einen neuen zusätzlichen Anschluss bekommen mit einer neuen IP.

Router angestöpselt, Grundkonfiguration erstellt, Testdownload eine Grafikkartentreibers (ging schnell!) und laufen lassen.

Schon nach wenigen Minuten trafen die ersten Portscans ein:

(11:53 habe ich den Laptop ausgestellt)

Gehört das noch zum sog. 'Grundrauschen' des Internets oder ist das schon auffällig häufig?

Sucht da jemand nach offenen SIP-Ports, um an Telefonanlagen 'ranzukommen ?

Gruß

Holger

*)

unser Provider hat als Netzabschluss eine FB7390 hingestellt und uns die Zugangsdaten gegebn, so dass die auch konfigurieren können (z.B. für unsere Telefone). Bisher hatten wir also eine Routerkaskade. FB arbeitet jetzt als Exposed Host.

Zwecks VPN-Zugriff haben wir unser "Kabelmodem*)" quasi in einen Bridge Modus gesetzt so dass der Internetverkehr von außen jetzt ungefiltert bis zur dahintergeschalteten UTM (Sophos SG 105) vordringt. Somit erreichen auch alle Pings und PortScans die UTM und landen im Syslog und dazugehörige Warnungen via Mail bei mir.

In letzter Zeit gibt es vermehrt haufenweise Portscans mit Ursprung

89.163.146.72

89.163.242.118

89.163.242.169

und

155.94.89.42

155.94.65.2

Laut utrace.de kommen die 155er von einem Wyeth-Ayerst Research Institut

der Andere ist deutschen Ursprungs. Ich bekomme da aber nicht nur eine Warnung, dass Portscans stattgefunden haben, sondern an manchen Tagen 10 bis 30 Warnmeldungen.

Außerdem haben wir neulich einen neuen zusätzlichen Anschluss bekommen mit einer neuen IP.

Router angestöpselt, Grundkonfiguration erstellt, Testdownload eine Grafikkartentreibers (ging schnell!) und laufen lassen.

Schon nach wenigen Minuten trafen die ersten Portscans ein:

2017-03-16 13:34:09;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 163.172.88.123:5072 (UDP): connection refused;2017-03-16 13:31:15;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 62.138.14.127:5082 (UDP): connection refused;2017-03-16 13:18:16;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 92.42.106.173:5720 (UDP): connection refused;2017-03-16 13:09:50;19;1;Dst: 88.15x.yy.zz:1900 {1783VAW.intern}, Src: 222.114.62.121:31744 (UDP): connection refused;2017-03-16 12:56:50;19;1;Dst: 88.15x.yy.zz:3386 {1783VAW.intern}, Src: 198.20.69.98:30227 (UDP): connection refused;2017-03-16 12:48:09;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 163.172.88.123:5095 (UDP): connection refused;2017-03-16 12:40:03;19;1;Dst: 88.15x.yy.zz:17 {1783VAW.intern}, Src: 185.94.111.1:40346 (UDP): connection refused;2017-03-16 12:31:44;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 213.202.233.58:6153 (UDP): connection refused;2017-03-16 12:20:01;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 62.138.14.127:5082 (UDP): connection refused;2017-03-16 12:01:25;19;1;Dst: 88.15x.yy.zz:65476 {1783VAW.intern}, Src: 213.202.233.61:5921 (UDP): connection refused;2017-03-16 11:58:17;19;1;Dst: 88.15x.yy.zz:5060 {1783VAW.intern}, Src: 89.163.242.118:5296 (UDP): connection refused;2017-03-16 11:53:54;0;5;[ETH-2] link down;(11:53 habe ich den Laptop ausgestellt)

Gehört das noch zum sog. 'Grundrauschen' des Internets oder ist das schon auffällig häufig?

Sucht da jemand nach offenen SIP-Ports, um an Telefonanlagen 'ranzukommen ?

Gruß

Holger

*)

unser Provider hat als Netzabschluss eine FB7390 hingestellt und uns die Zugangsdaten gegebn, so dass die auch konfigurieren können (z.B. für unsere Telefone). Bisher hatten wir also eine Routerkaskade. FB arbeitet jetzt als Exposed Host.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 333558

Url: https://administrator.de/forum/haeufige-port-scans-normal-333558.html

Ausgedruckt am: 06.07.2025 um 16:07 Uhr

8 Kommentare

Neuester Kommentar

Gehört das noch zum sog. 'Grundrauschen' des Internets

Jepp, vollkommen normal! Das ist noch wenig.Gruß p.

Ja, leider ist das Internet ein wilder Westen.

Deshalb .. UPNP und so Dinge mit Vorsicht genießen.

Keine Default Ports verwenden (hab ssh immer verbogen), bzw. (Open)VPN oder L2TP-IPSEC für den Zugriff von extern auf intern.

Server in ein DMZ (sollte die Sophos haben).

Wartungsports (https,. ssh) der Sophos nicht im WAN freigeben.

Deshalb .. UPNP und so Dinge mit Vorsicht genießen.

Keine Default Ports verwenden (hab ssh immer verbogen), bzw. (Open)VPN oder L2TP-IPSEC für den Zugriff von extern auf intern.

Server in ein DMZ (sollte die Sophos haben).

Wartungsports (https,. ssh) der Sophos nicht im WAN freigeben.

Siehe auch hier: Die Portscans gehen auf das gesamte Internet los, nicht nur irgendwelche vermeintlich "interessante" Netze.

Für alle, die bei der Sichtung von Firewall-Logs schnell Panik schieben

Für alle, die bei der Sichtung von Firewall-Logs schnell Panik schieben