Hilfe bei Zywall 35 Konfiguration benötigt

Hallo zusammen

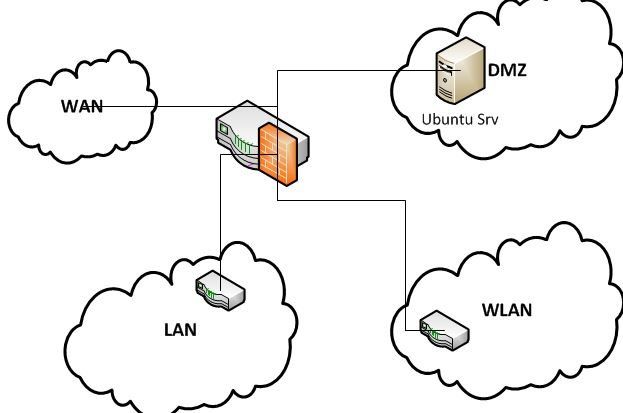

Ich bräuchte ein wenig Hilfe mit meiner Zyxel Zywall 35. Diese kommt zum Einsatz für eine DMZ mit einem Ubuntu Server, ein WLAN-Netz für Gäste und das LAN.

Nun da ich bisher keine Firewall in dem Ausmass konfiguriert habe, stellen sich mir einige Fragen.

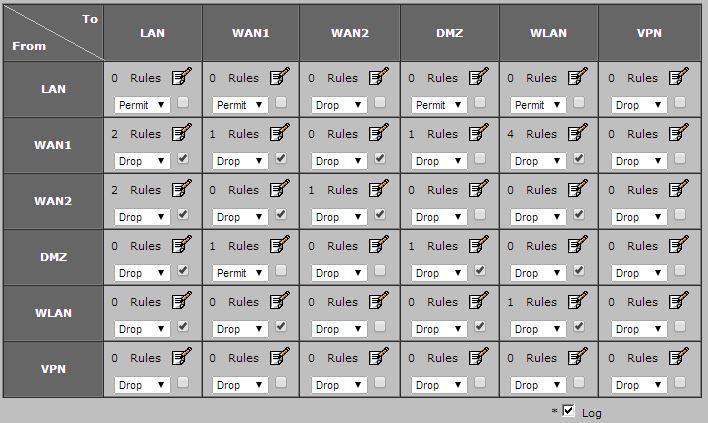

Hier ein Screenshot meiner default-Rules:

Für die DMZ habe ich die nötigen Ports für Dienste geöffnet (ein- und ausgehend). Dasselbe auch für das WLAN-Netz.

Für die DMZ habe ich die nötigen Ports für Dienste geöffnet (ein- und ausgehend). Dasselbe auch für das WLAN-Netz.

Das LAN habe ich noch nicht konfiguriert, da ich mal gelesen habe dass die Zywall dies Standardmässig gut handhabt.

Folgende Ports habe ich für das WLAN geöffnet: DNS UDP/TCP 53, HTTP TCP 80, HTTPS TCP 443, Google Play TCP/UDP 5228.

NAT habe ich nichts konfiguriert, da ich nicht genau weiss für was ich dies brauchen sollte.

Nun meine Fragen:

1. LAN Konfiguration so belassen?

2. Fällt euch noch ein sinnvoller Port für das WLAN ein?

3. Bin mir nich ganz sicher ob ich NAT Konfigurieren muss, da ich nur eine dynamische IP-Adresse meines Provider für gleich 3 Netze verwende. Falls doch dann was?

4. Sollte ich für die Dienste in der DMZ andere Ports als die Standardports benutzen und die dann mit NAT umleiten?

FYI:

WAN IP: dynamisch (1)

LAN IP: 192.168.1.0/24

WLAN IP: 192.168.2.0/24

DMZ IP: 192.168.3.0/24

IM LAN und WLAN ist dann jeweils ein Router, für DHCP etc. (Firewall ausgeschaltet)

PS: Ich weiss, hier gibt es einige Einträge für Gast-WLAN auch mit Captive Portal. Dies ist aber bei mir eine erste Version und wird evtl. noch mit einem Captive Portal erweitert.

Danke schonmal für die Hilfe, hoffe Ihr blickt bei meiner Erklärung durch.^^

Grüsse

Ich bräuchte ein wenig Hilfe mit meiner Zyxel Zywall 35. Diese kommt zum Einsatz für eine DMZ mit einem Ubuntu Server, ein WLAN-Netz für Gäste und das LAN.

Nun da ich bisher keine Firewall in dem Ausmass konfiguriert habe, stellen sich mir einige Fragen.

Hier ein Screenshot meiner default-Rules:

Das LAN habe ich noch nicht konfiguriert, da ich mal gelesen habe dass die Zywall dies Standardmässig gut handhabt.

Folgende Ports habe ich für das WLAN geöffnet: DNS UDP/TCP 53, HTTP TCP 80, HTTPS TCP 443, Google Play TCP/UDP 5228.

NAT habe ich nichts konfiguriert, da ich nicht genau weiss für was ich dies brauchen sollte.

Nun meine Fragen:

1. LAN Konfiguration so belassen?

2. Fällt euch noch ein sinnvoller Port für das WLAN ein?

3. Bin mir nich ganz sicher ob ich NAT Konfigurieren muss, da ich nur eine dynamische IP-Adresse meines Provider für gleich 3 Netze verwende. Falls doch dann was?

4. Sollte ich für die Dienste in der DMZ andere Ports als die Standardports benutzen und die dann mit NAT umleiten?

FYI:

WAN IP: dynamisch (1)

LAN IP: 192.168.1.0/24

WLAN IP: 192.168.2.0/24

DMZ IP: 192.168.3.0/24

IM LAN und WLAN ist dann jeweils ein Router, für DHCP etc. (Firewall ausgeschaltet)

PS: Ich weiss, hier gibt es einige Einträge für Gast-WLAN auch mit Captive Portal. Dies ist aber bei mir eine erste Version und wird evtl. noch mit einem Captive Portal erweitert.

Danke schonmal für die Hilfe, hoffe Ihr blickt bei meiner Erklärung durch.^^

Grüsse

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 248312

Url: https://administrator.de/forum/hilfe-bei-zywall-35-konfiguration-benoetigt-248312.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

7 Kommentare

Neuester Kommentar

1.) Ja, zum Starten reicht das erstmal.

2.) Es fehlen noch alle Ports zum Emailen sofern du das erlauben willst. Im Moment kannst du nur Browser Betrieb machen im WLAN (HTTP(S))

3.) NAT benötigst du nur wenn du am WAN Port in einem öffentlichen Netz bist und die internen IPs umsetzen musst, denn RFC 1918 IPs werden ja bekanntlich nicht geroutet.

Fährst du die Zywall als Kaskade mit einem NAT Router davor macht der ja schon NAT und ein doppeltes NAT wäre dann kontraproduktiv. Da kann es dann entfallen.

4.) Die Frage kann dir doch sinnvoll hier keiner benatworten, denn das hängt doch ganz davon ab was du selber für Dienste da bereitstellst !!

Da müssten wir dann unsere Kristallkugel hier bemühen wenn wir das raten sollten für dich !

Dieser Punkt ist etwas verwirrend, da technisch unklar:

Das wäre ja eigentlich Blödsinn, denn das machst du ja mit deiner Firewall ?!

Oder meintest du mit "jeweils ein Router" das entsprechende Router Interface der Firewall ??

Sieh dir hier mal die klassischen Firewall Foren Tutorials an. Sie behandeln zwar ein anderes Produkt, die Grundlagen und Filter Regeln und anderen Infos gelten aber global und generell für alle Firewalls:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Gast WLAN mit Hotspot:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Routing Regel:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

2.) Es fehlen noch alle Ports zum Emailen sofern du das erlauben willst. Im Moment kannst du nur Browser Betrieb machen im WLAN (HTTP(S))

3.) NAT benötigst du nur wenn du am WAN Port in einem öffentlichen Netz bist und die internen IPs umsetzen musst, denn RFC 1918 IPs werden ja bekanntlich nicht geroutet.

Fährst du die Zywall als Kaskade mit einem NAT Router davor macht der ja schon NAT und ein doppeltes NAT wäre dann kontraproduktiv. Da kann es dann entfallen.

4.) Die Frage kann dir doch sinnvoll hier keiner benatworten, denn das hängt doch ganz davon ab was du selber für Dienste da bereitstellst !!

Da müssten wir dann unsere Kristallkugel hier bemühen wenn wir das raten sollten für dich !

Dieser Punkt ist etwas verwirrend, da technisch unklar:

IM LAN und WLAN ist dann jeweils ein Router, für DHCP etc. (Firewall ausgeschaltet)

Was genau meinst du damit ?? Du hast in den jeweiligen Segmenten nochmal zusätzlich einen separaten Hardware Router ??Das wäre ja eigentlich Blödsinn, denn das machst du ja mit deiner Firewall ?!

Oder meintest du mit "jeweils ein Router" das entsprechende Router Interface der Firewall ??

Sieh dir hier mal die klassischen Firewall Foren Tutorials an. Sie behandeln zwar ein anderes Produkt, die Grundlagen und Filter Regeln und anderen Infos gelten aber global und generell für alle Firewalls:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Gast WLAN mit Hotspot:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Routing Regel:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bei Punkt 4 was genau meinst du mit "dass es sicherer ist nicht die Standardports zu benutzen..." ??

Du MUSST ja einige Standardports benutzen wenn du damit TCP oder UDP Ports meinst. Ansonsten funktionieren Standard Applikationen wie Mail, Browser, Filetransfer etc. nicht.

Oder meinst du damit die physischen LAN Ports der Hardware ??

Was die anderen Punkte anbetrifft:

In diesem Forums Tutorial in der Alternative 3 steht genau beschrieben wie man einen WLAN Router zu einem simplen Accesspoint "degradiert":

Kopplung von 2 Routern am DSL Port

Der Router gehört wenn überhaupt dann an den WAN Port der Firewall und nirgendwo sonst hin !!

Du willst doch gerade eine saubere und sichere Trennung deiner 3 Segmente LAN, DMZ, WLAN erreichen, oder ?

Wenn du dann zentral den gesamten externen Traffic über das LAN Segment leitest bist du hier dem kompletten Angriffssenario ausgesetzt. Das gesamte Firewall Konzept (was sonst ja richtig ist) wäre damit ad absurdum geführt und Blödsinn.

Leuchtet dir sicher selber ein, oder ?

Dieses Tutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

zeigt dir im Kapitel Internetanbindung solche sinnvollen Designs wie sie im Firewall bereich Standard sind !

Gehe also nochmal in dich und überdenke das !

Dein Argument:

Das Argument greift also nicht ?!

Oder hast du da einen Router der mindestens 2 Breitband Ports (Ethernet) mit 1 GiG hat ??

Und auch wenn ist noch lange nicht gesagt das der dann auch 1 GiG Paket Forwarding Rate macht ? Was für ein Modell ist das ??

Aber auch wenn alles passen sollte konterkarierst du dann dein ganzes Firewall Konzept. Dann hätte es auch der Router mit ein paa Accesslisten gemacht ohne den Mehraufwand Firewall !

Du MUSST ja einige Standardports benutzen wenn du damit TCP oder UDP Ports meinst. Ansonsten funktionieren Standard Applikationen wie Mail, Browser, Filetransfer etc. nicht.

Oder meinst du damit die physischen LAN Ports der Hardware ??

Was die anderen Punkte anbetrifft:

Im WLAN ist ein TP-Link WLAN Router, welcher noch um ein AP erweitert wird.

OK der arbeitet aber nicht als Router sondern nur als dummer WLAN Access Point, oder ??In diesem Forums Tutorial in der Alternative 3 steht genau beschrieben wie man einen WLAN Router zu einem simplen Accesspoint "degradiert":

Kopplung von 2 Routern am DSL Port

Im LAN wollt ich den Router behalten, so dass dieser den Traffic in diesem Netz übernimmt.

Das wäre ja völliger Blödsinn, denn damit konterkarierst du dein gesamtes Firewall Konzept !!Der Router gehört wenn überhaupt dann an den WAN Port der Firewall und nirgendwo sonst hin !!

Du willst doch gerade eine saubere und sichere Trennung deiner 3 Segmente LAN, DMZ, WLAN erreichen, oder ?

Wenn du dann zentral den gesamten externen Traffic über das LAN Segment leitest bist du hier dem kompletten Angriffssenario ausgesetzt. Das gesamte Firewall Konzept (was sonst ja richtig ist) wäre damit ad absurdum geführt und Blödsinn.

Leuchtet dir sicher selber ein, oder ?

Dieses Tutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

zeigt dir im Kapitel Internetanbindung solche sinnvollen Designs wie sie im Firewall bereich Standard sind !

Gehe also nochmal in dich und überdenke das !

Dein Argument:

Da ich im LAN noch ein NAS im Einsatz habe und die Zywall nur 100Mbit/s durchlässt, wollte ich den Router behalte da dieser einen Datendurchsatz von 1Gbit/s hat.

Ist ja auch unzutreffend, denn der Router bedinet ja den Internetzugang (geraten). Auch wenn du da im LAN 1 GiG hast kannst du ja am Router WAN/Internet Port nur max 50 Mbit loswerden sofern du VDSL hast. Bei ADSL entsprechend weniger.Das Argument greift also nicht ?!

Oder hast du da einen Router der mindestens 2 Breitband Ports (Ethernet) mit 1 GiG hat ??

Und auch wenn ist noch lange nicht gesagt das der dann auch 1 GiG Paket Forwarding Rate macht ? Was für ein Modell ist das ??

Aber auch wenn alles passen sollte konterkarierst du dann dein ganzes Firewall Konzept. Dann hätte es auch der Router mit ein paa Accesslisten gemacht ohne den Mehraufwand Firewall !

Ja, deine FW Logik ist falsch !

WAN - DMZ TS3 Server Ports geöffnet und dann den Rest (Drop)

Dann funktioniert es auch !

Merke: In Einer Firewall gelten Regeln immer inbound und dann first Match wins. Also beim ersten Match wird der Rest der Regelliste NICHT mehr weiter abgearbeitet !

Deshalb scheitert deine Regel oben !

WAN - DMZ (Drop) und dann TS3 Server Ports geöffnet

Du kannst in einer FW nicht erst was verbieden was du hinterher wieder erlaubst ! Richtig ist: WAN - DMZ TS3 Server Ports geöffnet und dann den Rest (Drop)

Dann funktioniert es auch !

Merke: In Einer Firewall gelten Regeln immer inbound und dann first Match wins. Also beim ersten Match wird der Rest der Regelliste NICHT mehr weiter abgearbeitet !

Deshalb scheitert deine Regel oben !