Internes LAN direkt mit Internet Router verbunden.

Hallo zusammen,

wir haben in unserem Netzwerk festgestellt, dass wir eine direkte Verbindung (Patchkabel) von unserem internen LAN zu unserem Internet Router haben (jetzt hatten).

Vorbei an allen Firewalls,Proxy und etc.. Der Kollege der das Netzwerk betreut meint, dass auf Grund dessen dass ja das Routing intern keinen anderen Weg zu lässt das kein

kritisches Problem wäre. Ich denke da anders, wir haben eine physikalische Verbinung aus dem internen LAN ins Internet.

Was meint ihr dazu, seht ihr das auch als kritisch an oder nicht?

wir haben in unserem Netzwerk festgestellt, dass wir eine direkte Verbindung (Patchkabel) von unserem internen LAN zu unserem Internet Router haben (jetzt hatten).

Vorbei an allen Firewalls,Proxy und etc.. Der Kollege der das Netzwerk betreut meint, dass auf Grund dessen dass ja das Routing intern keinen anderen Weg zu lässt das kein

kritisches Problem wäre. Ich denke da anders, wir haben eine physikalische Verbinung aus dem internen LAN ins Internet.

Was meint ihr dazu, seht ihr das auch als kritisch an oder nicht?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 245108

Url: https://administrator.de/forum/internes-lan-direkt-mit-internet-router-verbunden-245108.html

Ausgedruckt am: 16.07.2025 um 02:07 Uhr

51 Kommentare

Neuester Kommentar

Guten Abend,

Gruß,

Dani

Was meint ihr dazu, seht ihr das auch als kritisch an oder nicht?

Um das objektiv zu beurteilen, fehlt uns der Überblick über euer Netzwerk und Sicherheitsmaßnahmen. Ist es wirklich ein reiner Router oder doch eine (UTM-Firewall)? Wundern würde es mich nicht, dazu habe ich schon verrückte Netzwerkaufbauten gesehen und Wegelenkung mit statischen Routen. Vom Design her, ist vieles möglich. Das hängt einfach von zu vielen Faktoren ab.kritisches Problem wäre. Ich denke da anders, wir haben eine physikalische Verbinung aus dem internen LAN ins Internet.

Ich würde sagen, du kannst das nicht beurteilen ohne einen Blick auf Firewall, Netzwerkdesign, etc... zu werfen.Gruß,

Dani

Hallo,

ich schließe mich Dani an; ohne genauere Informationen ist die Struktur nicht zu beurteilen.

Wenn das so ist, wie Du oben beschrieben hast, ist das Patchkabel ein Bypass zu all´euren Sicherheitsmaßnahmen (Firewall, Proxy). Kreuz gefährlich!!

Außerdem habt ihr euch einen Loop im Ethernet-Netzwerk gebaut.

Es kann aber auch sein, dass der Port am Router als DMZ konfiguriert ist und der Switch nur die DMZ realisiert.

Ohne eine genaue Sicht auf die Struktur eures Netzwerkes ist alles nur lesen in der Glaskugel.

Jürgen

ich schließe mich Dani an; ohne genauere Informationen ist die Struktur nicht zu beurteilen.

Wenn das so ist, wie Du oben beschrieben hast, ist das Patchkabel ein Bypass zu all´euren Sicherheitsmaßnahmen (Firewall, Proxy). Kreuz gefährlich!!

Außerdem habt ihr euch einen Loop im Ethernet-Netzwerk gebaut.

Es kann aber auch sein, dass der Port am Router als DMZ konfiguriert ist und der Switch nur die DMZ realisiert.

Ohne eine genaue Sicht auf die Struktur eures Netzwerkes ist alles nur lesen in der Glaskugel.

Jürgen

Eine Zeichnung reicht da aber nicht mehr aus @ct, das eine "querverbindung" da war ist unstreitig. Daher ist die Config wichtiger, als der Aufbau.

Hallo,

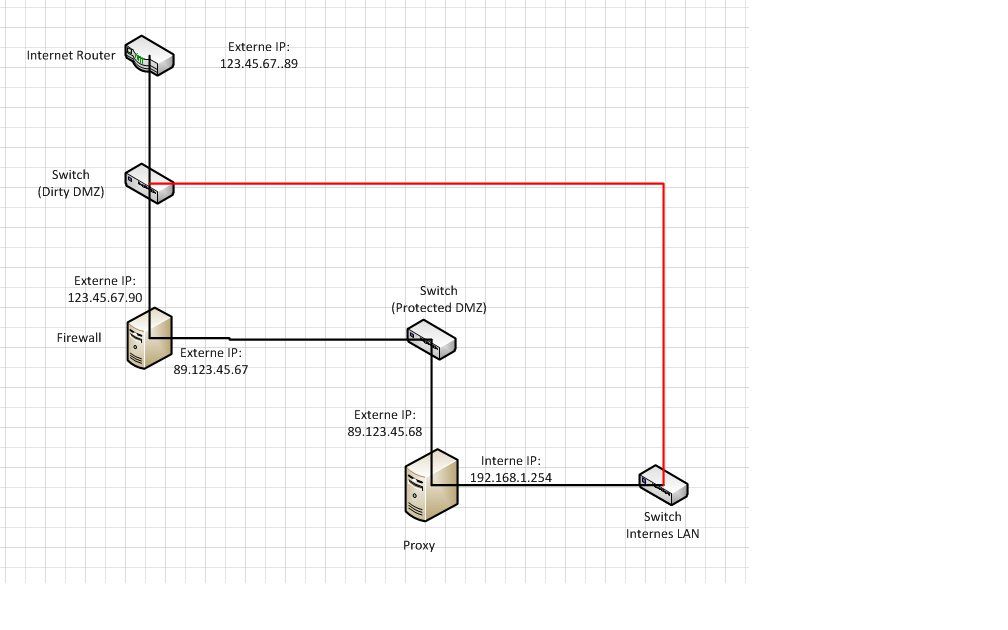

Wie schon erwähnt, mach eine Zeichnung mit allen Kabeln und IP Adressen aller Geräte die hier ins Spiel kommen.

Gruß,

Peter

Wie schon erwähnt, mach eine Zeichnung mit allen Kabeln und IP Adressen aller Geräte die hier ins Spiel kommen.

Also wir haben einen Router (von unserem Provider) der zehn öffentliche IPs hat

Oha, schon nicht ohne und nicht alltäglich mehr.Meines Erachtens läuft da keine Firewall drauf.

Solange du keine Hersteller und Modelle nennst kann das außer dir keiner wissen. Das dort aber ein Software in irgendeiner Art läuft, diese dann noch mehrfache WANs kann spricht das es sich wohl nicht um ein Speedport Router handelt.was meines Erachtens der einzig richtige Weg sein kann.

Nicht zwingend. Warum 2 Kabel?Gruß,

Peter

Moin,

Die Kollegen haben ja schon vieles dazu gesagt. Daher hier noch einige wenige Ergänzungen.

Die Provider stellen normalerweise nur access-Router hin, aus denen das Netz "herausfällt", daß dem Kunden zugewiesen wurde und der muß dann schauen, wie er das "hinter" eine Firewall bekommt.

Wenn das kabel nur auf patchpanel geht, kann es auch sein, daß der Anschluß an eine Spezielle Kiste geht, die direktten Internetzugang braucht. das kenne ich z.B. von diversen maschinensteuerungen, bei denen der herstelelr sich ausbedingt, für Wartungszwecke einen "dierktzugang" zu haben. Nciht schön, kommt aber vor.

Dann kann das auch durahcaus vorkommen, weil manche Pfennigfuchser mißbrauchen eine VLAN-fähigen switch als DMZ-Ersatz.

Dann betreibt man zwei IP-Netze im gleichen LAyer-2-netz mit allen vor und Nachteilen. Wie kollge aqui schon mehrfach ausgeführt hat, kann das zu problemen führen (muß aber ncith, wenn man genau weiß, was man tut). Alelrdins ist dann die trennung nciht gegeben, weil jeder, der seinen PC "richtig" konfiguriert, dann direkt mit dem "nackten Arsch" im Internet ist.

Aber was genau der fall ist, kannst uns nur Du sagen, wenn Du die netsprechende Konfiguration herausrückst.

lks

PS: Ich nwürde einfach mal einen nmap ins LAN loslassen, um zu schauen, ob jemand auf die /29-adressen antwortet oder eine wireshark mitlaufen lassen.

Die Kollegen haben ja schon vieles dazu gesagt. Daher hier noch einige wenige Ergänzungen.

- Wenn der Router vomm Provider gestelt wurde, wird der vermutlich nur routen.

Die Provider stellen normalerweise nur access-Router hin, aus denen das Netz "herausfällt", daß dem Kunden zugewiesen wurde und der muß dann schauen, wie er das "hinter" eine Firewall bekommt.

- Ging das "bypass-Kabel" denn wirtklich in einen switch im LAN oder ging der aufs Patchpanel?

Wenn das kabel nur auf patchpanel geht, kann es auch sein, daß der Anschluß an eine Spezielle Kiste geht, die direktten Internetzugang braucht. das kenne ich z.B. von diversen maschinensteuerungen, bei denen der herstelelr sich ausbedingt, für Wartungszwecke einen "dierktzugang" zu haben. Nciht schön, kommt aber vor.

- Ging das kabel eventuell auf eien VLAN-fähigen switch?

Dann kann das auch durahcaus vorkommen, weil manche Pfennigfuchser mißbrauchen eine VLAN-fähigen switch als DMZ-Ersatz.

- Oder hängt as Kabel direkt auf einem "normalen" switch im LAN, der die netze nicht trennt?

Dann betreibt man zwei IP-Netze im gleichen LAyer-2-netz mit allen vor und Nachteilen. Wie kollge aqui schon mehrfach ausgeführt hat, kann das zu problemen führen (muß aber ncith, wenn man genau weiß, was man tut). Alelrdins ist dann die trennung nciht gegeben, weil jeder, der seinen PC "richtig" konfiguriert, dann direkt mit dem "nackten Arsch" im Internet ist.

Aber was genau der fall ist, kannst uns nur Du sagen, wenn Du die netsprechende Konfiguration herausrückst.

lks

PS: Ich nwürde einfach mal einen nmap ins LAN loslassen, um zu schauen, ob jemand auf die /29-adressen antwortet oder eine wireshark mitlaufen lassen.

Zitat von @hiasewase:

Wenn mir jemand sagen kann wir ich Bilder einfügen kann füge ich morgen aus der Arbeit eines hinzu.

Wenn mir jemand sagen kann wir ich Bilder einfügen kann füge ich morgen aus der Arbeit eines hinzu.

Beitrag bearbeiten anklicken, Bild hinzufügen anklicken, Bild hochladen, BILD-URL in Beitrag oder Kommentar hinzufügen.

lks

Wie schon erwähnt, mach eine Zeichnung mit allen Kabeln und IP Adressen aller Geräte die hier ins Spiel kommen.

Und auch dann, kann kannst du keine klare Aussage treffen. Denn Sobald Routing ins Spiel kommt, ist der Netwerkplan eine Basis. Ich glaube kaum, dass dort Regelwerk und Routingmechanismen eingezeichnet sind.Gruß,

Dani

So wie das aussieht, hat sich da einer einen "zweitzugang" gelegt. Dazu wird er vermutlich sich einfach eine Adresse aus dem Netz 123.45.67.89/29 herusgepickt haben.

jedenfalls ist auf diese Weise ein abschnorcheln von eurem netz möglich. Jeder der Zugriff auf den Internet-Router hat (und das sind manchmal nicht nur die ISPs) kann "in euer Netz" schauen.

lks

Hallo!

Ich empfehle dir absperrbare Racks und eine neue Firewallconfig...

Firewall:

Alles von außen wird blockiert

außer

VPN

(und die benötigten Dienste, z.B. Webserver, Email, ...)

Alles von innen wird blockiert außer

HTTP, HTTPS, was auch immer benötigt wird...

Grüße

Bei RDP übers Internet sagen fast alle das man das über ein VPN machen sollte.. was auch Sinn macht.

Solange kein Exploit gefunden/genutzt wird sollte theoretisch nichts schief gehen können... außer Bruteforce!(wie sehen deine Kennwortrichtlinien aus?)

Ich empfehle dir absperrbare Racks und eine neue Firewallconfig...

Firewall:

Alles von außen wird blockiert

außer

VPN

(und die benötigten Dienste, z.B. Webserver, Email, ...)

Alles von innen wird blockiert außer

HTTP, HTTPS, was auch immer benötigt wird...

Grüße

Bei RDP übers Internet sagen fast alle das man das über ein VPN machen sollte.. was auch Sinn macht.

Solange kein Exploit gefunden/genutzt wird sollte theoretisch nichts schief gehen können... außer Bruteforce!(wie sehen deine Kennwortrichtlinien aus?)

Und es gibt auch mit dieser Zeichnung noch etliche Szenarien, welche solch einen Aufbau erklären würden.

- Welches Modell nutzt ihr als Internet-Router? Wie werden die beiden öffentlichen Netze verwaltet? Wie seid Ihr ans Netz angebunden?

- Wie sehen eure grundsätzlichen Firewallregeln aus?

- Welche Switche benutzt ihr? Sind sie managbar, unterstützen sie irgendwelche Sonderfunktionen?

-Was ist euer Hauptgeschäftsbereich? Wie dringend seit Ihr auf das Internet angewiesen? Sterben Menschen oder fahrt ihr unglaublichen Verlust, wenn das Netz weg ist?

-Plan eures Routing und Switching?

-Existieren noch andere netzwerkfähige Geräte zwischen Router und internem LAN?

- Gibt es einen Grund, warum zwischen Router und Firewall ein Switch klemmt? Und warum bitte dieser Name?

Erst wenn alle diese Fragen beantwortet wurden, kann hier "vielleicht" eine sinnvolle Aussage getroffen werden. Alles andere ist ein blindes Stochern im Dunkeln.

- Welches Modell nutzt ihr als Internet-Router? Wie werden die beiden öffentlichen Netze verwaltet? Wie seid Ihr ans Netz angebunden?

- Wie sehen eure grundsätzlichen Firewallregeln aus?

- Welche Switche benutzt ihr? Sind sie managbar, unterstützen sie irgendwelche Sonderfunktionen?

-Was ist euer Hauptgeschäftsbereich? Wie dringend seit Ihr auf das Internet angewiesen? Sterben Menschen oder fahrt ihr unglaublichen Verlust, wenn das Netz weg ist?

-Plan eures Routing und Switching?

-Existieren noch andere netzwerkfähige Geräte zwischen Router und internem LAN?

- Gibt es einen Grund, warum zwischen Router und Firewall ein Switch klemmt? Und warum bitte dieser Name?

Erst wenn alle diese Fragen beantwortet wurden, kann hier "vielleicht" eine sinnvolle Aussage getroffen werden. Alles andere ist ein blindes Stochern im Dunkeln.

Jepp. mann muß eischon einen sehr guten Grund haben, warum, man das so macht. Wie geagt, wenn für diesen "shortcut" ein extra VLAN eingerichtet ist, könnten da noch durchaus sinnvolle Sachen passieren, auch wenn das nicht das gelbe vom ei ist. es köntne aber auch einfach ein "versehen" oder ein Provisorium gewesen sein, daß nie aufgefallen ist.

Wären wir so auch ein leichtes Opfer für Angreifer?

kommt drauf an- jedenfalls würde es einem potentiellen Angreifer eien Abkürzung bieten.

Wenn ja welche Methoden wären da so denkbar? Was hältst

du von dem offenen RDP Port?

du von dem offenen RDP Port?

Ein offener RDP-Port sollte möglichst vermieden werden. Es kommt zwar im wesentlichen drauf an, welches "Sicherheitsstufe" für die RDP-verbindung genutzt wird, aber da sind so viele mögliche fehlerquellen, daß es sinnvoller ist, RDp gleich abzudrehen, bzw nur üebr eien VPN-verbindung zu erlauben.

lks

Zitat von @hiasewase:

Der Kollege ist der Meinung dass nur wichtig ist dass von Außen nach Innen Richtlinien greifen, von Innen nach Außen

sieht er keine Gefahr. Bzw. dass von Außen nur Gefahr drohen würden wenn jemand intern sich eine der externen IPs geben

würde. Anderfalls würde da nichts passieren können.

Der Kollege ist der Meinung dass nur wichtig ist dass von Außen nach Innen Richtlinien greifen, von Innen nach Außen

sieht er keine Gefahr. Bzw. dass von Außen nur Gefahr drohen würden wenn jemand intern sich eine der externen IPs geben

würde. Anderfalls würde da nichts passieren können.

Falsch: jede Kiste im, LAN kann damit daten nach außen schaffen oder daten von außen herinholen. Das müssen die benutze rnciht mal bewußt machen. man muß nur auf einer der internen Kisten entsprechende Software plazieren. Diese fällt vermutliche Euren malwarescanner nicht einmal auf.

Ich würde zu gerne die Firewallregeln auf den Linuxservern prüfen, aber von Iptables verstehe ich nicht viel.

Dann hold Dir jemanden, der das auseinanderdröseln kann.

Standardmäßig wird von Innen nach Außen und umgekehrt alles über Proxy --> Firewall --> Router

geroutet. Nur haben wir ja eben festgestellt dass mit dem Patchkabel all diese Sicherheitsfunktionen übergangen werden können.

geroutet. Nur haben wir ja eben festgestellt dass mit dem Patchkabel all diese Sicherheitsfunktionen übergangen werden können.

jepp.

In welchem Geschäftsfeld wir arbeiten ist meines Erachtens nicht relevant, ich denk man sollte immer sein möglichstes

tun (klar wenn wir in der Rüstunsbranche wären müssten wir mehr für Sicherheit tun als wenn wir ein

Schreinerwerkstatt wären) um seine IT-Infrastruktur abzusichern. 100 prozentige Sicherheit gibt es nie, aber wenn es schon an

den absulten Basics fehlt kann man dass nicht hinnehmen.

tun (klar wenn wir in der Rüstunsbranche wären müssten wir mehr für Sicherheit tun als wenn wir ein

Schreinerwerkstatt wären) um seine IT-Infrastruktur abzusichern. 100 prozentige Sicherheit gibt es nie, aber wenn es schon an

den absulten Basics fehlt kann man dass nicht hinnehmen.

"100% Sicherheit" ist nur ein Buzzwort für das bullshit-Bingo.

Was in der Security relevant ist, ist eine Risikoabwägung, die sich druch bewertung der Risiken und Kosten sich gegen diese Risiken zu wehren ergibt, z.B. wie hoch ist der Schaden, wenn der Konkurrenzschreiner euch das Design für den neuesten meinungsvertärker klaut.

Ihr sollte einfach mal einen nmap-Scan in eurem LAN nach den öffentlichen IP-Adressen machen, um zu schauen, ob da eine Kiste rumsteht, die verbindugn nach außen hat.

lks

Mir kommt es übrigens so vor, als redest du ziemlich viel von der Meinung deines Kollegen und übersiehst alles, was nicht gegen diese Meinung geht. Du solltest mal ein offenes Gespräch mit diesem Kollegen anstreben und einen Weg finden mit ihm zu arbeiten anstatt gegen ihn. Dann wird ein gemeinsames Arbeiten auch gleich viel entspannter.

Zitat von @hiasewase:

Ich würde zu gerne die Firewallregeln auf den Linuxservern prüfen, aber von Iptables verstehe ich nicht viel.

Ich würde zu gerne die Firewallregeln auf den Linuxservern prüfen, aber von Iptables verstehe ich nicht viel.

Das scheint auch ein gravierendes Problem zu sein. Du kennst dich scheinbar nicht mit der Firewall, dem Routing und dem Aufbau eurer logischen Netzwerkinfrastruktur aus. Welche Funktion übernimmst du in eurem Betrieb und warum kümmert sich nicht der Kollege mit dem entsprechendem Fachwissen darum?

Und du beantwortest oder kennst die Antworten nicht oder ignorierst alle weiteren Fragen, ohne die dir hier nicht sinnvoll geholfen werden kann

Zitat von @hiasewase:

In welchem Geschäftsfeld wir arbeiten ist meines Erachtens nicht relevant, ich denk man sollte immer sein möglichstes

tun (klar wenn wir in der Rüstunsbranche wären müssten wir mehr für Sicherheit tun als wenn wir ein

Schreinerwerkstatt wären) um seine IT-Infrastruktur abzusichern. 100 prozentige Sicherheit gibt es nie, aber wenn es schon an

den absulten Basics fehlt kann man dass nicht hinnehmen.

In welchem Geschäftsfeld wir arbeiten ist meines Erachtens nicht relevant, ich denk man sollte immer sein möglichstes

tun (klar wenn wir in der Rüstunsbranche wären müssten wir mehr für Sicherheit tun als wenn wir ein

Schreinerwerkstatt wären) um seine IT-Infrastruktur abzusichern. 100 prozentige Sicherheit gibt es nie, aber wenn es schon an

den absulten Basics fehlt kann man dass nicht hinnehmen.

Also wenn ihr ein medizinisches Unternehmen seid und bei einem Ausfall des Internets die Ärzte im OP plötzlich keine Infos mehr bekommen, dann würd ich mal behaupten, dass es bei einer Fehlfunktion der Firewall wichtiger ist die Verbindung erstmal wieder herzustellen. Und in diesem Fall, den betreffenden, bisher gesperrten Netzwerkport auf den Switch zu aktivieren zeugt eher von einer Art Notfallmanagement als von einem Versagen.

Nicht das beste Notfallmanagement, wie ich zugeben muss, aber immerhin.

Wenn ihr aber ne Schreinerwerkstatt seid, mit einer Internetanbindung für n paar Holzbestellungen braucht, dann kannst du eher von einer Fehlplanung ausgehen.

Aber bei 10 öffentlichen IP-Adressen gehe ich mal davon aus, dass hier eine eher empfindlichere Infrastruktur hinterhängt. Und auf die Gefahr hin mich immer zu wiederholen .... Ohne alle Infos, kann dir nicht sicher geholfen werden. Es sind alles nur Vermutungen und Mutmaßungen

Hallo,

mal abgesehen davon, dass der Typ des eingesetzten Routers bzw. des Switch kein Staatsgeheimnis ist, kann man aus dem Typ auf die Funktionalität des Gerätes schließen!

Bsp: Router ist ´ne FritzBox --> die 4 internen Ports sind nur ein "dummer" Switch. Ist der Router ein Daytek Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen. Und dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Und wie ihr mit 200 Clients ohne Strukturierung, VLANs usw. klar kommt, ist sicher auch eine Überlegung wert.

Wenn die physische Struktur des Netzes OK ist (scheint ja mittlerweile wieder so zu sein), kommt es nur auf das Routing und die Firewall-Regel an. Das wurde ja nun schon des öfteren gesagt. Und wenn Du uns diese Infos nicht geben kannst oder willst, ist alles andere nur "Lesen in der Glaskugel.

Ich habe aber das Gefühl, Eurer oder besser Dein Problem ist der für die Sicherheit in der IT zuständige Mitarbeiter (Kollege??). Du vertraust ihm nicht, weil er nicht tranzparent arbeitet.

Dann ist das ganze kein technisches Problem, sondern ein Personalproblem. Und dafür ist das hier das falsche Forum.

Geh´zu Deinem Vorgesetzten, erkläre ihm die Situation; verweise darauf, dass Du die Sicherheit der Firma gefährdet siehst und bitte ihn um eine Lösung des Problems.

Jürgen

mal abgesehen davon, dass der Typ des eingesetzten Routers bzw. des Switch kein Staatsgeheimnis ist, kann man aus dem Typ auf die Funktionalität des Gerätes schließen!

Bsp: Router ist ´ne FritzBox --> die 4 internen Ports sind nur ein "dummer" Switch. Ist der Router ein Daytek Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen. Und dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Und wie ihr mit 200 Clients ohne Strukturierung, VLANs usw. klar kommt, ist sicher auch eine Überlegung wert.

Wenn die physische Struktur des Netzes OK ist (scheint ja mittlerweile wieder so zu sein), kommt es nur auf das Routing und die Firewall-Regel an. Das wurde ja nun schon des öfteren gesagt. Und wenn Du uns diese Infos nicht geben kannst oder willst, ist alles andere nur "Lesen in der Glaskugel.

Ich habe aber das Gefühl, Eurer oder besser Dein Problem ist der für die Sicherheit in der IT zuständige Mitarbeiter (Kollege??). Du vertraust ihm nicht, weil er nicht tranzparent arbeitet.

Dann ist das ganze kein technisches Problem, sondern ein Personalproblem. Und dafür ist das hier das falsche Forum.

Geh´zu Deinem Vorgesetzten, erkläre ihm die Situation; verweise darauf, dass Du die Sicherheit der Firma gefährdet siehst und bitte ihn um eine Lösung des Problems.

Jürgen

Zitat von @chiefteddy:

Bsp: Router ist ´ne FritzBox --> die 4 internen Ports sind nur ein "dummer" Switch.

Bsp: Router ist ´ne FritzBox --> die 4 internen Ports sind nur ein "dummer" Switch.

Schon falsch.

Der 4 Ports sind Anschlüsse eineas ASIC, das diese 4 Ports i.d.R. als einfacher switch konfiguriert hat. Wenn man ein gastnetz dazunimmt, hat man im prinzip zqwei getrennte Segmente.

Man kann durch passende Firmware (oder Software) diesen wieder so umkonfigurieren, daß man 5 getrennte Netze hat.

lks

Seh ich auch so. Hatten wir hier ja schon öfters, da kam am Ende auch nichts dabei heraus. Entweder du fragst das intern nach oder du gibst uns die Infos (wenn du dazu befugt bist). Ansonsten: Warum sollte das Sicherheitssystem einer Firma Transparent sein? Solange es verifiziert wurde und die entsprechenden Arbeitsgesetze eingehalten beim Scan des Traffics eingehalten wurden hat das gar nicht Hinz und Kunz zu interessieren.

Zitat von @chiefteddy:

Ist der Router ein Daytek

Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen. Und

dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Ist der Router ein Daytek

Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen. Und

dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Wenn ch den TO richtig verstanden habe, hat der ISp denen den Route rhingesteltl udn gesagt, daß aus dem ethernetport zwei IP-netze rausfallen. er wird keien Möglichkeit haben, an der Konfiguration des Routers herumzudoktern oder diese auszulesen.

lks

Zitat von @Lochkartenstanzer:

> Zitat von @chiefteddy:

>

> Ist der Router ein Daytek

> Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen.

Und

> dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

>

> Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Wenn ch den TO richtig verstanden habe, hat der ISp denen den Route rhingesteltl udn gesagt, daß aus dem ethernetport zwei

IP-netze rausfallen. er wird keien Möglichkeit haben, an der Konfiguration des Routers herumzudoktern oder diese auszulesen.

lks

> Zitat von @chiefteddy:

>

> Ist der Router ein Daytek

> Virgo kann man die Ports einzeln zu Gruppen zusammenfassen und sie unterschiedlichen Funktionen (Intern, WAN, DMZ) zuordnen.

Und

> dann ist es schon ein Unterschied, ob und wo man ein Patchkabel rein steckt.

>

> Und so "dumm" und unkonfiguriert kann euer Router ja nicht sein, wenn er mit 2 externen Subnetzen klar kommt.

Wenn ch den TO richtig verstanden habe, hat der ISp denen den Route rhingesteltl udn gesagt, daß aus dem ethernetport zwei

IP-netze rausfallen. er wird keien Möglichkeit haben, an der Konfiguration des Routers herumzudoktern oder diese auszulesen.

lks

Moin LKS, kennst du den ISP? Ich bin mir nichtmal sicher, ob der TO der Hauptzuständige Admin ist (korrigier mich, wenn ich falsch liege). Ich kenne ein paar lokale ISPs, die den Router vorkonfiguriert hinstellen und man trotzdem selbst managen kann (dann aber auf eigene Gefahr). Ist also nicht immer zwingend so, dass nur der ISP da dann noch zugreifen kann, wenn der Router vorkonfiguriert ist.

Aber ohne mehr Infos: Glaskugel. Vielleicht wäre ein Sicherheitsaudit aber die sinnvollste Lösung.

Grüße

Schon falsch.

Der 4 Ports sind Anschlüsse eineas ASIC, das diese 4 Ports i.d.R. als einfacher switch konfiguriert hat. Wenn man ein gastnetz dazunimmt, hat man im prinzip zqwei getrennte Segmente.

Man kann durch passende Firmware (oder Software) diesen wieder so umkonfigurieren, daß man 5 getrennte Netze hat.

lks

Ja, hast recht. Ich wollte nur das Problem etwas bildlicher darstellen. Aber alle Vergleiche hinken eben.

Jürgen

Der 4 Ports sind Anschlüsse eineas ASIC, das diese 4 Ports i.d.R. als einfacher switch konfiguriert hat. Wenn man ein gastnetz dazunimmt, hat man im prinzip zqwei getrennte Segmente.

Man kann durch passende Firmware (oder Software) diesen wieder so umkonfigurieren, daß man 5 getrennte Netze hat.

lks

Ja, hast recht. Ich wollte nur das Problem etwas bildlicher darstellen. Aber alle Vergleiche hinken eben.

Jürgen

Nochmal: Ihr (Du) habt (hast) ein Personalproblem. Du versuchts eine "Palastrevolution" anzuzetteln. Das kann (unabhängigt von der Richtigkeit der Beanstandung) ganz leicht nach "hinten" losgehen.

Geh´zu Deinem Vorgesetzten und rede mit ihm über Deine Befürchtungen. Und wenn der "Sicherheits-Administrator" nicht gerade der Schwiegersohn des Geschäftsführers ist, wird man sich des Problems annehmen. Wenn nicht, hat die Firma es nicht besser verdient.

wird man sich des Problems annehmen. Wenn nicht, hat die Firma es nicht besser verdient.

Und Vorsicht: Ein unautorisierter Penetrations-Test ist Hacking und damit strafbar. Unabhängig davon, ob man es "in guter Absicht" getan hat.

Jürgen

Geh´zu Deinem Vorgesetzten und rede mit ihm über Deine Befürchtungen. Und wenn der "Sicherheits-Administrator" nicht gerade der Schwiegersohn des Geschäftsführers ist,

Und Vorsicht: Ein unautorisierter Penetrations-Test ist Hacking und damit strafbar. Unabhängig davon, ob man es "in guter Absicht" getan hat.

Jürgen

Zitat von @hiasewase:

Für mich ist letzendlich klar, dass wir die kritischen Bereich gemeinsam anschauen und

bewerten müssen.

Für mich ist letzendlich klar, dass wir die kritischen Bereich gemeinsam anschauen und

bewerten müssen.

Wer ist "Wir" und warum solltet ihr den kritischen Bereich gemeinsam bewerten dürfen?

Habt ihr eine spezielle Zusatzausbildung, Zertifikate oder besonders viel Erfahrung darin so etwas zu bewerten. Etwas das euch über die Erfahrung und Ausbildung des betreffenden Mitarbeiters stellt?

Aber die wichtigste Frage hierbei ist: "Hat der Verantwortliche für eure IT oder dein Chef dich mit dieser Bewertung beauftragt?".

Und wenn dies der Fall ist, warum holt sich dein Chef dann nicht selber diese Informationen vom betreffenden Mitarbeiter?

Dazu eine persönliche Frage am Rande. Gibt es bei euch keine Dokumentation oder hast du nur keine Berechtigung für den Zugriff darauf?

Zitat von @hiasewase:

Evtl ist ein exterenes Audit sinnvoll, das wiederum muss dann mein Chef entscheiden.

Evtl ist ein exterenes Audit sinnvoll, das wiederum muss dann mein Chef entscheiden.

Ja, ein externes Audit ist ziemlich sinnvoll. Aber ich denke mal, du wirst danach exakt so schlau sein wie vorher, da du dadurch selber keinen einzigen Blick auf die Regeln werfen wirst. Die werden bei sowas normalerweise nur mit dem betreffenden Mitarbeiter, dem IT-Verantwortlichen und der Geschäftsleitung besprochen.

Zitat von @hiasewase:

Ich möchte meinem Kollegen ja nix böses, ich möchte lediglich ein möglichst sicheres Netz.

Ich möchte meinem Kollegen ja nix böses, ich möchte lediglich ein möglichst sicheres Netz.

Kann natürlich sein, dass es nicht so ist. Aber aufgrund deiner vorherigen Posts stellt es sich für mich ebenfalls so dar, dass ihr ein Personalproblem habt, du mit ihm unzufrieden bist und ihm nun eine auswischen willst.

Das stimmt auch so. Wenn er die Linie security by obs... fährt, wer weiss, vielleicht meint er das gar nicht so schlecht und ich muss leider sagen, dass es in den letzten paar Jahren nicht nur einmal vor kam, dass ein VPN nicht mehr geht. Ist bei einem Rootserver natürlich kritischer und wer weiss, vielleicht hat er den RDP Zugriff ja noch eingeschränkt. Ist natürlich keine "daily use Option"

Nur als Anmerkung dazu.

Grüße

Nur als Anmerkung dazu.

Grüße

Diesen Tenor hast du aufgrund deiner Ausdrucksweise und deiner Wortwahl selber gesetzt.

Ziel ist es unseren Betrieb nicht zu gefährden. Und dazu müssen einfach bestimmte Basics eingehalten werden.

Und wer bestimmt was diese Basics sind, die für euren Betrieb gelten. "Eurer IT-Leiter oder Chef!"Und wenn an der Stelle Mist gebaut wird bin ich meines Erachtens in der Pflicht da Abhilfe zu schaffen - notfalls gegen den Willen des Firwall/Routing Admins.

Nein, da bist du nicht in der Pflicht. Das liegt alles in der Hand des betreffenden Mitarbeiters. Er allein hat die Rechten und Pflichten sich darum zu kümmern.

Deine Pflicht ist es so etwas an euren IT-Leiter oder Chef zu melden. Dieser wird sich dann darum kümmern....oder eben nicht...

Und wie man sieht war dort einiges an Missständen. Und ich könnte noch weitere nennen, bspw.

Die solltest du sogar DRINGEND nennen. Und zwar deinem IT-Leiter oder Chef!dass die Dokumentationen zu 30 Prozent fehlerbehaftet waren (Server nicht mehr existent, Ports falsch > beschriftet, Leitungswege falsch, fehlende Netzwerkkomponenten

Sagtest du nicht, es gibt keine Dokumentation? Oder sprichst du nur von dem Netzwerkplan?

Dies solltest du übrigens auch ziemlich eindringlich deinem IT-Leiter oder Chef melden, damit dieser sich dransetzen kann eine vernünftige IT-Dokumentation incl. Notfallpläne, Wiederanlaufpläne, Richtlinien, System- und Prozessdokumentation sowie der dazugehörigen Rahmendokumente auf den Weg zu bringen.

Zitat von @hiasewase:

> Zitat von @EURADIA:

>

> > Zitat von @hiasewase:

> >

Stimmt nicht, ich versuche lediglich herauszufinden welche Auswirkungen die groben Schnitzer für unsere IT-Sicherheit haben.

>

> Zitat von @EURADIA:

>

> > Zitat von @hiasewase:

> >

Stimmt nicht, ich versuche lediglich herauszufinden welche Auswirkungen die groben Schnitzer für unsere IT-Sicherheit haben.

>

Das ist schlicht unsicher, ob es grobe Schnitzer sind. Da du ja derzeit nicht überblicken kannst, wie es aufgebaut ist.

Wir sind alle nicht er, aber hier lässt du bereits durchscheinen, dass du auch persönlich ein ziemliches Problem mit ihm hast, welches besser nicht in dem Forum behandelt werden sollte. Wie gesagt: Entweder ihr schaut das Netz in gänze mal durch oder lasst es durch schauen. Nach dem Status wissen wir nur, dass es erhebliche Spannungen gibt, die sollten hier kein Thema sein, was zurück auf das die Empfehlung von oben führt.

Zitat von @hiasewase:

> > Mich ärgert der Tenor, du willst deinem Kollegen nur eine auswischen, nein!!

> > Mich ärgert der Tenor, du willst deinem Kollegen nur eine auswischen, nein!!

Doch, eindeutig!

> eine vernünftige IT-Dokumentation incl. Notfallpläne, Wiederanlaufpläne, Richtlinien, System- und

> Prozessdokumentation sowie der dazugehörigen Rahmendokumente auf den Weg zu bringen.

Wäre schön, nur diese Dokumentationen machen wir und nicht unser Chef. Jeder hier bei uns inkl. Chef hat sein

"Spezialgebiet" und jeder hat weiter Zuständigkeiten (teilweise auch Vertretungen wie bspw. ich beim Netzwerk).

Somit muss auch jeder für sein Gebiet die Dokus usw. erstellen.

> Prozessdokumentation sowie der dazugehörigen Rahmendokumente auf den Weg zu bringen.

Wäre schön, nur diese Dokumentationen machen wir und nicht unser Chef. Jeder hier bei uns inkl. Chef hat sein

"Spezialgebiet" und jeder hat weiter Zuständigkeiten (teilweise auch Vertretungen wie bspw. ich beim Netzwerk).

Somit muss auch jeder für sein Gebiet die Dokus usw. erstellen.

Dann betreibt ihr bei euch aber alle einen ziemlichen Pfusch. Ein Admin, der seine Dokus nicht sauber hält..... reden wir nicht davon.....

IMHO will dir Euradia damit durch die Blume sagen, dass dein Chef mal die Samthandschuhe ausziehen sollte um euch allen gaaaanz kräftig in den Arsch treten und euch dazu zu bringen euren Job vernünftig zu machen!

Dem Post schliesse ich mich an.

Nur weil Du an den Windows-Büchsen herumfuchtelst, macht Dich das noch lange nicht zu einem Security-Experten. Zumal Du hier nicht mal grundlegende Dinge zur Security beantworten konntest und immer noch nicht kannst. Deswegen wäre ich erst einmal vorsichtig dem Kollegen "Fahrlässigkeit" zu unterstellen. Hier würde ich erst einmal das persönliche Gespräch mit dem Kollegen suchen. Wenn das nicht fruchtet, und ihr ja so ein tolles Familiäres Team seid, dann würde ich das beim Teammeeting offen ansprechen.

By the way:

Ich lasse auch nicht jeden Windows-Admin an meine Citrix-Server, ausser er ist mein Stellvertreter. Ansonsten hat auf der Farm niemand was zu suchen. Deswegen gibt es ja auch Fachbereiche. Und gerade ihr übereifrige Windows-Admins habt mir durch absolute Unkenntniss, respektive Halbwissen, schon so manche Citrix Farm ins Schleudern gebracht. Euch übereifrigen sitzen mir (persönlich) die Finger etwas zu locker auf den Maustasten um es mal höflich auszudrücken. Deswegen kann ich Deinen Kollegen sogar in gewisser Weise verstehen. Also: Schuster bleib bei Deinen Leisten.

Tante Edith:

Und wie hier schon von mehreren Kollegen erwähnt wurde: Hat Dein "Sergent Chef" gewisse Entscheidungen zu treffen/anzustossen und nicht Du

Nur weil Du an den Windows-Büchsen herumfuchtelst, macht Dich das noch lange nicht zu einem Security-Experten. Zumal Du hier nicht mal grundlegende Dinge zur Security beantworten konntest und immer noch nicht kannst. Deswegen wäre ich erst einmal vorsichtig dem Kollegen "Fahrlässigkeit" zu unterstellen. Hier würde ich erst einmal das persönliche Gespräch mit dem Kollegen suchen. Wenn das nicht fruchtet, und ihr ja so ein tolles Familiäres Team seid, dann würde ich das beim Teammeeting offen ansprechen.

By the way:

Ich lasse auch nicht jeden Windows-Admin an meine Citrix-Server, ausser er ist mein Stellvertreter. Ansonsten hat auf der Farm niemand was zu suchen. Deswegen gibt es ja auch Fachbereiche. Und gerade ihr übereifrige Windows-Admins habt mir durch absolute Unkenntniss, respektive Halbwissen, schon so manche Citrix Farm ins Schleudern gebracht. Euch übereifrigen sitzen mir (persönlich) die Finger etwas zu locker auf den Maustasten um es mal höflich auszudrücken. Deswegen kann ich Deinen Kollegen sogar in gewisser Weise verstehen. Also: Schuster bleib bei Deinen Leisten.

Tante Edith:

Und wie hier schon von mehreren Kollegen erwähnt wurde: Hat Dein "Sergent Chef" gewisse Entscheidungen zu treffen/anzustossen und nicht Du