Internet sehr langsam(Cisco Nexus ASA5510)

Guten Abend liebes Forum.

Ich hab mal wieder ein Problem...

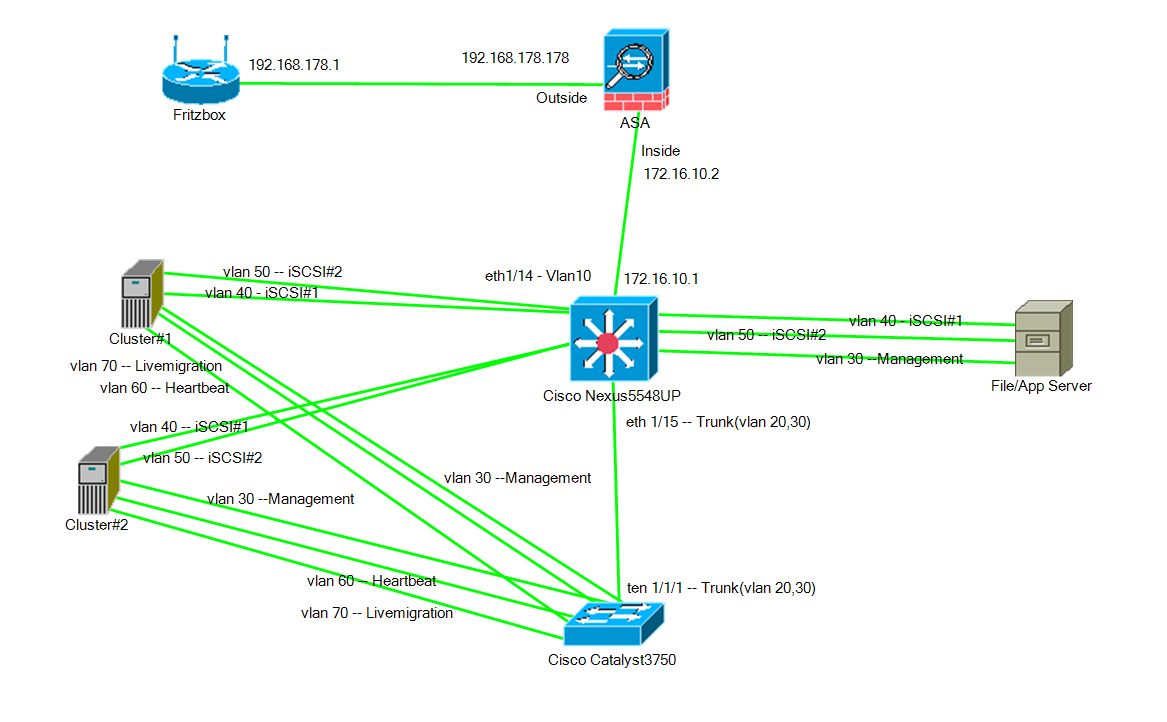

Habe an meinen Nexus 5548UP jetzt die ASA 5510 hängen.

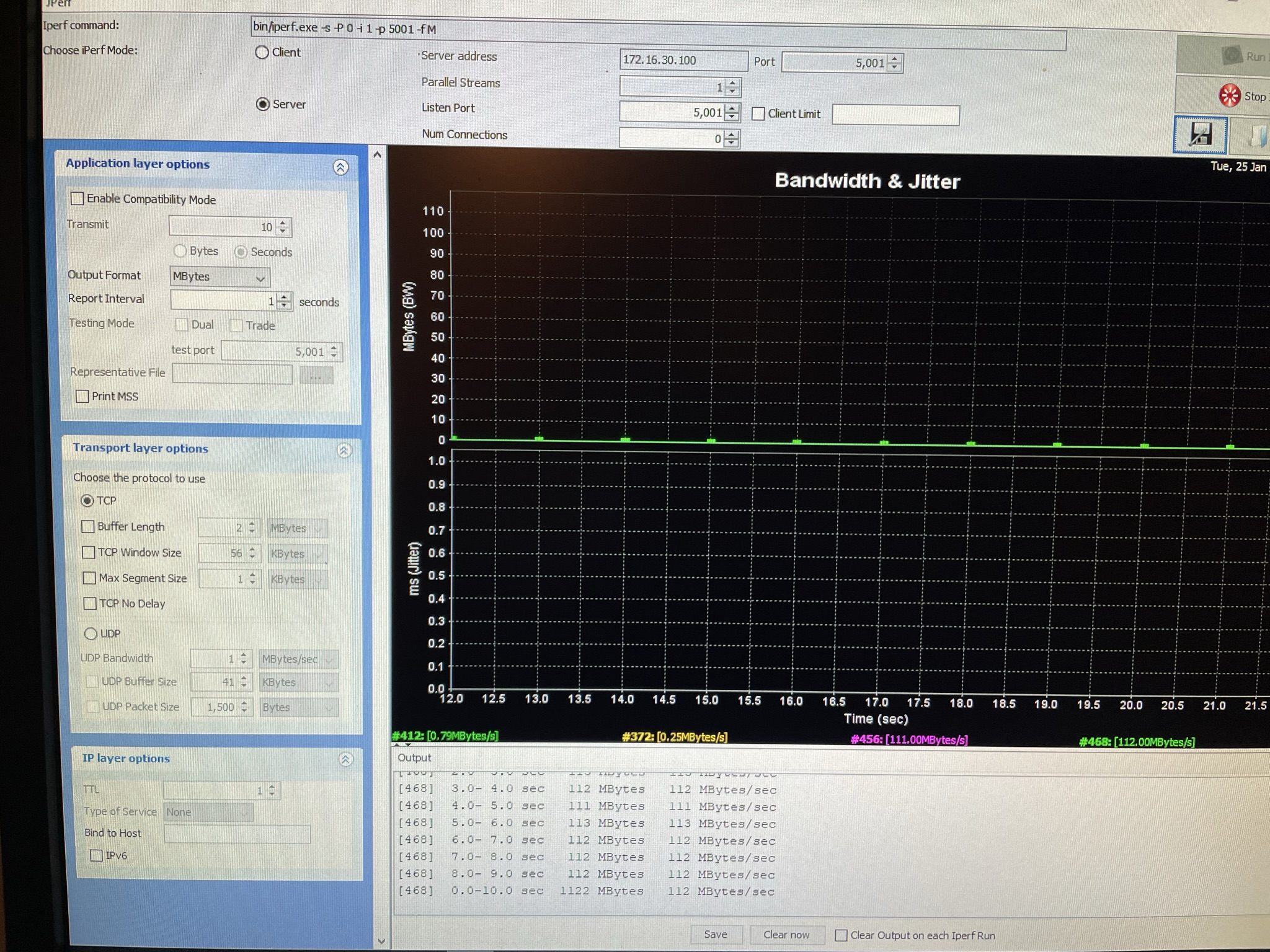

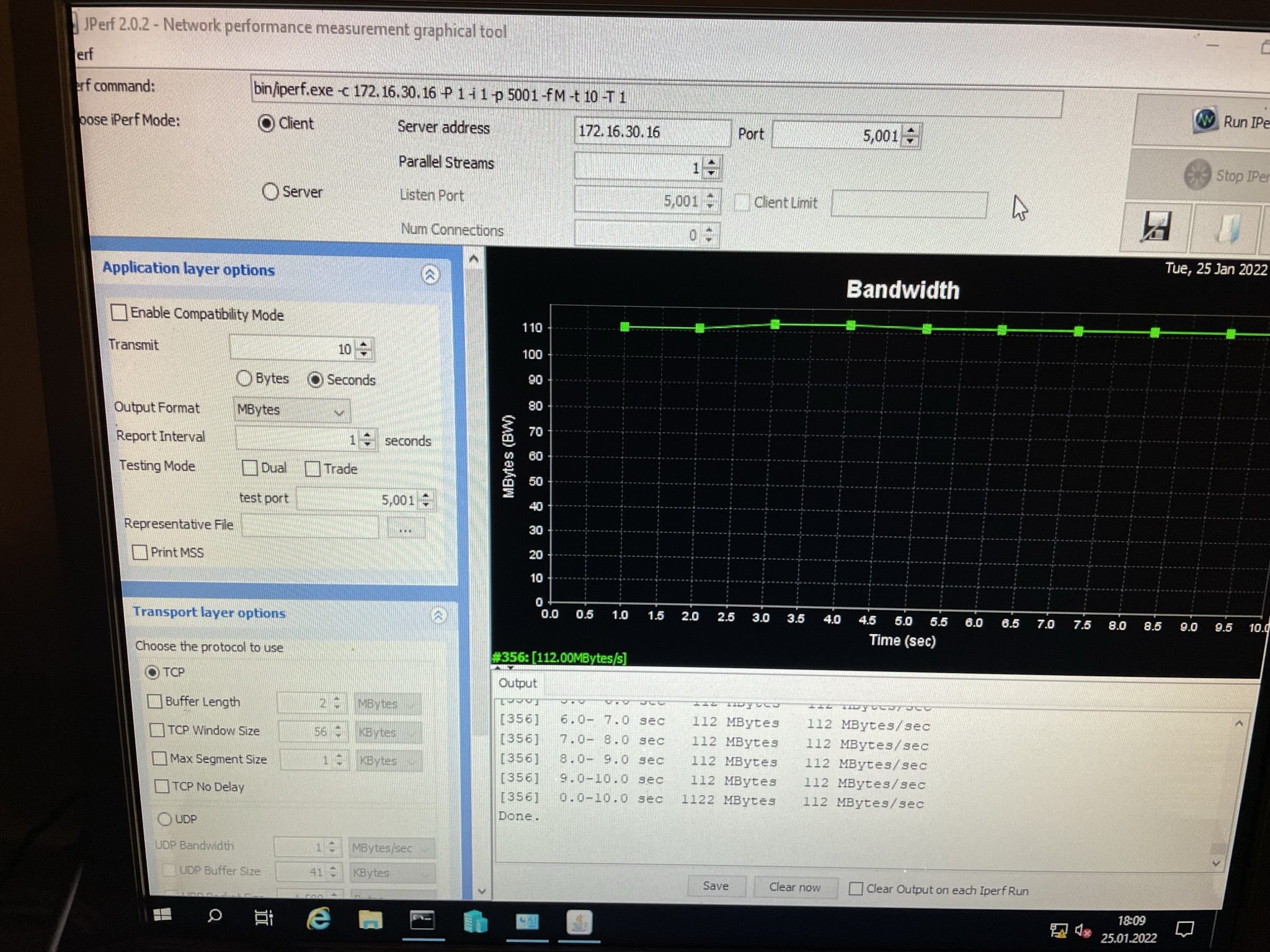

Alles wunderbar. iSCSI geht gut 10Gbit/s.

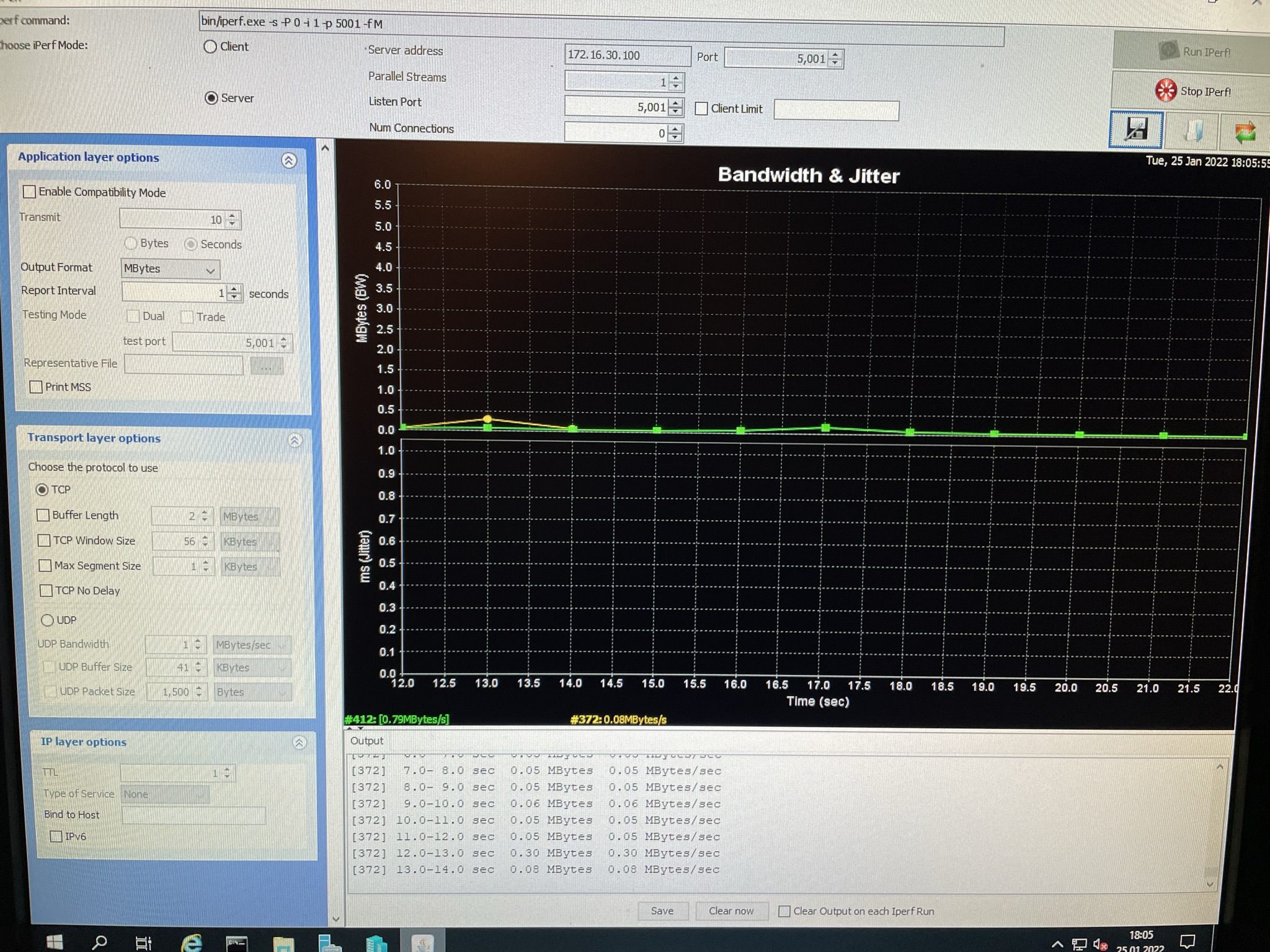

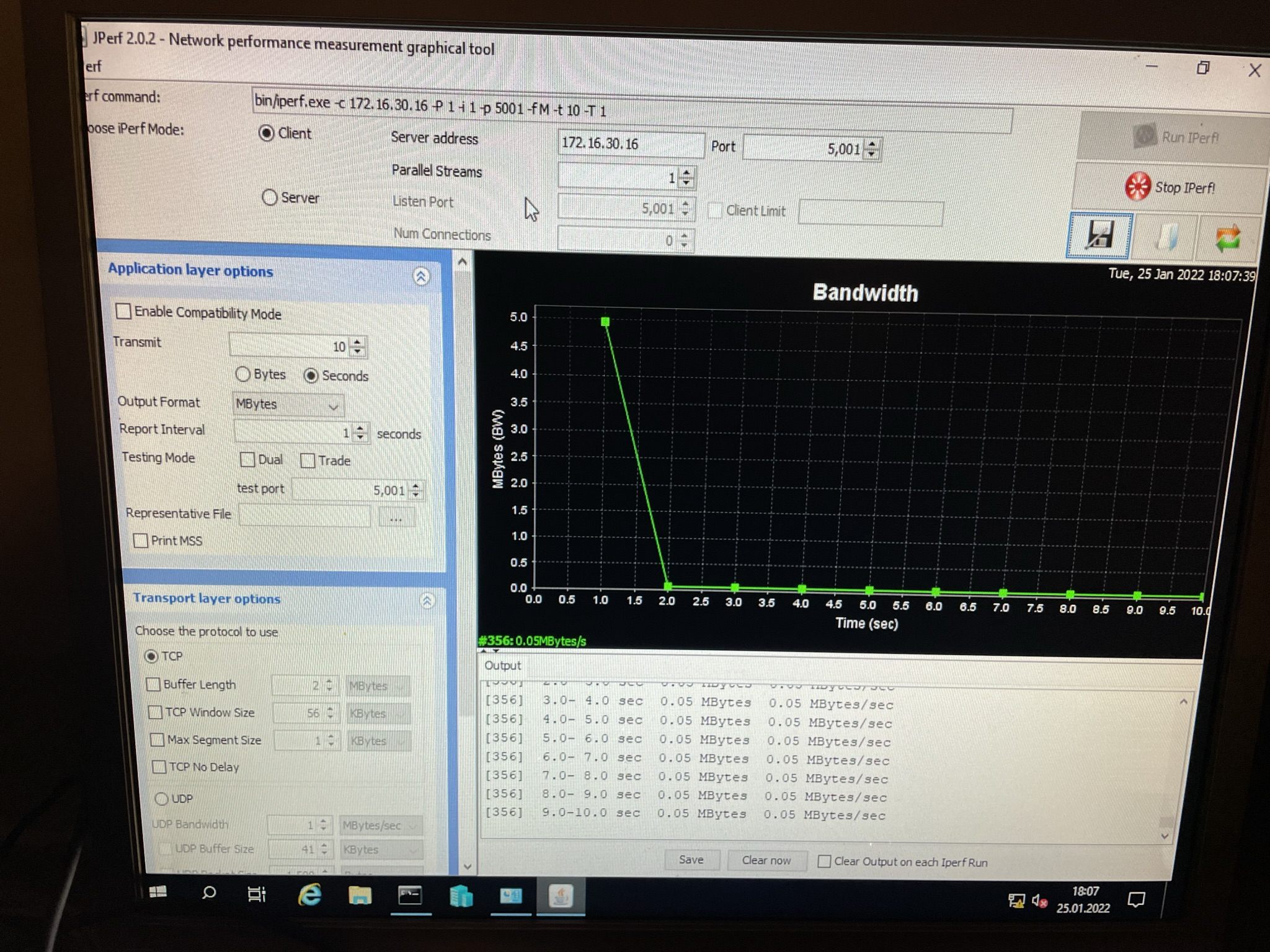

Nur das Internet ist extrem langsam.

Speedtest mit meinem Laptop(Direkt an frite) full Speed.

speedtest vom Lab aus, nur 0.31 Mbps

Seit 15Ur laufen im Lab die Windows Updates. Und es ist kein Ende in Sicht.

Die Updates laufen auf dem DC und 2 Cluster-Knoten.

Ich habe die Vermutung dass es eventuell etwas mit der QoS Konfiguration zu tun hat.

Bei QoS hört mein Wissen erst mal auf.

Hier mal meine Config vom Nexus und vom catalyst sowie von der ASA

Cisco Nexus 5548UP Config:

Cisco ASA 5510 Config:

Cisco Catalyst 3750 Config:

Gleich poste ich noch ein Bild der Topologie.

Ich hab mal wieder ein Problem...

Habe an meinen Nexus 5548UP jetzt die ASA 5510 hängen.

Alles wunderbar. iSCSI geht gut 10Gbit/s.

Nur das Internet ist extrem langsam.

Speedtest mit meinem Laptop(Direkt an frite) full Speed.

speedtest vom Lab aus, nur 0.31 Mbps

Seit 15Ur laufen im Lab die Windows Updates. Und es ist kein Ende in Sicht.

Die Updates laufen auf dem DC und 2 Cluster-Knoten.

Ich habe die Vermutung dass es eventuell etwas mit der QoS Konfiguration zu tun hat.

Bei QoS hört mein Wissen erst mal auf.

Hier mal meine Config vom Nexus und vom catalyst sowie von der ASA

Cisco Nexus 5548UP Config:

Nexus5K(config)# sh run

!Command: show running-config

!Time: Sat Jan 22 18:48:59 2022

version 5.0(3)N2(2b)

feature telnet

feature interface-vlan

feature lldp

username admin password 5 $1$EGQcC7nU$NLOHLKVIEvdz8sy3IZBMq0 role network-admin

ip domain-lookup

hostname Nexus5K

class-map type qos class-fcoe

class-map type queuing class-fcoe

match qos-group 1

class-map type queuing class-all-flood

match qos-group 2

class-map type queuing class-ip-multicast

match qos-group 2

policy-map type queuing default

class type queuing class-default

class-map type network-qos class-fcoe

match qos-group 1

class-map type network-qos class-all-flood

match qos-group 2

class-map type network-qos class-ip-multicast

match qos-group 2

policy-map type network-qos jumbo

class type network-qos class-default

mtu 9216

multicast-optimize

policy-map type network-qos default-network

class type network-qos class-default

multicast-optimize

system qos

service-policy type network-qos jumbo

snmp-server user admin network-admin auth md5 0xe3023b1b186f1ec23f99f2575a0ff4ce

priv 0xe3023b1b186f1ec23f99f2575a0ff4ce localizedkey

vrf context management

vlan 1

vlan 10

name Transfer

vlan 20

name Clients

vlan 30

name Server

vlan 40

name iSCSI#1

vlan 50

name iSCSI#2

interface Vlan1

interface Vlan10

no shutdown

ip address 172.16.10.1/24

interface Vlan30

no shutdown

ip address 172.16.30.1/24

interface Ethernet1/1

switchport access vlan 40

description cluster1_iscsi#1

interface Ethernet1/2

switchport access vlan 50

description cluster2_iscsi#1

interface Ethernet1/3

switchport access vlan 40

description cluster1_iscsi#2

interface Ethernet1/4

switchport access vlan 50

description cluster2_iscsi#2

interface Ethernet1/5

switchport access vlan 40

description fileserver_iscsi#1

interface Ethernet1/6

switchport access vlan 50

description cluster1_iscsi#2

interface Ethernet1/7

interface Ethernet1/8

switchport access vlan 30

description dcsrv01

interface Ethernet1/9

interface Ethernet1/10

interface Ethernet1/11

interface Ethernet1/12

interface Ethernet1/13

interface Ethernet1/14

switchport access vlan 10

speed 1000

description link_to_asa5510

interface Ethernet1/15

switchport mode trunk

switchport trunk allowed vlan 10,20,30

description trunk_link_to_catalyst3750

interface Ethernet1/16

interface Ethernet1/17

interface Ethernet1/18

interface Ethernet1/19

interface Ethernet1/20

interface Ethernet1/21

interface Ethernet1/22

interface Ethernet1/23

interface Ethernet1/24

interface Ethernet1/25

interface Ethernet1/26

interface Ethernet1/27

interface Ethernet1/28

interface Ethernet1/29

interface Ethernet1/30

interface Ethernet1/31

interface Ethernet1/32

interface mgmt0

line console

line vty

boot kickstart bootflash:/n5000-uk9-kickstart.5.0.3.N2.2b.bin

boot system bootflash:/n5000-uk9.5.0.3.N2.2b.bin

ip route 0.0.0.0/0 172.16.10.2

Nexus5K(config)#Cisco ASA 5510 Config:

ciscoasa(config)# sh run

: Saved

:

ASA Version 8.2(1)

!

hostname ciscoasa

domain-name asa

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

name 172.16.30.0 Server-Network

name 172.16.20.0 Client-Network

!

interface Ethernet0/0

no nameif

security-level 0

no ip address

!

interface Ethernet0/1

no nameif

security-level 100

no ip address

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

nameif MNG

security-level 0

ip address 10.1.1.202 255.255.255.0

!

interface GigabitEthernet1/0

media-type sfp

nameif inside

security-level 100

ip address 172.16.10.2 255.255.255.0

description link_to_nexus5548

!

interface GigabitEthernet1/1

nameif Outside

security-level 0

ip address 192.168.178.178 255.255.255.0

description link_to_fritzbox

!

interface GigabitEthernet1/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet1/3

shutdown

no nameif

no security-level

no ip address

!

ftp mode passive

dns server-group DefaultDNS

domain-name asa

same-security-traffic permit intra-interface

access-list Outside_access_in extended permit ip any any

access-list Inside_access_in extended permit ip any any

access-list Outside_access_in_1 extended permit ip any any

pager lines 24

mtu Outside 1500

mtu MNG 1500

mtu inside 1500

ip verify reverse-path interface Outside

ip verify reverse-path interface inside

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

global (Outside) 1 interface

nat (inside) 1 Client-Network 255.255.255.0

nat (inside) 1 Server-Network 255.255.255.0 norandomseq

access-group Outside_access_in_1 in interface Outside

route Outside 0.0.0.0 0.0.0.0 192.168.178.1 1

route inside Server-Network 255.255.255.0 172.16.10.1 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 10.1.1.21 255.255.255.255 MNG

http 172.16.30.10 255.255.255.255 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec transform-set ESP-AES-256-MD5 esp-aes-256 esp-md5-hmac

crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac

crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmac

crypto ipsec transform-set ESP-AES-192-MD5 esp-aes-192 esp-md5-hmac

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

crypto ipsec transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

crypto ipsec transform-set ESP-AES-128-SHA esp-aes esp-sha-hmac

crypto ipsec transform-set ESP-AES-192-SHA esp-aes-192 esp-sha-hmac

crypto ipsec transform-set ESP-AES-128-MD5 esp-aes esp-md5-hmac

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs group1

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set ESP-AES-128-SHA ESP-AES-128-MD5 ESP-AES-192-SHA ESP-AES-192-MD5 ESP-AES-256-SHA ESP-AES-256-MD5 ESP-3DES-SHA ESP-3DES-MD5 ESP-DES-SHA ESP-DES-MD5

crypto map Outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto ca trustpoint ASDM_TrustPoint0

enrollment terminal

subject-name CN=ciscoasa

keypair Home

crl configure

crypto ca trustpoint ASDM_TrustPoint1

enrollment terminal

subject-name CN=ciscoasa

keypair Home

crl configure

crypto ca trustpoint ASDM_TrustPoint2

enrollment terminal

subject-name CN=ciscoasa.null,O=keine,C=DE

keypair Home

crl configure

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics

threat-detection statistics tcp-intercept rate-interval 30 burst-rate 400 average-rate 200

webvpn

group-policy DfltGrpPolicy attributes

vpn-tunnel-protocol IPSec l2tp-ipsec svc webvpn

webvpn

url-list value D+S

svc ask enable

username runner password oSxq6Zotq9senXtp encrypted privilege 15

username chris password VX7jTRGL3Oxx7rvW encrypted privilege 15

tunnel-group DefaultRAGroup webvpn-attributes

authentication aaa certificate

tunnel-group AnyVPN type remote-access

!

!

prompt hostname context

Cryptochecksum:8fab71469185a27c1db205b1a9b62c1e

: end

ciscoasa(config)#Cisco Catalyst 3750 Config:

Catalyst#sh run

Building configuration...

Current configuration : 2686 bytes

!

! Last configuration change at 00:40:14 UTC Mon Jan 2 2006

!

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Catalyst

!

boot-start-marker

boot-end-marker

!

!

!

no aaa new-model

switch 1 provision ws-c3750x-24

system mtu routing 1500

!

!

!

!

!

!

!

!

!

!

!

!

!

!

license boot level ipservices

!

!

!

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

!

!

!

vlan internal allocation policy ascending

!

!

!

!

!

!

!

!

!

!

!

!

!

interface FastEthernet0

no ip address

no ip route-cache

shutdown

!

interface GigabitEthernet1/0/1

switchport access vlan 30

switchport mode access

description management_clussrv01

!

interface GigabitEthernet1/0/2

switchport access vlan 30

switchport mode access

description management_clussrv02

!

interface GigabitEthernet1/0/3

switchport access vlan 30

switchport mode access

description management_filesrv01

!

interface GigabitEthernet1/0/4

switchport access vlan 30

switchport mode access

!

interface GigabitEthernet1/0/5

switchport access vlan 30

switchport mode access

!

interface GigabitEthernet1/0/6

switchport access vlan 30

switchport mode access

!

interface GigabitEthernet1/0/7

!

interface GigabitEthernet1/0/8

!

interface GigabitEthernet1/0/9

!

interface GigabitEthernet1/0/10

!

interface GigabitEthernet1/0/11

switchport access vlan 10

switchport mode access

!

interface GigabitEthernet1/0/12

switchport access vlan 20

switchport mode access

!

interface GigabitEthernet1/0/13

switchport access vlan 60

switchport mode access

description heartbeat_clussrv01

!

interface GigabitEthernet1/0/14

switchport access vlan 70

switchport mode access

description livemigration_clussrv01

!

interface GigabitEthernet1/0/15

switchport access vlan 60

switchport mode access

description heartbeat_clussrv02

!

interface GigabitEthernet1/0/16

switchport access vlan 70

switchport mode access

description livemigration_clussrv02

!

interface GigabitEthernet1/0/17

switchport access vlan 60

switchport mode access

!

interface GigabitEthernet1/0/18

switchport access vlan 70

switchport mode access

!

interface GigabitEthernet1/0/19

!

interface GigabitEthernet1/0/20

!

interface GigabitEthernet1/0/21

!

interface GigabitEthernet1/0/22

!

interface GigabitEthernet1/0/23

switchport access vlan 30

switchport mode access

description link_to_vm_network

!

interface GigabitEthernet1/0/24

switchport access vlan 30

switchport mode access

description link_to_vm_network

!

interface GigabitEthernet1/1/1

!

interface GigabitEthernet1/1/2

!

interface GigabitEthernet1/1/3

!

interface GigabitEthernet1/1/4

!

interface TenGigabitEthernet1/1/1

switchport trunk allowed vlan 10,20,30

switchport trunk encapsulation dot1q

switchport mode trunk

description trunk_link_to_Nexus5548

!

interface TenGigabitEthernet1/1/2

!

interface Vlan1

no ip address

shutdown

!

ip forward-protocol nd

!

!

ip http server

ip http secure-server

!

!

!

!

!

line con 0

line vty 5 15

!

!

end

Catalyst#Gleich poste ich noch ein Bild der Topologie.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1750912248

Url: https://administrator.de/forum/internet-sehr-langsamcisco-nexus-asa5510-1750912248.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

33 Kommentare

Neuester Kommentar

Es wäre für alle hilfreich wenn du mal das description Kommando an den Interfaces nutzt um mal für andere nachvollziehbar zu kennzeichnen WO überhaupt WAS angeschlossen ist.

Sich durch die Konfig zu wühlen und zu raten wo die ASA an Catalyst oder Nexus angeschlossen ist, ist wenig zielführend !

Bedenke das wenn du mit SFPs arbeitest der Speed Parameter zwingend ist.

QoS ist im Default gar nicht aktiv.

Was ergibt denn eins dieser Allerwelts Dödel Speedtests im Internet ??

speedtest.net/de

Kommt der annähernd an den Anschlusswert ?

Sich durch die Konfig zu wühlen und zu raten wo die ASA an Catalyst oder Nexus angeschlossen ist, ist wenig zielführend !

Bedenke das wenn du mit SFPs arbeitest der Speed Parameter zwingend ist.

QoS ist im Default gar nicht aktiv.

Was ergibt denn eins dieser Allerwelts Dödel Speedtests im Internet ??

speedtest.net/de

Kommt der annähernd an den Anschlusswert ?

Vom Notebook aus hab ich full speed(100Mbit)

WO ist das Noetbook verbunden ?? Hast du es einmal direkt ins lokale ASA Netz 172.16.0.0 /24 gehängt ?Man muss ja erstmal klären WER der böse Buhmann ist. Also ob es die ASA selber ist oder der lokale L3 Switch der deine VLANs routet.

ch habe nun die Firewall direkt mit dem Catalyst verbunden und erhalte dann full Speed.

Wird das ASA VLAN dort dann nur 1:1 im L2 durchgeschleift durch den Nexus oder routet er es in ein separates Catalyst VLAN wo dein Testclient ist ?Macht der Nexus auch das L3 Geschäft zw. den VLANs ?

Wenn ja was ist dort für eine Port MTU und L3 MTU definiert ?

Kannst du Negotiation Probleme am Nexus ausschliessen ?

Fragen über Fragen...

Also mein Notebook ist direkt mit der frite über wlan verbunden

WLAN ist nie "direkt" aber OK der Unterschied in der Bandbreite ist ja deutlich. Kabel wäre besser wegen Äpfel und Birnen...Gut, dann wird ja am Port 1/14 vermutlich auch Internet Speed herrschen so das die ASA dann raus ist.

Catalyst dann ebenso wenn du dort L3 zw. Test VLAN und ASA machst.

Soll der Catalyst dann zentral das L3 Routing der VLANs machen ? Oder der Nexus ?

MTU ist, denke ich, auf 1500 eingestellt.

Denken oder wissen ?? Wichtig ist die L2 Port MTU (show int) und L3 MTU. OK, letztere ist 1500 was erstmal gut ist.

Machst du den Nexus Test wenn dieser isoliert ist ? Sprich nur er ist als L3 Device da. Catalyst und Server abgezogen.

Wichtig ist diesen Check erstmal mit einer isolierten Maschine zu testen also nur beide VLANs, ASA und Test PC. Nur im Side effects zu verhindern.

L3 Module is down due to BTCM down

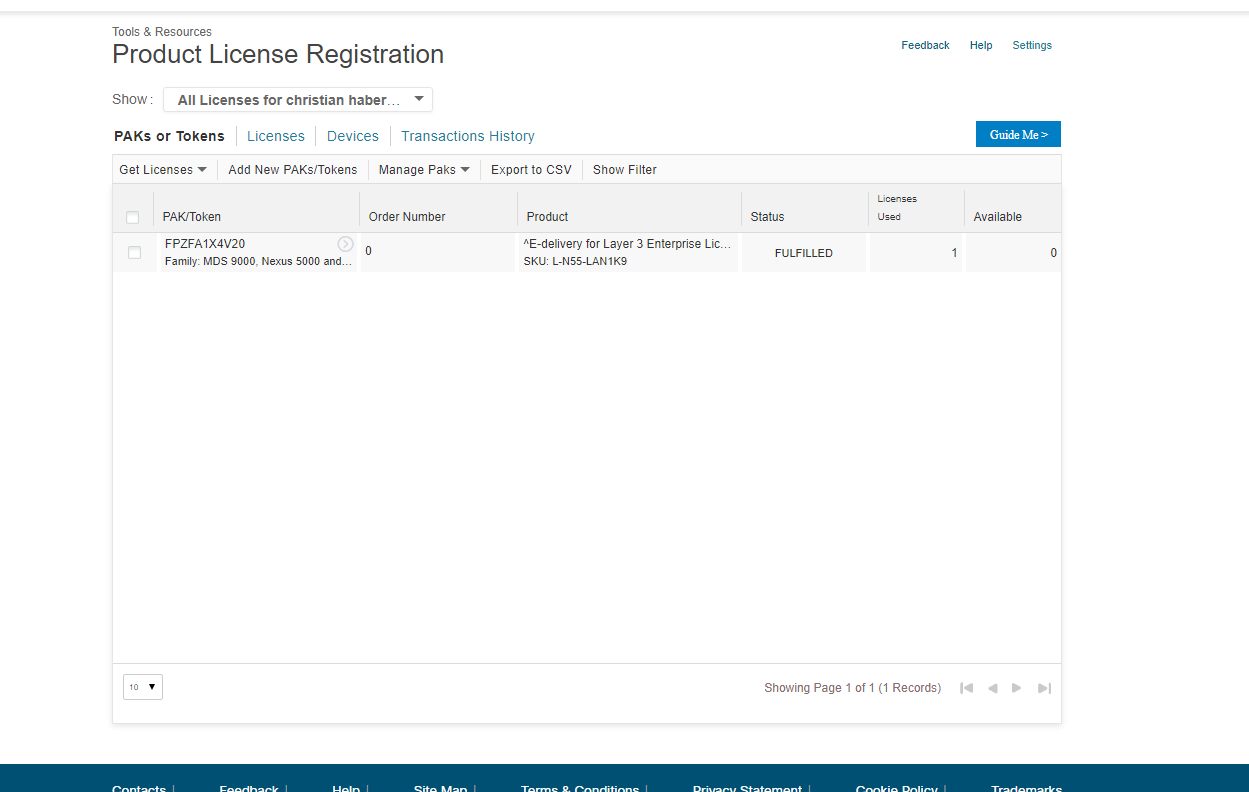

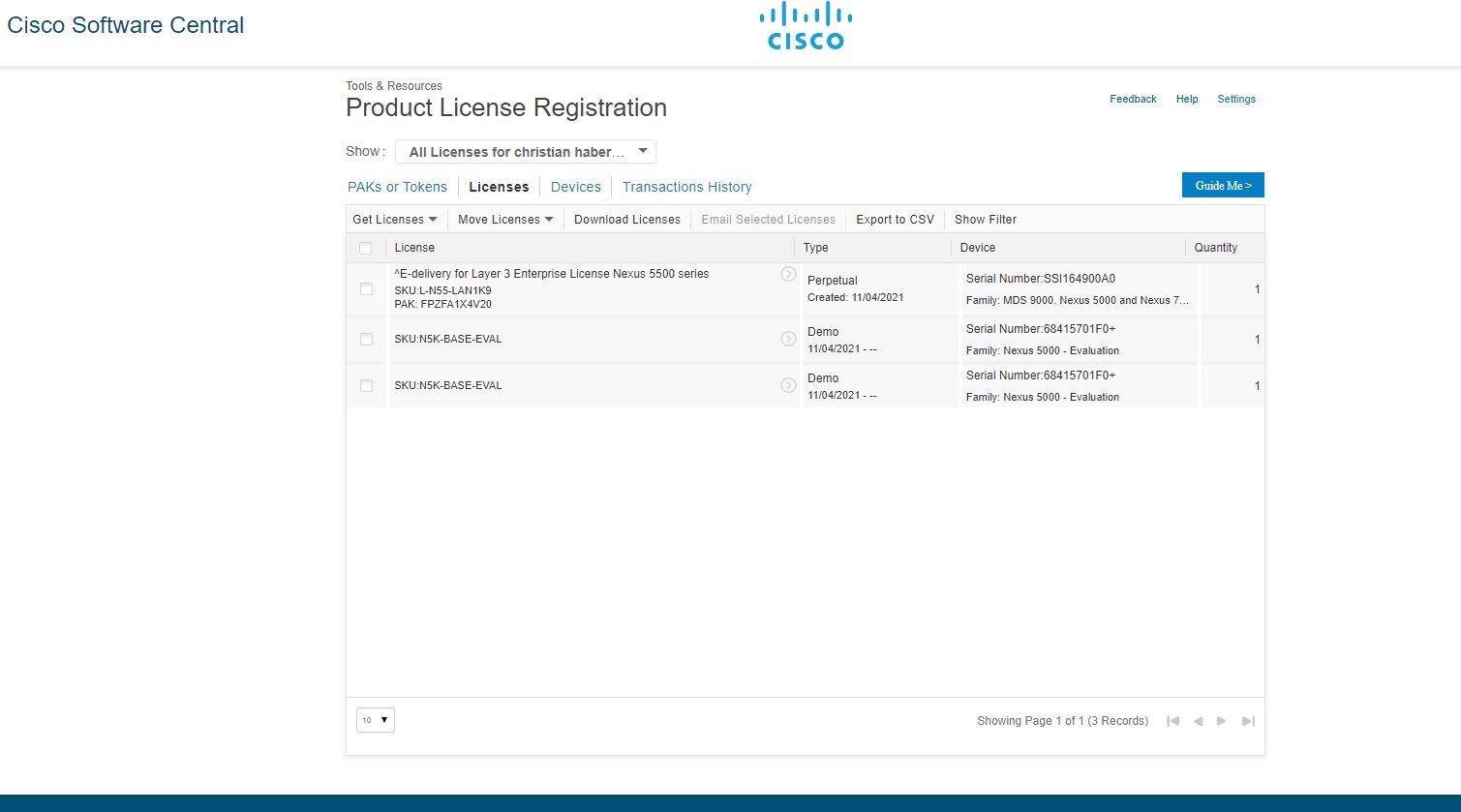

Ja, das ist böse ! Damit ist die L3 Daughter Card ohne Funktion. Das erklärt alles !cisco.com/c/en/us/products/collateral/switches/nexus-5000-series ...

Hast du eine Base L3 Software bzw. Lizenz installiert ?!

Wenn du nach der Fehlermeldung suchst gibts diverse Threads.

Hab ich vom Support bei Cisco via email bekommen.

Dann ist das Teil unter Wartung ?? Wäre gut...Mache dann in jedem Fall einen TAC Case auf bei Cisco mit der Fehlermeldung !

Fakt ist ja das die L3 Daughter Card nicht rennt und das dein Problem verursacht. Das kann ein Microcode Mismatch der Daughter Card sein, Defekt oder was auch immer.

Solange die nicht saube rim System rennt bleibt dein Problem bestehen.

Was du auch nochmal machen kannst, falls nicht schon geschehen, ist das du die Memberports der routenden VLANs auf eine gemeinsame Portgruppe legst. Also Ports die immer innerhalb des L3 Moduls liegen und NICHT über die Backplane in andere Portgruppen ASICs gehen müssen von Portgruppe zu Portgruppe. Ggf. macht das noch einen Unterschied. Knackpunkt ist aber sicher die nicht aktive Daughtercard.

Ich werde das nach der Arbeit erledigen und berichten.

Wir sind gespannt ! Und...vergiss die Ohrstöpsel nicht !! 😉Ist ja schon mal sehr gut.

Perfekt ! 👍Installiere eben NX-OS 7.0.0.N1.1

Ja beim Nexus immer das Recommendet:cisco.com/c/en/us/td/docs/switches/datacenter/nexus5500/sw/relea ...

Wie per PM schon geschrieben ggf. mal nach Brocade/Extreme VDX 6740 (SFP) oder 6740T (Kupfer) auf dem Gebrauchtmarkt sehen. Da gibts keinen Stress mit Lizensierungen und Modulen.

CLI ist 100% Cisco, also problemlos von Cisco affinen ITlern zu konfigurieren und natürlich alles Wirespeed im L3. Außerdem sind die erheblich leiser als die Nexus.

CLI ist 100% Cisco, also problemlos von Cisco affinen ITlern zu konfigurieren und natürlich alles Wirespeed im L3. Außerdem sind die erheblich leiser als die Nexus.