IPSec Mikrotik zu Lancom

Hey,

Ich habe ein kleines Problem mit IPSec zwischen einem Mikrotik und einem Lancom.

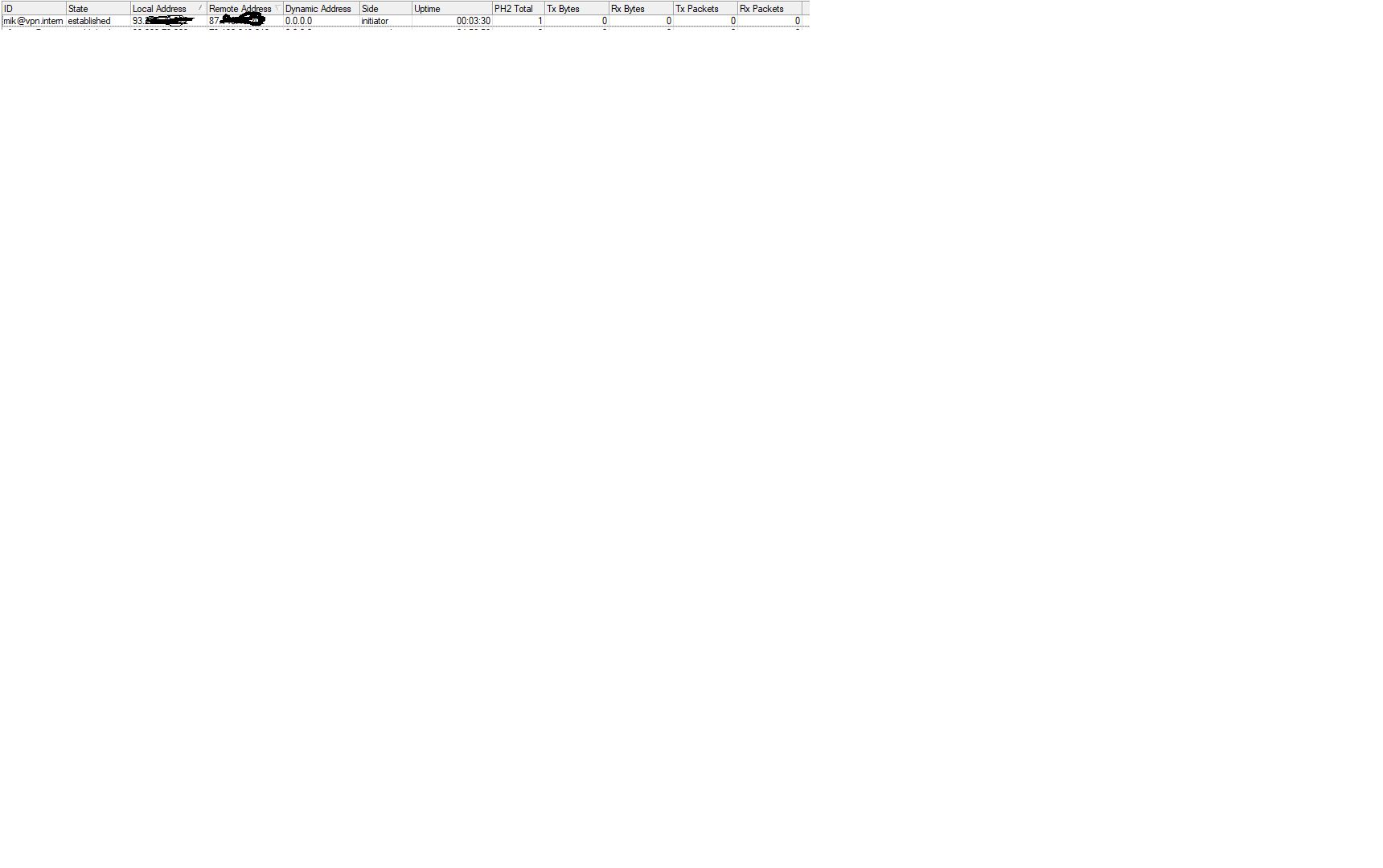

Die VPN Verbindung steht, ich kann aber nicht das auf entfernte Netz vom Lancom zugreifen, umgekehrt auch nicht.

Beim Ping vom Mikrotik zum Lancom kommt immer Timeout.

Der Lancom ist Responder, Phase 1 und 2 werden aufgebaut.

Der Mikrotik hängt direkt am VDSL Modem, macht also die PPOE Einwahl.

Das interessante ist, wenn ich den Mikrotik so konfiguriere das er hinter einem andere Router hängt und ich dann im Profile, NAT Traversal aktiviere, geht alles.

Sonst sind alle Firewall Regeln so geblieben (bis auf halt das NAT dann nicht über das PPPOE Interfaces, sondern über ETH1 direkt gemacht wird).

Nur wenn der Mikrotik die Einwahl direkt am VDSL Modem macht, geht kein Ping durch.

Selbst wenn ich alle Regeln in der Firewall lösche und nur die NAT und die SourceNat Regel mit accept für das Lancom-Netz im Mikrotik erstelle, geht kein Ping.

Hat jemand das zufällig so laufen?

Das was ich zum Teil im Netz gefunden habe, war meistens das der Mikrotik hinter einem Router steht, das funktioniert ja auch, aber nicht direkt wenn er die PPPOE Session macht.

Gruß und Danke

Ich habe ein kleines Problem mit IPSec zwischen einem Mikrotik und einem Lancom.

Die VPN Verbindung steht, ich kann aber nicht das auf entfernte Netz vom Lancom zugreifen, umgekehrt auch nicht.

Beim Ping vom Mikrotik zum Lancom kommt immer Timeout.

Der Lancom ist Responder, Phase 1 und 2 werden aufgebaut.

Der Mikrotik hängt direkt am VDSL Modem, macht also die PPOE Einwahl.

Das interessante ist, wenn ich den Mikrotik so konfiguriere das er hinter einem andere Router hängt und ich dann im Profile, NAT Traversal aktiviere, geht alles.

Sonst sind alle Firewall Regeln so geblieben (bis auf halt das NAT dann nicht über das PPPOE Interfaces, sondern über ETH1 direkt gemacht wird).

Nur wenn der Mikrotik die Einwahl direkt am VDSL Modem macht, geht kein Ping durch.

Selbst wenn ich alle Regeln in der Firewall lösche und nur die NAT und die SourceNat Regel mit accept für das Lancom-Netz im Mikrotik erstelle, geht kein Ping.

Hat jemand das zufällig so laufen?

Das was ich zum Teil im Netz gefunden habe, war meistens das der Mikrotik hinter einem Router steht, das funktioniert ja auch, aber nicht direkt wenn er die PPPOE Session macht.

Gruß und Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61079680335

Url: https://administrator.de/forum/ipsec-mikrotik-zu-lancom-61079680335.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

20 Kommentare

Neuester Kommentar

Mahlzeit.

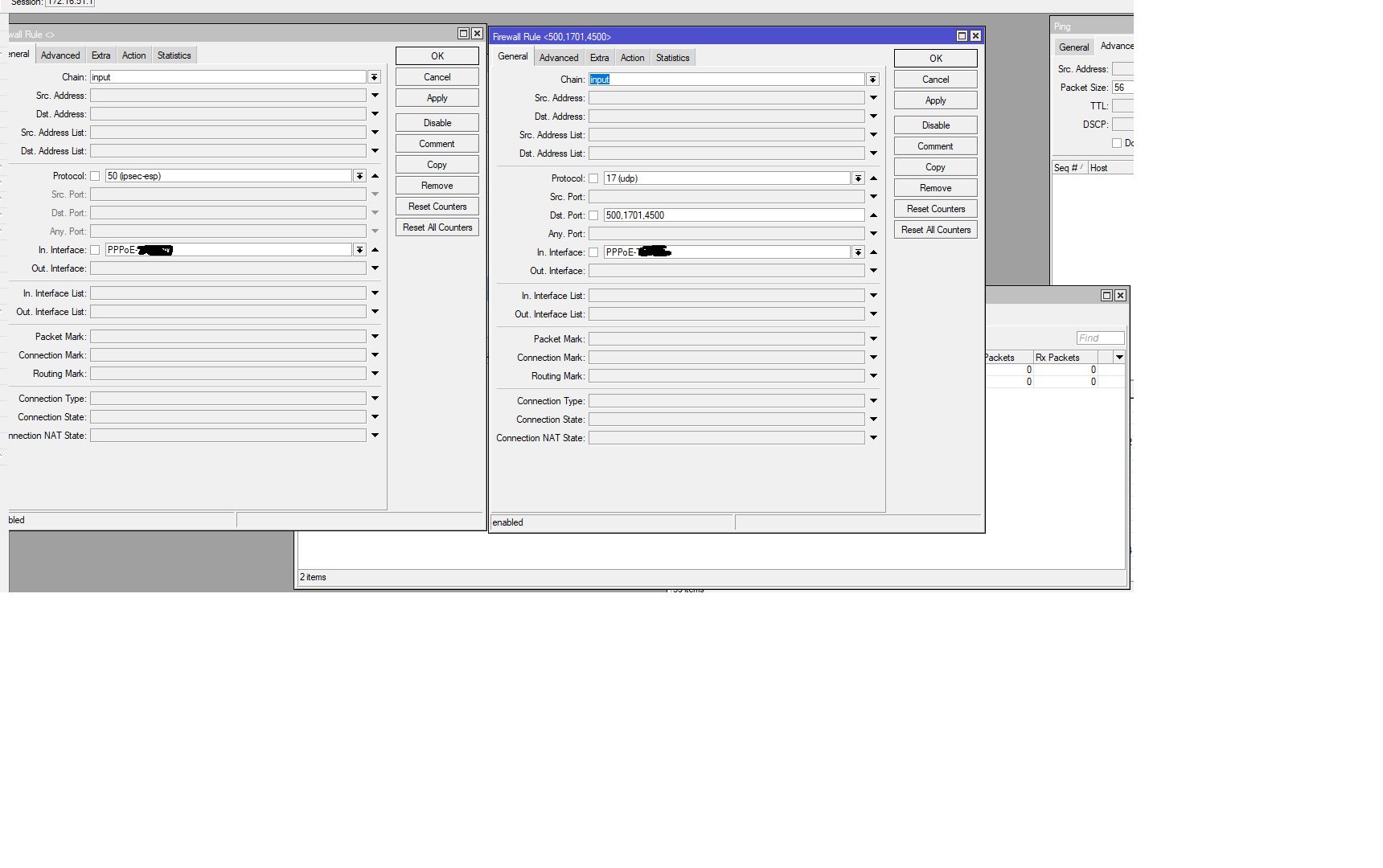

Sind in den Regeln eingehend auf dem Mikrotik auf dem PPPoE Interface die Ports 50 (ESP), 500, 4500 erlaubt?

Gruß

Marc

Zitat von @quax08:

Sonst sind alle Firewall Regeln so geblieben (bis auf halt das NAT dann nicht über das PPPOE Interfaces, sondern über ETH1 direkt gemacht wird).

Sonst sind alle Firewall Regeln so geblieben (bis auf halt das NAT dann nicht über das PPPOE Interfaces, sondern über ETH1 direkt gemacht wird).

Sind in den Regeln eingehend auf dem Mikrotik auf dem PPPoE Interface die Ports 50 (ESP), 500, 4500 erlaubt?

Gruß

Marc

Port 1701 ist Quatsch, das ist nur für L2TP relevant was du ja gar nicht machst solltest du also besser entfernen.

Wenn du vom Mikrotik direkt pingst hast du dran gedacht über den Advanced Reiter seine lokale LAN IP einzugeben?

Wenn du das nicht machst nutzt der Mikrotik eine falsche Absender IP und der Ping geht’s ins Nirvana.

Sofern du die Firewall Settings aus dem Default Setup nutzt brauchst du keinerlei Rlegelwerk definieren, weil das im Default Setup alles schon korrekt eingestellt ist f. IPsec.

Wenn du vom Mikrotik direkt pingst hast du dran gedacht über den Advanced Reiter seine lokale LAN IP einzugeben?

Wenn du das nicht machst nutzt der Mikrotik eine falsche Absender IP und der Ping geht’s ins Nirvana.

Sofern du die Firewall Settings aus dem Default Setup nutzt brauchst du keinerlei Rlegelwerk definieren, weil das im Default Setup alles schon korrekt eingestellt ist f. IPsec.

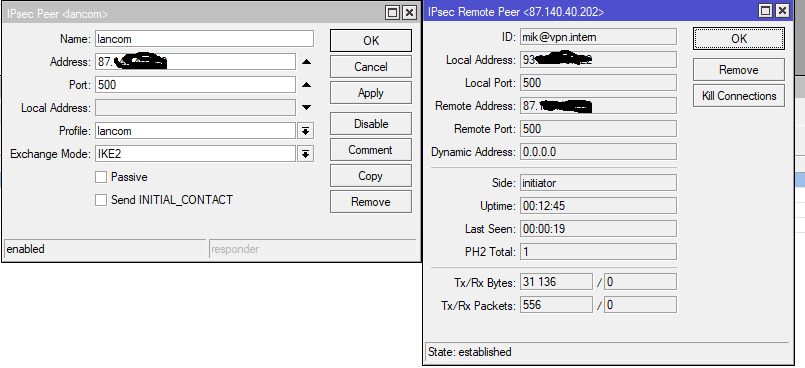

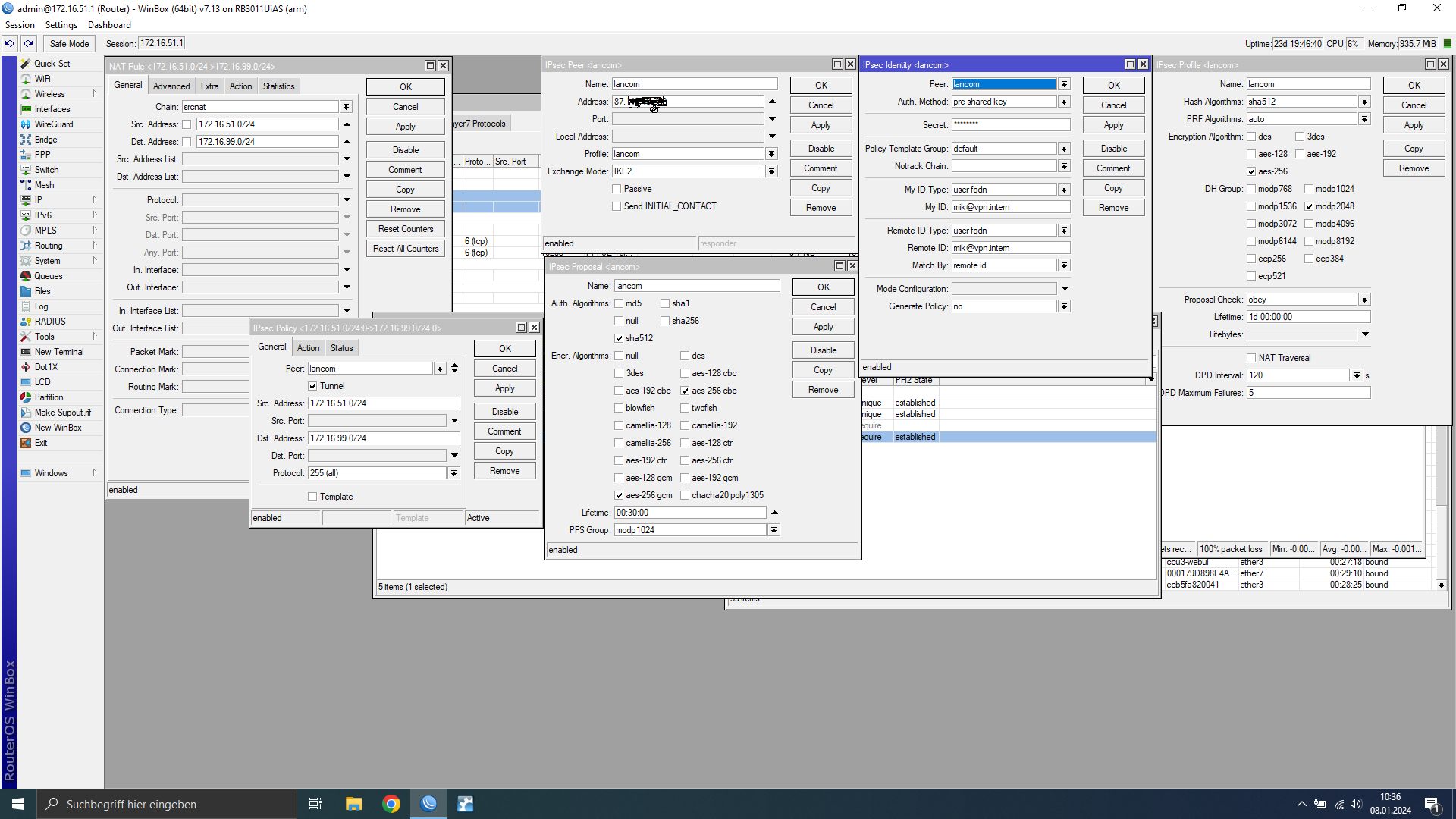

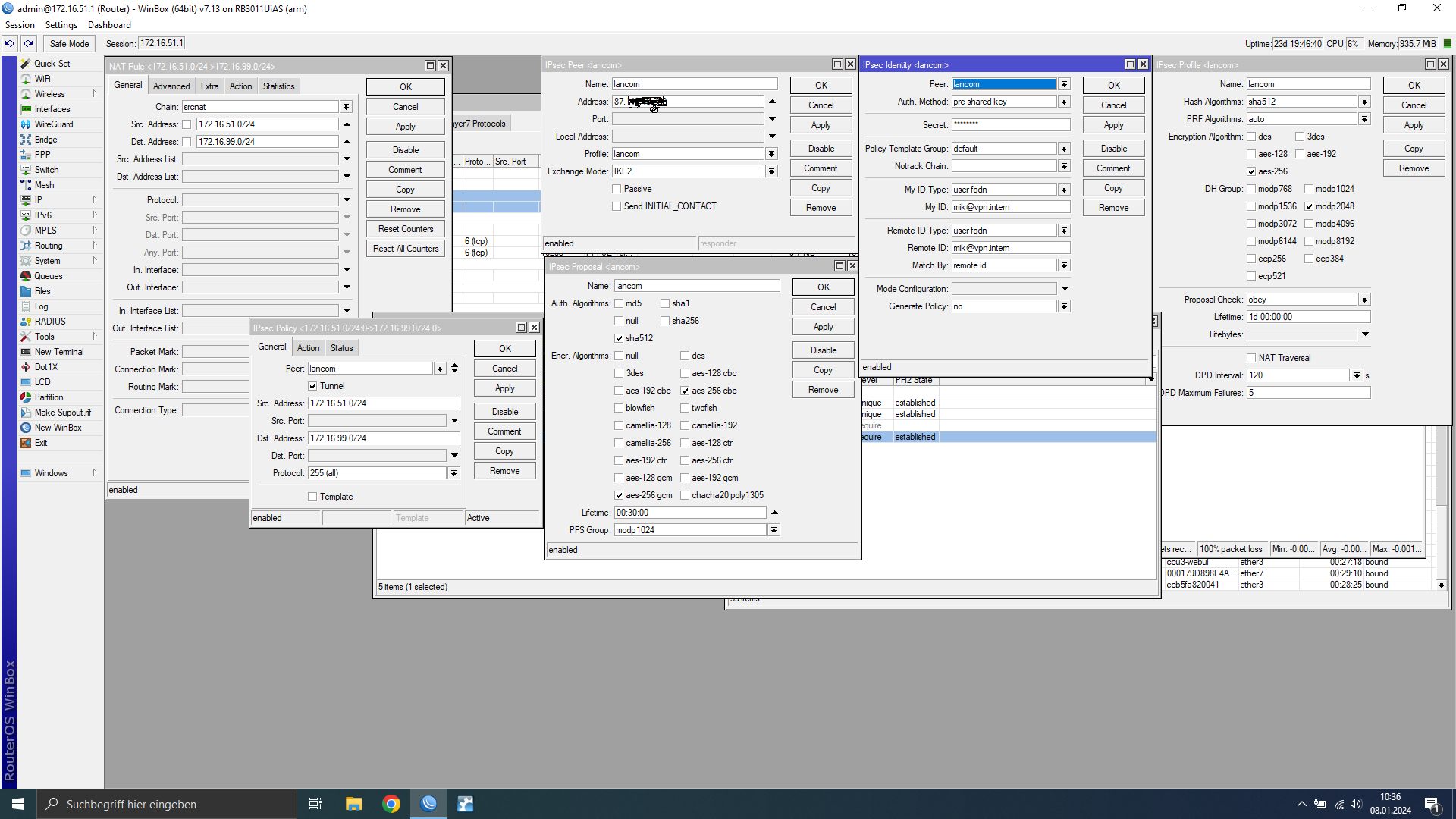

Das ist aktuell ein Bug in der aktuellen ROS Version. Der beachtet das Häkchen im Profile bei "NAT Traversal" nicht.

Trage beim Peer den Port 500 mal explizit ein, habe das hier im Lab mit einem Lancom vRouter verifizieren können. Ohne den Port explizit einzutragen macht er trotz entferntem Haken im Profile immer NAT Traversal und es geht kein Traffic mehr durch.

Beim Ping natürlich immer die Absender-IP richtig setzen wenn du auf dem Router pingst !

pj.

Trage beim Peer den Port 500 mal explizit ein, habe das hier im Lab mit einem Lancom vRouter verifizieren können. Ohne den Port explizit einzutragen macht er trotz entferntem Haken im Profile immer NAT Traversal und es geht kein Traffic mehr durch.

Beim Ping natürlich immer die Absender-IP richtig setzen wenn du auf dem Router pingst !

pj.

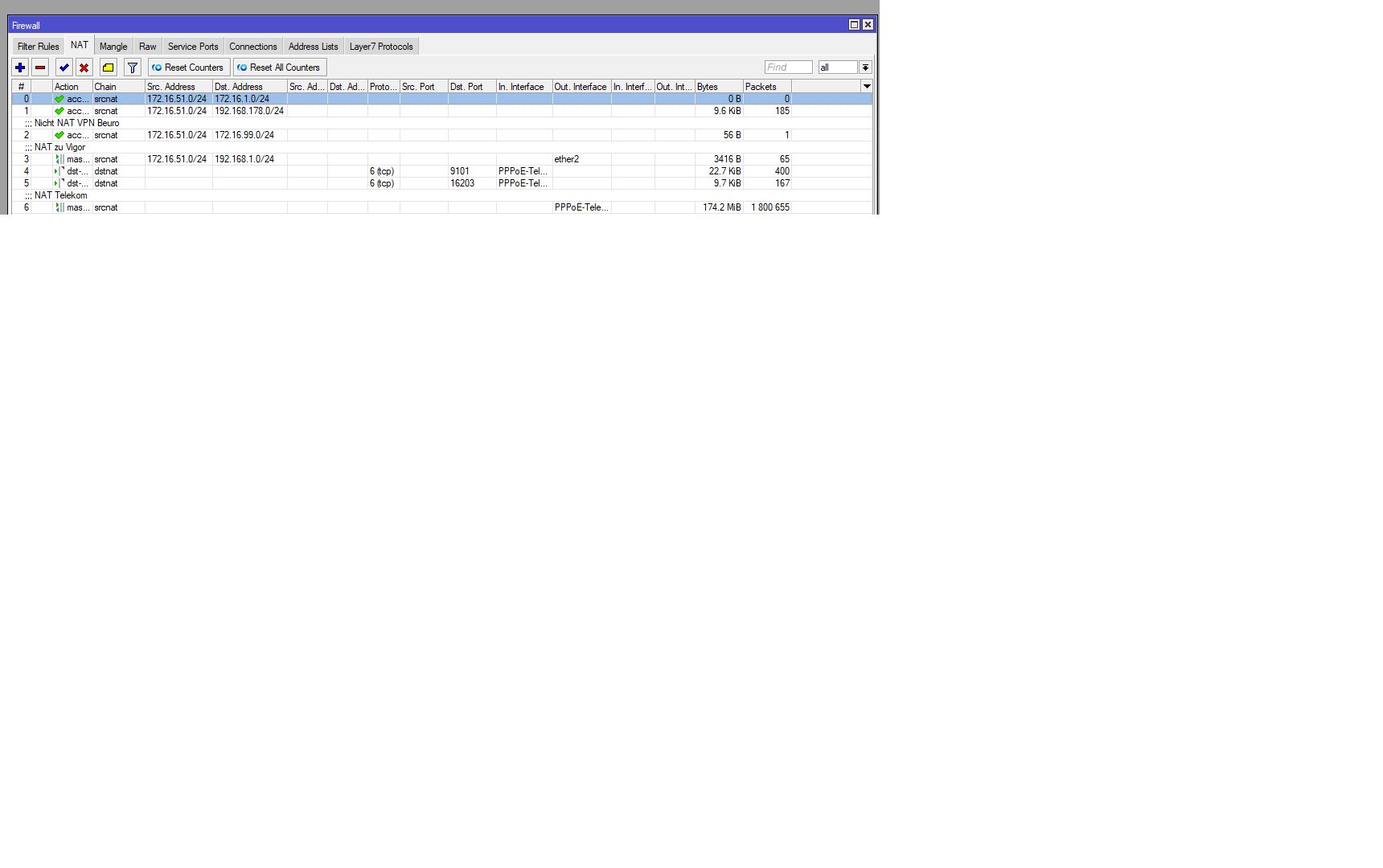

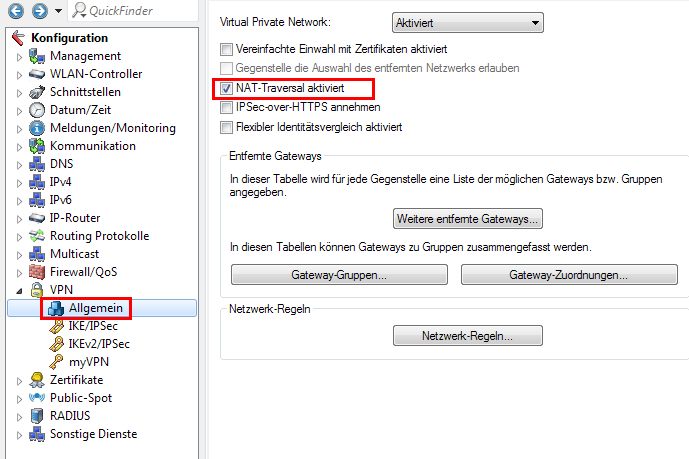

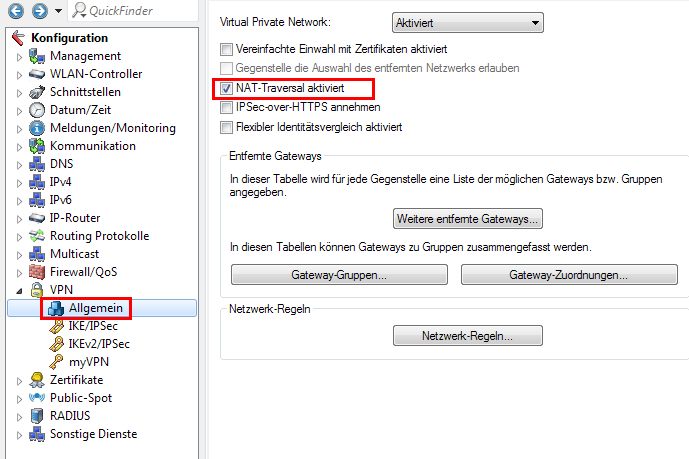

Jepp, denke auch am LANCOM an die Verbindungs-Parameter unter VPN->IKEv2/IPSec->Verbindungs-Parameter passen müssen. Bei Nat Traversal UDP Port 4500 ansonsten Encapsulation auf "keine" wenn kein NAT Traversal verwendet wird.

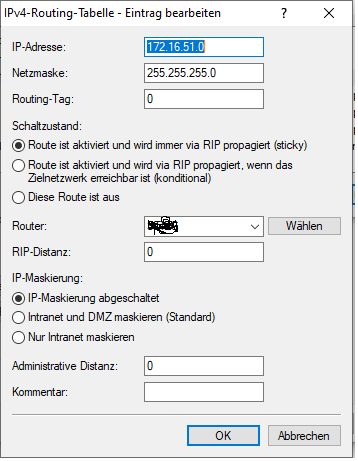

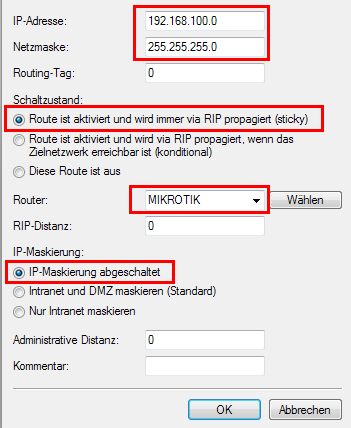

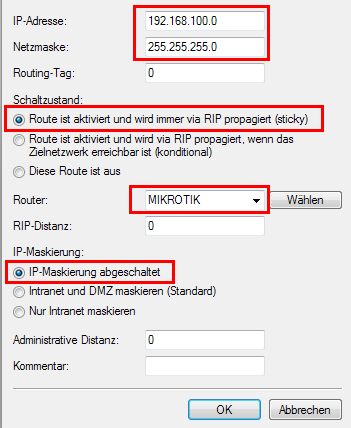

Des weiteren daran denken das unter IP-Router -> Routing -> IPv4 Routing Tabelle das entfernte Subnetz mit "IP Maskierung abgeschaltet" eingetragen wird!

Und wenn du kein NAT Traversal nutzen willst auch die Option hier abschalten

Des weiteren daran denken das unter IP-Router -> Routing -> IPv4 Routing Tabelle das entfernte Subnetz mit "IP Maskierung abgeschaltet" eingetragen wird!

Und wenn du kein NAT Traversal nutzen willst auch die Option hier abschalten

Nach der Änderung klappt's hier aber im Lab aber einwandfrei.

Dann hast du wohl ICMP in der Firewall am Lancom geblockt oder vergessen in den Client-Firewalls das fremde Subnetz freizuschalten.

Einfach mal ein Traffic Capture an den Devices machen und du hast Klarheit was wo wie ankommt .

Dann hast du wohl ICMP in der Firewall am Lancom geblockt oder vergessen in den Client-Firewalls das fremde Subnetz freizuschalten.

Einfach mal ein Traffic Capture an den Devices machen und du hast Klarheit was wo wie ankommt .

Ach ja "send-initial-contact" solltest du im Peer auch noch anhaken das fehlt bei dir, sollte hier aber bezüglich ICMP nicht relevant sein.

Danke auch fürs Feedback. 🖖

Bin ich dadurch endlich mal dazu gekommen die vRouter Instanz von LanCom in einer VM zu testen, dann muss man sich nicht immer extra Hardware aus der Grabbelkiste holen 😉

Bin ich dadurch endlich mal dazu gekommen die vRouter Instanz von LanCom in einer VM zu testen, dann muss man sich nicht immer extra Hardware aus der Grabbelkiste holen 😉