IPsec S2S Tunnel - redirect gateway

Hallo Zusammen,

ich habe mal wieder etwas zum basteln dabei. Im groben funktioniert es sogar.

Allerdings nur eine Feinheit , die mich stört.

Also, was will ich :

Bisher habe ich meinen Raspberry dazu genutzt, um mittels einen OpenVPN Tunnel jeglichen Traffic durch den Tunnel über meine Pfsense zu leiten.

Das hat super funktioniert, allerdings ist der nun ... kaputt gegangen. ( also der PI )

Jetzt hab ich nur noch die Fritz Box. Diese kann natürlich kein OpenVPN.

Also habe ich flink einen IPsec Tunnel gebaut. In diesem Fall als S2S Tunnel.

Ich komme von Intern ins VPN Netz und wieder zurück.

Das klappt super.

Das einzige ist, ich möchte auch hier den Traffic durch den Tunnel schieben.

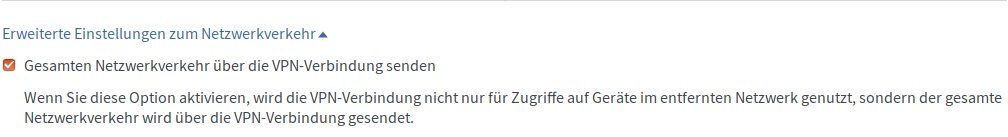

In der Fritz Box gibt es da so einen schönen haken. Gesamten Traffic durch schieben.

Gesamten Traffic durch schieben.

In den Firewall Regeln habe ich eine Regel für IPsec erstellt.

Alles was aus * kommt über ipsec darf * hin

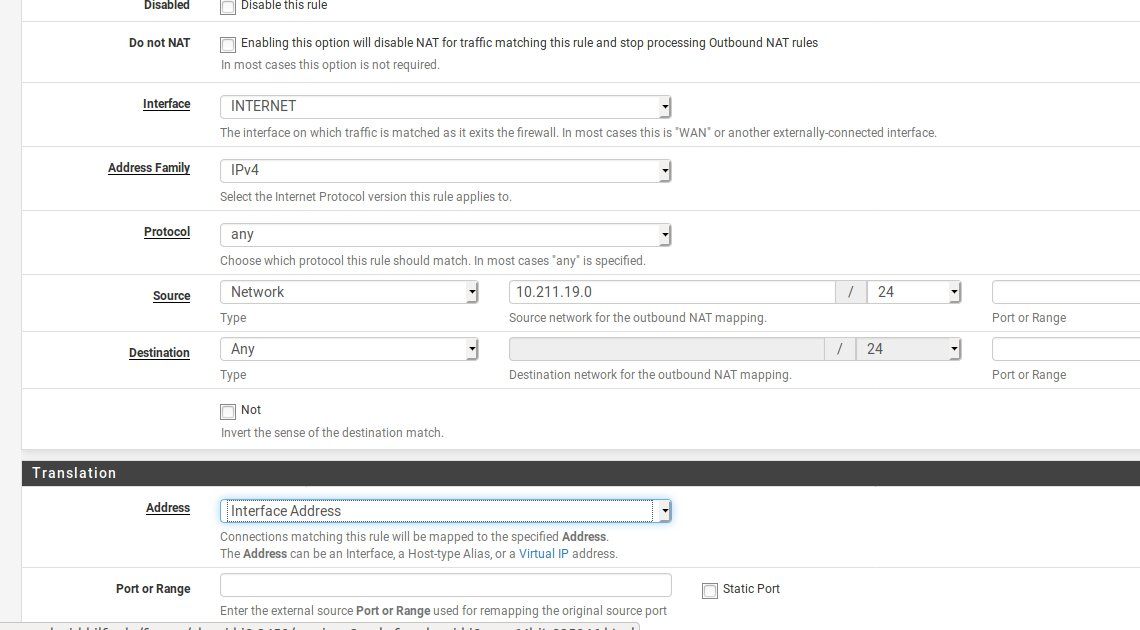

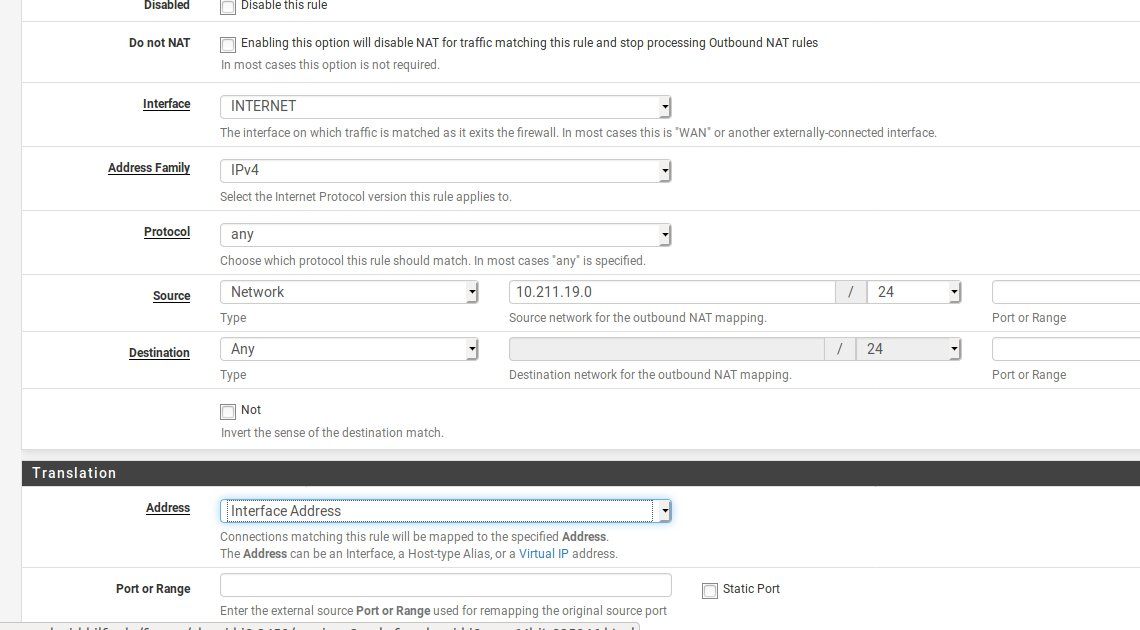

In der PFsense habe ich eine neue Outbound NAT Regel erstellt.

Interface Address ist in diesem Fall die externe Adresse der Firewall.

Interface Address ist in diesem Fall die externe Adresse der Firewall.

10.211.19.0/24 ist das lokale Netz hinter der Friz Box.

Im prinzip sollte das ja so funktionieren

Allerdings kommt nix durch.

Im Log erkenne ich erstmal gar ncihts.

Hat jemand eine IDee, woran das liegen kann ?

Vielen Dank.

Christian

ich habe mal wieder etwas zum basteln dabei. Im groben funktioniert es sogar.

Allerdings nur eine Feinheit , die mich stört.

Also, was will ich :

Bisher habe ich meinen Raspberry dazu genutzt, um mittels einen OpenVPN Tunnel jeglichen Traffic durch den Tunnel über meine Pfsense zu leiten.

Das hat super funktioniert, allerdings ist der nun ... kaputt gegangen. ( also der PI )

Jetzt hab ich nur noch die Fritz Box. Diese kann natürlich kein OpenVPN.

Also habe ich flink einen IPsec Tunnel gebaut. In diesem Fall als S2S Tunnel.

Ich komme von Intern ins VPN Netz und wieder zurück.

Das klappt super.

Das einzige ist, ich möchte auch hier den Traffic durch den Tunnel schieben.

In der Fritz Box gibt es da so einen schönen haken.

In den Firewall Regeln habe ich eine Regel für IPsec erstellt.

Alles was aus * kommt über ipsec darf * hin

In der PFsense habe ich eine neue Outbound NAT Regel erstellt.

10.211.19.0/24 ist das lokale Netz hinter der Friz Box.

Im prinzip sollte das ja so funktionieren

Allerdings kommt nix durch.

Im Log erkenne ich erstmal gar ncihts.

Hat jemand eine IDee, woran das liegen kann ?

Vielen Dank.

Christian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 513958

Url: https://administrator.de/forum/ipsec-s2s-tunnel-redirect-gateway-513958.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr

3 Kommentare

Neuester Kommentar

Irgendwie etwas wirr...?! Warum eine zusätzliche Outbound NAT Regel ? Normal ist die überflüssig. Die pfSense würde es alles NATen was von ihr ins Internet geht.

Wichtig ist das die FB jeglichen Traffic in den Tunnel routet sprich also einen Gateway Redirect auf den IPsec Tunnel bekommt. Das macht man indem man der pfSense eine Wildcard Route mit 0.0.0.0 /0 als remotes Netz einträgt.

Problematischer ist es aber der FB das beizubringen, da die immer ein Split Tunneling machen will:

ip-phone-forum.de/threads/vpn-zwischen-zwei-fb-kompletten-traffi ...

ip-phone-forum.de/threads/mini-howto-kompletten-internetverkehr- ...

Fritzbox alle Daten durch einenVPN Tunnel senden

andreas-reiff.de/2015/09/gesamten-internetverkehr-durch-avm-frit ...

Vieles ist da Client bezogen bei der FB und gut möglich das die FB als einfache Consumer Box sowas bei S2S gar nicht supportet und dort rein nur Split Tunneling kann.

Da ist es dann allemal stressfreier in einen neuen kleinen OVPN Taschenrouter zu investieren der sowas mit 3 Mausklicks im GUI wieder wie früher erledigt:

amazon.de/GL-iNet-GL-MT300N-V2-Repeater-Performance-Compatible/d ...

Außerdem ist er zudem noch preiswerter als der RasPi !

Wichtig ist das die FB jeglichen Traffic in den Tunnel routet sprich also einen Gateway Redirect auf den IPsec Tunnel bekommt. Das macht man indem man der pfSense eine Wildcard Route mit 0.0.0.0 /0 als remotes Netz einträgt.

Problematischer ist es aber der FB das beizubringen, da die immer ein Split Tunneling machen will:

ip-phone-forum.de/threads/vpn-zwischen-zwei-fb-kompletten-traffi ...

ip-phone-forum.de/threads/mini-howto-kompletten-internetverkehr- ...

Fritzbox alle Daten durch einenVPN Tunnel senden

andreas-reiff.de/2015/09/gesamten-internetverkehr-durch-avm-frit ...

Vieles ist da Client bezogen bei der FB und gut möglich das die FB als einfache Consumer Box sowas bei S2S gar nicht supportet und dort rein nur Split Tunneling kann.

Da ist es dann allemal stressfreier in einen neuen kleinen OVPN Taschenrouter zu investieren der sowas mit 3 Mausklicks im GUI wieder wie früher erledigt:

amazon.de/GL-iNet-GL-MT300N-V2-Repeater-Performance-Compatible/d ...

Außerdem ist er zudem noch preiswerter als der RasPi !

Allerdings habe ich in der Firewall eine NAT Regel für das lokale Netz hinterlegt.

Eigentlich ja überflüssiger Unsinn, denn das ist ja immer die default Konfig an der man gemeinhin nix fummeln muss. Das klappt ja auch immer out of the box..Also brauche ich eine zusätzliche NAT Regel.

Nein, das ist Unsinn.Auch wenn du einen Router im lokalen LAN hinter der pfSense hast werden dann dort alle gerouteten IP Netze an der pfSense auch am WAN geNATet. Separate NAT Regeln braucht es da nicht.

So ist es in der Netgate Dokumentation beschrieben.

Wo ?Wenn das stimmt, dann stimmt es mit den (Default) Einstellungen in der Praxis nicht überein, denn da wird alles geNATet.

Die Box scheint seine gesamte Einwahl ins Unitymedia Netz durch den Tunnel schieben zu wollen.

Terminierst du PPPoE direkt an der FW, sprich nutzt du ein reines Modem am WAN Port, keinen Router ?Schade, das sowas nicht funktioniert.

Von Seiten der pfSense funktioniert das fehlerfrei ! Die FritzBox kann das nicht. Normalerweise kennt die kein Gateway Redirect sondern rein nur Split Tunneling. Das ist das primäre Problem.Ich denke jedoch, ein neuer RPi 4 wird mal fällig.

Nimm besser den o.a. GL.inet Router. Wenn du nur damit netzwerken willst ist das die sinnvollere Entscheidung !