Kein DHCP außerhalb von VMs

Hallo,

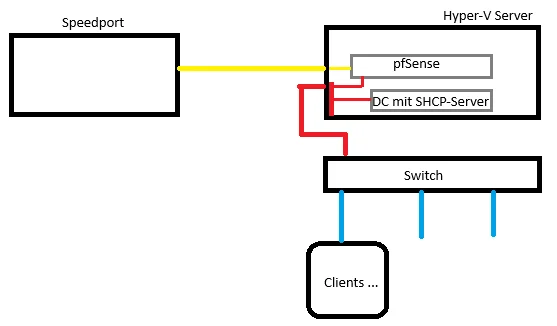

Ich habe bei mir einen Hyper-V Server mit Windows Server 2025 Datacenter aufgesetzt, darauf läuft unter anderem eine VM (ebenfalls Server 2025 Datacenter) als Domönencontroller und zusätzlich soll dort ein DHCP-Server laufen.

Nun habe ich das Problem, dass der DHCP zwar IPs an andere VMs vergeben kann, jedoch nicht im restlichen Netzwerk außerhalb des Hypervisors.

Es wurde weder der DHCP-Wächter noch der Roter-Wächter für die VM aktiviert. Der vSwitch, mit dem die VM verbunden ist, ist als externes Netzwerk mit gemeinsamer Verwendung konfiguriert.

Das Netz ist mit 172.16.0.0/16 konfiguriert und der DHCP-Bereich soll 172.16.254.0-255 beinhalten. Die DHCP-Optionen für Gateway, DNS und Broadcast (172.16.255.255) wurden als Serveroptionen konfiguriert und sind auch im IP-Bereich vorhanden. Richtlinien wurden keine konfiguriert.

Sonst ist im Netzwerk nichts besonderes vorhanden, keine VLANs, keine extra Firewall (außer die Standard-Firewall auf dem Speedport) und auch kein weiterer DHCP (wurde am Speedport deaktiviert).

Hat jemand schon mal ein solches Problem gehabt und vielleicht eine Lösung parat oder ist das evtl. ein Bug aktueller Updates?

Ich habe bei mir einen Hyper-V Server mit Windows Server 2025 Datacenter aufgesetzt, darauf läuft unter anderem eine VM (ebenfalls Server 2025 Datacenter) als Domönencontroller und zusätzlich soll dort ein DHCP-Server laufen.

Nun habe ich das Problem, dass der DHCP zwar IPs an andere VMs vergeben kann, jedoch nicht im restlichen Netzwerk außerhalb des Hypervisors.

Es wurde weder der DHCP-Wächter noch der Roter-Wächter für die VM aktiviert. Der vSwitch, mit dem die VM verbunden ist, ist als externes Netzwerk mit gemeinsamer Verwendung konfiguriert.

Das Netz ist mit 172.16.0.0/16 konfiguriert und der DHCP-Bereich soll 172.16.254.0-255 beinhalten. Die DHCP-Optionen für Gateway, DNS und Broadcast (172.16.255.255) wurden als Serveroptionen konfiguriert und sind auch im IP-Bereich vorhanden. Richtlinien wurden keine konfiguriert.

Sonst ist im Netzwerk nichts besonderes vorhanden, keine VLANs, keine extra Firewall (außer die Standard-Firewall auf dem Speedport) und auch kein weiterer DHCP (wurde am Speedport deaktiviert).

Hat jemand schon mal ein solches Problem gehabt und vielleicht eine Lösung parat oder ist das evtl. ein Bug aktueller Updates?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671124

Url: https://administrator.de/forum/kein-dhcp-ausserhalb-von-vms-671124.html

Ausgedruckt am: 22.07.2025 um 07:07 Uhr

47 Kommentare

Neuester Kommentar

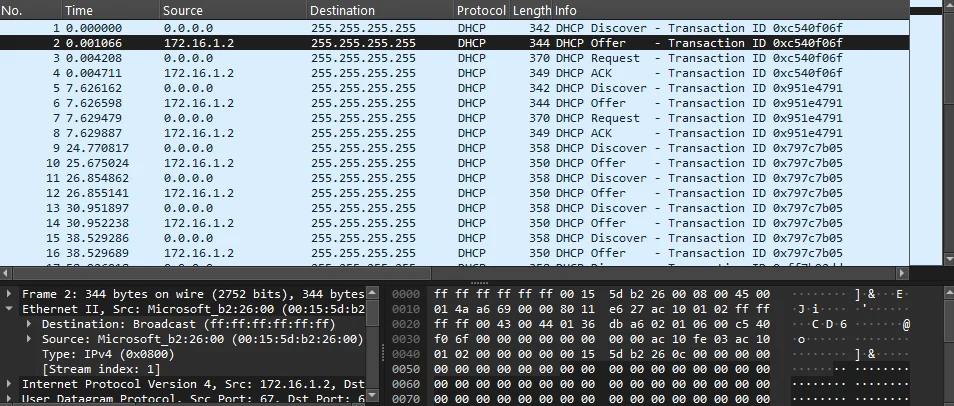

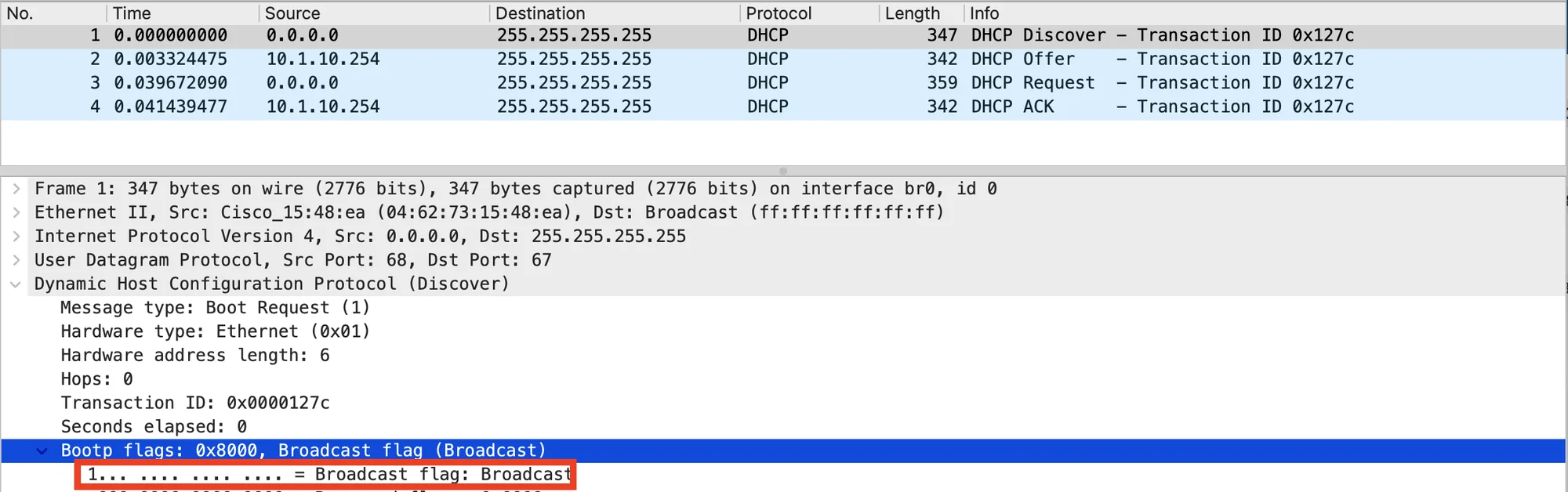

Ich habe es jetzt mit Wireshark mal noch genauer untersucht:

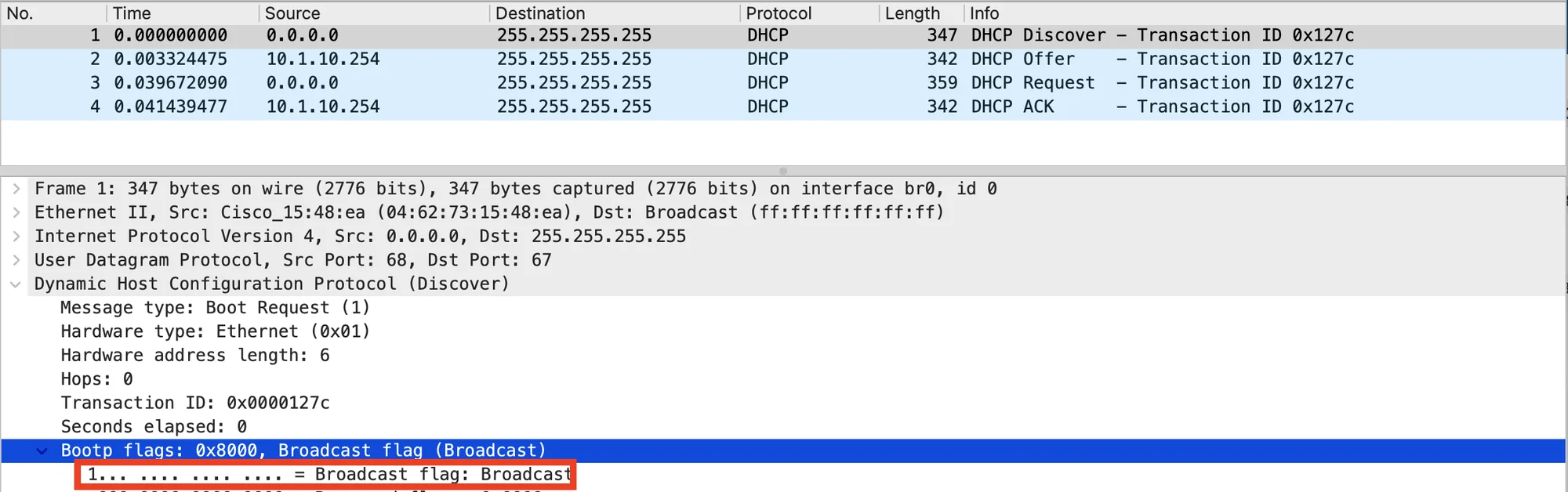

Und das auch richtig? 🤔 (Siehe zu der Thematik auch HIER)

Bedenke das nur die Pakete bis zum "Discover" Broadcasts sind (255.255.255.255 bzw. Mac ff:ff:ff:ff:ff:ff)! Danach sind es Unicasts die ohne einen Mirror (Spiegel) Port im Switch sonst nicht zu sehen sind sofern das Broadcast Flag am Client nicht gesetzt ist, weil der logischerweise dann Mac basierend forwardet. Das gilt zumindestens für fremde DHCP.

Nur auf dem Wireshark PC selber kannst du den vollständigen DHCP Verlauf ohne Mirror Port sehen. Hast du das bedacht?

Das Verhalten mit oder ohne Broadcast Flag im Client ist unterschiedlich. Einmal nur Broadcast einmal der Wechsel auf Unicast.

Letzteres ist aus Sicherheitsgründen bei allen aktuellen DHCP Clients aktiviert damit man nicht netzwerkweit zugeteilte IP Adressen über den Broadcast "abschnorcheln" kann.

Ansonsten wie @Looser27 oben schon sagt ggf. mal den DHCP Server temporär deaktivieren und einen einfachen Test DHCP auf deinem Client PC aktivieren und checken oder der sich anders verhält mit den Clients.

dhcpserver.de/cms/

Wenn ja, würde das eine Fehlkonfig sicher verifizieren.

Nur auf dem Wireshark PC selber kannst du den vollständigen DHCP Verlauf ohne Mirror Port sehen. Hast du das bedacht?

Das Verhalten mit oder ohne Broadcast Flag im Client ist unterschiedlich. Einmal nur Broadcast einmal der Wechsel auf Unicast.

Letzteres ist aus Sicherheitsgründen bei allen aktuellen DHCP Clients aktiviert damit man nicht netzwerkweit zugeteilte IP Adressen über den Broadcast "abschnorcheln" kann.

Ansonsten wie @Looser27 oben schon sagt ggf. mal den DHCP Server temporär deaktivieren und einen einfachen Test DHCP auf deinem Client PC aktivieren und checken oder der sich anders verhält mit den Clients.

dhcpserver.de/cms/

Wenn ja, würde das eine Fehlkonfig sicher verifizieren.

Broadcast oder sieht das dann nur so aus?:

Leider kann man darauf nicht zielführend antworten weil du unten im WS den Inhalt nicht geöffnet hast um zu sehen ob das BC Flag gesetzt ist oder nicht. Siehe Beispiel oben. aber die Antwort-Pakete vom DHCP-Server verlassen den vSwitch nicht ins physische Netzwerk.

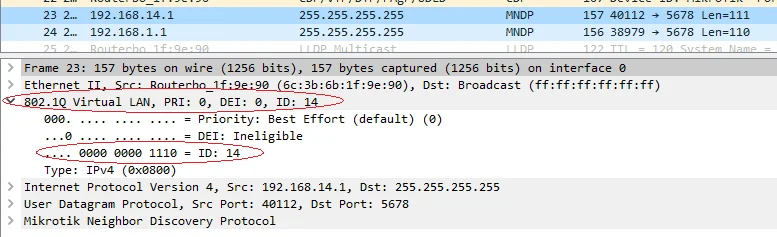

Das bedeutet dann, wie Kollege @Looser27 schon sagt, das die NIC und/oder der dort ggf. angeschlossene physische Switch falsch an den vSwitch angebunden sind!! Vermutlich taggst du hier etwas fälschlicherweise oder der Port steckt in einem falschen VLAN?Oder, solltest du einen dummen, ungemanagten externen Switch haben tagged der vSwitch fälschlicherweise was der Externe nicht versteht.

Auch das kannst du recht einfach überprüfen wenn du den Wireshark einmal direkt an die NIC ins externe Netzwerk klemmst. Dort kannst du checken ob dort VLAN Tags mitkommen oder nicht bei den DHCP Frames. (Beispiel hier mit ID 14)

Nein, im moment nicht. Es ist aktuell nur der interne Switch vom Speedport vorhanden.

Nimm mal, wie von @aqui vorgeschlagen nen dummen unmanaged Switch vom Grabbeltisch und häng den dazwischen.

und keine antworten vom DHCP Server

Könnte auch sein das die Server VM dann fälschlicherweise selber tagged und der vSwitch das durchreicht an die NIC. Das müsste man dann aber im WS sehen weil diese Frames dann mit einem VLAN Tag kämen.Natürlich nur wenn der WS PC im Promiscous Mode arbeitet und die Tags anzeigt, sonst siehst du sie nicht!

wiki.wireshark.org/capturesetup/vlan

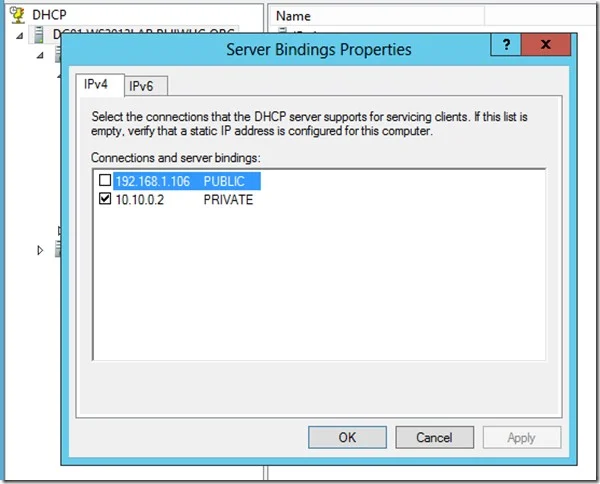

Ist der DHCP-Server in der VM denn überhaupt an das richtige Interface gebunden und der Haken dort gesetzt (Add/Remove Bindings)?

Gruß goldcap

Gruß goldcap

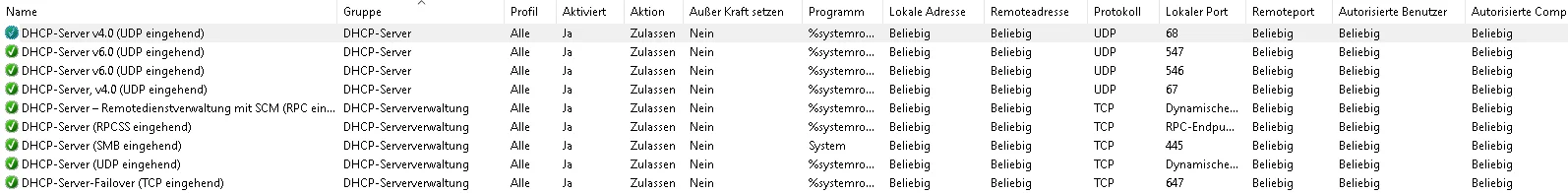

Firewall Profil und Freigaben der VM auf dem Interface gecheckt?

Speedports waren ja eigentlich schon immer crapware, am besten gleich entsorgen/verschenken.

Scheinbar ist es wirklich das Speedport, welches die DHCP-Pakete anderer DHCP-Server raus filtert

Wenig verwunderlich bei so einer Plaste Gurke... Der "DHCP Snooping" Einwand von oben!Also sollte sich das Problem wohl dann gelöst sein

Wie kann ich einen Beitrag als gelöst markieren?Leider bin ich hier noch eine Weile auf ein solches Teil angewiesen

Nöö, kann jeder popelige Dual WAN Router oder Firewall auch. Leider ein weit verbreiteter Irrglaube.da die Geräte dann eine IPv6 bekommen, das lässt sich am speedport ja ebenfalls nicht deaktivieren.

Macht ja auch Sinn wenn man an einem Dual Stack Provider hängt. Warum sollte man das deaktivieren wollen?! 🤔Dann sind wir mal auf morgen gespannt...

Fehlt ja nur noch der Haken am Beitrag.

Zitat von @RamboNo5:

Extern v6 ist ja super und im home-bereich ist das auch für die internen netze ok, aber im Firmennetz find ich das weniger geil wenn jedes gerät ne GUA bekommt, mit vernünfig verwalteter ULA gern, aber bitte nicht über das Speedport. Geht ja auch darum z.B. den internen DNS Server anzukündigen, da nützt mir das gar nix wenn das Speedport einfach irgendwas vergibt was die Telekom so toll findet.

Extern v6 ist ja super und im home-bereich ist das auch für die internen netze ok, aber im Firmennetz find ich das weniger geil wenn jedes gerät ne GUA bekommt, mit vernünfig verwalteter ULA gern, aber bitte nicht über das Speedport. Geht ja auch darum z.B. den internen DNS Server anzukündigen, da nützt mir das gar nix wenn das Speedport einfach irgendwas vergibt was die Telekom so toll findet.

Ein Speedport hat in einem Firmennetz noch weniger verloren als eine Fritte. Die Fritte ist ja noch einigermaßen Firmentauglich, wenn man keine allzu hohen Ansprüche hat, aber Speedports gehören gleich in die Tonne, so kastriert wie die sind.

lks

Fehlt ja nur noch der Haken am Beitrag.

Ob Rambo denn überhaupt Foren FAQs liest?? 🤣Wie kann ich einen Beitrag als gelöst markieren?

Zitat von @RamboNo5:

Ich hab jetzt einfach nur die pfSense als DHCP-Relay eingerichtet und es funktioniert. Keine Ahnung was hier der Fehler sein soll.

Ich hab jetzt einfach nur die pfSense als DHCP-Relay eingerichtet und es funktioniert. Keine Ahnung was hier der Fehler sein soll.

Kann es sein, daß die der switch nicht direkt mti dem DC verbunden ist, sondern die pfsene da noch dazwischenklemmt und die DHCP-Paket rausfiltert?

lks

Keine Ahnung was hier der Fehler sein soll.

Das zeigt eindeutig das die virtuelle NIC des DC/DHCP nicht an den vSwitch adaptiert ist sondern in einem separaten (gerouteten) Segment liegt. Wie oben schon vermutet besteht dann keine Layer 2 Connectivity so das die DHCP Broadcasts nicht ankommen.Die DHCP Relay Funktion überwindet diese Restriktion um DHCP Broadcasts über 2 Router Interfaces übertragen zu können. Dabei ersetzt der Router mit der Relay Funktion die ursprüngliche (Client) Absenderadresse mit seiner eigenen und forwardet den DHCP Request an den Server. Der antwortet dann dem Router (Relay) und der forwardet es dann letztendlich zum Client. So erreicht man das ein zentraler DHCP Server auch geroutete IP Segmente bedienen kann.

Das dieser falsche Workaround funktioniert zeigt eindeutig das entweder die pfSense falsch oder fehlerhaft eingerichtet wurde und hier mit 2 separaten, gerouteten Netzwerk Interfaces arbeitet oder die NIC des Server falsch an den vSwitch angebunden wurde! Es besteht ja de facto keine Layer 2 Verbindung im Client/Server Netz.

Da es mit der falschen Konfig eines DHCP Relays funktioniert, ist es wahrscheinlicher das die pfSense hier falsch im Bereich ihres LAN Interfaces konfiguriert wurde!

Interessant dürfte das Setup sein wenn man den Server testweise einmal in den DHCP Client Mode versetzt und den DHCP Server auf der pfSense aktiviert. Der Server sollte dann keine IP bekommen auch wenn die Clients im Netz entsprechende IPs bekommen. Das verifiziert dann das die vNIC des Server nicht korrekt im selben L2 Netz am vSwitch hängt sondern separat isoliert an einem 2ten Port der Firewall ohne Verbindung ins Client Netz. Letztlich also eine falsche Firewall Interface Konfig und/oder einen falsche Zuordnung im Layer 2 dieser Interfaces auf dem vSwitch.

Ohne das Setup genau zu kennen kann man hier aber nur im freien Fall raten...

Das der pfSense DHCP und der des DC Servers niemals parallel arbeiten dürfen sollte auch klar sein. Hier gilt das Highlander Prinzip: "Es kann nur einen geben!"

Beispiele einer virtualisierten Firewall in einer VLAN Umgebung sind z.B. hier geschildert

Pfsense in Proxmox als Router

VLAN mit Cisco SG220, ESXIund Pfsense

Bitte nicht immer alles unnötig zitieren! Wir können hier alle lesen!.

Als Fehlerquelle bleibt dann eigentlich nur noch die lokale Firewall des Servers!

Wenn alle Netzwerk Komponenten innerhalb des L2 Netzes an der pfSense sich fehlerlos verhalten und es einzig nur der Server ist dann bleibt ja fast nur dessen lokale Firewall.

Du kannst ja spasseshalber mal eine ganz einfache Debian VM mit den gleichen virtuellen NIC Settings statt der Winblows Server VM laufen lassen. Mit apt install tcpdump dort noch einen Sniffer installieren und mal schnell einen ISC DHCP Server dort aufsetzen wie u.a. HIER beschrieben.

Damit kannst du dann sehr genau das DHCP Verhalten an dem Server checken wie oben schon erklärt.

Was dabei rauskommt wäre mal sehr spannend?!

Als Fehlerquelle bleibt dann eigentlich nur noch die lokale Firewall des Servers!

Wenn alle Netzwerk Komponenten innerhalb des L2 Netzes an der pfSense sich fehlerlos verhalten und es einzig nur der Server ist dann bleibt ja fast nur dessen lokale Firewall.

Du kannst ja spasseshalber mal eine ganz einfache Debian VM mit den gleichen virtuellen NIC Settings statt der Winblows Server VM laufen lassen. Mit apt install tcpdump dort noch einen Sniffer installieren und mal schnell einen ISC DHCP Server dort aufsetzen wie u.a. HIER beschrieben.

Damit kannst du dann sehr genau das DHCP Verhalten an dem Server checken wie oben schon erklärt.

Was dabei rauskommt wäre mal sehr spannend?!

wenn ich dem DC zum anderen NIC/vSwitch zugewiesen habe.

Dann hast du ja ein Problem mit der ursprünglichen NIC. Die kann dann niemals im gleichen L2 Segment sein wie der Rest, also Firewall und Clients.Es muss also einen Unterschied im L2 Setting (vSwitch) zwischen der NIC mit der es klappt wenn du umschaltest und der NIC mit der es nicht klappt geben.

Das im letzteren Falle dann DHCP Relay klappt bestätigt dann auch das diese 2 NICs an unterschiedlichen (gerouteten) Firewall Segmenten hängen.

Irgendwo ist da also was faul bzw. falsch in der L2 Zuordnung der dieser 2 NICs.

Die pfSense übernimmt aus sicht der Clients exakt die funktion

Ist aber Äpfel mit Birnen, denn die nutzt ja eine völlig andere vNIC als der betroffene Server. Im Hyper-V manager sind ja nicht so viele Optionen zu den vSwitches vorhanden, kann man da irgendwo mehr sehen

Das müssten die Winblows Hyper-V Profis hier beantworten. Bei ESXi oder Proxmox ist das mit detailierten Angaben dazu gelöst wie man an den o.a. Threads ersehen kann.nur die Antworten vom DC verlassen den vSwitch nicht

DAS wird der Knackpunkt sein! Bei den o.g. Hypervisoren lassen sich das Broadcast und Promiscous Verhalten entsprechend customizen.Bis jetzt hast du ja leider keinen Screenshot deiner vSwitch Einrichtung gepostet um das einmal verifizieren zu können.

Siehe auch einen aktuellen Thread zu der Thematik.