VLAN im Heimnetz

Hallo und einen entspannten Tag gewünscht ;).

Ich bin neu in der Community und möchte einen Chataustausch zur Diskussion stellen, den ich neulich mit ChatGPT geführt habe.

Meine Bitte an die Fachleute; könnt ihr bitte mal drüber schauen und ein Statement zum Ergebnis geben? Die Zielsetzung ist real und ich würde mich über einen regen Austausch freuen.

Nun zum Chat:

Die Idee: [meine Idee ;)]

Drei unabhängige VLAN (IoT, Licht und System) erstellen, die in verschiedenen Subnetzen kommunizieren und gegen Cyberattacken von außen geschützt sind. Vorhandene Hardware: Raspberry Pi 3B, Fritz!Box 7590 und ein Switch SG 200-08 von Cisco. Netzwerkstruktur: Fritz!Box IP 192.168.77.1 in der Subnetzmaske 255.255.255.0 . Des Weiteren fungiert die Fritz!Box als Internet-Router, lokaler DNS-Server und DHCP-Server im IPv4-Bereich von 192.168.77.10 bis 192.168.77.200 . Der Raspberry Pi hat derzeit die IP 192.168.77.29 und ist über LAN mit der FRITZ!Box verbunden. Der Switch ist derzeit nicht angeschlossen. Wie erfolgt die Umsetzung mit den vorhandenen Mitteln? Welche Alternativvorschläge gibt es? Stelle dazu eine detaillierte und leicht verständliche und umsetzbare Lösung in Form eines Tutorials bereit. Alle Schritte müssen nachvollziehbar und reproduzierbar sein. Zur Beachtung: Logische Brüche in Struktur und Funktionalität sind zu vermeiden!

<< ChatGPT ANFANG >>

Tutorial: VLANs einrichten für IoT, Licht und System mit vorhandener Hardware

Ziel:

Drei unabhängige VLANs (IoT, Licht und System) einrichten, die miteinander und mit dem Internet kommunizieren, jedoch logisch getrennt sind und gegen Cyberangriffe geschützt werden. Die Konfiguration erfolgt mit einer Fritz!Box 7590, einem Cisco SG 200-08 Switch und einem Raspberry Pi 3B. Die VLANs sollen über die FRITZ!Box als Gateway kommunizieren und Internetzugang erhalten. Der Raspberry Pi wird als VLAN-Router eingesetzt, um zwischen den VLANs zu routen.

Voraussetzungen:

1. Fritz!Box 7590:

Standard-IP: "192.168.77.1"

Subnetzmaske: 255.255.255.0

DHCP-Bereich: 192.168.77.10 - 192.168.77.200

2. Cisco SG 200-08 Switch:

Unterstützt VLAN-Konfiguration.

3. Raspberry Pi 3B:

Wird als Management-Tool und Gateway für bestimmte VLAN-Funktionen verwendet.

4. Netzwerkkabel:

Ausreichend für die Verbindung aller Geräte.

Netzwerkplanung

VLANs und Subnetze

o VLAN 10 (IoT):

Subnetz: 192.168.10.0/24

Beispiel-IP für Raspberry Pi: 192.168.10.1

o VLAN 20 (Licht):

Subnetz: 192.168.20.0/24

Beispiel-IP für Raspberry Pi: 192.168.20.1

o VLAN 30 (System):

Subnetz: 192.168.30.0/24

Beispiel-IP für Raspberry Pi: 192.168.30.1

Port-Zuweisung am Cisco Switch

o Ports 1-2: VLAN 10 (IoT) – untagged

o Ports 3-4: VLAN 20 (Licht) – untagged

o Ports 5-6: VLAN 30 (System) – untagged

o Port 8: Trunk-Port zum Raspberry Pi – tagged für VLANs 10, 20 und 30

________________________________________

Konfiguration des Cisco SG 200-08 Switches

Grundkonfiguration

Verbindung herstellen:

IP-Adresse des Switches ändern:

VLANs einrichten

VLANs erstellen:

Ports zuweisen:

Gehe zu VLAN Management > Port to VLAN.

Weise die Ports wie folgt zu:

PVID (Port VLAN ID) konfigurieren:

Gehe zu VLAN Management > Port Settings.

Setze die PVIDs entsprechend der VLAN-Zuweisung:

Konfiguration des Raspberry Pi 3B als VLAN-Router

Installation der erforderlichen Pakete

LAN-Unterstützung installieren:

sudo apt install vlan

sudo modprobe 8021q

Automatisches Laden des Moduls beim Booten:

bash

sudo nano /etc/modules

Füge folgende Zeile hinzu:

8021q

________________________________________

VLAN-Interfaces einrichten

Netzwerk-Konfigurationsdatei bearbeiten:

bash

sudo nano /etc/dhcpcd.conf

Beispielkonfiguration für VLANs hinzufügen:

bash

static ip_address=192.168.77.29/24

static routers=192.168.77.1

static domain_name_servers=192.168.77.1

static ip_address=192.168.10.1/24

static routers=192.168.10.254

static domain_name_servers=8.8.8.8

static ip_address=192.168.20.1/24

static routers=192.168.20.254

static domain_name_servers=8.8.8.8

static ip_address=192.168.30.1/24

static routers=192.168.30.254

static domain_name_servers=8.8.8.8

Netzwerkdienste neu starten:

Nach dem Speichern der Datei starte den DHCP-Dienst neu:

bash

sudo systemctl restart dhcpcd

________________________________________

IP-Routing aktivieren

Routing in der Datei /etc/sysctl.conf aktivieren:

bash

sudo nano /etc/sysctl.conf

Die folgende Zeile entkommentieren (entferne das # am Anfang):

bash

net.ipv4.ip_forward=1

Änderungen anwenden:

bash

sudo sysctl -p

________________________________________

Statische Routen in der FRITZ!Box einrichten

Da die VLANs unterschiedliche Subnetze verwenden, muss die FRITZ!Box wissen, wie sie Pakete an diese Subnetze weiterleiten kann.

Melde dich bei der FRITZ!Box an (normalerweise unter "http://192.168.77.1").

Gehe zu Heimnetz > Netzwerk > Netzwerkeinstellungen > Statische Routingtabelle.

Füge für jedes VLAN eine Route hinzu:

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29 (IP des Raspberry Pi)

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29

Speichere die Änderungen.

________________________________________

Firewall-Regeln (optional)

Falls du den Zugriff zwischen den VLANs einschränken möchtest, kannst du eine Firewall wie iptables auf dem Raspberry Pi einrichten.

Installiere iptables:

bash

sudo apt install iptables

Konfiguriere Regeln, um den Zugriff zwischen VLANs zu steuern. Beispiel:

bash

sudo iptables -A FORWARD -i eth0.10 -o eth0.20 -j DROP

sudo iptables -A FORWARD -i eth0.20 -o eth0.10 -j DROP

Speichere die Firewall-Regeln:

bash

sudo iptables-save > /etc/iptables/rules.v4

________________________________________

Das Tutorial ist jetzt vollständig und deckt alle erforderlichen Schritte zur VLAN-Konfiguration des Raspberry Pi ab.

<< ChatGPT ENDE >>

Ich bin neu in der Community und möchte einen Chataustausch zur Diskussion stellen, den ich neulich mit ChatGPT geführt habe.

Meine Bitte an die Fachleute; könnt ihr bitte mal drüber schauen und ein Statement zum Ergebnis geben? Die Zielsetzung ist real und ich würde mich über einen regen Austausch freuen.

Nun zum Chat:

Die Idee: [meine Idee ;)]

Drei unabhängige VLAN (IoT, Licht und System) erstellen, die in verschiedenen Subnetzen kommunizieren und gegen Cyberattacken von außen geschützt sind. Vorhandene Hardware: Raspberry Pi 3B, Fritz!Box 7590 und ein Switch SG 200-08 von Cisco. Netzwerkstruktur: Fritz!Box IP 192.168.77.1 in der Subnetzmaske 255.255.255.0 . Des Weiteren fungiert die Fritz!Box als Internet-Router, lokaler DNS-Server und DHCP-Server im IPv4-Bereich von 192.168.77.10 bis 192.168.77.200 . Der Raspberry Pi hat derzeit die IP 192.168.77.29 und ist über LAN mit der FRITZ!Box verbunden. Der Switch ist derzeit nicht angeschlossen. Wie erfolgt die Umsetzung mit den vorhandenen Mitteln? Welche Alternativvorschläge gibt es? Stelle dazu eine detaillierte und leicht verständliche und umsetzbare Lösung in Form eines Tutorials bereit. Alle Schritte müssen nachvollziehbar und reproduzierbar sein. Zur Beachtung: Logische Brüche in Struktur und Funktionalität sind zu vermeiden!

<< ChatGPT ANFANG >>

Tutorial: VLANs einrichten für IoT, Licht und System mit vorhandener Hardware

Ziel:

Drei unabhängige VLANs (IoT, Licht und System) einrichten, die miteinander und mit dem Internet kommunizieren, jedoch logisch getrennt sind und gegen Cyberangriffe geschützt werden. Die Konfiguration erfolgt mit einer Fritz!Box 7590, einem Cisco SG 200-08 Switch und einem Raspberry Pi 3B. Die VLANs sollen über die FRITZ!Box als Gateway kommunizieren und Internetzugang erhalten. Der Raspberry Pi wird als VLAN-Router eingesetzt, um zwischen den VLANs zu routen.

Voraussetzungen:

1. Fritz!Box 7590:

Standard-IP: "192.168.77.1"

Subnetzmaske: 255.255.255.0

DHCP-Bereich: 192.168.77.10 - 192.168.77.200

2. Cisco SG 200-08 Switch:

Unterstützt VLAN-Konfiguration.

3. Raspberry Pi 3B:

Wird als Management-Tool und Gateway für bestimmte VLAN-Funktionen verwendet.

4. Netzwerkkabel:

Ausreichend für die Verbindung aller Geräte.

Netzwerkplanung

VLANs und Subnetze

o VLAN 10 (IoT):

Subnetz: 192.168.10.0/24

Beispiel-IP für Raspberry Pi: 192.168.10.1

o VLAN 20 (Licht):

Subnetz: 192.168.20.0/24

Beispiel-IP für Raspberry Pi: 192.168.20.1

o VLAN 30 (System):

Subnetz: 192.168.30.0/24

Beispiel-IP für Raspberry Pi: 192.168.30.1

Port-Zuweisung am Cisco Switch

o Ports 1-2: VLAN 10 (IoT) – untagged

o Ports 3-4: VLAN 20 (Licht) – untagged

o Ports 5-6: VLAN 30 (System) – untagged

o Port 8: Trunk-Port zum Raspberry Pi – tagged für VLANs 10, 20 und 30

________________________________________

Konfiguration des Cisco SG 200-08 Switches

Grundkonfiguration

Verbindung herstellen:

- Schließe den Switch über Port 7 an deinen PC an.

- Stelle sicher, dass dein PC eine IP-Adresse im selben Subnetz wie der Switch hat (z.B. 192.168.1.100).

- Greife über einen Webbrowser auf die Verwaltungsoberfläche des Switches zu: http://192.168.1.254.

- Melde dich mit den Standardanmeldedaten an (Benutzername: cisco, Passwort: cisco).

IP-Adresse des Switches ändern:

- Navigiere zu System Management > IP Settings.

- Ändere die IP-Adresse des Switches auf eine Adresse im Subnetz der FRITZ!Box, z.B. 192.168.77.2.

- Speichere die Einstellungen und starte den Switch neu, falls erforderlich.

VLANs einrichten

VLANs erstellen:

- Gehe zu VLAN Management > Create VLAN.

- Erstelle die folgenden VLANs:

- VLAN 10: Name: IoT

- VLAN 20: Name: Licht

- VLAN 30: Name: System

Ports zuweisen:

Gehe zu VLAN Management > Port to VLAN.

Weise die Ports wie folgt zu:

- Ports 1-2: VLAN 10 – untagged

- Ports 3-4: VLAN 20 – untagged

- Ports 5-6: VLAN 30 – untagged

- Port 8: VLANs 10, 20 und 30 – tagged

PVID (Port VLAN ID) konfigurieren:

Gehe zu VLAN Management > Port Settings.

Setze die PVIDs entsprechend der VLAN-Zuweisung:

- Ports 1-2: PVID 10

- Ports 3-4: PVID 20

- Ports 5-6: PVID 30

Konfiguration des Raspberry Pi 3B als VLAN-Router

Installation der erforderlichen Pakete

LAN-Unterstützung installieren:

- Führe den folgenden Befehl aus, um das VLAN-Paket zu installieren:

sudo apt install vlan

- Lade das 802.1q-Modul:

sudo modprobe 8021q

Automatisches Laden des Moduls beim Booten:

- Bearbeite die Datei /etc/modules, um sicherzustellen, dass das Modul nach einem Neustart automatisch geladen wird:

bash

sudo nano /etc/modules

Füge folgende Zeile hinzu:

8021q

________________________________________

VLAN-Interfaces einrichten

Netzwerk-Konfigurationsdatei bearbeiten:

- Öffne die Datei /etc/dhcpcd.conf, um die VLAN-Interfaces und ihre statischen IP-Adressen zu konfigurieren:

bash

sudo nano /etc/dhcpcd.conf

Beispielkonfiguration für VLANs hinzufügen:

- Füge die folgenden Einträge hinzu, basierend auf den VLANs (10, 20, 30) und den zugehörigen Subnetzen:

bash

- Fallback auf statische IP für eth0

static ip_address=192.168.77.29/24

static routers=192.168.77.1

static domain_name_servers=192.168.77.1

- VLAN 10 - IoT

static ip_address=192.168.10.1/24

static routers=192.168.10.254

static domain_name_servers=8.8.8.8

- VLAN 20 - Licht

static ip_address=192.168.20.1/24

static routers=192.168.20.254

static domain_name_servers=8.8.8.8

- VLAN 30 - System

static ip_address=192.168.30.1/24

static routers=192.168.30.254

static domain_name_servers=8.8.8.8

Netzwerkdienste neu starten:

Nach dem Speichern der Datei starte den DHCP-Dienst neu:

bash

sudo systemctl restart dhcpcd

________________________________________

IP-Routing aktivieren

Routing in der Datei /etc/sysctl.conf aktivieren:

- Öffne die Datei /etc/sysctl.conf:

bash

sudo nano /etc/sysctl.conf

Die folgende Zeile entkommentieren (entferne das # am Anfang):

bash

net.ipv4.ip_forward=1

Änderungen anwenden:

- Aktiviere die Änderung ohne Neustart:

bash

sudo sysctl -p

________________________________________

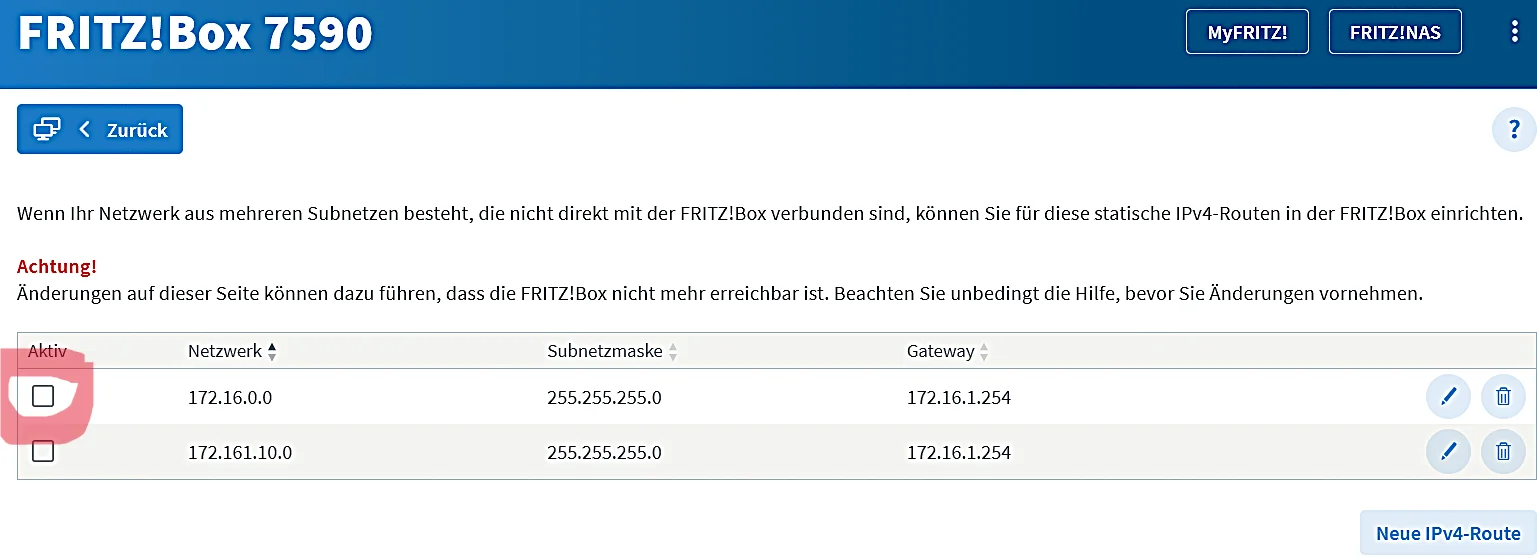

Statische Routen in der FRITZ!Box einrichten

Da die VLANs unterschiedliche Subnetze verwenden, muss die FRITZ!Box wissen, wie sie Pakete an diese Subnetze weiterleiten kann.

Melde dich bei der FRITZ!Box an (normalerweise unter "http://192.168.77.1").

Gehe zu Heimnetz > Netzwerk > Netzwerkeinstellungen > Statische Routingtabelle.

Füge für jedes VLAN eine Route hinzu:

- VLAN 10 (IoT):

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29 (IP des Raspberry Pi)

- VLAN 20 (Licht):

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29

- VLAN 30 (System):

Subnetzmaske: 255.255.255.0

Gateway: 192.168.77.29

Speichere die Änderungen.

________________________________________

Firewall-Regeln (optional)

Falls du den Zugriff zwischen den VLANs einschränken möchtest, kannst du eine Firewall wie iptables auf dem Raspberry Pi einrichten.

Installiere iptables:

bash

sudo apt install iptables

Konfiguriere Regeln, um den Zugriff zwischen VLANs zu steuern. Beispiel:

bash

sudo iptables -A FORWARD -i eth0.10 -o eth0.20 -j DROP

sudo iptables -A FORWARD -i eth0.20 -o eth0.10 -j DROP

Speichere die Firewall-Regeln:

bash

sudo iptables-save > /etc/iptables/rules.v4

________________________________________

Das Tutorial ist jetzt vollständig und deckt alle erforderlichen Schritte zur VLAN-Konfiguration des Raspberry Pi ab.

<< ChatGPT ENDE >>

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670805

Url: https://administrator.de/forum/vlan-im-heimnetz-670805.html

Ausgedruckt am: 16.07.2025 um 19:07 Uhr

69 Kommentare

Neuester Kommentar

Das ist eine gefühlt wöchentliche Frage im Forum zur Netzwerksegmentierung und die Antwort ist immer die gleiche. 😉

Da die Fritte keine VLANs nativ supportet muss also ein anderes Gerät das Layer 3 (Routing) Geschäft zw. den VLAN Netzsegmenten übernehmen. Statt eines VLAN fähigen Routers oder Firewall kann das natürlich auch ein Layer 3 Switch sein.

Beide grundsätzlichen Verfahren also Layer 2 Switch mit externem VLAN Router oder die Lösung mit einem Layer 3 Konzept (Routing Switch) beschreiben 3 entsprechende Forentutorials im Detail. Die sollten dir auch alle Grundsatzfragen zu der Thematik beantworten:

Lesen und verstehen...

Auch das "Bordmittel Setup" ist einfach und im Handumdrehen erledigt.

Tip:

Nächstes Mal solltest du besser deine Frau oder Freundinn fragen, die geben meist deutlich sinnvollere Antworten als halluziniernde AI die dir völlig unsinnige und falsche Gateway IPs in den VLANs nennt. 🤣

Mal ganz abgesehen davon das du hier im Forum AI Inhalte kennzeichnen solltest!

Siehe dazu Forennetiquette:

Diskussionsrichtlinien - die Regeln zu unseren Inhalten

Und...einfach mal die Suchfunktion benutzen! 😉

Da die Fritte keine VLANs nativ supportet muss also ein anderes Gerät das Layer 3 (Routing) Geschäft zw. den VLAN Netzsegmenten übernehmen. Statt eines VLAN fähigen Routers oder Firewall kann das natürlich auch ein Layer 3 Switch sein.

Beide grundsätzlichen Verfahren also Layer 2 Switch mit externem VLAN Router oder die Lösung mit einem Layer 3 Konzept (Routing Switch) beschreiben 3 entsprechende Forentutorials im Detail. Die sollten dir auch alle Grundsatzfragen zu der Thematik beantworten:

Lesen und verstehen...

Wie erfolgt die Umsetzung mit den vorhandenen Mitteln?

Bei deinen vorhandenen Bordmitteln muss dann der vorhandene Raspberry als Router agieren und deine VLANs vom Switch routen und die Sicherheitspolicies mit nftables (Mit RaPi OS Bookworm gibt es keine iptables mehr) umsetzen. Im ersten Anlauf lässt man die Policies erstmal weg, die kommen bekanntlich ganz zum Schluss wenn das Grundsetup fehlerfrei funktioniert.Auch das "Bordmittel Setup" ist einfach und im Handumdrehen erledigt.

Tip:

Nächstes Mal solltest du besser deine Frau oder Freundinn fragen, die geben meist deutlich sinnvollere Antworten als halluziniernde AI die dir völlig unsinnige und falsche Gateway IPs in den VLANs nennt. 🤣

Mal ganz abgesehen davon das du hier im Forum AI Inhalte kennzeichnen solltest!

Siehe dazu Forennetiquette:

Diskussionsrichtlinien - die Regeln zu unseren Inhalten

Und...einfach mal die Suchfunktion benutzen! 😉

Moin,

wo ist denn das Problem? @aqui hat wieder einmal in bewunderswerter Klarheit die notwendigen Tutorials vermerkt und die Kernpunkte benannt. Wenn Du Dich danach richtest, hast Du ein laufendes Setup. Und ja, die Frage kommt hier quasi wöchentlich, weshalb dann eben auch auf bestehende Antworten verwiesen wird.

Zu Deinen Zielen und der KI:

Reine VLAN-Strukturen bedingen nur, dass ein infiziertes Gerät aus VLAN 1 nicht nach VLAN 2 kommt (sofern es dort keine Übergänge gibt). Mehr ist da nicht an Schutz.

Also das, was Du möglicherweise willst, geben Setup, Hardware und Software nicht her.

Gruß

DivideByZero

wo ist denn das Problem? @aqui hat wieder einmal in bewunderswerter Klarheit die notwendigen Tutorials vermerkt und die Kernpunkte benannt. Wenn Du Dich danach richtest, hast Du ein laufendes Setup. Und ja, die Frage kommt hier quasi wöchentlich, weshalb dann eben auch auf bestehende Antworten verwiesen wird.

Zu Deinen Zielen und der KI:

Drei unabhängige VLANs (IoT, Licht und System) einrichten, die miteinander und mit dem Internet kommunizieren, jedoch logisch getrennt sind

Das passt ja bei VLANs. Wo setzt Du das ein? Keine normalen Endgeräte, oder welches VLAN soll das sein?und gegen Cyberangriffe geschützt werden.

Tja, was verstehst Du darunter? Innen oder außen? Die Firewall der Fritz!Box als Abschottung nach außen ist rudimentär. Wenn dort nichts geöffnet ist, kommt aber auch erst einmal nichts rein.Reine VLAN-Strukturen bedingen nur, dass ein infiziertes Gerät aus VLAN 1 nicht nach VLAN 2 kommt (sofern es dort keine Übergänge gibt). Mehr ist da nicht an Schutz.

Also das, was Du möglicherweise willst, geben Setup, Hardware und Software nicht her.

Die VLANs sollen über die FRITZ!Box als Gateway kommunizieren und Internetzugang erhalten.

Sagt das die KI, oder Du? Die Fritz!Box kann kein VLAN, also auch keine Kommunikation darüber. Sie kann lediglich ungefiltert Internetzugang für alle dahinter liegenden Netze bieten, wenn im Netz ein VLAN fähiger Router oder Switch vorhanden ist.Der Raspberry Pi wird als VLAN-Router eingesetzt, um zwischen den VLANs zu routen.

Und eben notwendigerweise auch, um Richtung Internet zu routen.Gruß

DivideByZero

Zitat von @MITA671:

Ich habe am LAN jeweils einen Raspberry Pi mit Homebridge, Hue-Bridge für Beleuchtung und einen Devolo Magic LAN (da es leider keine Netzwerkdosen in der Wohnung gibt), wo TV, AVR, Apple TV dran hängen.

Ich habe am LAN jeweils einen Raspberry Pi mit Homebridge, Hue-Bridge für Beleuchtung und einen Devolo Magic LAN (da es leider keine Netzwerkdosen in der Wohnung gibt), wo TV, AVR, Apple TV dran hängen.

Und welches VLAN ist dann für Laptop, Smartphone, Tablet?

Ich möchte lediglich, dass mein Laptop/Arbeitslaptop und das Smart-Home von außen nicht kompromittiert werden.

Dafür strikte Trennung ist richtig, denn das Problem sind eher nach außen funkende Smart-Home-Geräte, die ggf. über den Hersteller (China Cloud und so oder Sicherheitslücken) kompromittiert werden können und dann den Rest lokal angreifen.Das war ja mein Verständnisproblem. Ich habe schon herausgefunden, dass die FB das nicht beherrscht, daher die eventuelle Lösung über den Raspi als DHCP-Server etc.

Da ist dann ein Raspi (Du hast ja wohl mehrere, oben ist das nicht abgebildet) den anderen vorgelagert.Jap, so ist es angedacht... und da fehlt mir die Fähigkeit, das entsprechend im Raspi einzurichten ;).

Dafür der Verweis auf die Tutorials.

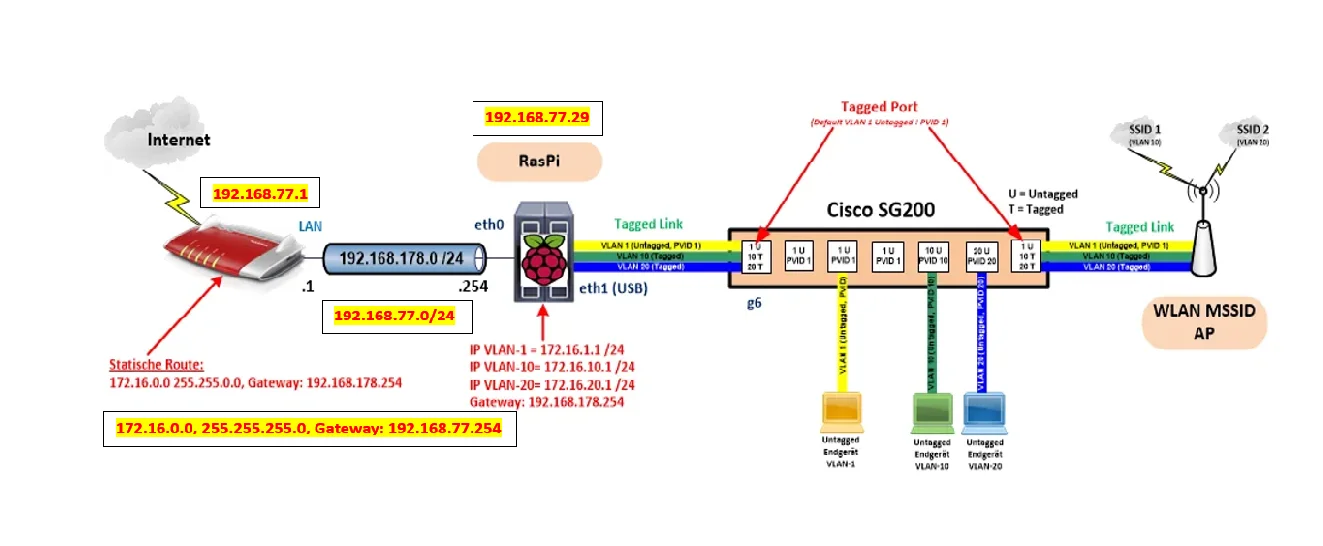

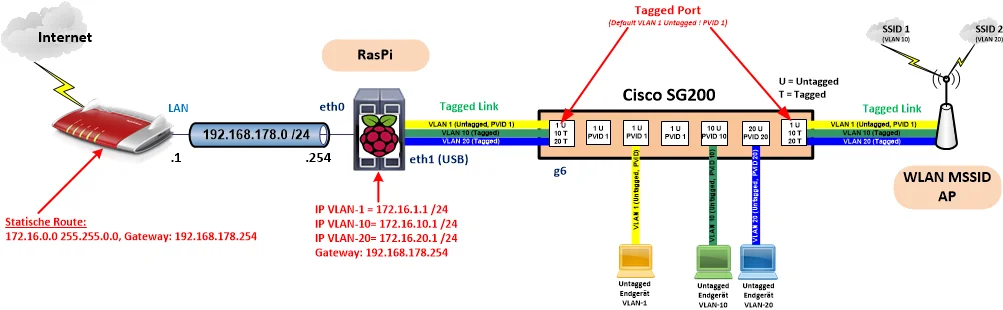

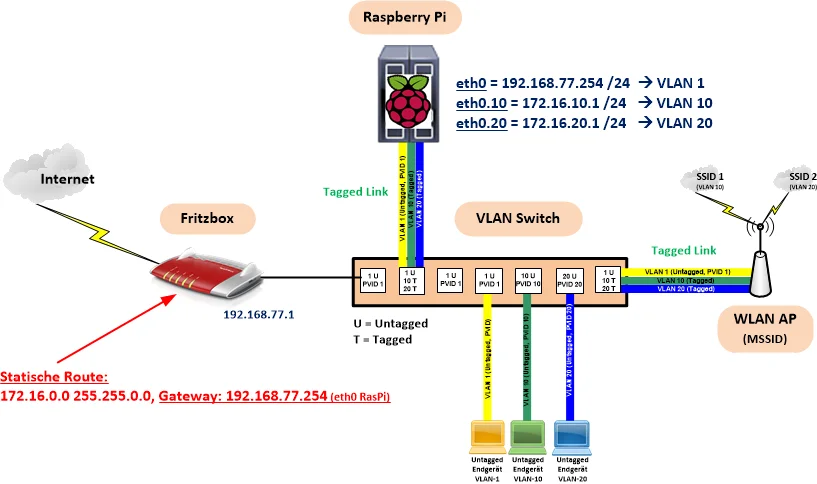

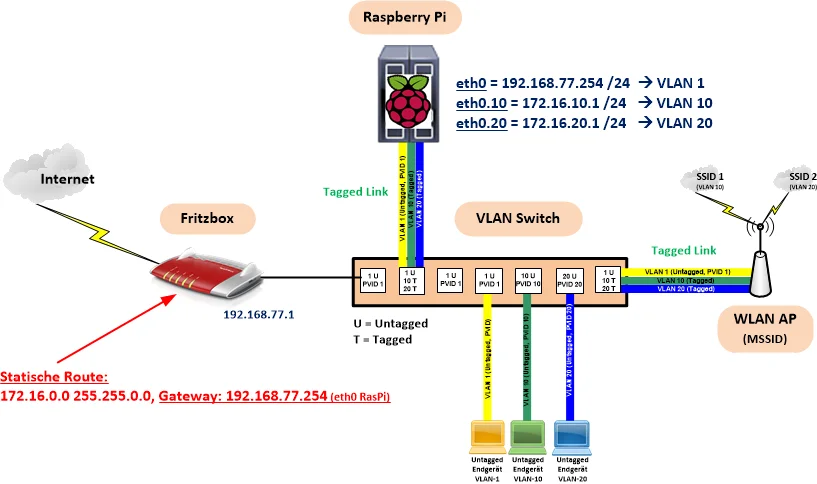

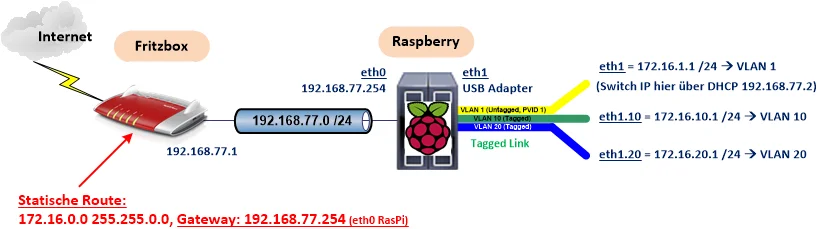

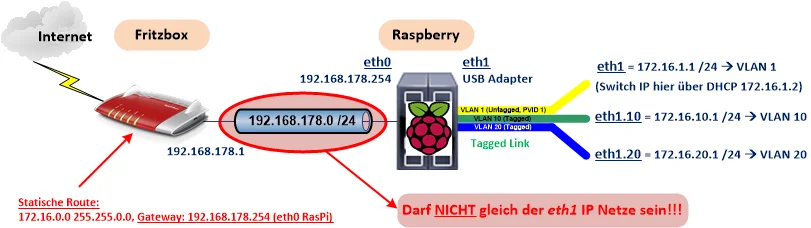

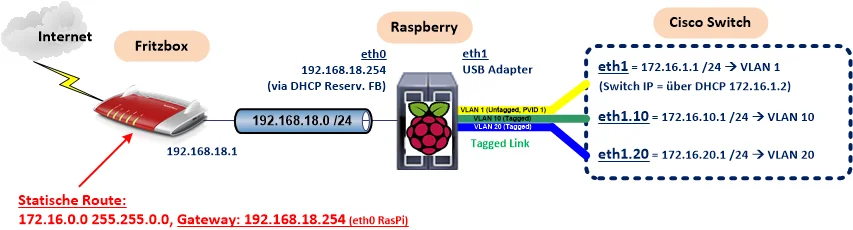

So sähe deine einfache RasPi Lösung aus.

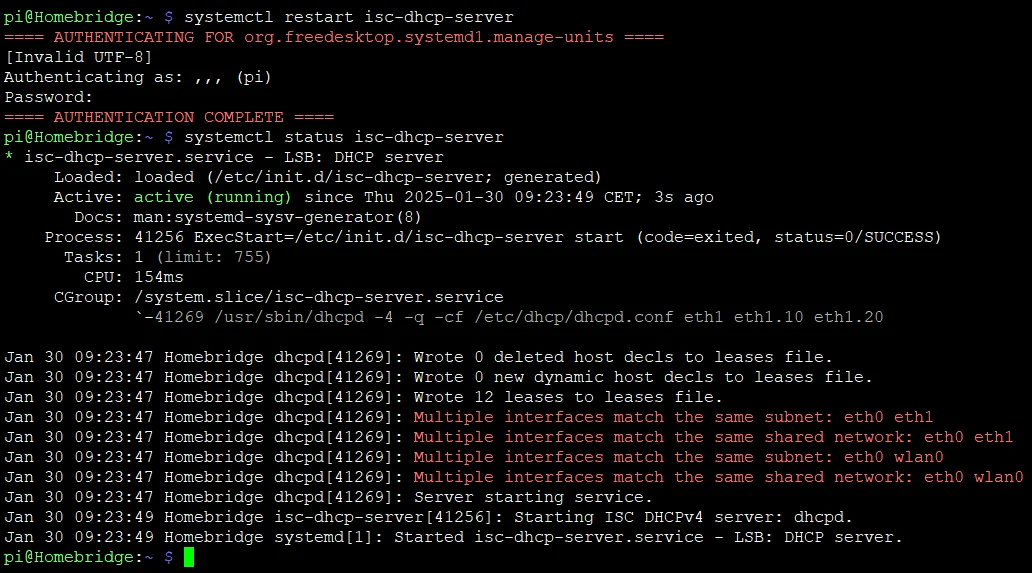

(⚠️ Das Beispiel geht von einem einfachen USB Ethernet Adapter aus am RasPi (eth1) und das der RasPi außer Routing zusätzlich auch DHCP Server ist (sudo apt install isc-dhcp-server) und so alle Geräte in den VLANs 1, 10 und 20 mit IP Adressen versorgt)

Die Konfiguration geht von einem Raspberry Pi OS (Bookworm, Bullseye mit NetworkManager) ohne GUI aus. Ohne GUI weil diese Konfig auch auf einem "Lite" Image rennt (z.B. RasPi Zero) und generell auch auf allen anderen Linux basierten Einplatinencomputern.

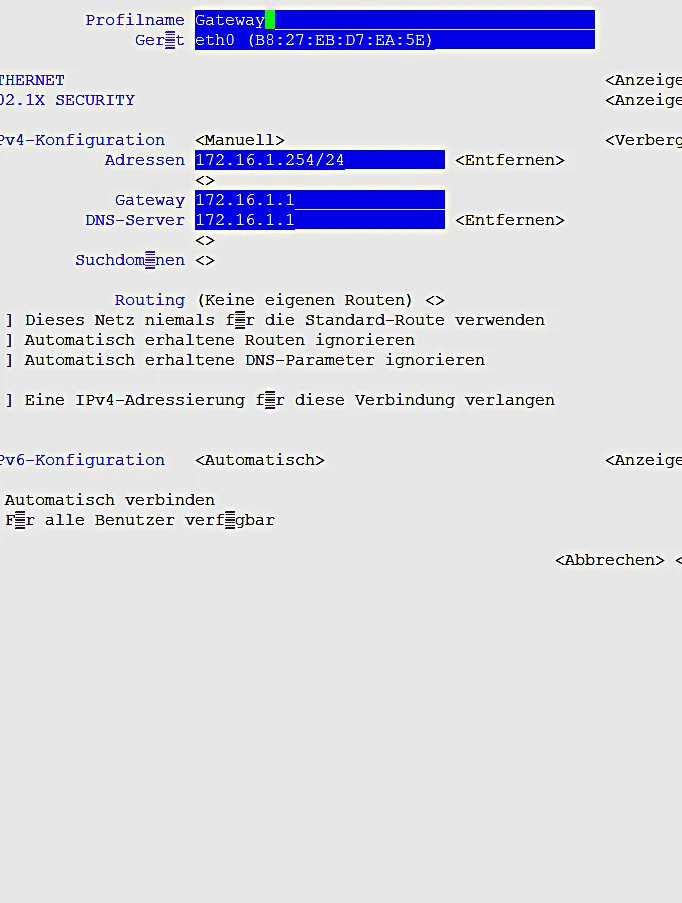

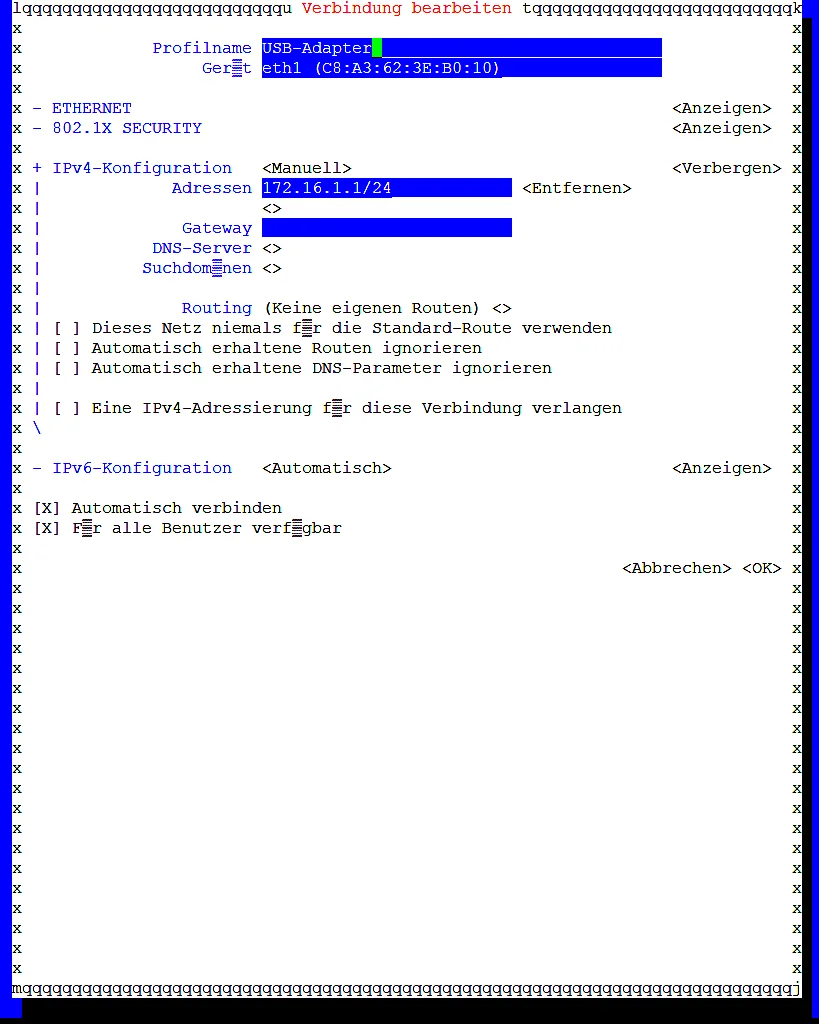

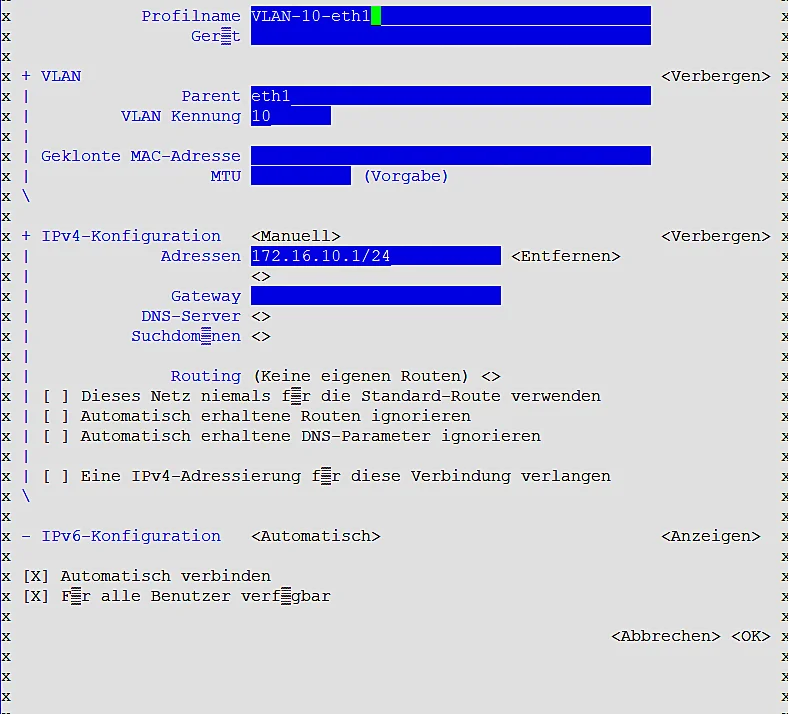

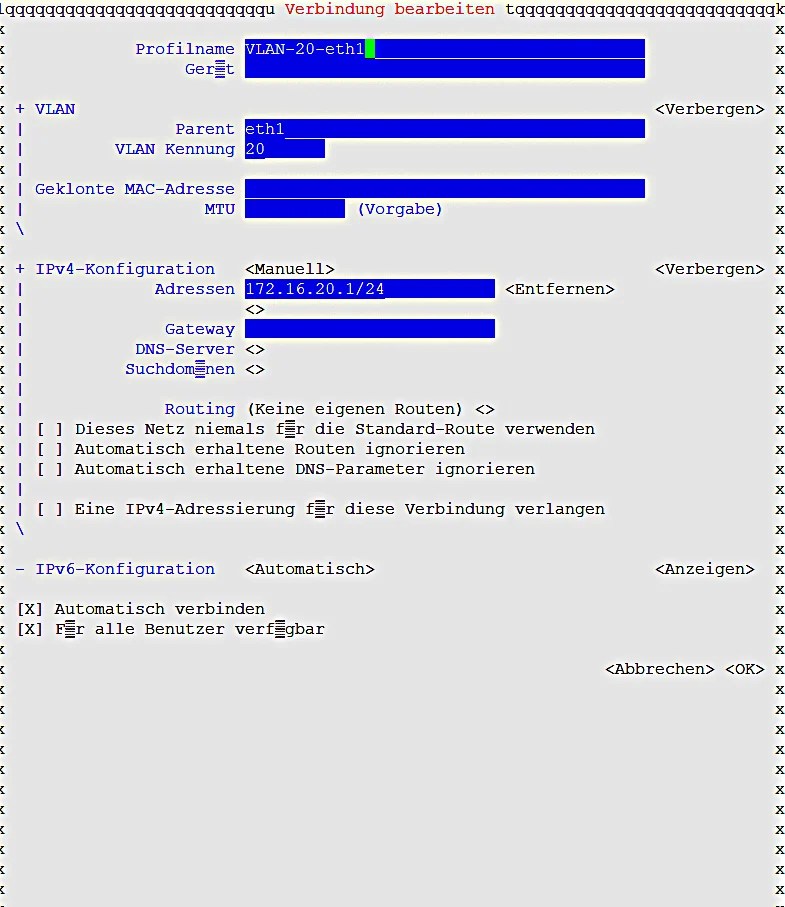

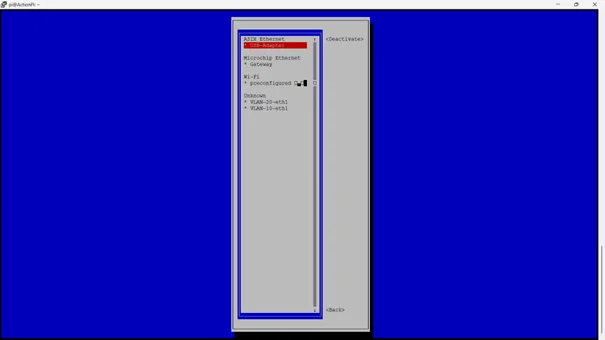

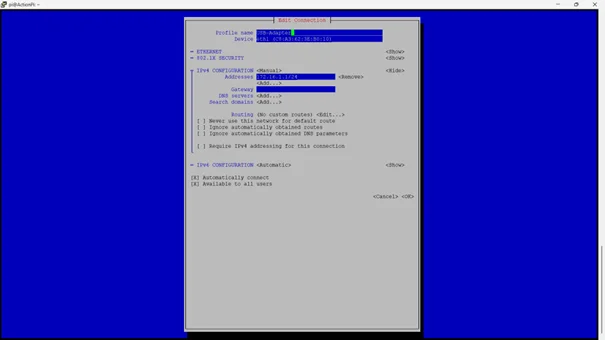

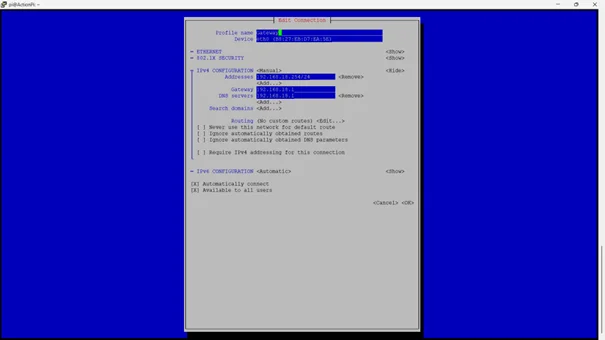

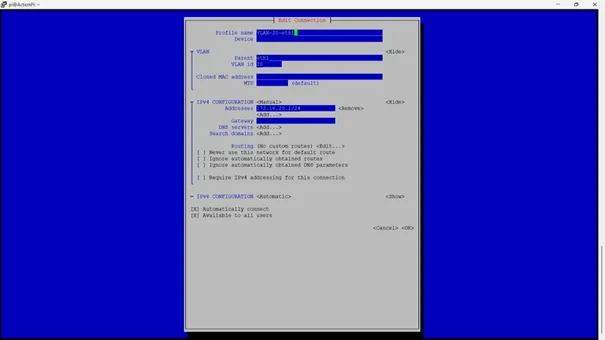

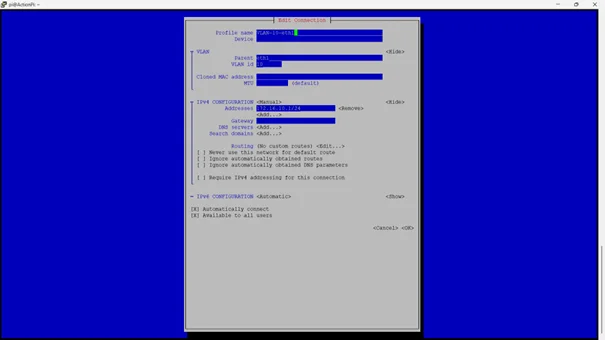

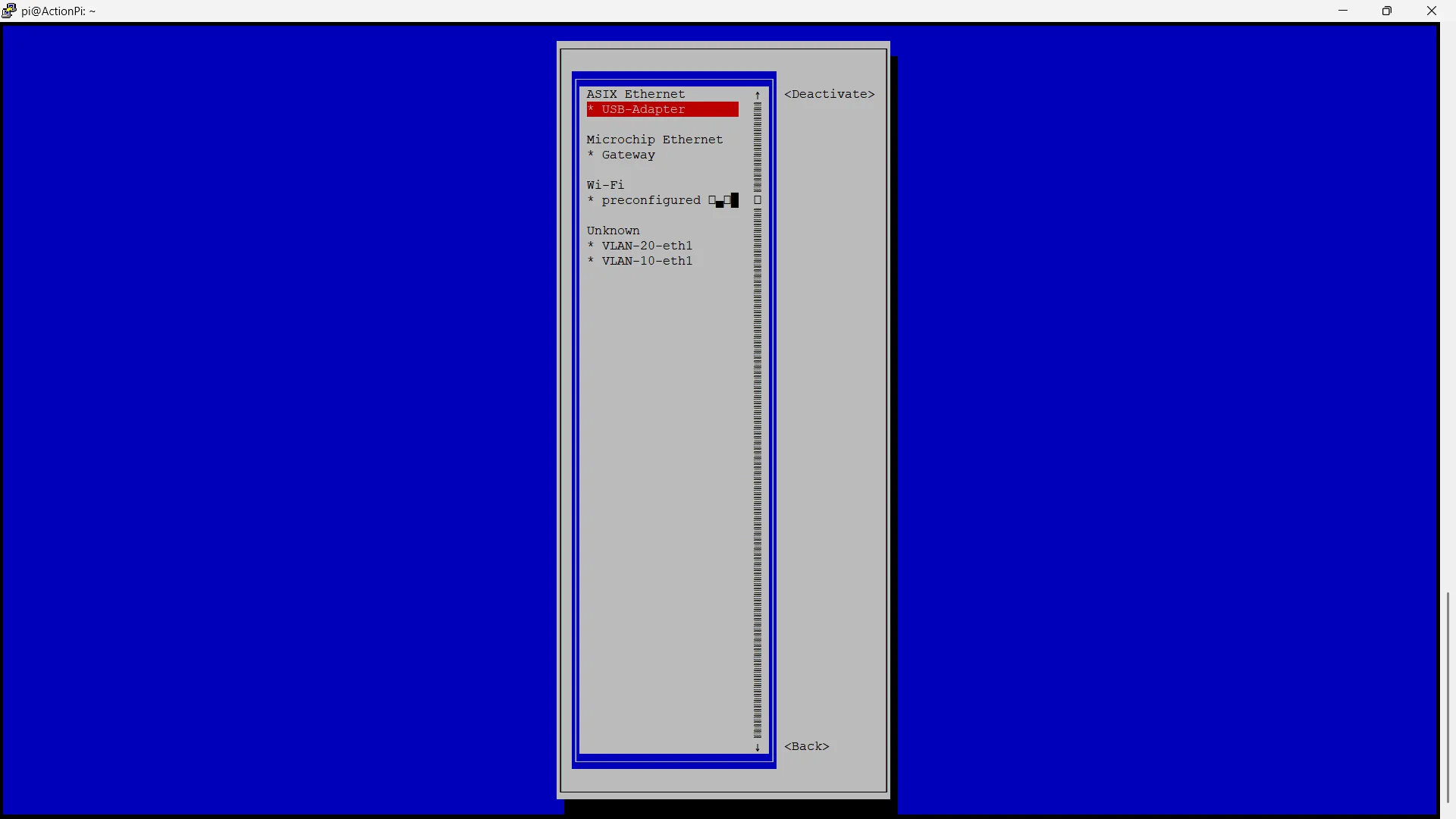

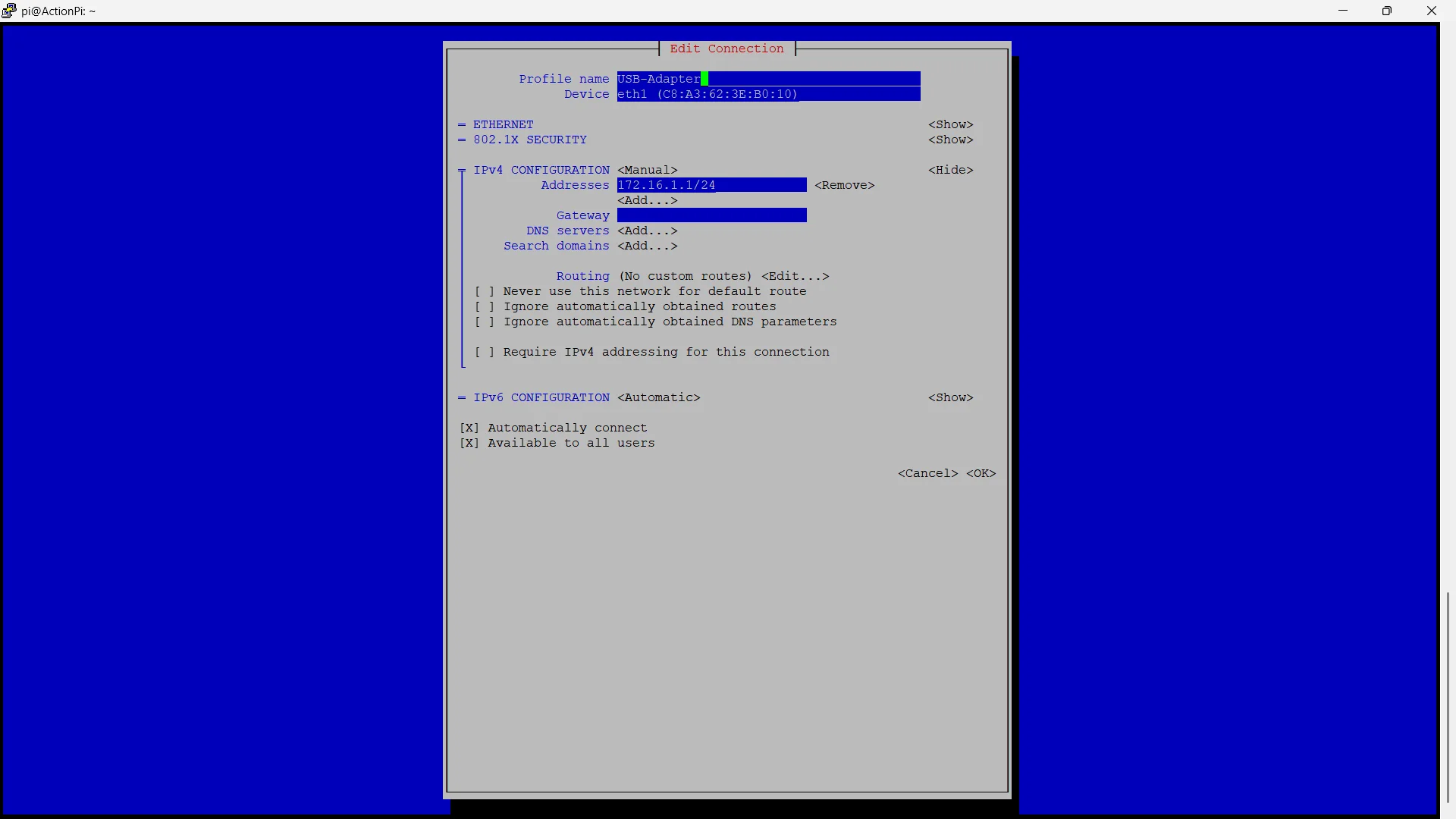

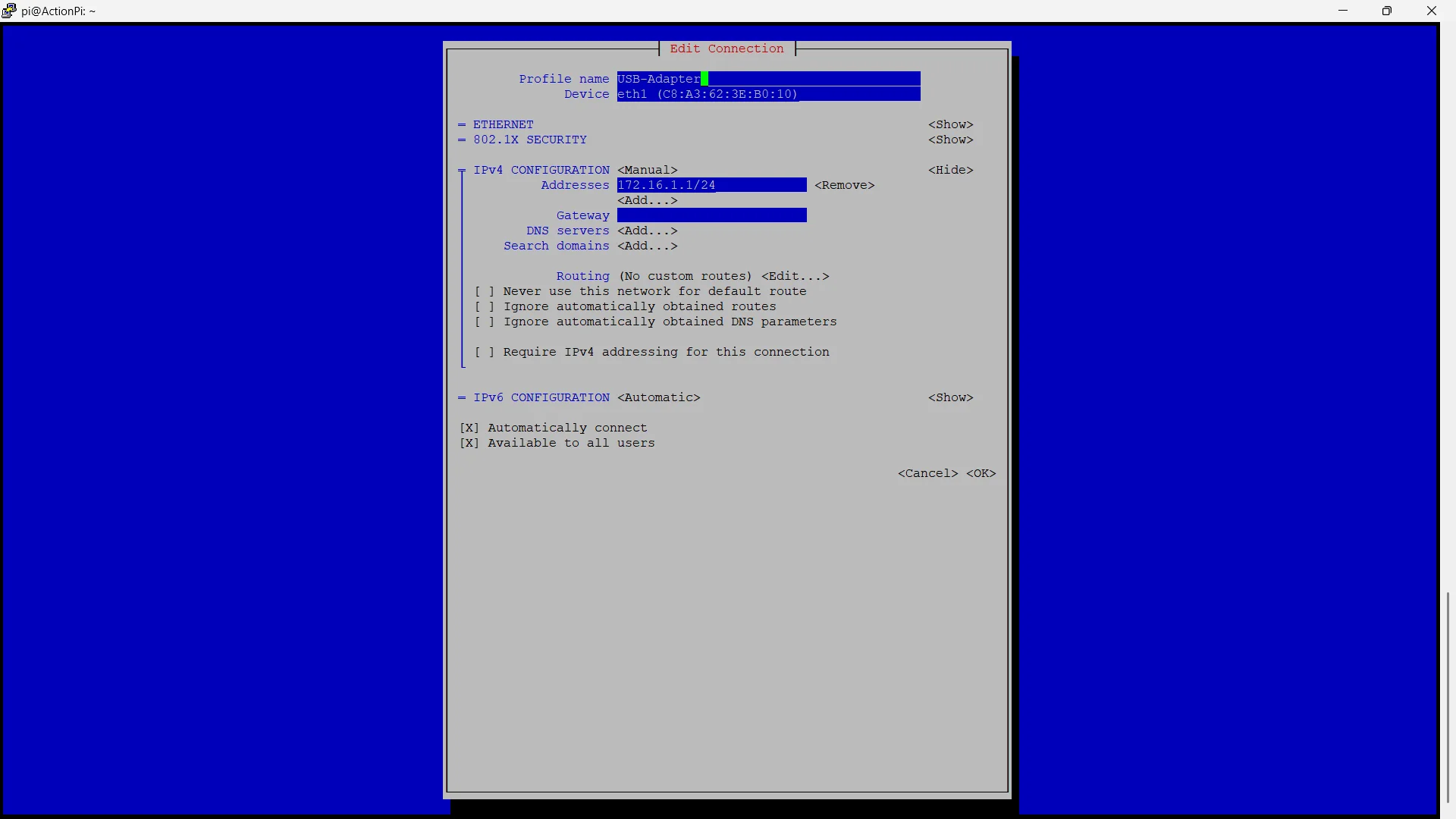

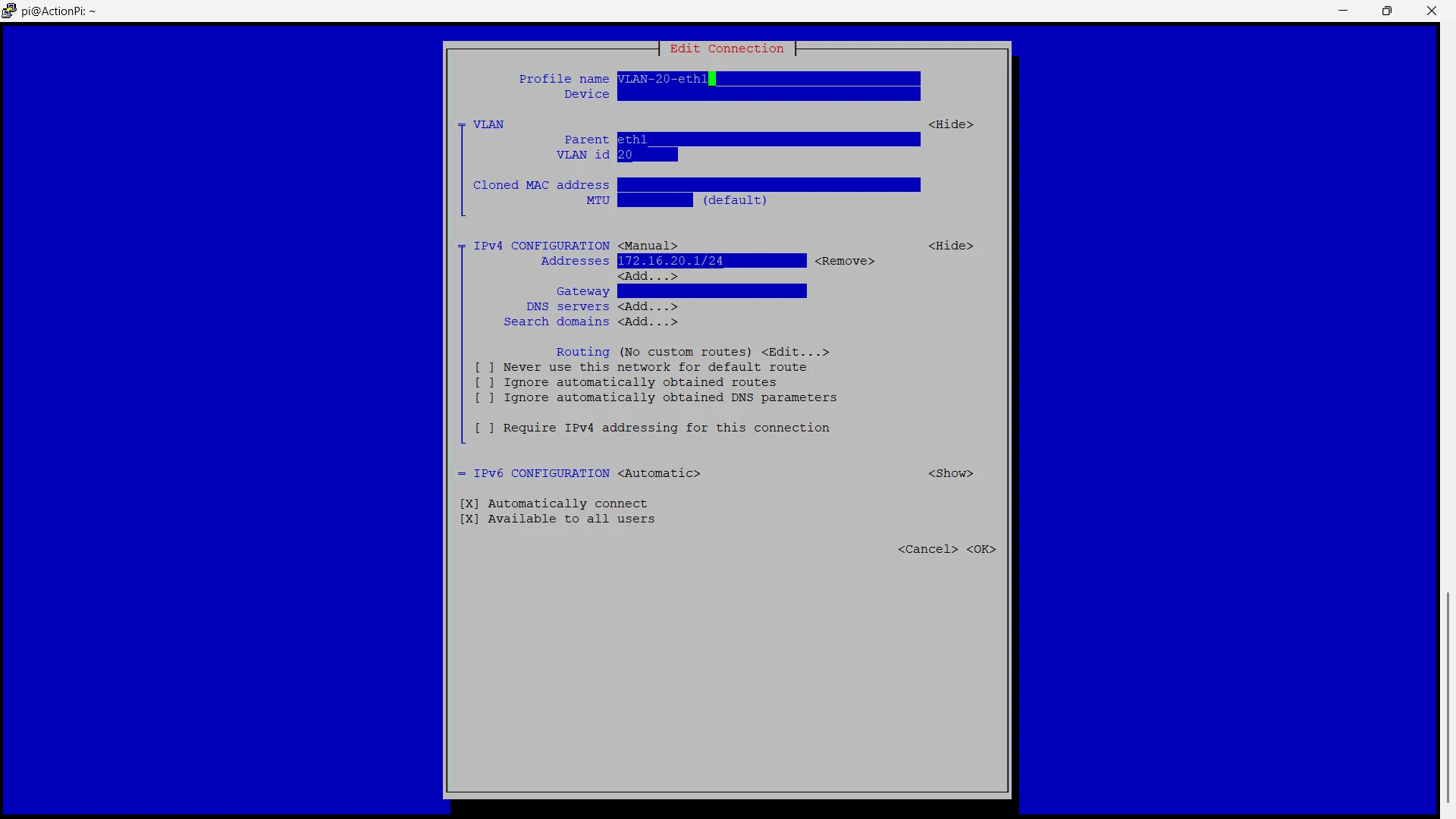

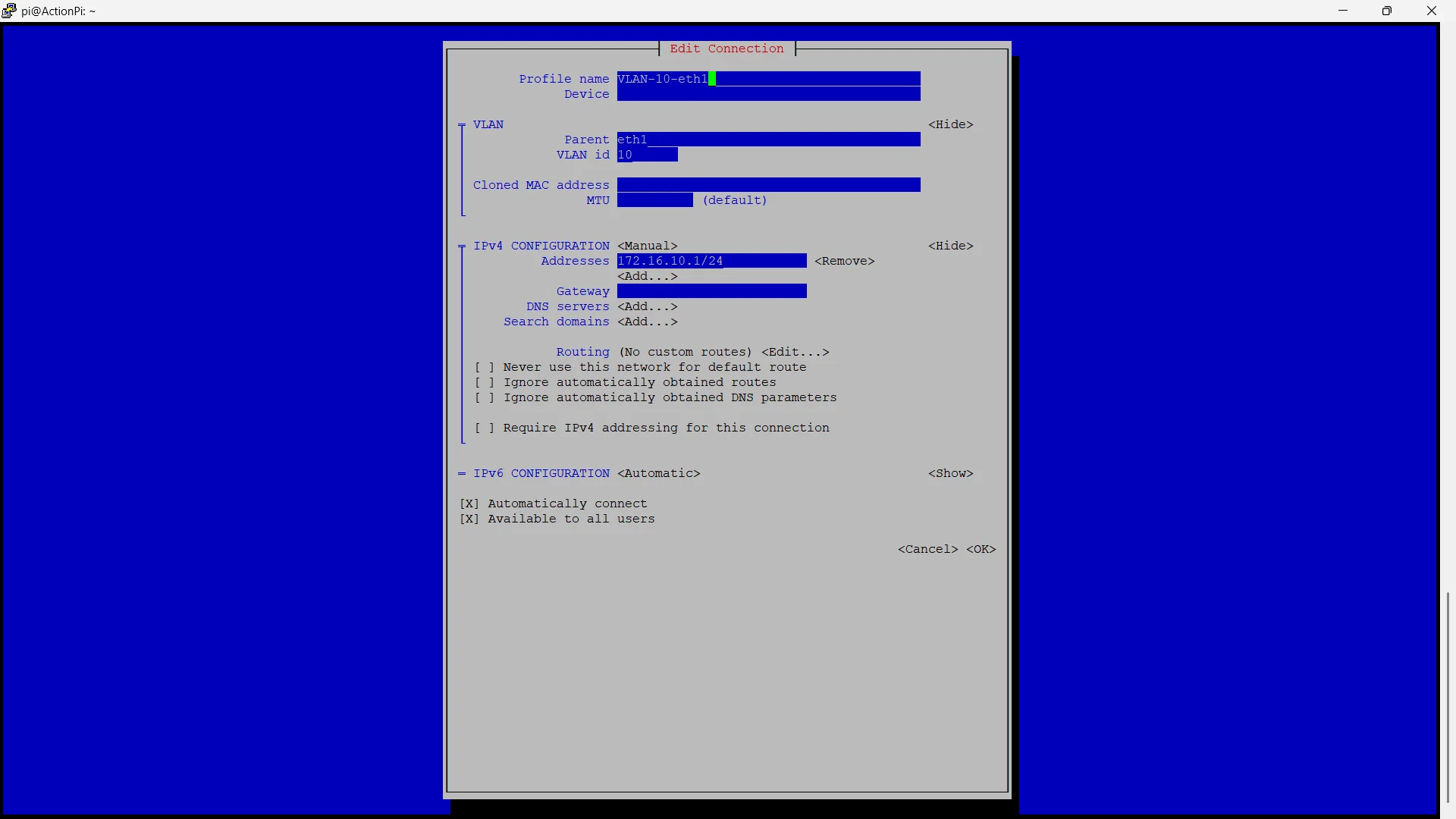

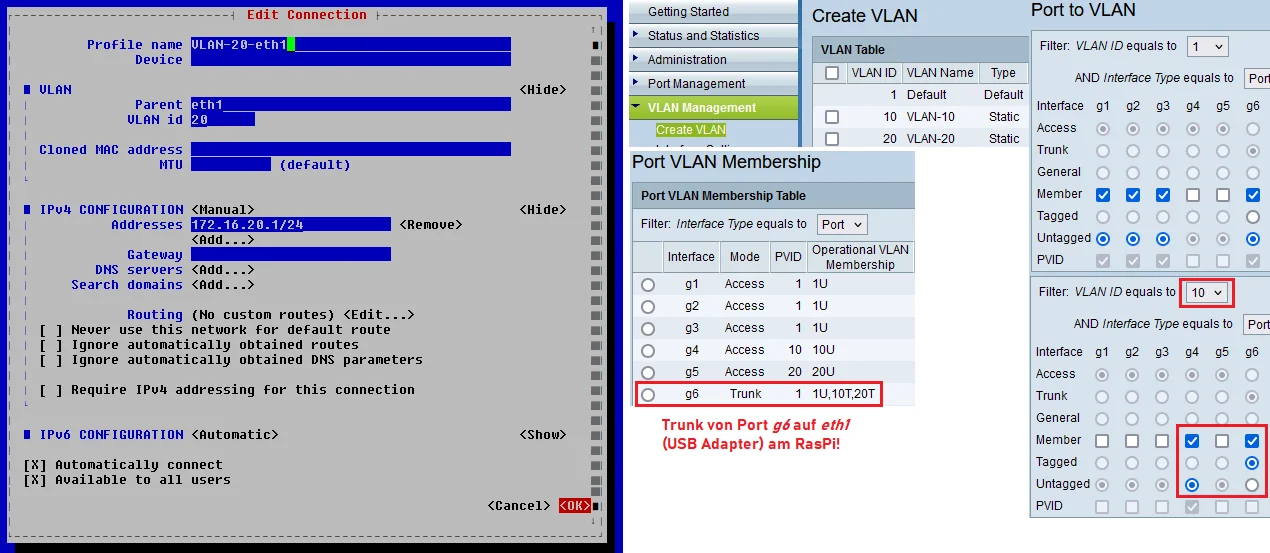

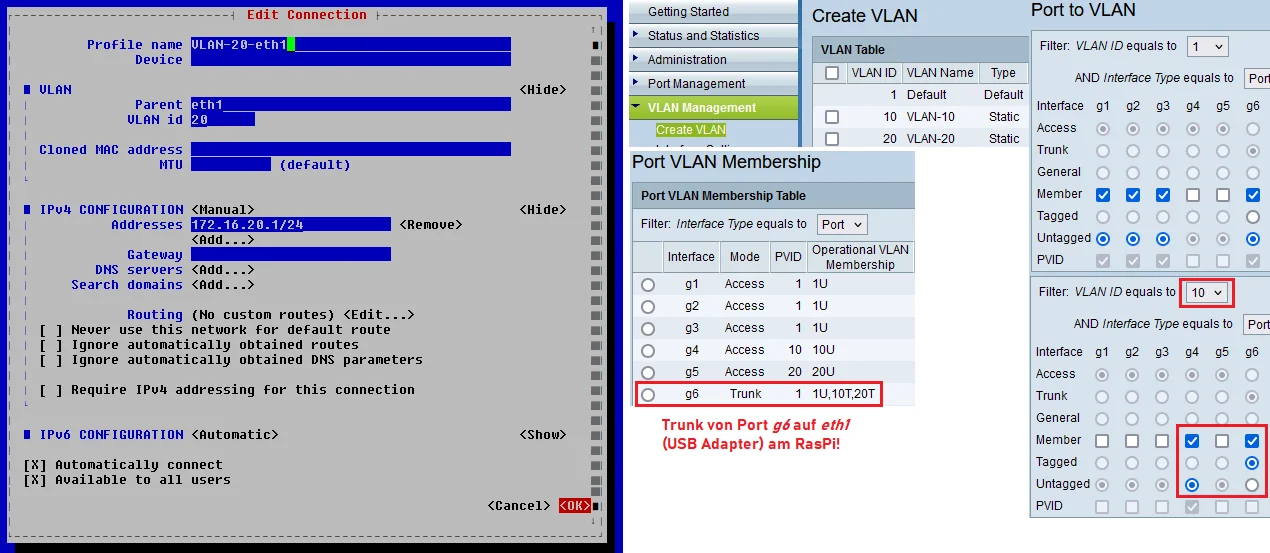

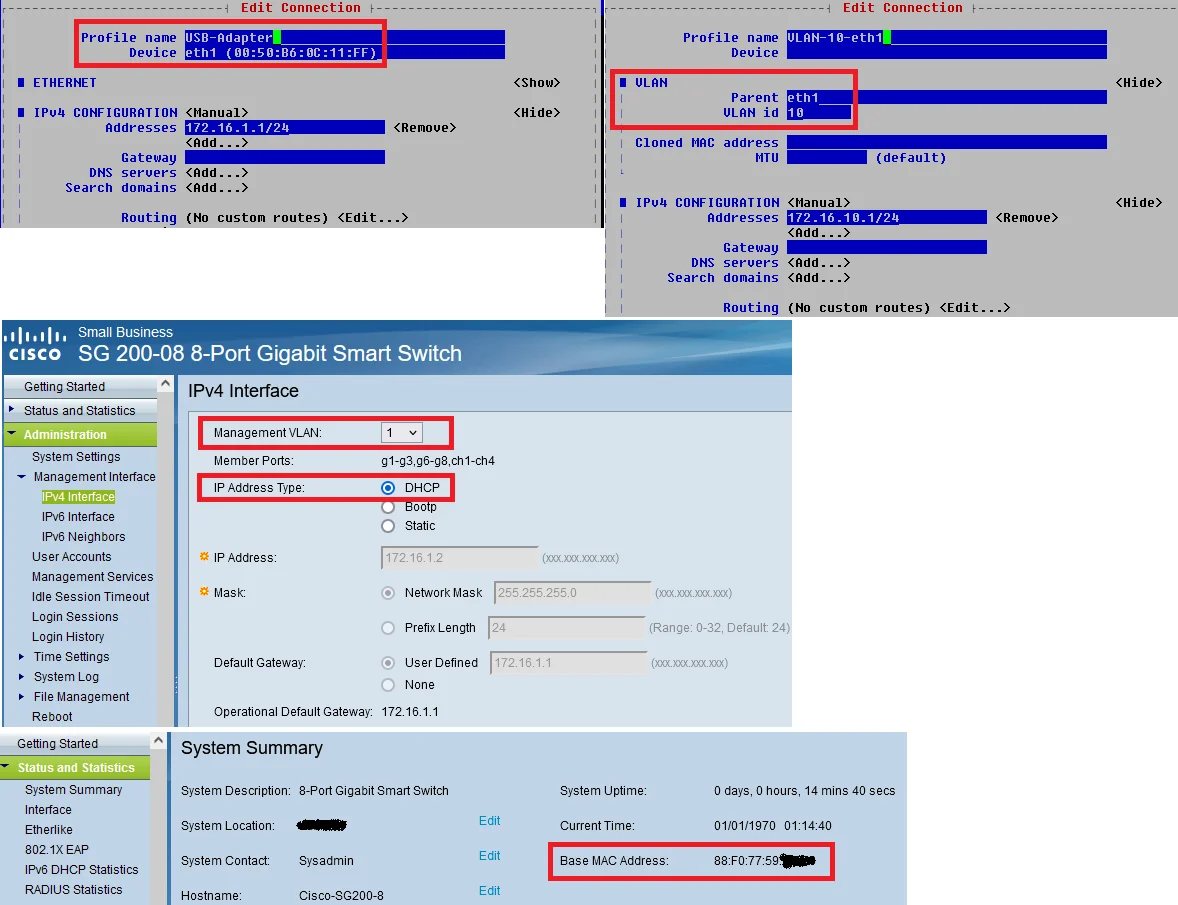

Hier müssen mit nmtui zuerst die 2 VLAN Interfaces auf dem Parent eth1 (USB Adapter) angelegt und mit IP Adressen konfiguriert werden!

Auf dem Cisco Switch ist g6 Das Trunk Interface zum RasPi eth1 Interface (USB Adapter)

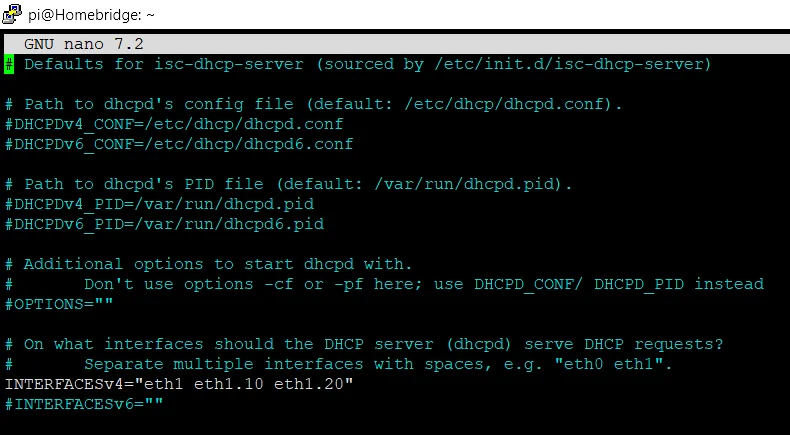

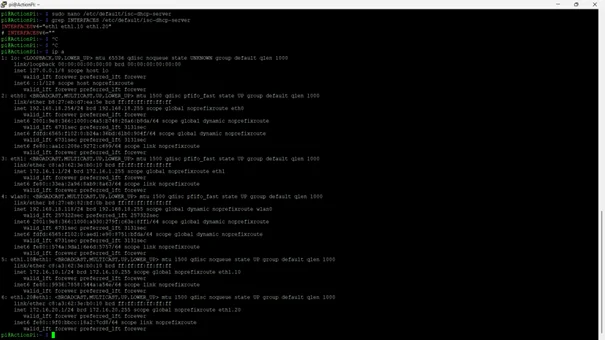

👉🏽 Settings in der /etc/defaults/isc-dhcp-server Datei:

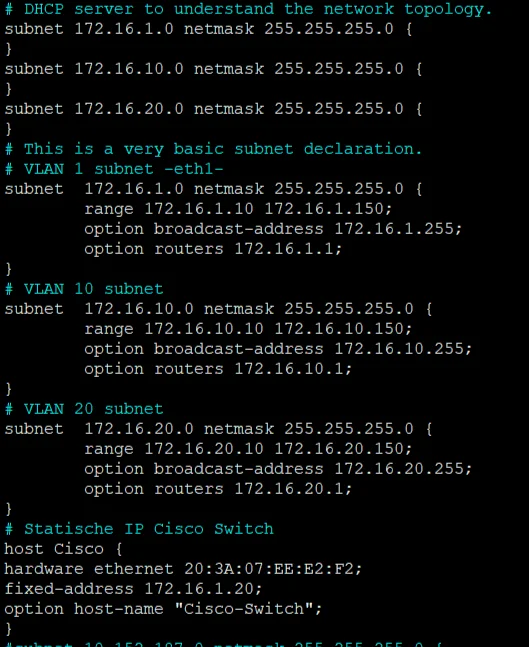

DHCP Server Setup in der /etc/dhcp/dhcpd.conf Datei:

👉🏽 IP Adressen musst du auf deine VLAN IP Netze ggf. anpassen.

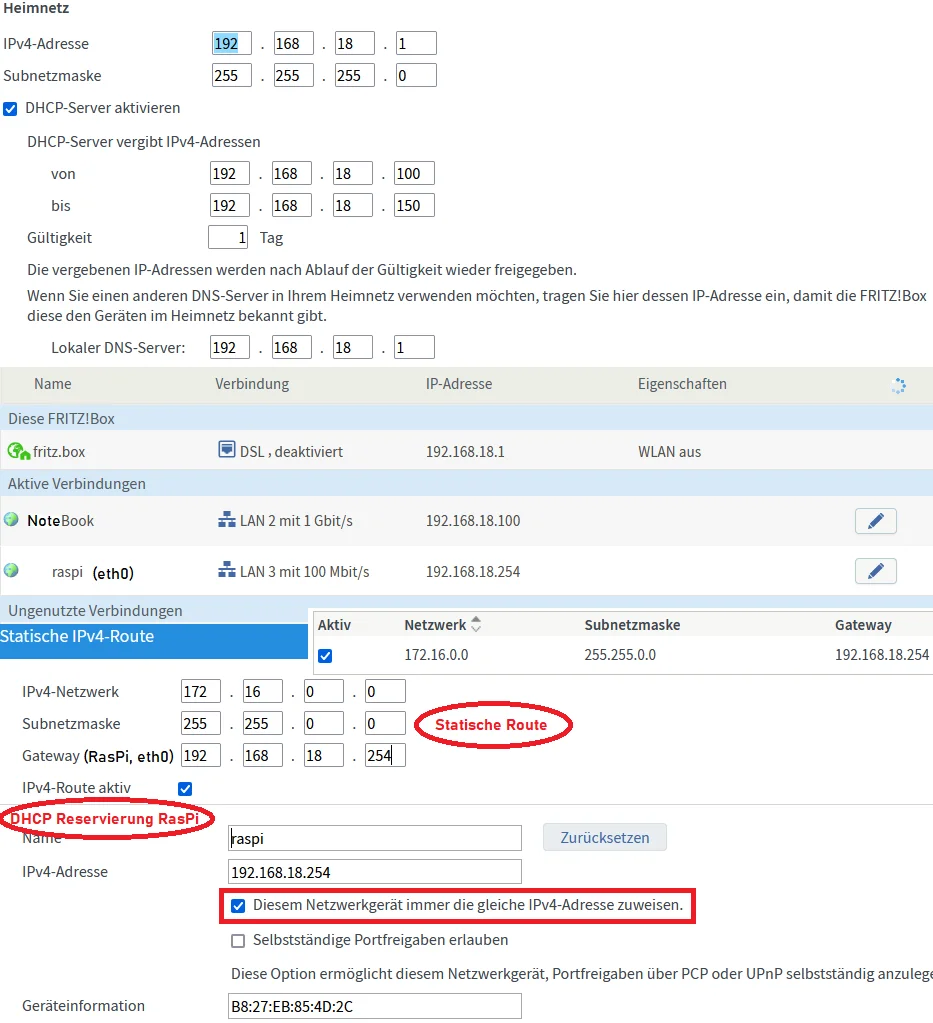

⚠️ 👉🏽 Mac Adresse (hier im Beispiel hardware ethernet 88:f0:77:59:1e:d2;) für die statische IP Adress Vergabe via DHCP Server an deinen Cisco Switch musst du unbedingt auf deine Mac Adresse deines SG200 anpassen! Andernfalls (ohne DHCP) musst du die IP des Switches statisch auf die 172.16.1.2 /24 setzen.

Nicht vergessen nach jeder Änderung im DHCP Server Setup den DHCP Server mit systemctl restart isc-dhcp-server neu starten damit der die neue Konfig einliest!

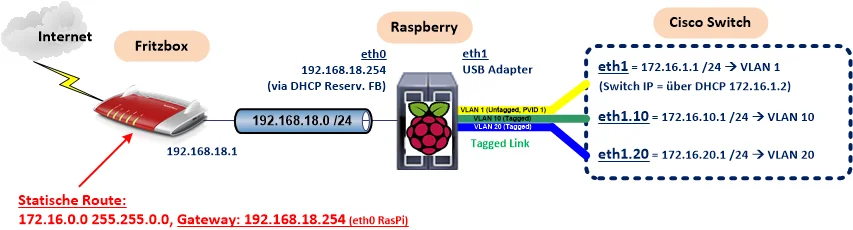

Man kann den RasPi VLAN Router auch mit einem einfacheren Design umsetzen das nur die onboard Netzwerkkarte benutzt.

Das onboard eth0 Interface kann in diesem Design weiterhin als DHCP Client laufen sollte in dem Fall dann aber immer eine feste statische Zuweisung in der Fritzbox dafür bekommen (.254), weil die VLAN Route in der Fritzbox auf dieser festen Gateway IP basiert!! Sollte sich die IP ändern greift die Route nicht mehr. Deshalb ist es wichtig die RasPi IP in der Fritzbox fest zuzuweisen.

Auch beim "einbeinigen" Design müssen die Subinterfaces eth0.10 und eth0.20 immer statische IPs bekommen ansonsten scheitert der DHCP Server dort!

Kleiner kosmetischer Nachteil ist hier das gerouteter Traffic immer 2mal über das Netzwerk Interface muss, man spart sich aber den USB Adapter.

Kleiner kosmetischer Nachteil ist hier das gerouteter Traffic immer 2mal über das Netzwerk Interface muss, man spart sich aber den USB Adapter.

Die Konfiguration ist wie oben mit nur wenigen Unterschieden:

Inhaltsverzeichnis

(⚠️ Das Beispiel geht von einem einfachen USB Ethernet Adapter aus am RasPi (eth1) und das der RasPi außer Routing zusätzlich auch DHCP Server ist (sudo apt install isc-dhcp-server) und so alle Geräte in den VLANs 1, 10 und 20 mit IP Adressen versorgt)

Die Konfiguration geht von einem Raspberry Pi OS (Bookworm, Bullseye mit NetworkManager) ohne GUI aus. Ohne GUI weil diese Konfig auch auf einem "Lite" Image rennt (z.B. RasPi Zero) und generell auch auf allen anderen Linux basierten Einplatinencomputern.

Hier müssen mit nmtui zuerst die 2 VLAN Interfaces auf dem Parent eth1 (USB Adapter) angelegt und mit IP Adressen konfiguriert werden!

Auf dem Cisco Switch ist g6 Das Trunk Interface zum RasPi eth1 Interface (USB Adapter)

👉🏽 Settings in der /etc/defaults/isc-dhcp-server Datei:

# Defaults for isc-dhcp-server (sourced by /etc/init.d/isc-dhcp-server)

# Path to dhcpd's config file (default: /etc/dhcp/dhcpd.conf).

#DHCPDv4_CONF=/etc/dhcp/dhcpd.conf

#DHCPDv6_CONF=/etc/dhcp/dhcpd6.conf

# Path to dhcpd's PID file (default: /var/run/dhcpd.pid).

#DHCPDv4_PID=/var/run/dhcpd.pid

#DHCPDv6_PID=/var/run/dhcpd6.pid

# Additional options to start dhcpd with.

# Don't use options -cf or -pf here; use DHCPD_CONF/ DHCPD_PID instead

#OPTIONS=""

# On what interfaces should the DHCP server (dhcpd) serve DHCP requests?

# Separate multiple interfaces with spaces, e.g. "eth0 eth1"

INTERFACESv4="eth1 eth1.10 eth1.20"

# INTERFACESv6="" DHCP Server Setup in der /etc/dhcp/dhcpd.conf Datei:

👉🏽 IP Adressen musst du auf deine VLAN IP Netze ggf. anpassen.

# dhcpd.conf

#

# Beispielkonfig fuer ISC dhcpd

#

# Domain, DNS Server und NTP Server (Uhrzeit) setzen

option domain-name "mita671.internal";

option domain-name-servers 192.168.178.1;

option ntp-servers 192.168.178.1;

default-lease-time 600;

max-lease-time 7200;

# DDNS Updates ausschalten im Server

ddns-update-style none;

# If this DHCP server is the official DHCP server for the local

# network, the authoritative directive should be uncommented.

authoritative;

# DHCP Server die Netz Topology beibringen

subnet 172.16.1.0 netmask 255.255.255.0 {

}

subnet 172.16.10.0 netmask 255.255.255.0 {

}

subnet 172.16.20.0 netmask 255.255.255.0 {

}

# Hier startet die Konfig der Subnetze

# VLAN 1 subnet (eth1)

subnet 172.16.1.0 netmask 255.255.255.0 {

range 172.16.1.10 172.16.1.150;

option broadcast-address 172.16.1.255;

option routers 172.16.1.1;

}

# VLAN 10 subnet (eth1.10)

subnet 172.16.10.0 netmask 255.255.255.0 {

range 172.16.10.10 172.16.10.150;

option broadcast-address 172.16.10.255;

option routers 172.16.10.1;

}

# VLAN 20 subnet (eth1.20)

subnet 172.16.20.0 netmask 255.255.255.0 {

range 172.16.20.10 172.16.20.150;

option broadcast-address 172.16.20.255;

option routers 172.16.20.1;

}

# Statische DHCP IP Cisco Switch

host cisco-sg200 {

hardware ethernet 88:f0:77:59:1e:d2;

fixed-address 172.16.1.2;

option host-name "sg200-sw";

} Nicht vergessen nach jeder Änderung im DHCP Server Setup den DHCP Server mit systemctl restart isc-dhcp-server neu starten damit der die neue Konfig einliest!

Man kann den RasPi VLAN Router auch mit einem einfacheren Design umsetzen das nur die onboard Netzwerkkarte benutzt.

Das onboard eth0 Interface kann in diesem Design weiterhin als DHCP Client laufen sollte in dem Fall dann aber immer eine feste statische Zuweisung in der Fritzbox dafür bekommen (.254), weil die VLAN Route in der Fritzbox auf dieser festen Gateway IP basiert!! Sollte sich die IP ändern greift die Route nicht mehr. Deshalb ist es wichtig die RasPi IP in der Fritzbox fest zuzuweisen.

Auch beim "einbeinigen" Design müssen die Subinterfaces eth0.10 und eth0.20 immer statische IPs bekommen ansonsten scheitert der DHCP Server dort!

Die Konfiguration ist wie oben mit nur wenigen Unterschieden:

- VLAN Setup mit nmtui nur auf eth0! Fritzbox LAN liegt auf eth0 selber.

- Kein DHCP auf eth0 aktivieren. Hier arbeitet der Fritzbox DHCP Server!!

- DHCP nur für die beiden (oder weitere) IP Netze VLAN 10 und VLAN 20 aktivieren!

- DHCP Server defaults Konfig ändern in:

# Separate multiple interfaces with spaces, e.g. "eth0 eth1"

INTERFACESv4="eth0.10 eth0.20"- DHCP Server Konfig dhcpd.conf Subnetze ändern in:

- Statische Switch IP entfällt! Macht der DHCP Server der Fritzbox!

- DHCP Server mit systemctl restart isc-dhcp-server neu starten damit der die neue Konfig einliest!

# Hier startet die Konfig der Subnetze

subnet 172.16.10.0 netmask 255.255.255.0 {

}

subnet 172.16.20.0 netmask 255.255.255.0 {

}

# VLAN 10 subnet (eth0.10)

subnet 172.16.10.0 netmask 255.255.255.0 {

range 172.16.10.10 172.16.10.150;

option broadcast-address 172.16.10.255;

option routers 172.16.10.1;

}

# VLAN 20 subnet (eth0.20)

subnet 172.16.20.0 netmask 255.255.255.0 {

range 172.16.20.10 172.16.20.150;

option broadcast-address 172.16.20.255;

option routers 172.16.20.1;

} Fertisch! Such dir das für dich schönste Design raus und setz das um. Funktioniert besser als jeder haluzinierter Mist von einer blödsinnigen KI!!

Viel mehr "Silbertablett" geht jetzt nicht... 😉

Etwas verwirrend weil im Koppelnetz immer noch ".178.0 /24" steht.

Router gibt man bei einem guten IP Design immer die IPs an den "Enden" des IP Bereiches aber nicht mitten drin wie bei dir. Grund ist das man so relativ sicher eine Überschneidung mit dem DHCP Pool und so Adresschaos vermeidet. Logischerweise definiert man den Pool so das 10 Adressen an den Enden frei bleiben. Da musst du wohl noch etwas lernen...

Desweiteren ist die statische Route für die Fritzbox FALSCH!

Finde den (Gateway) Fehler!!!

Router gibt man bei einem guten IP Design immer die IPs an den "Enden" des IP Bereiches aber nicht mitten drin wie bei dir. Grund ist das man so relativ sicher eine Überschneidung mit dem DHCP Pool und so Adresschaos vermeidet. Logischerweise definiert man den Pool so das 10 Adressen an den Enden frei bleiben. Da musst du wohl noch etwas lernen...

Desweiteren ist die statische Route für die Fritzbox FALSCH!

Finde den (Gateway) Fehler!!!

Ich werde irgendwie nicht schlau.

OK, dann nochmals in alle Ruhe und damit du jetzt schlau wirst.... Bitte unbedingt vorab das Routing Tutorial lesen und verstehen, denn das erklärt dir die einfachsten Routing Grundlagen für so ein Setup und hilft beim Verständnis!

Nicht vergessen: Dein RasPi arbeitet hier nebenbei auch als Router der dir deine VLANs zur und von der Fritzbox routet!

Welche IP-Adressen vergebe ich denn nun an die einzelnen Geräte

Welche IP Adressierung du deinen VLANs gibst kannst du frei wählen. Der [ Bereich der privaten IP Adresse] bietet für dich ja einen großen Spielraum zur freien Auswahl deiner Lieblingsadressen.Wir bleiben hier im Beispiel also einmal bei deiner vorgegebenen, obigen IP Adressierung von 192.168.77.0 /24 für das Fritzbox Netz.

Die VLAN IP Netze:

- VLAN 1 = 172.16.1.0 /24 --> Raspberry eth1 IP = 172.16.1.1 /24

- VLAN 10 = 172.16.10.0 /24 --> Raspberry eth1.10 IP = 172.16.10.1 /24

- VLAN 20 = 172.16.20.0 /24 --> Raspberry eth1.20 IP = 172.16.20.1 /24

Wie gesagt: Hier kannst du auch frei wählen wenn DU andere IP Adressen möchtest!

Ein Bild sagt mehr als 1000 Worte:

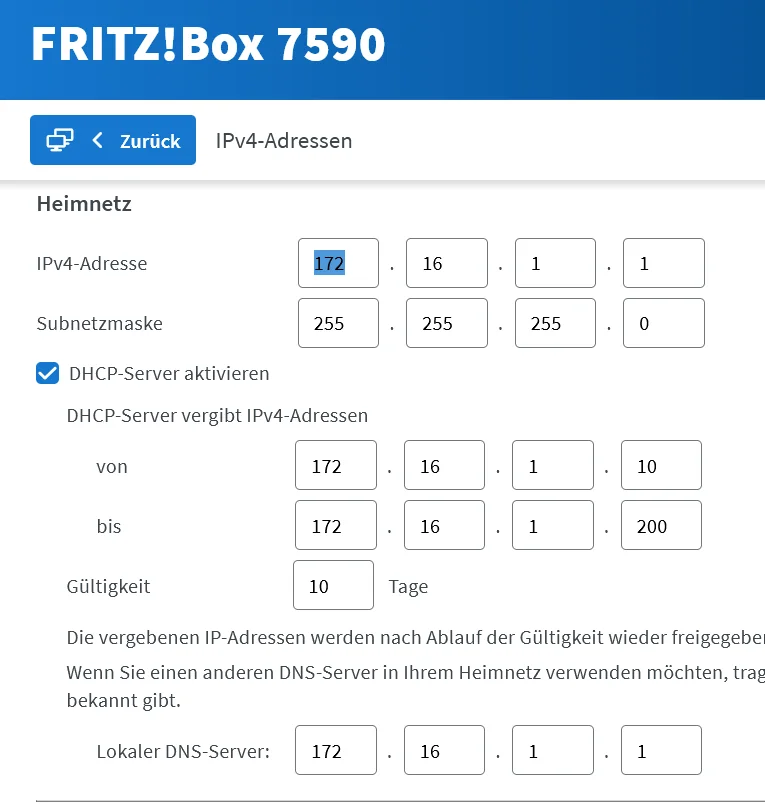

- FritzBox Adressierung

- LAN = 192.168.77.1 /24

- DHCP Range der Fritzbox: 192.168.77.10 bis 192.168.77.200

- Statische Route Fritzbox: Ziel IP: 172.16.0.0 Maske: 255.255.0.0, Gateway: 192.168.77.254 (eth0 RasPi). Diese statische Route bewirkt das alle IP Pakete mit der Zieladresse 172.16.x.y an das Gateway 192.168.77.254 (RasPi) geforwardet werden der sie dann, je nach Zieladresse, in deine 3 VLANs routet. (Siehe Routing Tutorial!)

- Raspberry Adressierung (nmtui Kommando)

- eth0 = 192.168.77.254 (Hier Gateway und DNS setzen auf 192.168.77.1)

- eth1 (USB) = 172.16.1.1 /24 (kein Gateway!, ⚠️keine VLAN-ID!)

- eth1.10 (USB) = 172.16.10.1 /24 (kein Gateway!, VLAN-ID=10, siehe u.a. Screenshot nmtui)

- eth1.20 (USB) = 172.16.20.1 /24 (kein Gateway!, VLAN-ID=20)

- ⚠️ IP Forwarding (Routing) aktivieren im RasPi!!

- Mac Adresse deines Switches in die DHCP Reservierung (Konfig Datei oben) anpassen wenn du den Switch über DHCP mit einer festen IP automatisch konfigurieren möchtest. Andernfalls musst du dem Switch statisch die 172.16.1.2 setzen und sein Gateway auf die VLAN 1 RasPi IP .1.1.

wahrscheinlich muss erst der Adapter angeschlossen werden!?

Ja, natürlich. Wenigstens für das erste Setup MUSS der Adapter logischerweise angeschlossen sein damit es ein physisches Interface eth1 gibt!! Das kannst du mit dem Kommando ip a immer prüfen!👉🏽 Beachte das das nmtui Kommando nur bei RasPi OS Bullseye und bei dem aktuellen Bookworm klappt! Achte also drauf das du den RasPi mit dem aktuellen Bookworm oder zumindestens Bullseye geflasht hat!

Mit diesem 2ten "Silbertablett" sollte es nun aber auch einem blutigen Laien problemlos gelingen dieses nun wirklich sehr einfache VLAN Setup mit dem RasPi aufzusetzen. Und das ganz ohne halluzinierende KI! 😉

und das Setup nicht funktionierte.

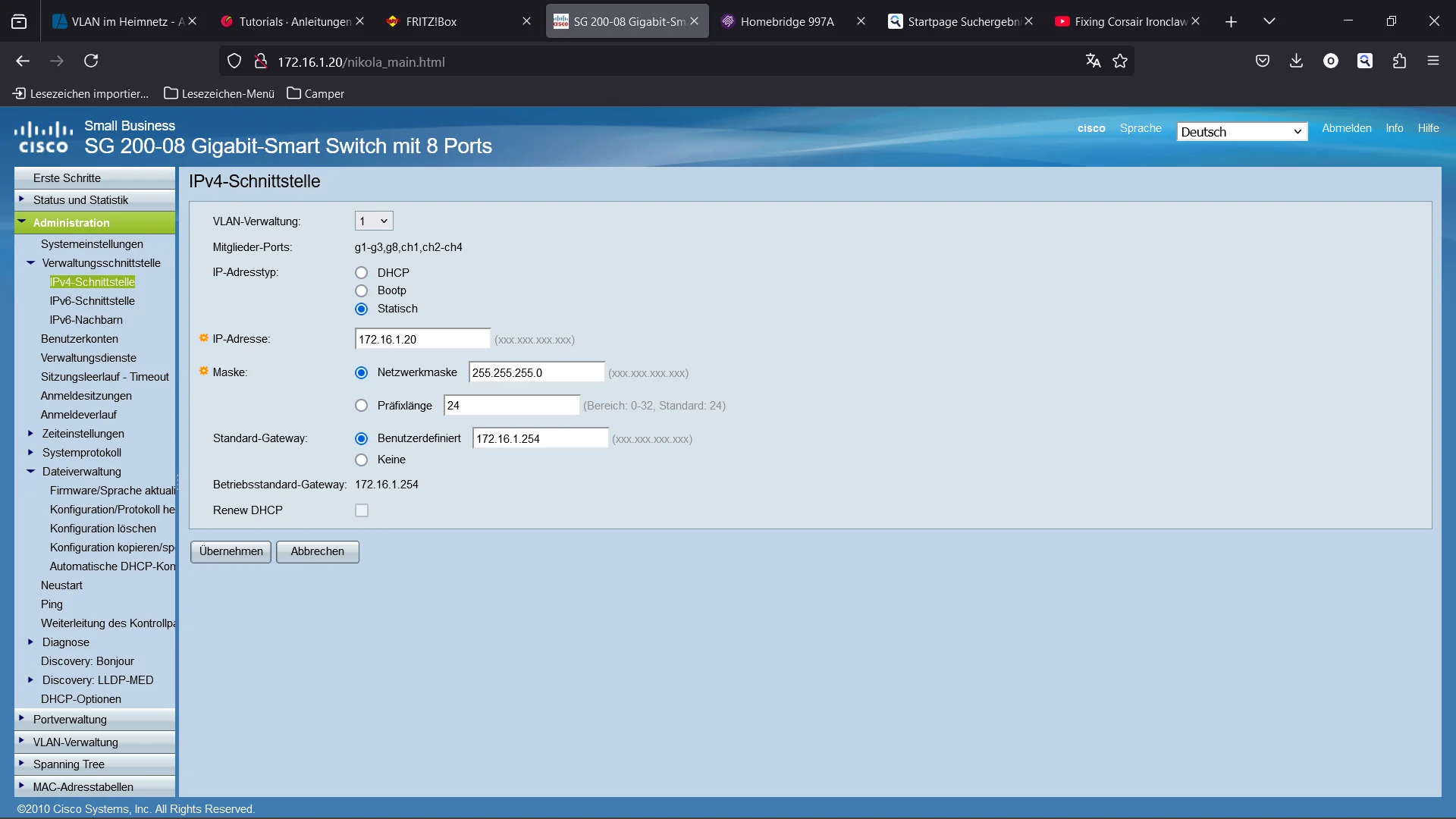

WELCHES Setup hat genau nicht funktioniert?Der Cisco-Switch ist auch nach jedem Versuch unsichtbar

Das liegt ganz sicher daran das du vergessen hast auf dem Cisco ein Default Gateway zu setzen. Dieses muss zwingend auf die VLAN 1 IP Adresse des Raspis zeigen ansonsten scheitert die Rückroute wenn du aus anderen IP Netzen auf den Cisco zugreifen willst.Intelligent wäre es gewesen du hättest einen PC am Switch in einen VLAN 1 Accessport gesteckt. Damit liegt dieser PC im gleichen IP netz wie das Management Interface des Cisco Switches.

Am PC hättest du dann ganz bequem sehen können ob dieser eine korrekte VLAN 1 IP bekommen hat und auch ein korrektes Gateway. Mit dem PC hättest du dann den RasPi pingen können und auch seine IP Adressen in den anderen VLANs. Das hätte sicher verifiziert das...

- Die IP Adressierung am RasPi korrekt ist. ALLE IP Netze müssen einzigartig sein!

- Auf dem RasPi das IP Forwarding / Routing funktioniert

- Die DHCP IP Adressvergabe in allen VLANs sauber funktioniert

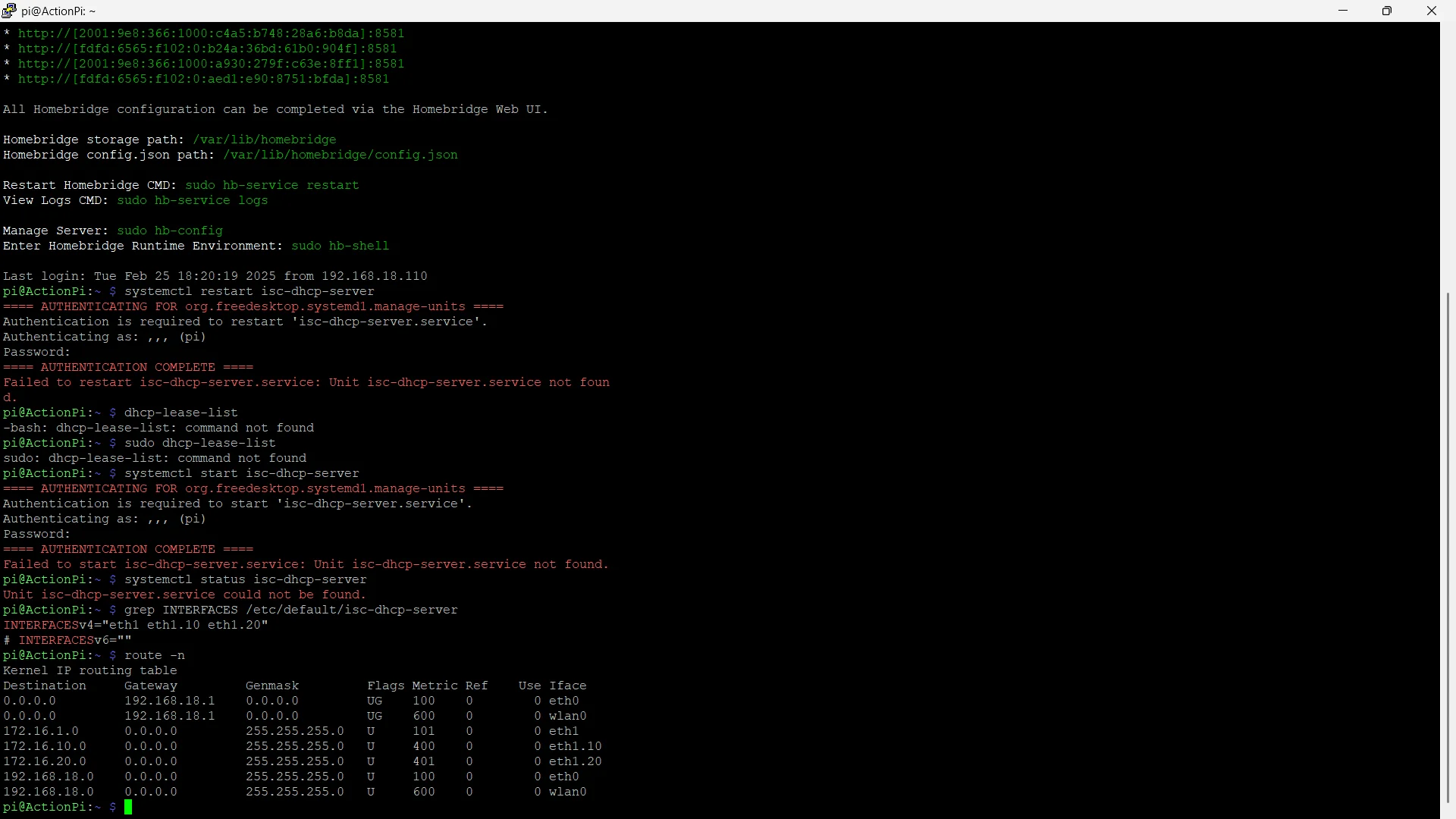

⚠️ Wenn du Änderungen am DHCP Server gemacht hast nicht vergessen mit systemctl restart isc-dhcp-server den DHCP Server neu zu starten! Ob er rennt siehst du mit systemctl status isc-dhcp-server

⚠️ Vergiss nicht das IP Forwarding auf dem RasPi zu aktivieren und ihn zu rebooten!!!

Der Rest der RasPi Konfig ist soweit korrekt und richtig.

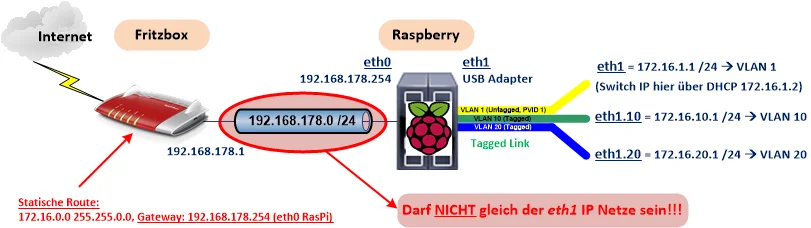

Was allerdings fatal ist ist die falsche, da doppelte IP Adresseirung des Fritten Netzes!! Das ist gleich dem eth1 IP Netz was so niemals sein darf!! Korrigiere das sonst scheitert dein ganzes Setup!

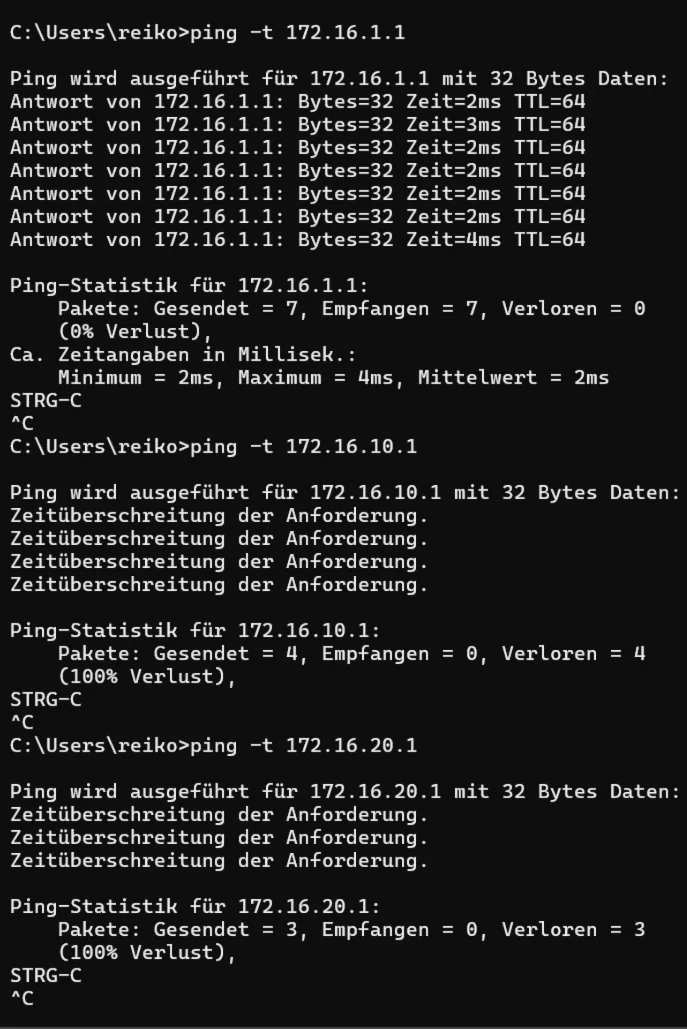

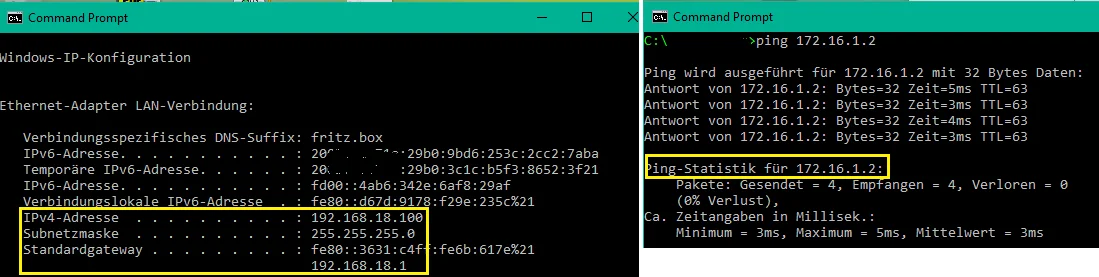

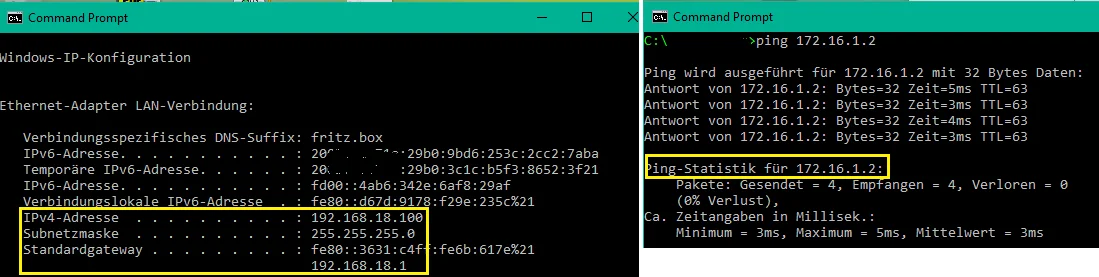

Bitte gehe immer strategisch vor um deinen Fehler zu finden und mache folgende Ping Checks und poste die Ergebnisse.

- Lease Time sollte nicht mehr als 3 Tage im Fritzbox DHCP sein. Am besten korrigieren ist aber irrelevant für das Setup.

- Fritte als NTP Server aktivieren

- Pinge von einem PC aus dem 172.16.1.0er Netz das eth0 Interface. Klappt das?

- Pinge aus dem 172.16.1.0er Netz das eth1 Interface. Klappt das? Wenn nicht ist das IP Forwarding nicht aktiv. Eth1 muss natürlich einen aktiven Link haben.

- Pinge aus dem 172.16.1.0er Netz das eth0.10 und 0.20er VLAN Interface. Klappt das?

Meinst du diese Adresse?

Jepp, genau die! 👍 Das hast du richtig gemacht.Vermutlich hast du dann schlicht und einfach vergessen das IPv4 Forwarding (Routing) auf dem RasPi zu aktivieren.

Du solltest den IP Adressmodus im Switch ggf. besser auf DHCP belassen.

Das hat mehrere Vorteile:

- Du kannst immer gleich die L2 Connectivity und die DHCP Server Funktion checken

- Ein Test PC im VLAN 1 sollte dann ebenfalls eine IP per DHCP bekommen

- Gateway IP und DNS kommen immer automatisch und muss man nicht statisch konfigurieren.

Testweise kannst du auch erstmal einen einfachen ungemanagten Switch aus der Bastelkiste an eth1 anschliessen oder direkt einen Test PC anstöpseln und checken ob der DHCP Server rennt und eine IP vergeben wird bzw. ob dann auch die eth1 und auch die eth0 IP vom eth1 Netz pingbar ist.

Die im DHCP Server statisch dem Switch auf Basis seiner Mac Adresse zugewiesene IP sollte nicht im Poolbereich liegen!

# Statische DHCP IP Cisco Switch

host cisco-sg200 {

hardware ethernet 20:3a:07:ee:e2:f2;

fixed-address 172.16.1.2; Deine ToDos auf dem RasPi:

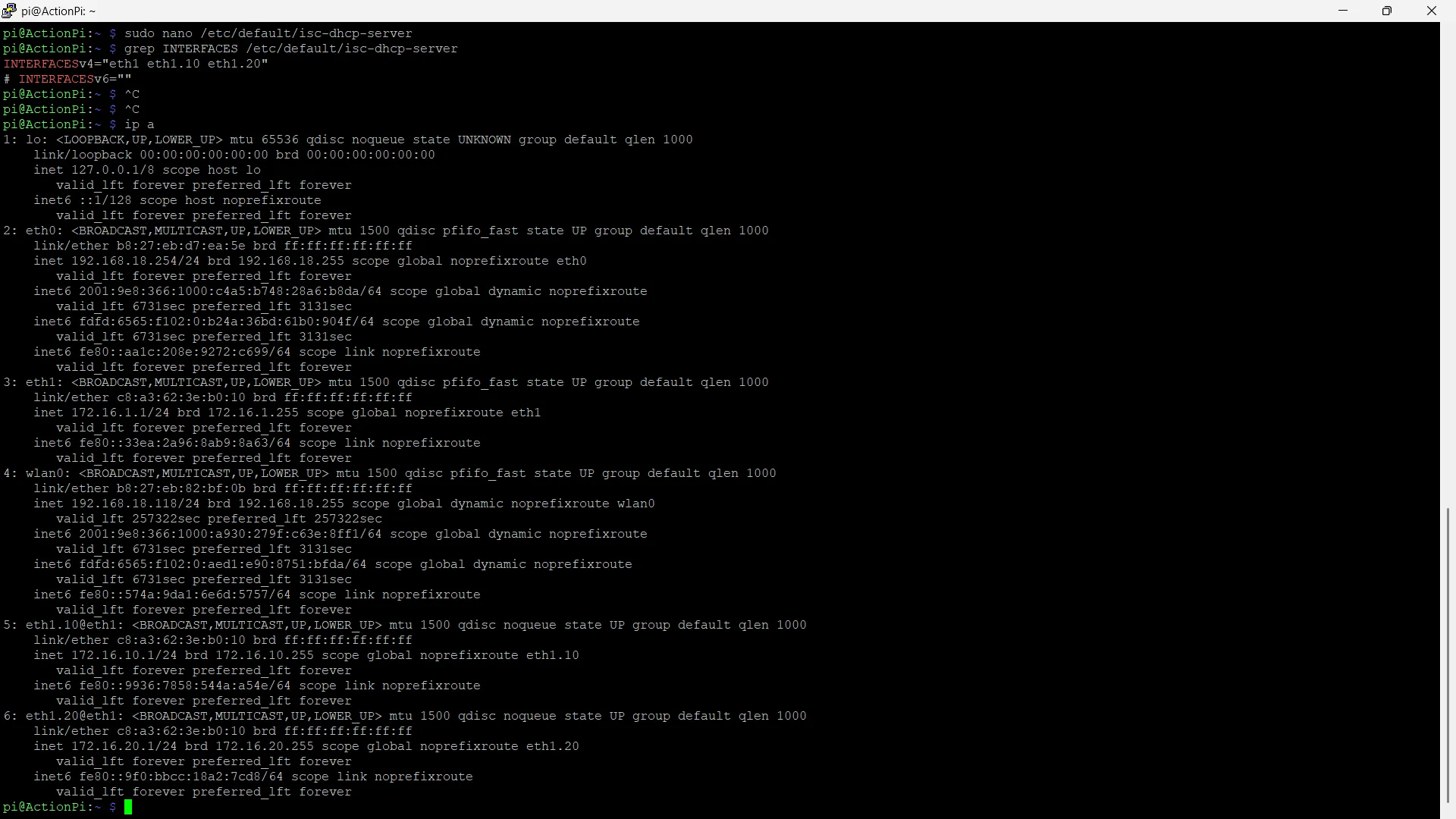

- Sicherstellen das IPv4 Forwarding auf dem RasPi aktiv ist. (Ein cat /proc/sys/net/ipv4/ip_forward sollte immer eine "1" zurückgeben. (1 = Forwarding aktiv)

- Switch mit dem Uplink Port (Trunk, 1U, 10T, 20T) an eth1 anschliessen

- Check mit ip a ob die RasPi Interface Adressen korrekt zugeteilt sind auf eth0 und eth1

- DHCP Server ggf. neu starten und mit dhcp-lease-list checken ob der Switch eine IP gezogen hat wenn er auf DHCP umgestellt wurde. (Switch LED hört dann auf zu blinken)

- Ein Test PC an einem Accessport VLAN1 sollte dann ebenso eine IP bekommen haben (ipconfig)

- Vom Raspi die Fritte pingen und ggf. den Switch wenn er eine DHCP IP gezogen hat

- Dann die Ping Checks von oben ausführen.

Ich werde morgen testen!

Wir sind gespannt! 😉

⚠️ Du hast, wie oben schon angemerkt, noch einen fatalen Fehler in deiner (neuen) o.a. IP Adressierung!!

Das Koppelnetz Fritte <--> eth0 hat das gleiche IP Netz wie das eth1 Interface!!

Man lernt in der IP Grundschule in der ersten Klasse das IP Netze niemals gleich sein dürfen. Logisch, denn sonst wäre eine eindeutige Wegeführung (Routing) technisch unmöglich. Wenn alle Städte und Orte in D "Berlin" hiessen käme kein Brief oder Paket richtig an.

Das hätte dir eigentlich sofort ins Auge springen müssen und musst du dringenst anpassen ansonsten scheitert dein ganzes Setup!!!

Entweder belässt du die Fritte hier auf ihrer Default Adressierung .178.0/24 oder adressierst das Koppelnetz um in 172.17.1.0/24 oder irgend etwas anderes Schönes nach deinem persönlichen Geschmack aus dem privaten RFC1918 Bereich was nicht mit den eth1 Netzen kollidiert!

Das Koppelnetz Fritte <--> eth0 hat das gleiche IP Netz wie das eth1 Interface!!

Man lernt in der IP Grundschule in der ersten Klasse das IP Netze niemals gleich sein dürfen. Logisch, denn sonst wäre eine eindeutige Wegeführung (Routing) technisch unmöglich. Wenn alle Städte und Orte in D "Berlin" hiessen käme kein Brief oder Paket richtig an.

Das hätte dir eigentlich sofort ins Auge springen müssen und musst du dringenst anpassen ansonsten scheitert dein ganzes Setup!!!

Entweder belässt du die Fritte hier auf ihrer Default Adressierung .178.0/24 oder adressierst das Koppelnetz um in 172.17.1.0/24 oder irgend etwas anderes Schönes nach deinem persönlichen Geschmack aus dem privaten RFC1918 Bereich was nicht mit den eth1 Netzen kollidiert!

Was muss ich denn nun alles ändern in meinem Setup?

Die wichtigsten ToDos:- IP Koppel- bzw. Frittennetz zwingend anpassen so das alle IP Netze einzigartig sind. Siehe Skizze oben mit dem Beispiel des Fritten Default Netzes. Die erwartbare obige DHCP Fehlermeldung "Multiple Interface match the same Subnets..." resultiert aus deinem grundlegenden IP Adressierungsfehler und spricht für sich! Logisch bei deiner fehlerhaften Konfiguration eth0 und eth1 ins gleiche IP Netz (172.16.1.0/24) zu legen und das Routing damit zu killen!! Passe also zwingend das Frittennetz an, ansonsten scheitert dein Setup! Die VLANs an eth1 können so bleiben wie sie sind.

- Sofern du an eth0 (RasPi Interface im Frittennetz) eine feste statische IP vergeben hast MUSST du diese natürlich auch umstellen wenn sich das Frittennetz ändert damit sie wieder in dieses Netz passt. Wenn die statt statisch per DHCP Reservierung in der Fritte auf die ..254 vergeben wird passt sie sich natürlich durch DHCP automatisch an und du musst nix ändern.

- Finaler Ping Check dann vom RasPi auf die Fritten IP. Klappt das passt die Adressierung.

- Die statische DHCP Adresse in der DHCP Server Konfig (/etc/dhcp/dhcpd.conf) in VLAN 1 für den Cisco Switch auf .1.2 abändern das die außerhalb des dynamischen VLAN 1 Pools .10 bis .150 liegt. DHCP Server mit an eth1 angeschlossenem Switch neu starten.

- Unbedingt darauf achten das das IPv4 Forwarding auf dem RasPi aktiv ist! Ein cat /proc/sys/net/ipv4/ip_forward muss mit einer "1" antworten!

- Switch im IPv4 Interface Setup (Management) auf DHCP umstellen.

Dann gehst du, wie oben schon gesagt, immer strategisch vor und machst du die Ping Checks mit einem PC aus dem Frittennetz:

- eth0 Adresse .254 anpingen.

- eth1 Adresse 172.16.1.1 anpingen

- Wenn der eth1 Ping klappt die VLAN 10er und 20 RasPi IP pingen

- Hat der Switch vom DHCP Server eine IP gezogen (Check mit dhcp-lease-list) solltest du sowohl direkt vom RasPi als auch vom Client aus dem Frittennetz den Switch pingen und per WebGUI aus allen VLANs erreichen können.

Der wichtigste Ping Test ist mit dem PC aus dem Frittennetz an die RasPi eth0 IP und an die eth1 IP. Besonders wenn letzter Ping klappt verifiziert das das Routing und alles andere fehlerfrei klappt.

Viel Erfolg!

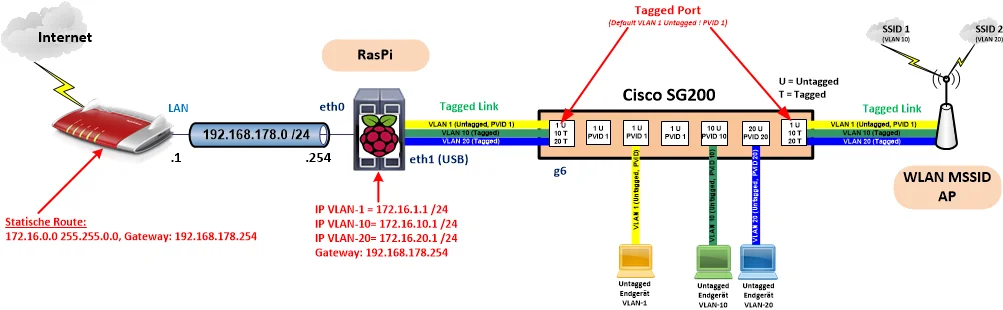

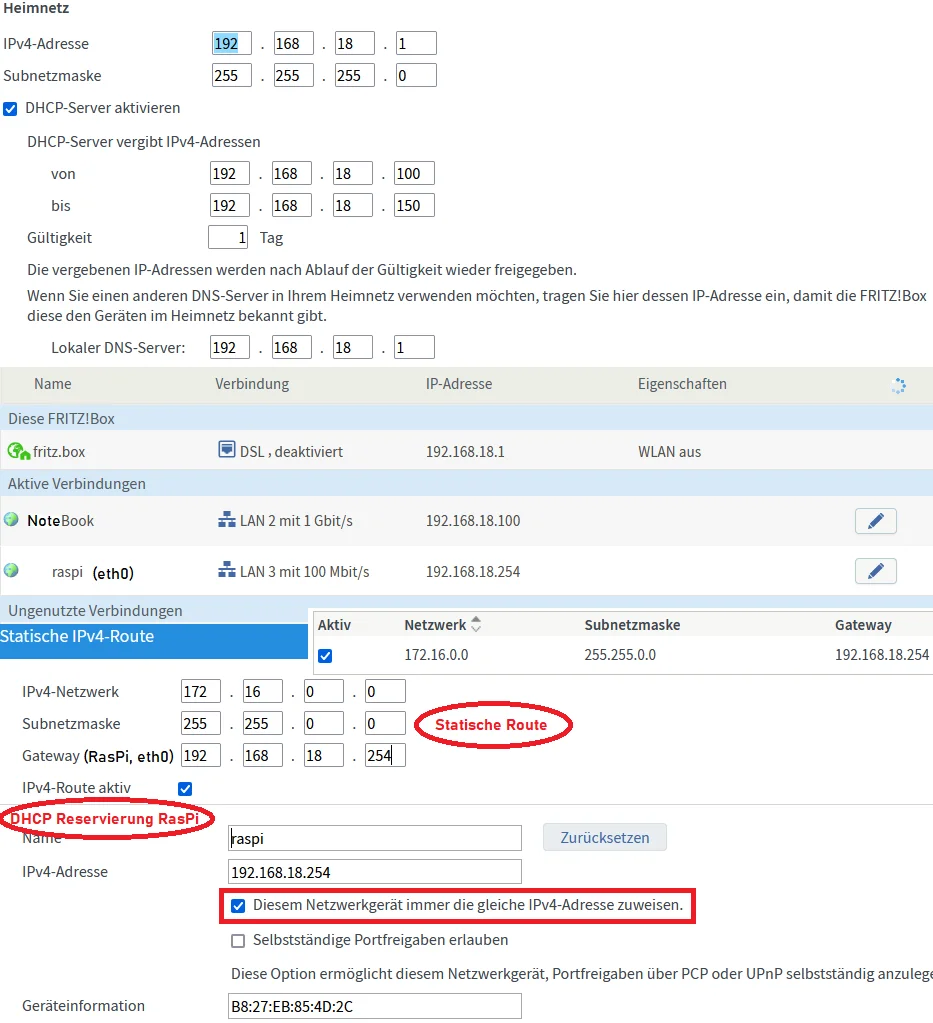

Ein Bild sagt mehr als 1000 Worte... 😉

⚠️ Nochmals: Das Fritzbox IP Netz darf nicht gleich zu den VLAN IP Netzen an eth1 sein!

IPv4 Forwarding Check:

DHCP Server Check:

Hier kannst du sehen wie der Cisco Switch seine statisch definierte IP zugewiesen bekommt!

Ping Check RasPi auf Fritte und Cisco Switch:

👉🏽 Falls der Switch noch keine IP hat kannst du hier alternativ immer das eth1 RasPi Interface 172.16.1.1 und auch die VLAN Interfaces pingen!

👉🏽 Falls der Switch noch keine IP hat kannst du hier alternativ immer das eth1 RasPi Interface 172.16.1.1 und auch die VLAN Interfaces pingen!

Viel mehr klärendes Silbertablett geht nun nicht mehr...

Fazit: Works as designed!! 👍

- Fritzbox Beispiel Netzwerk = 192.168.18.0 /24

- Fritzbox DHCP Range = .100 bis .150

- Statische DHCP Vergabe für RasPi (eth0) = .254 (RasPi eth0 Port im DHCP Mode!)

Inhaltsverzeichnis

⚠️ Nochmals: Das Fritzbox IP Netz darf nicht gleich zu den VLAN IP Netzen an eth1 sein!

IPv4 Forwarding Check:

root@raspi:/# cat /proc/sys/net/ipv4/ip_forward

1 DHCP Server Check:

Hier kannst du sehen wie der Cisco Switch seine statisch definierte IP zugewiesen bekommt!

root@raspi:/# systemctl status isc-dhcp-server

● isc-dhcp-server.service - LSB: DHCP server

Loaded: loaded (/etc/init.d/isc-dhcp-server; generated)

Active: active (running) since Thu 2025-01-30 15:29:51 CET; 2min 57s ago

Docs: man:systemd-sysv-generator(8)

Process: 1494 ExecStart=/etc/init.d/isc-dhcp-server start (code=exited, status=0/SUCCESS)

Tasks: 4 (limit: 2057)

CPU: 222ms

CGroup: /system.slice/isc-dhcp-server.service

└─1510 /usr/sbin/dhcpd -4 -q -cf /etc/dhcp/dhcpd.conf eth1 eth1.10 eth1.20

Jan 30 15:31:25 raspi dhcpd[1510]: DHCPREQUEST for 172.16.1.2 (172.16.1.1) from 88:f0:77:59:7e:d6 via eth1

Jan 30 15:31:25 raspi dhcpd[1510]: DHCPACK on 172.16.1.2 to 88:f0:77:59:7e:d6 via eth1 Ping Check RasPi auf Fritte und Cisco Switch:

root@raspi:/# ping -c 3 192.168.18.1

PING 192.168.18.1 (192.168.18.1) 56(84) bytes of data.

64 bytes from 192.168.18.1: icmp_seq=1 ttl=64 time=0.844 ms

64 bytes from 192.168.18.1: icmp_seq=2 ttl=64 time=0.679 ms

64 bytes from 192.168.18.1: icmp_seq=3 ttl=64 time=0.651 ms

--- 192.168.18.1 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 0.651/0.724/0.844/0.085 ms

root@raspi:/# ping -c 3 172.16.1.2

PING 172.16.1.2 (172.16.1.2) 56(84) bytes of data.

64 bytes from 172.16.1.2: icmp_seq=1 ttl=64 time=3.42 ms

64 bytes from 172.16.1.2: icmp_seq=2 ttl=64 time=17.0 ms

64 bytes from 172.16.1.2: icmp_seq=3 ttl=64 time=3.79 ms

--- 172.16.1.2 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2003ms

rtt min/avg/max/mdev = 3.420/8.062/16.982/6.308 ms

Viel mehr klärendes Silbertablett geht nun nicht mehr...

Fazit: Works as designed!! 👍

ziemlich lange gebraucht, um meinen Cisco-Switch in den Weiten des Netzes zu finden

Eigentlich sollte das nicht der Fall sein, denn mit der statischen Mac Reservierung im DHCP Server sollte der ja immer eine fixe und damit bekannte IP bekommen. Kann man nur vermuten das du ggf. die Mac Adresse falsch oder in einem falschen Format im DHCP Server definiert hast. Wenn der Switch deshalb eine aus dem Pool bekommen hat kannst du dir die immer, wie oben schon gesagt mit dem Kommando dhcp-lease-list auf dem RasPi ansehen und ggf. korrigieren.Auch das systemctl status isc-dhcp-server Kommando sollte die Requests inkl. Mac Adresse des Switches in richtiger Notation zeigen. Nach einer Korrektur und einem Reboot des Switches sollte der dann immer seine reservierte IP bekommen.

es geht perfekt!!!

Glückwunsch! 👏 👍du hast mir sehr geholfen

Immer gerne!

Jeder beliebige MSSID AP am Markt ist geeignet dafür. Du hast die freie Auswahl bei den üblichen Verdächtigen. Oder... du beschaffst dir einen refurbished Premium AP.

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

könnte ich dann gleich über den Browser mit der Konfiguration beginnen!?

Jepp, das kannst du. Beispielkonfigs für jedes Anwendungsszenario findest du sonst auch hier:Cisco AP Praxis Konfigurationsbeispiele

Info: Der Name unterscheidet sich vom WLAN in der Fritte... zwecks Unterscheidung - die Anmeldedaten sind gleich

Das sollte man bei einem Client basierten Roaming nicht machen sofern der interne AP der Fritte am gesamten WLAN partizipieren soll. Ein Roaming ist damit dann nicht möglich wenn die SSIDs auf den APs unterschiedlich sind.Gleiches gilt für die 2,4 GHz und 5 GHz SSIDs auf dem AP selber. Auch die sollten immer gleich in der Namensgebung sein.

Der Grund ist das bei einem Probe Request eines Clients der sich mit dem AP in Reichweite verbinden will der AP den Probe Reply für das 2,4 GHz Band verzögert. (band-select Kommando)

Dadurch erreicht der AP das Clients automatisch bevorzugt ins das störungsärmere und deutlich performantere 5 GHz WLAN verbunden werden. Erst wenn deren Feldstärke sinkt roamen sie automatisch ins 2,4 GHz Band.

Diesen eigentlich positiven Vorteil macht man mit einer unterschiedlichen SSID Benennung der Funkbänder zunichte und ist deshalb keine gute Idee!

Will man kein solches Roaming ist das natürlich OK.

Dein AP Setup hat ein paar strukturelle als auch kosmetische Fehler.

- Das Cisco Default Password sollte man aus Sicherheitsgründen löschen wenn man in den Produktivbetrieb geht.

- Logging sollte uhrzeittechnisch angepasst sein

- Dein Uhrzeit Setting fehlt uns ist damit falsch was bei zertifikatsbasierter WLAN Authentisierung zu Problemen führt

- AAA sollte immer mit dem modernen und sicheren "new-model" laufen

- Der Guest Mode fehlt, dadurch werden die SSIDs nicht automatisch bekannt gemacht und können mit der SSID nur manuell konfiguriert werden am Client. (Ggf. gewollt?!)

- 5 GHz rennt nur mit langsamer 20 Mhz Bandbreite statt mit 80 Mhz

- Achte darauf das die Radio Interfaces auf no shut gesetzt sind und damit aktiv! (show ip int brief Kommando)

- Tip: Taktisch ist es besser den AP am LAN immer im DHCP Client Mode laufen zu lassen. So bekommt er immer Gateway und DNS automatisch. Ist eine feste IP gewünscht macht man eine Reservierung im DHCP Server mit der Mac. So muss man auf der Infrastruktur keine Rücksicht auf die Adressierung nehmen und der AP bekommt immer eine Management IP. Letztlich aber Geschmackssache.

Eine korrigierte Konfig sähe dann z.B. so aus: (Siehe auch hier)

service timestamps debug datetime msec

service timestamps log datetime localtime show-timezone year

service password-encryption

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

hostname Cisco-AP

!

logging rate-limit console 9

enable secret 5 $1$sVTU$.2XFlvW2pU8aThibzTWEE0

!

aaa new-model

aaa authentication login default local

!

ip name-server 192.168.18.1

!

!

dot11 pause-time 100

dot11 syslog

!

dot11 ssid Cisco_2.4GHz

band-select

authentication open

authentication key-management wpa version 2

guest-mode

wpa-psk ascii Kiarafuzzy10,

!

dot11 ssid Cisco_5GHz

band-select

authentication open

authentication key-management wpa version 2

guest-mode

wpa-psk ascii Satanas@666

!

dot11 network-map

!

username Cisco password Cisco

username OGRO privilege 15 password Satanas@666

!

bridge irb

!

interface Dot11Radio0

no ip address

!

encryption mode ciphers aes-ccm

!

ssid Cisco_2.4GHz

!

speed throughput

station-role root access-point

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 200

world-mode dot11d country-code DE indoor

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1

no ip address

!

encryption mode ciphers aes-ccm

!

ssid Cisco_5GHz

!

peakdetect

no dfs band block

speed throughput

channel width 80

station-role root

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 200

world-mode dot11d country-code DE indoor

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface BVI1

ip address 192.168.18.122 255.255.255.0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!

ip default-gateway 192.168.18.1

ip http server

!

snmp-server community CASA-PIA RO

bridge 1 route ip

!

line con 0

line vty 0 4

login local

transport input all

!

end und es scheint zu laufen... jedenfalls leuchtet die LED dauerhaft blau.

Glückwunsch! 👏 👍Works as designed!

Im Anschluss habe ich eine Breitbandmessung in verschiedenen Räumen durchgeführt

Wie hast du das gemessen?? Hoffentlich nicht mit einem online Tool, denn das besagt wenig.Es sei denn man hat zuvor eine Referenzmessung mit einem per Kabel angeschlossenen Rechner gemacht und so Referenzwerte.

Deutlich besser ist es dies mit iPerf3 selber im lokalen Netz zu messen um so wirklich relevante Netto Messdaten zu bekommen die unabhängig sind von Provider und Router.

Finetuning kann viel sein. Wichtig sind folgende Punkte:

- Hast du Nachbar WLANs und bist von diesen mindesten mit einem 4 kanaligen (besser 5) Abstand entfernt? (2,4 GHz). Hilfreich ist hier ein WLAN Scanner wie der HIER

- Gleiches gilt bei 5 GHz hängt aber da von der konfigurierten Bandbreite ab die 80 Mhz sein sollte.

- Hast du auf 5 GHz 80 MHz konfiguriert?

- Das Speed Setting auf den Radio Interfaces sollte speed only-ofdm für 2,4 und speed througput bei 5 GHz lauten wenn du Performance willst.

- Vergiss nicht das WLAN von der jeweiligen Feldstärke abhängige, dynamische Datenraten hat! Also je nach Client Feldstärke die von Entfernung und Dämpfung abhängig ist kann der Durchsatz stark schwanken. Den Client RSSID Wert kannst du dir über das CLI anzeigen lassen und beim Client mit dem o.a. Scanner. Will man Performance sollte der RSSID Wert nicht unter -60dbm fallen.

nur startet der isc-dhcp-server nicht

Ein sicheres Indiz dafür das du in der dhcpd.conf Datei des DHCP Servers einen Tippfehler hast!Tue uns allen einen großen Gefallen und benutze bitte die Code Tags wenn du die Konfigs hier postest!!

Formatierungen in den Beiträgen

Damit erleichterst du uns allen die Fehlersuche deinen Tippfehler für dich zu finden! So wie oben ist das unlesbar. 😡

Es macht immer Sinn die FAQs eines Forums zu lesen und zu beachten!

Die fehlenden Code Tags kann man auch nachträglich mit dem "Bearbeiten" Knopf hinzufügen!

Bedenke die 3 wichtigsten Punkte um den DHCP zum Fliegen zu bringen:

- Statische IP Adresse am DHCP Server Interface!

- Aktivieren der DHCP Interfaces in der /etc/default/ Datei des DHCP Servers

- Korrekte Syntax ohne Tippfehler bei der Konfig Datei!

journalctl -u isc-dhcp-server.service

oder ein

systemctl status isc-dhcp-server

Fazit:

Code Tags verwenden. O.a. Tutorial nochmals in aller Ruhe durchlesen und die Schritte nachvollziehen und auf Tippfehler achten!

Unit isc-dhcp-server.service could not be found.

Das zeigt das der DHCP Server gar nicht installiert war! 🙄sieht doch gut aus, oder?

Jepp, sehr gut!Geht doch wenn man es in aller Ruhe nochmal strategisch angeht...!

kann er auch noch nichts anderes mitteilen

Eine wahre Erkenntnis! Ein Ping auf die IP-Adressen hat jeweils ein positives Ergebnis geliefert.

Bingo! 👍Tip:

Die vergebenen IP Adressen vom DHCP Server kannst du dir auf dem RasPi mit dem Kommando dhcp-lease-list anzeigen lassen!

Ein schönes kosmetisches "Schmankerl" gibt es zum Abschluß noch bei den DHCP Leases.

Wenn du auf dem RasPi ein

eingibst läd das eine Beschreibungsdatei mit den Herstellerinfos zu den Client Mac Adressen.

Ein mv oui.txt /usr/local/etc/ schiebt diese Datei dann in das Verzeichnis /usr/local/etc/.

Wenn du jetzt die Leases mit dhcp-lease-list anzeigen lässt bekommst du zur Mac automatisch den Hersteller angezeigt was dir die Identifikation der Endgeräte deutlich leichter macht! 😉

Wenn du auf dem RasPi ein

root@raspi:/home/user# wget http://standards-oui.ieee.org/oui.txtEin mv oui.txt /usr/local/etc/ schiebt diese Datei dann in das Verzeichnis /usr/local/etc/.

Wenn du jetzt die Leases mit dhcp-lease-list anzeigen lässt bekommst du zur Mac automatisch den Hersteller angezeigt was dir die Identifikation der Endgeräte deutlich leichter macht! 😉

In diesem Sinne DANKE

Immer gerne...!

⚠️ Oben ist dir im DHCP Server Setup übrigens noch ein Fehler unterlaufen!

Im VLAN 1 Setup hast du mit option routers 192.168.18.1; eine falsche Router IP angegeben die nicht zum VLAN 1 Subnet passt!!

Dort muss natürlich, passend zur VLAN 1 IP Adressierung ein option routers 172.16.1.1; stehen!

Das das Licht ab und zu mal grün wird ist übrigens kein Fehler. Das passiert immer dann wenn keinerlei Client mit dem AP assoziiert ist, sprich der also ganz ohne aktive WLAN Clients ist. Dann wird das Licht grün. Blau zeigt immer an das auf dem AP aktive Clients angemeldet sind.

Wenn dich das nervt kannst du den LED Indikator am AP auch abschalten.

Ganz zum Schluss noch eine Off Topic Info zum DHCP Server.

Der ISC DHCP Server ist, wie du sicher hie und da schon gelesen hast, deprecated und wird nicht mehr weiterentwickelt. ISC hat als neuen DHCP Server den "Kea" etabliert.

Den installierst du mit apt install kea-dhcp4-server auf deinem RasPi.

Die Konfig Datei befindet sich dann wie üblich unter /etc/kea/

Eine entsprechende Kea Konfig zu deinem VLAN Setup von oben sähe dann so aus:

Den DHCP nach Änderung an der Konfig wie gewohnt mit systemctl restart kea-dhcp4-server neu starten und mit systemctl status kea-dhcp4-server checken ob er rennt.

⚠️ Bedenke das du NICHT beide Server parallel installieren darfst. Es geht nur entweder oder nach dem Highlander Prinzip: "Es kann nur einen geben...!"

Wenn du noch einen 10€ RasPi Zero in der Bastelschublade zum Üben hast kannst du das ja mal ausprobieren. 😉

Im VLAN 1 Setup hast du mit option routers 192.168.18.1; eine falsche Router IP angegeben die nicht zum VLAN 1 Subnet passt!!

Dort muss natürlich, passend zur VLAN 1 IP Adressierung ein option routers 172.16.1.1; stehen!

Übrigens läuft der Cisco AP jetzt sauber durch…

Glückwunsch!! Alles richtig gemacht! 👏 👍Das das Licht ab und zu mal grün wird ist übrigens kein Fehler. Das passiert immer dann wenn keinerlei Client mit dem AP assoziiert ist, sprich der also ganz ohne aktive WLAN Clients ist. Dann wird das Licht grün. Blau zeigt immer an das auf dem AP aktive Clients angemeldet sind.

Wenn dich das nervt kannst du den LED Indikator am AP auch abschalten.

Ganz zum Schluss noch eine Off Topic Info zum DHCP Server.

Der ISC DHCP Server ist, wie du sicher hie und da schon gelesen hast, deprecated und wird nicht mehr weiterentwickelt. ISC hat als neuen DHCP Server den "Kea" etabliert.

Den installierst du mit apt install kea-dhcp4-server auf deinem RasPi.

Die Konfig Datei befindet sich dann wie üblich unter /etc/kea/

Eine entsprechende Kea Konfig zu deinem VLAN Setup von oben sähe dann so aus:

{

"Dhcp4": {

"interfaces-config": {

"interfaces": [ "eth1", "eth1.10", "eth1.20" ]

},

"lease-database": {

"type": "memfile",

"persist": true,

"name": "/tmp/dhcp4.leases"

},

"authoritative": true,

"valid-lifetime": 28800,

"reservations-global": true,

"reservations-in-subnet": false,

"option-data": [

{

"name": "domain-name-servers",

"data": "192.168.178.1"

},

{

"name": "domain-name",

"data": "mita671.internal"

},

{

"name": "time-servers",

"data": "192.168.178.1"

}

],

"subnet4": [

{

// eth1 (VLAN1 Parent)

"subnet": "172.16.1.0/24",

"pools": [ { "pool": "172.16.1.10 - 172.16.1.150" } ],

"option-data": [

{

"name": "routers",

"data": "172.16.1.1"

}

]

},

{

// VLAN-10

"subnet": "172.16.10.0/24",

"pools": [ { "pool": "172.16.10.10 - 172.16.10.150" } ],

"option-data": [

{

"name": "routers",

"data": "172.16.10.1"

}

]

},

{

// VLAN-20

"subnet": "172.17.20.0/24",

"pools": [ { "pool": "172.17.20.10 - 172.17.20.150" } ],

"option-data": [

{

"name": "routers",

"data": "172.16.20.1"

}

]

} ],

"reservations": [

// MAC address reservation

{

"hw-address": "20:3a:07:ee:e2:f2",

"ip-address": "172.16.1.2",

"hostname": "cisco-sg200"

}

],

"loggers": [

{

"name": "kea-dhcp4",

"output_options": [

{

"output": "/tmp/kea-dhcp4.log",

"maxver": 10

}

],

"severity": "INFO"

}

]

}

} ⚠️ Bedenke das du NICHT beide Server parallel installieren darfst. Es geht nur entweder oder nach dem Highlander Prinzip: "Es kann nur einen geben...!"

Wenn du noch einen 10€ RasPi Zero in der Bastelschublade zum Üben hast kannst du das ja mal ausprobieren. 😉

Es wundert mich, dass das Setup trotzdem läuft

Das liegt daran das du vermutlich im VLAN 1 keine Clients hast die irgendwie in deine anderen VLAN IP Netze oder ins Internet gehen. Da die ein falsches Gateway bekommen merkst du das vermutlich nicht wenn du es nicht explizit testest. (Test PC in VLAN 1 und einmal ipconfig ausgeführt oder ping 8.8.8.8.Wo du es ganz sicher merkst ist wenn du dem Cisco Switch einen NTP Server konfigurierst um automatisch die richtige Uhrzeit für Logs etc. zu bekommen. Ebenso der DNS Server dort der ja wie der NTP Server auf die FritzBox (diese sollte immer als NTP Server freigeschaltet sein z.B. mit de.pool.ntp.org als Uplink NTP) zeigt.

Durch das falsche Gateway kann der Switch weder DNS Namen auflösen noch die richtige Uhrzeit ermitteln. Du siehst dann das sein Log immer die falsche Uhrzeit trägt.

Muss ich beide Konfig-Dateien löschen oder nur die vom DHCP-Server?

Wenn du den ISC DHCP schon installiert hast reicht ein apt purge isc-dhcp-server um den Server und seine Konfig Dateien vollständig zu entfernen. Ein folgendes apt autoremove löscht dann ggf. noch Dateien die durch die Entfernnung des ISC-DHCP überflüssig geworden sind.Unter /etc/dhcp/ und unter /etc/default/ sind dann auch alle entspr. Konfig Dateien des ISC-DHCP verschwunden.

Wenn du einen jungräulichen RasPi (oder anderen Linux Rechner) hast dann kannst du ja frei entscheiden welchen der DHCP Server du installieren willst weil ja noch keiner da ist!

einzig den "hostname" verschweigt mir der Raspi

Mmmhhh...gute Frage. Der ISC schreibt die nativ unter /var/lib/dhcp/dhcpd.leases. Ggf. mal mit cat /var/lib/dhcp/dhcpd.leases checken. Müsste ich sonst auch mal recherchieren. 🤔Der Lease Log File des Kea's zeigt die übrigens mit cat /tmp/dhcp4.leases alle vollständig an. 😉

da die Hue Bridge auf 172.xxxx und Homekit auf 192.xxxx läuft... WTF.

DU selber wolltest doch eine Segmentierung in unterschiedliche IP Netze?! 😉Die Kardinalsfrage ist doch WIE kommunizieren der Homekit und die HUE-Bridge??

Dazu machst du ja keinerlei Aussagen.

Vermutlich ist das irgendein Broadcast oder Multicast Protokoll? Broad- und Multicasts bleiben aber gewollt an Router Interfaces hängen und werden ohne Weiteres von einem Router bekanntlich nicht geforwardet.

Genau DAS will man ja bei einer Segmentierung, das Netze nicht mit Broad- und Multicasts vollgemüllt werden und das man Einfluss auf die Security hat.

Apple (Homekit) verwendet in der Regel mDNS (Multicast DNS) um sich im Netzwerk bekannt zu geben. Vermutlich nutzt die HUE-Bridge das auch.

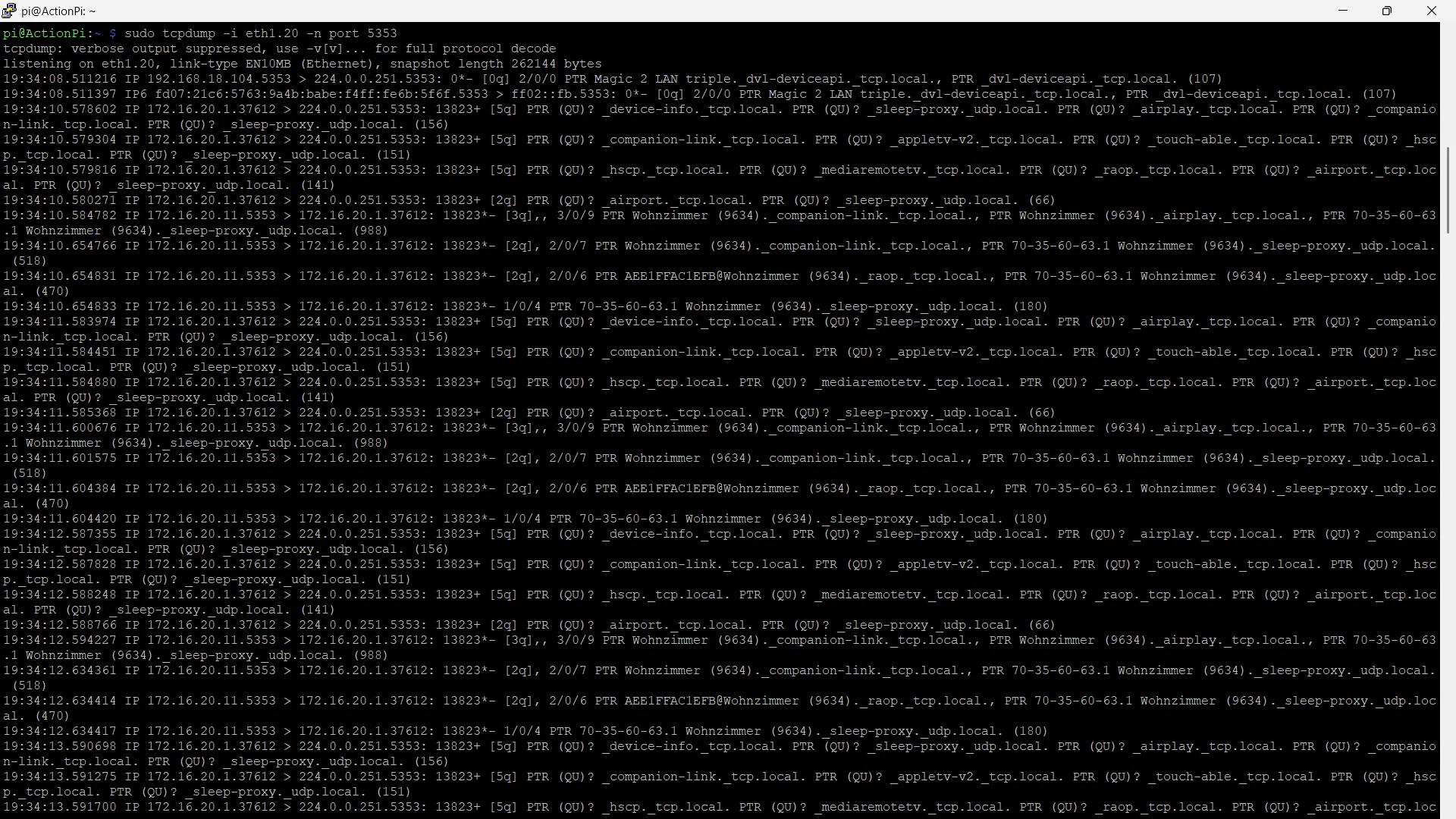

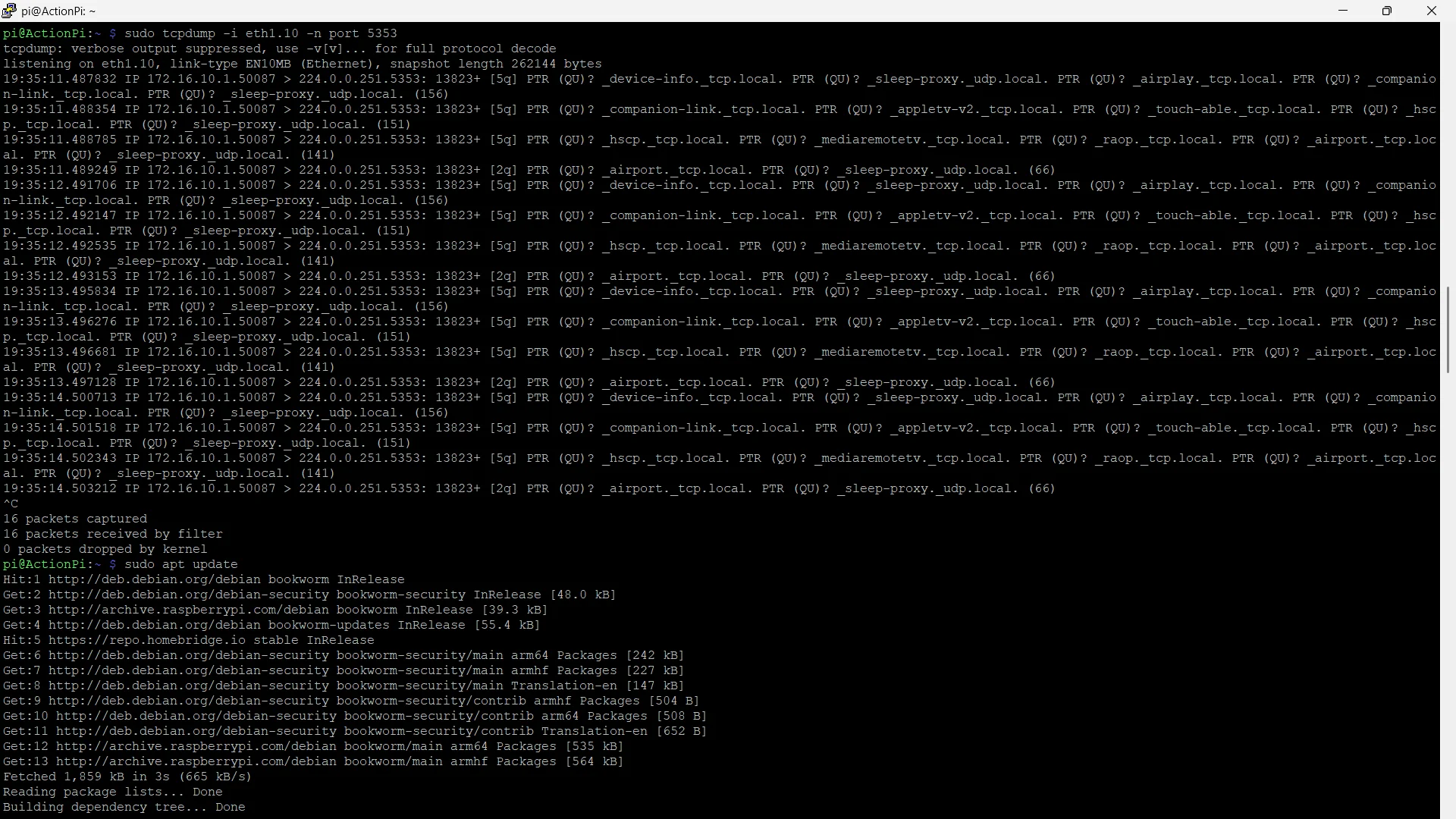

mDNS basiert auf Link Local Multicast mit der Adresse 224.0.0.251 und dem UDP Port 5353.

Das kannst du ganz einfach mal checken wenn du dir auf deinem RasPi mit apt install tcpdump einmal einen kleinen Paket Sniffer installierst.

Den startest du dann einmal mit tcpdump -i eth1.10 -n port 5353 unter der Voraussetzung das eth1.10 das Interface mit der HUE Bridge ist?! Ansonsten Interface anpassen.

Wenn du dort dann Port 5353 Pakete mit der Ziel IP 224.0.0.251 siehst und als Absender IP die Bridge dann bläst sie ein Hallo Welt hier bin ich ins Netz was der Router aber nicht forwardet.

Alternativ hilft ein mDNS Browser. (Windows siehe hier)

Die Lösung ist aber auf dem RasPi kinderleicht, denn der hat ja per Default immer den AVAHI Daemon (mDNS)an Board und kann dem Homekit im 192er Segment die Bridge "vorgaukeln" so das er diese "sieht".

Wie das einfach geht erklärt das RasPi Tutorial im Detail.

Und...dreimal dürfen wir raten...früher hast du im Homekit die Bridge automatisch "gesehen" und jetzt nach der Segmentierung nicht mehr, richtig? 🤔

Wenn die Bridge ein lokales mDNS Multicast an 224.0.0.251 schickt bleibt das im lokalen Netz und kann auch nur dort "gesehen" werden, denn ein Router forwardet das nicht bzw. kann das nicht. Siehe zur mDNS Thematik auch HIER!

Folglich kommen keine mDNS "Hallo, hier bin ich" von der Bridge am Homekit im 192er Netz an und ergo zeigt das in der Client Auswahl nix an aus dem VLAN 10.

Das ist jetzt frei geraten unter der Prämisse das die Bridge das übliche mDNS macht. Genau weiss ich das nicht, deshalb die Empfehlung einmal mit dem tcpdump auf dem RasPi in das 10er VLAN nach UDP 5353 Frames zu sehen. Hättest du das gemacht wüssten wir mehr...

Ist es mDNS, dann kann man den AVAHI (mDNS) Daemon auf dem RasPi bitten diesen Dienst auch im 192er Netz auszusenden und et voila...schon "sähe" dein Homekit wieder die Bridge.

Einfache Logik... 😉

Wenn die Bridge ein lokales mDNS Multicast an 224.0.0.251 schickt bleibt das im lokalen Netz und kann auch nur dort "gesehen" werden, denn ein Router forwardet das nicht bzw. kann das nicht. Siehe zur mDNS Thematik auch HIER!

Folglich kommen keine mDNS "Hallo, hier bin ich" von der Bridge am Homekit im 192er Netz an und ergo zeigt das in der Client Auswahl nix an aus dem VLAN 10.

Das ist jetzt frei geraten unter der Prämisse das die Bridge das übliche mDNS macht. Genau weiss ich das nicht, deshalb die Empfehlung einmal mit dem tcpdump auf dem RasPi in das 10er VLAN nach UDP 5353 Frames zu sehen. Hättest du das gemacht wüssten wir mehr...

Ist es mDNS, dann kann man den AVAHI (mDNS) Daemon auf dem RasPi bitten diesen Dienst auch im 192er Netz auszusenden und et voila...schon "sähe" dein Homekit wieder die Bridge.

Einfache Logik... 😉

Das sieht doch schonmal gut aus. Bridge und Homekit kommunizieren also wie erwartet mit mDNS was natürlich immer nur im gleichen Netzwerksegment funktioniert. Du hast ja oben gelesen warum...

Der Avahi (mDNS) Daemon auf deinem RasPi kann aber schnell und einfach als mDNS Repeater laufen und das Problem so elegant aus der Welt schaffen.

Dazu editierst du unter /etc/avahi/ dessen dortige Konfig Datei avahi-daemon.conf mit dem nano.

Du suchst dir dann den Abschnitt "reflector" und entfernst das "#" Kommentarzeichen vor dem enable... Kommando und setzt das auf "yes!

Danach startest du mit systemctl restart avahi-daemon den mDNS Daemon neu.

Nun sollten alle mDNS Dienste aus deinen VLAN Netzen nach kurzer Wartezeit auch im Homekit zu sehen sein.

Du kannst den Reflector auch noch etwas finetunen wenn du unter allow-interfaces= nur die Interfaces angibst von denen die mDNS Pakete geforwardet werden sollen. Z.B.

allow-interfaces=eth0,eth1,eth1.10

Bleibt das Kommando einkommentiert nimmt er im Default alle Interfaces.

tcpdump zeigt dir das dann auch wenn du mit "-i eth0" Das Interface auf das 192er Netz legst und dir die 5353er Multicasts dort ansiehst.

Mit systemctl status avahi-daemon kannst du dich vergewissern das der AVAHI auf dem RasPi rennt. Im Default wird der automatisch gestartet nach einem Reboot.

Sollte das wider Erwarten nicht der Fall sein kannst du das mit systemctl enable avahi-daemon aktivieren.

Tip:

Du kannst dir auch den SSH Dienst auf dem RasPi per mDNS bekannt machen lassen.

Dazu gehst du unter /etc/avahi/services/ und erstellst dort eine Datei ssh.service mit dem nano Editor und folgendem Inhalt:

Restart des Daemons wie oben danach nicht vergessen damit der die Konfig neu einlesen kann!

Et voila...schon wird auch der SSH Dienst von deinem RasPi automatisch bekannt gemacht.

Der Avahi (mDNS) Daemon auf deinem RasPi kann aber schnell und einfach als mDNS Repeater laufen und das Problem so elegant aus der Welt schaffen.

Dazu editierst du unter /etc/avahi/ dessen dortige Konfig Datei avahi-daemon.conf mit dem nano.

Du suchst dir dann den Abschnitt "reflector" und entfernst das "#" Kommentarzeichen vor dem enable... Kommando und setzt das auf "yes!

[reflector]

enable-reflector=yes Nun sollten alle mDNS Dienste aus deinen VLAN Netzen nach kurzer Wartezeit auch im Homekit zu sehen sein.

Du kannst den Reflector auch noch etwas finetunen wenn du unter allow-interfaces= nur die Interfaces angibst von denen die mDNS Pakete geforwardet werden sollen. Z.B.

allow-interfaces=eth0,eth1,eth1.10

Bleibt das Kommando einkommentiert nimmt er im Default alle Interfaces.

tcpdump zeigt dir das dann auch wenn du mit "-i eth0" Das Interface auf das 192er Netz legst und dir die 5353er Multicasts dort ansiehst.

Mit systemctl status avahi-daemon kannst du dich vergewissern das der AVAHI auf dem RasPi rennt. Im Default wird der automatisch gestartet nach einem Reboot.

Sollte das wider Erwarten nicht der Fall sein kannst du das mit systemctl enable avahi-daemon aktivieren.

Tip:

Du kannst dir auch den SSH Dienst auf dem RasPi per mDNS bekannt machen lassen.

Dazu gehst du unter /etc/avahi/services/ und erstellst dort eine Datei ssh.service mit dem nano Editor und folgendem Inhalt:

<?xml version="1.0" standalone='no'?><!--*-nxml-*-->

<!DOCTYPE service-group SYSTEM "avahi-service.dtd">

<service-group>

<name replace-wildcards="yes">SSH on %h</name>

<service>

<type>_ssh._tcp</type>

<port>22</port>

</service>

</service-group> Et voila...schon wird auch der SSH Dienst von deinem RasPi automatisch bekannt gemacht.

Super, hat alles geklappt!!!

Glückwunsch! So sollte es sein! 👏 💪Ich habe noch ein paar Fragen zum Cisco-Switch SG200-08 und einigen Funktionen.

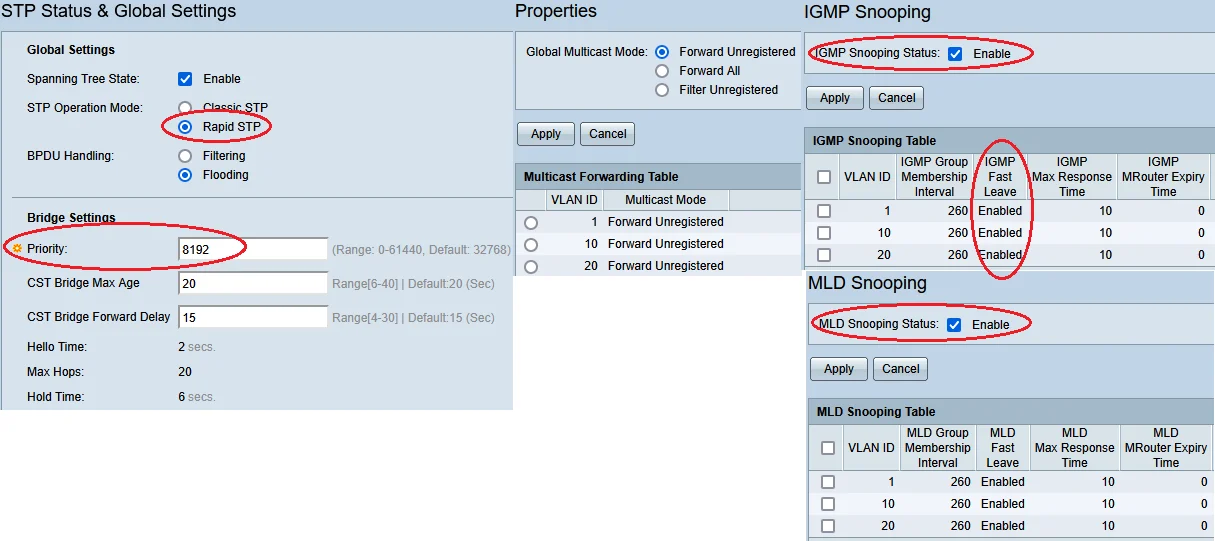

Immer gerne. 😊Wie wirken sich die Spanning-Tree und Multicast-Einstellungen aus?

Erheblich wenn du sie falsch konfigurierst! Deine Spanning Tree Einstellungen sind falsch bzw. nicht optimal:

- Heute sollte kein Standard STP mehr verwendet werden sondern immer das moderne RSTP!

- Dein Switch ist ein zentraler Switch und sollte deshalb eine höhere globale Spanning Tree Priority haben z.B. 8192. (Default ist 32768, Schritte müssen Vielfache von 4096 sein)

- IGMP Snooping sollte grundsätzlich immer in allen VLANs aktiv sein. (MLD=IPv6) Andernfalls müsste der Switch diese Frames an alle Interfaces fluten was die Endgeräte und auch den Switch selber unnötig belastet. Ganz besonders im WLAN.

- Der Switch sollte die latest Firmware 1.0.8.3 geflasht haben!

Ich komme langsam voran...

Dann mal los!

Versuche es ggf. einmal mit einem Ruckus AP z.B. R510. Durch deren Beamflex Technologie haben die eine deutlich bessere HF Ausleuchtung als konventionelle APs.