Kein Internet in der DMZ ZyWALL USG 110

Hallo zusammen,

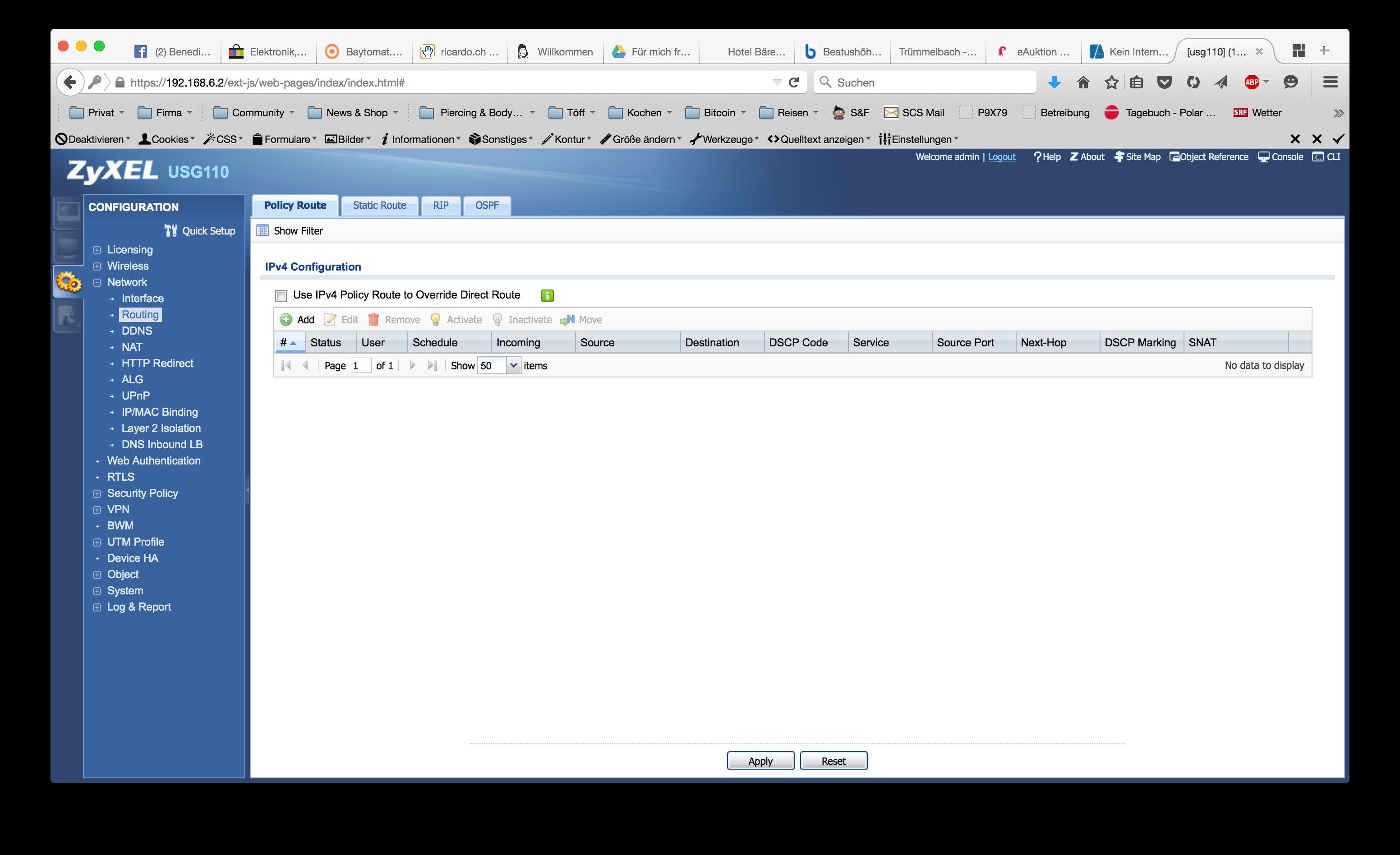

irgendwie stehe ich auf dem Schlauch und finde nicht meinen Fehler. Ich habe folgende Konfiguartion:

1x USG 110

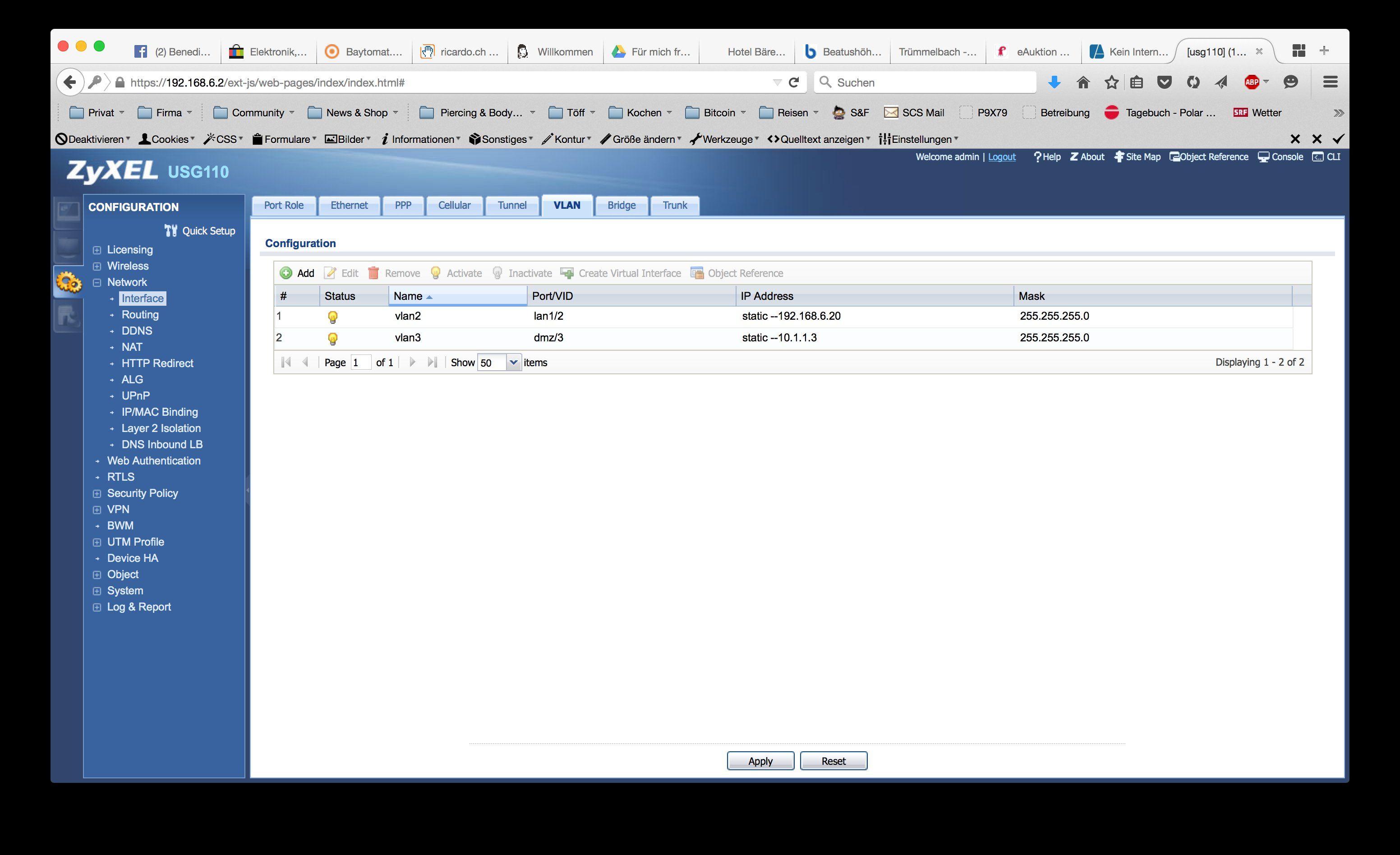

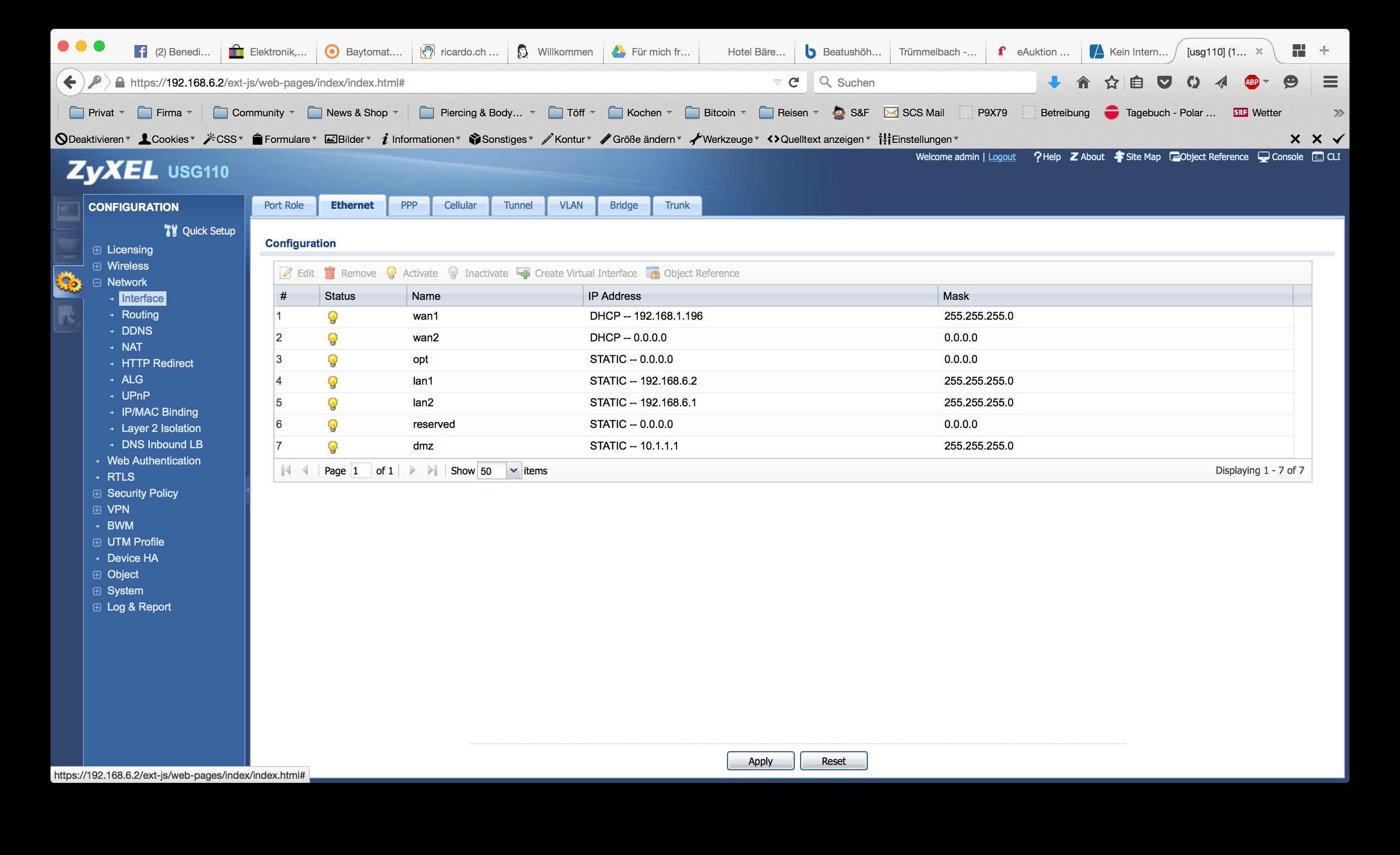

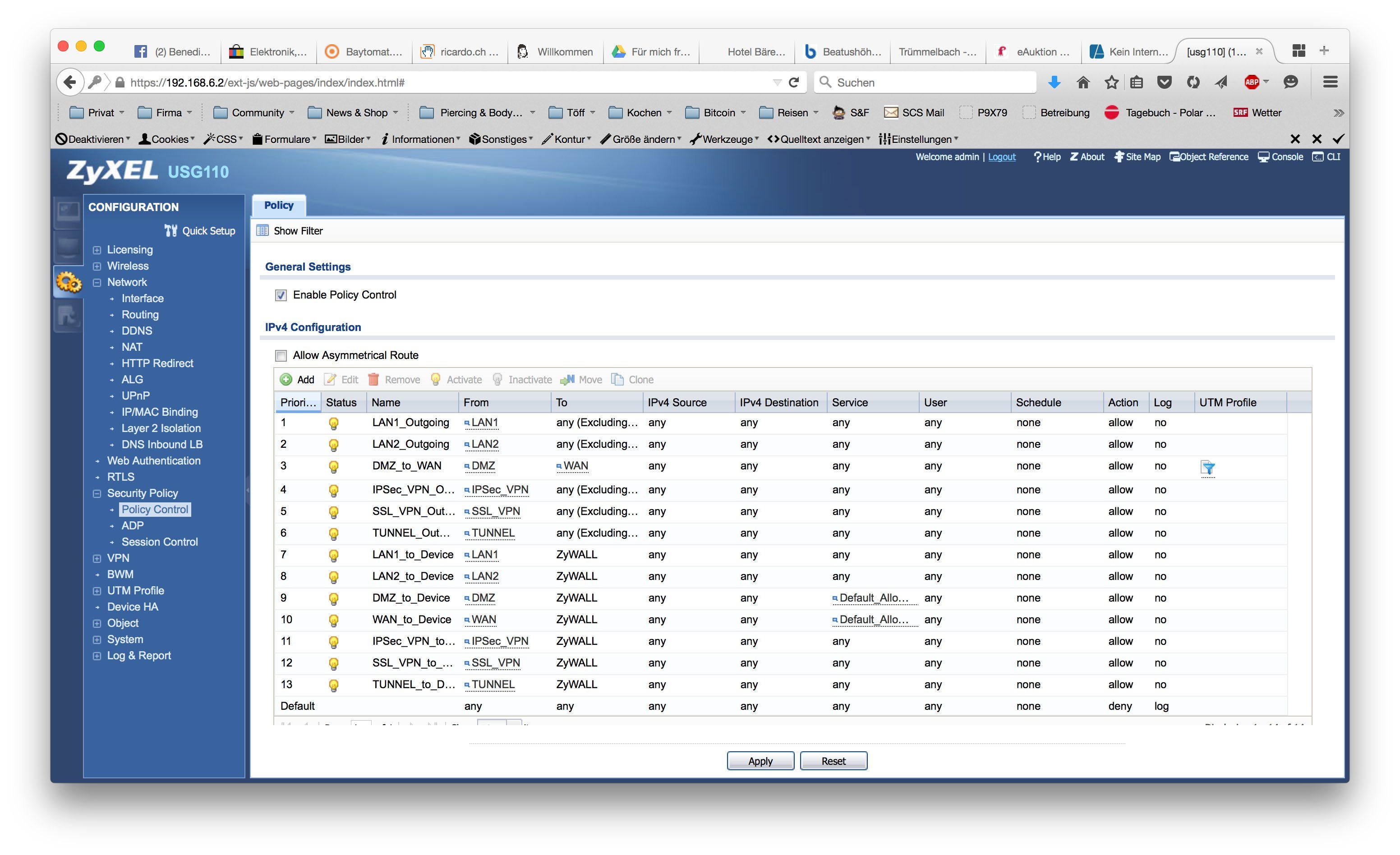

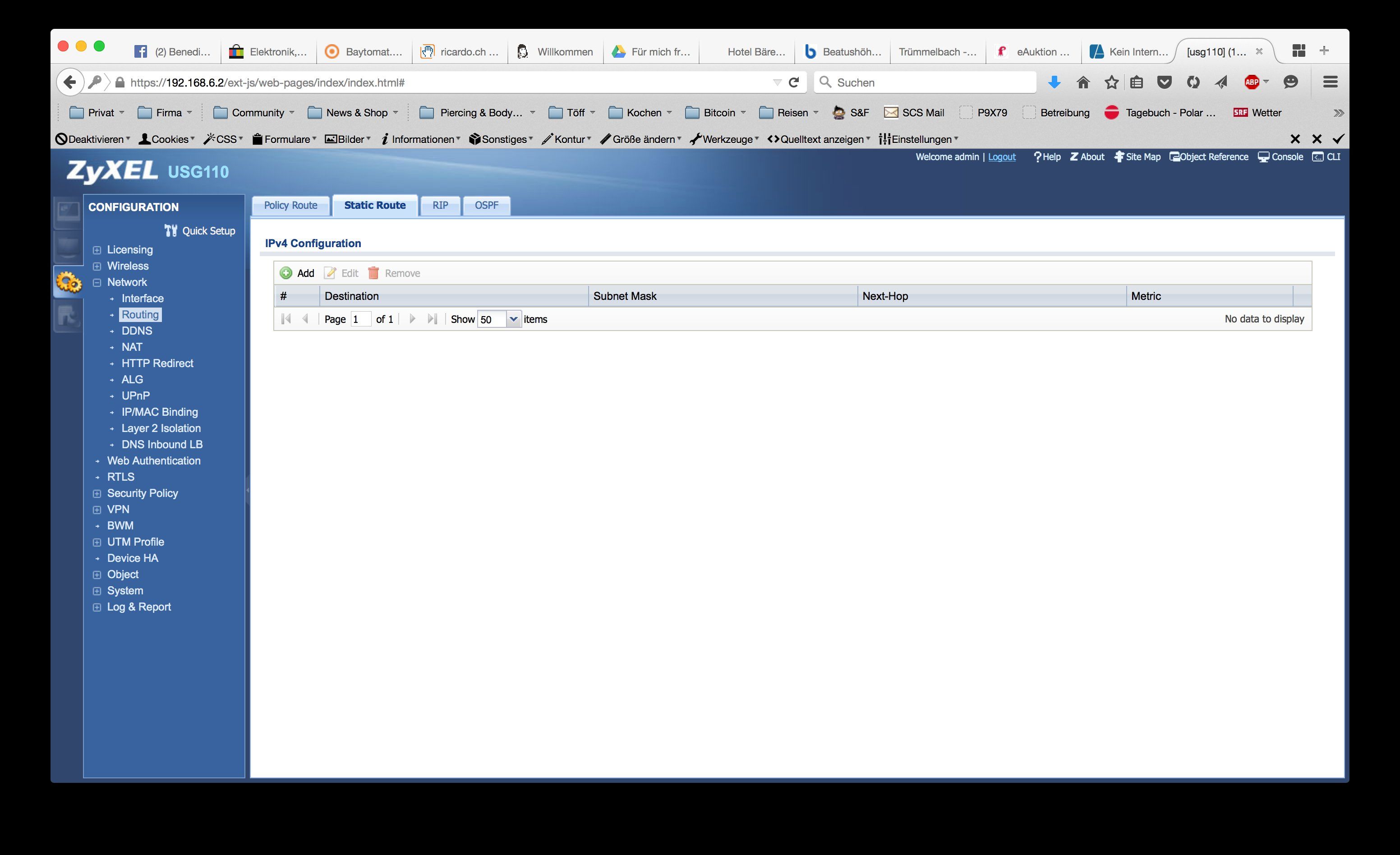

Ich habe einmal LAN konfiguriert mit 192.168.6.0/24 und einmal DMZ mit 10.1.1.0/24. Da ich nur einen Switch habe, habe ich in der ZyWALL jeweils ein VLAN eingerichtet über die auch die DHCP Server laufen. Einmal fürs LAN und einmal für die DMZ. Wenn ich nun an Port 1-12 auf dem Swicht einen PC einstecke bekomme ich eine IP aus dem 192.168.6.0 Netz und kann auch surfen. Bei der DMZ bekomme ich auch eine IP und alles kann jedoch nicht surfen. In den Firewall Optionen der ZyWALL ist DMZ to WAN jedoch auf allow any.

KAnn mir wer einen Tipp geben. Irgendwie bin ich bisher bei den Beispiel Anleitungen nicht auf einen grünen Zweig gekommen.

irgendwie stehe ich auf dem Schlauch und finde nicht meinen Fehler. Ich habe folgende Konfiguartion:

1x USG 110

Ich habe einmal LAN konfiguriert mit 192.168.6.0/24 und einmal DMZ mit 10.1.1.0/24. Da ich nur einen Switch habe, habe ich in der ZyWALL jeweils ein VLAN eingerichtet über die auch die DHCP Server laufen. Einmal fürs LAN und einmal für die DMZ. Wenn ich nun an Port 1-12 auf dem Swicht einen PC einstecke bekomme ich eine IP aus dem 192.168.6.0 Netz und kann auch surfen. Bei der DMZ bekomme ich auch eine IP und alles kann jedoch nicht surfen. In den Firewall Optionen der ZyWALL ist DMZ to WAN jedoch auf allow any.

KAnn mir wer einen Tipp geben. Irgendwie bin ich bisher bei den Beispiel Anleitungen nicht auf einen grünen Zweig gekommen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 280696

Url: https://administrator.de/forum/kein-internet-in-der-dmz-zywall-usg-110-280696.html

Ausgedruckt am: 18.07.2025 um 16:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

vermutlich ist der DHCP-Server der USG so konfiguriert, dass er sich selbst als DNS-Server für die Clients übergibt und Du hast vergessen, im Firewallergelwerk den Zugriff der Clients auf die Firewall per DNS freizugeben.

Wenn es das nicht war, wäre die nächste Vermutung, dass Du das VLAN-Interface nicht als "internal" gelabelt hast.

Gruß

sk

vermutlich ist der DHCP-Server der USG so konfiguriert, dass er sich selbst als DNS-Server für die Clients übergibt und Du hast vergessen, im Firewallergelwerk den Zugriff der Clients auf die Firewall per DNS freizugeben.

Wenn es das nicht war, wäre die nächste Vermutung, dass Du das VLAN-Interface nicht als "internal" gelabelt hast.

Gruß

sk

Zitat von @letstryandfindout:

Der DHCP Server gibt in der Tat als DNS die IP von sich weiter. Also die 10.1.1.1. Ich schau mal wie das in der Firewall dann

aussehen müsste. Obwohl ich ja eine Rule habe die sagt:

From DMZ to WAN source any, service any... action allow. Somit sollte er ja eigentlich den DNS nutzen können.

Der DHCP Server gibt in der Tat als DNS die IP von sich weiter. Also die 10.1.1.1. Ich schau mal wie das in der Firewall dann

aussehen müsste. Obwohl ich ja eine Rule habe die sagt:

From DMZ to WAN source any, service any... action allow. Somit sollte er ja eigentlich den DNS nutzen können.

Nein, denn das wäre eine Regel DMZ to USG.

Gruß

sk

Was heisst das jetzt? Dass der Zugriff auf den DNS-Server der USG zwar funktioniert, jedoch die USG ihrerseits nicht nach extern auflösen kann?

ok. Ich sehe das Verständnisproblem. Du kannst nicht mehreren Interfaces IP-Adressen aus dem selben Netz geben. Auch dann nicht, wenn sie in der selben Firewallzone zusammengefasst werden. Die Netze aller Interfaces müssen überschneidungsfrei sein. Vermutlich rührt der Konfigurationsfehler daher, dass Du glaubst, die Netze zwingend mit einem VLAN-Tag versehen an den Switch übergeben zu müssen und dafür auf der Zywall entsprechende VLANs zu benötigen.

Bevor ich mir die Arbeit mache, Dinge zu erklären, die wir später eventuell doch nicht brauchen, noch zwei Fragen:

1) Besteht die Möglichkeit, Switch und Zywall mittels zweier dedizierter Kabel zu verbinden?

2) Sind - neben der Verbindung zum Switch - an der Zywall noch weitere Geräte angeschlossen [ a) im LAN und b) in der DMZ ] und ist dies zwingend erforderlich?

Gruß

sk

Bevor ich mir die Arbeit mache, Dinge zu erklären, die wir später eventuell doch nicht brauchen, noch zwei Fragen:

1) Besteht die Möglichkeit, Switch und Zywall mittels zweier dedizierter Kabel zu verbinden?

2) Sind - neben der Verbindung zum Switch - an der Zywall noch weitere Geräte angeschlossen [ a) im LAN und b) in der DMZ ] und ist dies zwingend erforderlich?

Gruß

sk

Den Switch mittels VLANs in zwei Bereiche aufzuteilen, ist schon richtig. Jedoch ist es in dieser Konstellation nicht erforderlich, auf der Zywall VLANs zu konfigurieren.

Lösche die VLANs auf der Zywall, verlege LAN2 in ein anderes Netz und starte ggf. die Zywall nochmal neu, dann sollte es funktionieren.

Gruß

sk

Lösche die VLANs auf der Zywall, verlege LAN2 in ein anderes Netz und starte ggf. die Zywall nochmal neu, dann sollte es funktionieren.

Gruß

sk