Konfiguration DMZ

Hallo Community,

wir möchten gerne eine Owncloud-Installation für unsere Mitarbeite öffentlich zugänglich machen.

Webserver: Apache

OS: Ubuntu Server 14.04 LTS

Die Netzwerkstruktur wird von einer Sophos-UTM geschützt.

Da wir bisher keine öffentlich Zugänglichen Server haben möchte ich eine DMZ einrichten.

Herz des DMZ-Netzwerks soll ein Hyper-V-Server2012R2 sein der virtuelle Server hosten soll. Den neuen Owncloud-Webserver werden wir auf dem Hyper-V-Host installieren und über den Reverse-Proxy der Sophos-UTM veröffentlichen.

Jetzt zum eigentlichen Problem: Owncloud soll sich die User aus unserer internen-AD "ziehen" - dafür müsste ja der LDAP-Port aus der DMZ ins interne-Netz frei gemacht werden. Zusätzlich sollten/müssten ja auch ein paar Ports (SSH, HTTPS etc) von intern in die DMZ geöffnet werden.

Sind diese Portfreigaben schon als kritisch anzusehen und sollten unterlassen werden?

Danke!

edit.: 30.12.2014

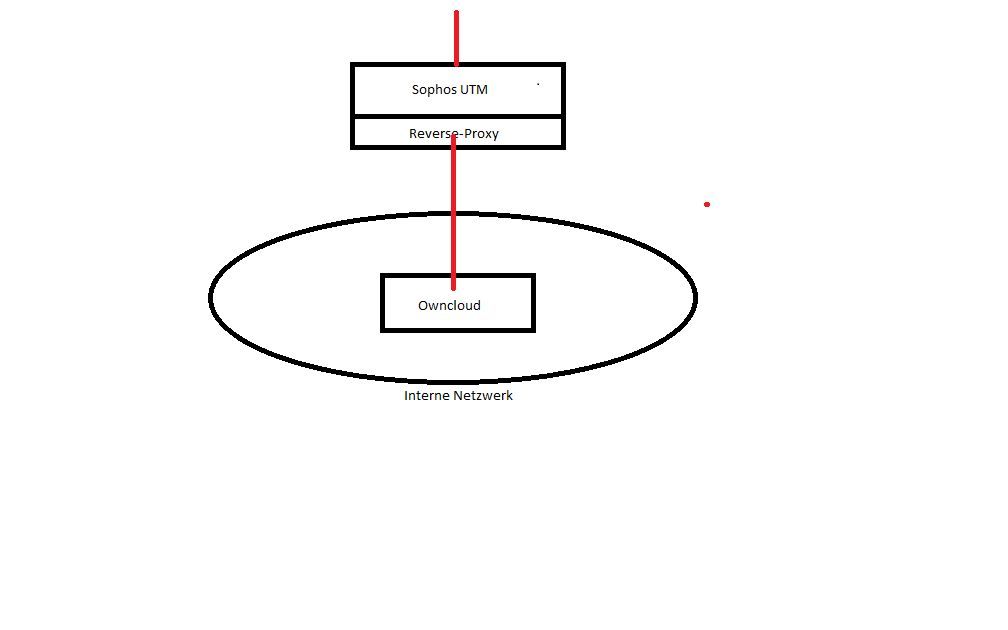

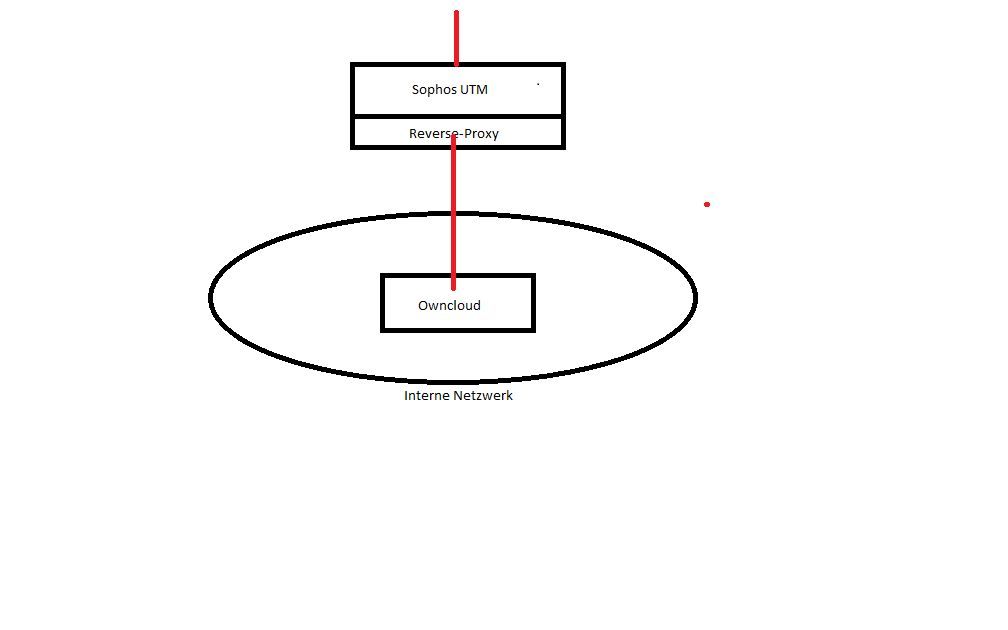

Direkt:

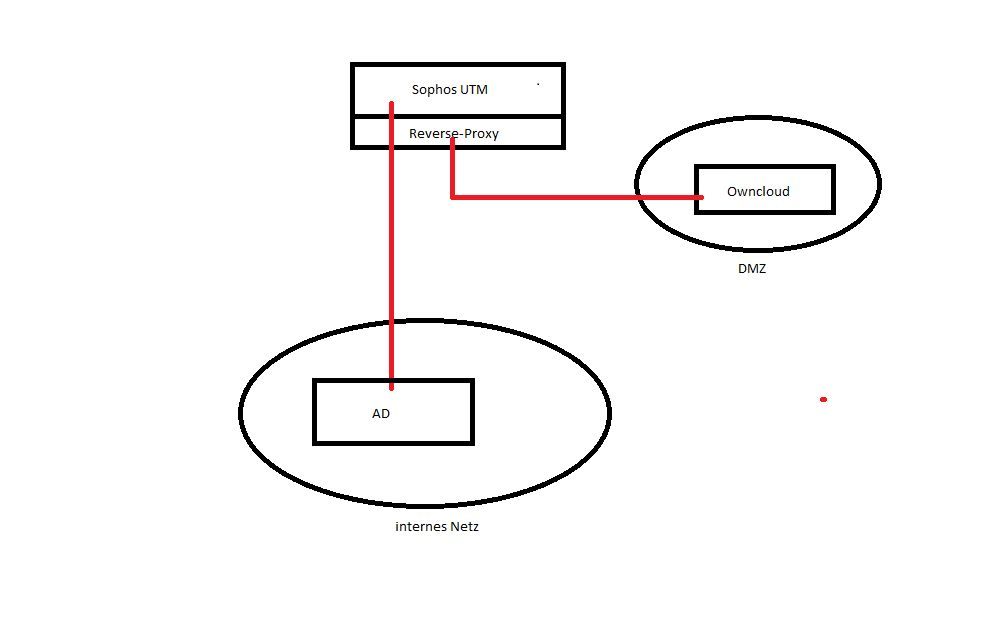

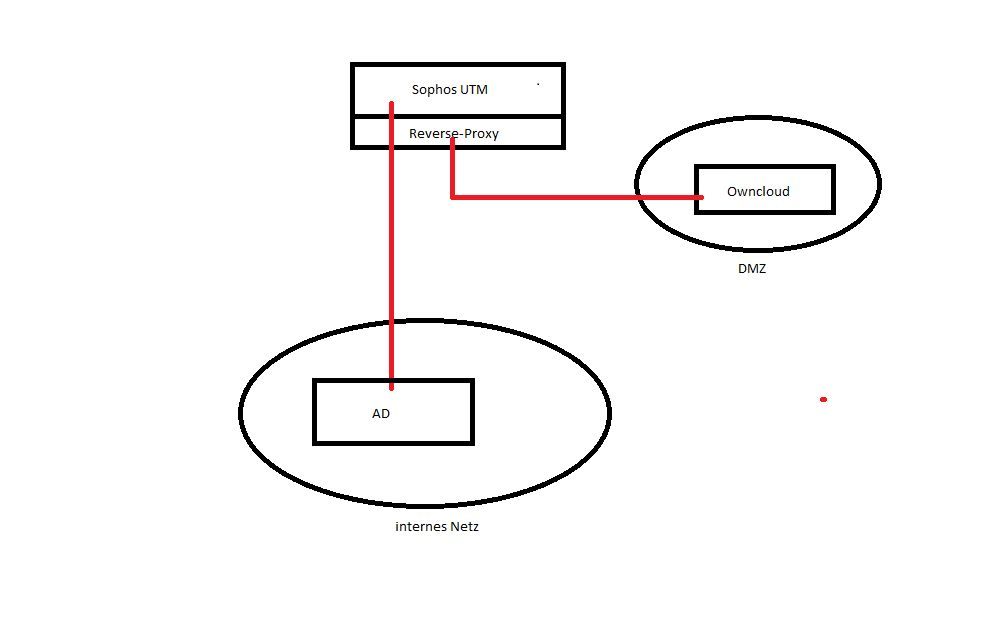

Über DMZ:

wir möchten gerne eine Owncloud-Installation für unsere Mitarbeite öffentlich zugänglich machen.

Webserver: Apache

OS: Ubuntu Server 14.04 LTS

Die Netzwerkstruktur wird von einer Sophos-UTM geschützt.

Da wir bisher keine öffentlich Zugänglichen Server haben möchte ich eine DMZ einrichten.

Herz des DMZ-Netzwerks soll ein Hyper-V-Server2012R2 sein der virtuelle Server hosten soll. Den neuen Owncloud-Webserver werden wir auf dem Hyper-V-Host installieren und über den Reverse-Proxy der Sophos-UTM veröffentlichen.

Jetzt zum eigentlichen Problem: Owncloud soll sich die User aus unserer internen-AD "ziehen" - dafür müsste ja der LDAP-Port aus der DMZ ins interne-Netz frei gemacht werden. Zusätzlich sollten/müssten ja auch ein paar Ports (SSH, HTTPS etc) von intern in die DMZ geöffnet werden.

Sind diese Portfreigaben schon als kritisch anzusehen und sollten unterlassen werden?

Danke!

edit.: 30.12.2014

Direkt:

Über DMZ:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 258615

Url: https://administrator.de/forum/konfiguration-dmz-258615.html

Ausgedruckt am: 05.08.2025 um 20:08 Uhr

4 Kommentare

Neuester Kommentar

Guten Abend,

da deine UTM bereits den Service Reverse Proxy (RP) übernimmt (kein NAT!), würde ich OwnCloud ins LAN setzen. Denn nach dem UTM RP nochmals einen RP zu setzen, macht aus meiner Sicht keinen Sinn. Die Verbindung au dem Internet wird an der FW terminiert und vom RP zum Server neuaufgebaut. Diese Ressourcen können andersweitig genutzt werden. Du wirst sicherlich kein 2stufiges Firewallsystem (Internet -> FW -> DMZ -> FW -> LAN) aufgebaut haben. Deine Firewal sollte auf jeden Fall über IPS mit Regelwerk verfügen um auf evtl. Angriffe reagieren zu können.

Was wollt ihr mit Owncloud abbilden, Cloud für Mitarbeiter oder als Datenaustausch für externe Unternehmen?

Gruß,

Dani

da deine UTM bereits den Service Reverse Proxy (RP) übernimmt (kein NAT!), würde ich OwnCloud ins LAN setzen. Denn nach dem UTM RP nochmals einen RP zu setzen, macht aus meiner Sicht keinen Sinn. Die Verbindung au dem Internet wird an der FW terminiert und vom RP zum Server neuaufgebaut. Diese Ressourcen können andersweitig genutzt werden. Du wirst sicherlich kein 2stufiges Firewallsystem (Internet -> FW -> DMZ -> FW -> LAN) aufgebaut haben. Deine Firewal sollte auf jeden Fall über IPS mit Regelwerk verfügen um auf evtl. Angriffe reagieren zu können.

Owncloud soll sich die User aus unserer internen-AD "ziehen" - dafür müsste ja der LDAP-Port aus der DMZ ins interne-Netz frei gemacht werden. Zusätzlich sollten/müssten ja auch ein paar Ports (SSH, HTTPS etc) von intern in die DMZ geöffnet werden..

Ports von LAN zu DMZ ist eher unkritisch... solte aber minimal gehalten werden. Anders sieht es von DMZ nac LAN aus. Da gibt es einige Konzepte mit Microsoft Windows ADFS + ADFS Proxy. Es stellt sich die Frage nach der Aufwand im Verhältnisfrage - das kannst du nur beantworten.Was wollt ihr mit Owncloud abbilden, Cloud für Mitarbeiter oder als Datenaustausch für externe Unternehmen?

Gruß,

Dani

Deine Beschreibung/Empfehlung passt also auf Bild1 (Direkt), richtig?

Joa. Allerdings kenn ich die ReveseProxy Implementierung von Sophos nicht. Daher ist meine Aussage natürlich relativ zu sehen.Die DMZ hätte ich dann als weiteres Interface an der Sophos UTM realisiert. IPS ist bei der Sophos UTM aktiviert....

Soweit alles richtig. In die DMZ würde ich einen ReverseProxy setzen und OwnCloud ins LAN. Aber da die UTM anscheind RP schon zur Verfügung stellt, wäre es Ressource-Verschwendung.Prinzipiell beides

Wir behaltet ihr den Überblick, was für Daten hochgeladen werden und an wen die Dateilinks verschicken wurden? Gerade wenn Mitarbeiter die Möglichkeit haben, überall auf der Welt auf die Daten zuzugreifen sehe ich ein höheres Risiko auch Maleware/Trojaner ins Netzwerk zu schleppen. Nicht das noch ein Angestellter eine private Tauschbörse eröffnet.Ein anderes Thema ist die Internetanbindung. Oft werden größere Datenmengen transferiert, macht das euere Leitung überhaupt mit. Denn der Knackpunkt wie so oft der Upload eures Anschlusses. Denn es gibt nicht schlimmeres als wenn ich etwas herunterladen möchte und es dauert 30 Minuten.

Setz dich mit dem Datenschutz und Datensicherheit auseinander, bevor du irgendwas probierst. Dürfen Dateien ohne Passwort überhaupt hochgeladen werden? Wie wird das Passwort nach außen kommuniziert, etc... es ist eine einfache Sache, kann aber schnell nach hinten losgehen. Wir selber haben anfangs auf OwnCloud gesetzt. Auf Grund diversen Vorfälle durch Mitarbeiter durch eine andere Lösung ersetzt, die leider Geld gekostet hat.

Gruß,

Dani