LAN, VLAN zu langsam gemessen per NETIO

Servus und Hallo

es geht um folgenden Aufbau:

- Büro im eigenen Haus, 2 PC Workstations, 1 iMac, 2 MacBook Pro, 1 Drucker, 1 NAS, 1 Mac Mini Server

- Im Keller werkelt eine pfSense, cisco sg200-26 (NEU), vorher D-LINK DGS-1210-28

- Es sind vier VLAN eingerichtet: 1 für Mac Mini Server, 1 NAS, 1 Intranet und 1 privat

Im Prinzip funktioniert auch Alles wie es soll.

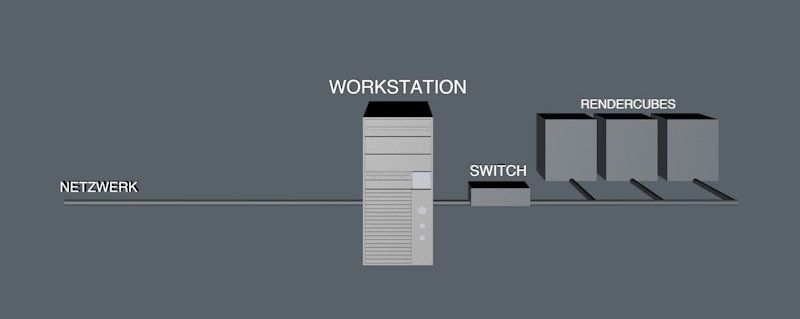

Jetzt steht in Planung, eine eigene kleine Renderfarm aufzubauen (wir sind 3D-Visualisierer).

Hier werden mehrere Rechner im Netzwerk verbunden um die Rendergeschwindigkeit zu erhöhen.

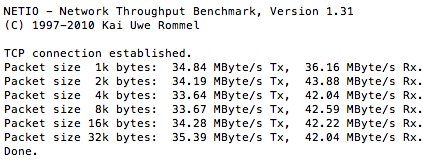

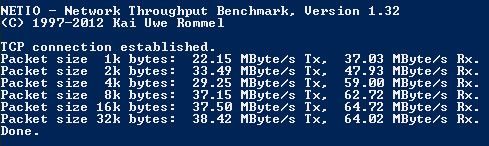

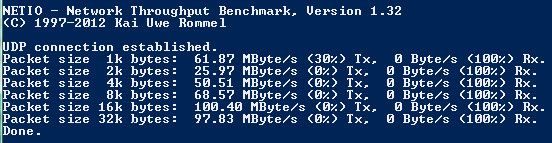

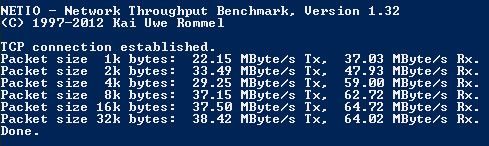

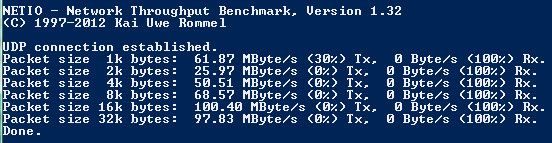

In diesem Zusammenhang habe ich mal die LAN-Geschwindigkeit gemessen. Und das Ergebnis (mit netio) ist wohl eher mies.

Diverse Beiträge hier im Forum hatten bei langsamen LAN die billige Hardware im Visier.

Darufhin habe ich den neuen Switch von cisco besorgt und siehe da, die Werte blieben im Prinzip unverändert.

Hatte auch hier im Forum genannte Ratschläge umgesetzt, wie die Netzwerkkarten auf Vollduplex einzurichten, Flusskontrolle abzuschalten etc., hat alles keine Änderung ergeben.

Hier sind die Werte, gemessen vom PC (SSD-Festplatte, Intel Netzwerkkarten) an die pfSense als Server - am iMac sind die Werte noch geringer:

Kann hiermal jemand eine Einschätzung mit mir teilen?

Bin für jede Hilfe dankbar!!!

Sonnige Grüße

Michael

es geht um folgenden Aufbau:

- Büro im eigenen Haus, 2 PC Workstations, 1 iMac, 2 MacBook Pro, 1 Drucker, 1 NAS, 1 Mac Mini Server

- Im Keller werkelt eine pfSense, cisco sg200-26 (NEU), vorher D-LINK DGS-1210-28

- Es sind vier VLAN eingerichtet: 1 für Mac Mini Server, 1 NAS, 1 Intranet und 1 privat

Im Prinzip funktioniert auch Alles wie es soll.

Jetzt steht in Planung, eine eigene kleine Renderfarm aufzubauen (wir sind 3D-Visualisierer).

Hier werden mehrere Rechner im Netzwerk verbunden um die Rendergeschwindigkeit zu erhöhen.

In diesem Zusammenhang habe ich mal die LAN-Geschwindigkeit gemessen. Und das Ergebnis (mit netio) ist wohl eher mies.

Diverse Beiträge hier im Forum hatten bei langsamen LAN die billige Hardware im Visier.

Darufhin habe ich den neuen Switch von cisco besorgt und siehe da, die Werte blieben im Prinzip unverändert.

Hatte auch hier im Forum genannte Ratschläge umgesetzt, wie die Netzwerkkarten auf Vollduplex einzurichten, Flusskontrolle abzuschalten etc., hat alles keine Änderung ergeben.

Hier sind die Werte, gemessen vom PC (SSD-Festplatte, Intel Netzwerkkarten) an die pfSense als Server - am iMac sind die Werte noch geringer:

Kann hiermal jemand eine Einschätzung mit mir teilen?

Bin für jede Hilfe dankbar!!!

Sonnige Grüße

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 280972

Url: https://administrator.de/forum/lan-vlan-zu-langsam-gemessen-per-netio-280972.html

Ausgedruckt am: 15.07.2025 um 13:07 Uhr

37 Kommentare

Neuester Kommentar

Hast du die beiden NetIO Rechner einmal Back to Back mit einem Crossover Kabel verbunden um einmal die direkte Wirespeed der Geräte zu messen ??

Das ist extrem wichtig um rauszufinden was die können und so überhaupt erstmal einen Referenzwert zu haben.

Viele billige Netzwerk Chipsätze (Realtek usw.) wälzen die Paketierung des Netz Traffics auf die Rechner CPU ab und bieten damit dann eine lausige Performance.

Wenn die NetIO Tester nicht mehr Traffic ins Netz pumpen können kommt logischerweise auch nichts raus bzw. kann der Switch nicht mehr forwarden. Mit dem Cisco bist du eigentlich gut bedient, denn der schafft bei 1G Wirespeed...wenn man denn die richtige Endgeräte HW hat.

Das solltest du also zuallerst mal messen bevor wir hier ins Eingemachte gehen. Dabei solltest du auch NetIO mal auf dem Mac laufen lassen um das auch geräteübergreifend zu testen.

Das ist extrem wichtig um rauszufinden was die können und so überhaupt erstmal einen Referenzwert zu haben.

Viele billige Netzwerk Chipsätze (Realtek usw.) wälzen die Paketierung des Netz Traffics auf die Rechner CPU ab und bieten damit dann eine lausige Performance.

Wenn die NetIO Tester nicht mehr Traffic ins Netz pumpen können kommt logischerweise auch nichts raus bzw. kann der Switch nicht mehr forwarden. Mit dem Cisco bist du eigentlich gut bedient, denn der schafft bei 1G Wirespeed...wenn man denn die richtige Endgeräte HW hat.

Das solltest du also zuallerst mal messen bevor wir hier ins Eingemachte gehen. Dabei solltest du auch NetIO mal auf dem Mac laufen lassen um das auch geräteübergreifend zu testen.

Hallo,

- verwendete Programme

- Dateigrößen

- verwendete Grafikkarten

- CPUs und RAM

Grafikkarte als Maximus oder Maximus 2.0 set up würde es nicht bringen?

Oder ein Renderserver auf den man dann alle Dateien ablädt und der sich dann nach und nach alle

Dateien vornimmt und rendert?

die eben dann die gesamte Last routen und wenn wir hier von 3ds max auf Maya

gehen und dann in der "Post-Bearbeitung" noch etwas in Adobe CS6 Suite machen

kann die Datei schon sehr schnell sehr groß werden.

Gruß

Dobby

Jetzt steht in Planung, eine eigene kleine Renderfarm aufzubauen (wir sind 3D-Visualisierer).

Kannst Du das bitte einmal genauer beschreiben!?- verwendete Programme

- Dateigrößen

- verwendete Grafikkarten

- CPUs und RAM

Hier werden mehrere Rechner im Netzwerk verbunden um die Rendergeschwindigkeit zu erhöhen.

Und eine nVIDIA Quadro 2000k, 4000k, 5000k oder gar 6000k zusammen mit einer Tesla/KeplerGrafikkarte als Maximus oder Maximus 2.0 set up würde es nicht bringen?

Oder ein Renderserver auf den man dann alle Dateien ablädt und der sich dann nach und nach alle

Dateien vornimmt und rendert?

Im Keller werkelt eine pfSense

Naja wenn die nun nicht der "Brüller" ist und da Du einen Layer2 Switch hast mussdie eben dann die gesamte Last routen und wenn wir hier von 3ds max auf Maya

gehen und dann in der "Post-Bearbeitung" noch etwas in Adobe CS6 Suite machen

kann die Datei schon sehr schnell sehr groß werden.

Gruß

Dobby

Leider bisher nicht. Diesen Umbau wollte ich mir eigentlich sparen, aber wenn es denn sein müsste...

Ja, das muss sein ! Denn....wie willst du einen verlässlichen Referenzwert erhalten auf dessen Basis du eine verlässliche und fundierte Perfromanceaussage machen kannst ?Sorry aber was du da machst ist freie Raterei. Du hast keinerlei wirkliche Ahnung ob der Fehler schon durch die Intel Karten oder einen falschen Intel Treiber verursacht wird der nicht original von der Intel Seite kommt usw. (Jedenfalls was jetzt die Winblows Seite anbetrifft)

Das ist alles pure Raterei und bringt uns keinen entscheidenden Schritt weiter.

Schaffe also einen PC und den iMac zur Workstation in den Keller oder besorg dir ein 50 Meter Patchkabel und schliesse die Geräte Back to Back an und miss !!!

Ohne Referenzwert kommen wir hier keinen Schritt weiter !

Die 344 Mbit/s sind in der Tat ziemlich mickrig. Das schaft sogar ein unmanaged China Mischi Muschi Switch vom Blödmarkt Grabbeltisch.

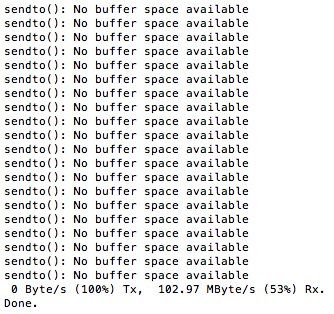

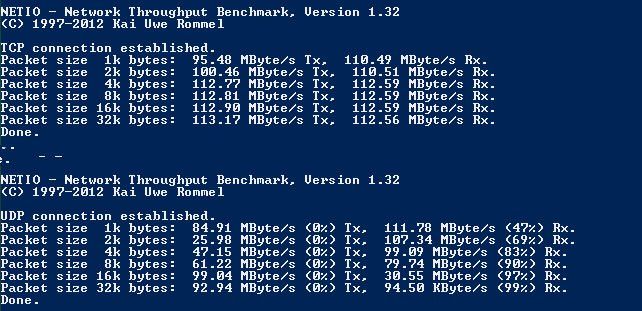

Hier sind doch die Werte in Ordnung oder? Siehe Screenshot

Ja, das sind korrekte Werte für 1G. War so oder so der Meinung das du nur rein VLAN intern auf dem Switch gemessen hattest ??!Dann scheint doch zumindest kein Leitungsproblem zu bestehen oder?

Nein, das war auch so zu erwarten.Jetzt habe ich mal netio auf dem Mac Mini Server laufen lassen und hier werden ähnlich gleich schlechte Werte erzielt wie an der pfSense.

Da deine Messungen etwas verwirrend waren WIE hast du das gemessen ?- Nur rein am Switch wie oben mit den korrekten Werten ?

- Von was auf was hast du gemessen ? Winblows auf Mac oder mac zu Mac oder ??

- Was sagt ein ifconfig auf dem mac mit welcher Speed und Duplex hat der negotiatet ?

- Wie misst du mit der pfSense ? Hast du NetIO direkt auf der pfSense installiert und misst damit ?

- Wenn ja wie hat die pfSense am Switch negotiated (ifconfig) stimmen Speed und Duplex Mode ?

- Ist beim Mac oder der pfSense ggf. Flow Control aktiviert ? Das muss aus !

- Oder misst du über die Ports der pfSense im Routing ggf. mit Filter, NAT, PPPoE Funktion aktiviert oder Teilen davon ?

Wieso soll ich mir ein 50 Meter Patchkabel besorgen?

Lies mal den Thread...! Das war gemeint weil du nicht die Mühe auf dich nehmen wolltest die Geräte back to Back zu verschalten. Ein 50m Kabel kannst du durchs Haus verlegen und so die Geräte für den B2B Test an ihrem Standort belassen Kann es nicht einschätzen, ob das eine Hardware ist, die nicht der "Brüller" ist:

pfSense® 19" Komplettsystem mit APU1D4 (1GHZ Dual-Core, 4GB RAM)

oder nicht ausreichend um ordentliche Geschwindigkeiten zu erreichen.

Also man kommt ohne aktiviertem PowerD (highadaptive) auf ungefährpfSense® 19" Komplettsystem mit APU1D4 (1GHZ Dual-Core, 4GB RAM)

oder nicht ausreichend um ordentliche Geschwindigkeiten zu erreichen.

~450 MBit/s und mit eingeschaltetem PowerD auf ungefähr ~650 MBit/s

- 750 MBit/s und wenn dich dann lese.....

Die 344 Mbit/s sind in der Tat ziemlich mickrig. Das schaft sogar ein unmanaged

China Mischi Muschi Switch vom Blödmarkt Grabbeltisch.

dann beschlicht mich das Gefühl das Du hier erst einmal PowerD (highadaptive)China Mischi Muschi Switch vom Blödmarkt Grabbeltisch.

einschalten solltest, und wenn jetzt noch eine mSATA in der pfSense verbaut wurde

dann sollte man auch den TRIM support einschalten, also TRIM Unterstützung aktivieren.

Sonst verlangsamt sich die mSATA immer mehr und das System reagiert dann eben auch zäh.

Gruß

Dobby

Sag mal, wo ist eigentlich dein Problem?

Du misst auf der pfSense und dort ist es langsam, OK, aber willst du die Daten auf die pfSense schaufeln?

Nein, sondern in ein anderes VLAN, oder?

Worauf ich hinaus will, du solltest das messen was du später auch brauchst.

Evtl. ist die pfSense lokal einfach langsamer.

Unsere Juniper Switche sind lokal auf dem Switch auch nicht so flott, da dieser Teil von der CPU getragen wird.

Das reine Switching wird quasi in Hardware "gegossen" und ist dadurch viel schneller.

Du misst auf der pfSense und dort ist es langsam, OK, aber willst du die Daten auf die pfSense schaufeln?

Nein, sondern in ein anderes VLAN, oder?

Worauf ich hinaus will, du solltest das messen was du später auch brauchst.

Evtl. ist die pfSense lokal einfach langsamer.

Unsere Juniper Switche sind lokal auf dem Switch auch nicht so flott, da dieser Teil von der CPU getragen wird.

Das reine Switching wird quasi in Hardware "gegossen" und ist dadurch viel schneller.

Moin,

wenn im gleichen VLAN alles passt, dann liegt es sicher an der PfSense da diese ja zwischen den Netzen routen muss.

Denn wie Dobby schon schrieb schafft die APU beim Routen default ca. 450Mbit.

Wenn du unbedingt mehrere VLANs brauchst und zwischen diesen Routen musst ist ein SG300 oder eine stärkere PfSense erforderlich!

VG

Val

wenn im gleichen VLAN alles passt, dann liegt es sicher an der PfSense da diese ja zwischen den Netzen routen muss.

Denn wie Dobby schon schrieb schafft die APU beim Routen default ca. 450Mbit.

Also man kommt ohne aktiviertem PowerD (highadaptive) auf ungefähr

~450 MBit/s und mit eingeschaltetem PowerD auf ungefähr ~650 MBit/s

- 750 MBit/s und wenn dich dann lese.....

~450 MBit/s und mit eingeschaltetem PowerD auf ungefähr ~650 MBit/s

- 750 MBit/s und wenn dich dann lese.....

Wenn du unbedingt mehrere VLANs brauchst und zwischen diesen Routen musst ist ein SG300 oder eine stärkere PfSense erforderlich!

VG

Val

Denn wie Dobby schon schrieb schafft die APU beim Routen default ca. 450Mbit.

Und mit aktiviertem PowerD sind aber wirklich bis zu 750 MBit/s drin und wenn mandann noch den "Overhead" drauf packt ist das für die kleine "Kiste" schon recht beachtlich.

Gruß

Dobby

VLAN übergreifend jedoch sind sie schlecht. Ich als Laie würde jetzt die pfSense als Flaschenhals ausmachen.

Die Frage ist ja nicht nur als Laie kinderleicht zu beantworten, denn es ist das Gerät was das Layer 3 Forwarding (Routing) macht ! Das Layer 2 Forwarding (Switching) klappt ja im Wirespeed wie du selber sagst, also kann man das und einen mackigen NIC Treiber der Endgeräte oder Flow Control ja sicher ausschliessen.Ist das L3 Device die pfSense ist, das auch der Flaschenhals.

Hier stellt sich jetzt die Detail Frage WIE du dann die Anbindung der VLANs an die pfSense gemacht hast ??

Mit einem 802.1q tagged Uplink oder mit einem dedizierten Draht...??

Bei ersterem musst du bedenken das sich der gesamte L3 Traffic doppelt durch den Uplink quälen musst. Bei einem APU Board klappt das noch in 1G Speed bei 2D Boards nur mit 100Mbit.

Desweiteren die Frage ob du aktive L3 Features wie SPI ACLs, NAT, Port Forwarding usw. aktiviert hast was entsprechende Prozessor Power beim Forwarding benutzt.

Vergiss nicht das die pfSense in erster Linie eine Firewall ist wo der Focus auf Security Performance und Features liegt. Sie ist kein Layer 3 High Speed Forwarding Device. Dafür solltest du einen L3 Switch wie den Cisco SG-300 verwenden. Der kann auch L3 Forwarding in Wirespeed, hat aber sehr eingeschränkte Security Features.

Ein Gerät was beides mit entspr. Performance willst du sicher nicht bezahlen....

Es war für mich auch einleuchtend aufgrund des Sicherheitsgedankens, die Netze voneinander zu trennen: NAS oder Server, die auch von aussen erreichbar sein sollten, vom internen Netz trennen.

Das ist auch genau richtig und korrekt so !Das NAS müsste meinetwegen nicht in einem eigenen VLAN werkeln. Von außen geht es per OpenVPN auf das NAS. Wenn das sicher genug ist?

Irgendwo kommt der Traffic für das NAS ja aber dann aus dem sicheren Tunnel. Stellt sich dann die Frage ob es da auch noch sicher ist und ob du diesen Traffic dann in einem Segment haben willst das mit dem NAS nichts zu tun hat ?!Wenn dort Fremduser am NAS arbeiten ist es schon richtig das strikt von anderen Netzsegmenten zu trennen !

Insofern hast du alles richtig gemacht !

Bevor man nun die pfSense auf einen intel Xeon E3-1286v3 installiert und einen Cisco SG500x Switch

kauft könnte man auch noch einmal daran denken zwei gebrauchte Mellanox Karten zu ~200 €

zu erwerben und dann einen gebrauchten Switch für ~400 € dazu zu kaufen.

Und wenn nur die beiden PCs und der Server damit ausgestattet werden hätte man dort

schon mal 20/40 GBit/s und die 2 GB Datei ist schnell weg geschoben. nur ob darüber

Euer verteiltes Rendern noch funktioniert weiß ich wirklich nicht!!!

Vielleicht wäre es eventuell ja auch besser mal an 10 GBit/s zu denken, nur für den Server

und die beiden WS.

Aber vielleicht kann @aqui da ja mal etwas zu sagen.

Gruß

Dobby

kauft könnte man auch noch einmal daran denken zwei gebrauchte Mellanox Karten zu ~200 €

zu erwerben und dann einen gebrauchten Switch für ~400 € dazu zu kaufen.

Und wenn nur die beiden PCs und der Server damit ausgestattet werden hätte man dort

schon mal 20/40 GBit/s und die 2 GB Datei ist schnell weg geschoben. nur ob darüber

Euer verteiltes Rendern noch funktioniert weiß ich wirklich nicht!!!

Vielleicht wäre es eventuell ja auch besser mal an 10 GBit/s zu denken, nur für den Server

und die beiden WS.

Aber vielleicht kann @aqui da ja mal etwas zu sagen.

Gruß

Dobby

Hmm, wenn ich wieder wüsste was ein 802.1q tagged Uplink ist.

Guckst du hier:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und auch hier für die Grundlagen:

schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

NAT rule generation angehakt und Einträge für das Interface WAN.

Gilt aber vermutlich nur fürs WAN und NICHT für die VLAN Subinterfaces auf dem tagged Uplink zum Switch, richtig ?Wenn ja ist da kein NAT involviert und nur die Rules...geraten ?!

Letzte Frage verstehst du richtig. Bedenke aber das der L3 Switch nur ACLs supportet zum Trennen der VLANs aber keine SPI Firewall. In der Regel reicht das aber wenn man nur den Zugriff verhindern will.

Ja genau dafür kann man die zweite Netzwerkkarte benutzen und sicher ist ein Layer3 Switch da

schneller am werkeln als der Layer2 Switch der alles erst einmal durch die pfSense "schleifen"

muss.

Gruß

Dobby

schneller am werkeln als der Layer2 Switch der alles erst einmal durch die pfSense "schleifen"

muss.

Gruß

Dobby

Ach so! Dachte eigentlich, dass ich den Layer2 Switch SG-200 für das Render-Netzwerk einsetzen

könnte. Dann wäre die Anschaffung nicht umsonst gewesen.

Den Layer3 Switch SG-300, so hatte ich das jetzt als Lösungsansatz von aqui verstanden, hätte ich für > das Netzwerk gekauft.

könnte. Dann wäre die Anschaffung nicht umsonst gewesen.

Den Layer3 Switch SG-300, so hatte ich das jetzt als Lösungsansatz von aqui verstanden, hätte ich für > das Netzwerk gekauft.

Sic her so herum kann man es auch machen.

Gruß

Dobby

Muss dann die pfSense neu konfiguriert werden, gibt es hier etwas zu beachten?

Nicht komplett ! Nur das Inter VLAN Routing über den .1q Trunk und die VLAN Interfaces kannst du vollständig entfernen, das macht dann der Switch in Wirespeed.Du legst dann lediglich ein "Internet VLAN" an in das du die pfSense mit allgemeinen Firewall Regeln plazierst.

Das diese in einem separaten VLAN liegt ist wichtig ansonsten müsste fremder Internet Traffic über lokale Netze geleitet werden was man ja niemals will !

Statische Default Route vom Switch dann auf die pfSense IP

Auf der pfSense dann entsprechend statische Routen auf die VLAN IP am Switch vom "Internet VLAN".

Wenn du hier z.B. nur 192.168er oder 10er Netze für die VLANs verwendest kannst du Route Summarization machen auf der pfSense ala:

Zielnetz: 192.168.0.0, Maske: 255.255.0.0, Gateway: <vlan_ip_switch>

Das routet dann alle 192.168.x.x Netze auf den Layer 3 Switch und der routet dann lokal.

Eigentlich ganz einfach....

Also wenn ich das richtig verstanden habe, dann ist dann kein VLAN mehr auf der pfSense, nur noch WAN und LAN.

Das hast du RICHTIG verstanden !Das "Internet VLAN" habe ich auf dem SG300 angelegt.

Perfekt. Auf einen untagged Switchport in diesem VLAN kommt dann die pfSense mit einem Bein. Default Route vom Switch auf die pfSense IP und pfSense statische Routen auf die VLAN IP Netze. Fertisch.Unter: System>Routing>Routes kann ich nicht auf die VLAN IP am Switch einstellen.

Dann machst du einen Fehler in der FW Konfiguration !Logisch das du natürlich VORHER die Gateway IP des Switches anlegst in der FW !!

Das geht im System --> Routing Menü unter Gateways indem du auf "+" klickst und das Gateway dort anlegst. Achtung das richtige Interface auswählen was im "Internet VLAN" Segment des Switches liegt !! Dnn als IP die Switch IP im "Internet VLAN".

Dann kannst du logischerweise auch die statischen Routen eintragen. So einfach ist das....

Achtung: Gateway Polling (Disable Gateway Monitoring) solltest du hier ausschalten an der FW !

Der Port ist aktuell auf "Trunk" eingestellt. Passt das so?

Nein, das ist vollkommen falsch, denn einen Trunk hast du ja nicht mehr. Ein untagged Port ist immer ein Access Port.Soll in der pfSense eigentlich der DHCP-Server ausgeschaltet werden?

Tja...wie soll man dir diese Frage beantworten ohne im freien Fall raten zu müssen....?!Eigentlich ganz einfach:

- Benötigst du dynamische IPs auf diesem Segment = DHCP aktivieren

- Benötigst du KEINE dynamische IPs auf diesem Segment = DHCP NICHT aktivieren.

Sollte das nicht auch über den SG300 laufen? Respektive auf keinem Gerät wenn ich die Clients sowieso per manueller Adresse anmelde?

Ja klar. Dann gehören ALLE DHCP Server deaktiviert bzw. ausgeschaltet !

Bedenke das die pfSense jetzt ja nur noch ein Interface im "Internet VLAN" hat !

Trotzdem kommen dort aber nun logischerweise IP Adressen aus den anderen VLAN Segmenten an auf dem LAN Port.

Deine Firwall Regel an diesem Port ist also schlicht und einfach fehlerhaft, das sie diese Ports aus dem VLAN 10 erlaubt (any) die Absender IP der anderen VLANs aber vermutlich nicht ! Folglich werden diese also geblockt.

Einen Blick in das Firewall Log hast du vermutlich mal wieder NICHT gemacht sonst wäre dir das sofort aufgefallen !

sonst wäre dir das sofort aufgefallen !

Fazit:

Erlaube die Abesnder Netz IP Adressen der anderen VLANs auch mit Destination any am LAN Port und alles wird gut !

Einfach mal etwas nachdenken WIE IP Pakete sich im Netz bewegen....!! Sei mal selber ein Paket

Trotzdem kommen dort aber nun logischerweise IP Adressen aus den anderen VLAN Segmenten an auf dem LAN Port.

Deine Firwall Regel an diesem Port ist also schlicht und einfach fehlerhaft, das sie diese Ports aus dem VLAN 10 erlaubt (any) die Absender IP der anderen VLANs aber vermutlich nicht ! Folglich werden diese also geblockt.

Einen Blick in das Firewall Log hast du vermutlich mal wieder NICHT gemacht

Fazit:

Erlaube die Abesnder Netz IP Adressen der anderen VLANs auch mit Destination any am LAN Port und alles wird gut !

Einfach mal etwas nachdenken WIE IP Pakete sich im Netz bewegen....!! Sei mal selber ein Paket

Ich weiß auch gar nicht, wieso man immer auf die Idee kommt solche Dinge, von denen man überhaupt keine Ahnung hat, selbst machen zu können.

So darfst du es nicht sehen. Es ist klasse das du das machst und diese Herausforderung suchst, denn was du daraus lernst bleibt garantiert hängen und ist unbezahlbar Und mach dich nicht kleiner als du bist. Ahnung hast du schon du musst sie nur noch clever und strategisch umsetzen. Alles gut also...!

selbstverständlich gegen Bezahlung.

Hier reicht ein virtuelles Bier...oder bei dir ggf. ein Äpplewoi