PfSense, VLAN (nach Tutorial von aqui) und Basis-Regeln

Hallo!

Vorab möchte ich mich für die sehr hilfreichen Beiträge und Tutorials hier bedanken. Insbesondere die Anleitungen zur pfSense von aqui haben mir sehr weitergeholfen.

Diese beiden haben meine Kaufentscheidung beeinflusst und dahin gebracht, wo ich jetzt stehe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

sowie

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Zur Erklärung:

Habe einen Geschäftskundenvertrag bei Unitymedia mit statischer IP.

Die Fritzbox 6360 dient lediglich als Modem, sonstige Funktionen (Firewall, Router, NAT, etc.) sind seitens Unitymedia abgeschaltet.

Deshalb begab ich mich auf die Suche nach einem Router/Firewall und wurde schließlich hier fündig.

Folgende Hardware verrichtet nun ihre Dienste:

- Fritzbox 6360 Cable

- pfSense® 19" Komplettsystem mit APU1D4 (1GHZ Dual-Core, 4GB RAM)

- D-Link DGS-1210-28 Managed Smart III Switch

Dank der o.g. Anleitungen von aqui läuft auch alles einwandfrei.

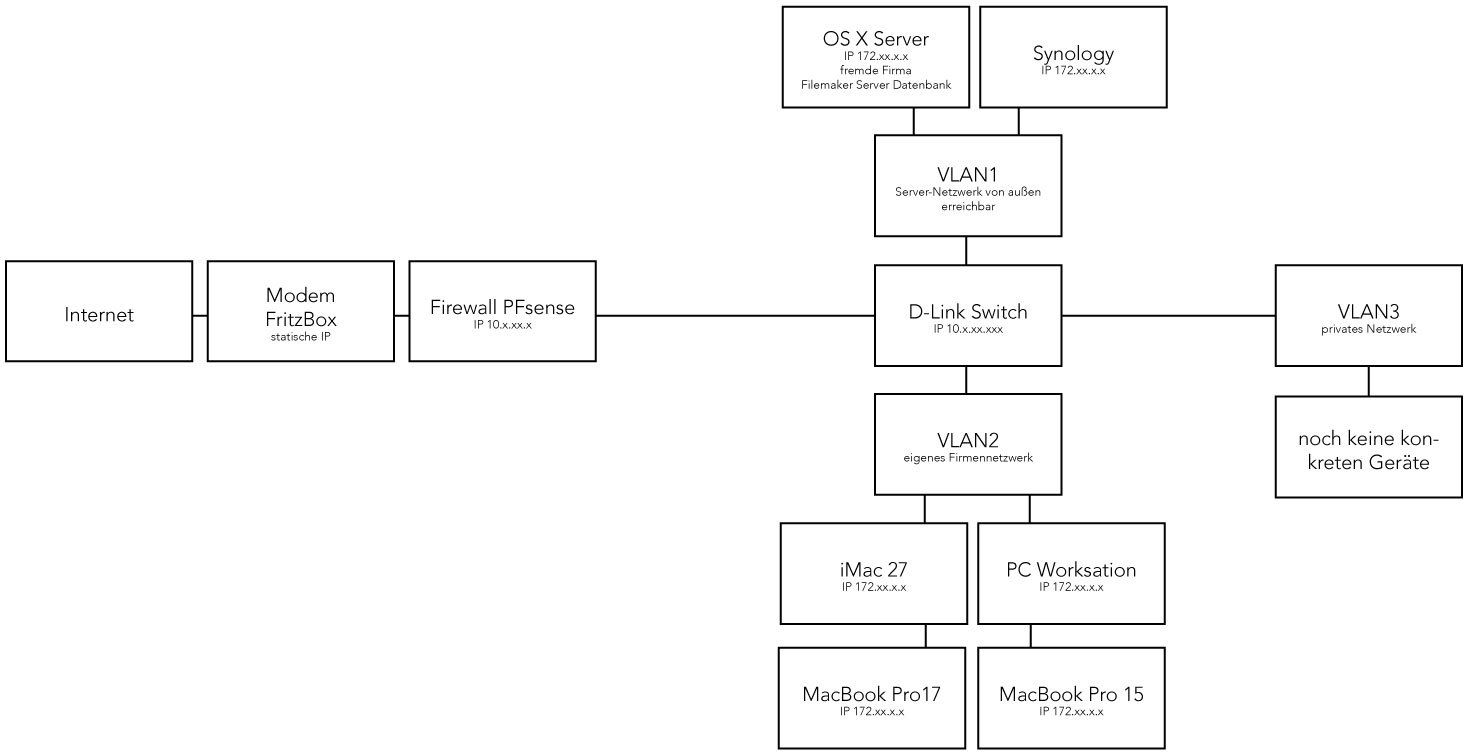

Im Prinzip ist es der gleiche Aufbau wie im Tutorial, außer, dass ich nur drei VLAN eingerichtet habe und kein WLAN benötigt wird.

Was mir jetzt allerdings etwas Schwierigkeiten bereitet ist die weitere Konfiguration der Firewall. Ich muss es mir an dieser Stelle eingestehen, dass mir das Fachwissen einfach fehlt um einen sicheren Regelsatz zu formulieren.

Deshalb erstelle ich hier meinen ersten aktiven Beitrag und möchte die Frage stellen, ob es einen Satz von Basis-Regeln für WAN, LAN sowie VLAN gibt, damit ich z.B. die "Scheunentor-Regel" endlich entfernen kann?

Bitte nicht falsch verstehen, ich lerne sehr gerne und arbeite mich auch in neue Themen gerne ein, ich möchte jedoch nicht, dass ich (solange ich "unwissend" bin) mit offenen Türen und Toren mein gesamtes Office einem Sicherheitsrisiko aussetze.

Ich freue mich über jeden hilfreichen Ratschlag.

Besten Dank!

Michael

Vorab möchte ich mich für die sehr hilfreichen Beiträge und Tutorials hier bedanken. Insbesondere die Anleitungen zur pfSense von aqui haben mir sehr weitergeholfen.

Diese beiden haben meine Kaufentscheidung beeinflusst und dahin gebracht, wo ich jetzt stehe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

sowie

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Zur Erklärung:

Habe einen Geschäftskundenvertrag bei Unitymedia mit statischer IP.

Die Fritzbox 6360 dient lediglich als Modem, sonstige Funktionen (Firewall, Router, NAT, etc.) sind seitens Unitymedia abgeschaltet.

Deshalb begab ich mich auf die Suche nach einem Router/Firewall und wurde schließlich hier fündig.

Folgende Hardware verrichtet nun ihre Dienste:

- Fritzbox 6360 Cable

- pfSense® 19" Komplettsystem mit APU1D4 (1GHZ Dual-Core, 4GB RAM)

- D-Link DGS-1210-28 Managed Smart III Switch

Dank der o.g. Anleitungen von aqui läuft auch alles einwandfrei.

Im Prinzip ist es der gleiche Aufbau wie im Tutorial, außer, dass ich nur drei VLAN eingerichtet habe und kein WLAN benötigt wird.

Was mir jetzt allerdings etwas Schwierigkeiten bereitet ist die weitere Konfiguration der Firewall. Ich muss es mir an dieser Stelle eingestehen, dass mir das Fachwissen einfach fehlt um einen sicheren Regelsatz zu formulieren.

Deshalb erstelle ich hier meinen ersten aktiven Beitrag und möchte die Frage stellen, ob es einen Satz von Basis-Regeln für WAN, LAN sowie VLAN gibt, damit ich z.B. die "Scheunentor-Regel" endlich entfernen kann?

Bitte nicht falsch verstehen, ich lerne sehr gerne und arbeite mich auch in neue Themen gerne ein, ich möchte jedoch nicht, dass ich (solange ich "unwissend" bin) mit offenen Türen und Toren mein gesamtes Office einem Sicherheitsrisiko aussetze.

Ich freue mich über jeden hilfreichen Ratschlag.

Besten Dank!

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 252526

Url: https://administrator.de/forum/pfsense-vlan-nach-tutorial-von-aqui-und-basis-regeln-252526.html

Ausgedruckt am: 17.07.2025 um 05:07 Uhr

39 Kommentare

Neuester Kommentar

Hallo Michael,

Es gibt 2 wichtige Grundregeln für die Erstellung eine Firewall Rulesets wie sie auch schon im Tutorial stehen:

Diese "Grundregeln" geben also dein regelwerk vor.

Leider hast du oben keinerlei spzifische Dinge genannt die du umsetzen willst so das du uns hier natürlich auch frei raten lässt WAS du denn nun eigentlich umsetzen willst.

Deshalb vielleicht ein kleines Beispiel:

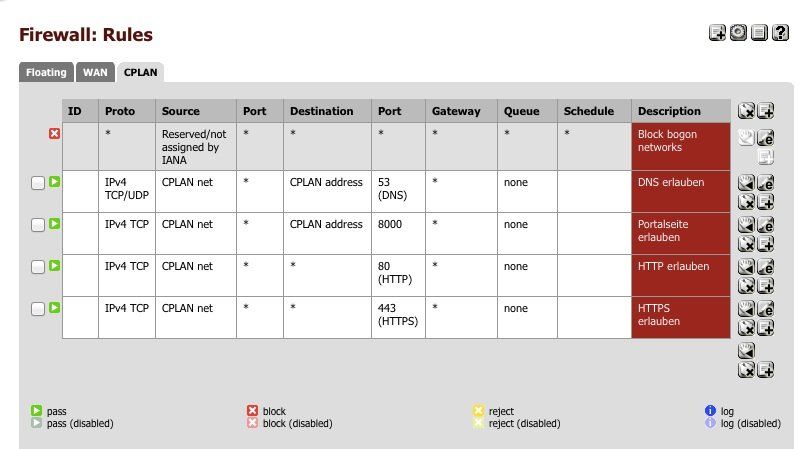

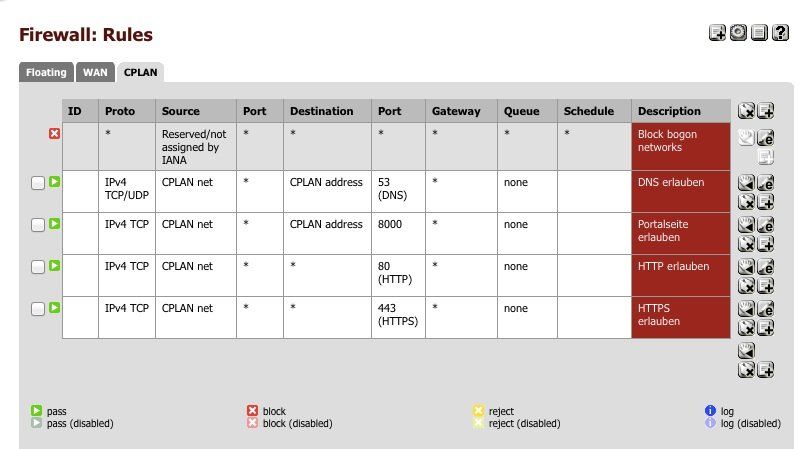

Das ist eine einfache Regel für ein Gastnetzwerk mit einem Captive Portal (Hotspot) auf der pfSense wobei "CPLan" das Gastnetz IP Netzwerk ist.

Du erkennst schon aus der Beschriftung was hier geht und was nicht:

Willst du jetzt z.B. noch Email erlauben dann gibts du zusätzlich noch z.B. POP mit TCP 110 und SMTP mit TCP 25 frei. Das erlaubt aber nur POP und z.B. kein IMAP. Hier musst du also entsprechend alles was du erlauben willst hinzufügen.

Tip: Es hilft immer ein Blick in das Firewall Log (Unter "Status" -> "Sysrem Logs"). Dort wird immer genau angezeigt WAS die Firewall blockt und meist auch warum etwas nicht funktioniert, so das man entsprechend reagieren kann.

Unter den "Settings" hier sollte man den Haken bei Show log entries in reverse order (newest entries on top) setzen um aktuelle Einträge gleich immer oben zu sehen

Für nähere Tips was du passieren lassen willst und was nicht musst du dann etwas spezifischer werden hier.

Es gibt 2 wichtige Grundregeln für die Erstellung eine Firewall Rulesets wie sie auch schon im Tutorial stehen:

- 1.) "First Match wins" = Bedeutet das nach dem ersten positiven Ergebnis eines Rulesets alle weiteren NICHT mehr abgearbeitet werden ! Das musst du zwingend beachten denn das bedeutet das das Regelwerk verlaufsspezifisch ist, will sagen das du nicht mit einer Regel etwas verbietest was du später dann wieder erlaubst, das klappt dann nicht.

- 2.) Regeln gelten immer nur inbound also von Traffic der IN das Interface HINEINfliesst. Es gibt keine outbound Regeln !

Diese "Grundregeln" geben also dein regelwerk vor.

Leider hast du oben keinerlei spzifische Dinge genannt die du umsetzen willst so das du uns hier natürlich auch frei raten lässt WAS du denn nun eigentlich umsetzen willst.

Deshalb vielleicht ein kleines Beispiel:

Das ist eine einfache Regel für ein Gastnetzwerk mit einem Captive Portal (Hotspot) auf der pfSense wobei "CPLan" das Gastnetz IP Netzwerk ist.

Du erkennst schon aus der Beschriftung was hier geht und was nicht:

- Generell ohne Regel gilt immer bei einer Firewall: Es ist alles verboten was nicht ausdrücklich erlaubt ist. Erlaubt ist hier:

- 1.) TCP/UDP 53 (DNS) aus dem CP Segment auf die pfSense IP des CPLAN Segments, so das eine Namensauflösung passieren kann und z.B. www.administrator.de in die korrespondierende IP Adresse aufgelöst werden kann.

- 2.) TCP 8000 aus dem CP Segment auf die pfSense IP des CPLAN Segments, damit wird die automatische CP Seite Hostspot gesendet werden kann.

- 3.) TCP 80 (HTTP) aus dem CP Segment nach überallhin, was Browsen erlaubt.

- 4.) TCP 443 (HTTPS) aus dem CP Segment nach überallhin, was verschlüsseltes Browsen erlaubt.

- 5.) Alles andere wird geblockt.

Willst du jetzt z.B. noch Email erlauben dann gibts du zusätzlich noch z.B. POP mit TCP 110 und SMTP mit TCP 25 frei. Das erlaubt aber nur POP und z.B. kein IMAP. Hier musst du also entsprechend alles was du erlauben willst hinzufügen.

Tip: Es hilft immer ein Blick in das Firewall Log (Unter "Status" -> "Sysrem Logs"). Dort wird immer genau angezeigt WAS die Firewall blockt und meist auch warum etwas nicht funktioniert, so das man entsprechend reagieren kann.

Unter den "Settings" hier sollte man den Haken bei Show log entries in reverse order (newest entries on top) setzen um aktuelle Einträge gleich immer oben zu sehen

Für nähere Tips was du passieren lassen willst und was nicht musst du dann etwas spezifischer werden hier.

OK, ein simpler Klassiker wie er millionenfach im Einsatz ist...

Aber wieder spezifizierst du NICHT was bzw. welche Dienste auf dem Server und dem NAS erreichbar sein sollen von außen !! FTP, Email, Web, Owncloud usw. usw. ?? Genau DAVON sind doch aber deine Regeln abhängig wie du ja auch sicher selber weisst !?!

Du solltest auch besser kein doofes Port Forwarding machen, denn aus Sicherheitsgründen kann man davon nur dringenst abraten. Alle deinen Daten gehen so unverschlüsselt übers Internet und jederman kann mitlesen.

Besser ist wie immer ein VPN zu nutzen !! Zusätzlich zur besseren Sicherheit vereinfacht das auch die Konfiguration, da ein VPN Client wie ein lokaler Rechner arbeitet.

Anregenungen dazu findest du hier:

Mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Mit IPsec:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Mit PPTP:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Aber wieder spezifizierst du NICHT was bzw. welche Dienste auf dem Server und dem NAS erreichbar sein sollen von außen !! FTP, Email, Web, Owncloud usw. usw. ?? Genau DAVON sind doch aber deine Regeln abhängig wie du ja auch sicher selber weisst !?!

Du solltest auch besser kein doofes Port Forwarding machen, denn aus Sicherheitsgründen kann man davon nur dringenst abraten. Alle deinen Daten gehen so unverschlüsselt übers Internet und jederman kann mitlesen.

Besser ist wie immer ein VPN zu nutzen !! Zusätzlich zur besseren Sicherheit vereinfacht das auch die Konfiguration, da ein VPN Client wie ein lokaler Rechner arbeitet.

Anregenungen dazu findest du hier:

Mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Mit IPsec:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Mit PPTP:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Ja, ganz genau ! Da hast du absolut Recht. PFW ist so unsicher und AFP, SMB, Remote Desktop damit zu übertragen geht gar nicht...vergiss das.

VPN ist the Way to Go... Sogar wenn du das einfache PPTP nimmst was zwar nicht mehr ganz so sicher ist aber als Bordmittel auf jedem PC, Mac, iPhone, Smartphone usw. als Beigabe drauf ist im Betriebssystem !

VPN ist the Way to Go... Sogar wenn du das einfache PPTP nimmst was zwar nicht mehr ganz so sicher ist aber als Bordmittel auf jedem PC, Mac, iPhone, Smartphone usw. als Beigabe drauf ist im Betriebssystem !

Ihr redet hier aber nicht aneinander vorbei, oder?

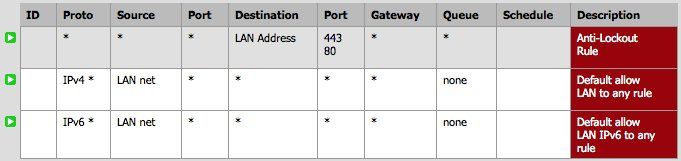

Die Default "allow LAN to any" Rule in der Firewall macht für den Anfang schon Sinn, weil sie den internen Clients uneingeschränkten Zugriff auf "aussen" gibt.

Aquis Beispiel bezieht sich darauf, wie man einem Gastnetz den Zugriff auf alles ausser z.B. Internet verbieten kann und das DNS auf den internen DNS Server begrenzt. (Heute wieder praktisch im Einsatz erlebt, da mein armer Kunde keine VPN Verbindung aus dem Hotelnetz zustande bekommt...)

Das wirst du für dein "privates Netz" aber so nicht wollen. (?)

Du solltest schauen, dass du deinem "privaten" Netz z.B. den Zugriff auf das Firmennetz verbietest, wenn das getrennt sein soll.

Mit VPN bist du "virtuell" in deinem LAN. Du kannst den Zugriff auf dem VPN Interface auch "feinsteuern", Standard ist hier aber auch erstmal eine "Allow VPN to any" Regel.

Auf dem WAN Interface gilt von aussen immer: Es ist alles verboten, was nicht explizit erlaubt ist, bzw. keine Antwort auf eine Anfrage von innen ist. Das ist die (voreingestellte) Grundregel. Den VPN Traffic wirst du erlauben müssen, sonst im Grundsatz nichts.

Da ich hier immer mit "realen" LAN's arbeite, bleibt die Frage nach dem Ort der Regeln für aqui, im Grundsatz gilt aber das von aqui oben beschriebene Prinzip:

Wenn VLAN 10 auf VLAN 30 keinen Zugriff haben soll, dann auf VLAN 30 eine Regel setzen. Deny Source VLAN 10 Destination VLAN 30 Port any Protocol any.

Richte mal das VPN ein, überlege genau was verboten und erlaubt sein soll und frage dann nochmal konkret.

Gutes Gelingen!

Der Buc

Die Default "allow LAN to any" Rule in der Firewall macht für den Anfang schon Sinn, weil sie den internen Clients uneingeschränkten Zugriff auf "aussen" gibt.

Aquis Beispiel bezieht sich darauf, wie man einem Gastnetz den Zugriff auf alles ausser z.B. Internet verbieten kann und das DNS auf den internen DNS Server begrenzt. (Heute wieder praktisch im Einsatz erlebt, da mein armer Kunde keine VPN Verbindung aus dem Hotelnetz zustande bekommt...)

Das wirst du für dein "privates Netz" aber so nicht wollen. (?)

Du solltest schauen, dass du deinem "privaten" Netz z.B. den Zugriff auf das Firmennetz verbietest, wenn das getrennt sein soll.

Mit VPN bist du "virtuell" in deinem LAN. Du kannst den Zugriff auf dem VPN Interface auch "feinsteuern", Standard ist hier aber auch erstmal eine "Allow VPN to any" Regel.

Auf dem WAN Interface gilt von aussen immer: Es ist alles verboten, was nicht explizit erlaubt ist, bzw. keine Antwort auf eine Anfrage von innen ist. Das ist die (voreingestellte) Grundregel. Den VPN Traffic wirst du erlauben müssen, sonst im Grundsatz nichts.

Da ich hier immer mit "realen" LAN's arbeite, bleibt die Frage nach dem Ort der Regeln für aqui, im Grundsatz gilt aber das von aqui oben beschriebene Prinzip:

Wenn VLAN 10 auf VLAN 30 keinen Zugriff haben soll, dann auf VLAN 30 eine Regel setzen. Deny Source VLAN 10 Destination VLAN 30 Port any Protocol any.

Richte mal das VPN ein, überlege genau was verboten und erlaubt sein soll und frage dann nochmal konkret.

Gutes Gelingen!

Der Buc

dass Deine Empfehlung bei OpenVPN liegt, dann IPsec und zuletzt PPTP?

Ja kann man so sagen. IPsec ist für einen Anfänger sicher die größte Herausforderung aber mit dem Shrew Client ist es eigentlich recht einfach.OpenVPN ist deshalb leichter da es als SSL Protokoll einfacher durch NAT und Firewalls zu tunneln ist.

Beide o.a. Protokolle haben aber den Nachteil das sie immer einen zusätzlichen Client erfordern.

Bei PPTP ist das nicht der Fall ! PPTP ist sehr einfach mit ein paar Mausklicks zu installieren und zu aktivieren. Weiterer Vorteil ist das der VPN Client wie gesagt auf allen Betriebssystem Plattformen von sich aus vorhanden ist und es keinerlei zusätzliche SW Installation erfordert.

Nachteil: PPTP gilt nicht mehr als sicher. Allerdings sind die Hürden recht groß bei einer Verwendung eines intelligenten Passworts was mehr als 12 Stellen hat.

Du solltest als Anfänger also ggf. besser mit PPTP starten um Erfahrungen zu sammeln. Die Installation ist auch für einen Anfänger in max. einer Viertelstunde erledigt.

Für den privaten Bereich ist PPTP tolerabel in der Verwendung.

Letztlich musst du das aber selber entscheiden.

Zitat von @MERANIUS:

Hi Buc,

danke für Dein Feedback und ich hoffe nicht, dass aqui und ich aneinander vorbei geredet haben.

Hi Buc,

danke für Dein Feedback und ich hoffe nicht, dass aqui und ich aneinander vorbei geredet haben.

Gerne. Ich bin mir noch nicht so sicher.

Mir geht es ja primär darum, dass ich nach der erfolgreichen Installation meiner pfSense, Switch und Co., eine

einigermaßen sichere Infrastruktur einrichte.

Das ist auf dem besten Weg.

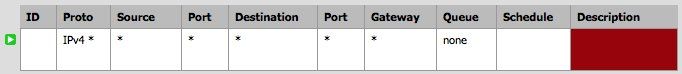

Dem Ratschlag aus dem Tutorial von aqui folgend: "Um aufkommenden Frust erst einmal kleinzuhalten kann man eine einfache

"Scheunentor" Regel aufsetzten, die erstmal alles erlaubt.", habe ich dies z.B. im VLAN10 so umgesetzt.

Dem Ratschlag weiter folgend, sollte diese Regel aber ggf. korrigiert werden.

Da ich mit meinem derzeitigen Wissen jedoch noch nicht weiß, welche Regeln sinnvoll und notwendig bzw. ggf. unsinnig sind,

wollte ich bis dahin wenigstens einige Basisregeln festlegen, damit ich nicht mein gesamtes Büro einem Sicherheitsrisiko

aussetze.

"Scheunentor" Regel aufsetzten, die erstmal alles erlaubt.", habe ich dies z.B. im VLAN10 so umgesetzt.

Dem Ratschlag weiter folgend, sollte diese Regel aber ggf. korrigiert werden.

Da ich mit meinem derzeitigen Wissen jedoch noch nicht weiß, welche Regeln sinnvoll und notwendig bzw. ggf. unsinnig sind,

wollte ich bis dahin wenigstens einige Basisregeln festlegen, damit ich nicht mein gesamtes Büro einem Sicherheitsrisiko

aussetze.

Befindet sich das "Sicherheitsrisiko" innerhalb deines Netzes oder im "Internet"?

Daher mein "Hilferuf" ob es irgendwelche Grundsatzregeln für die Interfaces WAN, LAN und in meinem Fall VLAN10-30

gibt, die mich erstmal über die Zeit retten, bis ich mich tiefer in das Thema eingearbeitet habe.

Ja: (wenn die Gefahr in der Aussenwelt) WAN alles zu, LAN alles erlaubt. Stell es Dir als Türsteher vor: Böse Gäste kommen nicht rein, raus dürfen erstmal alle. Erst wenn der Verdacht besteht, dass böse Gäste schon drinnen sein könnten, macht es Sinn, bei allen die Taschen nach dem Silberbesteck zu kontrollieren. (Stichproben von Mitarbeitern werden gern aus gutem Grund gemacht)

VPN werde ich heute in Angriff nehmen – vielleicht auch erstmal "nur" PPTP wie mir aqui geraten hat.

Also das PPTP auf einer PfSense zu verwenden halte ich für grenzwertig. Das ist (war) super, weil in Windows mit wenigen Klicks ohne große Fehlerquellen einzurichten. Nimm wenigstens OpenVPN, wenn du dir den Spass mit IPSec nicht gönnen willst. Oder L2TP/IPSec, wenn es jeder Windows Cient können soll. Das ist auch nicht so schwer einzurichten und die PfSense kann es auch, (Habe ich aber auf der PfSense noch nicht getestet, da man es ja "richtig" machen will...)

Gruss vom

Buc

WAN bleibt auf den Standardeinstellungen wie von pfSense vorgegeben, es sei denn, es kommt VPN zum Einsatz?

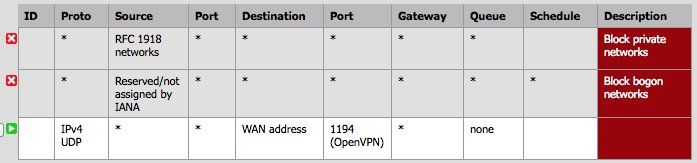

Hast du ja schon genau richtig gemacht. Hier am WAN Port (Screenshot) wird alles geblockt außer UDP 1194 was das OVPN Protokoll ist was auf die pfSense WAN IP muss.Alles korrekt also !

LAN erhält ebenso nur die Default-Regeln, weil diese nur die inneren Aktivitäten raus lassen, aber keine "bösen" aus dem Internet rein?

Das Blocken des pöhsen Internets erledigt ja schon deine WAN Port Regel !! Siehe oben ! Alles blocken außer OVPN Tunnel.Bedenke immer: Regeln gelten nur inbound also eingehend ins Interface !

Ob der WAN Port wasserdicht ist kannst du z.B. hier checken: heise.de/security/dienste/portscan/test/go.shtml

VLAN darf auch die "Scheunentor"-Regel behalten, weil auch damit nur alles raus darf, aber nichts rein?

Diese Regel ist aber nicht gut und wirklich zu weit gefasst, denn als Source darf jetzt ALLES raus was sicher so nicht gewollt ist.Das solltest du unter "Source" auf VLAN net restriktiver machen so das nurClients dort mit der VLAN IP Adressierung rauskommen.

Generell besteht aber jetzt die Gefahr das bei deinen beiden loaklen Netzen LAN und VLAN jeder mit jedem kann. Also Clients in diesen Netzen können sich untereinander mit allem erreichen und sich "sehen" !!

Ist das so gewollt ??

Wenn nicht, dann solltest du das unbedingt noch regeln !! Sollen z.B. keinen Clients vom "VLAN" Segment auf das LAN Segment, dann musst du eine DENY Regel mit Source= VLAN net an Destination=LAN net als ersten Eintrag erstellen.

Damit können dann VLAN Clients frei ins Internet aber keine Endgeräte im LAN Segment hacken !

Ist das so zu verstehen oder liege ich hier mit meiner Interpretation komplett falsch?

Nein, liegst du richtig mit.Müsste ich nur dann die "Scheunentor"-Regel entfernen wenn ich interne Sicherheitsrisiken annehmen müsste und dann dementsprechend nur die tatsächlich benötigten Dienste und Protokolle freigeben?

Das kommt darauf an ! Leider teilst du uns ja nicht mit WAS in deinen Segmenten gefordert ist und zwingst uns so zum Raten und Spekulieren.Wenn dein VLAN Segment z.B. ein Gastsegment ist dann willst du sicher nicht das hier alles uneingeschränkt gemacht wird und schon gar nicht willst du das man auf dein privates LAN Segment kommt, oder ?

Hier ist es also dann zwingend erforderlich eine Blocking Regel ins LAN Segment zu erstellen und auch die im Internet erreichbaren Dienste vorzuschreiben indem du z.B. Sharing protokolle blockst und auch andere Dinge mit denen Schindluder getrieben werden kann.

Wie gesagt es ist immer davon abhängig was DU mit der Segmentierung und Sicherheit erreichen willst und welche Anwendungen du deshalb erlaubst und welche eben nicht und das kannst ja auch nur DU selber benatworten und wir logischerweise nicht raten !

Oder ist eigentlich ne feine Sache und macht tatsächlich Spaß einzurichten?

Das war ironisch gemeint... IPsec sollte man machen wenn man weiss was man tut. Kein guter Start für Netzwerk Laien und Anfänger.Bleib bei PPTP zum Üben und Erfahrungen sammeln ist das erstmal OK mit einem langen Passwort. Alternative dann OVPN.

wie immer war aqui sehr ausführlich und hat sogar die mir gestellte Frage gleich mit beantwortet.

Es war halb ironisch. Wem es Spass macht, sich in sowas reinzuarbeiten und nicht gleich das Handtuch wirft, weil erstmal nix gehen will und es auch keine ordentliche Dokumentation der Fehlermeldungen gibt... Wer gerne mal in die Tastatur beisst und dann trotzdem nicht aufgibt, bis er mit ein paar grauen Haaren mehr den inneren Frieden bei einem "Connection established" findet... kurz: wer bereit ist, für ein Wochenende mal die Aussenwelt zu vergessen: Dem sei es angeraten. Es ist nämlich eine feine Sache, wenns läuft.

Wenn man sich für die Materie und Hintergründe nicht interessiert und einfach nur ein funktionierendes VPN haben will: IPSec ist nicht dein Freund.

Weil ichs selber immer noch verwirrend finde und man auch viel irreführendes im Netz findet:

Schau dir jedes Interface an und überlege, wer sich connecten darf. Also z.B. auf VLAN 10: Source VLAN 10 (deine Clients) Destination: any. VLAN 20 und 30 analog. als Basis. Dann aber noch auf VLAN 10 und 20 für VLAN 30 (dein "privates" Family Netz) zumachen: Source VLAN 30, Dest. VLAN 10 (20) Prot. any, Dest. VLAN 10 (20) deny. TESTEN!

Meines Verständnisses nach, müsste auf VLAN 30 auch eine Regel Source VLAN 30, Destination WAN ausreichend sein um den Clients nur das WAN und nicht das LAN zu erlauben. Habe aber leider im Gegensatz zum geschätzten Kollegen aqui nicht immer eine Testumgebung auf der das austestbar wäre.

Gutes Gelingen!

Der Buc

Es war halb ironisch. Wem es Spass macht, sich in sowas reinzuarbeiten und nicht gleich das Handtuch wirft, weil erstmal nix gehen will und es auch keine ordentliche Dokumentation der Fehlermeldungen gibt... Wer gerne mal in die Tastatur beisst und dann trotzdem nicht aufgibt, bis er mit ein paar grauen Haaren mehr den inneren Frieden bei einem "Connection established" findet... kurz: wer bereit ist, für ein Wochenende mal die Aussenwelt zu vergessen: Dem sei es angeraten. Es ist nämlich eine feine Sache, wenns läuft.

Wenn man sich für die Materie und Hintergründe nicht interessiert und einfach nur ein funktionierendes VPN haben will: IPSec ist nicht dein Freund.

Weil ichs selber immer noch verwirrend finde und man auch viel irreführendes im Netz findet:

Schau dir jedes Interface an und überlege, wer sich connecten darf. Also z.B. auf VLAN 10: Source VLAN 10 (deine Clients) Destination: any. VLAN 20 und 30 analog. als Basis. Dann aber noch auf VLAN 10 und 20 für VLAN 30 (dein "privates" Family Netz) zumachen: Source VLAN 30, Dest. VLAN 10 (20) Prot. any, Dest. VLAN 10 (20) deny. TESTEN!

Meines Verständnisses nach, müsste auf VLAN 30 auch eine Regel Source VLAN 30, Destination WAN ausreichend sein um den Clients nur das WAN und nicht das LAN zu erlauben. Habe aber leider im Gegensatz zum geschätzten Kollegen aqui nicht immer eine Testumgebung auf der das austestbar wäre.

Gutes Gelingen!

Der Buc

Wars das denn jetzt ?

Wenn ja bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenn ja bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

muss erstmal meine kleine Tochter ins Bettchen bringen.

Dazu bekommst du natürlich alle Zeit der Welt hier....! Zu deinen Fragen:

Wenn diese nun per VPN permanent in mein Netzwerk eingebunden wären, dann liefe doch der gesamte Internetverkehr über meine Firmen-IP, oder?

Jein....das ist wieder die Frage WIE du das meinst bzw. was der Terminus "Firmen IP" für dich bedeutet ??!Wenn du damit die öffentliche Provider IP meinst die du auf deinem Router bekommen hast, dann lautet die Antowort: Ja (denn welche IP sollte es denn auch sonst sein ??)

Wenn du damit dein internes lokales netzwerk meinst lautet die Antwort: Nein

Denn so einen gehosteten Server bzw. sein Netz packst du immer in ein separates LAN Segment und niemals in dein eigenes...ist ja klar, denn den Traffic willst du ja vollständig von deinem trennnen und die Firma sicherlich ja wohl auch.

Das würde dann bedeuten, dass alle Rechner der befreundeten Firma die per VPN (in meinem Fall Tunnelblick) verbunden sind,

Ja, genau ein klassisches Site do Site VPNsämtlicher Internetverkehr über meine feste IP laufen würde.

Nein ! Das ist falsch !Genau das passiert bei einem VPN nicht, denn der Internet Verkehr der einzelnen Standorte wir IMMER lokal am Standort selber bedient.

Über den VPN Tunnel rennt nur der interne Traffic auf deren Server !

Genau das ist der tiefere Sinn eines VPN !

Schön zu hören. Aber hat das VPN denn nun geklappt?

Evtl. hattest Du den großen Vorteil das VPN nicht über die Fritte zu realisieren... siehe dort: Die Fritten und das VPN

siehe dort: Die Fritten und das VPN

Gruß

Buc

Evtl. hattest Du den großen Vorteil das VPN nicht über die Fritte zu realisieren...

Gruß

Buc

Eine Frage noch vorweg:

Es stellt ja exakt das Szenario nach was HIER beschrieben ist ?!

Zu deinen Fragen:

1.)

VPN ist immer besser da natürlich erheblich sicherer. Du musst keine Löcher in die Firewall bohren (Port Forwarding) und hältst dein Netzwerk damit auf hohem Sicherheitsniveau. Welches VPN Protokoll du verwendest spielt keine Rolle. OK ggf. mit Ausnahme von PPTP was nicht mehr als sicher gilt. Technisch geht auch Port Forwarding aber das exponiert allle deine Daten offen ins Internet, das sollte man nie vergessen.

Ratsam ist also immer VPN !!

2.)

OK, den Stress kann dir natürlich auch das besste Forum nicht nehmen, klar. Hier musst du dir Zeit nehmen und das umsetzen. Alle Hilfestellungen hast du ja oben. Ansonsten bei bestimmten Regeln einfach fragen hier.

- Auf deiner Skizze steht beim pfSense Port nur eine einzige IP Adresse ? Du arbeitets ja aber, wie wir alle sehen, mit 3 VLANs ? Wenn du diese VLANs mit der Firewall trennst MUSS der Port vom D-Link Swith zur pfSense ja ein TAGGED Port sein für alle diese VLANs !

- Folglich müsste man also an diesem Port mindestens 3 IP Adressen an der pfSense bzw. dessen Port erwarten (Parent Interface plus 2 tagged Subinterfaces) !? Pro VLAN eins.

Es stellt ja exakt das Szenario nach was HIER beschrieben ist ?!

Zu deinen Fragen:

1.)

VPN ist immer besser da natürlich erheblich sicherer. Du musst keine Löcher in die Firewall bohren (Port Forwarding) und hältst dein Netzwerk damit auf hohem Sicherheitsniveau. Welches VPN Protokoll du verwendest spielt keine Rolle. OK ggf. mit Ausnahme von PPTP was nicht mehr als sicher gilt. Technisch geht auch Port Forwarding aber das exponiert allle deine Daten offen ins Internet, das sollte man nie vergessen.

Ratsam ist also immer VPN !!

2.)

OK, den Stress kann dir natürlich auch das besste Forum nicht nehmen, klar. Hier musst du dir Zeit nehmen und das umsetzen. Alle Hilfestellungen hast du ja oben. Ansonsten bei bestimmten Regeln einfach fragen hier.

Ohne VPN habe ich es noch nicht hinbekommen.

Willst du das denn noch hinbekommen ?? Macht ja nur Sinn wenn die Webbased Mail (Roundcube) usw über den mini Server nutzen und ggf. eine Webseite ?!aber es sind keine Dienste verfügbar, was vermutlich daran liegt, dass in der PFsense die entsprechenden Regeln oder Aliase oder sonst etwas fehlen, oder?

Ja, richtig !Schöner wäre es jedoch, wenn ich hierfür einen entsprechenden Hostnamen nutzen könnte.

Ja das geht natürlich. DynDNS wie no-ip.com z.B. wenn du damit einen öffentlich zugänglichen Hostnamen meinst.Oder meinst du interne Hostnamen deines lokalen Netzes. Das erledigt am einfachsten ein Eintrag in der hosts oder lmhosts Datei.

machen möchte, müsste für diesen Fall ja auch ohne VPN der Zugriff möglich sein.

Da hilft dir dann nur ein Loch in die pfSense Firewall zu bohren und den Dienst nach intern freizugeben. Je nachdem wie du den File Transfer realisieren willst. WebDAV, FTP, SCP es gibt ja diverse Lösungen die dann unterschiedliche TCP Ports nutzen die du freigeben musst...Hier dachte ich eigentlich, dass ich den Zugang über die bereits vorhandenen öffentlich zugängliche Hostnamen herstellen könnte.

Ja natürlich geht das auch ! Wenn du einen feste IP hast und registrierte Hostnamen ist das natürlich der richtige Weg.Hatte das übersehen und deshalb der Tip mit DynDNS, sorry.

Das müsste ich dann in den WAN-Port bohren und nach innen, bzw. ins Server-Netz freigeben?

Ja, ganz genau !Rule für Interface: WAN, Protocol: TCP, Source: any, Destination: WAN address, Destination port range: HTTP oder HTTPS

Ja, das ist genau richtig !So hätte ich das mal so gedacht in meinem Leichtsinn, funktioniert aber nicht.

Ja, ist ja auch klar !! Denk mal bitte etwas nach...!Du hast ja erstmal nur eine Regel erstellt die den Zugriff von außen mit TCP 80 und 443 auf die WAN IP zulässt. Nicht mehr und nicht weniger !

Was du nicht hast ist aber eine Port Forwarding Regel das die FW diese Pakete auf die interne IP xyz forwarden soll. Wenn die fehlt kanns logischerweise nicht klappen.

Diese Regel definierst du unter Firewall -> NAT -> Port Forward

dann erscheint eine Fehlermeldung: Potential DNS Reibend attack detected

Das ist normal...Stichwort Hairpin NAT und deine FW vermutet einen Angriff und sagt dir das. Zeigt das sie auf der Hut ist Google das, dann findest du eine Erklärung dazu im pfSense Forum.

Ich dachte, dass lediglich eine Regel erstellt werden muss und gut ist.

Nicht "denken" sondern nachdenken ! Kann man das so vereinfacht sagen, dass im internen Netzwerk Regeln erstellt werden und wenn Zugriff von außen stattfinden soll, müssen Port-Weiterleitungen und zusätzlich Regeln definiert werden?

Jein....Der Zugriff von außen kann ja auch gesichert per VPN erfolgen und dann benötigst du kein Port Forwarding.

Port Forwarding brauchst du nur wenn du einen ungesicherten Zugriff von außen aufs interne Netz zulassen willst.

Die Firewall muss ja dann wissen wenn z.B. TCP 80 (z.B. HTTP) Pakete dort ankommen WO sie diese hin weiterleiten soll ! Folglich braucht sie eine interne IP Adresse zum Forwarden dafür und das ist dann die Port Forwarding Regel

Per OpenVPN kann ich per entsprechender IP-Adresse auf den Server, Filemaker-Server oder NAS zugreifen. Allerdings nicht mit dem registrierten Hostnamen.

Auch das ist falsch !Sehr wohl kannst du mit einem registrierten Hostnamen drauf zugreifen. Jeder der sowas macht nutzt z.B. solche Hostnamen von einem DynDNS Anbieter wie no-ip.com um das zu machen.

Bei dir ist es sogar noch einfacher da du eine feste IP hast. Auf die kannst du eine Domain bzw. Hostnamen dann registrieren und schon funktioniert das ganz einfach. Übrigens auch mit Port Forwarding über diesen Hostnamen.

PFW ist aber immer mit großer Vorsicht zu genießen, da du damit immer Löcher in deine Firewall bohrst und zusätzlich die Daten dann meist ungeschützt über das öffentliche Internet gehen.

In heutigen Zeichen ein absolutes NoGo !

Wie kann ich das erreichen, dass der Hostname anstatt der IP-Adresse funktioniert?

Steht oben. Domain registrieren für kleines Geld und dann die IP einem Hostnamen in deiner Domain zuweisen. Das geht it 3 Mausklicks im DNS Setup Portal des Domain Registrars.Ein anderes Problem sind die ständigen Verbindungsabbrüche der VPN-Verbindung.

Das liegt mit größter Wahrscheinlichkeit an einer instabilen Internet Verbindung oder dem Provider. Die filtern oder Rate Limiten sehr häufig die klassischen VPN Protokolle weil sie teurere Business Accounts verkaufen wollen als "Lösung".Tunnelblick rennt fehlerlos absolut stabil mit dem pfSense OVPN Server unter allen OS-X Versionen. Was du ja auch in einem lokalen Testsetup mal verifizieren kannst !

Testweise solltest du den SSL Tunnel UDP Port mal verschleiern und statt UDP 1194 einen Ephemeral Port nehmen wie UDP 51194. Das kann das Problem schon lösen.

Achte auch darauf das du nicht einseitig Keepalives oder sowas konfiguriert hast im OVPN Setup.

Verwende ich jedoch den Hostnamen, kann ich keine Verbindung herstellen.

Der Hostname bezieht sich doch immer auf deine öffentliche IP ! Intern nutzt du RFC 1918 IP Netze die im Internet gar nicht geroutet werden ! Damit sind öffentliche Hostnamen technisch unmöglich.Das geht nur mit einem internen DNS Server logischerweise ! Oder...statischen Einträgen in die hosts oder lmhosts Datei der Clients und auch nur mit VPN.

Aber wie löst Du dann das Problem, wenn Du Daten externen Kunden bereitstellen musst die keine VPN-Verbindung herstellen können?

Das geht dann nur mit Port Forwarding oder einem öffentlichen Server...klar.Da sollte man sich dann abersehr bewusst sein das diese Daten dann völlig ungeschützt sind sofern man keine verschlüsselten Protokolle wie SFTP oder SCP etc. nimmt.

kann natürlich sein, dass Unitymedia Business nicht als solcher gehandelt wird

Nein, das ist dann nicht der Fall. Da stimmt dann eher was mit der Infrastruktur nicht sei es Providerseite oder deine Seite.2te Ursache ist meist eine falsche MTU oder MSS Einstellung auf dem VPN Router !

Der Mac Mini Server hat doch einen internen DNS Server.

OK das geht dann natürlich auch wenn bei VPN Einwahl dann der interne DNS gilt. Der muss dann aber zwingend eine Weiterleitung auf die lokale Router IP haben (Proxy DNS) damit dann auch Internet Hostnamen aufgelöst werden können !Die jeweiligen Einstellungen müsste ich am WAN Interface einstellen, oder?

Ja, MTU am WAN Port und MSS am lokalen LAN.Au weija, ist das alles kompliziert!!!

Nein, nicht wirklich wenn man weiss was man macht Lass mal parallel einen Dauerping laufen wenn die VPN Verbindung steht und checke mal ob du da temporäre Outages hast !

Deswegen sage ich ja, kompliziert das ALLES!

Jetzt hör aber mal endlich auf mit der Heulerei...! so funktioniert DNS ja nunmal ! Und bitte was ist daran kompliziert. 5 Mausklicks und Fertisch...die VPN-Verbindung steht aktuell bei über 20 Stunden an einem internen iMac. JUHU!!! face-wink

So sollte es ja auch sein ! Congrats !Ob es jetzt an den Modifikationen lag die Du mir genannt hast,

Klar ! Woran denn sonst.... Handauflegen ? Ich vermute nämlich, dass es am Rechner selbst liegt der möglicherweise die Verbindung trennt.

Kann auch sein, sind dann immer diese leidigen Stromsparfunktionen... Aber... so einen Windows Mist haben Macs ja oft nicht Wo muss ich denn die fünf Mausklicks ausführen?

Kannst du mal grob beispielhaft hier nachlesen: (DNS Integration)OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

PFsense ein Paket installieren: "Proxy Server with mod_security" oder "squid"??? und dann konfigurieren?

Warum das denn ?? Willst du die pfSense als HTTP Proxy laufen lassen ??? Ist ja nun wieder ne ganz andere Baustelle... ?!