Loch für SSH durch Zywall USG 100 per Portforwarding und NAT

Moin liebe Kollegen,

Ich bin wie die Jungfrau zu einem Zywall USG100 gekommen, mit der ich wenig Erfahrung habe (Der Kunde hat die Kiste und will die natürlich nicht ersetzen). Ich versuche da jetzt ein Loch für ssh druchzubohren, damit man an ein System dahinter per ssh zugreifen und warten kann. Das soll durch eine Portweiterleitung von einem Highport (weit jenseits von 30000) auf den Port 22 des Zielystems erfolgen. Dieses Setup habe ich bei anderen Kunden schon dutzendfach mit anderen Firewalls aufgesetzt ohne dabei Probleme zu haben. Laut google-Ergebnisen genügt es angeblich eine NAT-Regel zu erstellen und die Firewall für den passenden Port freizuschalten, was ich auch gemacht habe.

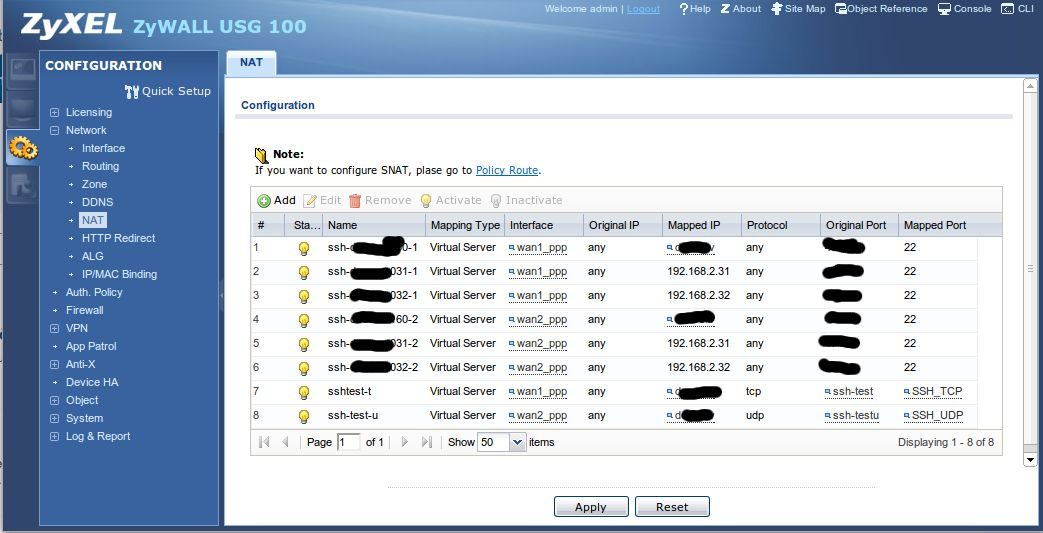

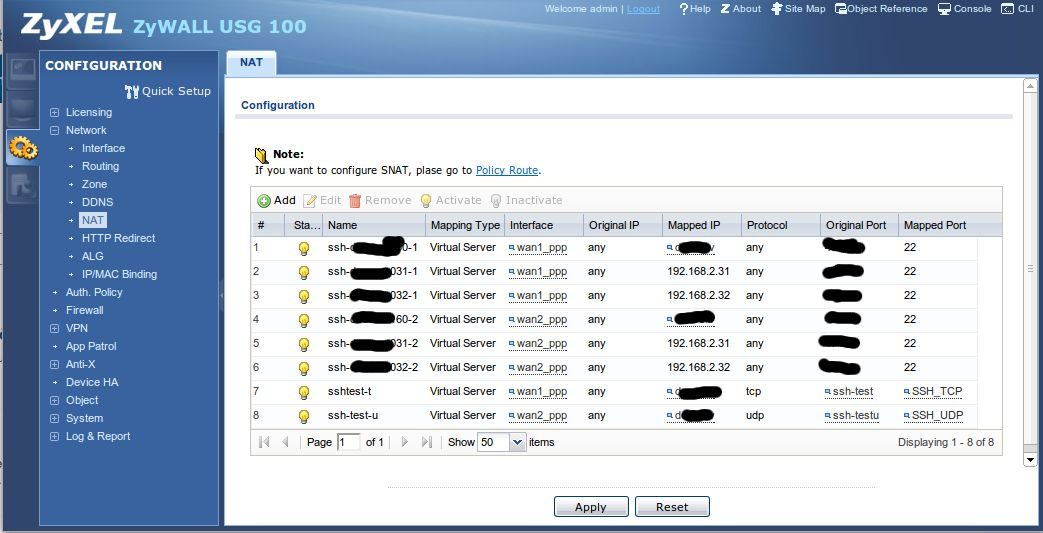

Trotzdem funktioneirt der Mist nicht. Hier mal zwei Screenshots dazu:

NAT-Regeln:

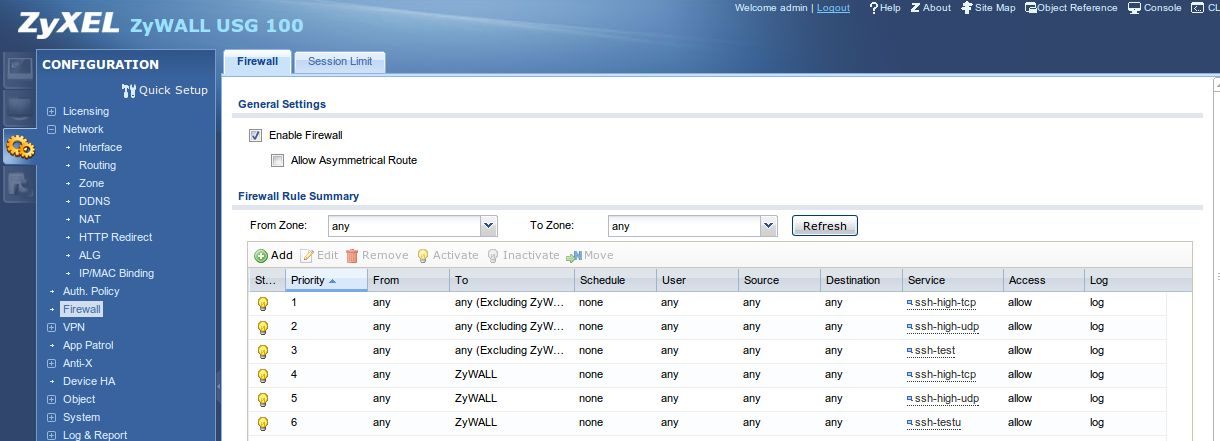

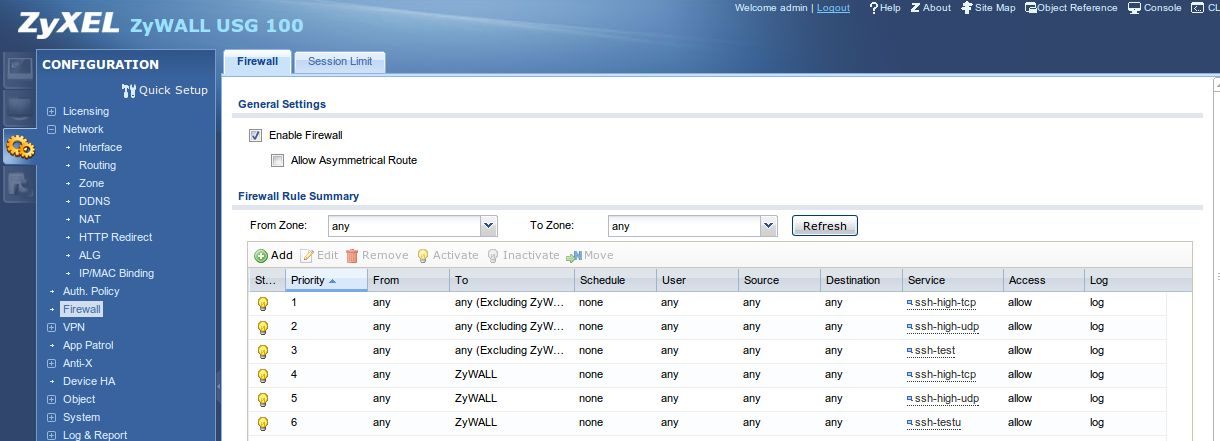

Firewall-regeln (Auszug):

Es sind verschiedene Regeln angelegt, weil ich da diverse Varianten durchprobiert habe.

Kann mich einer mal in die richtige Richtung stoßen, wo ich da noch dran drehen muß?

Schönen Sonntag noch,

lks

PS: Ich habe natürlich das capture-Feature der Zywall benutzt udn dabei festgestellt, daß die Pakete zwar bis zur zywall kommen, aber dahinter nicht weitergeleitet werden. es muß also irgendetwas an den Regeln sein.

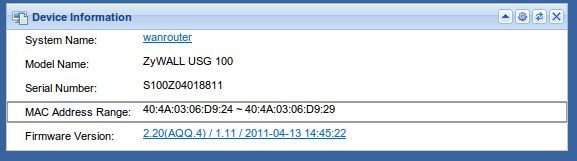

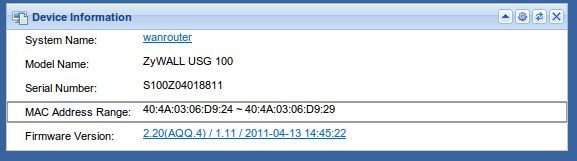

PPS: Systeminfo:

Ich bin wie die Jungfrau zu einem Zywall USG100 gekommen, mit der ich wenig Erfahrung habe (Der Kunde hat die Kiste und will die natürlich nicht ersetzen). Ich versuche da jetzt ein Loch für ssh druchzubohren, damit man an ein System dahinter per ssh zugreifen und warten kann. Das soll durch eine Portweiterleitung von einem Highport (weit jenseits von 30000) auf den Port 22 des Zielystems erfolgen. Dieses Setup habe ich bei anderen Kunden schon dutzendfach mit anderen Firewalls aufgesetzt ohne dabei Probleme zu haben. Laut google-Ergebnisen genügt es angeblich eine NAT-Regel zu erstellen und die Firewall für den passenden Port freizuschalten, was ich auch gemacht habe.

Trotzdem funktioneirt der Mist nicht. Hier mal zwei Screenshots dazu:

NAT-Regeln:

Firewall-regeln (Auszug):

Es sind verschiedene Regeln angelegt, weil ich da diverse Varianten durchprobiert habe.

Kann mich einer mal in die richtige Richtung stoßen, wo ich da noch dran drehen muß?

Schönen Sonntag noch,

lks

PS: Ich habe natürlich das capture-Feature der Zywall benutzt udn dabei festgestellt, daß die Pakete zwar bis zur zywall kommen, aber dahinter nicht weitergeleitet werden. es muß also irgendetwas an den Regeln sein.

PPS: Systeminfo:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 219906

Url: https://administrator.de/forum/loch-fuer-ssh-durch-zywall-usg-100-per-portforwarding-und-nat-219906.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

1) Zunächst mal eines vorweg, um mein Gewissen wenigstens ein wenig zu entlasten: Nach der reinen Lehre gibt es niemals einen direkten Zugriff von Outside nach Inside! Was Du aus diesem Hinweis machst, ist Dein Bier. Ich verkneife mir diesbezüglich weitere Kommentare.

2) Die bisher angelegten Regeln bitte rückstandslos löschen. Dabei sträuben sich mir ebenfalls die Nackenhaare!

3) Nun zum Inhaltlichen:

Die Zywall arbeitet das Firewall-Regelwerk erst nach der NAT-Regel ab. Daraus ergibt sich:

3a NAT-Regel

Incoming Interface: vermutlich WAN1_ppp (musst Du wissen)

Original_IP: IP_Interface_WAN1_ppp (kann ein dynamisches Objekt sein)

Mapped_IP: interne_IP_Zielserver

Protocol: TCP

Original Port: Highport_extern

Mapped_Port: 22

3b Firewall-Regel

From: WAN

To: LAN1 (bzw. die Zone, in der der Server steht)

Source: any

Destination: interne_IP_Zielserver

Service: SSH

Action: Allow

Testen solltest Du zur Sicherheit von außen - ohne NAT-Loopback.

Gruß

sk

1) Zunächst mal eines vorweg, um mein Gewissen wenigstens ein wenig zu entlasten: Nach der reinen Lehre gibt es niemals einen direkten Zugriff von Outside nach Inside! Was Du aus diesem Hinweis machst, ist Dein Bier. Ich verkneife mir diesbezüglich weitere Kommentare.

2) Die bisher angelegten Regeln bitte rückstandslos löschen. Dabei sträuben sich mir ebenfalls die Nackenhaare!

3) Nun zum Inhaltlichen:

Die Zywall arbeitet das Firewall-Regelwerk erst nach der NAT-Regel ab. Daraus ergibt sich:

3a NAT-Regel

Incoming Interface: vermutlich WAN1_ppp (musst Du wissen)

Original_IP: IP_Interface_WAN1_ppp (kann ein dynamisches Objekt sein)

Mapped_IP: interne_IP_Zielserver

Protocol: TCP

Original Port: Highport_extern

Mapped_Port: 22

3b Firewall-Regel

From: WAN

To: LAN1 (bzw. die Zone, in der der Server steht)

Source: any

Destination: interne_IP_Zielserver

Service: SSH

Action: Allow

Testen solltest Du zur Sicherheit von außen - ohne NAT-Loopback.

Gruß

sk

Zitat von @Lochkartenstanzer:

Der entscheidende Knackpunkt war, daß erst die NAT-Regeln und dann die Firewall-Regeln greifen. ich war irgendwie in der

irrigen Annahme, die Firewall--Regeln so hinschreiben zu müssen, daß sie auf ein Paket passen, daß gerade von

außen reinkommt. Deswegen die jetzt im nachhinein "wirren" Regeln.

Der entscheidende Knackpunkt war, daß erst die NAT-Regeln und dann die Firewall-Regeln greifen. ich war irgendwie in der

irrigen Annahme, die Firewall--Regeln so hinschreiben zu müssen, daß sie auf ein Paket passen, daß gerade von

außen reinkommt. Deswegen die jetzt im nachhinein "wirren" Regeln.

Bei manchen Herstellern ist dies auch so.

Gern geschehen!

Gruß

Steffen