Management-LAN sichern

Hallo,

bei der Abschirmung meines Management-LANs hab ich noch ein kleines Problem.

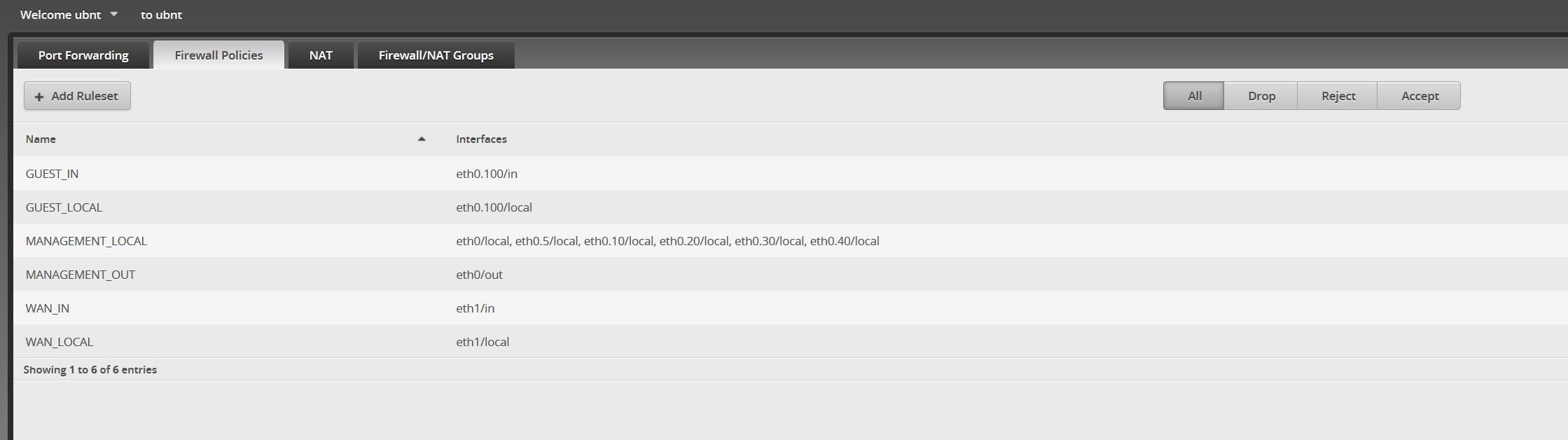

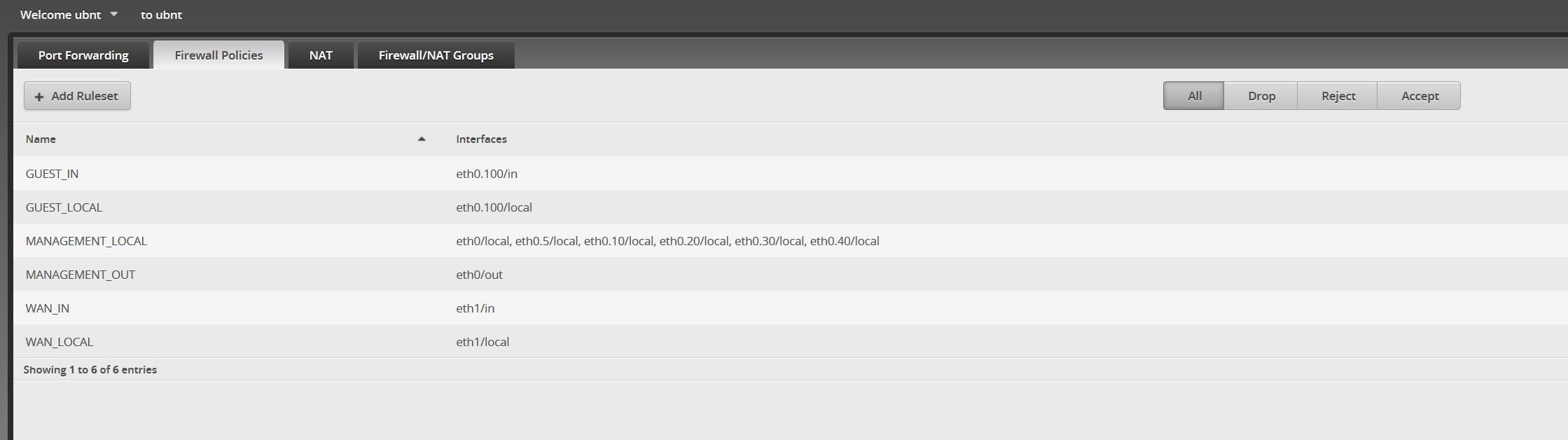

Dazu erstmal ein kleiner Screenshot (siehe unten).

Ich habe zwei Firewall-Regeln für das Management-LAN:

MANAGEMENT_OUT (management-interface; out; standard: drop):

MANAGEMENT_LOCAL (alle interfaces bis auf guest; local; standard drop):

MANGEMENT_OUT funktioniert soweit auch. Es können wie gewünscht nur das Management- und Secure-VLAN auf das Mangement-VLAN zugreifen. Passt die Konfiguration so oder sollte ich da noch Änderungen vornehmen? Ist es ein Problem, dass z.B. Wireless-Geräte nicht auf den Access-Point (der sich ja ebenfalls im Management-VLAN befindet) zugreifen können?

MANAGEMENT_LOCAL funktioniert nicht. Geräte außerhabl von Secure und Management können dann nämlich auch keine Internetverbindung mehr herstellen. Das liegt wohl daran, dass sie dafür auf den Router zugreifen müssten, diesen aber nicht mehr erreichen dürfen. Nur, was mache ich dagegen, wenn ich nach wie vor sicherstellen will, dass sie zwar Zugriff auf das Internet, aber nicht auf den Router selbst haben? Für GUEST_LOCAL z.B. habe ich z.B. nur DHCP und DNS für Local zugelassen. Wäre das für MANAGEMENT_LOCAL nicht etwas restriktiv?

bei der Abschirmung meines Management-LANs hab ich noch ein kleines Problem.

Dazu erstmal ein kleiner Screenshot (siehe unten).

Ich habe zwei Firewall-Regeln für das Management-LAN:

MANAGEMENT_OUT (management-interface; out; standard: drop):

1 Accept Secure address-group NETv4_eth0.10 all accept

2 Accept Management address-group NETv4_eth0 all accept

3 Accept Established/Related all accept MANAGEMENT_LOCAL (alle interfaces bis auf guest; local; standard drop):

1 Accept Secure address-group NETv4_eth0.10 all accept

2 Accept Management address-group NETv4_eth0 all accept

3 Accept Established/Related all accept MANGEMENT_OUT funktioniert soweit auch. Es können wie gewünscht nur das Management- und Secure-VLAN auf das Mangement-VLAN zugreifen. Passt die Konfiguration so oder sollte ich da noch Änderungen vornehmen? Ist es ein Problem, dass z.B. Wireless-Geräte nicht auf den Access-Point (der sich ja ebenfalls im Management-VLAN befindet) zugreifen können?

MANAGEMENT_LOCAL funktioniert nicht. Geräte außerhabl von Secure und Management können dann nämlich auch keine Internetverbindung mehr herstellen. Das liegt wohl daran, dass sie dafür auf den Router zugreifen müssten, diesen aber nicht mehr erreichen dürfen. Nur, was mache ich dagegen, wenn ich nach wie vor sicherstellen will, dass sie zwar Zugriff auf das Internet, aber nicht auf den Router selbst haben? Für GUEST_LOCAL z.B. habe ich z.B. nur DHCP und DNS für Local zugelassen. Wäre das für MANAGEMENT_LOCAL nicht etwas restriktiv?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304907

Url: https://administrator.de/forum/management-lan-sichern-304907.html

Ausgedruckt am: 05.07.2025 um 14:07 Uhr

11 Kommentare

Neuester Kommentar

Erkläre doch bitte kurz mit eigenen Worten:

- was du unter Management-Lan verstehst - sprich welche Geräte hängen da bei dir drin

- ob du Lan / Wlan trennen willst

- ob evtl. ein Gäste-Lan / Wlan eingeführt werden soll

- Welche IP-Netzbereiche du nutzt und zu welchem "Netzwerk" die gehören

- selbiges für Vlans

Gruß Krämer

PS: Mir ist es wichtig, das du eine Lösung / Erklärung bekommst, die zu dem passt, was du erreichen willst. Es könnte ja sein, das deine bisherigen Regeln schon in die falsche Richtung gehen. Dann können wir das gleich mit korrigieren.

- was du unter Management-Lan verstehst - sprich welche Geräte hängen da bei dir drin

- ob du Lan / Wlan trennen willst

- ob evtl. ein Gäste-Lan / Wlan eingeführt werden soll

- Welche IP-Netzbereiche du nutzt und zu welchem "Netzwerk" die gehören

- selbiges für Vlans

Gruß Krämer

PS: Mir ist es wichtig, das du eine Lösung / Erklärung bekommst, die zu dem passt, was du erreichen willst. Es könnte ja sein, das deine bisherigen Regeln schon in die falsche Richtung gehen. Dann können wir das gleich mit korrigieren.

Es ist schon spät - aber einen ersten Hinweis habe ich schon einmal:

Das Management-vLAN sollte nicht das Standard-vLAN sein. Warum? Weil neue Geräte da Standardmäßig drin landen würden. Das kann man zwar durch richtige Konfiguration abfangen - aber auch da kann man mal nen Fehler machen oder etwas übersehen.

Das Management-vLAN sollte nicht das Standard-vLAN sein. Warum? Weil neue Geräte da Standardmäßig drin landen würden. Das kann man zwar durch richtige Konfiguration abfangen - aber auch da kann man mal nen Fehler machen oder etwas übersehen.

Ein Switch oder ein Router oder allgemein gesagt Netzwerk Infrastruktur Komponenten bekommen ihre IPs indem sie vorher statisch über das terminal oder per Auto Provisioning fest gesetzt werden. Das war noch nie anders.

Der ganze Thread ist total wirr, da er wie Kollege Kraemer schon richtig gesagt hat eine wirre und kryptische Syntax eines Gerätes oder Herstellers beschreibt die keiner hier in der Lage ist auch nur annähernd nachzuvollziehen.

In so fern ist dieser Thread recht sinnfrei. Wenn, dann wäre es sinnvoll global ein Zugriffszeario zu klären.

In der Regel beachtet man diese Punkte zur Absicherung des Mgmt Netzes:

Der ganze Thread ist total wirr, da er wie Kollege Kraemer schon richtig gesagt hat eine wirre und kryptische Syntax eines Gerätes oder Herstellers beschreibt die keiner hier in der Lage ist auch nur annähernd nachzuvollziehen.

In so fern ist dieser Thread recht sinnfrei. Wenn, dann wäre es sinnvoll global ein Zugriffszeario zu klären.

In der Regel beachtet man diese Punkte zur Absicherung des Mgmt Netzes:

- Isoliertes VLAN für den Management Zugriff erstellen.

- Alle Infrastruktur Komponenten arbeiten mit ihrer Management IP in diesem VLAN

- Zugriff wird über ACLs gesichert so das nur Absender IPs und Netze aus dem Admin Bereich zugriff haben.

- Letzteres kann man auch zentral über eine FW steuern wenn die Mgmt VLANs keinerlei L3 Interfaces in andere Netze (Backdoor Route) haben also isoliert sind.

Meine einzige Frage ist eigentlich, welche Berechtigungen ins Management-VLAN brauchen Geräte, die nicht aufs Management-VLAN zugreifen sollen

Eine etwas sinnfreie Frage...! GAR KEINE Berechtigung natürlich !!!Mit der ACL excludest du ja generll die IP Netze dieser unberechtigten Clients zum Management VLAN.

Komische Frage...oder sie ist missverständlich.

ACLs für Managemtn VLAN machst du immer inbound also das diese Hosts oder IP gar nicht IN das Management VLAN kommen.

Was sie außen in anderen VLANs brauchen oder nicht ist davon doch vollkommen ausgeschlossen !!

Beispiel:

access-class 23 in

login local

transport input telnet ssh

access-list 23 permit 192.168.100.0 0.0.0.255

Lässt nur Clients mit der Absender IP 192.168.100.x ans Management per Telent oder SSH.

Was die Absender in anderen Netzen für Berechtigungen brauchen ist dieser ACL doch Latte wie DNS, DHCP etc. !

Relevant ist einzig die Absender IP im Paket.

Ooops...komisch, das macht man ja eigentlich logischerweise VOR den Management ACLs !!

Deshalb ja auch der wichtige Hinweis oben das die Management ACLs immer inbound am Management VLAN Interface oder Router Interface konfiguriert werden und niemals vorher inbound an den VLAN Interfaces dieser Clients !

Da mutieren solche ACLs dann logischerweise zu Filtermonstern die kein Admin mehr managen kann.

Ist so als wenn man das Pferd von hinten aufzäumt... Geht auch, klar aber obs Sinn macht...?! Wohl eher nein.. Keep it simple stupid...gilt auch für ACLs...

Deshalb ja auch der wichtige Hinweis oben das die Management ACLs immer inbound am Management VLAN Interface oder Router Interface konfiguriert werden und niemals vorher inbound an den VLAN Interfaces dieser Clients !

Da mutieren solche ACLs dann logischerweise zu Filtermonstern die kein Admin mehr managen kann.

Ist so als wenn man das Pferd von hinten aufzäumt... Geht auch, klar aber obs Sinn macht...?! Wohl eher nein.. Keep it simple stupid...gilt auch für ACLs...

Yepp...so sollte es sein !

Also am Management VLAN Interface hast du dann sowas stehen wie:

interface vlan 10

description Management VLAN

ip address 10.1.1.0 /24

access-group 100 in

access-list 100 permit ip 192.168.100.0 0.0.0.255 10.1.1.0 0.0.0.255

Das lässt dann nur Zugriffe aus dem 192.168.100er Netz ins Management Netz zu.

Natürlich kann man das noch dicherter ziehen:

access-list 100 permit ip 192.168.100.11 0.0.0.255 10.1.1.0 0.0.0.255

Lässt nur den Hostrechner mit der .11 zugreifen. Oder:

access-list 100 permit tcp 192.168.100.0 0.0.0.255 10.1.1.0 0.0.0.255 eq 23

Lässt nur Telnet zu

usw. usw.

Andere Rechte für andere Zielnetze dieser Clients sind davon völlig unabhängig.

Also am Management VLAN Interface hast du dann sowas stehen wie:

interface vlan 10

description Management VLAN

ip address 10.1.1.0 /24

access-group 100 in

access-list 100 permit ip 192.168.100.0 0.0.0.255 10.1.1.0 0.0.0.255

Das lässt dann nur Zugriffe aus dem 192.168.100er Netz ins Management Netz zu.

Natürlich kann man das noch dicherter ziehen:

access-list 100 permit ip 192.168.100.11 0.0.0.255 10.1.1.0 0.0.0.255

Lässt nur den Hostrechner mit der .11 zugreifen. Oder:

access-list 100 permit tcp 192.168.100.0 0.0.0.255 10.1.1.0 0.0.0.255 eq 23

Lässt nur Telnet zu

usw. usw.

Andere Rechte für andere Zielnetze dieser Clients sind davon völlig unabhängig.